Gilt für: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR

Die Kontrolle des Endgerätezugriffs überwacht Verbindungen zu Computern in Ihrem Netzwerk, um Infektionen durch ungeschützte Geräte (Windows, Mac und Linux) zu verringern. Das Dashboard Kontrolle des Endgerätezugriffs zeigt Informationen über Verbindungen zwischen Computern im Netzwerk, die den Bedingungen entsprechen, die Sie in den Einstellungen für Kontrolle des Endgerätezugriffs konfiguriert haben. Weitere Informationen finden Sie unter Einstellungen für Kontrolle des Endgerätezugriffs konfigurieren (Windows-Computer).

Mit WatchGuard Advanced EPDR, EPDR und EDR können Sie die Informationen vom Dashboard nutzen, um Maßnahmen für identifizierte gefährdete Geräte zu ergreifen.

Mit Advanced EPDR können Sie auch eingehende Verbindungen von gefährdeten Computern blockieren.

Mehrere Kacheln bieten wichtige Informationen und Links zu mehr Details.

So öffnen Sie das Kontrolle des Endgerätezugriffs-Dashboard:

- Wählen Sie in WatchGuard Cloud Überwachen > Endpoints.

- Wählen sie Status > Kontrolle des Endgerätezugriffs.

Das Kontrolle des Endgerätezugriffs-Dashboard wird geöffnet. - Klicken Sie auf eine Kachel, um detaillierte Informationen anzuzeigen. Das Kontrolle des Endgerätezugriffs-Dashboard beinhaltet die folgenden Kacheln:

Zeitraumwähler

Das Dashboard zeigt die Informationen für den Zeitraum an, den Sie aus der Dropdown-Liste oben auf der Status-Seite ausgewählt haben.

Sie können diese Zeiträume auswählen:

- Letzte 24 Stunden

- Letzte 7 Tage

- Letzter Monat

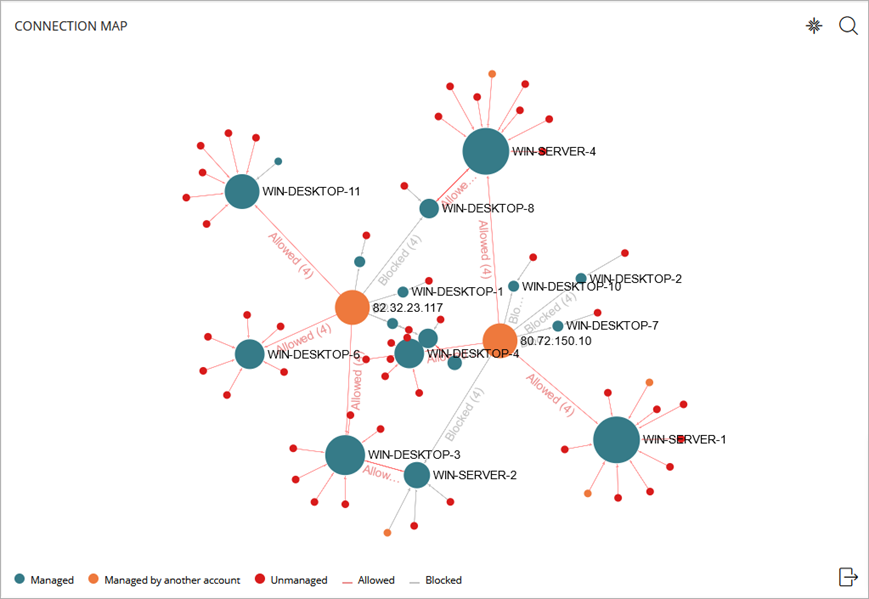

Verbindungskarte

Die Kachel Verbindungskarte zeigt die Verbindungen zwischen Computern im Netzwerk, die den von Ihnen in den Einstellungen Kontrolle des Endgerätezugriffs konfigurierten Bedingungen entsprechen.

Knoten

Jeder Knoten (ausgefüllter Kreis) auf der Karte stellt einen Computer im Netzwerk dar, der den in den Einstellungen für Kontrolle des Endgerätezugriffs konfigurierten Bedingungen entspricht, die einen gefährdeten Computer identifizieren.

Die Größe des Knoten stellt die Anzahl der ein- und ausgehenden Verbindungen zu und vom Computer dar. Je größer die Anzahl Verbindungen mit gefährdeten Computern, desto größer der Knoten. Die Farbe des Knotens zeigt den Verwaltungsstatus des Computers an.

Blau

Stellt einen Computer dar, der von Endpoint Security und durch dasselbe Konto wie der die Verbindung herstellende Computer verwaltet wird.

Orange

Stellt einen Computer dar, der von Endpoint Security, aber durch ein anderes Konto als der die Verbindung herstellende Computer verwaltet wird.

Rot

Stellt einen Computer dar, der nicht von Endpoint Security verwaltet wird.

Verbindungslinien

Verbindungslinien stellen die Verbindungen zwischen Computern dar. Die Farbe der Linie zeigt den Verbindungsstatus des Computers an.

Rot

Zeigt erlaubte Verbindungen zwischen zwei Computern im ausgewählten Zeitraum.

Grau

(Advanced EPDR) Zeigt blockierte eingehende Verbindungen zwischen zwei Computern im ausgewählten Zeitraum.

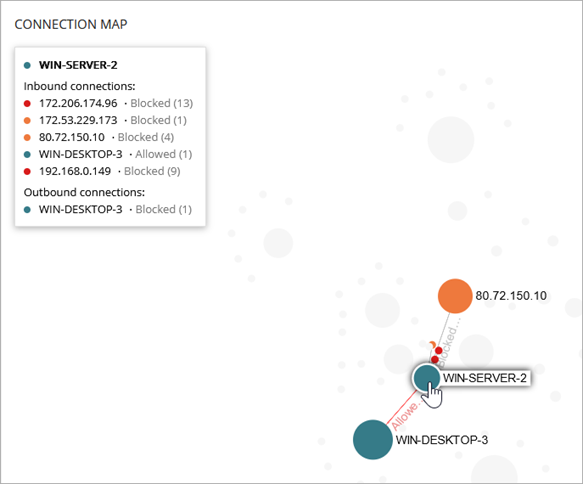

Zeigen Sie auf einen Knoten, um die ausgehenden oder eingehenden Verbindungen für einen Computer anzuzeigen.

Ein Informationsfenster zeigt eine Liste aller eingehenden und ausgehenden gefährdeten Verbindungen zum Computer und die Anzahl blockierter und erlaubter eingehender Verbindungen von jeden verbundenen Computer.

Auf diesem Bild zeigt das Informationsfenster eine Liste der eingehenden Verbindungen zu WIN-SERVER-2. Auf Basis der konfigurierten Einstellungen für Kontrolle des Endgerätezugriffs werden Verbindungen von verschiedenen IP-Adressen blockiert. Eine eingehende Verbindung von WIN-DESKTOP-3 ist zugelassen.

Auf der Liste Ausgehende Verbindungen stellt die blockierte Verbindung von WIN-DESKTOP-3 eine blockierte eingehende Verbindung auf Basis der WIN-SERVER-2 zugewiesenen Einstellungen für Kontrolle des Endgerätezugriffs dar.

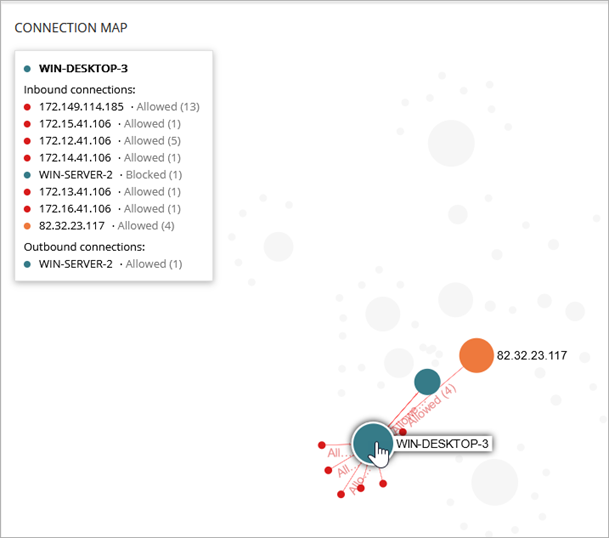

Auf diesem zweiten Bild zeigt das Informationsfenster eine blockierte eingehende Verbindung an WIN-DESKTOP-3 von WIN-SERVER-2.

Um einen Computer auf der Karte zu finden, klicken Sie auf ![]() . Geben Sie im Suchtextfeld den Computernamen oder die IP-Adresse ein und wählen Sie dann den Computer auf der Liste aus.

. Geben Sie im Suchtextfeld den Computernamen oder die IP-Adresse ein und wählen Sie dann den Computer auf der Liste aus.

Verwenden Sie das Mausrad, um auf der Karte heran/weg zu zoomen. Klicken Sie in der oberen rechten Ecke auf ![]() , um die Karte zurückzusetzen.

, um die Karte zurückzusetzen.

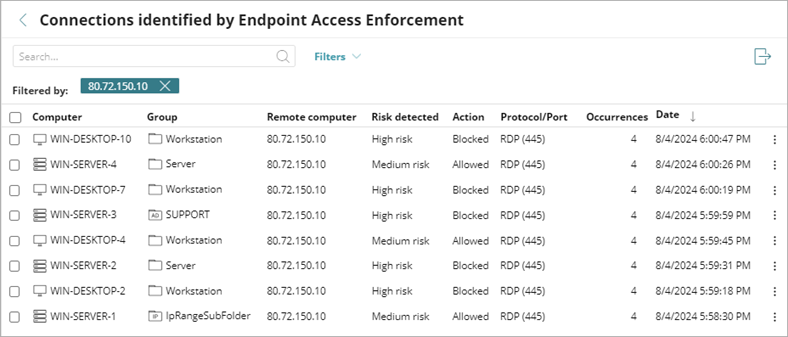

Klicken Sie auf einen Knoten, um die Liste Verbindungen, die über die Kontrolle des Endgerätezugriffs identifiziert werden für diesen Computer gefiltert zu öffnen.

Klicken Sie auf einen Computer in der Liste, um die Verbindungsdetails für den Computer anzuzeigen.

Die fünf Computer, die risikoreiche ausgehende Verbindungen am besten melden

Die Kachel Die fünf Computer, die risikoreiche ausgehende Verbindungen am besten melden zeigt die fünf Computer mit der größten Anzahl hochriskanter Verbindungen zu Computern im Netzwerk.

Wenn der Computer vom selben Konto verwaltet wird wie der Zielcomputer und Sie Zugriff auf den Computer haben, dann wird der Computername angezeigt. Andernfalls wird die IP-Adresse angezeigt.

Klicken Sie auf einen Bereich des Kreises, um die Liste Verbindungen, die über die Kontrolle des Endgerätezugriffs identifiziert werden für diesen Computer gefiltert zu öffnen.

Die fünf Computer, die risikoreiche eingehende Verbindungen am besten melden

Die Kachel Die fünf Computer, die risikoreiche eingehende Verbindungen am besten melden zeigt die fünf Computer mit der größten Anzahl hochriskanter eingehender Verbindungen von verwalteten Computern.

Klicken Sie auf einen Bereich des Kreises, um die Liste Verbindungen, die über die Kontrolle des Endgerätezugriffs identifiziert werden für diesen Computer gefiltert zu öffnen.

Verbindungen nach Zustand

Die Kachel Verbindungen nach Zustand zeigt risikoreiche Verbindungen nach dem erkannten Risiko für einen Zeitraum.

Die erkannten Risiken sind:

- Nicht verwaltet — Anzahl der identifizierten Verbindungen, bei denen der die Verbindung herstellende Computer Advanced EPDR, EPDR und EDR nicht installiert hat oder bei dem diese nicht verfügbar sind. Stellen Sie sicher, dass der Schutz die Mindestanforderungen erfüllt. Weitere Informationen finden Sie unter Einstellungen für Kontrolle des Endgerätezugriffs konfigurieren (Windows-Computer).

- Von einem anderen Konto verwaltet — Anzahl der identifizierten Verbindungen, bei denen der die Verbindung herstellende Computer Advanced EPDR, EPDR oder EDR installiert hat, aber von einem anderen Konto verwaltet wird.

- Schutz nicht aktiviert — Anzahl der identifizierten Verbindungen, bei denen der die Verbindung herstellende Computer Advanced EPDR, EPDR oder EDR installiert hat, aber die Schutz-Software deaktiviert ist.

- Kritisches Risiko — Anzahl der identifizierten Verbindungen, bei denen die Risikostufe des die Verbindung herstellenden Computers kritisch ist.

- Hohes Risiko — Anzahl der identifizierten Verbindungen, bei denen die Risikostufe des die Verbindung herstellenden Computers hoch ist.

- Mittleres Risiko — Anzahl der identifizierten Verbindungen, bei denen die Risikostufe des die Verbindung herstellenden Computers mittel ist.

Klicken Sie auf einen Bereich des Diagramms, um die Liste Verbindungen, die über die Kontrolle des Endgerätezugriffs identifiziert werden nach dem ausgewählten Zustand gefiltert zu öffnen.

Verbindungen nach überwachtem Protokoll

Die Kachel Verbindungen nach überwachtem Protokoll zeigt die über überwachte Protokolle hergestellten Verbindungen für einen Zeitraum. Die Kachel zeigt alle in den Einstellungen für Kontrolle des Endgerätezugriffs ausgewählten Protokolle.

Klicken Sie auf einen Bereich des Diagramms, um die Liste Verbindungen, die über die Kontrolle des Endgerätezugriffs identifiziert werden nach dem ausgewählten Protokoll gefiltert zu öffnen.

Einstellungen für Kontrolle des Endgerätezugriffs konfigurieren (Windows-Computer)