Gilt für: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR

WatchGuard Threat Hunting-Dienste sind eine Reihe spezialisierter Technologien und menschlicher Ressourcen, die laterale Bewegungen und andere frühe Indikatoren von Malware-Aktivität erkennen, bevor die Malware aktiv wird.

Threat Hunting-Dienste ermöglichen es Netzwerkadministratoren, kompromittierte Geräte, Angriffe im frühen Stadium und verdächtige Aktivitäten schnell zu erkennen. Insbesondere helfen Threat Hunting-Dienste bei der Erkennung von:

- Angriffe ohne Malware und ferngesteuerte Desktops (RDP).

- Bereits kompromittierten Computern.

- Hacker und böswillige Mitarbeiter.

Auf dem Dashboard Angriffsindikatoren (IOA) in WatchGuard Advanced EPDR, EPDR und EDR können Netzwerkadministratoren Informationen in Bezug auf Erkennungen durch Threat Hunting Services sehen, wie Angriffsindikatoren, erweiterte Untersuchungen, Angriffsdiagrammansichten und MITRE-Taktiken und -Techniken.

Angriffsindikatoren (IOAs) sind bestätigte Ereignisse, bei denen es sich sehr wahrscheinlich um einen Angriff handelt. Das WatchGuard-Sicherheitsteam überprüft von Endpoints erhaltene Ereignisse darauf, ob sie einer vorgegebenen Angriffshypothese entsprechen.

Wir empfehlen Ihnen dringend, die von IOA und Problembehebung betroffenen Endpoints so schnell wie möglich einzudämmen.

Mehrfache Erkennungen

Um zu viele Erkennungen in der Verwaltungsoberfläche zu verhindern, gruppiert Endpoint Security zwei oder mehr gleiche IOAs in eine Erkennung.

Um zwei oder mehr gleiche IOAs zu gruppieren, müssen diese:

- Vom gleichen Typ sein.

- Auf demselben Computer erkannt werden.

- In zeitlicher Nähe zueinander erkannt werden.

Die Anzahl tatsächlicher Vorkommnisse wird im Feld Erkannte Vorkommnisse auf der IOA-Detailseite angezeigt. Weitere Informationen finden Sie unter Angriffsindikatoren-Details.

Wie die IOAs gruppiert sind, hängt vom Typ des IOA ab und ob sich der Computer im Prüfmodus befindet. Weitere Informationen zum Prüfmodus finden Sie unter Prüfmodus konfigurieren.

Standard IOA (Prüfmodus deaktiviert)

Endpoint Security protokolliert den ersten IOA und setzt das Feld Erkannte Vorkommnisse auf 1. Gleiche IOAs, die in den ersten sechs Stunden nach der Aufzeichnung des ersten IOA erkannt wurden, werden gruppiert. Endpoint Security sendet eine IOA-Erkennung zum Ende jedes Sechs-Stunden-Intervalls. (Das Feld Erkannte Vorkommnisse zeigt die Gesamtzahl der erkannten IOAs an.)

Falls Endpoint Security keinen gleichen IOA innerhalb des Sechs-Stunden-Intervalls protokolliert, dann sendet es keine IOA-Erkennung für dieses Intervall. Nach vier Intervallen (24 Stunden) beginnt der Prozess erneut.

Erweiterte IOA (Prüfmodus deaktiviert)

Endpoint Security protokolliert den ersten IOA und setzt das Feld Erkannte Vorkommnisse auf 1. Gleiche IOAs, die jede Stunde nach der Aufzeichnung des ersten IOA erkannt wurden, werden gruppiert. Endpoint Security sendet ein IOA am Ende jedes Ein-Stunden-Intervalls. (Das Feld Erkannte Vorkommnisse zeigt die Gesamtzahl der erkannten IOAs an.)

Werden keine gleichen IOAs innerhalb eines 1-Stunden-Intervalls protokolliert, dann wird kein IOA für dieses Intervall gesendet Falls Endpoint Security keinen gleichen IOA innerhalb des Stunden-Intervalls protokolliert, dann sendet es keine IOA-Erkennung für dieses Intervall. Nach 24 Stunden beginnt der Prozess erneut.

Erweiterte IOA (Prüfmodus aktiviert)

Erweiterte IOAs werden nicht gruppiert, wenn sich der Computer im Prüfmodus befindet. Endpoint Security sendet eine Erkennung für jede auf einem Computer im Prüfmodus erkannte IOA. (Das Feld Erkannte Vorkommnisse wird auf 1 gesetzt)

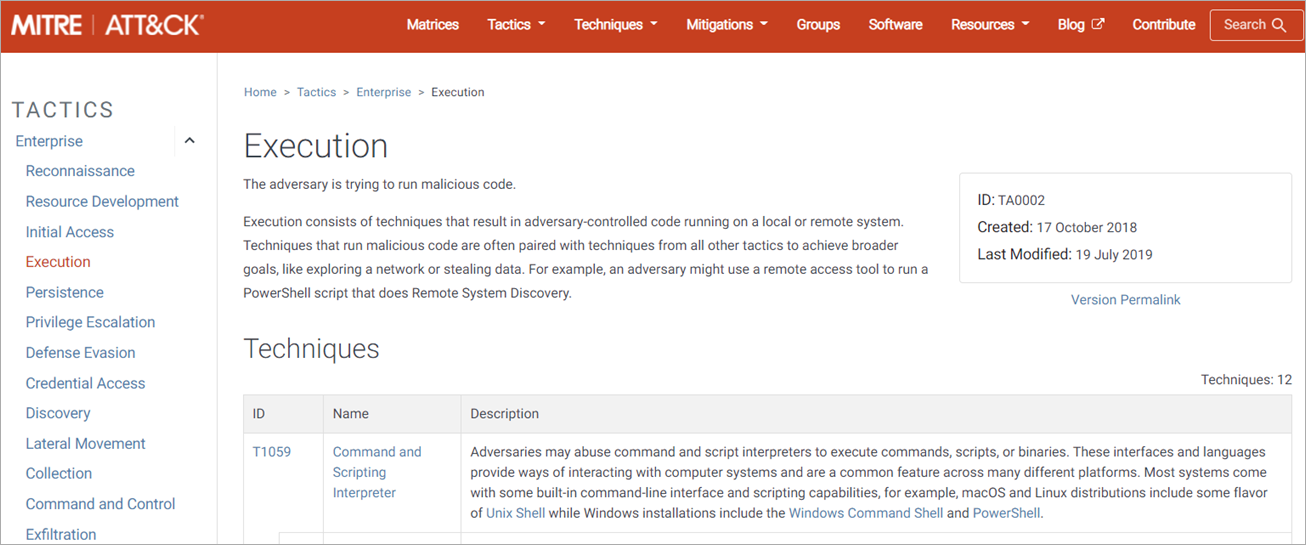

MITRE ATT&CK-Matrix

Die MITRE Corporation ist ein gemeinnütziges Unternehmen, das staatlich finanzierte Forschungs- und Entwicklungscenter zum Lösen von Sicherheitsproblemen betreibt. Sie bietet praktische Lösungen für die Bereiche Verteidigung und Geheimdienst, Luftfahrt, zivile Systeme, nationale Sicherheit, Gerichtsbarkeit, Gesundheitswesen und Cybersicherheit.

ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) ist eine Reihe von Ressoucen, die von der MITRE Corporation entwickelt wurden, um die Aktivitäten von Cyberverbrechern auf Basis von weltweiten Beobachtungen zu beschreiben und zu kategorisieren. ATT&CK ist eine strukturierte Liste bekannter Angriffsverhaltensweisen, die in Taktiken und Techniken organisiert sind und als Matrix dargestellt werden.

Technik (Wie)

Die ATT&CK-Begriffe Technik und Untertechnik stehen für die Methode (oder Strategie), die ein Gegner nutzt, um ein taktisches Ziel zu erreichen. Beispiel: Um auf Zugangsdaten zuzugreifen (Taktik), führt ein Gegner einen Daten-Dump (Technik) aus.

Taktik (Warum)

Der ATT&CK Begriff Taktiken steht für das ultimative Motiv oder Ziel einer Technik. Es ist das taktische Ziel des Gegners: der Grund, warum eine Aktion erfolgt.

Die MITRE ATT&CK-Matrix ist eine nützliche Ressource für die Entwicklung von Abwehr-, Verhinderungs- und Problembehebungsstrategien für Organisationen. Weitere Informationen zur ATT&CK-Matrix erhalten Sie unter https://attack.mitre.org/.