Gilt für: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR,WatchGuard EDR Core, WatchGuard EPP

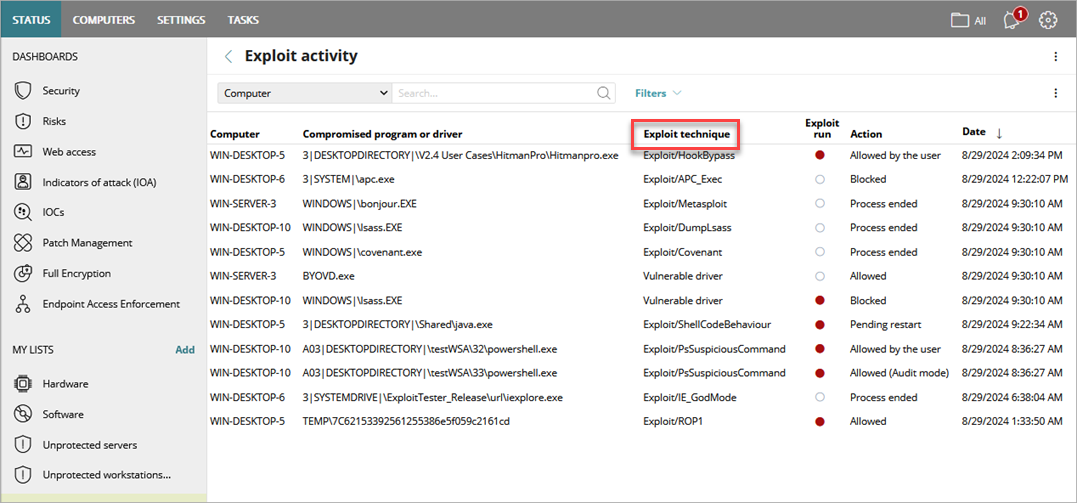

Die Tabelle Exploit-Aktivität zeigt die erkannte Exploit-Technik sowie den Namen des kompromittierten Programms.

Dies sind die verschiedenen überwachten Techniken:

Exploit/Metasploit

Das Metasploit Framework ist eine Test-Plattform, mithilfe der Benutzer Exploit-Code erstellen, testen und ausführen können. Erkennt Endpoint Security eine Metasploit-Shellcode-Signatur, wird diese als eine Exploit/Metasploit-Exploit-Technik angezeigt.

Exploit/ReflectiveLoader

Reflektive DLL-Injektion nutzt reflektive Programmierung, um eine Bibliothek aus dem Arbeitsspeicher unerkannt in einen Host-Prozess zu laden. Erkennt Endpoint Security das Laden einer reflektiven Programmdatei (beispielsweise Metasploit oder Cobalt Strike), wird dies als eine Exploit/ReflectiveLoader Exploit-Technik angezeigt.

Exploit/RemoteAPCInjection

Der asynchrone Prozeduraufruf (Asynchronous Procedure Call, APC) ist ein legitimer Weg, um Code in einem Prozess-Thread auszuführen, der auf Daten wartet, ohne Ressourcen zu verbrauchen. Um prozessbasierte Verteidigungen zu umgehen und möglicherweise Berechtigungen zu erhöhen, können Angreifer die APC-Schlange nutzen, um bösartigen Code in einen Prozess einzuschleusen. Die APC-Injektion führt willkürlichen Code im Adressbereich eines separaten Live-Prozesses aus. Erkennt Endpoint Security eine remote Code-Injektion per APC, wird dies als eine Exploit/RemoteAPCInjection Exploit-Technik angezeigt.

Exploit/DynamicExec

Code-Injektions kommen vor, wenn Anwendungen die dynamische Ausführung von Code-Anweisungen von nicht vertrauenswürdigen Daten zulassen. Ein Angreifer kann das Verhalten der Zielanwendung beeinflussen und es ändern, um Zugriff auf sensible Daten zu erlangen. Erkennt Endpoint Security die Ausführung von Code in Seiten ohne Ausführungsberechtigungen (nur 32-Bit), wird dies als eine Exploit/DynamicExec Exploit-Technik angezeigt.

Exploit/HookBypass

Hooking bezieht sich auf das Abfangen von Funktionsaufrufen, Systemereignissen oder Meldungen. Die dafür integrierten bzw. eingeschobenen Codeschnipsel werden Hooks genannt. Endpoint Security-Produkte verwenden Hooks, um Ereignisse im Betriebssystem zu überwachen. Erkennt Endpoint Security einen Hook-Bypass in einer laufenden Funktion, wird dies als eine Exploit/HookBypass Exploit-Technik angezeigt.

Exploit/ShellcodeBehavior

Shellcode ist ein kleines Stück Maschinencode, das als Payload (Nutzdaten) beim Ausnutzen einer Software-Schwachstelle verwendet wird. Exploits schleusen normalerweise vor dem oder beim Ausnutzen einer Schwachstelle einen Shellcode in den Zielprozess ein. Erkennt WatchGuard Endpoint Security die Ausführung von Code auf MEM_PRIVATE Seiten, das nicht einer Portable Executable (PE) entspricht, wird dies als eine ShellcodeBehavior Exploit-Technik angezeigt.

Exploit/ROP1

Die rücksprungorientierte Programmierung (Return-oriented programming, ROP) ist eine Exploit-Technik, die es Angreifern erlaubt, den Aufrufstapel (Call Stack) und den Steuerfluss (Control Flow) des Programms zu kontrollieren. Der Angreifer führt dann Maschinenanweisungssequenzen aus, die bereits im Speicher des Geräts vorhanden sind. Diese Anweisungen enden normalerweise mit einer Return-Anweisung und befinden sich in einer Subroutine innerhalb eines bestehenden Programms oder einem gemeinsamen Bibliothekscode. Erkennt Endpoint Security die Ausführung von Speicherverwaltungs-APIs, wenn sich der Stack außerhalb der Thread-Limits befindet, wird dies als eine Exploit/ROP1 Exploit-Technik angezeigt.

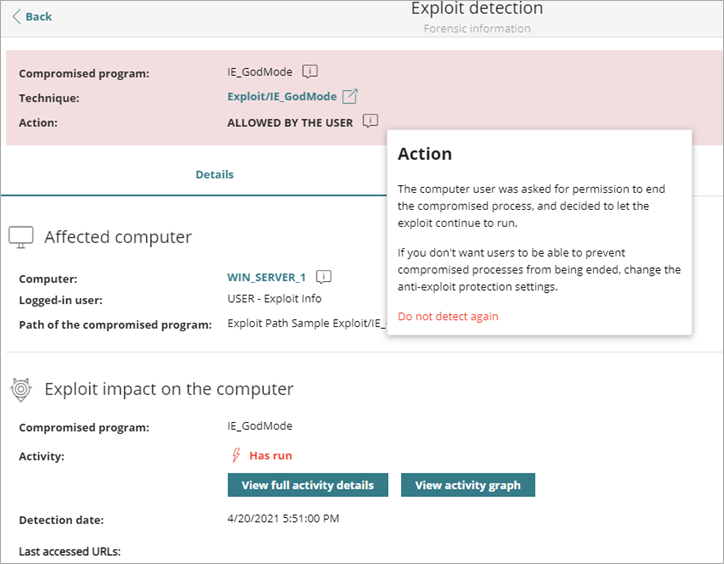

Exploit/IE_GodMode

Im Ordner Master Control Panel in Windows (auch als God Mode bekannt) können Sie von einem Ort aus schnell auf administrative Tools, Backup- und Wiederherstellungsoptionen sowie andere wichtige Verwaltungseinstellungen zugreifen. Dazu gehören auch Internet-Optionen. Erkennt Endpoint Security den God Mode in Internet Explorer, wird dies als eine Exploit/IE_GodMode Exploit-Technik angezeigt.

Exploit/RunPE

RunPE ist ein Malware-Typ, der Code in einem legitimen Prozess versteckt. Dies wird manchmal als Hollowing-Technik bezeichnet. Wenn WatchGuard Endpoint Security Process-Hollowing-Techniken oder RunPE erkennt, wird dies als eine Exploit/RunPE Exploit-Technik angezeigt.

Exploit/PsReflectiveLoader1

Hacker nutzen häufig reflektive Programmlader, um sensible Informationen, wie Passwörter und Zugangsdaten, aus dem Systemspeicher abzurufen. Erkennt Endpoint Security einen PowerShell reflektiven Programmlader im Computer, wie mimikatz, wird dies als ein Exploit/PsReflectiveLoader1 angezeigt.

Exploit/PsReflectiveLoader2

Hacker nutzen häufig reflektive Programmlader, um sensible Informationen, wie Passwörter und Zugangsdaten, aus dem Systemspeicher abzurufen. Erkennt Endpoint Security einen PowerShell reflektiven Programmlader wie mimikatz in einem Remote-Computer (nicht auf dem lokalen Computer), wird dies als ein Exploit/PsReflectiveLoader2 angezeigt.

Exploit/NetReflectiveLoader

Hacker nutzen häufig reflektive Programmlader, um sensible Informationen, wie Passwörter und Zugangsdaten, aus dem Systemspeicher abzurufen. Erkennt Endpoint Security einen NET reflektiven Programmlader, wie Assembly.Load, wird dies als eine Exploit/NetReflectiveLoader Exploit-Technik angezeigt.

Exploit/JS2DOT

js2-mode ist ein JavaScript-Bearbeitungsmodus für GNU Emacs (programmierbarer Gratis-Texteditor). Erkennt Endpoint Security eine JS2DOT-Technik, wird dies als eine Exploit-Tech ik angezeigt.

Exploit/Covenant

Covenant ist eine kollaborative .NET Befehls- und Steuerungsplattform für Cybersicherheitsexperten. Erkennt WatchGuard Endpoint Security das Covenant-Framework, wird dies als eine Exploit-Technik angezeigt.

Exploit/DumpLsass

Angreifer können versuchen, sich mit den im Prozessspeicher des Local Security Authority Subsystem Service (LSASS) gespeicherten Anmeldedaten zu verbinden. Erkennt Endpoint Security das Schreiben eines Speicherabbilds (Memory Dump) des LSASS-Prozesses, wird dies als eine Exploit-Technik angezeigt.

Exploit/APC_Exec

Um prozessbasierte Verteidigungen zu umgehen oder Berechtigungen zu erhöhen, können Angreifer versuchen bösartigen Code in Prozesse in der Asynchronen Prozeduraufruf(APC)-Schlange einzuschleusen. Die APC-Injektion ist eine Methode, die beliebigen Code in einem separaten Live-Prozess ausführt. Erkennt Endpoint Security eine lokale Code-Ausführung per APC, wird dies als eine Exploit/APC_Exec Exploit-Technik angezeigt.

Gefährdete Treiber

Gefährdete Treiber sind Treiber mit Schwachstellen, die in der Bedrohungslandschaft schon ausgenutzt wurden. Dies können beispielsweise veraltete Treiber mit Sicherheitslücken sein.

Von legitimen Anbietern bereitgestellte Treiber können Schwachstellen enthalten, die von Malware ausgenutzt werden könnten, um einen Computer zu infizieren oder die Sicherheitssoftware zu deaktivieren.Diese Treiber sind nicht selbst bösartig und könnten auf Computern installiert werden, ohne eine Sicherheitsbedrohung darzustellen. Deshalb werden Sie anfänglich nicht als Malware erkannt.Der Anti-Exploit-Schutz blockiert die Nutzung gefährdeter Treiber, außer wenn der Treiber beim Hochfahren des Betriebssystems geladen wird.

Ausschlüsse

Ausschluss der Erkennungen einer Technik für ein spezifisches Programm:

- Wählen Sie auf der Seite Exploit-Erkennung im Abschnitt Aktion für ein spezifisches Programm Nicht erneut erkennen.