認証ドメイン とは、1 つ以上の外部認証サーバーに関連付けられているドメインです。WatchGuard Cloud では、認証ドメインを追加し、認証サーバー、ユーザー、グループを指定することができます。認証ドメインは、複数のクラウド管理のデバイスに使用できる共有構成です。

WatchGuard Cloud でホストされているユーザーとグループを WatchGuard Cloud Directory に追加することもできます。詳細については、次を参照してください:WatchGuard Cloud Directory について

認証ドメインを追加するには、WatchGuard Cloud で以下の手順を実行します。

- Service Provider の場合は、管理対象 Subscriber アカウントの名前を選択します。

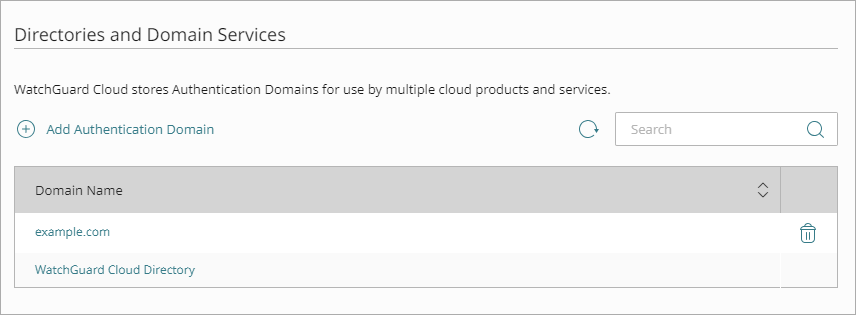

- 構成 > ディレクトリとドメイン サービス の順に選択します。

認証ドメイン ページが開きます。

- 認証ドメインを追加する をクリックします。

認証ドメインを追加する ページが開きます。

- WatchGuard Cloud Directory を追加するか、外部アイデンティティを追加するかを選択します。すでに WatchGuard Cloud Directory が追加済みの場合は、このページは表示されません。

WatchGuard Cloud Directory は、WatchGuard Cloud でホストされているユーザーとグループを追加する認証ドメインです。このオプションを選択した場合、追加の手順は必要ありません。

- 次へ をクリックします。

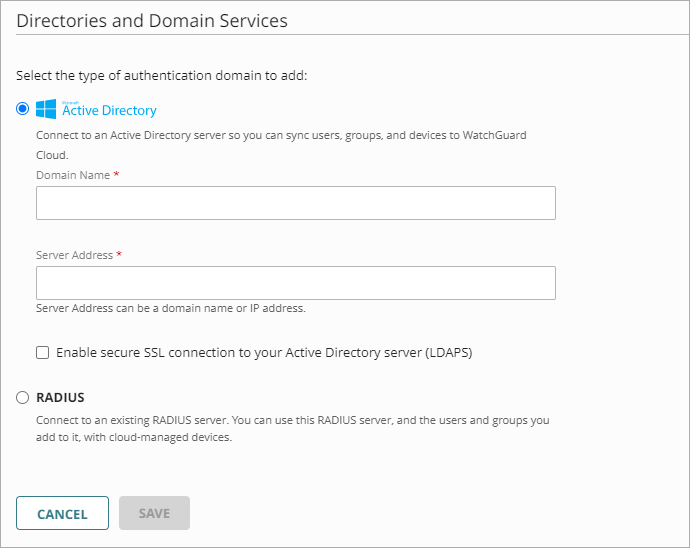

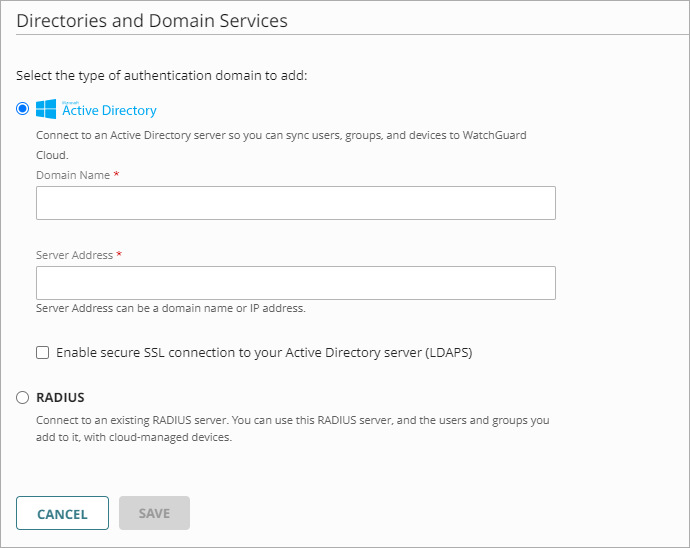

- 認証ドメインの種類を選択します。

- 選択したサーバーの種類用に設定を構成します。

認証ドメインを追加したら、ユーザー、グループ、その他のサーバーを追加することができます。詳細については、以下を参照してください。

RADIUS サーバーの設定を構成する

RADIUS サーバーの設定を構成するには、以下の手順を実行します。

- サーバーの追加 設定で、RADIUS を選択します。

- ドメイン名 テキスト ボックスに、追加するドメイン名を入力します。ドメイン名には、ドメイン サフィックスが含まれている必要があります。たとえば、example ではなく、example.com と入力します。

- RADIUS サーバーの種類 ドロップダウン リストから、RADIUS 認証サーバー を選択します。

アクセス ポイントには、RADIUS アカウンティング サーバー を追加することもできます。RADIUS アカウンティング サーバーでは、RADIUS トラフィックが監視され、セッションの開始や終了など、クライアント セッションに関するデータが収集されます。RADIUS アカウンティング サーバーを追加する前に、必ず RADIUS 認証サーバーを認証ドメインに追加してください。多くの配備環境では、認証サービスとアカウンティング サービスが同じ RADIUS サーバーに配置され、異なるポートで実行されます。

- 種類 ドロップダウン リストから、ホスト IPv4 または ホスト IPv6 の IP アドレスの種類を選択します。

- IP アドレス テキスト ボックスに RADIUS サーバーの IP アドレスを入力します。

- ポート テキスト ボックスに、RADIUS サーバーが認証に使うポート番号を入力します。大半の RADIUS サーバーでは、既定でポート 1812 が使用されます (古い RADIUS サーバーの場合は、ポート 1645 が使用されることがあります)。大半の RADIUS アカウンティング サーバーでは、ポート 1813 が使用されます。

- 共有シークレット テキスト ボックスに、RADIUS サーバーに接続するための共有シークレットを入力します。

- 共有シークレットを確認する テキスト ボックス内に、共有シークレットを再び入力します。

- (Fireware v12.11.1 以降) RADIUS 認証サーバーに Message-Authenticator 属性の使用を要求するには、Message-Authenticator 属性を要求する チェック ボックスを選択します。Message-Authenticator 属性は、パケットのインテグリティを確認し、スプーフィングを防止する RADIUS パケット内のフィールドです。

- 保存 をクリックします。

また、各クラウド管理の Firebox またはアクセス ポイントからの接続が RADIUS クライアントとして受け入れられるように RADIUS サーバーが構成されていることを確認してください。

追加の RADIUS サーバー オプション

RADIUS サーバーの基本設定を構成して保存したら、サーバーを編集して以下の追加オプションを構成することもできます。

RADIUS 認証サーバーのオプション

- タイムアウト (秒) — タイムアウト テキスト ボックスに値を秒単位で入力します。タイムアウト値は、再接続を試みるまでにデバイスが認証サーバーからの応答を待機する時間です。既定値は 10 秒です。

- 再試行 — 再試行 テキスト ボックスに、RADIUS サーバーへの接続試行を許容する回数を入力します。1 回の認証試行でこの回数が超過すると、デバイスからその接続失敗が報告されます。既定値は 3 です。

- 非アクティブ時間 — 非アクティブ時間 テキスト ボックスに、非アクティブ状態のサーバーが再びアクティブとしてマークされるまでの時間を入力します。既定値は 10 分です。

- グループ属性 — グループ属性 テキスト ボックスに、RADIUS サーバーがユーザーのグループ メンバーシップを取得する際に使用されるグループ属性の値を入力します。ユーザーがメンバーであるグループは、RADIUS FilterID 属性で返されます。既定の RADIUS グループ属性は 11 となります。

RADIUS アカウンティング サーバーのオプション

- 中間アカウンティング間隔 (秒) - 中間アカウンティング間隔 テキスト ボックスに、RADIUS アカウンティング サーバーに更新が送信される間隔を秒単位で入力します。既定値は 600 秒 (10 分) です。

詳細については、次を参照してください:

Active Directory サーバーの設定を構成する

Active Directory サーバーの設定を構成するには、以下の手順を実行します。

- サーバーの追加 設定で、Active Directory を選択します。

- ドメイン名 テキスト ボックスに、追加するドメイン名を入力します。ドメイン名には、ドメイン サフィックスが含まれている必要があります。たとえば、example ではなく、example.com と入力します。

- サーバー アドレス テキスト ボックスに、Active Directory サーバーのドメイン名または IP アドレスを入力します。

- (任意) Active Directory サーバーへのセキュアな SSL 接続を有効化するには、Active Directory サーバー (LDAPS) へのセキュアな SSL 接続を有効化する (LDAPS) チェック ボックスを選択します。

- 保存 をクリックします。

追加の Active Directory サーバー オプション

Active Directory サーバーの基本設定を構成して保存したら、サーバーを編集して以下の追加オプションを構成することができます。

- ポート — ポート テキスト ボックスにポート番号を入力します。

Active Directory サーバー (LDAPS) へのセキュアな SSL 接続を有効化する チェック ボックスを選択した場合、ポートは自動的に 636 に設定されます。そうでない場合の既定はポート 389 です。

Active Directory サーバーがグローバル カタログ サーバーの場合、既定のポートを変更したほうがよい場合があります。詳細については、次を参照してください:Active Directory Server の既定のポートを変更する Fireware ヘルプ で。

接続設定

- タイムアウト (秒) — タイムアウト テキスト ボックスで、デバイスが接続を切断して再接続するまで Active Directory サーバーからの応答を待機する秒数を入力します。既定値は 10 秒です。

- 非アクティブ時間 — 非アクティブ時間 テキスト ボックスに、非アクティブ状態のサーバーが再びアクティブとしてマークされるまでの時間を入力します。非アクティブ時間 ドロップダウン リストで、分または時間を選択して時間を設定します。既定値は 10 分です。

認証サーバーが 3 回の認証試行に応答しなかった場合、非アクティブとマークされます。追加の認証試行では、非アクティブ時間が経過し、このサーバーが再びアクティブとマークされるまで、このサーバーは試行されません。

検索ベースとログイン属性

- 検索ベース — 検索ベース テキスト ボックスに、検索を開始するディレクトリ内の場所を入力します。

ヒント!

デバイスが認証一致を検索できる認証サーバーのディレクトリを限定するのに検索ベースを使用する詳しい方法については、Fireware ヘルプ で Active Directory 検索ベースの検索 を参照してください。 - グループ文字列 — Active Directory スキーマを変更していない場合、グループ文字列 は常に tokenGroups になります。スキーマを変更した場合は、Active Directory グループでユーザー セキュリティ グループ情報を保持するために使用される属性文字列を入力します。

- ログイン属性 — ログイン属性 ドロップダウン リストで、認証に使用する Active Directory ログイン属性を選択してください。ログイン属性は、Active Directory データベースへのバインドに使用する名前です。既定のログイン属性は sAMAccountName です。sAMAccountName を使用する場合、検索対象ユーザーの DN および 検索対象ユーザーのパスワード の設定に値を指定する必要はありません。

- 検索対象ユーザーの DN — 検索対象ユーザーの DN テキスト ボックスに、検索操作用の識別名 (DN) を入力します。

sAMAccountName のログイン属性を維持する場合、このテキスト ボックスへ入力する必要はありません。

ログイン属性を変更する場合、構成で 検索対象ユーザーの DN テキスト ボックスに値を追加する必要があります。管理者 など、LDAP および Active Directory の検索権限のある任意のユーザーの DN を使用できます。ただし、検索権限だけを持つ、より権限の低いユーザーの DN で通常は十分です。例:cn=Administrator,cn=Users,dc=example,dc=com - 検索対象ユーザーのパスワード — 検索対象ユーザーのパスワード テキスト ボックスに、検索操作で使用する識別名に関連付けられたパスワードを入力します。