適用対象: ThreatSync+ SaaS

クイック スタートに関する本トピックでは、WatchGuard Cloud で Microsoft 365 との ThreatSync+ SaaS 統合をセットアップおよび構成する一般的な手順の概要について説明します。

- 開始する前に

- ライセンスをアクティブ化して、ThreatSync+ SaaS ユーザーを割り当てる

- 通知とアラートを構成する

- スケジュールされたレポートを構成する

- ポリシー アラートを確認する

- Microsoft 365 防御目標レポートを確認する

開始する前に

Microsoft 365 との SaaS 統合を作成する前に、以下を行う必要があります。

- 少なくとも Microsoft Office 365 E1 または Microsoft 365 Business Basic ライセンスを持っていることを確認する

- Microsoft 365 組織の監査ログ記録を有効化する

- Microsoft 365 のロールと権限を検証する

監査ログ記録を有効化する

SaaS 統合を通じて ThreatSync+ SaaS からデータに接続できるようにするには、Microsoft 365 組織の監査ログ記録を有効化する必要があります。

Microsoft 365 組織では、監査ログ記録が既定で有効化されています。監査ログ記録が有効になっていることを確認するには、SaaS 統合を追加するコンピュータで以下の PowerShell コマンドを実行します。

Get-AdminAuditLogConfig | Format-List UnifiedAuditLogIngestionEnabled

監査ログ記録が有効になっていない場合は、ステータスが False になります。

UnifiedAuditLogIngestionEnabled : False

ステータスが True であれば、それ以上の操作は必要ありません。ステータスが False の場合は、以下の PowerShell コマンドを実行して監査ログ記録を有効化します。

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true

監査ログ記録の構成が変更されるまでに、最大 60 分かかる場合があります。

詳細については、Microsoft ドキュメントの 監査をオンまたはオフにする を参照してください。

ロールと権限を検証する

SaaS 構成を追加する管理者は、Microsoft 365 アカウントで以下の管理者ロールと権限を有効化する必要があります。

- グローバル管理者

- セキュリティ管理者

- サービス サポート管理者

- ユーザー管理者

既存の管理者を選択すること、または適切な権限を備えた新規管理者を作成することができます。詳細については、Microsoft ドキュメントの Microsoft Admin Center で管理者ロールを割り当てる を参照してください。

管理者のロールと権限が必要となるのは、SaaS 統合の初期構成時のみです。SaaS 統合が追加されると、管理者権限は不要になります。

ライセンスをアクティブ化して、ThreatSync+ SaaS ユーザーを割り当てる

ThreatSync+ SaaS を使用するには、ThreatSync+ SaaS ライセンスを購入する必要があります。ThreatSync+ SaaS は、ユーザーごとにライセンス付与されます。詳細については、次を参照してください:ThreatSync+ SaaS ライセンスについて。

ThreatSync+ SaaS ライセンスを購入したら、www.watchguard.com でライセンスをアクティブ化する必要があります。詳細については、次を参照してください:ThreatSync+ SaaS ライセンスをアクティブ化する。

自身のアカウントおよび WatchGuard Cloud で管理しているすべてのアカウントのユーザー割り当てを管理します。詳細については、次を参照してください:ThreatSync+ SaaS ユーザーを割り当てる。

ThreatSync+ SaaS トライアル ライセンスの詳細については、次を参照してください:WatchGuard Cloud でのトライアルについて。

通知とアラートを構成する

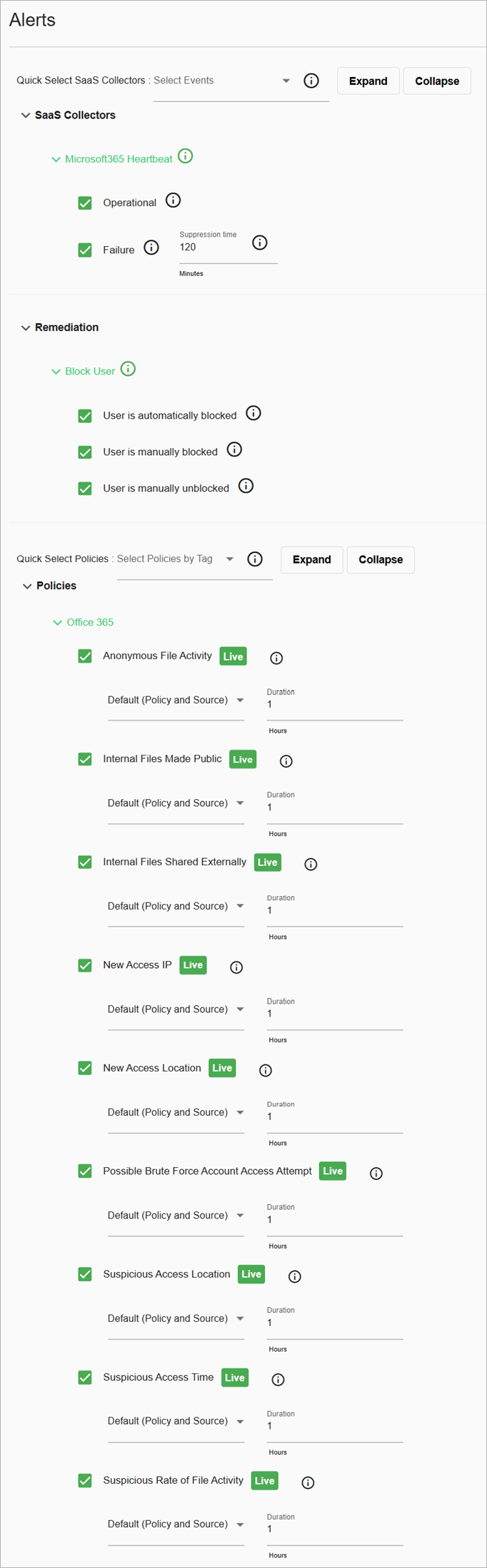

ThreatSync+ SaaS で脅威または脆弱性が検出された際に電子メール通知が送信されるように WatchGuard Cloud を構成することができます。電子メール通知をセットアップするには、情報が作成または更新された際に通知が生成される SaaS コレクター、ポリシー アラート、修正アラートを指定します。

SaaS コレクター、修正、ポリシー アラートを構成する

SaaS コレクターにより、Microsoft 365 からユーザー アクティビティ ログが収集されます。これにより、ThreatSync+ でユーザー アクティビティを監視することができます。アラートが生成されて WatchGuard Cloud から電子メール通知が送信されるように通知ルールを構成します。アラート ページで、その通知ルールに含める SaaS コレクター、修正アクション、およびポリシー アラートを指定することができます。

使用可能なページと機能はライセンスの種類によって異なります。このドキュメント全体にわたり、一般的に ThreatSync+ はすべての製品を指しています。ThreatSync+ UI にページまたは機能が表示されない場合、それが製品でサポートされていないと考えてください。

ThreatSync+ アラートを構成するには、WatchGuard Cloud で以下の手順を実行します。

- 構成 > ThreatSync+ > アラート の順に選択します。

アラート ページが開きます。

- SaaS コレクター セクションで、アラートに含める Microsoft 365 ハートビート オプションを選択します。

- 動作可能 — SaaS コレクターが障害イベントから回復した際に通知が送信されるようにするには、このオプションを選択します。この通知は、SaaS コレクターが回復して、適切に稼働していることを示すものです。

- 障害 — 障害イベントの発生時に通知が送信されるようにするには、このオプションを選択します。SaaS コレクターから 120 分間ハートビート メッセージが送信されない場合に、障害通知が生成されます。

- 抑制時間 — SaaS コレクターが回復するまで、ThreatSync+ で 120 分ごとに障害イベントが継続して生成されます。この抑制タイマーにより、障害通知が連続して送信される間隔を構成することができます。

- 修正 セクションで、アラートに含めるブロック アクションの横にあるチェックボックスを選択します。

- ユーザーをブロックする

- ユーザーを自動的にブロックする

- ユーザーを手動でブロックする

- ユーザーを手動でブロック解除する

- ユーザーをブロックする

- ポリシー セクションで、ポリシー アラートを生成するポリシーの横にあるチェックボックスを選択します。アラートをまとめるには、既定 (ポリシーおよび送信元) ドロップダウン リストから、以下のいずれかのオプションを選択します。

- ポリシー — 同じポリシーの通知がすべてまとめられます。

- ポリシーおよび送信元 — ポリシー名と送信元が同じ通知がすべてまとめられます。

- 期間 セクションで、まとめられるアラートの期間として、1 時間から 12 時間の間で時間を選択します。既定値は 1 時間です。

詳細については、次を参照してください:ThreatSync+ SaaS のレベル 1 ポリシー — Microsoft 365。

通知ルールを構成する

WatchGuard Cloud では、ThreatSync+ アクティビティに関するアラートを生成して通知を送信する通知ルールを構成することができます。通知ルールにより、ネットワークの新たな脅威に容易に対応できるようになります。

送信方法

各通知ルールで、以下の配信方法の 1 つを選択することができます。

- なし — ルールに基づき、WatchGuard Cloud のアラート ページに表示されるアラートが生成されます。

- 電子メール — ルールに基づき、WatchGuard Cloud のアラート ページに表示されるアラートが生成され、指定されている受信者に通知メールが送信されます。

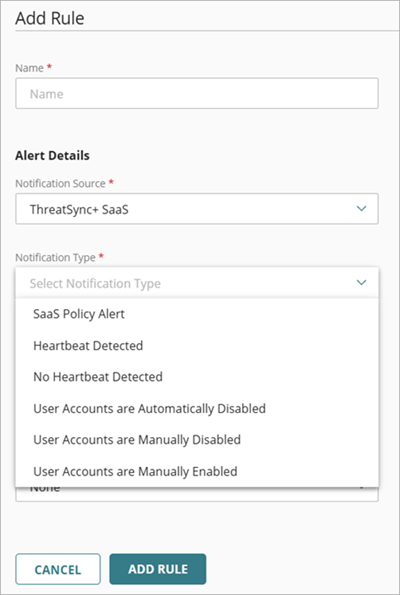

ThreatSync+ SaaS 通知ルールを追加する

新規 ThreatSync+ SaaS 通知ルールを追加するには、以下の手順を実行します。

- 管理 > 通知 の順に選択します。

- ルール タブを選択します。

- ルールを追加する をクリックします。

ルールを追加する ページが開きます。

- ルールを追加する ページの 名前 テキスト ボックスに、ルールの名前を入力します。

- 通知の送信元 ドロップダウン リストから、ThreatSync+ SaaS を選択します。

- 通知の種類 ドロップダウン リストから、以下の ThreatSync+ SaaS 通知の種類のいずれかを選択します。

- SaaS ポリシー アラート — ThreatSync+ SaaS でアカウントに新たなポリシー アラートが生成された際に、アラートが生成されます。

- ハートビートが検出されました — ThreatSync+ SaaS で SaaS 統合からのハートビートが検出された際に、アラートが生成されます。SaaS コレクターは 30 分ごとに Microsoft 365 と通信し、統合が正常に機能していることを確認します。

- ハートビートは検出されませんでした — 120分間、ThreatSync+ SaaS で SaaS 統合からのハートビートが検出されなかった場合に、アラートが生成されます。

- ユーザー アカウントが自動的に無効化された場合 — ThreatSync+ SaaS ポリシーにより、Microsoft 365 ユーザー アカウントが自動的に無効化された際に、アラートが生成されます。

- ユーザー アカウントが手動で無効化された場合 — Microsoft 365 ユーザー アカウントが手動で無効化された際に、アラートが生成されます。

- ユーザー アカウントが手動で有効化された場合 — Microsoft 365 ユーザー アカウントが手動で有効化された際に、アラートが生成されます。

- (任意) ルールの 説明 を入力します。

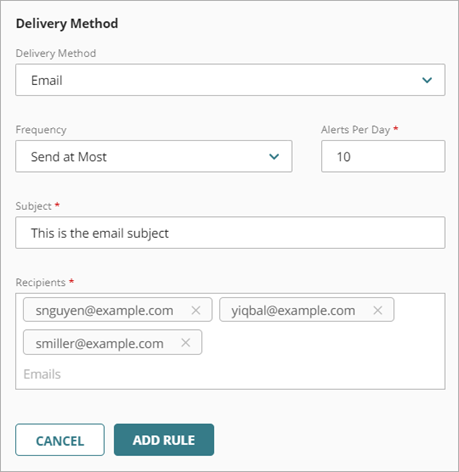

- ルールに基づきアラートが生成された際に電子メール メッセージが送信されるようにするには、以下の手順を実行します。

- 配信方法 ドロップダウン リストから、電子メール を選択します。

- 頻度 ドロップダウン リストから、ルールに基づき 1 日に送信される電子メール数を選択します。

- ルールに基づきアラートが生成されるごとに電子メール メッセージが送信されるようにするには、すべてのアラートを送信する を選択します。

- ルールに基づき送信される電子メール メッセージ数の 1 日の上限を設定するには、最大で送信する を選択します。1 日あたりのアラート数 テキスト ボックスに、このルールに基づき送信される電子メール メッセージの 1 日の最大数を入力します。1 日あたり最大 2 万件のアラート数を設定することができます。

- 対象 テキスト ボックスに、このルールに基づきアラートが生成された際に送信される電子メール メッセージの件名を入力します。

- 受信者 セクションに、1 つまたは複数の電子メール アドレスを入力します。電子メール アドレスを入力するたびに Enter を押すか、電子メール アドレスをスペース、コンマ、またはセミコロンで区切ります。

- 配信方法 ドロップダウン リストから、電子メール を選択します。

- ルールを追加する をクリックします。

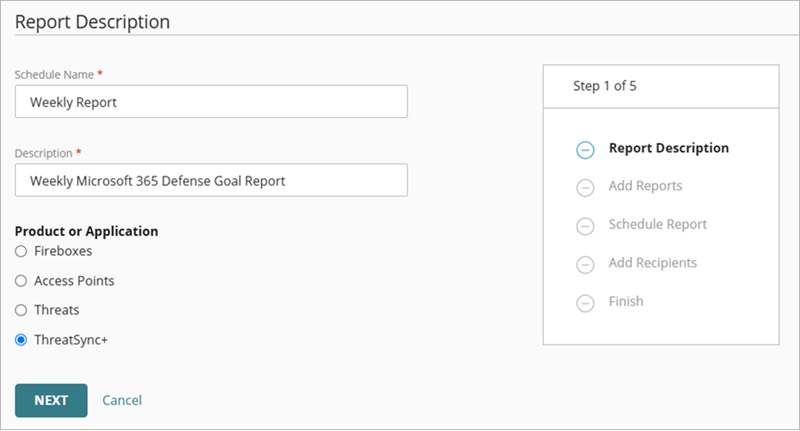

スケジュールされたレポートを構成する

WatchGuard Cloud でさまざまな ThreatSync+ レポートが実行されるようにスケジュール設定することができます。それぞれのスケジュールされたレポートには、複数のレポートを含めることができます。レポート スケジュール 圧縮された .PDF 形式で、WatchGuard Cloud から指定受信者に電子メールの添付として送信されます。最近生成されたレポートは、WatchGuard Cloud からダウンロードすることもできます。

スケジュールされたレポートを追加する

レポートを毎日、毎週、毎月、またはすぐに実行するようにスケジュールすることができます。日次、週次、月次レポートの場合は、レポートの頻度によって、レポートに含まれるデータの日付範囲が決まります。たとえば、週次レポートには、指定期間の 00:00 UTC (協定世界時) 〜 23:59 UTC に収集されたデータが含まれます。

スケジュールされたレポートを追加するには、以下の手順を実行します。

- スケジュールされたレポートを追加する をクリックします。

レポートの説明手順が選択された Create Schedule Wizard が開きます。

- スケジュール名 テキスト ボックスに、レポートの名前を入力します。

- 説明 テキスト ボックスに、レポートの説明を入力します。

- 製品またはアプリケーション セクションで、ThreatSync+ を選択します。

- 次へ をクリックします。

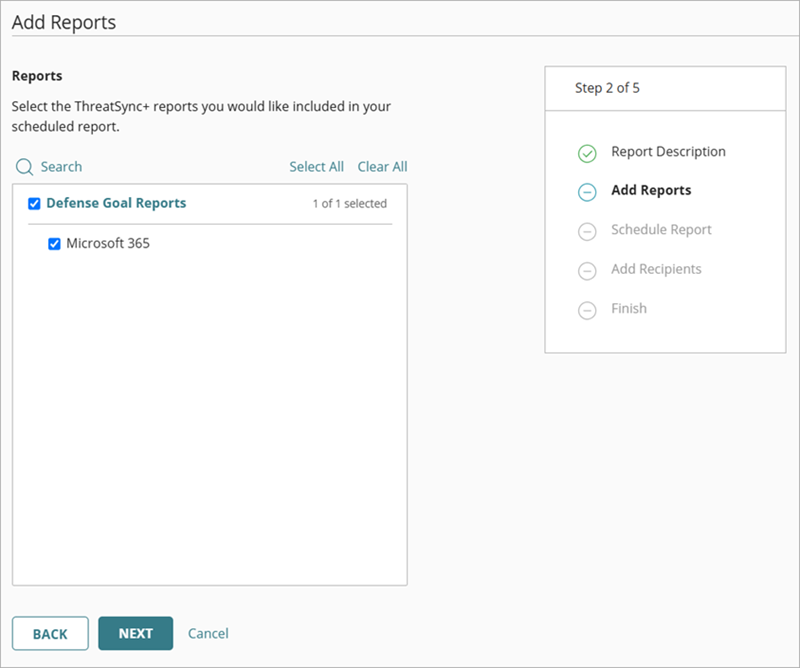

レポートを追加する ページが開きます。

- レポート セクションで、スケジュールされたレポートに含める各レポートのチェックボックスを選択します。使用可能なすべてのレポートを含めるには、すべて選択する をクリックします。

- 次へ をクリックします。

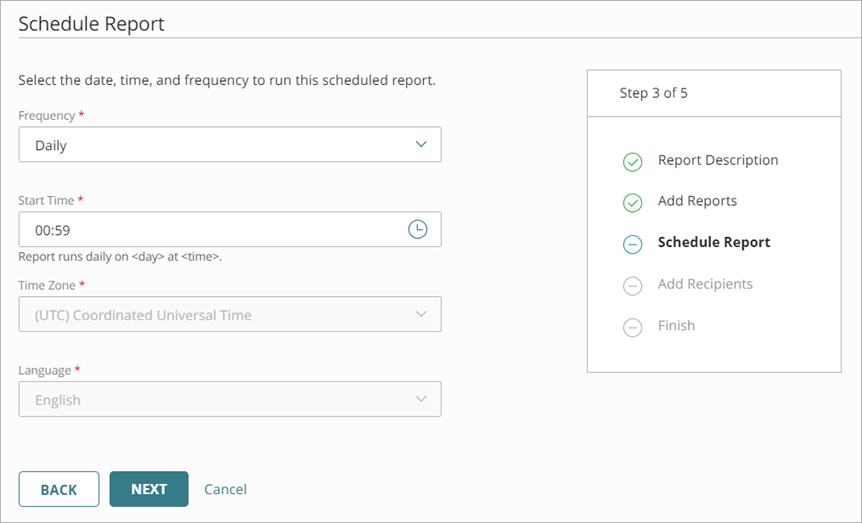

レポートをスケジュールする手順が開きます。

- 頻度 ドロップダウン リストから、以下のいずれかのオプションを選択してレポートを実行する頻度を選択します。

- 毎日 — 毎日実行され、過去 24 時間のデータが含まれます (タイムゾーンに調整された 00:00 〜 23:59 を含む)

- 毎週 — 毎週実行され、過去 1 週間のデータが含まれます (日曜日の 00:00 〜土曜日の 23:59 を含む)

- 毎月 — 毎月実行され、過去 1 ヵ月のデータが含まれます (初日の 00:00 〜最終日の 23:59 を含む)

- 今すぐ実行する — 指定した日付範囲でレポートを実行するようキューを送信します

レポートの生成と送信に要する時間は、選択されているレポートの種類および処理キューにおけるこの要求の位置によって異なります。

- 毎週 レポートの場合は、レポートを実行する曜日を指定します。

- 月次 レポートの場合は、レポートを実行する月の日付を指定します。

- レポートの実行開始時間を選択するには、開始時刻 テキスト ボックスで、

をクリックします。

をクリックします。

または、開始時刻 テキスト ボックスに、24 時間の「時間:分」形式でレポートを開始する時間と分を入力します。 - 次へ をクリックします。

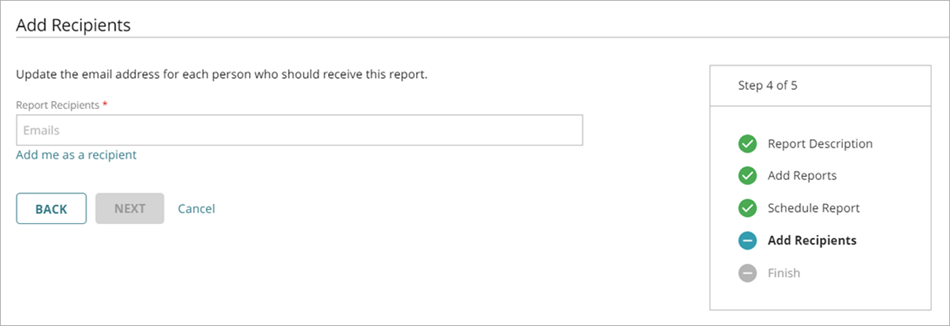

受信者を追加する 手順が開きます。

- レポート受信者 テキスト ボックスに、各レポート受信者の電子メール アドレスを入力します。複数のアドレスを区切るには、スペース、コンマ、またはセミコロンを使用します。Enter を押して、指定したアドレスを受信者リストに追加します。

レポートを電子メールで送信する場合は、サイズが 10 MB 未満でなければなりません。 - 自身を受信者として追加する場合は、受信者として自分自身を追加する をクリックします。

WatchGuard Cloud アカウントに関連付けられている電子メール アドレスがリストに表示されます。 - 次へ をクリックします。

完了 ページが開きます。ページには、スケジュールされたレポート設定の概要が含まれています。 - レポートを保存する をクリックします。

レポートがスケジュールされたレポートのリストに追加されます。

ポリシー アラートを確認する

ポリシー アラートにより、未承認のユーザー アクティビティまたは不測のユーザー アクティビティが通知されます。組織のアクセス ポリシーが反映されるように ThreatSync+ SaaS ポリシーを構成すると、受信する各ポリシー アラートに、組織にとって脅威となり得るポリシー違反が表示されます。

ThreatSync+ SaaS を初めてセットアップする際に、ポリシーのサブセットが既定でアクティブ化されます。これは、レベル 1 タグによって識別することができます。これにより、ポリシー アラートが自動的に生成されます。レベル 1 には、9 個の Microsoft 365 ポリシーが含まれています。こうした既定のポリシー アラートには、最も一般的で修正が最も簡単な脅威と脆弱性が反映されます。詳細については、次を参照してください:ThreatSync+ SaaS のレベル 1 ポリシー — Microsoft 365。

ThreatSync+ SaaS を有効化してから少なくとも 2 日間待ってから、ポリシー アラートを確認することが勧められます。

ポリシー アラートを確認するには、以下の手順を実行します。

- 監視 > ThreatSync+ > ポリシー アラート の順に選択します。

- アクティブなポリシーによるアラートのみを表示するには、ステータスの種類 ドロップダウン リストで、非アクティブ チェックボックスを選択解除します。

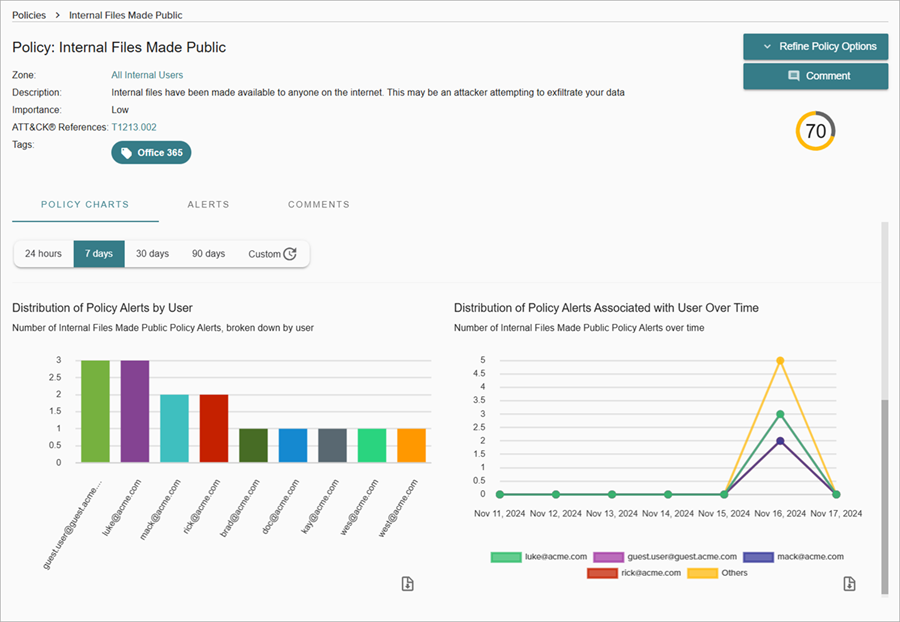

- 各ポリシー アラートの詳細情報を表示するには、ポリシー名をクリックして、ポリシー アラートの詳細ページに移動します。

ポリシー アラートの詳細ページには、ポリシーに関連付けられているユーザー、重要度、脅威スコア、タグ別に、ポリシー アラートの概要が表示されます。

ポリシー構成の詳細は、ポリシー オプションを絞り込む ドロップダウン リストで変更することができます。

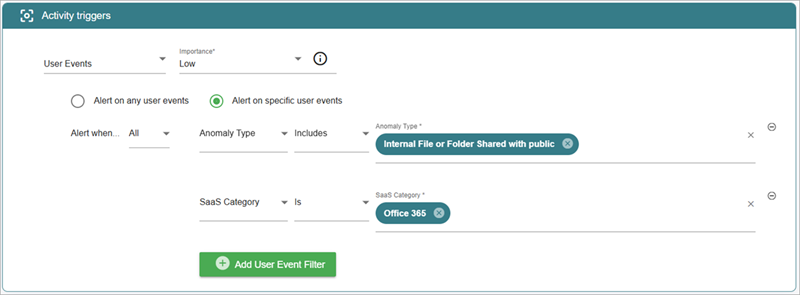

- アクティビティ トリガーを絞り込む — アクティビティ トリガーにより、ポリシーに照らしてイベント ログが評価され、特定の条件が満たされるとアラートが生成されます。こうした条件は、ポリシー構成で調整することができます。

- ゾーンを絞り込む — ゾーンの定義または関連付けられるルールを変更することができます。詳細については、次を参照してください:ThreatSync+ ゾーンを管理する。

詳細については、次を参照してください:ThreatSync+ ポリシーを構成する。

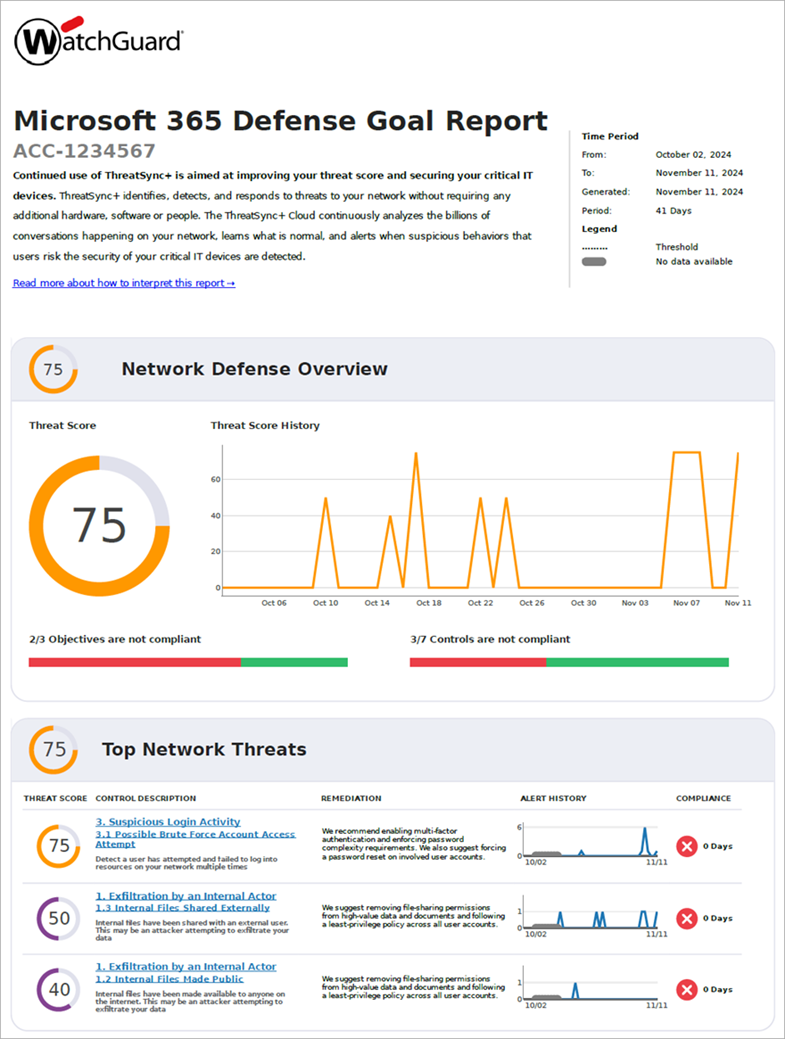

Microsoft 365 防御目標レポートを確認する

ThreatSync+ SaaS Microsoft 365 防御目標レポートは、米国サイバーセキュリティ・社会基盤安全保障庁 (CISA) の Microsoft 365 セキュリティのベストプラクティスと推奨事項に基づいています。

Microsoft 365 防御目標レポートにより、ネットワークおよびユーザー アクティビティが監視され、組織をリスクに曝す可能性のある脆弱性が検出されます。脅威を防止できるように、このレポートには、ThreatSync+ SaaS で監視されている制御の概要が示されます。レポートに含まれる各制御は、ThreatSync+ SaaS ポリシーに基づいています。

Microsoft 365 防御目標レポートの生成に関する詳細については、次を参照してください:スケジュールされたレポートを構成する。

詳細については、次を参照してください:Microsoft 365 防御目標レポート。