適用対象: ThreatSync+ SaaS

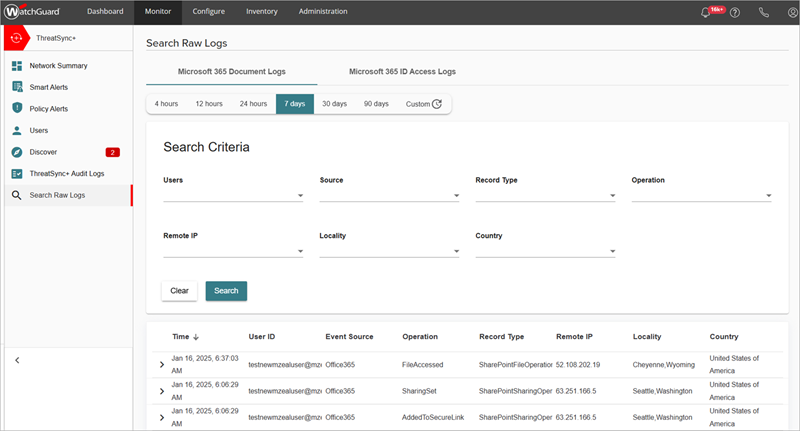

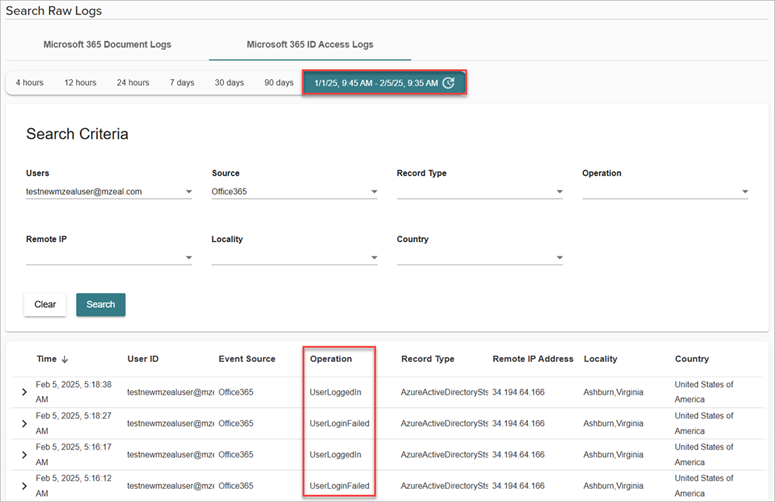

ThreatSync+ SaaS で検出された脅威の影響をより深く理解するために、Microsoft 365 から ThreatSync+ に送信された生ログ データを表示することができます。生ログを検索する ページには、Microsoft 365 ドキュメントとユーザー アクセス ログの詳細が表示されます。このページの情報を使用して、ThreatSync+ UI で、Microsoft 365 の生ログを検索、並べ替え、フィルタリングすることができます。

このページは、ThreatSync+ SaaS ライセンスが割り当てられている場合に限り使用することができます。詳細については、次を参照してください:ThreatSync+ SaaS ライセンスについて。

生ログを検索する ページを開くには、ThreatSync+ UI で以下の手順を実行します。

- 監視 > ThreatSync+ > 生ログを検索する の順に選択します。

既定で Microsoft 365 ドキュメント ログのタブが開いている状態で、生ログを検索する ページが開ます。

Microsoft 365 から ThreatSync+ に送信される 2 種類のログを検索することができます。

- Microsoft 365 ドキュメント ログ — ファイルとフォルダのログ。例:SharePoint および SharePoint ファイルの操作 (ファイルの変更、ファイルへのアクセスなど)。

- Microsoft 365 ID アクセス ログ — ユーザー アクティビティおよびイベント。例:ユーザー ログインの失敗、ユーザー パスワードのリセット。

時間範囲を変更する

既定では、生ログ リストには、過去 4 時間以内に ThreatSync+ で受信された Microsoft 365 ログが表示されます。異なる時間範囲で生ログを表示することができます。

期間で生ログ リストをフィルタリングするには、期間を選択します。または、カスタム をクリックして、特定の期間を指定します。

検索条件

Microsoft 365 ドキュメント ログ タブまたは Microsoft 365 ID アクセス ログ タブで、結果のフィルタリングに使用する検索条件を選択します。

使用可能な検索オプションは、Microsoft 365 から ThreatSync+ に送信されるデータによって異なります。

- ユーザー — 生ログ記録の検索の対象となる特定のユーザー。

- 送信元 — 生ログの送信元。例:Office 365。

- 記録の種類 — 結果のフィルタリングに使用する記録の種類。例:SharePoint イベント、ファイル操作。記録の種類に関する詳細については、Microsoft ドキュメント を参照してください。

- 操作 — ログを表示するアクションの種類。例:ファイルのアップロードまたは変更。

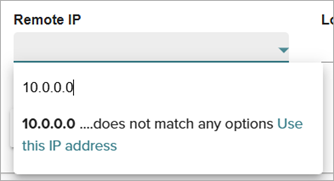

- リモート IP — ログのアクションに関連付けられるリモート IP アドレス。ドロップダウン リストにある 検索 テキスト ボックスで、独自の IP アドレスを手動でリストに追加することができます。IP アドレスを入力して、この IP アドレスを使用する をクリックします。

- 場所 — ログ アクティビティが発生した都市、州、地域。

- 国 — ログ アクティビティが発生した国。

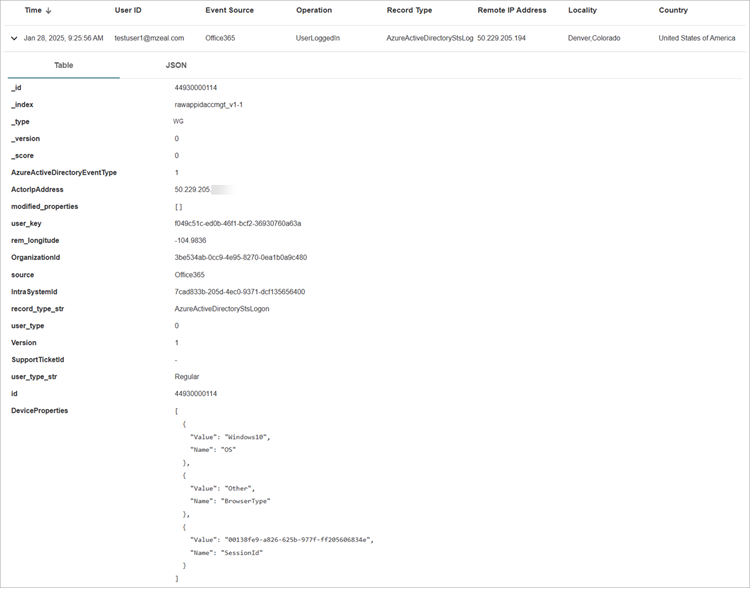

検索した生ログの詳細

特定のログの詳細を表示するには、リストのログをクリックします。表形式または JSON 形式で生ログ データを表示することができます。

Microsoft 365 ログの詳細については、Microsoft ドキュメントに記載されている 監査ログを検索する を参照してください。

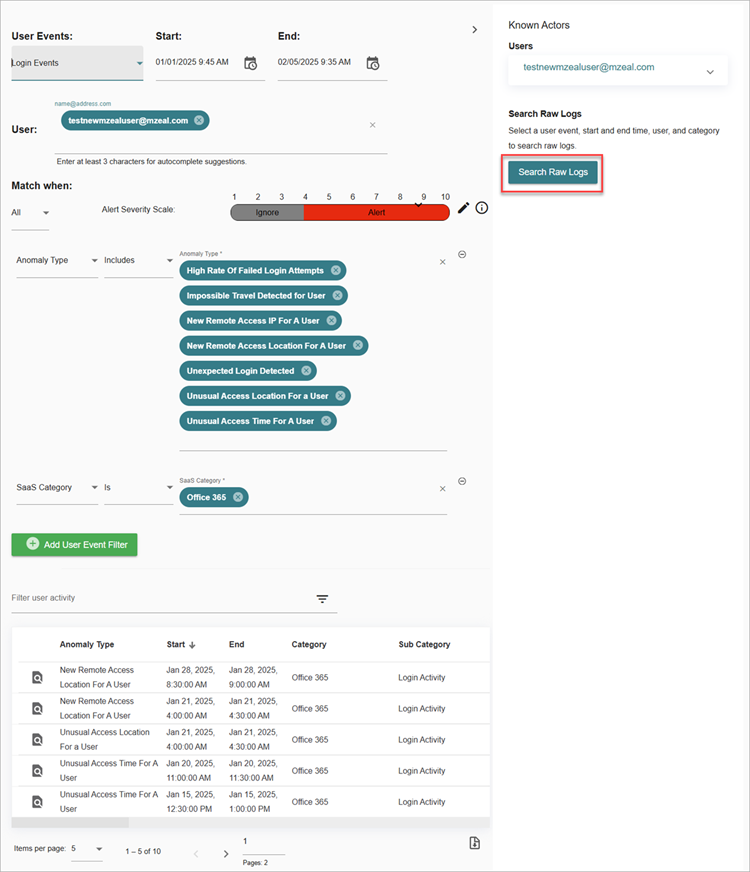

ポリシー アラートから生ログを検索する

ポリシー アラートの詳細ページでユーザー イベントを表示すると、既知のアクター ペインから、生ログを検索する ページを開くことができます。

既知のアクター ペインから、生ログを検索する ページを開くには、以下の手順を実行します。

- ユーザー イベント ドロップダウン リストから、ファイルおよびフォルダ イベント または ログイン イベント を選択します。

- 日付と期間を選択します。

- SaaS カテゴリを選択します。例:Office 365。

- 生ログを検索する をクリックします。

既知のアクター ペインで、生ログを検索する をクリックすると、ポリシー アラート ページで指定されているユーザー イベントの種類、日付、時間フィルタが適用された状態で、生ログを検索する ページが開きます。

たとえば、以下の画像には、2025 年 1 月 1 日 〜 2025 年 2 月 5 日のすべてのログイン イベントが表示されています。

ポリシー アラートの詳細については、次を参照してください:ポリシー アラートについて。