適用対象: クラウド管理の Firebox

このトピックでは、以下を行う方法について説明します。

- Mobile VPN with IKEv2 を有効化する

- 証明書を選択する

- ドメイン名または IP アドレスを追加する

- 許可されるリソースを追加する

- 認証ドメインを追加する

- ユーザーとグループを追加する

- 仮想 IP アドレス プールを編集する

- 内部 DNS サーバーを使用する

開始する前に

Mobile VPN with IKEv2 を有効化する前に、必ず認証設定を構成してください。

- WatchGuard Cloud 認証ドメインを追加する

- グループおよびユーザーを追加する。

- 認証ドメインを Firebox に追加します。

Mobile VPN with IKEv2 では、ローカルの Firebox 認証データベース (Firebox-DB)、RADIUS、および AuthPoint 経由の認証がサポートされています。

認証設定の構成方法については、次を参照してください:Mobile VPN の認証方法。

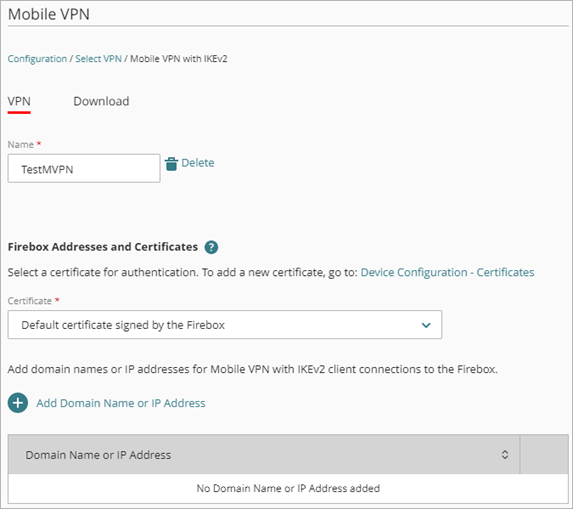

Mobile VPN with IKEv2 を有効化する

Mobile VPN with IKEv2 を有効化するには、WatchGuard Cloud で以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

- デバイス構成 をクリックします。

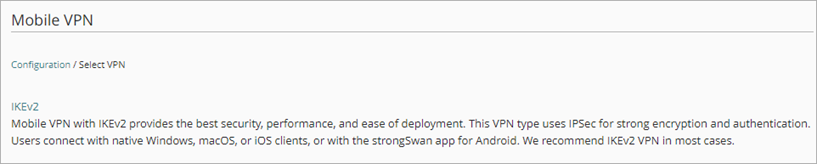

- VPN セクションで、Mobile VPN タイルをクリックします。

VPN を選択する ページが開きます。

-

IKEv2 をクリックします。

Mobile VPN with IKEv2 構成 ページが開きます。

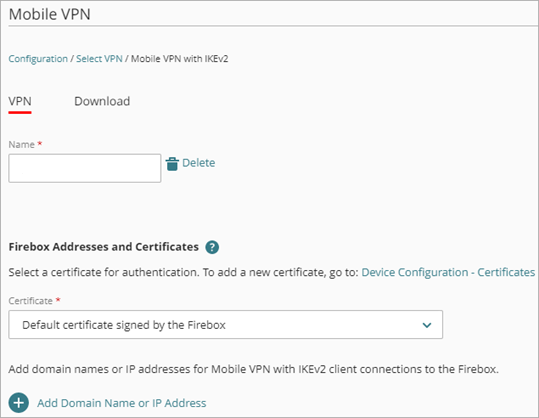

- 名前 テキスト ボックスに、VPN の接続名を入力します。

この名前は、クライアントの VPN 接続名として表示されます。

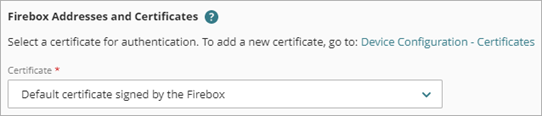

証明書を選択する

Firebox アドレスと証明書 セクションで、証明書を選択します。VPN クライアントでは、証明書を使用して VPN サーバー (Firebox) が認証されます。Firebox によって署名された既定の証明書またはサードパーティの証明書を選択することができます。サードパーティの証明書を使用する場合は、まずその証明書をデバイスまたは WatchGuard アカウントに追加する必要があります。

Mobile VPN 証明書の詳細については、次を参照してください:Mobile VPN と証明書 および 証明書を管理する。

証明書を選択するには、WatchGuard Cloud で以下の手順を実行します。

- Firebox の Mobile VPN with IKEv2 設定を開きます。

- Firebox アドレスと証明書 セクションで、ドロップダウン リストから証明書を選択します。

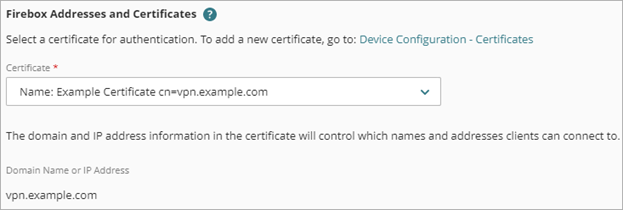

サードパーティ証明書の例

既定の Firebox 証明書

サードパーティの証明書を選択した場合は、証明書のドメインと IP アドレスの情報により、クライアントから接続できる名前とアドレスが制御されます。Firebox により署名されている既定の証明書を選択する場合は、IKEv2 VPN クライアントから Firebox への接続に使用される IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力する必要があります。

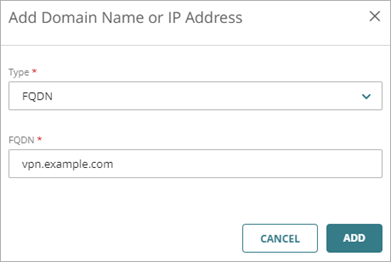

ドメイン名または IP アドレスを追加する

ドメイン名または IP アドレスを構成するには、WatchGuard Cloud で以下の手順を実行します。

- Firebox の Mobile VPN with IKEv2 設定を開きます。

- Firebox により署名された既定の証明書 を選択した場合は、ドメイン名または IP アドレスを追加する をクリックします。

ドメイン名または IP アドレスを追加するダイアログ ボックスが開きます。

- 種類 ドロップダウン リストから、IP アドレスの種類を選択します。

- ホスト IPv4 — IKEv2 VPN クライアントから Firebox への接続に使用される IP アドレスを指定します。

- FQDN — IKEv2 VPN クライアントから Firebox への接続に使用される完全修飾ドメイン名を指定します。

- ホスト IPv4 アドレスまたはドメイン名を入力します。

Firebox が NAT デバイスの背後にある場合、NAT デバイスのパブリック IP アドレスまたはドメイン名を指定します。

- 追加 をクリックします。

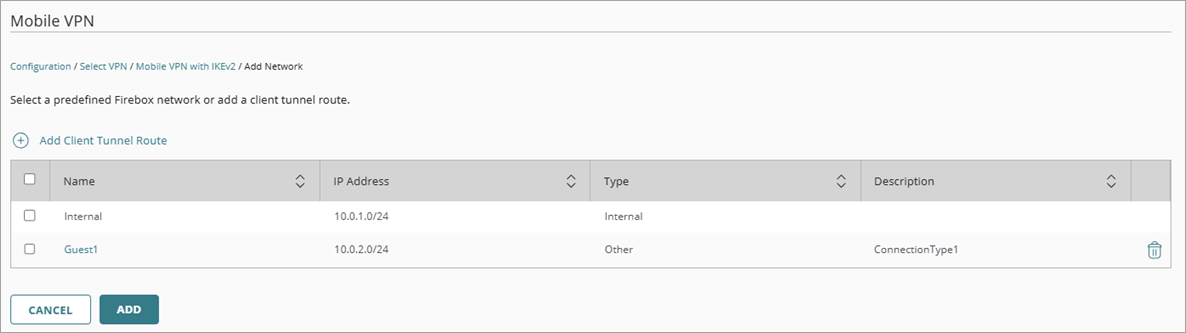

許可されるリソースを追加する

既定では、IKEv2 VPN クライアントからインターネットおよびローカル ネットワーク宛てのすべてのトラフィックは、VPN トンネルと Firebox ポリシーを経由します。これより、一貫したセキュリティが実現しますが、パフォーマンスが低下します。これは、フル トンネリングまたは既定ルートと呼ばれます。これが既定の設定です。

Fireware v12.9 以降を実行している Firebox では、VPN クライアントからのすべてのトラフィックを、スプリット トンネリングと呼ばれるオプションを通じてインターネットおよびローカル ネットワークにルーティングすることができます。スプリット トンネルにより、Firebox で処理されるトラフィックが少なくなるため、フル トンネルよりも優れたパフォーマンスが実現します。しかし、Firebox では、VPN クライアントからインターネットに送信されるトラフィック、またはリモート VPN クライアント ネットワークに送信されるトラフィックが検査されないため、スプリット トンネルを使用することでセキュリティに影響が出る可能性があります。

クライアント トンネル ルートをネットワーク リソースとして追加することができます。このオプションを使用すると、Firebox の内部ネットワーク以外のプライベート ネットワーク宛のトラフィックに対し、スプリット トンネル構成を作成することができます。たとえば、静的ルート、動的ルート、または BOVPN を通じてルーティングされたネットワークをサポートするためにクライアント トンネル ルートを追加することができます。

クライアント トンネル ルートを追加すると、Mobile VPN with SSL および Mobile VPN with IKEv2 構成は、使用可能な許可されたリソースを共有します。

スプリット トンネリングに許可された許可されたリソースを追加するには、WatchGuard Cloud から以下の手順を実行します。

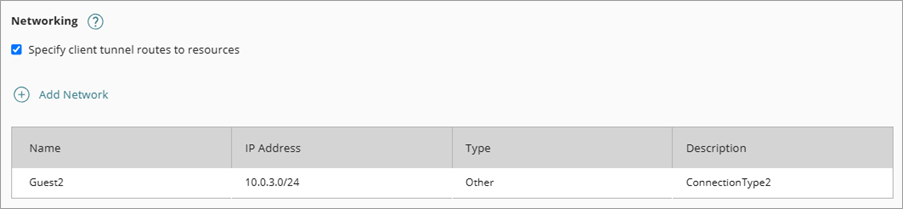

- ネットワーキング セクションで、リソースへのクライアント トンネル ルートを指定する を選択します。

ネットワークを追加する セクションが開きます。 - ネットワークを追加する をクリックします。

ネットワークを追加する ページが開きます。

- (任意) クライアント トンネル ルートを追加するには、クライアント トンネル ルートを追加する をクリックします。

クライアント トンネル ルートを追加する ダイアログ ボックスが開きます。 - 名前、ネットワーク IP アドレス、およびオプションの 説明 を入力します。

- 追加 をクリックします。

クライアント トンネル ルートは使用可能な許可された Firebox リソースになります。

クライアント トンネル ルートは、ネットワークを追加する ページで Mobile VPN with SSL および Mobile VPN with IKEv2 構成用に利用可能な許可された Firebox リソースです。

- Firebox で構成されている 1 つ以上のネットワークまたはクライアント トンネル ルートを選択します。

- 追加 をクリックします。

許可されたリソースは、Mobile VPN with IKEv2 ページに表示されます。

クライアント トンネル ルートを削除する

クライアント トンネル ルートを削除する前に、ルートが Mobile VPN with SSL によりネットワーク リソースとして使用されていないことを確認し、Mobile VPN with SSL クライアント トンネル ルートの変更を保存するようにしてください。詳細については、次を参照してください:クラウド管理の Firebox で Mobile VPN with SSL を構成する。

クライアント トンネル ルートを削除するには、WatchGuard Cloud から以下の手順を実行します。

- ネットワーキング セクションで、リソースへのクライアント トンネル ルートを指定する オプションを選択します。

ネットワークを追加する セクションが開きます。 - ネットワークを追加する をクリックします。

ネットワークを追加する ページが開きます。

クライアント トンネル ルートには その他 の 種類 があります。

- クライアント トンネル ルートを選択し、

をクリックします。

をクリックします。

ネットワークを削除する ダイアログ ボックスが開きます。 - 削除 をクリックします。

認証ドメインを追加する

Mobile VPN with IKEv2 では、既定でユーザー認証に Firebox データベースが使用されます。また、RADIUS サーバーまたは AuthPoint を使って認証を行うこともできます。

認証ドメインが使用されるように Mobile VPN with IKEv2 を構成するには、WatchGuard Cloud に認証ドメインを追加し、グループとユーザーを追加し、そして Firebox に認証ドメインを追加する必要があります。詳細については、次を参照してください:Mobile VPN の認証方法。

クラウド管理の Firebox における Mobile VPN ユーザー認証に AuthPoint を使用する場合は、まず AuthPoint リソースとして Firebox を追加する必要があります。これには、Fireware v12.7 以降が必要となります。

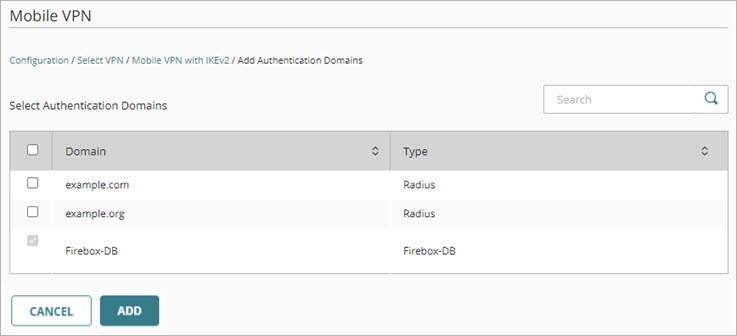

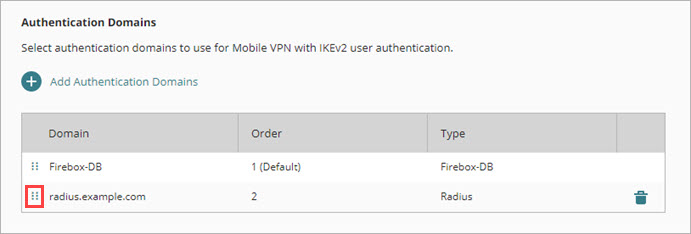

認証ドメインを追加するには、以下の手順を実行します。

- Firebox の Mobile VPN with IKEv2 設定を開きます。

- 認証ドメインを追加する をクリックします。

認証ドメインを追加する ページが開きます。

- Mobile VPN with IKEv2 ユーザー認証に使用する認証ドメインを選択します。

- リスト内の最初のサーバーが既定の認証サーバーです。サーバーの順序を変更するには、認証サーバーの移動ハンドルをクリックして、リスト内で上下にドラッグします。

- 追加 をクリックします。

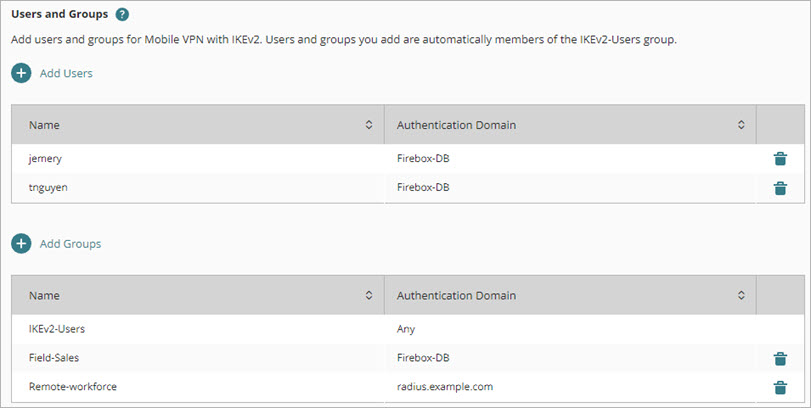

ユーザーとグループを追加する

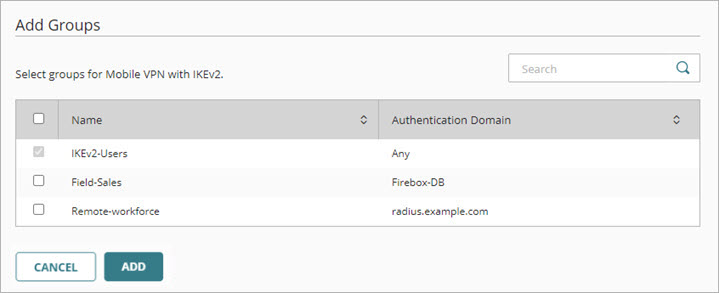

認証ドメインを指定した後、IKEv2 VPN クライアントを使用して Firebox で保護されているネットワーク リソースに接続することができるユーザーとグループを選択します。

ユーザーとグループを追加する際は、前の手順で追加した認証サーバー上のユーザーまたはグループのリストから選択します。選択したユーザーとグループは IKEv2-Users グループに自動的に追加されます。

ユーザーとグループを Mobile VPN with IKEv2 構成に追加するには、以下の手順を実行します。

- Firebox の Mobile VPN with IKEv2 設定を開きます。

- グループを Mobile VPN with IKEv2 構成に追加するには、以下の手順を実行します。

- グループを追加する をクリックします。

- 追加する各グループのチェックボックスを選択します。

- 追加 をクリックします。

選択したグループは、グループ リストに追加されます。

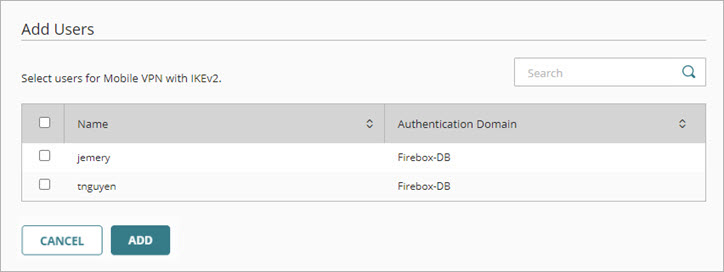

- ユーザーを Mobile VPN with IKEv2 構成に追加するには、以下の手順を実行します。

- ユーザーを追加する をクリックします。

- Mobile VPN with IKEv2 に追加する各ユーザーのチェックボックスを選択します。

- 追加 をクリックします。

選択したユーザーがユーザー リストに追加されます。

- Mobile VPN with IKEv2 構成からユーザーまたはグループを削除するには、削除するユーザーまたはグループの行にある

をクリックします。

をクリックします。

仮想 IP アドレス プールを編集する

仮想 IP アドレス プールとは、Firebox において Mobile VPN with IKEv2 ユーザーに割り当てられているプライベート IP アドレスのグループです。既定値は、192.168.114.0/24 です。プールに他のアドレスを追加して、既定のアドレスを削除することができます。

仮想 IP アドレス プールのネットワーク IP アドレスが、Firebox のネットワークに割り当てられている IP アドレスと競合しないようにしてください。

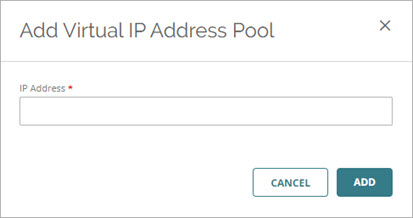

仮想 IP アドレス プールを更新するには、以下の手順を実行します。

- Firebox の Mobile VPN with IKEv2 設定を開きます。

- IP アドレス をプールに追加するには、以下の手順を実行します。

- 仮想 IP アドレス プールを追加する をクリックします。

仮想 IP アドレス プールを追加する ダイアログ ボックスが開きます。

- IP アドレスとネットマスクを入力します。

- 追加 をクリックします。

- 仮想 IP アドレス プールを追加する をクリックします。

- プールから IP アドレスを削除するには、

をクリックします。

をクリックします。

内部 DNS サーバーを使用する

Mobile VPN with IKEv2 クライアントでは、クライアントで指定された DNS サーバーが既定で使用されます。デバイス構成 > DNS > 内部 DNS の順に移動して、Firebox の内部 DNS サーバーを構成した場合は、モバイル VPN の DNS 解決にそのサーバーを使用することができます。

Fireware v12.9.2 以降を実行している Firebox の場合は、WatchGuard Mobile VPN with IKEv2 クライアント プロファイルに、内部 DNS の構成時に入力したドメイン名サフィックスが含まれています。クライアントでこのドメイン名サフィックスが使用され、VPN 経由でネットワークのローカル ホスト名が解決されます。

内部 DNS を使用する 設定は、Firebox の構成に内部 DNS サーバーが含まれている場合にのみ表示されます。Firebox の構成に内部 DNS サーバーを追加する方法については、次を参照してください:Firebox DNS 設定を構成する。

内部 DNS サーバーが使用されるようにモバイル VPN 接続を構成するには、以下の手順を実行します。

- 内部 DNS を使用する チェックボックスを選択します。

- 内部 DNS サーバー ドロップダウン リストから、内部 DNS サーバーの IP アドレスを選択します。

次のステップ

Mobile VPN with IKEv2 構成が完了したら、ダウンロード タブをクリックして、Mobile VPN with IKEv2 クライアント プロファイルをダウンロードします。これには、IKEv2 VPN クライアントの情報とセットアップ ファイルが含まれています。詳細については、次を参照してください:Mobile VPN with IKEv2 クライアント プロファイルをダウンロードする。