適用対象: クラウド管理の Firebox

同じ WatchGuard Cloud アカウントに含まれている、2 つのクラウド管理の Firebox の間に BOVPN を構成するには、共有 BOVPN 構成を作成します。2 つのクラウド管理の Firebox の間で BOVPN を追加または更新すると、BOVPN 構成設定が自動的に配備され、両方の Firebox でダウンロードできるようになります。

異なる WatchGuard Cloud アカウントに含まれているクラウド管理の Firebox 間で BOVPN を構成するには、各 Firebox に対して個別に BOVPN を構成する必要があります。詳細については、次を参照してください:ローカル管理の Firebox またはサードパーティ VPN Endpoint に対して BOVPN を構成する。

2 つのクラウド管理の Firebox 間に BOVPN を追加するには、以下を構成します。

- VPN Gateway — 2 つのデバイスにおいて接続に使用される外部ネットワーク。

- 証明書 — (任意) トンネル認証に使用される IPSec Firebox 証明書。詳細については、次を参照してください:Branch Office VPN (BOVPN) トンネル認証の証明書 Fireware ヘルプ で。

- NAT — (任意) 同じようなプライベート IP アドレス範囲を使用している 2 つのネットワーク間で BOVPN トンネルを作成すると、IP アドレスの競合が発生します。この競合がないトンネルを作成するには、各 Endpoint で VPN に NAT を追加できます。NAT では、1 つの範囲における 1 つまたは複数の IP アドレスから同じサイズの別の IP アドレス範囲までのマップが作成されます。最初の範囲にある各 IP アドレスが 2 番目の範囲の IP アドレスに対応します。

- ネットワーク リソース — トンネル経由でトラフィックを送受信することができるネットワーク。

- 仮想 IP アドレス — (推奨) 以下の場合は仮想 IP アドレスが必要。

- BOVPN を SD-WAN アクションに追加する場合。

- ゼロルート BOVPN を構成する場合。

- Firebox で生成されたトラフィックへの応答がトンネル経由で送信されるようにする場合。例:DNS と DHCP トラフィック、Dimension、syslog、SNMP、NTP、認証 (Active Directory、LDAP、RADIUS)、およびトンネル経由でリソースに対して Firebox で確立されるその他の接続。

Fireware v12.9 以降では、Firebox IP スプーフィング チェックの仕組みが変更されました。現在は、2 番目の外部インターフェイスから送信されたトラフィックが、Firebox からスプーフィング攻撃としてドロップされるようになっています。スプーフィング チェックは、BOVPN 仮想インターフェイスにも適用されます。BOVPN 仮想インターフェイスの IP アドレスが構成されていない場合は、そのトラフィックはリモート Endpoint のパブリック IP から送信されたように見えます。スプーフィング チェックの仕組みの変更に関する詳細については、WatchGuard ナレッジ ベース を参照してください。

- Don't Fragment (DF) ビット設定を有効化する — (任意) Firebox がパケットのヘッダーで元の DF ビット設定を使用するかどうかを制御します。

- トンネル MTU を構成する — (任意) カスタム最大伝送単位 (MTU) を使用します。

すべての VPN セキュリティ設定は、デバイス間で接続を確立できるように、自動的に同じ設定で構成されます。

BOVPN とルーティング

BOVPN の構成では、BOVPN トンネル経由でアクセスできるネットワーク リソースを指定します。一方の Endpoint で選択したリソースは、BOVPN をゲートウェイとして、もう一方の Endpoint の静的ルートとなります。各リソースに指定した距離 (メトリック) は、ルーティング テーブルに表示されます。Firebox はルーティング テーブルを使用して、BOVPN トンネル経由でトラフィックを送信するかどうかを決定します。

同じサブネット内の両方の Endpoint にネットワーク リソースを指定する場合は、NAT を使用する必要があります。NAT を使用しない場合は、同じ IP アドレス範囲を使用するプライベート ネットワーク間で、BOVPN トンネル経由でトラフィックをルーティングすることはできません。

Firebox とローカル管理の VPN Endpoint またはサードパーティ VPN Endpoint との間の VPN の場合。

- リモート Endpoint に指定したネットワーク リソースは、Firebox がトンネル経由でルーティングするトラフィックを指定します。これは、BOVPN をゲートウェイとして、クラウド管理の Firebox の静的ルートとなります。

- Firebox に指定するネットワーク リソースは、リモート Endpoint によって VPN トンネル経由で Firebox にルーティングさせるリソースです。ここで指定したリソースは、Firebox が VPN トンネルを通じて受け入れるトラフィックを制限するものではありません。Firebox がこれらのリソースへの VPN トラフィックを受信するには、リモート Endpoint がこれらの IP アドレスへのトラフィックをトンネル経由でルーティングするように構成されている必要があります。

仮想 IP アドレス

仮想 IP アドレス は、物理インターフェイスに紐づいていない IP アドレスです。WatchGuard Cloud の BOVPN (BOVPN 仮想インターフェイス) では、仮想 IP アドレスはゲートウェイ (ネクスト ホップ) として機能します。Firebox で生成されるトラフィックと BOVPN 仮想インターフェイスに直接送信される応答トラフィックで、仮想 IP アドレスが使用されます。

仮想 IP アドレスは特定のシナリオでしか必要とされませんが、BOVPN の仮想 IP アドレスは必ず構成することをお勧めします。この構成により、トラフィックが期待通りにトンネルを通過して確実にルーティングされます。

仮想 IP アドレスは、以下の場合に構成する必要があります。

SD-WAN

SD-WAN アクションに BOVPN を追加する前に、両方の Endpoint で、/32 仮想 IP アドレスで BOVPN を構成する必要があります。両方の Endpoint で、仮想 IP アドレスとして /32 ホスト IP アドレスを構成すると、BOVPN リンク監視が暗黙的に有効化されます。リンク監視が有効化されていない BOVPN (両方の Endpoint に有効な /32 仮想 IP アドレスがない) は、SD-WAN アクションに選択することができません。

SD-WAN の詳細については、次を参照してください:SD-WAN を構成する。

ゼロ ルーティング

ゼロルートの BOVPN ネットワーク リソース (0.0.0.0/0) を追加すると、すべてのネットワーク トラフィック (WatchGuard Cloud へのトラフィックを含む) を VPN トンネル経由で送信する既定のルートが作成されます。クラウド管理の Firebox の場合は、応答トラフィックで VPN トンネルが使用されるように、BOVPN 構成で仮想 IP アドレスを入力する必要があります。

Caution: ゼロルートの BOVPN ネットワーク リソースを追加しており、リモート VPN Endpoint がクラウド管理の Firebox から WatchGuard Cloud へのトラフィックをルーティングできない場合、Firebox の管理や監視ができなくなります。

Firefox で生成されるトラフィック

Firebox では、トンネル経由でトラフィックが生成されます。Firebox で生成されたトラフィックは、自己生成のトラフィック (self-generated traffic) または自己発生トラフィック (self-originated traffic) とも呼ばれます。

Firebox で生成されたトラフィックへの応答で VPN トンネルが使用されるように、各 Endpoint に /32 仮想 IP アドレスを入力する必要があります。Firebox の他の場所でこの IP アドレスを使用しないでください。トンネル ルート内の IP アドレスを使用する必要はありません。Firebox によって生成されるトラフィックの例には、DNS と DHCP トラフィック、Dimension、syslog、SNMP、NTP、認証 (Active Directory、LDAP、RADIUS)、およびトンネル経由でリソースに対して Firebox で確立されるその他の接続が含まれます。

BOVPN と自動配備

BOVPN を追加、編集、または削除すると、WatchGuard Cloud によって自動的に新たな配備を作成され、両方の Firebox でダウンロードできるようになります。各 Firebox に対する自動配備には、更新された BOVPN 設定が含まれます。自動配備に BOVPN 設定の変更のみが含まれるようにするため、どちらかのデバイスに配備されていない他の構成変更がある場合は、BOVPN の変更を保存することはできません。

同じアカウントに含まれている 2 つの Firebox の BOVPN を追加、編集、または削除する前に、どちらの Firebox にも配備されていない変更がないことを確認してください。

同じアカウントに含まれているクラウド管理の Firebox 間に BOVPN を追加する

BOVPN は、特定の Firebox の BOVPN ページから追加することも、共有構成ページである VPN ページから追加することもできます。詳細については、次を参照してください:クラウド管理の Firebox で BOVPN を管理する。

BOVPN を追加するには、WatchGuard Cloud から以下の手順を実行します。

- 以下の方法のいずれかを使用して、BOVPN ページを開きます。

- 現在選択しているアカウントのすべての Firebox の BOVPN を管理するには、構成 > VPN の順に選択します。

- 特定の Firebox の BOVPN を管理するには、デバイス構成ページで Branch Office VPN タイルをクリックします。

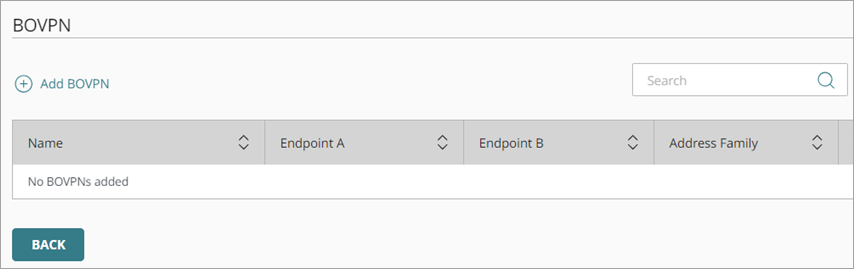

- いずれかの BOVPN ページで、Branch Office VPN タイルをクリックします。

BOVPN ページには、現在構成されている BOVPN が表示されます。

- BOVPN を追加する をクリックします。

BOVPN を追加する ページが開きます。

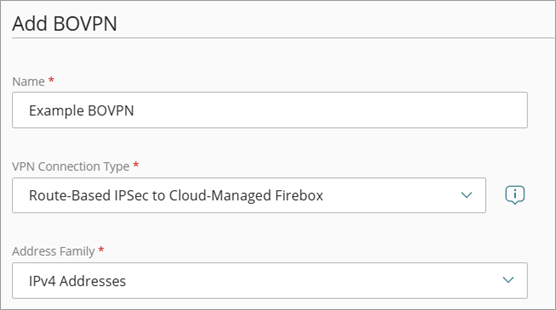

- 名前 テキスト ボックスに、この BOVPN の名前を入力します。

- VPN 接続の種類 ドロップダウン リストから、ルートベース IPSec からクラウド管理の Firebox に接続するオプションを選択します。

このオプションでは、Endpoint A と Endpoint B の両方のセクションに Firebox のリストが含まれています。

ルートベース IPSec からクラウド管理の Firebox オプションは、以前は WatchGuard クラウド管理の Firebox と呼ばれていました。

- アドレス ファミリ ドロップダウン リストから、IPv4 アドレス または IPv6 アドレス を選択します。

IPv6 アドレス を選択した場合は、他の BOVPN Endpoint で IPv6 がサポートされるように構成されている必要があります。

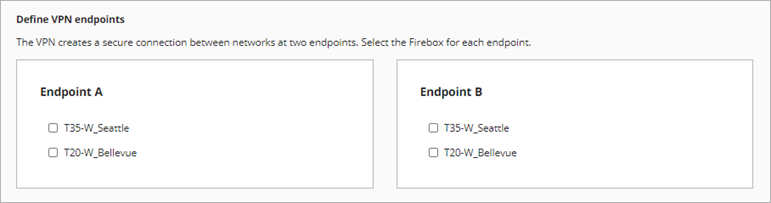

- Endpoint A セクションで、アカウント内のクラウド管理の Firebox を選択します。

デバイス構成 ページで BOVPN を追加した場合、Endpoint A リストには 1 つの Firebox のみが表示されます。 - Endpoint B セクションで、このアカウント内にあるもう 1 つのクラウド管理の Firebox を選択します。

Endpoint B リストには、同じアカウントに含まれているクラウド管理の Firebox がすべて表示されます。 - 次へ をクリックします。

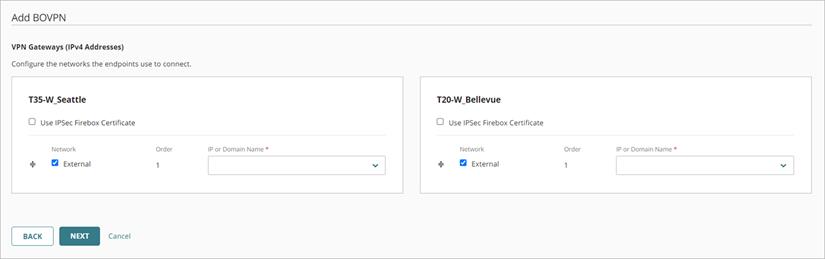

VPN Gateway ページには、IPSec Firebox 証明書を使用するオプションおよび各 Firebox の外部ネットワークのリストが表示されます。

- (任意) この VPN 接続に IPSec Firebox 証明書を使用する場合は、以下の手順を実行します。

- IPSec Firebox 証明書を使用 を選択します。

証明書のリストが表示されます。 - 証明書を選択します。

- IPSec Firebox 証明書を使用 を選択します。

- 各 Endpoint について、Endpoint が接続に使用する外部ネットワークを少なくとも 1 つ選択します。

- 選択した各ネットワークには、Firebox の外部ネットワーク IP アドレスに解決される IP アドレスまたはドメイン名を指定します。

- Endpoint に対して複数のネットワークを選択した場合、順序 によってどのネットワークがプライマリになるかが決定されます。ネットワークの順序を変更するには、ネットワークの移動ハンドルをクリックして、リスト内で上下にドラッグします。

- 次へ をクリックします。

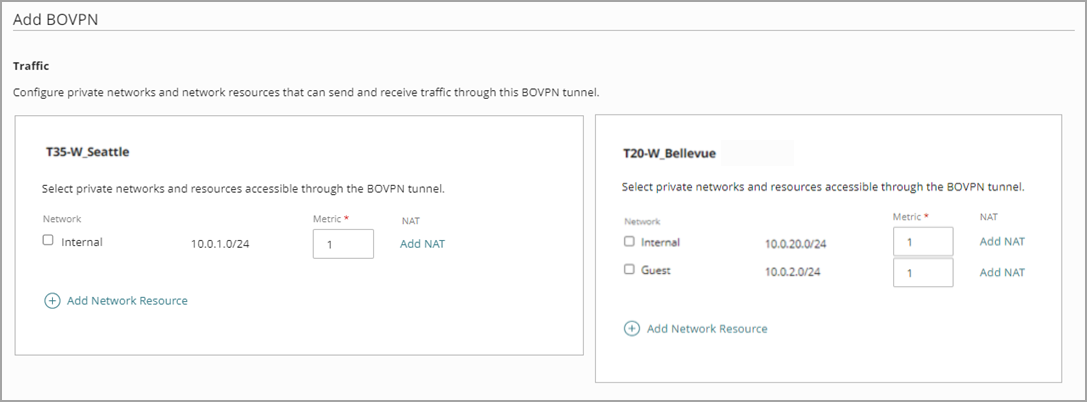

トラフィックの設定ページには、各デバイスで構成されている内部ネットワークとゲスト ネットワークが表示されます。

- Endpoint ごとに、このトンネル経由でトラフィックを送受信することができる内部ネットワークまたはゲスト ネットワークを選択します。

- (任意) 両方のネットワークで 192.168.1.0/24 のように同じプライベート IP アドレス範囲を使用している場合の競合を避けるには、各 Endpoint に NAT を追加します。

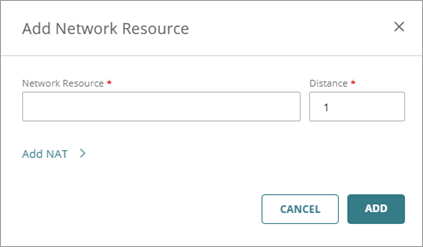

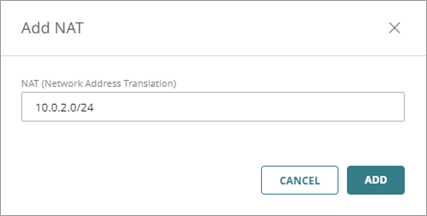

- NAT を追加する最初のネットワーク Endpoint の横で、NAT を追加する をクリックします。

NAT を追加する ダイアログ ボックスが開きます。 - NAT テキスト ボックスに、NAT の IP アドレスとネットマスクを入力します。

- 追加 をクリックします。

NAT 情報はネットワーク Endpoint エントリの横に表示されます。 - a 〜 c のステップを繰り返し、NAT を 2 番目の Endpoint に追加します。

- NAT を追加する最初のネットワーク Endpoint の横で、NAT を追加する をクリックします。

NAT IP アドレスを削除するには、NAT テキスト ボックスを編集して空欄にし、保存 をクリックします。

同じ WatchGuard Cloud アカウントに含まれている 2 つのクラウド管理の Firebox の間の NAT を構成する際に、各 Endpoint に NAT を追加します。

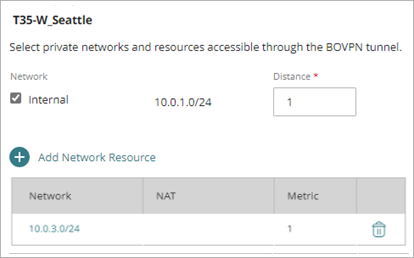

- 内部ネットワークやゲスト ネットワーク以外のネットワーク リソースを指定するには、以下の手順を実行します。

- ネットワーク リソース テキスト ボックスに、ネットワーク IP アドレスとネットマスクを入力します。ヒント!

- 距離 テキスト ボックスに、1 ~ 254 の値を入力します。低いメトリックのルートの優先順位が高くなります。規定値は 1 です。Fireware v12.9 以降では、距離 設定が メトリック 設定に置き換わっています。

- (任意) NAT をネットワーク リソースに追加するには、以下の手順を実行します。

- NAT を追加する をクリックします。

- NAT テキスト ボックスに、NAT の IP アドレスとネットマスクを入力します。

NAT テキスト ボックスで使用されているネットマスクは、ネットワーク リソースのネットマスクと一致する必要があります。

- NAT を追加する をクリックします。

- 追加 をクリックします。

ネットワーク リソースが Endpoint のトラフィック設定に追加されます。

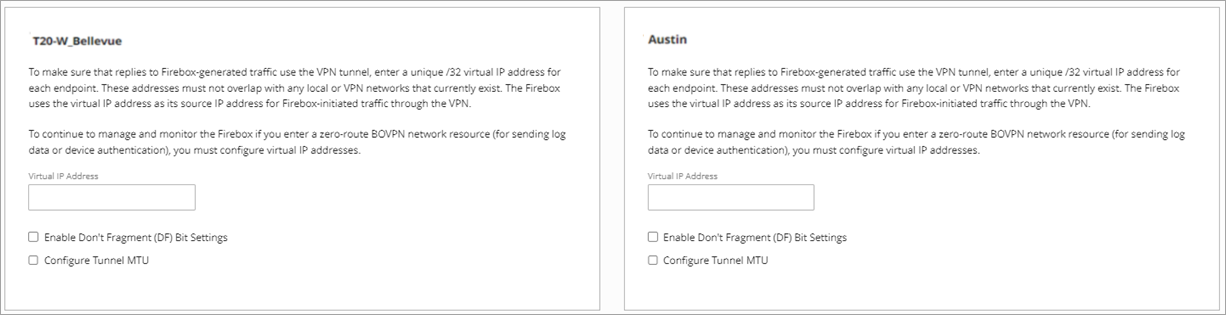

- (推奨) 各 Endpoint の 仮想 IP アドレス テキスト ボックスに、IP アドレスを入力します。仮想 IP アドレス は、物理インターフェイスに紐づいていない IP アドレスです。WatchGuard Cloud の BOVPN (BOVPN 仮想インターフェイス) では、仮想 IP アドレスはゲートウェイ (ネクスト ホップ) として機能します。BOVPN 仮想インターフェイスに直接送信される応答トラフィックに、仮想 IP アドレスが使用されます。

場合によっては、仮想 IP アドレスが必要となります。

- この BOVPN を SD-WAN アクションに追加するには、32 ネットマスクで仮想 IP アドレスを指定する必要があります。

- ゼロルート BOVPN を構成する場合は、応答トラフィックで VPN トンネルが使用されるように、仮想 IP アドレスを入力する必要があります。ゼロルートの BOVPN ネットワーク リソースを追加しており、リモート VPN Endpoint がクラウド管理の Firebox から WatchGuard Cloud へのトラフィックをルーティングできない場合、Firebox の管理や監視ができなくなります。

- Firebox で生成されたトラフィックの場合は、仮想 IP アドレスが必要となります。そうすれば、その応答トラフィックで VPN トンネルが使用されます。Firebox によって生成されるトラフィックの例には、DNS と DHCP トラフィック、Dimension、syslog、SNMP、NTP、認証 (Active Directory、LDAP、RADIUS)、およびトンネル経由でリソースに対して Firebox で確立されるその他の接続が含まれます。

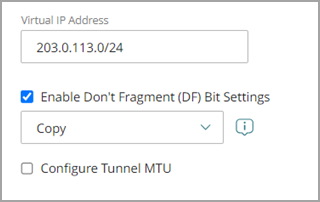

- (任意) 各 Endpoint に対し、Don't Fragment (DF) ビット設定を有効化する を選択することができます。DF ビットは、パケットのヘッダー内のフラグです。この設定は、Firebox がパケットのヘッダーで元の DF ビット設定を使用するかどうかを制御します。

Don't Fragment (DF) ビット設定を有効化する ドロップダウン リストから、以下のオプションのうち 1 つを選択します。

コピー

IPSec パケットの元の DF ビット設定をカプセル化ヘッダーにコピーします。

フレームに DF ビットが設定されていない場合は、Firebox は DF ビットを設定せず、必要に応じてパケットをフラグメントします。フレームがフラグメント化されるように設定していない場合は、Firebox がフレーム全体をカプセル化し、暗号化されたパケットの DF ビットを元のフレームと同じになるように設定します。

設定

元のビット設定に関係なく、Firebox は IPSec パケットをフラグメント化できません。

他の Firebox を経由して Firebox に IPSec 接続する必要があり、IPSec パススルー機能を有効化したい場合はこのオプションを選択しないでください。

クリア

元のビット設定に関係なく、Firebox は IPSec パケットをフラグメント化できます。

このオプションでは、元のビット設定に関係なく、IPSec パケットに収まるようフレームを分割します。

Endpoint の DF ビット設定を指定しないと、Endpoint は外部インターフェイス設定で指定された DF ビット設定を使用します。

- (任意) トンネル MTU を構成 テキスト ボックスにカスタム最大伝送単位 (MTU) を入力します。このオプションの既定の MTU 値は 1400 バイトです。MTU は、ネットワークが伝送できる最大のデータ パケット量をバイト単位で指定します。Endpoint が特定のサイズを超過するパケットをドロップするサードパーティの VPN Endpoint に接続する場合、カスタム MTU 値を指定することが望ましい場合があります。

- 保存 をクリックします。

BOVPN の変更は両方の Firebox に自動的に配備され、ダウンロードできるようになります。BOVPN の配備は、両方の Firebox の配備履歴に追加されます。

BOVPN の編集または削除

BOVPN は、BOVPN ページから編集または削除することができます。詳細については、次を参照してください:クラウド管理の Firebox で BOVPN を管理する。