適用対象: WatchGuard Core MDR for Microsoft

WatchGuard Core MDR for Microsoft ライセンスを所有している場合は、以下の手順を実行して、WatchGuard SOC 部門が各社の環境の Microsoft Defender for Endpoint を監視できるようにします。

- 必要な Microsoft ライセンスがあることを確認する

- WatchGuard MDR for MS Defender アプリケーションに権限を付与する

- Microsoft Defender for Endpoint へのアクセス権を提供する

- Microsoft Defender for Endpoint の詳細機能を有効化する

- オンボーディング フォームに記入する

必要な Microsoft ライセンスがあることを確認する

Microsoft から、さまざまな Microsoft Defender for Endpoint バージョンとライセンスが提供されています。

WatchGuard Core MDR for Microsoft を使用するには、以下の Microsoft ライセンスが必要です。

Endpoint に関する Microsoft ライセンス要件

WatchGuard SOC による監視を有効化するには、監視対象の各 Endpoint に Defender for Endpoint P1 または Defender for Endpoint P2 ライセンスが割り当てられている必要があります。

SOC アクセスに関する Microsoft ライセンス要件

WatchGuard SOC アナリストが外部ユーザーとして Microsoft Defender ダッシュボードにアクセスできるようにするには、少なくとも 4 つの Entra ID プラン 2 ライセンスが必要です。

Microsoft サブスクリプション ライセンスを表示するには、以下の手順を実行します。

- portal.office.com にアクセスし、グローバル管理者アカウントを使用してログインします。

- 左上隅にある

をクリックします。

をクリックします。 - 管理 アプリを選択します。

- 左側のナビゲーション メニューで、請求 > ライセンス の順に選択します。

- サブスクリプション タブで、ライセンスを表示します。

この表は、WatchGuard Core MDR for Microsoft がサポートする Microsoft サブスクリプションを一覧し、WatchGuard Core MDR for Microsoft の実装に必要な Microsoft ライセンスのうち、各サブスクリプションに含まれているものを示しています。また、購入する必要のある追加の Microsoft ライセンスも記載されています。

| Microsoft サブスクリプション | MDR 実装の Microsoft サブスクリプションに含まれているライセンス | 必須の追加ライセンス | オプションの追加ライセンス |

|---|---|---|---|

|

Microsoft 365 Enterprise E3 |

テレメトリの取り込み — Defender for Endpoint プラン 1 SOC 部門のアクセス — Entra ID プラン 1 (Azure/EMS) |

SOC 部門のアクセス — Entra ID プラン 2 (Azure/EMS) |

Defender for Servers |

|

Microsoft 365 Enterprise E5 |

テレメトリの取り込み — Defender for Endpoint プラン 2 SOC 部門のアクセス — Entra ID プラン 2 (Azure/EMS) |

なし |

Defender for Servers |

|

Microsoft 365 Business Premium |

テレメトリの取り込み — Defender for Endpoint プラン 1 + プラン 2 SOC 部門のアクセス — Entra ID プラン 1 (Azure/EMS) |

SOC 部門のアクセス — Entra ID プラン 2 (Azure/EMS) |

Defender for Servers |

適切なライセンスを所有しているかどうかを確認する場合は、Microsoft ベンダーにお問い合わせください。

Microsoft 365 Enterprise E3 と Microsoft 365 Business Premium のライセンスでは、Microsoft Entra ID によるロールベースのアクセス制御がサポートされていますが、SOC アナリストにアクセス権を付与するには、セキュリティ グループを作成して、そのグループの任意のメンバーにセキュリティ管理ユーザー ロールを割り当てる必要があります。

さまざまな Microsoft ライセンスの機能の詳細については、Microsoft ドキュメントの Microsoft Defender for Business および Endpoint P1 と P2 を参照してください。

WatchGuard MDR for MS Defender アプリケーションに権限を付与する

WatchGuard MDR による Endpoint の監視を有効化するには、WatchGuard MDR for MS Defender アプリケーションから Azure クラウド環境への接続を承認する必要があります。

WatchGuard MDR for MS Defender アプリケーションから Azure クラウド環境への接続を可能にするには、以下の手順を実行します。

- WatchGuard MDR for MS Defender を承認する に移動し、Microsoft Azure グローバル管理者アカウントを使用して Microsoft 環境にログインします。

Permissions Requested (アクセス許可が要求されました) ダイアログ ボックスが開きます。

- 同意 をクリックします。

- Microsoft Entra ID > プロパティ の順に移動して、テナント ID を見つけます。

- テナント ID をコピーします。これは、この手順の後半で使用します。

Microsoft Defender for Endpoint へのアクセス権を提供する

Microsoft Defender for Endpoint へのアクセスを有効化するには、以下の手順を完了する必要があります。

- Entra ID で接続済み組織を作成する

- Entra ID でセキュリティ グループを作成する

- Entra ID でカタログを作成する

- エンタイトルメント管理でアクセス パッケージを作成する (Microsoft Defender for Endpoint P1、P2、および Defender for Business)

Entra ID で接続済み組織を作成する

Entra ID で、WatchGuard の接続済み組織を作成して、アクセス パッケージへのアクセスを要求できるユーザーを制限します。

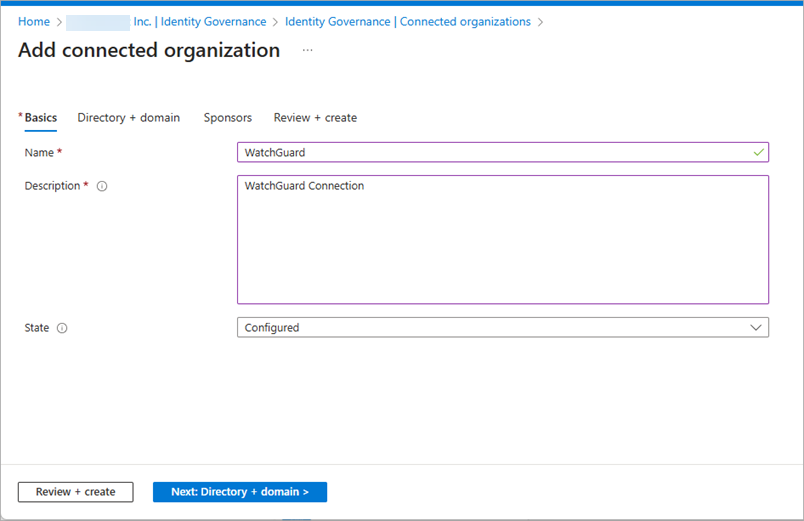

Entra ID で接続済み組織を作成するには、以下の手順を実行します。

- portal.azure.com で Microsoft Azure ポータルにアクセスし、グローバル管理者アカウントを使用してログインします。

- Microsoft Entra ID > 管理 > アイデンティティ ガバナンス > エンタイトルメント管理 > 接続済み組織 > 接続済み組織を追加する の順に移動します。

接続済み組織を追加する ページが開きます。

- 名前 テキスト ボックスに、WatchGuard と入力します。

- 説明 テキスト ボックスに、WatchGuard Connection と入力します。

- 状態 ドロップダウン リストから、構成済み を選択します。状態プロパティの詳細については、Microsoft ドキュメントの 接続された組織の状態プロパティ を参照してください。

- 次へ:ディレクトリ + ドメイン をクリックします。

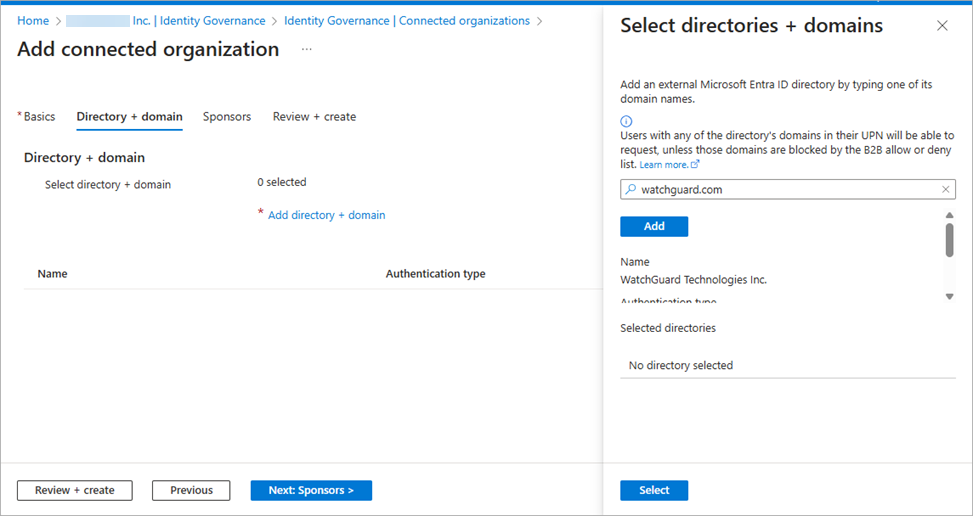

- ディレクトリ + ドメインを追加する をクリックします。

ディレクトリ + ドメインを選択する ページが開きます。

- 検索ボックスで、watchguard.com を検索します。追加 > 選択 の順にクリックします。

- レビュー + 作成 タブを選択します。

- 組織の設定を確認して、作成 をクリックします。

Entra ID でセキュリティ グループを作成する

Microsoft では、Entra ID グループにより、制限されている可能性があるアプリやサービスなどのリソースに対して同じアクセスと権限が必要なユーザーが管理されています。

セキュリティ グループを作成するには、Microsoft サブスクリプションとライセンスに応じて、以下の手順を実行します。

- Microsoft 365 のセキュリティ グループを作成する (E5 ライセンス)

- Microsoft Defender のセキュリティ グループを作成する (E3 および Defender for Business ライセンス)

Microsoft 365 のセキュリティ グループを作成する (E5 ライセンス)

Azure Entra ID ポータルで、基本グループを作成して、同時にメンバーを追加することができます。グループを管理できる Entra ID ロールには、以下が含まれます。

- グループ管理者

- ユーザー管理者

- 特権ロール管理者

- グローバル管理者

グループにより、Microsoft Defender for Endpoint を操作するための権限が提供されます。Microsoft ドキュメントの Microsoft Entra ID のタスク別の最小特権ロール で、グループ管理における Entra ID ロールを確認してください。

Microsoft 365 E5 ライセンスを所有している場合は、以下のグループを作成する必要があります。

- SOC アナリスト

- SOC 承認者

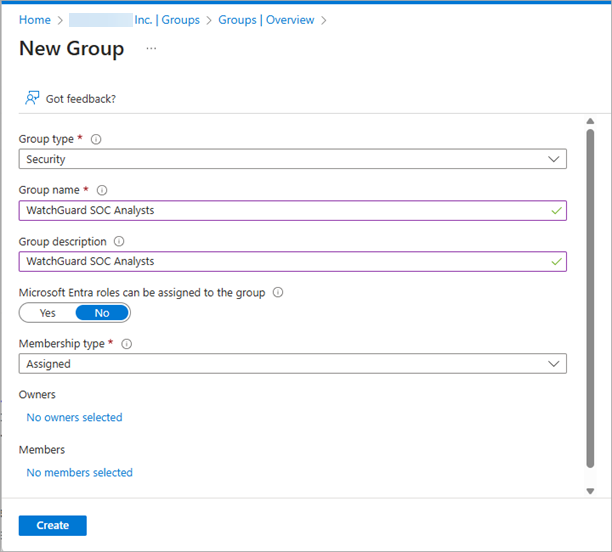

グループを作成してメンバーを追加するには、以下の手順を実行します。

- portal.azure.com で Microsoft Azure ポータルにアクセスし、グローバル管理者アカウントを使用してログインします。

- Azure Entra ID > グループ > 新規グループ の順に移動します。

新規グループ ダイアログ ボックスが開きます。

- 以下のオプションを WatchGuard SOC アナリスト グループに構成します。

- グループの種類 — セキュリティ

- グループ名 — WatchGuard SOC アナリスト

- グループの説明 — WatchGuard SOC アナリスト

- Entra ID のロールをグループに割り当てることができるか否か — いいえ

- メンバーシップの種類 — 割り当て済み

- 所有者 — 必要に応じて、所有者またはメンバーを追加します。グループを作成した後で、メンバーおよび所有者を追加することもできます。

後でこのグループにデータを追加する場合は、SOC 承認者グループのメンバーによって承認された WatchGuard SOC アナリストに招待状を送信します。

- 作成 をクリックします。

- 新規グループ をクリックします。

新規グループ ダイアログ ボックスが開きます。 - 以下のオプションを WatchGuard SOC 承認者 グループに構成します。

- グループの種類 — セキュリティ

- グループ名 — WatchGuard SOC 承認者

- グループの説明 — WatchGuard SOC 承認者

- Entra ID のロールをグループに割り当てることができるか否か — いいえ

- メンバーシップの種類 — 割り当て済み

- 所有者 — グループを作成して接続済み組織を設定したら、このグループのメンバー連絡先情報について WatchGuard 担当者に連絡してください。

ここで追加するメンバーは、SOC 部門メンバーの最初の承認者となります。これは、WatchGuard SOC アナリスト グループのメンバーへのアクセスを承認する小規模なユーザー グループです。

グループを作成して接続済み組織を設定したら、このグループのメンバー連絡先情報についてセールス エンジニアに連絡してください。

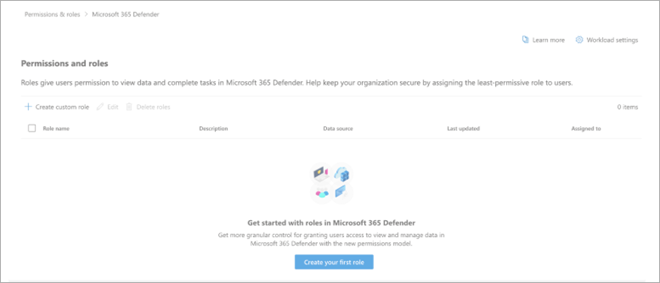

Microsoft 365 のカスタム ロールを作成する (E5 ライセンス)

カスタム ロールを作成するには、以下の説明に従います。

Microsoft Defender for Business と E3 ライセンスを所有している場合は、WatchGuard SOC アナリストのカスタム ロールを作成するだけで済みます。

グループを作成してメンバーを追加するには、以下の手順を実行します。

- Microsoft セキュリティ にログインして、設定 > Microsoft Defender XDR の順に移動します。

Microsoft Defender XDR ページが開きます。

設定メニューに Microsoft Defender XDR がない場合は、Microsoft から EMS ライセンスを購入する必要があります。

- 左側のナビゲーション メニューで、権限とロール を選択します。

統合ロールベース アクセス制御をアクティブ化する ページが開きます。

ワークロードは有効化しないでください。このオプションは、Microsoft Defender Endpoint に特有のロールと権限には適用されません。

- 権限とロールに移動する をクリックします。

権限とロール ページが開きます。

- 最初のロールを作成する をクリックします。

最初のロールを作成する ページが開きます。 - ロール名 テキスト ボックスに、WatchGuard SOC Analysts と入力します。

- 説明 テキスト ボックスに、WatchGuard SOC Analysts と入力します。

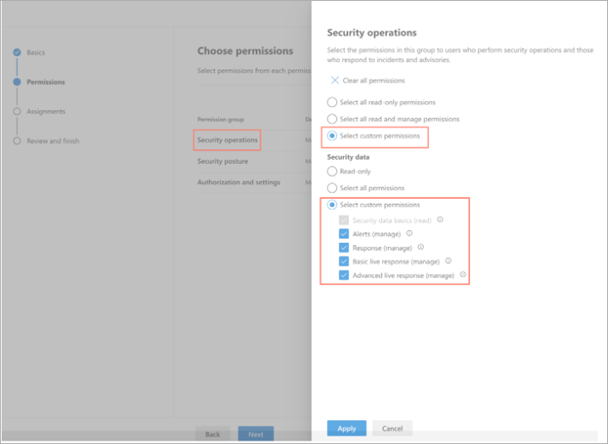

- 権限を選択する メニューで、セキュリティ操作 を選択します。

セキュリティ操作の設定が開きます。

- カスタム権限を選択する を選択します。

- セキュリティ データ > カスタム権限を選択する の順に移動した先のリストで、以下のチェックボックスを選択します。

- セキュリティ データの基本 (読み取り)

- アラート (管理)

- 応答 (管理)

- 基本的なライブ応答 (管理)

- 高度なライブ応答 (管理)

- 適用 をクリックします。

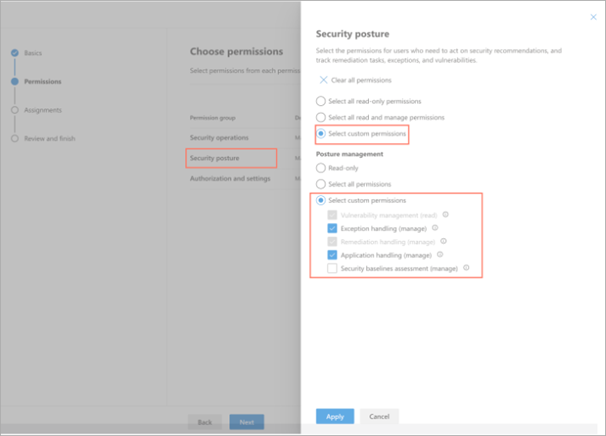

- 権限を選択する メニューで、セキュリティ態勢 を選択します。

セキュリティ態勢の設定が開きます。

- カスタム権限を選択する を選択します。

- 態勢を管理する > カスタム権限を選択する の順に移動した先のリストで、以下のチェックボックスを選択します。

- 脆弱性の管理 (読み取り)

- 例外処理 (管理)

- 修正処理 (管理)

- アプリケーション処理 (管理)

- 適用 をクリックします。承認と設定 オプションを構成する必要はありません。

- 次へ をクリックします。

割り当てページが開きます。 - 割り当て名 テキスト ボックスに、WatchGuard Defender for Endpoint Assignment と入力します。

- ユーザーとグループを割り当てる 検索ボックスで、WatchGuard SOC アナリスト グループを見つけて選択します。

- データ ソース ドロップダウン リストから、Microsoft Defender for Endpoint を選択します。

- 追加 をクリックします。

- レビューと終了 を選択します。

- 設定を確認したら、送信 をクリックします。

Microsoft Defender のセキュリティ グループを作成する (E3 および Defender for Business ライセンス)

E3 または Defender for Business ライセンスの場合は、WatchGuard SOC アナリストに割り当てるカスタム ロールは作成しません。作成したグループのすべてのメンバーに、セキュリティ管理ユーザー としての固定ロールを割り当てます。

Azure Entra ID ポータルで、基本グループを作成して、同時にメンバーを追加することができます。グループを管理できる Entra ID ロールには、以下が含まれます。

- グループ管理者

- ユーザー管理者

- 特権ロール管理者

- グローバル管理者

グループにより、Microsoft Defender for Endpoint を操作するための権限が提供されます。Microsoft ドキュメントの Microsoft Entra ID のタスク別の最小特権ロール で、グループ管理における Entra ID ロールを確認してください。

Microsoft 365 E3 ライセンスまたは Defender for Business を所有している場合は、以下のグループを作成する必要があります。

- SOC アナリスト

- SOC 承認者

グループに属するメンバーに、セキュリティ管理ユーザー ロールを割り当てます。

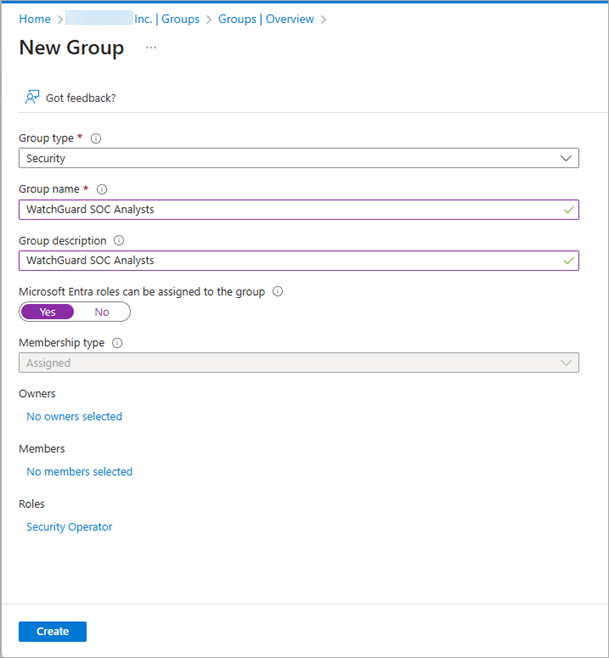

グループを作成してメンバーを追加するには、以下の手順を実行します。

- portal.azure.com で Microsoft Azure ポータルにアクセスし、グローバル管理者アカウントを使用してログインします。

- Microsoft Entra ID > グループ > 新規グループ の順に移動します。

新規グループ ダイアログ ボックスが開きます。

- 以下のオプションを WatchGuard SOC アナリスト グループに構成します。

- グループの種類 — セキュリティ

- グループ名 — WatchGuard SOC アナリスト

- グループの説明 — WatchGuard SOC アナリスト

- Entra ID のロールをグループに割り当てることができるか否か — はい

- メンバーシップの種類 — 割り当て済み

- 所有者 — 必要に応じて、所有者またはメンバーを追加します。グループを作成した後で、メンバーおよび所有者を追加することもできます。

後でこのグループにデータを追加する場合は、SOC 承認者グループのメンバーによって承認された WatchGuard SOC アナリストに招待状を送信します。 - ロール — ロールが選択されていません をクリックします。

ディレクトリ ロール ページが開きます。- 検索ボックスで、セキュリティ管理ユーザー ロールを見つけて選択します。

- 選択 をクリックします。

- 作成 をクリックします。

- 新規グループ をクリックします。

新規グループ ダイアログ ボックスが開きます。 - 以下のオプションを WatchGuard SOC 承認者 グループに構成します。

- グループの種類 — セキュリティ

- グループ名 — WatchGuard SOC 承認者

- グループの説明 — WatchGuard SOC 承認者

- Entra ID のロールをグループに割り当てることができるか否か — はい

- メンバーシップの種類 — 割り当て済み

- ロール — ロールが選択されていません をクリックします。

ディレクトリ ロール ページが開きます。- 検索ボックスで、セキュリティ管理ユーザー ロールを見つけて選択します。

- 選択 をクリックします。

ここで追加するメンバーは、SOC 部門メンバーの最初の承認者となります。これは、WatchGuard SOC アナリスト グループのメンバーへのアクセスを承認する小規模なユーザー グループです。

グループを作成して接続済み組織を設定したら、このグループのメンバー連絡先情報についてセールス エンジニアに連絡してください。次に、2 人の外部ユーザーを招待して、WatchGuard SOC 承認者グループに追加する必要があります。この手順を完了しないと、承認者グループへのアクセスを検証する初期承認者が不在になります。

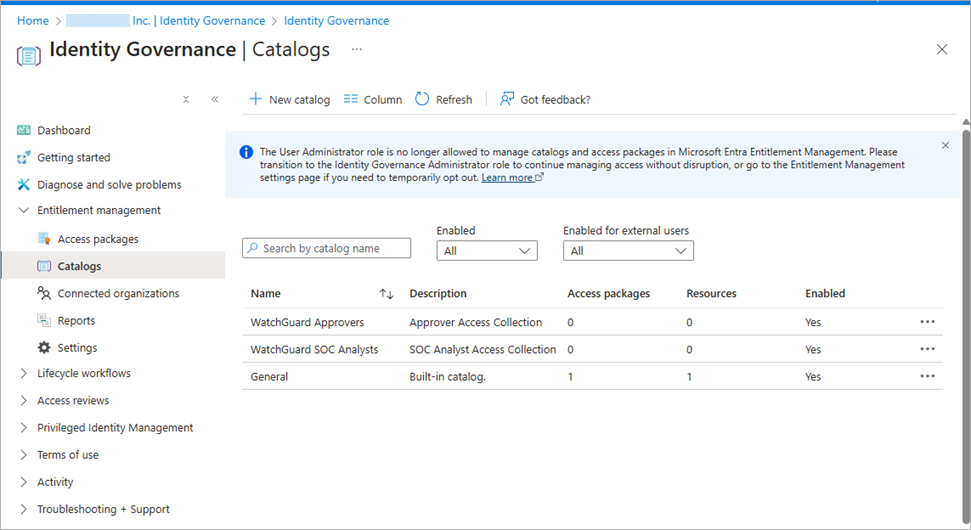

Entra ID でカタログを作成する

Entra ID では、カタログにより、関連リソースとアクセス パッケージをグループ化します。WatchGuard SOC アナリスト グループと WatchGuard SOC 承認者グループのカタログを作成する必要があります。

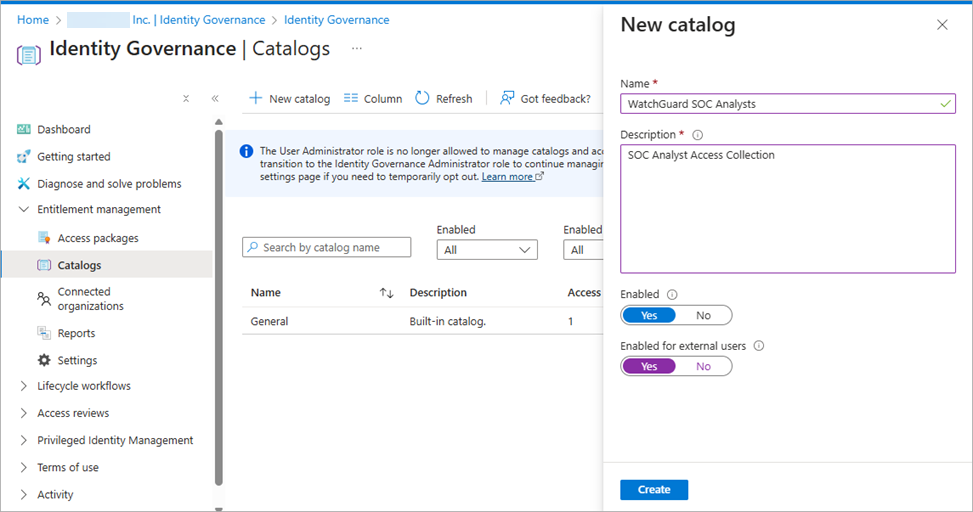

カタログを作成するには、以下の手順を実行します。

- Azure ポータルで、Microsoft Entra ID > 管理 > アイデンティティ ガバナンス の順に移動します。

- 左側のナビゲーション メニューで、カタログ > 新規カタログ の順に選択します。

新規カタログ ページが開きます。

- 名前 テキスト ボックスに、WatchGuard SOC Analysts と入力します。

- 説明 テキスト ボックスに、SOC Analyst Access Collection と入力します。

- 有効 トグルで、はい を選択します。

- 外部ユーザーに対して有効化する トグルで、はい を選択します。

- 作成 をクリックします。

- 新規カタログ をクリックします。

- 名前 テキスト ボックスに、WatchGuard Approvers と入力します。

- 説明 テキスト ボックスに、Approver Access Collection と入力します。

- 有効 トグルで、はい を選択します。

- 外部ユーザーに対して有効化する トグルで、はい を選択します。

- 作成 をクリックします。

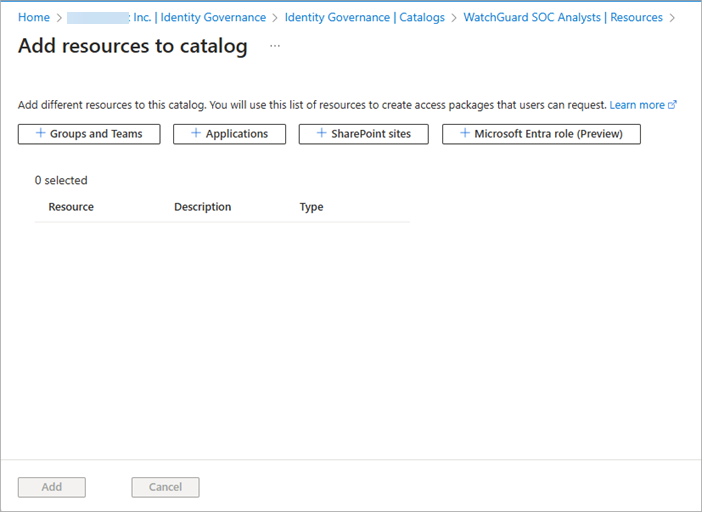

カタログにリソースを追加する

各カタログにリソースを追加するには、以下の手順を実行します。

- Azure ポータルで、Microsoft Entra ID > 管理 > アイデンティティ ガバナンス の順に移動します。

- 左側のナビゲーション メニューで、カタログ を選択します。

カタログ ページが開きます。

- WatchGuard SOC アナリスト カタログを選択します。

- 左側のナビゲーション メニューで、管理 > リソース > リソースを追加する の順に選択します。

カタログにリソースを追加する ページが開きます。

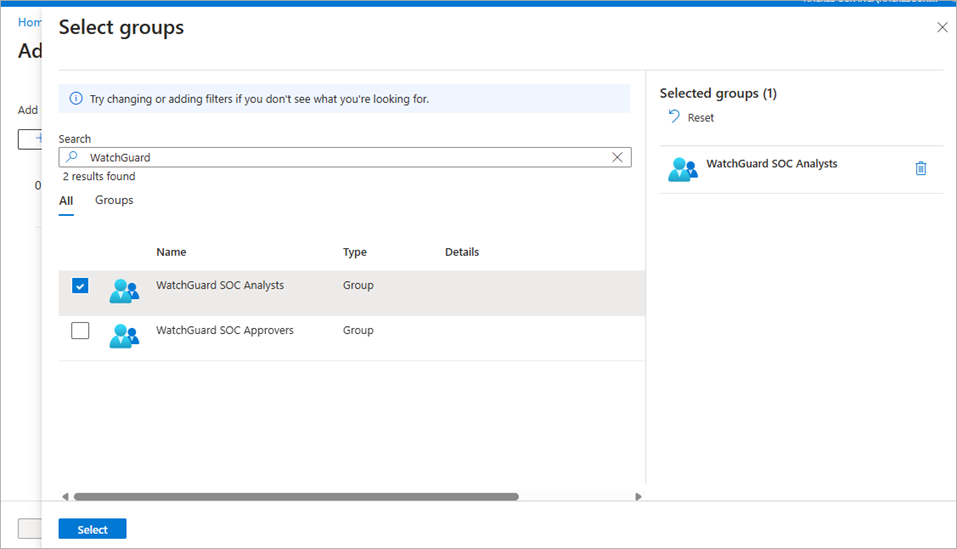

- + グループとチーム をクリックします。

グループを選択する ページが開きます。

- WatchGuard SOC アナリスト グループを選択します。選択 をクリックします。

- カタログにグループを追加します。

- カタログ ページに戻って、WatchGuard 承認者 カタログでこの手順を繰り返します。

エンタイトルメント管理でアクセス パッケージを作成する (Microsoft Defender for Endpoint P1、P2、および Defender for Business)

Microsoft Defender for Endpoint P1、P2、Defender for Business のいずれかのライセンスが割り当てられている環境では、エンタイトルメント管理で新規アクセス パッケージを作成する必要があります。アクセス パッケージにより、カタログにある複数のリソースへのアクセス権を割り当てることができます。アクセス パッケージにユーザーを割り当てるには、少なくとも 1 つのポリシーが必要です。

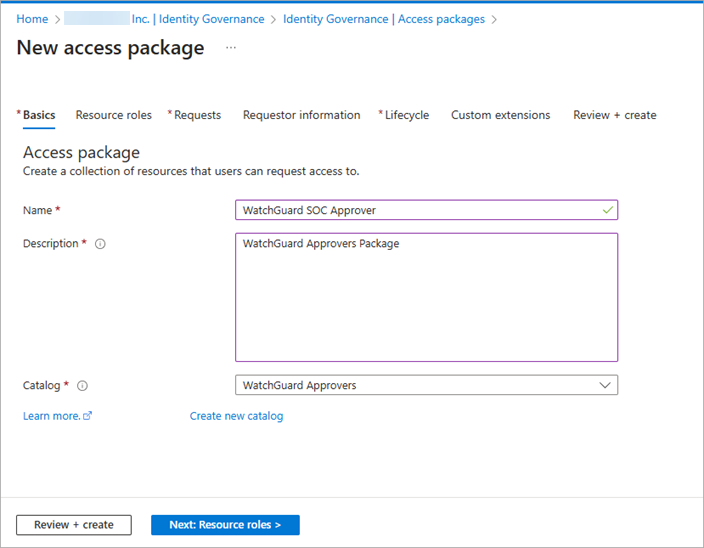

アクセス パッケージを作成する

WatchGuard SOC 承認者グループのアクセス パッケージを 1 つ作成し、WatchGuard アナリスト グループ用として 2 つ目のアクセス パッケージを作成する必要があります。

WatchGuard SOC 承認者グループのアクセス パッケージを作成するには、以下の手順を実行します。

- Azure ポータルで、Microsoft Entra ID > 管理 > アイデンティティ ガバナンス の順に移動します。

- 左側のナビゲーション メニューで、エンタイトルメント管理 > アクセス パッケージ > 新規アクセス パッケージ の順に選択します。

新しいアクセス パッケージ ページが開きます。

- 名前 テキスト ボックスに、WatchGuard SOC Approvers と入力します。

- 説明 テキスト ボックスに、WatchGuard Approvers Package と入力します。

- カタログ ドロップダウン リストから、WatchGuard アクセス承認者 を選択します。

- 次へ:リソース ロール> をクリックします。

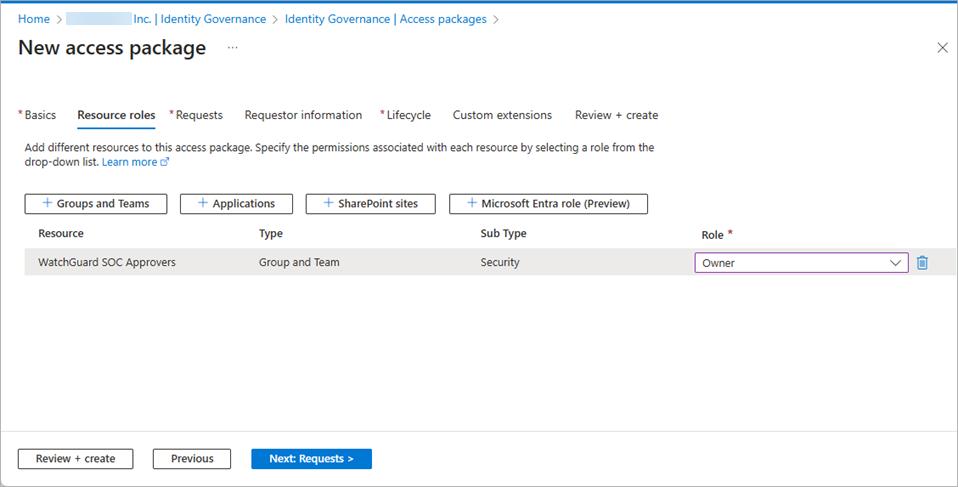

- + グループとチーム をクリックします。

- WatchGuard SOC 承認者 グループを選択します。選択 をクリックします。

WatchGuard SOC 承認者グループがリソース ロール リストに表示されます。

- ロール ドロップダウン リストから、メンバー または 所有者 を選択します。

- 次へ:要求 をクリックします。

要求タブが表示されます。

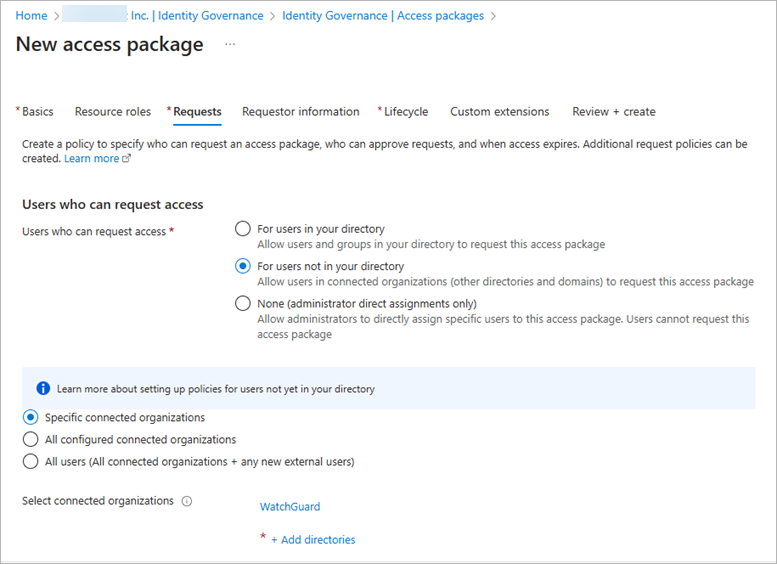

- アクセスを要求できるユーザー セクションで、ディレクトリに存在しないユーザー および 特定の接続済み組織 を選択します。

- 接続済み組織を選択する セクションで、+ ディレクトリを追加する をクリックします。

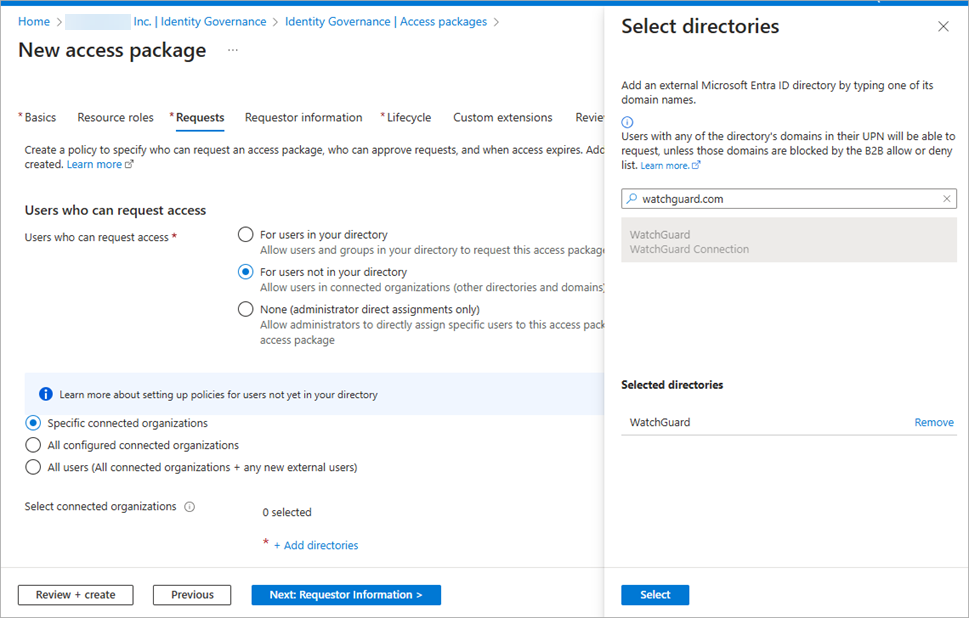

ディレクトリを選択する パネルが表示されます。

- 検索ボックスに watchguard.com と入力して、WatchGuard を選択します。選択 をクリックします。

- 承認 セクションまでスクロールします。

- 承認が必要 で、はい を選択します。

- 要求者の理由が必要 で、はい を選択します。

- ステージ数 で、1 を選択します。

- 最初の承認者 ドロップダウン リストで、特定の承認者を選択する > 承認者を追加する の順に選択します。

承認者を選択する ページが開きます。

- WatchGuard SOC 承認者 グループを検索して選択します。選択 をクリックします。

これにより、承認者は必要に応じて別の承認者を追加できるようになります。 - 決定を下すまでの日数 で、14 を選択します。

- 承認者の理由が必要 で、はい を選択します。

- 新規リクエストを有効化する で、はい を選択します。

- 次へ:要求者の情報 をクリックします。これらのオプションを構成する必要はありません。

- 次へ:ライフサイクル をクリックします。

ライフサイクル タブが表示されます。 - アクセス パッケージの割り当ての有効期限 で、なし を選択します。

- ユーザーは特定のタイムラインを要求できる で、いいえ を選択します。

- アクセス レビューが必要 で、いいえ を選択します。

- 次へ:ルール をクリックします。これらのオプションを構成する必要はありません。

- レビュー + 作成 をクリックします。

- アクセス パッケージの設定を確認して、作成 をクリックします。

WatchGuard SOC アナリスト グループのアクセス パッケージを作成するには、以下の手順を実行します。

- Azure ポータルで、Microsoft Entra ID > 管理 > アイデンティティ ガバナンス の順に移動します。

- 左側のナビゲーション メニューで、エンタイトルメント管理 > アクセス パッケージ > 新規アクセス パッケージ の順に選択します。

新しいアクセス パッケージ ページが開きます。 - 名前 テキスト ボックスに、WatchGuard SOC Analyst と入力します。

- 説明 テキスト ボックスに、WatchGuard Analysts Package と入力します。

- カタログ ドロップダウン リストから、WatchGuard SOC アナリスト を選択します。

- 次へ:リソース ロール をクリックします。

- + グループとチーム をクリックします。

- WatchGuard SOC アナリスト グループを選択します。選択 をクリックします。

WatchGuard SOC 承認者グループがリソース ロール リストに表示されます。 - ロール ドロップダウン リストから、メンバー または 所有者 を選択します。

- 次へ:要求 をクリックします。

要求タブが表示されます。 - アクセスを要求できるユーザー セクションで、ディレクトリに存在しないユーザー および 特定の接続済み組織 を選択します。

- 接続済み組織を選択する セクションで、+ ディレクトリを追加する をクリックします。

ディレクトリを選択する パネルが表示されます。 - 検索ボックスで、watchguard.com を見つけて、WatchGuard を選択します。選択 をクリックします。

- 承認 セクションまでスクロールします。

- 承認が必要 で、はい を選択します。

- 要求者の理由が必要 で、はい を選択します。

- ステージ数 で、1 を選択します。

- 最初の承認者 ドロップダウン リストで、特定の承認者を選択する > 承認者を追加する の順に選択します。

承認者を選択する ページが開きます。

- WatchGuard SOC 承認者 グループを検索して選択します。選択 をクリックします。

承認者グループのメンバーが、このアナリストのグループへのアクセスを承認します。 - 決定を下すまでの日数 で、14 を選択します。

- 承認者の理由が必要 で、はい を選択します。

- 新規リクエストを有効化する で、はい を選択します。

- 次へ:要求者の情報 をクリックします。これらのオプションを構成する必要はありません。

- 次へ:ライフサイクル をクリックします。

ライフサイクル タブが表示されます。 - アクセス パッケージの割り当ての有効期限 で、なし を選択します。

- ユーザーは特定のタイムラインを要求できる で、いいえ を選択します。

- アクセス レビューが必要 で、いいえ を選択します。

- 次へ:ルール をクリックします。これらのオプションを設定する必要はありません。

- レビュー + 作成 をクリックします。

- アクセス パッケージの設定を確認して、作成 をクリックします。

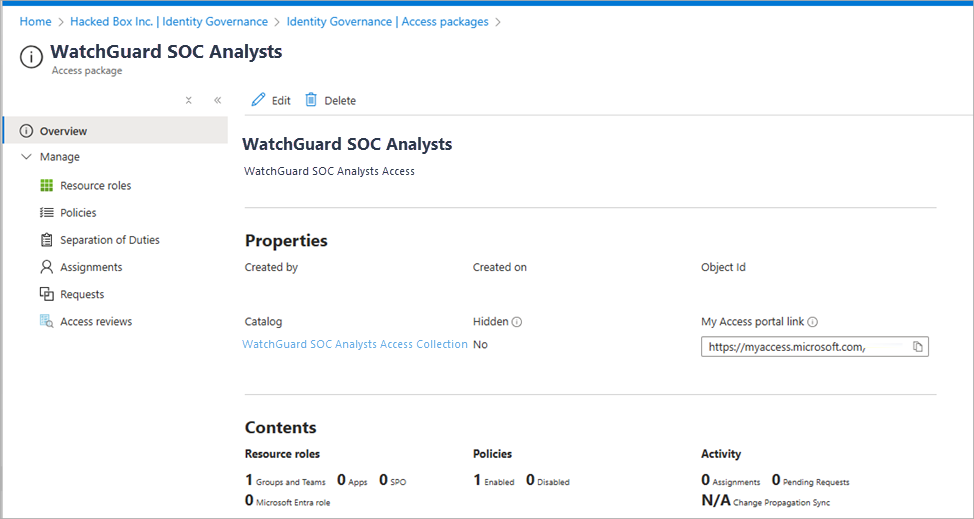

マイ Access Portal リンク

アクセス パッケージのカタログは、外部ユーザーが使用できるように有効化されています。外部ユーザーは、マイ Access Portal リンクを使用して、アクセス パッケージを要求することができます。

適切な部門が SOC アナリストと承認者をオンボーディングできるように、両方のリンクを WatchGuard と共有する必要があります。

リンクは冒頭が myaccess、末尾がアクセス パッケージ ID になっていて、ディレクトリのヒントが含まれている必要があります。たとえば、https://myaccess.microsoft.com/@<directory_hint>#/access-packages/<access_package_id> のようになります。

MDR Microsoft Defender for Endpoint オンボーディング フォーム に記入する際に、WatchGuard SOC 承認者と WAtchGuard SOC アナリストのリンクを含めてください。フォームの詳細については、次を参照してください:オンボーディング フォームに記入する。

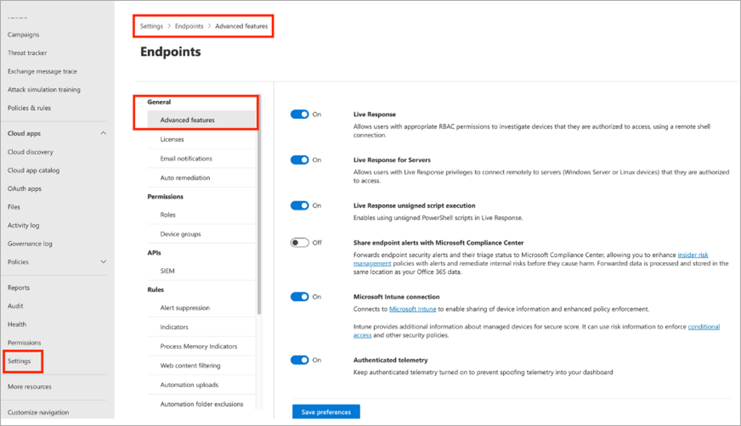

Microsoft Defender for Endpoint の詳細機能を有効化する

Microsoft 365 Enterprise E5 または Microsoft 365 Enterprise E3 環境を使用している場合は、必須の機能が有効になっていることを確認してください。

必須の高度な機能を有効化するには、Microsoft Defender for Endpoints で以下の手順を実行します。

- Microsoft Defender に移動して、割り当てられているセキュリティ管理者またはグローバル管理者アカウントでログインします。

- 左側のナビゲーション メニューで、設定 > Endpoint > 詳細機能 の順に選択します。

- 高度な Microsoft Defender 機能が以下の最小要件を満たしていることを確認します。

- 環境設定を保存する をクリックします。

| 高度な機能 | 要件 |

|---|---|

| 範囲内のデバイス グループへの相関関係の制限 | オプション |

| ブロック モードにおける EDR の有効化 | 必須 |

| アラートの自動解決 | 必須 |

| ファイルの許可またはブロック | 必須 |

| カスタム ネットワーク インジケータ | 必須 |

| 改ざん防止 | 必須 |

| ユーザー詳細の表示 | 必須 |

| Skype for Business の統合 | オプション |

| Microsoft Defender for Cloud Apps | 必須 |

| Web コンテンツ フィルタリング (パートナーの顧客が管理) | 必須 |

| デバイス検出 | 必須 |

| 検疫済みファイルのダウンロード | 必須 |

| ライブ応答 | 必須 |

| サーバーのライブ応答 | 必須 |

| 未署名スクリプトの実行からのライブ応答 | 必須 |

| Microsoft コンプライアンス センターとの Endpoint アラートの共有 | オプション |

| Microsoft Intune 接続 | 必須 |

| 認証済みテレメトリ | 必須 |

| プレビュー機能 | オプション |

| Endpoint 攻撃通知 | 省略 |

オンボーディング フォームに記入する

Microsoft 環境を構成したら、MDR Microsoft Defender for Endpoint オンボーディング フォーム に記入します。フォームに記入するには、以下の Microsoft アカウント情報が必要です。

- Microsoft テナント ID — テナント ID の形式は以下のようになります:XXXXXXX-XXXX-MXXX-NXXX-XXXX。Microsoft のテナント ID を見つける手順については、Microsoft ドキュメントの Microsoft Entra テナント ID を見つける方法 を参照してください。

- WatchGuard SOC 承認者リンク と WatchGuard SOC アナリスト リンク — このリンクの詳細については、次を参照してください:マイ Access Portal リンク。

以下の情報も必要となります。

- 顧客会社名 — このコネクタの顧客アカウントの会社名。

- Partner 会社名 — Partner の会社名。

- WatchGuard Partner ID — Partner ID の形式は以下のようになります:ACC-XXXXXXX。

- Partner 連絡先メールアドレス — 質問が発生した場合に配備担当部門が使用できる Partner の連絡先メールアドレス。

- 顧客/Subscriber の WatchGuard アカウント ID — アカウント ID の形式は以下のようになります:ACC-XXXXXXX または WGC-X-XXXXXXXXXXXXXXXXXXXX。