適用対象: WatchGuard Advanced Reporting Tool。

WatchGuard EPDR および WatchGuard EDR により、情報が収集されてその情報が Advanced Visualization Tool に送信されます。ここで、データがデータ テーブルに編成されます。テーブルの各行は、WatchGuard EPDR や WatchGuard EDR によって監視されるイベントです。

テーブルには、一連の特定のフィールド、およびイベントの発生時刻、イベントが検出されたコンピュータ、コンピュータの IP アドレスといった情報を提供する共通フィールドが含まれています。この共通フィールドは、すべてのテーブルに表示されます。

本トピックには、監視するデータに関する推奨事項、およびデータ テーブルのデータをフィルタリングするサンプル SQL クエリ テキストが含まれています。

管理ユーザーのロールに応じて、WatchGuard Cloud で表示および実行できる内容が異なります。この機能を表示または構成するには、高度なセキュリティ情報にアクセス する権限のあるロールが付与されている必要があります。詳細については、次を参照してください:WatchGuard Cloud 管理ユーザーとロールを管理する。

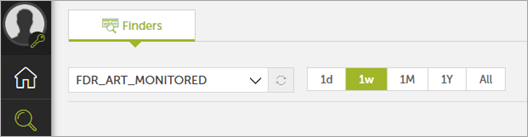

サンプル SQL クエリ テキストを使用するには、Advanced Visualization Tool で以下の手順を実行します。

- Data Search を選択します

。

。 - 所望する期間に適切なテーブルを選択します。

たとえば、外部 IP アドレスとの間で検出されたリモート デスクトップ接続を表示するクエリを作成するには、oem.panda.paps.socket テーブルを選択します。

- ツール バーで、Query Code Editor (クエリ コード エディタ)

をクリックします。

をクリックします。 - エディタのテキスト ボックスに入っている既存のクエリをクリアします。

- サンプル コードをテキスト ボックスに貼り付けます。

- Run をクリックします。

サンプル コードについては、以下の関連セクションを参照してください。

- 外部 IP との間で検出されたリモート デスクトップ接続 (ポート 3389)

- アプリケーションで受信された上位 5 個のデータ量 (バイト単位) (1 週間)

- アプリケーションから送信された上位 5 個のデータ量 (バイト単位) (1 週間)

- マシンで受信された上位 5 個のデータ量 (バイト単位) (1 週間)

- マシンから送信された上位 5 個のデータ量 (バイト単位) (1 週間)

- ユーザーが送信した上位 5 個のデータ量 (バイト単位) (1 週間)

- ユーザーが受信した上位 5 個のデータ量 (バイト単位) (1 週間)

- 外部 IP からのダウンロードに使用された上位 5 個の TCP 通信ポート

- 外部 IP へのアップロードに使用された上位 5 個の TCP 通信ポート

- 外部 IP からのダウンロードに使用された上位 5 個の UDP 通信ポート

- 外部 IP へのアップロードに使用された上位 5 個の UDP 通信ポート

- 上位 10 個の国とポート (1 週間にダウンロードされた容量)

- 上位 10 個の国とポート (1 週間にアップロードされた容量)

- 実行可能ファイルのダウンロード合計数 (1 週間にダウンロードされた .EXE)

- 圧縮形式ファイルのダウンロード合計数 (1週間にダウンロードされた .ZIP、.RAR、.7Z)

- Office ドキュメントのダウンロード合計数 (.DOC* 、.XLS* 、.PPT* 、.OCT)

- マルウェアと不審なプログラム (PUP) の数 (1 週間)

- 実行された脆弱なアプリケーションまたは古いソフトウェア

- 検出された潜在的に脆弱なアプリケーションの数

外部 IP との間で検出されたリモート デスクトップ接続 (ポート 3389)

適切なセキュリティ対策が施されていないリモート デスクトップ サービスを公開すると、攻撃の対象となるリスクが高まります。攻撃者が総当たり攻撃 (ブルートフォース攻撃) を通じてこの弱点を利用する可能性、または窃盗した認証情報を使用してネットワークに侵入する可能性があります。ランサムウェア攻撃の多くでは、公開されているリモート デスクトップ サービスが悪用されます。

こうしたサービスを悪用する攻撃を防止するためのセキュリティ対策を講じることが勧められます。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket

where localPort = 3389,

ispublic(remoteIP)

アプリケーションで受信された上位 5 個のデータ量 (バイト単位) (1 週間)

各アプリケーションによって生成されたトラフィックを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.processnetbytes

サンプル コード

from oem.panda.paps.processnetbytes where endswith(path,".exe")

group every 30m by path

every 0

select peek(path, re("\\\\(\\w+.\\w+)$"), 0) as executable

select sum(bytesReceived) as bytesReceived,

bytesReceived > 1073741824 as `+1G`,

bytesReceived > 2147483648 as `+2G`,

bytesReceived > 3221225472 as `+3G`,

bytesReceived > 4294967296 as `+4G`,

bytesReceived > 5368709120 as `+5G`,

bytesReceived > 6442450944 as `+6G`,

bytesReceived > 7516192768 as `+7G`,

bytesReceived > 8589934592 as `+8G`,

bytesReceived > 9663676416 as `+9G`,

bytesReceived > 10737418240 as `+10G`

アプリケーションから送信された上位 5 個のデータ量 (バイト単位) (1 週間)

アプリケーションから送信されたトラフィックを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.processnetbytes

サンプル コード

from oem.panda.paps.processnetbytes where endswith(path,".exe")

group every 30m by path

every 0

select peek(path, re("\\\\(\\w+.\\w+)$"), 0) as executable

select sum(bytesSent) as bytesSent,

bytesSent > 1073741824 as `+1G`,

bytesSent > 2147483648 as `+2G`,

bytesSent > 3221225472 as `+3G`,

bytesSent > 4294967296 as `+4G`,

bytesSent > 5368709120 as `+5G`,

bytesSent > 6442450944 as `+6G`,

bytesSent > 7516192768 as `+7G`,

bytesSent > 8589934592 as `+8G`,

bytesSent > 9663676416 as `+9G`,

bytesSent > 10737418240 as `+10G`

マシンで受信された上位 5 個のデータ量 (バイト単位) (1 週間)

アプリケーションによるダウンロード トラフィックを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.processnetbytes

サンプル コード

from oem.panda.paps.processnetbytes

group every 30m by machineName

every 0

select sum(bytesReceived) as bytesReceived,

bytesReceived > 1073741824 as `+1G`,

bytesReceived > 2147483648 as `+2G`,

bytesReceived > 3221225472 as `+3G`,

bytesReceived > 4294967296 as `+4G`,

bytesReceived > 5368709120 as `+5G`,

bytesReceived > 6442450944 as `+6G`,

bytesReceived > 7516192768 as `+7G`,

bytesReceived > 8589934592 as `+8G`,

bytesReceived > 9663676416 as `+9G`,

bytesReceived > 10737418240 as `+10G`

マシンから送信された上位 5 個のデータ量 (バイト単位) (1 週間)

アプリケーションによるアップロード トラフィックを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.processnetbytes

サンプル コード

from oem.panda.paps.processnetbytes

group every 30m by machineName

every 0

select sum(bytesSent) as bytesSent,

bytesSent > 1073741824 as `+1G`,

bytesSent > 2147483648 as `+2G`,

bytesSent > 3221225472 as `+3G`,

bytesSent > 4294967296 as `+4G`,

bytesSent > 5368709120 as `+5G`,

bytesSent > 6442450944 as `+6G`,

bytesSent > 7516192768 as `+7G`,

bytesSent > 8589934592 as `+8G`,

bytesSent > 9663676416 as `+9G`,

bytesSent > 10737418240 as `+10G`

ユーザーが送信した上位 5 個のデータ量 (バイト単位) (1 週間)

ユーザーによるアップロード トラフィックを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.processnetbytes

サンプル コード

from oem.panda.paps.processnetbytes

group every 30m by user

every 0

select sum(bytesSent) as bytesSent,

bytesSent > 1073741824 as `+1G`,

bytesSent > 2147483648 as `+2G`,

bytesSent > 3221225472 as `+3G`,

bytesSent > 4294967296 as `+4G`,

bytesSent > 5368709120 as `+5G`,

bytesSent > 6442450944 as `+6G`,

bytesSent > 7516192768 as `+7G`,

bytesSent > 8589934592 as `+8G`,

bytesSent > 9663676416 as `+9G`,

bytesSent > 10737418240 as `+10G`

ユーザーが受信した上位 5 個のデータ量 (バイト単位) (1 週間)

ユーザーによるダウンロード トラフィックを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.processnetbytes

サンプル コード

from oem.panda.paps.processnetbytes

group every 30m by user

every 0

select sum(bytesReceived) as bytesReceived,

bytesReceived > 1073741824 as `+1G`,

bytesReceived > 2147483648 as `+2G`,

bytesReceived > 3221225472 as `+3G`,

bytesReceived > 4294967296 as `+4G`,

bytesReceived > 5368709120 as `+5G`,

bytesReceived > 6442450944 as `+6G`,

bytesReceived > 7516192768 as `+7G`,

bytesReceived > 8589934592 as `+8G`,

bytesReceived > 9663676416 as `+9G`,

bytesReceived > 10737418240 as `+10G`

外部 IP からのダウンロードに使用された上位 5 個の TCP 通信ポート

外部 IP アドレスからのダウンロードに使用された TCP ポートを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "TCP"

where direction = "Down"

外部 IP へのアップロードに使用された上位 5 個の TCP 通信ポート

外部 IP へのアップロードに使用された TCP ポートを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

プロセスで通常よりも多くのデータが消費されているような場合は、プロセスを監視し、アクティブなアラートを設定することが勧められます。これにより、問題を特定して、必要に応じて対処することができます。詳細については、次を参照してください:Advanced Visualization Tool でアラートを作成する。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "TCP"

where direction = "Up"

外部 IP からのダウンロードに使用された上位 5 個の UDP 通信ポート

外部 IP アドレスからのダウンロードに使用された UDP ポートを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "UDP"

where direction = "Down"

外部 IP へのアップロードに使用された上位 5 個の UDP 通信ポート

外部 IP へのアップロードに使用された UDP ポートを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "UDP"

where direction = "Up"

上位 10 個の国とポート (1 週間にダウンロードされた容量)

ダウンロードに使用された上位の国とポートを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket where ispublic(remoteIP)

select mmcountry(remoteIP) as CC

where isnotnull(CC)

group every 30m by CC, localPort, protocol, direction

every 0

select count() as count,

count > 100 as `+100`,

count > 300 as `+300`,

count > 500 as `+500`,

count > 800 as `+800`,

count > 1000 as `+1000`,

count > 1500 as `+1500`,

count > 2000 as `+2000`,

count > 5000 as `+5000`,

count > 10000 as `+10000`,

count > 15000 as `+15000`,

count > 20000 as `+20000`

where direction = "Down"

上位 10 個の国とポート (1 週間にアップロードされた容量)

アップロードに使用された上位の国とポートを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.socket

サンプル コード

from oem.panda.paps.socket where ispublic(remoteIP)

select mmcountry(remoteIP) as CC

where isnotnull(CC)

group every 30m by CC, localPort, protocol, direction

every 0

select count() as count,

count > 1 as `+1`,

count > 50 as `+50`,

count > 100 as `+100`,

count > 300 as `+300`,

count > 500 as `+500`,

count > 800 as `+800`,

count > 1000 as `+1000`,

count > 1500 as `+1500`,

count > 2000 as `+2000`,

count > 5000 as `+5000`,

count > 10000 as `+10000`,

count > 15000 as `+15000`,

count > 20000 as `+20000`

where direction = "Up"

実行可能ファイルのダウンロード合計数 (1 週間にダウンロードされた .EXE)

ユーザーがダウンロードした上位の実行可能ファイル数を追跡することで、 誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.urldownload

サンプル コード

from oem.panda.paps.urldownload

where endswith(url, ".exe")

group every 30m

every 0

select count() as count

圧縮形式ファイルのダウンロード合計数 (1週間にダウンロードされた .ZIP、.RAR、.7Z)

ユーザーがダウンロードした上位の圧縮ファイル数を追跡することで、 誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.urldownload

サンプル コード

from oem.panda.paps.urldownload

where has(url, ".zip", ".rar", ".7z")

group every 30m

every 0

select count() as count

Office ドキュメントのダウンロード合計数 (.DOC* 、.XLS* 、.PPT* 、.OCT)

ユーザーがダウンロードした上位の Office ドキュメントのファイルの種類を追跡することで、 誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.urldownload

サンプル コード

from oem.panda.paps.urldownload

where has(url, ".doc*", ".xls*", ".ppt*" , ".oct")

group every 30m

every 0

select count() as count

検出された Torrent アクティビティ

ユーザーの Torrent アクティビティを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.urldownload

サンプル コード

from oem.panda.paps.urldownload

where url -> "torrent"

group every 30m

every 0

select count() as count

マルウェアと不審なプログラム (PUP) の数 (1 週間)

マルウェアと PUP のアラートを毎週追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.alert

サンプル コード

from oem.panda.paps.alert

group every 30m by alertType, executionStatus

every 0

select count() as count

実行された脆弱なアプリケーションまたは古いソフトウェア

ユーザーが使用した脆弱なアプリケーションや古いソフトウェアを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.ops

サンプル コード

from oem.panda.paps.ops where isnotnull(ocsVer), endswith(childPath, ".exe") select subs(childPath, re(".*\\\\"), template("")) as executablename, lower(executablename) as executablename2, split(executablename2, ".exe", 0) as executable

group every 30m

every 0

select count() as count

検出された潜在的に脆弱なアプリケーションの数

使用された潜在的に脆弱なアプリケーションを追跡することで、誤用、アプリケーション エラー、データ漏洩の可能性などを迅速に特定できるようになります。

テーブル

oem.panda.paps.vulnerableappsfound

サンプル コード

from oem.panda.paps.vulnerableappsfound

group every 30m by companyName

every 0

select count() as count