適用対象: ThreatSync+ NDR, ThreatSync+ SaaS

ThreatSync+ ポリシーにより、ネットワークの脆弱性と脅威が検出されます。そして、未承認のアクティビティが検出された場合は、ポリシー アラートが生成されます。ポリシーを調整することで、組織のポリシーに違反しないアクティビティに関して発信されるアラートの数を減らすことが勧められます。これにより、確認しなければならないアラートの数が減り、アクションが必要となる実際の懸念事項を反映するアラートのみを受信することができます。

応答時間を最小限に抑え、保護を最大限に高めるために、以下のようにポリシーを構成および調整することが重要となります。

- 組織のセキュリティ ポリシーを反映させる。

- 組織のポリシーによって管理されるネットワークの一部にのみポリシーを適用する。

- 組織に対する適切な重大度を反映させる。

ランサムウェア防止ポリシー

33 個のポリシーのサブセットから始めることが勧められます。これは、ランサムウェア防止防御目標レポートに含まれています。こうしたポリシーにより、非常に一般的な脅威を防御することができます。

以下のランサムウェア防止防御目標ポリシーを有効化することが勧められます。

| ポリシー名 | 推奨事項 |

|---|---|

|

キュリティで保護されていない送信 Telnet トラフィック |

送信 Telnet を SSH または他の安全なサービスに置き換えます。 セキュリティで保護されたプロトコルに移行できないサイトを宛先ゾーンから除外します。 |

|

セキュリティで保護されていないアウトバウンド FTP/TFTP トラフィック |

アウトバウンド FTP/TFTP を SFTP または他の安全なサービスに置き換えます。 セキュリティで保護されたプロトコルに移行できないサイトを宛先ゾーンから除外します。 |

|

セキュリティで保護されていないアウトバウンド IRC トラフィック |

外部サイトに IRC 接続することをユーザーに許可している場合は、このポリシーを非アクティブ化することが勧められます。 承認済みサイトが限定されている場合は、そのサイトを宛先ゾーンから除外します。 |

|

Active Directory から外部へ |

ドメイン コントローラからのアウトバウンド トラフィックを承認済みプロトコルに制限します。 追加の承認済みプロトコルがある場合は、それをポリシーのアクティビティ トリガーに追加します。 |

|

ブロック済みの国へのアクティビティ |

ファイアウォールで特定の国へのアクティビティをブロックしている場合は、このポリシーを使用して、確実に保護を実施してください。 宛先ゾーンの国リストをファイアウォール ルールと整合させます。 |

|

アウトバウンド SMB トラフィック |

SMB トラフィックが企業外に送信されないように手配します。 ネットワーク外部に Windows Server がある場合は、セキュリティで保護されたトンネル経由でサーバーへのトラフィックを暗号化します。セキュリティ保護されたその宛先にパブリック アドレスが割り当てられている場合は、IP アドレスに内部ラベルを適用します。 他のアプリケーションで Microsoft SMB ポートを使用する場合は、その承認済みサイトを宛先ゾーンから除外することができます。 |

|

未承認のアウトバウンド SSH |

外部サイトに SSH 接続することをユーザーに許可している場合は、このポリシーを非アクティブ化することが勧められます。 承認済みサイトが限定されている場合は、そのサイトを宛先ゾーンから除外します。 |

|

アウトバウンド NetBIOS トラフィック |

NetBIOS トラフィックが企業外に送信されないように手配します。 ネットワーク外部に Windows Server がある場合は、セキュリティで保護されたトンネル経由でサーバーへのトラフィックを暗号化します。セキュリティ保護されたその宛先にパブリック アドレスが割り当てられている場合は、IP アドレスに内部ラベルを適用します。 他のアプリケーションで Microsoft NetBIOS ポートを使用する場合は、その承認済みサイトを宛先ゾーンから除外することができます。 |

|

DNS 経由のデータ漏洩の可能性 |

DNS トンネルを介してデータが漏洩する可能性があります。このポリシーにより、DNS を介した大量のトラフィックを検出することができます。 内部 DNS サーバーを使用することで、インターネットに大量のデータを照会または同期できるため、内部 DNS サーバーをこのポリシーから除外します。 DNS サーバーで DNS ロールが正しくラベル付けされていることを確認します。 承認済み DNS アクティビティに他のアプリケーションが関係している場合は、送信元ゾーンからそれを除外します。 |

|

Web API 経由のビーコン |

よく普及している Web サイトに対して定期的なアクティビティが発生している場合は、こうしたサイト経由の自動トンネルによるデータ通信の兆候である可能性があります。ハッカーは WhatsApp などのサイトを利用して、データを窃盗する可能性があります。 承認済みアプリケーションによって同様の方法でデータ移動が発生する場合は、送信元ゾーンからそれを除外します。 |

|

ネットワーク境界を超える WUDO トラフィック |

WUDO は Windows の組み込み機能で、これにより、ピア コンピュータから Windows オペレーティング システムを更新できるようになります。 WUDO の場合は、インストールが許可されている更新プログラムを一元的に制御できないため、当社は WUDO の使用を推奨していません。 インターネットに接続されているデバイスに WUDO でアクセスすることは非常に危険であるため、勧められません。これは、Windows ドメインのグループ ポリシーを通じて構成することができます。 WUDO を使用して microsoft.com にアクセスすることを許可する場合は、それを宛先ゾーンから除外することができます。 デバイスの更新方法を制御できない場合にのみ、このポリシーを非アクティブ化してください。 |

|

ブロック済みの国への異常なアクティビティ |

ファイアウォールで特定の国へのアクティビティをブロックしている場合は、このポリシーを使用して、確実に保護を実施してください。 宛先ゾーンの国リストをファイアウォール ルールと整合させます。 |

|

ネットワーク境界を超える NetBIOS-NS トラフィック |

NetBIOS-NS トラフィックが企業外に送信されないように手配します。 ネットワーク外部の Windows Server へのトラフィックは、セキュリティで保護されたトンネル経由で暗号化します。セキュリティ保護されたその宛先にパブリック アドレスが割り当てられている場合は、IP アドレスに内部ラベルを適用します。 他のアプリケーションで Microsoft NetBIOS-NS ポートを使用する場合は、その承認済みサイトを宛先ゾーンから除外することができます。 |

|

ネットワーク境界を超える LLMNR トラフィック |

LLMNR トラフィックが企業外に送信されないように手配します。 他のアプリケーションで LLMNR ポートを使用する場合は、その承認済みサイトを宛先ゾーンから除外することができます。 |

|

不測の DNS 解決サーバー |

DNS サーバーに解決を要求するデバイスは、ローカル DNS サーバーでクエリが実行されるように設定する必要があります。デバイスから企業外部の DNS サーバーへのアクセスが発生している場合は、そのデバイスの構成が正しくない可能性、または未承認のソフトウェアを実行している可能性があります。 このポリシーでは、パブリック DNS サーバーに接続するローカル DNS サーバーが除外されます。 インターネットに接続するローカル DNS サーバーがアラートに含まれている場合は、DNS ロールが正しくラベル付けされていない可能性があります。 デバイスでパブリック DNS サーバーが使用されている場合は、それが正しく構成されていない可能性があります。 パブリック DNS サーバーの使用が許可されているデバイスを送信元ゾーンから除外します。 |

|

セキュリティで保護されていないインバウンド Telnet トラフィック |

Telnet などのインバウンド サービスを、DMZ に設置された特定のサーバーとの通信に制限します。 承認済みの内部サイトまたは DMZ に常駐するサイトを宛先ゾーンから除外します。 インバウンド Telnet を SSH または他の安全なサービスに置き換えます。 |

|

セキュリティで保護されていないインバウンド IRC トラフィック |

IRC などのインバウンド サービスを、DMZ に設置された特定のサーバーとの通信に制限します。 承認済みの内部サイトまたは DMZ に常駐するサイトを宛先ゾーンから除外します。 |

|

セキュリティで保護されていないインバウンド FTP/TFTP トラフィック |

FTP や TFTP などの受信サービスを、DMZ に設置された特定のサーバーとの通信に制限します。 承認済みの内部サイトまたは DMZ に常駐するサイトを宛先ゾーンから除外します。 インバウンド Telnet を SFTP または他の安全なサービスに置き換えます。 |

|

ブロック済みの国からのアクティビティ |

ファイアウォールで特定の国からのインバウンド アクティビティをブロックしている場合は、このポリシーを使用して、確実に保護を実施してください。 送信元ゾーンの国リストをファイアウォール ルールと整合させます。 |

|

新規外部ホストからの RDP接続 |

受信 RDP 接続を調査または保護します。 企業に接続する従業員が VPN を使用するように手配する必要があります。 承認済み RDP サーバーが設置されている場合で、それを VPN の背後に配置できない場合は、サーバーを宛先ゾーンから除外すること、または承認済みの要求元を送信元ゾーンから除外することを検討してください。 |

|

外部から内部への RDP 試行 |

受信 RDP 接続を調査または保護します。 企業に接続する従業員が VPN を使用するように手配する必要があります。 承認済み RDP サーバーが設置されている場合で、それを VPN の背後に配置できない場合は、サーバーを宛先ゾーンから除外すること、または承認済みの要求元を送信元ゾーンから除外することを検討してください。 |

|

外部から内部への SSH 試行 |

受信 SSH 接続を調査または保護します。 企業に接続する従業員が VPN を使用するように手配する必要があります。 承認済み SSH サーバーが設置されている場合で、それを VPN の背後に配置できない場合は、サーバーを宛先ゾーンから除外すること、または承認済みの要求元を送信元ゾーンから除外することを検討してください。 |

|

新たな外部ドメインから内部ドメインへの接続 |

企業への受信接続は発生することが期待されています。 新たなドメインから受信セッションが発生した場合に、このアラートが生成されます。 新たな要求元からの接続を受け入れるサーバーが設置されている場合は、そのサーバーを宛先ゾーンから除外することを検討してください。 |

|

予期しないインバウンド接続 |

この広範なポリシーにより、外部デバイスから初めてセッション確立が開始された場合にアラートが生成されます。 任意の場所からの受信接続を許可するサーバーがある場合は、そのサーバーを宛先ゾーンから除外します。 特定の国またはドメインからの接続が発生した場合にのみアラートが生成されるようにする場合は、それを送信元ゾーンで構成します。 |

|

セキュリティで保護されていないインバウンド Web サーバー アクティビティ |

Web サーバーをインターネットに公開する場合は、そのサーバーの安全を確保し、HTTPS 443 など、セキュリティで保護されたポート経由でのみトラフィックが受信されるように設定する必要があります。 HTTP ポート 80 を使用するサーバーをインターネットで公開しなければならない場合は、それを宛先ゾーンから除外します。そうすれば、このポリシーでは、他のデバイスに対するアラートのみが生成されます。 |

|

ブロック済みの国からの異常なアクティビティ |

ファイアウォールで特定の国からのインバウンド アクティビティをブロックしている場合は、このポリシーを使用して、確実に保護を実施してください。 送信元ゾーンの国リストをファイアウォール ルールと整合させます。 |

|

セキュリティで保護されていない内部 Telnet トラフィック |

Telnet ではすべてのユーザー コンテンツがプレーン テキストで送信されるため、これは安全なプロトコルではありません。 Telnet 接続が許可されている企業内のサーバーを再構成して、SSH や STelnet などの安全なプロトコル経由の通信のみが受け入れられるようにします。 こうした問題がない場合は、このポリシーを非アクティブ化することができます。 Telnet 接続を受け入れるデバイスを宛先ゾーンから除外することが勧められます。 |

|

内部 NetBIOS-NS トラフィック |

ネットワークで古い Windows Server がまだ実行されている場合で、それをアップグレードできない状況でない限り、NetBIOS-NS は不要なレガシー プロトコルです。 古い Windows Server をアップグレードして、NetBIOS-NS が使用されないようにクライアントを構成することが勧められます。 アップグレードできない承認済みサーバーを宛先ゾーンから除外します。 |

|

内部 LLMNR トラフィック |

LLMNR は使用するべきではないレガシー プロトコルです。 ネットワークにこのプロトコルが必要な場合は、ポリシーを非アクティブ化します。 |

|

セキュリティで保護されていない内部 FTP/TFTP トラフィック |

FTP および TFTP は安全なプロトコルではありません。 FTP 接続が許可されているサーバーを再構成して、SFTP などの安全なプロトコル経由の通信のみが受け入れられるようにします。 こうした問題がない場合は、このポリシーを非アクティブ化することを検討してください。 FTP 接続を受け入れるデバイスを宛先ゾーンから除外することが勧められます。 |

|

セキュリティで保護されていない内部 Web サーバー アクティビティ |

HTTP は安全なプロトコルではありません。 HTTP 接続が許可されているサーバーを再構成して、HTTPS などの安全なプロトコル経由の通信のみが受け入れられるようにします。 こうした問題がない場合は、このポリシーを非アクティブ化することが勧められます。 HTTP 接続を受け入れるデバイスを宛先ゾーンから除外することが推奨されます。 ネットワークの他の HTTP ポート (8080 など) で、特定して停止するべき未承認アクティビティがかなり発生している場合は、それをアクティビティ トリガー フィルタに追加することが勧められます。 |

|

内部 WUDO トラフィック |

WUDO は Windows の組み込み機能で、これにより、ピア コンピュータから Windows オペレーティング システムを更新できるようになります。 WUDO の場合は、インストールが許可されている更新プログラムを集中的に制御できないため、WUDO の使用は推奨されません。 WUDO を介してネットワークの Rogue デバイスへのアクセスが発生すると、マルウェアがインストールされる可能性があります。 ネットワークで WUDO を使用することを許可する場合は、送信元ゾーンと宛先ゾーンを信頼済みのサーバーとワークステーションのみに制限し、ゲスト Wi-Fi などのサブネットを除外することができます。 デバイスの更新方法を制御できない場合にのみ、このポリシーを非アクティブ化してください。 |

|

セキュリティで保護されていない内部 IRC トラフィック |

IRC はチャット プロトコルで、一般的には使用されていません。 ネットワークに承認済み IRC サーバーが存在する場合は、それを宛先ゾーンから除外することができます。 こうした問題がない場合は、このポリシーを非アクティブ化することが勧められます。 |

こうしたポリシーを有効化した場合は、ランサムウェア防止防御目標レポートの制御を確認して、ポリシーがアクティブ化されていない制御を無効化することが勧められます。詳細については、次を参照してください:ランサムウェア防止防御目標レポート。

調整手順

ポリシーを調整することで、組織のポリシーに違反しないアクティビティに関して発信されるアラートの数を減らすことが勧められます。

ポリシーを調整するには、以下のタスクを確認して実行します。

- ポリシーを非アクティブ化する

- デバイスを除外する

- ロールまたはタグに基づいてゾーンをカスタマイズする

- トラフィック プロパティでポリシーをフィルタリングする

- 異常イベントでポリシーをフィルタリングする

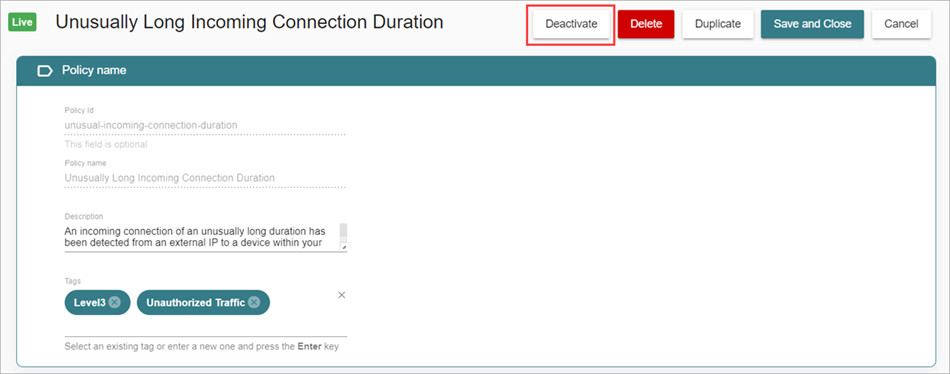

ポリシーを非アクティブ化する

組織に関係のない ThreatSync+ NDR ポリシーは、非アクティブ化することができます。組織の承認済みアクティビティに関するアラートが生成されるポリシーを非アクティブ化することが勧められます。

以下のページで、ポリシーを非アクティブ化することができます。

- ポリシーを管理する

- ポリシー詳細

- ポリシー アラート

- WatchGuard Cloud アカウントにログインします。

- 構成 > ThreatSync+ > ポリシー の順に選択します。

- 非アクティブ化するポリシーの横にある ライブ をクリックします。

ポリシーのステータスが非アクティブに変わります。

- WatchGuard Cloud アカウントにログインします。

- 監視 > ThreatSync+ > ポリシー アラート の順に選択します。

- 非アクティブ化するポリシーのポリシー名をクリックします。

ポリシーの詳細ページが開きます。 - ポリシーの詳細ページで、非アクティブ化 をクリックします。

デバイスを除外する

大半のネットワークでは、特定の種類のアクティビティを実行することが許可されているデバイスの数が制限されています。

たとえば、大多数のユーザーとデバイスには外部ファイル共有を許可せず、特定のユーザーのみに Dropbox などの特定のサービスへの接続を許可することを検討してください。この例では、ユーザーが Dropbox 以外のファイル共有サービスに接続した場合にアラートが生成され、承認済みユーザーが Dropbox に接続した場合にはアラートが生成されないように設定すると想定します。

承認済みアクティビティに関するポリシー アラートを防止するには、送信元ゾーンまたは宛先ゾーンからデバイスを除外します。

- WatchGuard Cloud アカウントにログインします。

- 監視 > ThreatSync+ > ポリシー アラート の順に選択します。

- 更新するポリシーをクリックします。

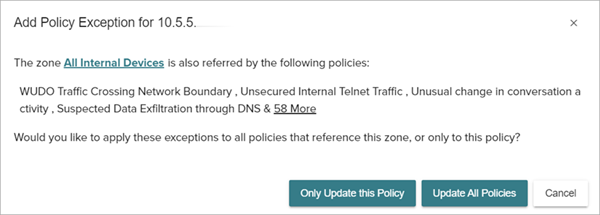

ポリシーの詳細ページが開きます。 - ポリシー チャート タブの 送信元別のポリシー アラートの分布 チャートまたは 宛先別のポリシー アラートの分布 チャートで、チャートをクリックして、ポリシーから除外する を選択します。

ポリシー例外を追加する ダイアログ ボックスが開きます。

- 選択されているポリシーにのみポリシー例外を適用するには、このポリシーのみを更新する をクリックします。

- ポリシー例外をすべてのポリシーに適用するには、すべてのポリシーを更新する をクリックします。

- 監視 > ThreatSync+ > ポリシー アラート の順に選択します。

- 更新するポリシーをクリックします。

ポリシーの詳細ページが開きます。 - アラート タブで、ポリシーから除外するゾーンの横にある

をクリックします。

をクリックします。

ポリシー例外を追加する ダイアログ ボックスが開きます。 - 選択されているポリシーにのみポリシー例外を適用するには、このポリシーのみを更新する をクリックします。

- ポリシー例外をすべてのポリシーに適用するには、すべてのポリシーを更新する をクリックします。

アラート タブで、ポリシーで表示されるように構成されているゾーン オブジェクトの種類のみを除外することができます。たとえば、ポリシーにデバイスが表示されている場合は、除外はデバイス名として保存されます。ポリシーにドメインが表示されている場合は、除外によってそのドメインにあるすべてのデバイスが除外されます。

ポリシーで表示されるように構成されているゾーン オブジェクトを変更するには、ゾーン オブジェクト別に 以下別にアラートを表示する を編集します。詳細については、次を参照してください:ThreatSync+ ゾーンを管理する。

ロールまたはタグに基づいてゾーンをカスタマイズする

特定の静的デバイス名やアドレスではなく、デバイスのクラス全体が除外されるようにポリシーを構成することができます。特定のサブネットまたは特定の IP アドレス範囲内にあるすべてのデバイス、または特定のロールが割り当てられているすべてのデバイスなどを指定します。

ThreatSync+ NDR では、デバイスにロールを割り当てること、およびデバイスとサブネットにタグを割り当てることができます。これにより、こうしたデバイス グループに変化が発生しても、ポリシーを更新する必要がなくなります。

ゾーン ルールを変更して、ロールまたはタグに基づいてデバイスのセットを包含または除外するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- 構成 > ThreatSync+ > ゾーン の順に選択します。

ゾーンを管理する ページが開きます。 - ゾーンを管理する ページで、編集するゾーンの横にある

をクリックします。

をクリックします。

既定で管理タブが選択された状態で、ゾーンを編集する ページが開きます。 - ゾーンの定義の説明 セクションで、ルールを追加する をクリックします。

ルールを作成する ダイアログ ボックスが開きます。 - ドロップダウン リストから、デバイス を選択します。

- 包含 または 除外 を選択します。

- ロール別のデバイス タブを選択した場合は、1 つまたは複数のロールを選択します。

- タグ別のデバイス タブを選択した場合は、1 つまたは複数のタグを選択します。

- 追加 をクリックします。

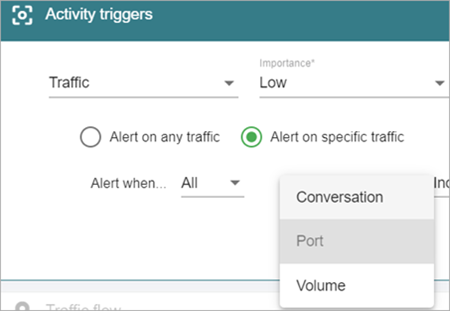

トラフィック プロパティでポリシーをフィルタリングする

ポリシー フィルタを調整して、生成されるアラートを制限することができます。ポリシー アラートがネットワーク トラフィックに基づいている場合は、特定のプロパティを持つトラフィックにのみ適用されるようにポリシーを更新することができます。

トラフィック プロパティでポリシーをフィルタリングするには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- 構成 > ThreatSync+ > ポリシー の順に選択します。

ポリシーを管理する ページが開きます。 - 既存のポリシーを調整するには、調整するポリシーの横にある

を選択します。

を選択します。

ポリシーの詳細ページが開きます。 - アクティビティ トリガー をクリックして、セクションを展開します。

- アクティビティ トリガー セクションで、トラフィック を選択します。

- 特定のトラフィックに関するアラートを送信する 選択します。

- アラートのタイミング の横で、ドロップダウン リストから、すべて または いずれか を選択して、アラートのプロパティを設定します。

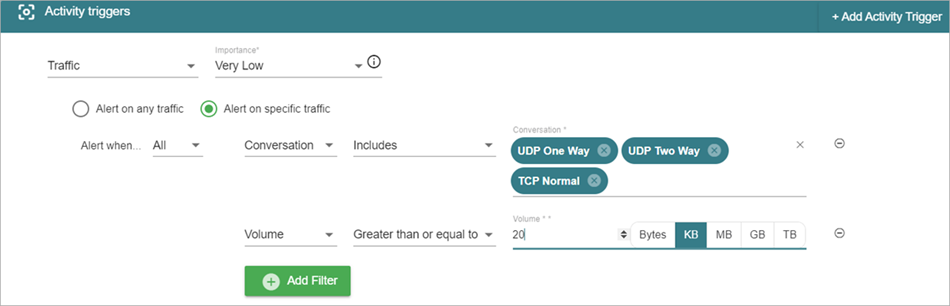

- トラフィックのフィルタ基準として、通信、ポート、量 のいずれかを選択します。

- 別のトラフィック フィルタを追加するには、フィルタを追加する をクリックします。

通信

通信はトラフィックの種類を説明するものです。考えられる値は次のとおりです:

-

正常な ICMP — 応答が返ってくる ICMP Ping トラフィック

-

スキャン実行中の ICMP — 応答が返ってこない ICMP Ping トラフィック

-

不明な ICMP — 有効な要求または要求/応答ペアと一致しない ICMP Ping トラフィック

-

正常な TCP — データが含まれている完全な TCP セッション

-

スキャン実行中の TCP — セットアップされていない TCP セッションの開始

-

不正な形式の TCP — 適切に形成されていない TCP セッション フラグメント

-

一方向の UDP — 応答なしの UDP トラフィック (適切に形成されているトラフィック)

-

双方向の UDP — 要求または応答の UDP トラフィック

-

不正な形式の UDP — 適切に形成されていない UDP フラグメント

-

UDP — あらゆる種類の UDP トラフィック

特定の通信クラスでラベル付けされているトラフィック フローにより、アラートが生成されます。

ポート

ポート フィルタを使用することで、通信のアプリケーション ポートをフィルタリングすることができます。これは、要求トラフィック フローの送信先ポートおよび応答トラフィック フローの送信元ポートです。

TCP ポートの有効な値は 1 ~ 65535 です。ポート値 0 は ICMP を表しています。

特定のポート経由のトラフィック フローにより、アラートが生成されます。

量

量は、30 分間の単位で確認されたトラフィックのバイト量を指しています。生成されるアラートの数を減らすには、特定の種類の承認済みアクティビティの量のしきい値を増やします。

たとえば、ソーシャル メディア サイト ポリシーで、30 分間のトラフィック量が 1 KB を超える場合にポリシー アラートが生成されるように設定することができます。しきい値を 1 KB に設定すると、容量が非常に少ないアクティビティは無視されます。

しかし、従業員が不正な Web サイト広告が含まれている別の Web サイトを使用した場合は、こうした広告により、30 分間に 1 KB を超過するデータが送受信される可能性があります。承認済みページには広告が読み込まれるため、ユーザーが広告を回避することはできません。この例の場合は、量のしきい値を 10 KB または 20 KB に増やして、生成されるポリシー アラートの数を減らすことができます。増やした後のしきい値に基づいてポリシー アラートが生成された場合は、ユーザーが未承認の目的で Web サイトに接続しているということであるため、これは確認すべき正当なポリシー アラートとなります。

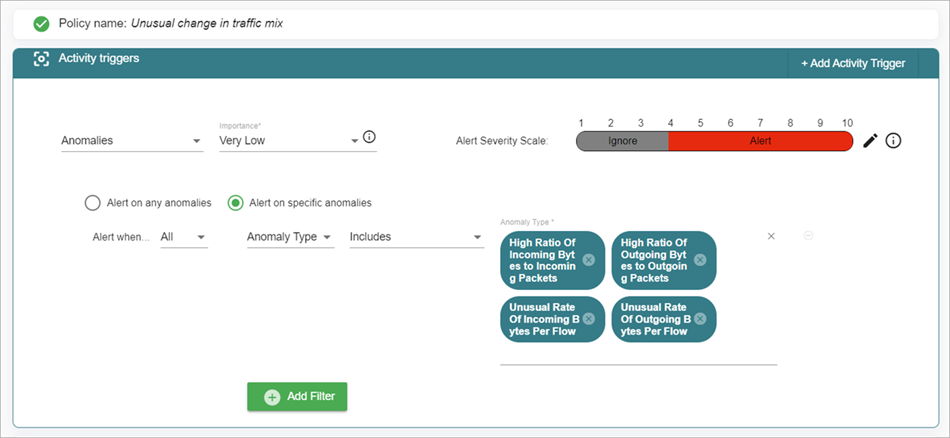

異常イベントでポリシーをフィルタリングする

ThreatSync+ NDR で異常イベントが生成されると、ポリシーがトリガーされる可能性があります。以下の 4 種類の異常イベントがサポートされています。

- 受信パケットに対する受信バイトの比率が高い

- 送信パケットに対する送信バイトの比率が高い

- 異常な割合のフローあたりの受信バイト

- 異常な割合のフローあたりの送信バイト

それぞれの異常の種類には、多くの既定の ThreatSync+ NDR ポリシーで使用される一連のイベントが含まれています。一部のポリシーには、トラフィック ミックスの異常な変化など、アラートが生成される可能性のある異常イベントのリストが含まれています。

ポリシーを変更して、追加のイベントを追加すること、またはイベントを削除することができます。これにより、ポリシーを調整して、組織に関連性の高い種類の異常発生時のみにアラートが生成されるようにすることができます。

ポリシーを変更して、追加のイベントを追加する、またはイベントを削除するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- 構成 > ThreatSync+ > ポリシー の順に選択します。

ポリシーを管理する ページが開きます。 - 変更するポリシーの横にある

をクリックします。

をクリックします。

ポリシーの詳細ページが開きます。 - アクティビティ トリガー をクリックして、セクションを展開します。

- アクティビティ トリガー セクションで、異常 を選択します。

- 異常の種類 ドロップダウン リストから、特定の異常の種類を追加または削除します。