SSID セキュリティ設定を構成する

SSID を追加する場合、ワイヤレス クライアントが AP に接続する方法を制御する、セキュリティの設定を構成できます。コンピュータと AP の間のワイヤレス LAN 上の伝送を暗号化し、かつ AP への認証されていないアクセスを防止するため、ワイヤレス セキュリティモードは既定で WPA2 のみ に設定されています。プライバシーを保護するために、パスワード保護、VPN トンネル、ユーザー認証などの他の LAN セキュリティ メカニズムも使用できます。

KRACK WPA/WPA2 脆弱性

- AP120、AP125、AP320、AP322、AP327X、AP420: 8.3.0-657 以上

- AP225W: 8.8.1-101 以上

- AP325: 8.5.0-646 以上

- AP327X: 8.8.0-179 以上

- AP100、AP102、AP200: 1.2.9.14 以上

- AP300: 2.0.0.9 以上

パッチを当てていないワイヤレス クライアントの KRACK WPA/WPA2 脆弱性を軽減するために、SSID 設定の クライアントで WPA/WPA2 キーの再インストール脆弱性を軽減する チェックボックスを有効化することが推奨されます。詳細については、WatchGuard AP SSID を構成する を参照してください。このオプションは、AP ファームウェア バージョンが 8.3.0-657 以上の AP120、AP125、AP225W、AP320、AP322、AP325、AP327X および AP420 デバイスのみでサポートされています。

事前共有キーを使用した WPA および WPA2

WPA (PSK) および WPA2 (PSK) の Wi-Fi Protected Access (WPA) 方法では、認証に事前共有キーを使用します。これらの方法のいずれかを選択した場合は、事前共有キーを構成し、すべてのワイヤレス デバイスは AP との認証にこのキーを使用しなければなりません。

AP は、事前共有キーを使用する 3 つのワイヤレス認証設定をサポートしています。

- WPA only (PSK) — AP は、事前共有キーのある WPA を使用するよう構成されたワイヤレス デバイスの接続を承認します。

- WPA2 only (PSK) — AP は、事前共有キー認証のある WPA2 を使用するよう構成されたワイヤレス デバイスの接続を承認します。WPA2 はフル 802.11i 標準を実装します。WPA2 only モードは、一部の旧型ワイヤレス ネットワーク カードでは作動しません。

- WPA/WPA2 (PSK) — AP は事前共有キーと WPA または WPA2 を使用するように構成されたワイヤレス デバイスからの接続を承認します。

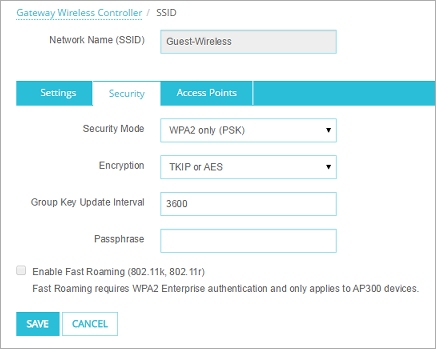

SSID を編集するときに、WPA または WPA2 セキュリティの設定を セキュリティ タブで構成します。

- SSID を追加または編集します。

- SSID ページで、セキュリティ タブを選択します。

- セキュリティ モード ドロップダウン リストから、WPA (PSK)、WPA2 (PSK)、WPA/WPA2 (PSK) のいずれかを選択します。

- WPA または WPA2 設定を構成します。

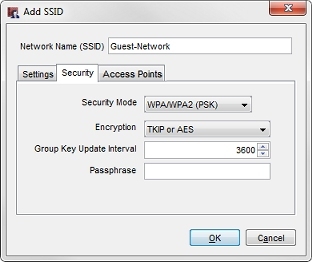

- SSID を追加または編集します。

- SSID の編集 または SSID の追加 ダイアログ ボックスで、セキュリティ タブを選択します。

- セキュリティ モード ドロップダウン リストから、WPA (PSK)、WPA2 (PSK)、WPA/WPA2 (PSK) のいずれかを選択します。

- WPA または WPA2 設定を構成します。

WPA または WPA2 設定を構成するには、以下の手順を実行します:

- 暗号化 ドロップダウン リストで、次のうちから暗号化方法を選択します:

- TKIP または AES — 暗号化には TKIP または AES のいずれかを使用します(WPA または WPA/WPA2 混合モードのみ)。TKIP は、廃止予定のセキュアでないプロトコルであり、WPA2 ONLY モードではサポートされません。

- AES — 暗号化のために AES (Advanced Encryption Standard) のみを使用します。

- (オプション) グループ キーの更新間隔 テキスト ボックスで、WPA グループ キーの更新間隔を入力または選択します。

既定の設定 (3600 秒) を使用することをお勧めします。 - パスフレーズ テキスト ボックスに、ワイヤレス クライアントがこの SSID に接続するために入力する必要のあるパスフレーズを入力します。

エンタープライズ認証を使用した WPA および WPA2

WPA エンタープライズおよび WPA2 エンタープライズ認証方法は、ネットワーク認証において IEEE 802.1X 標準を使用します。これらの認証方法は、EAP (拡張可能認証プロトコル) フレームワークを使用して、外部の RADIUS 認証サーバーに対するユーザー認証を可能にします。WPA エンタープライズおよび WPA2 エンタープライズ認証方法は、WPA/WPA2 (PSK) よりも安全ですが、それはユーザーが、共有キーではなく、独自の認証を使用して認証するためです。

エンタープライズ認証方法を使用するには、外部 RADIUS 認証サーバーを構成する必要があります。

WatchGuard AP は、3 通りの WPA および WPA2 エンタープライズ ワイヤレス認証方法をサポートしています。

- WPA エンタープライズ — AP は、WPA エンタープライズ認証を使用するよう構成されたワイヤレス デバイスの接続を承認します。

- WPA2 エンタープライズ — AP は、WPA2 エンタープライズ認証を使用するよう構成されたワイヤレス デバイスの接続を承認します。WPA2 は、フル 802.11i 標準を実装しますが、一部の旧型ワイヤレス ネットワーク カードでは作動しません。

- WPA/WPA2 エンタープライズ — AP は、WPA エンタープライズまたは WPA2 エンタープライズ認証を使用するよう構成されたワイヤレス デバイスの接続を承認します。

ワイヤレス ユーザーのために Active Directory および RADIUS サーバー認証を構成する

ネットワークにワイヤレス ユーザーを認証するには、Active Directory Server のデータベースからユーザー アカウントを使用して、RADIUS サーバーと RADIUS プロトコルによりユーザーを認証することができます。RADIUS 認証を有効化するために Firebox 上のワイヤレス セキュリティ設定を構成し、Active Directory データベースからユーザー認証情報を取得するために RADIUS サーバーを構成し、さらに Firebox や AP と通信するために Active Directory および RADIUS サーバーを構成する必要があります。

RADIUS サーバー上の RADIUS クライアントとして WatchGuard AP と Firebox の IP アドレスを追加する必要があります。WatchGuard AP は、認証要求のために RADIUS サーバーに独自の接続を確立します。Firebox が、他のタイプの Firebox ベースの認証のために RADIUS クライアントとして追加されていることを確認してください。

詳細については、ワイヤレス ユーザーのために Active Directory および RADIUS サーバー認証を構成する を参照してください。

RADIUS シングル サインオンについて

WPA および WPA2 エンタープライズ認証を使用する場合は、ワイヤレス クライアントに RADIUS シングル サインオンを使用することができます。RADIUS シングル サインオンの詳細については、次を参照してください: RADIUS シングル サインオンについて。

WPA と WPA2 エンタープライズ認証を構成する

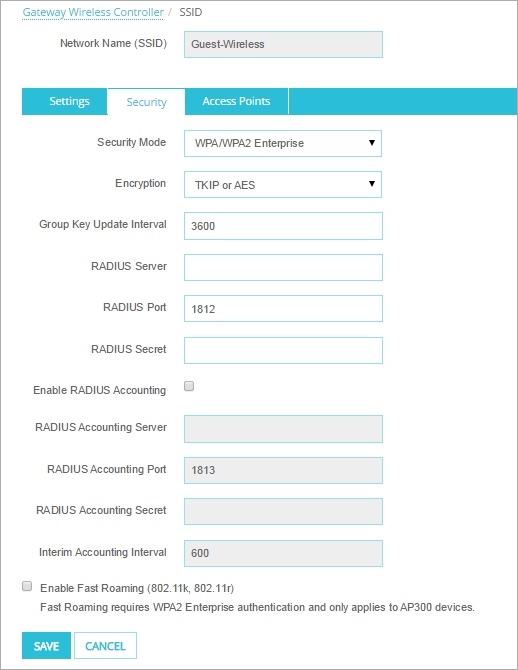

SSID を編集するときに、WPA または WPA2 エンタープライズの設定を セキュリティ タブで構成します。

- SSID を追加または編集します。

- SSID ページで、セキュリティ タブを選択します。

- セキュリティ モード ドロップダウン リストから、WPA エンタープライズ、WPA2 エンタープライズ、WPA/WPA2 エンタープライズ のいずれかを選択します。

- WPA または WPA2 エンタープライズ設定を構成します。

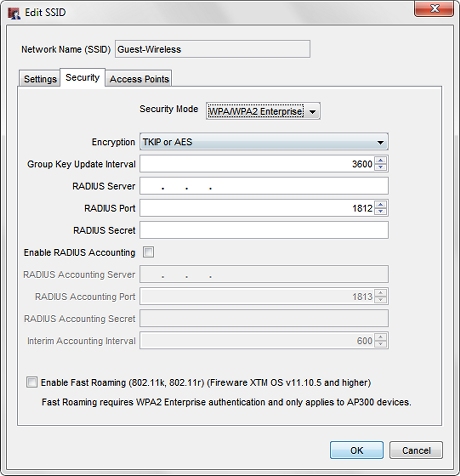

- SSID を追加または編集します。

- SSID の編集 または SSID の追加 ダイアログ ボックスで、セキュリティ タブを選択します。

- セキュリティ モード ドロップダウン リストから、WPA エンタープライズ、WPA2 エンタープライズ、WPA/WPA2 エンタープライズ のいずれかを選択します。

- WPA または WPA2 エンタープライズ設定を構成します。

WPA または WPA2 エンタープライズ設定を構成するには、以下の手順を実行します:

- セキュリティ モード ドロップダウン リストから、WPA エンタープライズ、WPA2 エンタープライズ、WPA/WPA2 エンタープライズ のいずれかを選択します。

- 暗号化 ドロップダウン リストで、次のうちから暗号化方法を選択します:

- TKIP または AES — 暗号化には TKIP または AES のいずれかを使用します。(WPA または WPA/WPA2 混合モードのみ)。TKIP は、廃止予定のセキュアでないプロトコルであり、WPA2 ONLY モードではサポートされません。

- AES — 暗号化のために AES (Advanced Encryption Standard) のみを使用します。

- (任意) グループ キーの更新間隔 テキスト ボックスで、WPA グループ キーの更新間隔を入力または選択します。

既定の設定 (3600 秒) を使用することをお勧めします。 - RADIUSサーバー テキスト ボックスに、RADIUS サーバーの IP アドレスを入力します。

- RADIUSポート テキスト ボックスで、RADIUS サーバーが認証に使用するポート番号が正しいことを確認します。

既定のポート番号は 1812 です。旧 RADIUS サーバーの一部では、ポート 1645 が使用されます。 - RADIUS シークレット テキスト ボックスに、AP と RADIUS サーバー間の共有シークレットを入力します。

共有シークレットは大文字と小文字が区別され、 SSID 構成と RADIUSサーバーで同じものでなくてはなりません。

RADIUS サーバー上の RADIUS クライアントとして WatchGuard AP の IP アドレスを追加する必要があります。

RADIUS アカウンティング サーバーをご利用の場合、次の通り RADIUS アカウンティングを有効化できます:

- RADIUS アカウンティングの有効化 チェックボックスを選択します。

- RADIUSアカウンティング サーバー テキスト ボックスに、RADIUS アカウンティング サーバーの IP アドレスを入力します。

- RADIUSアカウンティング ポート テキスト ボックスで、RADIUS アカウンティング サーバーが認証に使用するポート番号が正しいことを確認します。

既定のポート番号は 1813 です。 - RADIUS アカウンティング シークレット テキスト ボックスに、AP と RADIUS アカウンティング サーバー間の共有シークレットを入力します。

- 中間アカウンティング間隔 テキスト ボックスで中間アカウンティング間隔を設定します。

高速ローミング (802.11k、802.11r)

高速ローミングは、1 つの WatchGuard AP から別の AP にローミングするためワイヤレス クライアントの WPA2 再認証時間を短縮します。高速ローミングは、ワイヤレス クライアントがワイヤレス通信を迅速に移行させ、ストリーミングを集中的に扱う VoIP やビデオ ストリーミングなどのアプリケーションのパフォーマンスと安定性を向上させます。

高速ローミングは、AP100、AP102、および AP200、および AP300 デバイスではサポートされません。高速ローミングは、WPA2-PSK、WPA/WPA2-PSK の混合、WPA/WPA2 エンタープライズの混合、または WPA2 エンタープライズよって保護された SSID のみで有効にすることができます。ワイヤレス クライアントは、802.11k および 802.11r 標準をサポートしていなければなりません。