セキュリティのベスト プラクティスとして、ネットワークを物理的または論理的なセグメントに分けることが推奨されています。これは、ネットワーク セグメンテーション と呼ばれる手法です。

内部ネットワークのセグメンテーションは、周辺セキュリティの追加の保護層として機能します。たとえば、外部の攻撃者がネットワーク境界内に侵入した場合、攻撃者はセグメントを横断してネットワーク全体に接続することができないため、セグメント化することで侵入を限定することができます。

また、セグメンテーションは、内部ユーザーによるネットワーク リソースへの不要な接続を防ぐのにも役立ちます。たとえば、決済処理を行う内部サーバーの安全性を高めるために、それらのサーバー用の仮想ローカル エリア ネットワーク (VLAN) を作成することができます。その後、その VLAN への接続を指定した VLAN からのみに許可する Firebox ポリシーを構成します。他の VLAN のユーザーは、その決済処理サーバーに接続できなくなります。

また、セグメンテーションはトラフィックの混雑を緩和するため、ネットワークのパフォーマンスを向上させることができます。フラット ネットワーク (セグメント化されていないネットワーク) では、ホストは 1 つのブロードキャスト ドメインを介してトラフィックを送信します。フラット ネットワークをサブネットに分割すると、各サブネットはより小さなブロードキャスト ドメインを表します。各ブロードキャスト ドメイン上のホスト数は少なくなるため、各ブロードキャスト ドメイン上で発生するトラフィックも少なくなります。

たとえば、レイテンシーの影響を受けやすいアプリケーションのネットワーク パフォーマンスを向上させるために、それらのアプリケーション サーバー用に別々の物理セグメントを作成することができます。このセグメンテーションにより、Web 閲覧などの優先度の低いトラフィックによる混雑が、アプリケーションのパフォーマンスに影響を与えないようにすることができます。

このトピックでは、以下の概念について説明します。

セグメンテーションの利点

ネットワークのセグメンテーションは、以下の方法でネットワークのセキュリティを向上させます。

- ネットワーク リソースへの接続を特定のセグメントからのみに許可することで、データを保護する

- 境界侵入やマルウェアなどのセキュリティ上の脅威を、ネットワークの小さなセクションに隔離する

- ゲスト ネットワークと企業ネットワークを分離する

- ペイメント カード業界データセキュリティ基準 (PCI DSS) などの業界規制で定められているセキュリティ要件を満たす

- IoT (Internet of Things) デバイスなど、内蔵のセキュリティ機能が限られている内部ネットワーク上のデバイスを保護する

ネットワーク セグメンテーションは、ネットワークのパフォーマンス向上にも役立つため、重要なビジネス アプリケーションがトラフィックの混雑による影響を受ける可能性が低くなります。

セグメンテーションの仕組み

ネットワークをセグメント化すると、ネットワークがセグメントと呼ばれる断片に分割されます。セグメントには、物理的なものと論理的なものがあります。

- 物理的なセグメント — 物理的なトポロジによって定義されるネットワークのセグメント。たとえば、ネットワーク サーバーをあるスイッチに接続し、ユーザー コンピュータを別のスイッチに接続するような場合です。

- 論理的なセグメント — ソフトウェアによって定義されるネットワークのセグメント。たとえば、1 つのスイッチで、組織内の部門に対応する複数の仮想ローカル エリア ネットワーク (VLAN) を定義するような場合です。また、複数のスイッチにまたがる VLAN を定義することもできます。VLAN の詳細については、次を参照してください:仮想ローカル エリア ネットワーク (VLAN) について。

Firebox では、特定のセグメントからネットワーク リソースへの接続を許可するポリシーを作成することができます。たとえば、以下のようなポリシーを追加することができます。

- サブネット 10.0.1.0/24 のみからファイル サーバーへのトラフィックを許可するポリシー

- VLAN1 からのみ VLAN2 へのトラフィックを許可するポリシー

- すべての信頼済みインターフェイス (組み込みのエイリアス Any-Trusted で表される) から内部の電子メール サーバーへのトラフィックを許可するポリシー

- 1 つの信頼済みインターフェイスのみから内部の電子メール サーバーへのトラフィックを許可するポリシー

接続を許可する Firebox ポリシーを構成していない限り、1 つの内部ネットワーク上のホストは、別の内部ネットワーク上のホストに接続できません。たとえば、複数の信頼済みインターフェイスを構成する場合、接続を許可する Firebox ポリシーを構成していない限り、ある信頼済みネットワーク上のホストは、別の信頼済みネットワーク上のホストに接続できません。Fireware では、インターフェイスの種類 という言葉は、セキュリティ ゾーンを意味します。内部インターフェイスの種類 (ゾーン) には、信頼済み、任意、およびカスタムの 3 種類があります。インターフェイスの種類の詳細については、次を参照してください:ネットワーク モードおよびインターフェイスについて。

基本的なトポロジ

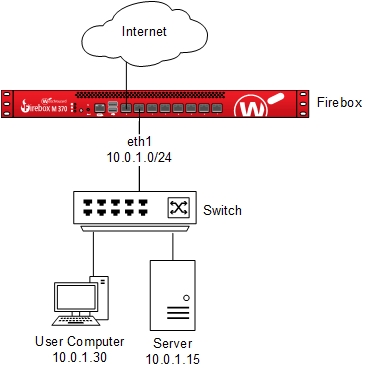

この図は、フラットな (セグメント化されていない) ネットワークを示しています。ユーザー コンピュータとサーバーは同じサブネット上にあります (この例では 10.0.1.0/24 となっています)。このトポロジには VLAN は含まれていません。

フラット ネットワークでは、Firebox から内部ネットワーク上を流れるトラフィックを確認したり制御したりすることはできません。

しかし、フラット ネットワークを小さなセグメントに分割すると、Firebox からセグメント間を流れるトラフィックを監視および制御することができるようになります。たとえば、ユーザー コンピュータとサーバーを別々のセグメントに配置した場合は、セグメントを通過するトラフィックを制御する Firebox ポリシーを追加することで、Firebox からそのトラフィックを監視することができます。

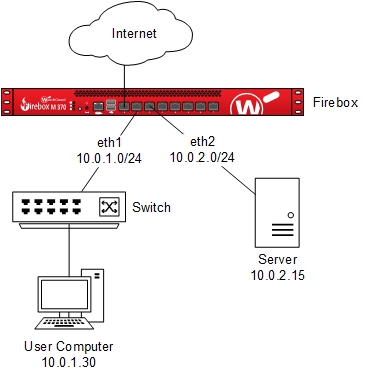

この図は、基本的なセグメンテーションが行われたネットワークを示しています。ネットワーク サーバーとユーザー コンピュータは異なるサブネット上にあります。この例では、サブネットは 10.0.1.0/24 と 10.0.2.0/24 です。

セグメント化されたネットワークでは、Firebox から、セグメント間を流れる内部ネットワーク トラフィックを確認し、制御することができます。たとえば、eth1 LAN (10.0.1.0/24) 上のユーザー コンピュータと eth2 VLAN (10.0.2.0/24) 上のサーバー間のトラフィックを制御する Firebox ポリシーを追加することができます。Firebox でも、このトラフィックを監視することができます。

セグメント化されたネットワークのポリシー

ネットワーク上のセグメントを通過する必要があるトラフィックがある場合は、そのトラフィックを許可する Firebox ポリシーを作成します。

このポリシーの設定では、ネットワークで使用されているプロトコルを指定することをお勧めします。この粒度では、Firebox によってユーザーが作業を完了するために必要なプロトコルは許可しますが、認識されない、または信頼できないトラフィックは許可されません。

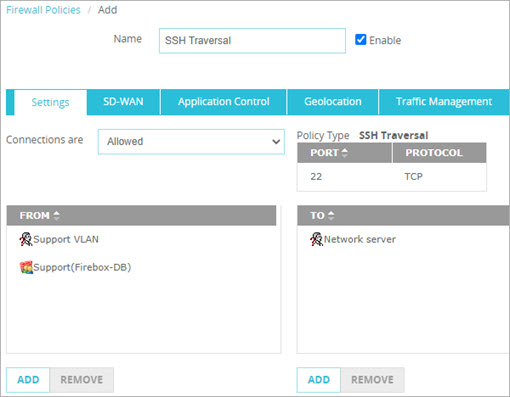

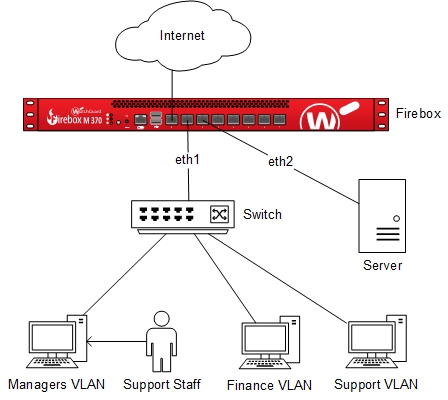

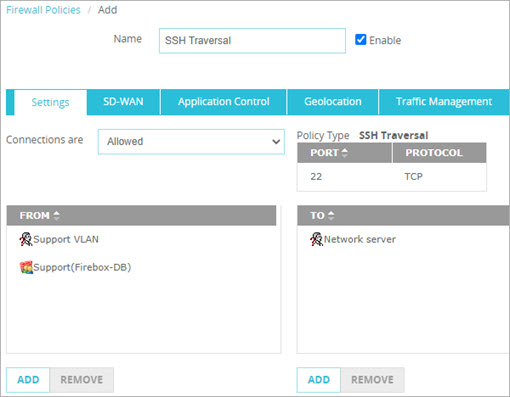

この例では、会社の IT サポート チームが使用している Support VLAN という VLAN があると仮定します。このチームは、特定のネットワーク サーバーに SSH プロトコルで接続できる必要があります。この会社に属する他のユーザーは、このサーバーへの SSH 接続を必要としません。このトラフィックを許可するには、SSH ポートとプロトコルを指定したカスタム Firebox ポリシーを追加します。ポリシーの 送信元 リストには、Support VLAN エイリアスのみを指定します。送信先 リストには、このチームが接続できる必要があるネットワーク サーバーを指定します。

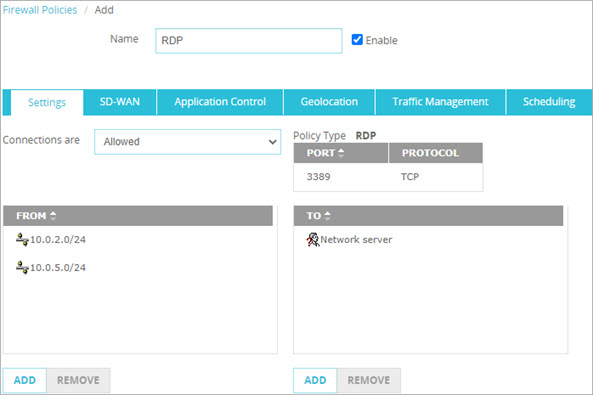

この例では、ネットワークに複数のサブネットがあります。サブネット 10.0.2.0/24 および 10.0.5.0/24 のユーザーのみが、あるサーバーに RDP 接続することを許可するポリシーを作成します。ネットワーク上の他のサブネット上のコンピュータから、このサーバーに RDP 接続を行うことはできません。

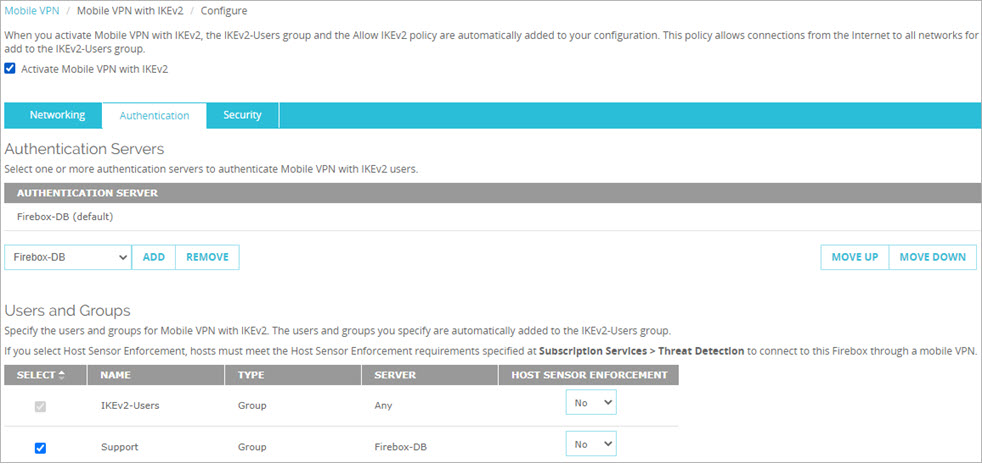

Firebox で初めてモバイル VPN を有効にすると、ユーザーによるすべてのネットワーク リソースへの接続を許可する既定のポリシーが Firebox に追加されます。これは、既定のポリシーの 送信先 リストには Any というエイリアスのみが含まれているためです。たとえば、Mobile VPN with IKEv2 の既定のポリシーでは、IKEv2-Users グループからエイリアス Any への接続が許可されます。

この既定のモバイル VPN ポリシーは、どのユーザーやグループがどのネットワーク リソースに接続できるかを指定するポリシーに置き換えることをお勧めします。

たとえば、このポリシーでは、内部およびリモート ユーザーによる、ローカルの DNS サーバー (Internal_DNS_Server_1) や、エイリアス External_DNS_Servers に含まれる複数の外部 DNS サーバーへの DNS トラフィックが許可されます。

特定のユーザー グループを許可するポリシーがすでにある場合、そのユーザー グループをモバイル VPN のユーザー グループに含めると、VPN 経由でトラフィックを送信するユーザーにもそのポリシーが適用されます。

たとえば、VLAN からの接続を許可するポリシー のセクションにある SSH Traversal ポリシーは、Support グループがネットワーク内にいるか、VPN 上にいるかにかかわらず、Support グループに対して機能します。これは、Mobile VPN with IKEv2 の構成で Support ユーザー グループを追加した場合に機能します。

既定の モバイル VPN ポリシーの詳細については、以下を参照してください

認証とセグメンテーション

ネットワークや VLAN のセグメンテーションに加えて、認証を使用することで、ローカル ネットワーク上の物理的な場所に関係なく、ユーザーはリソースへの接続が許可されます。これは、オフィス内の異なる場所にあるコンピュータからログインする必要があるユーザーにとって重要です。

たとえば、IT サポート技術者が、Managers VLAN という名前の VLAN 上にあるマネージャー用コンピュータで発生している問題をトラブルシューティングする必要があるとします。マネージャーのコンピュータでタスクを完了するために、技術者は一時的に別のサブネット上のサーバーに SSH 接続する必要があります。このサーバーへのトラフィックに対する Firebox のポリシーでは、Managers VLAN 上のコンピュータからのトラフィックは許可されていません。しかし、Firebox のポリシーでは、Support ユーザー グループと Support VLAN の両方からのトラフィックは許可されています。技術者は Support ユーザー グループのメンバーであるため、Managers VLAN 上のコンピュータを含め、ネットワーク上のどのコンピュータからでもそのサーバーに接続することができます。

この図は、この例で説明したネットワーク トポロジを示しています。

eth1 インターフェイスは、VLAN インターフェイスのこともあれば、通常のインターフェイス (信頼済み、任意、カスタム インターフェイス) である場合もあります。通常のインターフェイスを使用する今回の例の場合、それらの VLAN へのトラフィックを処理するために、スイッチに向けた静的ルートを構成する必要があります。

この例で説明されているポリシーは以下のとおりです。

ポリシーでは、ローカルの Firebox 認証サーバー (Firebox-DB) または外部の認証サーバーで定義されたユーザー グループを指定することができます。認証サーバーのサポートの詳細については、次を参照してください:認証サーバーの種類。

この図は、複数のサブネットがあるネットワークを示しています。ネットワーク サーバーへのアクセスを制御するには、サブネット、ユーザー グループ、またはその両方からネットワーク リソースへのトラフィックを許可するポリシーを作成します。

このポリシー例では、Support ユーザー グループと 10.0.2.0/24 サブネット上のホストのみに、10.0.3.0/24 サブネット上のサーバー (Server1) への SSH 接続を許可します。

802.1X は、ネットワーク アクセス制御 (NAC) の IEEE 規格です。スイッチや Wi-Fi アクセス ポイントなどのネットワーク デバイスで 802.1X を使用することで、認証されたユーザーだけがトラフィックを通過できるようになります。802.1X を使用するように構成されたスイッチやアクセス ポイントは、ユーザー グループなどの認証情報に基づいて、クライアントを特定のネットワークや VLAN に割り当てることができます。

ネットワーク アクセス制御に 802.1X を使用する場合は、Firebox の RADIUS SSO (RSSO) と統合することができます。RADIUS SSO では、信頼済みまたは任意ネットワーク上のユーザーはユーザー認証情報を 1 回入力する (ワイヤレス アクセス ポイントまたは他の RADIUS クライアントに接続するとき) だけで、Firebox から自動的に認証されるようになります。RSSO の詳細については、次を参照してください:RADIUS シングル サインオンについて。

認証のみ

ベスト プラクティスとして、ネットワーク セグメンテーションと認証は組み合わせて導入することをお勧めします。認証のみによるアクセス制御では、企業内の異なる部門がそれぞれセグメント化されていないため、安全性が低くなります。

ネットワークに複数のセグメントを物理的に設定することや、VLAN を設定することが難しい場合は、少なくとも認証を導入してリソースへのアクセスを制御することが重要です。認証を行うには、ユーザーがネットワーク リソースに接続する際に自分の身元を検証する必要があります。

Firebox は、スイッチやルータの背後で発生するホスト内のトラフィックを処理しないことに留意してください。たとえば、Firebox を経由しないユーザー コンピュータと内部サーバー間のトラフィックがある場合、Firebox はそのトラフィックにポリシーを適用しません。この例では、Firebox ポリシーを使用して、ユーザーやグループからネットワーク リソースへの接続を許可または拒否することはできません。