macOS または iOS のネイティブ IPSec VPN クライアントを使用する

Apple iOS デバイス (iPhone、iPad、および iPod Touch) および macOS 10.6 以上には、ネイティブ Cisco IPSec VPN クライアントが付属しています。このクライアントを使用して Firebox に IPSec VPN 接続を行うことができます。ネイティブ IPSec VPN クライアントを使用して Firebox に接続するには、iOS または macOS デバイスの設定と一致するように Firebox の VPN 設定を構成する必要があります。

macOS デバイスからの IPSec VPN 接続には、macOS 用の WatchGuard IPSec VPN クライアントを使用することもできます。詳細については、IPSec Mobile VPN クライアント ソフトウェアをインストールする を参照してください。

既定ルート VPN (0.0.0.0/0) には、Mobile VPN with IPSec を構成する必要があります。macOS または iOS デバイスの VPN クライアントは、スプリット トンネリングをサポートしていません。

サポートされているフェーズ 1 およびフェーズ 2 の設定

iOS 9.3 以降または macOS 10.11.4 以降を搭載したデバイスでは、以下のフェーズ 1 および 2 の設定の組み合わせがサポートされています。

Diffie-Hellman グループ 14 がフェーズ 1 の設定で選択されている場合:

- フェーズ 1 の認証 — MD5、SHA1、SHA2-256、SHA2-512

- フェーズ 1 の暗号化 — AES256

- フェーズ 2 の認証 — MD5、SHA1

- フェーズ 2 の暗号化 — 3DES、AES128、AES256

- Perfect Forward Secrecy — なし

Diffie-Hellman グループ 2 がフェーズ 1 の設定で選択されている場合:

- フェーズ 1 の認証 — MD5、SHA1

- フェーズ 1 の暗号化 — DES、3DES、AES128、AES256

- フェーズ 2 の認証 — SHA1、MD5

- フェーズ 2 の暗号化 — 3DES、AES128、AES256

- フェーズ 2 PFS — なし

9.3 以前のバージョンの iOS を搭載したデバイスでは、以下のフェーズ 1 および 2 の設定がサポートされています。

- Diffie-Hellman グループ 2

- フェーズ 1 の認証 — MD5、SHA1

- フェーズ 1 の暗号化 — DES、3DES、AES128、AES256

- フェーズ 2 の認証 — MD5、SHA1

- フェーズ 2 の暗号化 — 3DES、AES128、AES256

- フェーズ 2 PFS — なし

アグレッシブ モードの Apple デバイスでは Diffie-Hellman グループ 5 はサポートされていません。Mobile VPN with IPSec のみがアグレッシブ モードをサポートしています。

Firebox を構成する

macOS または iOS デバイスの VPN クライアントの多くの VPN トンネル構成設定は、ユーザーが構成することができません。Firebox の設定を構成する際には、macOS または iOS デバイスの VPN クライアントに必要な設定と一致させることが非常に重要です。

- (Fireware v12.3 以降) VPN > Mobile VPN の順に選択します。

- IPSec セクションで、構成 を選択します。

Mobile VPN with IPSec ページが表示されます。 - (Fireware v12.2.1 以前) VPN > Mobile VPN with IPSec の順に選択します。

Mobile VPN with IPSec ページが表示されます。 - 追加 をクリックします。

Mobile VPN with IPSec 設定 ページが表示されます。

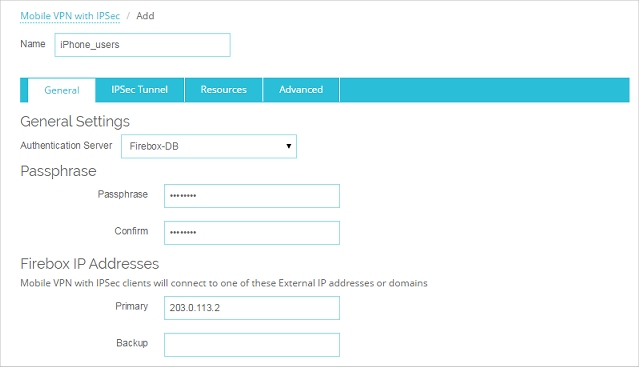

- 名前 テキスト ボックスに、macOS または iOS の VPN ユーザーが属する認証グループの名前を入力します。

既存のグループの名前、または新しい Mobile VPN グループのグループ名を入力できます。この名前は、すべてのインターフェイス名および VPN トンネル名に対してだけでなく、他の VPN グループ名に対しても一意にする必要があります。

- 認証サーバー ドロップダウン リストから、認証サーバーを選択します。

Firebox (Firebox-DB) に対して、または RADIUS、VASCO、SecurID、LDAP、Active Directory Server に対してユーザー認証を行うことができます。選択する認証方法が有効になっていることを確認してください。

外部の認証サーバーに対して認証する Mobile VPN ユーザー グループを作成する場合、ウィザードで追加した Mobile VPN のウィザードで指定したものと同じ名前を持つグループをサーバー上に作成するようにしてください。認証サーバーとして Active Directory を使用すると、ユーザーが、Mobile VPN with IPSec のために構成するグループ名と同じグループ名を持つ Active Directorysecurity group に属する必要があります。詳細については、外部認証サーバーを構成する を参照してください。

- このトンネルに対して使用する パスフレーズ を入力し、確定します。

- Firebox IP アドレス セクションに、このグループの Mobile VPN ユーザーが接続できるプライマリ外部 IP アドレスまたはドメイン名を入力します。

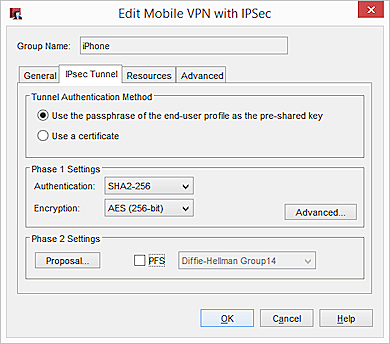

- IPSec トンネル タブを選択します。

IPSec トンネルの設定 が表示されます。

- エンド ユーザー プロファイルのパスフレーズを事前共有キーとして使用する を選択します。

これが既定の設定です。 - 認証 ドロップダウン リストで、認証方法を選択します。

- 暗号化 ドロップダウン リストで、暗号化方法を選択します。

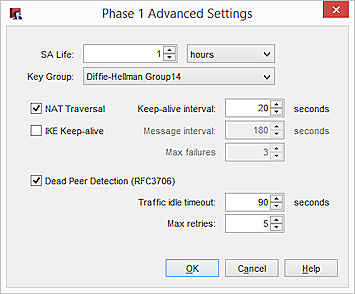

- フェーズ 1 の設定 セクションの 詳細 をクリックします。

フェーズ 1 の詳細設定 が表示されます。

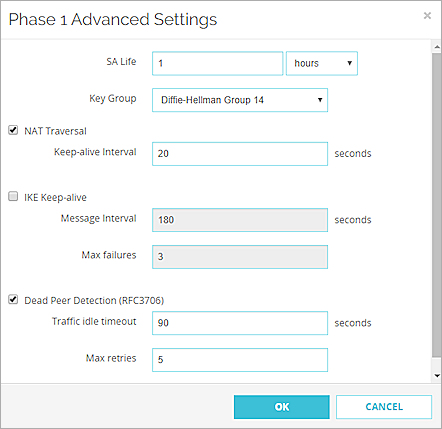

- SA の有効期間 を 1 時間 に設定します。

macOS または iOS デバイスの VPN クライアントは、1 時間後にキーを更新するように構成されます。このプロファイルを macOS または iOS デバイスの VPN クライアントの接続にのみ使用する場合は、SA Life を 1 時間 に設定してクライアントの設定に一致させます。

サポートされているすべての VPN クライアントにこの VPN プロファイルを使用するには、SA の有効期間を 8 時間に設定します。SA の有効期間を 8 時間に設定すると、WatchGuard IPSec Mobile VPN クライアントでは 8 時間後にキーが更新されますが、macOS または iOS デバイスの VPN クライアントではそれより小さい 1 時間がキーの更新値として使用されています。

- キーグループ ドロップダウン リストから、Diffie-Hellman グループ 14 または Diffie-Hellman グループ 2 を選択します。ヒント!

- その他の フェーズ 1 の詳細設定 は変更しないでください。

- OK をクリックします。

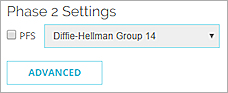

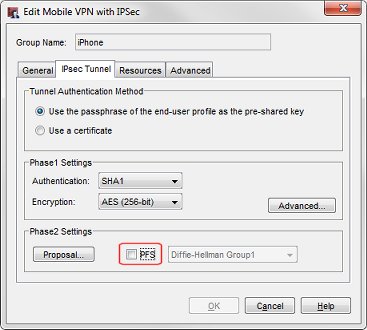

- フェーズ 2 の設定 セクションで、PFS チェックボックスをオフにします。

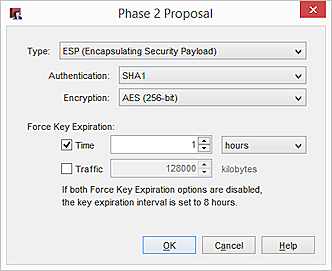

- フェーズ 2 の設定 セクションの 詳細 をクリックします。

フェーズ 2 の詳細 設定が表示されます。

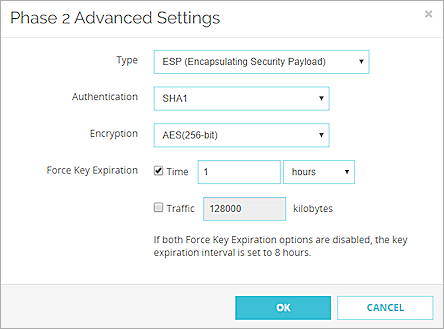

- 認証 ドロップダウン リストから、SHA1 を選択します。

macOS および iOS デバイスからの Mobile VPN with IPSec 接続のフェーズ 2 でh SHA2 はサポートされていません。 - 暗号化 ドロップダウン リストで、暗号化方法を選択します。

- キーの有効期限の強制 の設定で、有効 時間 を 1時間 に設定します。

- キーの有効期限を強制的に終了する の設定で、トラフィック チェックボックスをオフにします。

- OK をクリックします。

- リソース タブを選択します。

- トンネル経由のすべてのトラフィックを許可する チェックボックスを選択します。この設定により、トンネルが既定ルート VPN に構成されます (0.0.0.0/0)。macOS または iOS デバイスの VPN クライアントは、スプリット トンネリングをサポートしていません。

- 仮想 IP アドレス プール リストに、トンネルを経由する Mobile VPN ユーザーが使用する内部 IP アドレスを追加します。

仮想 IP アドレス プールに IP アドレスまたは ネットワーク IP アドレスを追加するには、ホスト IP または ネットワーク IP を選択して、アドレスを入力し、追加 をクリックします。

IP アドレスの数は、Mobile VPN ユーザーの数と同じにしてください。仮想 IP アドレスは、信頼済みネットワークと同じサブネット上にある必要はありません。FireCluster が構成されている場合、各 Mobile VPN ユーザーに対して 2 つの仮想 IP アドレスを追加する必要があります。

WARNING: 仮想 IP アドレスプールの IP アドレスは、ネットワーク上では他の目的のために使用できません。

- 詳細 タブを選択します。

- (Fireware v12.2.1 以降) 最後に、DNS 設定を構成するには、以下の手順を実行します:

ネットワーク DNS/WINS の設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントは ネットワーク > インターフェイス > DNS/WINS で指定する DSN および WINS の設定を受け取ります。たとえば、ネットワーク DNS/WINS の設定で DNS サーバー 10.0.2.53 を指定する阿合、Mobile VPN クライアントは 10.0.2.53 を DNS サーバーとして使用します。

既定では、新しい Mobile VPN の構成に ネットワーク DNS/WINS サーバーの設定をモバイル クライアントに割り当てる の設定が選択されます。

モバイル クライアントに DNS または WINS の設定を割り当てない

このオプションを使用する場合、クライアントは Firebox から DNS または WINS の設定を受け取りません。

これらの設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントはこのセクションで指定するドメイン名、DNS サーバー、WINS サーバーの設定を受け取ります。たとえば、ドメイン名に example.com、DNS サーバーに 10.0.2.53 を指定する場合、モバイル クライアントは非修飾ドメイン名に example.com を使用し、DNS サーバーに 10.0.2.53 を使用します。

1 つのドメイン名、2 つまでの DNS サーバー IP アドレス、2 つまでの WINS サーバー IP アドレスを指定できます。

Mobile VPN with IPSec ユーザーを対象とする DNS および WINS サーバーの設定の詳細については、次を参照してください: Mobile VPN with IPSec 用に DNS と WINS サーバー を構成する。

- 保存 をクリックします。

選択した認証グループに対してすべての VPN ユーザーを追加してください。

Firebox ユーザー グループにユーザーを追加する方法の詳細については、次を参照してください: Firebox の認証に新規ユーザーを定義する。

最初に、Mobile VPN with IPSec ウィザードを使用して、基本設定を構成します。

- VPN > Mobile VPN > IPSec の順に選択します。

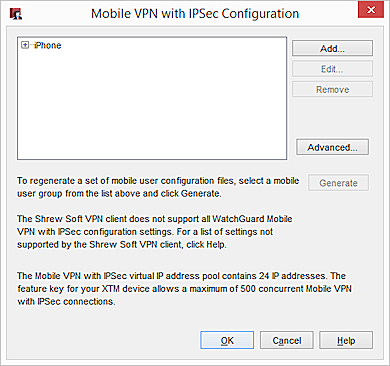

Mobile VPN with IPSec 構成ダイアログ ボックスが表示されます。 - 追加 をクリックします。

Add Mobile VPN with IPSec Wizard が表示されます。 - 次へ をクリックします。

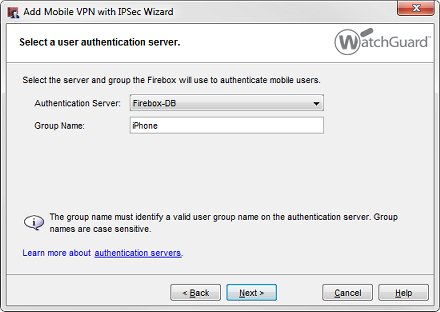

ユーザー認証サーバーの選択 ページが表示されます。

- 認証サーバー ドロップダウン リストから、認証サーバーを選択します。

Firebox (Firebox-DB) に対して、または RADIUS、VASCO、SecurID、LDAP、Active Directory Server に対してユーザー認証を行うことができます。選択する認証方法が有効になっていることを確認してください。

- グループ名 テキスト ボックスに、macOS または iOS デバイスのユーザーが属する認証グループの名前を入力します。

作成済みの Mobile VPN グループ名または新しい Mobile VPN グループのグループ名を入力できます。この名前は、すべてのインターフェイス名およびトンネル名に対してだけでなく、他の VPN グループ名に対しても一意にする必要があります。

外部の認証サーバーに対して認証する Mobile VPN ユーザー グループを作成する場合、ウィザードで追加した Mobile VPN のウィザードで指定したものと同じ名前を持つグループをサーバー上に作成するようにしてください。認証サーバーとして Active Directory を使用すると、ユーザーが、Mobile VPN with IPSec のために構成するグループ名と同じグループ名を持つ Active Directorysecurity group に属する必要があります。詳細については、外部認証サーバーを構成する を参照してください。

- 次へ をクリックします。

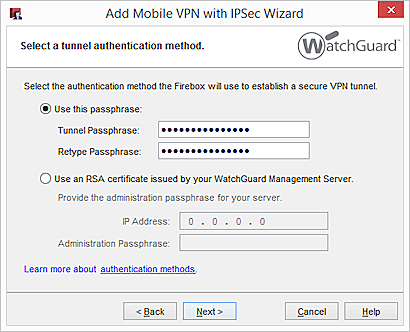

トンネル認証方法の選択 ページが表示されます。

- このパスフレーズを使用する を選択します。パスフレーズを入力し、確定します。

- 次へ をクリックします。

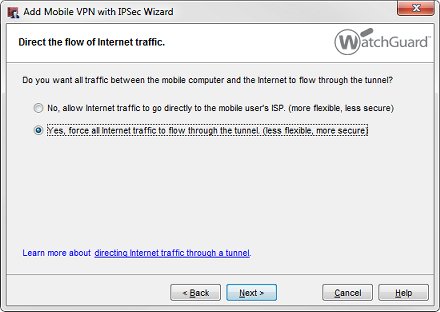

インターネット トラフィックのフローの指定 ページが表示されます。

- はい、すべてのインターネット トラフィックにトンネル経由を強制します を選択します。この設定により、トンネルが既定ルート VPN に構成されます (0.0.0.0/0)。macOS または iOS デバイスの VPN クライアントは、スプリット トンネリングをサポートしていません。

- 次へ をクリックします。

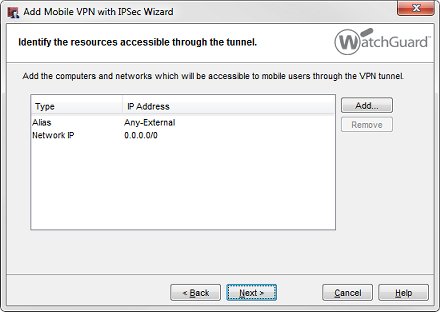

トンネル経由でアクセスできるリソースを特定する ページが表示されます。

既定ルート VPN 構成の場合、すべてのネットワーク IP アドレスと Any-External エイリアスへのアクセスが自動的に許可されます。

- 次へ をクリックします。

仮想 IP アドレス プールの作成 ページが表示されます。

- IP アドレスを 1 つ追加する、または IP アドレス範囲を追加するには、追加 をクリックします。

仮想 IP アドレスをさらに追加するには、このステップを繰り返します。

Mobile VPN ユーザーがネットワークに接続する際には、仮想 IP アドレス プールから IP アドレスが 1 つ割り当てられます。仮想 IP アドレス プールの IP アドレス数は、Mobile VPN ユーザーの数と同じにする必要があります。

WARNING: 仮想 IP アドレスは、ローカル ネットワークとは異なるサブネットになければなりません。この仮想 IP アドレスは、ネットワーク上のその他の目的のためには使用できません。

- 次へ をクリックします。

- 新しい Mobile VPN with IPSec グループにユーザーを追加するには、ユーザーを追加する チェックボックスを選択します。

- 完了 をクリックします。

作成した Mobile VPN の構成が、Mobile VPN with IPSec の構成 ダイアログ ボックスに表示されます。

次に、フェーズ 1 および フェーズ 2 の設定を編集して、macOS または iOS デバイスの VPN クライアントの設定に一致させる必要があります。

- Mobile VPN with IPSec の構成 ダイアログ ボックスで、追加した構成を選択します。

- 編集 をクリックします。

Mobile VPN with IPSec ダイアログ ボックスが表示されます。 - IPSec トンネル タブを選択します。

- 認証 ドロップダウン リストで、認証方法を選択します。

- 暗号化 ドロップダウン リストで、暗号化方法を選択します。

- フェーズ 1 の設定 セクションで 詳細 ボタンをクリックします。

フェーズ 1 の詳細設定 ダイアログ ボックスが表示されます。

- SA の有効期限 を 1 時間に設定します。

macOS または iOS デバイスの VPN クライアントは、1 時間後にキーを更新するように構成されます。このプロファイルを macOS または iOS デバイスの VPN クライアントの接続にのみ使用する場合は、SA の有効時間を 1 時間 に設定してクライアントの設定に一致させます。

サポートされているすべての VPN クライアントにこの VPN プロファイルを使用するには、SA の有効期間を 8 時間に設定します。SA の有効期間を 8 時間に設定すると、WatchGuard IPSec Mobile VPN クライアントでは 8 時間後にキーが更新されますが、macOS または iOS デバイスの VPN クライアントではそれより小さい 1 時間がキーの更新値として使用されています。

- キーグループ ドロップダウン リストから、Diffie-Hellman グループ 14 または Diffie-Hellman グループ 2 を選択します。

- その他の フェーズ 1 の詳細設定 は変更しないでください。

- OK をクリックします。

- フェーズ 2 の設定 セクションの プロポーザル をクリックします。

- 認証 ドロップダウン リストから、MD5 または SHA1 を選択します。

macOS および iOS デバイスからの Mobile VPN with IPSec 接続のフェーズ 2 でh SHA2 はサポートされていません。 - 暗号化 ドロップダウン リストで、暗号化方法を選択します。

- キーの有効期限を強制的に終了する を 1 時間 および 0 KB に設定します。

- キーの有効期限の強制 の設定で、有効 時間 を 1時間 に設定します。

- キーの有効期限を強制的に終了する の設定で、トラフィック チェックボックスをオフにします。

- OK をクリックします。

- Mobile VPN with IPSec の編集 ダイアログ ボックスで、PFS チェックボックスをオフにします。

iOS デバイスの VPN クライアントは Perfect Forward Secrecy をサポートしていません。

- 詳細 タブをクリックします。

- (Fireware v12.2.1 以降) 最後に、DNS 設定を構成するには、以下の手順を実行します:

ネットワーク DNS/WINS の設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントは ネットワーク > インターフェイス > DNS/WINS で指定する DSN および WINS の設定を受け取ります。たとえば、ネットワーク DNS/WINS の設定で DNS サーバー 10.0.2.53 を指定する阿合、Mobile VPN クライアントは 10.0.2.53 を DNS サーバーとして使用します。

既定では、新しい Mobile VPN の構成に ネットワーク DNS/WINS サーバーの設定をモバイル クライアントに割り当てる の設定が選択されます。

モバイル クライアントに DNS または WINS の設定を割り当てない

このオプションを使用する場合、クライアントは Firebox から DNS または WINS の設定を受け取りません。

これらの設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントはこのセクションで指定するドメイン名、DNS サーバー、WINS サーバーの設定を受け取ります。たとえば、ドメイン名に example.com、DNS サーバーに 10.0.2.53 を指定する場合、モバイル クライアントは非修飾ドメイン名に example.com を使用し、DNS サーバーに 10.0.2.53 を使用します。

1 つのドメイン名、2 つまでの DNS サーバー IP アドレス、2 つまでの WINS サーバー IP アドレスを指定できます。

Mobile VPN with IPSec ユーザーを対象とする DNS および WINS サーバーの設定の詳細については、次を参照してください: Mobile VPN with IPSec 用に DNS と WINS サーバー を構成する。

- OK をクリックします。

- 構成ファイルを Firebox に保存します。

macOS または iOS ユーザーが選択した認証グループのメンバーであることを確認します。

次に、macOS または iOS デバイスの VPNクライアント設定に、Firebox で構成した設定を追加します。

iOS デバイスの VPN クライアントを構成する

手動で iOS デバイス上に VPN クライアントを設定するには:

- 設定 > 全般 > VPN > VPN 構成の追加 の順に選択します。

- VPN クライアントで次の設定を構成します:

- 種類 — IPSec

- サーバー — Firebox の外部 IP アドレス

- アカウント — 認証サーバーのユーザー名

ユーザー名のみを指定します。ユーザー名の前にドメイン名をつけたり、電子メール アドレスを指定したりしないでください。 - パスワード — 認証サーバーのユーザーのパスワード

- 証明書の使用 — このオプションは オフ に設定します

- グループ名— Firebox の Mobile VPN with IPSec の構成で選択したグループ名

- シークレット— Firebox の Mobile VPN with IPSec 構成で設定したトンネルのパスフレーズ

VPN 構成を追加した後、iOS デバイスの 設定 メニューに VPN スイッチが表示されます。

VPN クライアントを有効または無効にするには、VPN スイッチをクリックします。VPN 接続が確立されると、VPN アイコンがステータス バーに表示されます。

iOS デバイスの VPN クライアントは、iOS デバイスの使用中のみに VPN に接続されます。iOS デバイスが自動ロックした場合、VPN クライアントの接続が切断されることがあります。VPN クライアントは、手動で再接続できます。パスワードを保存することによって、パスワードを再入力することなく VPN クライアントを再接続することができます。パスワードを保存しないと、VPN クライアントを再接続する度にパスワードを再入力しなければなりません。

iOS 用の WatchGuard Mobile VPN アプリは、Apple App Store から入手することができなくなりました。

macOS デバイスで VPN クライアントを構成する

Firebox は、macOS デバイス上の VPN クライアント用のクライアント構成ファイルを生成しません。ユーザーは、VPN クライアントの設定を手動で構成し、Firebox で構成されている設定に一致させる必要があります。

macOS デバイスで VPN 設定を構成するには、次の手順を実行します:

- システム環境設定 を開き、ネットワーク を選択します。

- リスト下部で + をクリックして新しいインターフェースを追加します。以下の設定を構成します。

- インターフェース — VPN

- VPN タイプ — Cisco IPSec

- サービス名 — この接続で使用する名前を入力します

- 作成 をクリックします。

新しい VPN インターフェースがネットワーク インターフェースのリストに表示されます。 - リストで新しいインターフェースを選択します。以下の設定を編集します。

- サーバー アドレス — Firebox の外部 IP アドレス

- アカウント名 — 認証サーバーのユーザー名

ユーザー名のみを指定します。ユーザー名の前にドメイン名をつけたり、電子メール アドレスを指定したりしないでください。 - パスワード — 認証サーバーのユーザーのパスワード

- 認証設定 をクリックします。以下の設定を構成します。

- 共有シークレット — Firebox の Mobile VPN with IPSec 構成で設定されているトンネルのパスフレーズ

- グループ名 — Firebox の Mobile VPN with IPSec 構成で指定されているグループの名前

- macOS メニュー バーに VPN ステータス アイコンを追加するには、メニューバーに VPN ステータスを表示する チェックボックスをオンにします。

- 接続 をクリックして VPN トンネルを開始します。

これらの設定を適用すると、VPN ステータス アイコンが macOS デバイスのメニュー バーに表示されます。

VPN クライアント接続を開始または停止するには、VPN ステータス アイコンをクリックします。