WatchGuard IKEv2 Setup Wizard を使用する

WatchGuard IKEv2 Setup Wizard を使用して、Firebox に Mobile VPN with IKEv2 を構成してアクティブ化することができます。Setup Wizard は、Mobile VPN with IKEv2 が有効化されていない場合のみ使用可能です。ウィザードで、以下の 4 つの設定を構成するよう求められます。

- クライアント接続の Firebox のドメイン名または IP アドレス

- 認証サーバー

- ユーザーおよびグループ

- 仮想 IP アドレス プール

ウィザードに含まれない設定は既定値に設定されます。ウィザードが完了したら、Mobile VPN with IKEv2 構成を編集して、ウィザードおよび他の設定で指定した設定を変更することができます。

開始する前に

認証サーバー

Mobile VPN with IKEv2 を有効化する前に、IKEv2 ユーザー認証に使用する認証サーバーを構成する必要があります。Mobile VPN with IKEv2 を構成する場合は、認証サーバーを選択し、認証するユーザーとグループを追加します。ユーザーが Active Directory でネットワーク リソースを認証する場合は、IKEv2 VPN が Active Directory の認証を通過できるよう、RADIUS 認証を構成することをお勧めします。

IKEv2 でサポートされているユーザー認証方法の詳細については、次を参照してください: Mobile VPN with IKEv2 ユーザー認証について。

動的 IP アドレス

Firebox に動的 IP アドレスが指定されている場合は、クライアント接続に IP アドレスではなくドメイン名を指定することができます。モバイル VPN に接続するには、モバイル VPN クライアント設定でドメイン名を指定します。Firebox の外部 IP アドレスは、必ず動的 DNS サービス プロバイダで登録してください。必要に応じて、Firebox の動的 DNS を有効にして、Firebox がサポートする動的 DNS サービス プロバイダに IP アドレスの更新を自動的に送信することができます。動的 DNS の詳細については、次を参照してください: 動的 DNS サービスについて。

既定の設定

IPSec

Mobile VPN with IKEv2 を有効化すると、既定でこれらの IPSec 設定で IPSec が有効化されます。

フェーズ 1 の変換

- SHA2-256、AES(256) および Diffie-Hellman グループ 14

- SHA-1、AES(256) および Diffie-Hellman グループ 5

- SHA-1、AES(256) および Diffie-Hellman グループ 2

- SHA-1、3DES および Diffie-Hellman グループ 2

SA の有効期間はすべての変換で 24 時間です。

フェーズ 2 プロポーザル

- ESP-AES-SHA1

- ESP-AES256-SHA256

PFS は無効になっています。

Fireware v12.2 以降では、フェーズ 1 変換とフェーズ 2 プロポーザルの AES-GCM がサポートされています。

IKEv2 クライアントが別の設定を必要とする場合、ウィザードを実行した後にこれらの設定を編集できます。

IP アドレス プール

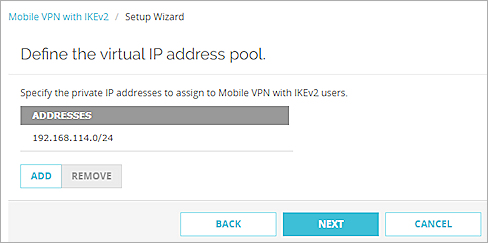

Mobile VPN with IKEv2 の既定のアドレス プールは、192.168.114.0/24 です。

企業ネットワークやゲスト ネットワークでは、プライベート ネットワークの範囲に 192.168.0.0/24 または 192.168.1.0/24 を使用しないことをお勧めします。これらの範囲は、一般的にホーム ネットワークで使用されます。Mobile VPN ユーザーに、企業ネットワーク範囲と重複するホーム ネットワーク範囲がある場合、そのユーザーからのトラフィックは VPN トンネルを通過しません。この問題を解決するには、以下を実行することをお勧めします:新しいローカル ネットワーク範囲に移行する。

仮想 IP アドレス プールの詳細については、次を参照してください: 仮想 IP アドレスおよび Mobile VPN。

ユーザー グループ

Mobile VPN with IKEv2 を有効にすると、Firebox によって IKEv2-Users という名前のユーザー グループが作成されます。この IKEv2 構成には、その他のユーザーとグループを追加することができます。Firebox によって、それらのユーザーとグループは IKEv2-Users グループに自動的に含まれます。

ユーザー認証と多要素認証の詳細については、次を参照してください:Mobile VPN with IKEv2 ユーザー認証について。

ポリシー

Mobile VPN with IKEv2 をアクティブ化すると、Firebox によって非表示のポリシーである Allow-IKE-to-Firebox と Allow IKEv2-Users という 2 つのポリシーが自動で作成されます。

Allow IKEv2-Users ポリシーは、IKEv2 認証に構成されたグループおよびユーザーが、ネットワーク上のリソースにアクセスすることを許可します。既定では、ポリシーの 送信先 リストには Any というエイリアスのみが含まれており、このポリシーでは Mobile VPN with IKEv2 のユーザーがすべてのネットワーク リソースにアクセスできることを意味しています。

Mobile VPN with IKEv2 ユーザーが VPN を経由してアクセスできるネットワーク リソースを制限することをお勧めします。これを行うには、Allow IKEv2-Users ポリシーを置き換えます。Allow IKEv2-Users ポリシーを置き換える方法の手順、および IKEv2 ポリシーの詳細については、次を参照してください:IKEv2 ポリシーについて。

その他の設定

ウィザードが完了したら、ウィザードに表示されない他の Mobile VPN with IKEv2 設定を構成できます。他の設定の詳細については、次を参照してください:Mobile VPN with IKEv2 構成を編集する。

IKEv2 Setup Wizard を使用する

- (Fireware v12.3 以降) VPN > Mobile VPN の順に選択します。

- IKEv2 セクションで、構成 を選択します。

Mobile VPN with IKEv2 ページが表示されます。 - (Fireware v12.2.1 以前) VPN > Mobile VPN with IKEv2 の順に選択します。

Mobile VPN with IKEv2 ページが表示されます。 - Wizard を実行 をクリックします。

- 次へ をクリックします。

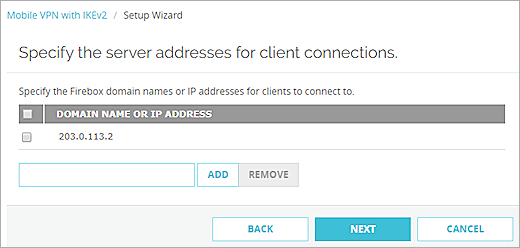

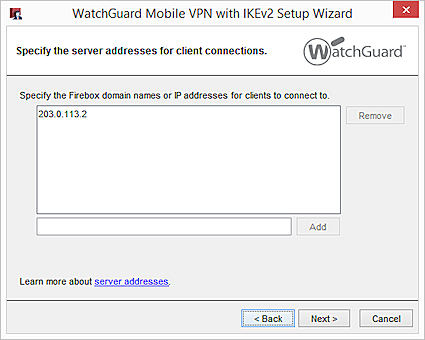

- クライアント接続のドメイン名または IP アドレスを入力します。Firebox が NAT デバイスの背後にある場合、NAT デバイスのパブリック IP アドレスまたはドメイン名を指定する必要があります。

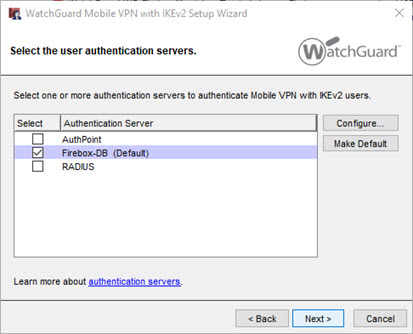

- ドロップダウン リストから、Mobile VPN with IKEv2 ユーザー用のサーバーを選択します。

- Firebox-DB

- RADIUS

- AuthPoint (Fireware v12.7 以降)

- 追加 をクリックします。

- 他の認証サーバーを追加するには、手順 7 ~ 8 を繰り返します。リスト内の最初のサーバーが既定の認証サーバーです。

- Mobile VPN with IKEv2 にユーザーまたはプループを選択または追加します。

- (任意) Fireware v12.5.4 以降の場合に、グループの Host Sensor Enforcement を有効化するには、そのグループのチェックボックスを選択してから、はい を選択します。グループの Host Sensor Enforcement を無効化するには、そのグループのチェックボックスを選択してから、いいえ を選択します。詳細については、TDR Host Sensor Enforcement について を参照してください。

- Mobile VPN with IKEv2 ユーザーに IP アドレス プールを指定します。既定の IP アドレス プールは 192.168.114.0/24 です。

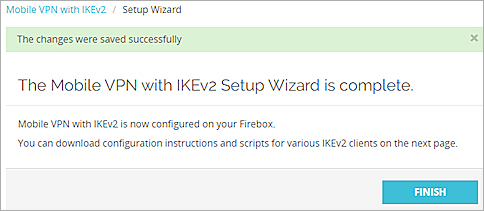

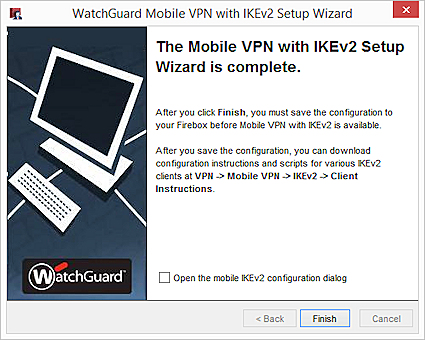

- 完了 をクリックします。

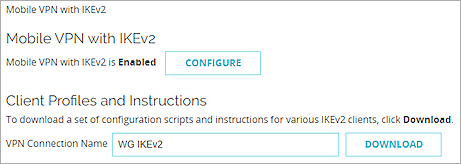

- 構成を編集するには、構成 をクリックします。

- IKEv2 VPN クライアントの構成スクリプトと手順をダウンロードするには、ダウンロード をクリックします。スクリプトと手順の詳細については、次を参照してください: Mobile VPN with IKEv2 用にクライアント デバイスを構成する。

- (Fireware v12.3 以降) VPN > Mobile VPN > IKEv2 の順に選択します。

IKEv2 Setup Wizard が表示されます。 - (Fireware v12.2.1 以前) VPN > Mobile VPN > IKEv2 > アクティブ化する の順に選択します。

IKEv2 Setup Wizard が表示されます。

- 次へ をクリックします。

- クライアント接続のドメイン名または IP アドレスを入力します。Firebox が NAT デバイスの背後にある場合、NAT デバイスのパブリック IP アドレスまたはドメイン名を指定します。

- Mobile VPN with IKEv2 ユーザーに 1 つまたは複数の認証サーバーを選択します:

- Firebox-DB

- RADIUS

- AuthPoint (Fireware v12.7 以降)

- 別の既定の認証サーバーを指定するには、そのサーバーを選択してから 既定に設定 をクリックします。

- Mobile VPN with IKEv2 にユーザーまたはプループを選択または追加します。

- (任意) Fireware v12.5.4 以降の場合に、グループの Host Sensor Enforcement を有効化するには、そのグループのチェックボックスを選択してから、Host Sensor Enforcement チェックボックスを選択します。グループの Host Sensor Enforcement を無効化するには、そのグループのチェックボックスを選択してから、Host Sensor Enforcement チェックボックスの選択を解除します。詳細については、TDR Host Sensor Enforcement について を参照してください。

- Mobile VPN with IKEv2 ユーザーに IP アドレス プールを指定します。既定の IP アドレス プールは 192.168.114.0/24 です。

- 完了 をクリックします。

- 構成を編集するには、VPN > Mobile VPN > IKEv2 > 構成 の順に選択します。

- IKEv2 VPN クライアントの構成スクリプトと手順をダウンロードするには、VPN > Mobile VPN > IKEv2 をクリックします。

スクリプトの詳細については、次を参照してください: Mobile VPN with IKEv2 用にクライアント デバイスを構成する。

他の設定を構成するには、Mobile VPN with IKEv2 構成を編集します。

関連情報:

Mobile VPN with IKEv2 トンネル経由でインターネットにアクセスする

Mobile VPN with IKEv2 用にクライアント デバイスを構成する

Mobile VPN with IKEv2 用に iOS と macOS デバイスを構成する

Mobile VPN with IKEv2 用に Windows デバイスを構成する