フラッド攻撃について

フラッド攻撃は、サービス拒否 (DoS) 攻撃とも呼ばれています。フラッド攻撃では攻撃者が大量のトラフィックをシステムに送信します。これにより、システムでは正規のネットワーク トラフィックの検査および許可を行うことができなくなります。たとえば、ICMP フラッド攻撃が行われると、システムは大量の ICMP ping コマンドを受信し、応答コマンドの送信のためにリソースのすべてを使用します。

Firebox は以下の種類のフラッド攻撃を防御できます:

- IPSec

- IKE

- ICMP

- SYN

- UDP

Firebox の既定の構成では、フラッド攻撃をブロックするようになっています。

フラッド攻撃のしきい値について

たとえば、UDP フラッド攻撃をドロップする しきい値を 1000 に設定すると、デバイスは 1 秒あたり 1000 UDP パケット以上を受信するインターフェイスから UDP パケットのドロップを開始します。デバイスは、他の種類のトラフィックまたは他のインターフェイスで受信したトラフィックをドロップしません。

Firebox は、インターフェイスで受信したパケットの受信速度が指定されたしきい値を超えると、1 分間に最大 3 件のログ メッセージを生成します。

Firebox は、指定されたしきい値を超えて受信したすべてのパケットをすぐにドロップするわけではありません。この表は、インターフェイスで受信したその種類のパケットの受信速度に基づいて、デバイスがパケットをドロップするかどうかを示しています。

| パケット受信速度 | ドロップしたパケット |

|---|---|

|

しきい値未満 |

パケットなし |

|

しきい値としきい値の 2 倍の間 |

その種類のパケットの 25% |

|

しきい値の 2 倍以上 |

その種類のすべてのパケット |

インターフェイスで受信したパケットの受信速度がしきい値を下回ると、デバイスはその種類のパケットをドロップしなくなります。

たとえば、UDP フラッド攻撃をドロップする しきい値を 1 秒あたり 1800 パケットに設定します。デバイス インターフェイスが 1 秒間に 2000 UDP パケットを受信すると、デバイスは約 500 UDP パケットをドロップします (2000 の 25% = 500)。デバイス インターフェイスが 1 秒あたり 3600 以上の UDP パケットを受信すると、デバイスはインターフェイスからの UDP パケットをすべてドロップします。

ドロップされるパケットの正確な数は、インターフェイスが最初にトラフィックを受信するタイミング、およびトラフィックが増減するのに応じて変動する可能性があります。

ブロックされたサイトの例外は、スプーフィング攻撃および IP ソース ルーティング攻撃を除く、すべての既定のパケット処理チェックをバイパスします。デバイスは、トラフィックが指定されたフラッド攻撃のしきい値を超えた場合でも、ブロックされたサイトの例外リストにあるサイトからのトラフィックをドロップしません。Fireware v12.5.6/12.6.3 以降では、フラッド攻撃対策として通常はブロックされるトラフィックが、例外サイトからのフラッド攻撃としてトラフィック ログに表示されます。

フラッド攻撃のしきい値を構成する

さまざまな種類のフラッド攻撃ごとに保護を有効または無効にし、1 秒あたりに許可されるパケット数のしきい値を構成できます。

そのタイプのネットワーク トラフィックで予想される量に基づいて、各フラッド攻撃のしきい値の規定値を変更することをお勧めします。たとえば、構成に Branch Office VPN または Mobile VPN が含まれる場合、VPN トラフィックを考慮するために、IPSec および IKE フラッド攻撃のしきい値を増やす必要がある場合があります。

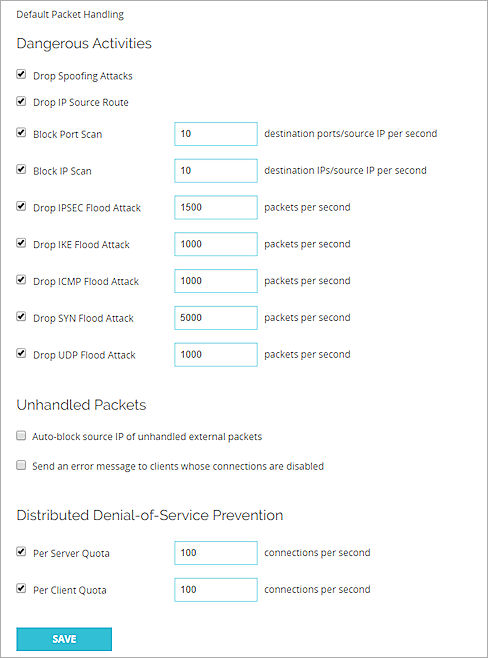

- ファイアウォール > 既定のパケット処理 の順に選択します。

既定のパケット処理 ページが表示されます。

- フラッド攻撃 チェックボックスをオンまたはオフにします。

- デバイスがその種類のトラフィックをドロップし始める 1 秒あたりの受信パケット数を入力します。

- 保存 をクリックします。

-

をクリックします。

をクリックします。

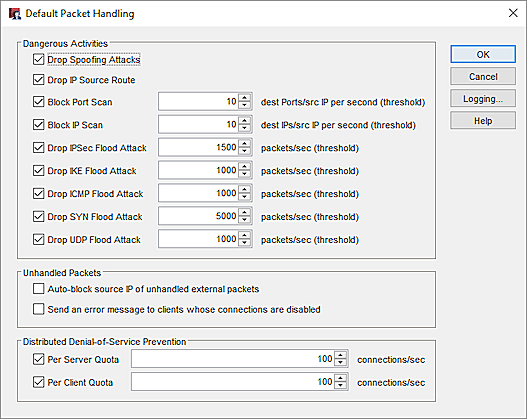

または、設定 > 既定の脅威防止 > 既定のパケット処理 の順に選択します。

既定のパケット処理 ダイアログ ボックスが表示されます。

- フラッド攻撃 チェックボックスをオンまたはオフにします。

- デバイスがその種類のトラフィックをドロップし始める 1 秒あたりの受信パケット数を入力します。

- OK をクリックします。