AWS 上に Firebox Cloud を配備する

開始する前に

Firebox Cloud を使用する前に、AWS アカウントを作成する必要があります。AWS アカウントをセットアップするときに、AWS マネジメント コンソールにログインするために使用する請求情報とセキュリティ認証情報を指定します。

AWS を回避する方法の詳細については、次を参照してください:

http://docs.aws.amazon.com/gettingstarted/latest/awsgsg-intro/gsg-aws-intro.html

AWS マネジメント コンソールの詳細については、次を参照してください:

http://docs.aws.amazon.com/awsconsolehelpdocs/latest/gsg/getting-started.html

配備の概要

Firebox Cloud のインスタンスを AWS に配備するには、次の手順を完了する必要があります。

Elastic IP アドレスを割り当てる

Amazon のパブリック IPv4 アドレスのプールから、または AWS アカウントに持ち込んだカスタム IP アドレスから、Elastic IP アドレスを割り当てます。

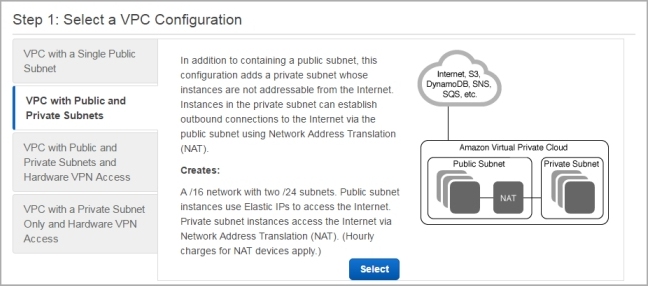

仮想プライベート クラウド (VPC) を作成する

VPC ウィザードを使用して、パブリックとプライベートのサブネットをもつ VPC を作成します。

NAT ゲートウェイを削除する

VPC ウィザードにより VPC に対して自動的に作成された NAT ゲートウェイを終了します。Firebox Cloud のインスタンスがこの VPC のサブネットに対して NAT 機能を完了するため、この既定の NAT ゲートウェイは終了できます。

Firebox Cloud のインスタンスを作成します

次のプロパティを含む Firebox Cloud の EC2 インスタンスを起動します。

- VPC の構成 — パブリックとプライベートのサブネットをもつ VPC

- AMI — WatchGuard Firebox Cloud

- インスタンスの種類 — BYOL ライセンスによる Firebox Cloud を選択する場合、購入した Firebox Cloud ライセンスと同じ数の vCPU をもつインスタンスの種類を選択します

- ネットワーク — パブリックとプライベートのサブネットをもつ VPC

- インターフェイス — Eth0 はパブリック サブネットを使用し、Eth1 はプライベート サブネットを使用する必要があります。

- ストレージ — 既定のサイズを使用します

- セキュリティ グループ — すべてのインバウンド トラフィックを許可します

Firebox Cloud は、M4、M5、C4、C5 の種類のインスタンスに対応しています。Firebox Cloud (BYOL) および Firebox Cloud (Hourly) に対応する EC2 インスタンスの種類の詳細情報については、AWS マーケットプレイス の Firebox Cloud 製品情報を参照してください。

Firebox で発信元/宛先のチェックを無効にします

VPC の NAT デバイスとして Firebox Cloud を機能させるには、Firebox Cloud のインスタンスで発信元/宛先を無効にする必要があります。

Firebox Cloud のインスタンスに Elastic IP アドレスを割り当てます

Firebox Cloud のインスタンスの eth0 インターフェイスに Elastic IP (EIP) アドレスを割り当てます削除した NAT ゲートウェイに割り当てられていた EIP アドレスまたはその他の任意の EIP アドレスを使用できます。

プライベート ネットワークの既定のルートを構成します

Firebox Cloudを既定のゲートウェイとしてs表するように、プライベート サブネットのルーティングを変更します。

インスタンスのステータスをチェックします

Firebox Cloud のインスタンスの状態をチェックして、電源が入っていること、パブリック IP アドレスと DNS サーバーが割り当てられていること、正しいセキュリティ グループが構成されていることを確認します。

これらの各手順はの詳細は次のセクションにあります。

Elastic IP アドレスを割り当てる

VPC を作成するには、まず Elastic IP を割り当てる必要があります。

Elastic IP を割り当てるには、以下の手順を実行します。

- aws.amazon.com から AWS マネジメント コンソールにログインします。

- すべてのサービス セクションを展開します。

- コンピューティング セクションで、EC2 を選択します。

EC2 ダッシュボード ページが開きます。 - リソース セクションで、Elastic IP を選択します。

- Elastic IP アドレスの割り当て をクリックします。

Amazon の IPv4 アドレスのプールが選択された状態で、Elastic IP アドレスの割り当てページが開きます。 - 割り当て をクリックして、割り当てた Elastic IP アドレスを保存します。

パブリックとプライベートのサブネットをもつ VPC を作成する

パブリックとプライベートのサブネットをもつ VPC がない場合は、ここで作成する必要があります。

VPC ウィザードを使用して、次の手順で VPC を作成します。

- aws.amazon.com から AWS マネジメント コンソールにログインします。

- ネットワーキングとコンテンツ配信 セクションで VPC を選択します。

- Launch VPC Wizard をクリックします。

- パブリックとプライベートのサブネットをもつ VPC を選択します。

- 選択 をクリックします。

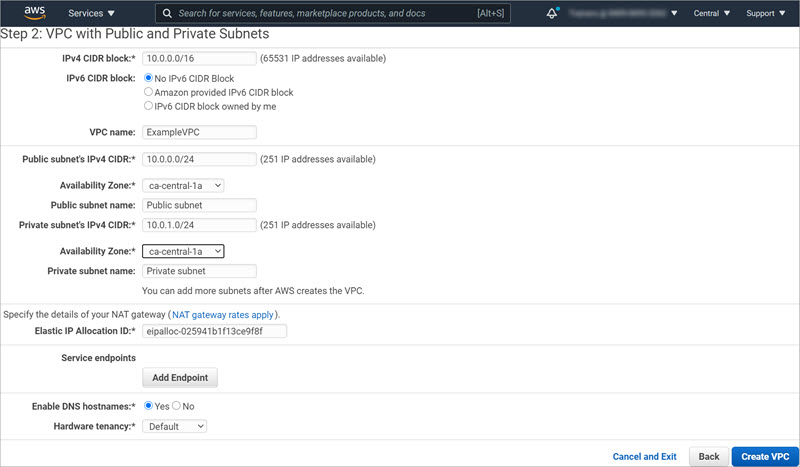

パブリックとプライベートのサブネットをもつ VPC ページが開きます。 - VPC 名テキスト ボックスで、VPC を識別する名前を入力します。

- パブリックとプライベートのサブネットを構成します。既定のパブリックとプライベートのサブネットを使用するか、またはその他のサブネットを選択できます。

- 各サブネットにアベイラビリティ ゾーンを設定します。パブリック サブネットとプライベート サブネットが同じゾーンにあることを確認します。

- Elastic IP 割り当て ID テキスト ボックスをクリックして、前のセクションで作成した Elastic IP を選択します。

- VPC の作成 をクリックします。

ウィザードにより、VPC が作成されます。

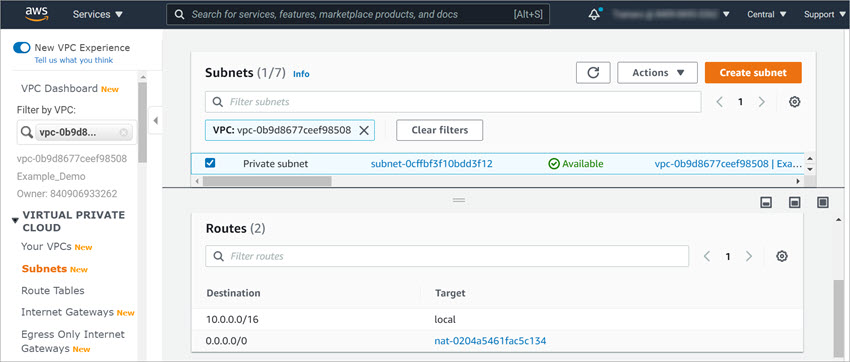

NAT ゲートウェイを削除する

VPC ウィザードにより、VPC に対して NAT ゲートウェイが自動的に作成されます。Firebox により VPC 用の NAT サービスが提供されるため、この既定の NAT ゲートウェイは必要ありません。自動的に作成された NAT ゲートウェイは、NAT ゲートウェイ ページから終了できます。

NAT ゲートウェイを削除するには、以下の手順を実行します。

- VPC ダッシュボード の 仮想プライベート クラウド セクションで サブネット を選択すると、VPC のサブネットとルーティング情報が表示されます。

- プライベート サブネットを選択します。

リストをフィルタするには、VPC 別にフィルタ ドロップダウン リストから該当する VPC を選択します。 - 該当するサブネットの ルート テーブル タブを選択します。

- NAT ゲートウェイ ID (nat-xxxxxxxxxxxxxxxxx) をコピーします。これは、後で配備する際に使用します。

- NAT ゲートウェイ ID (nat-xxxxxxxxxxxxxxxxx) を選択します。

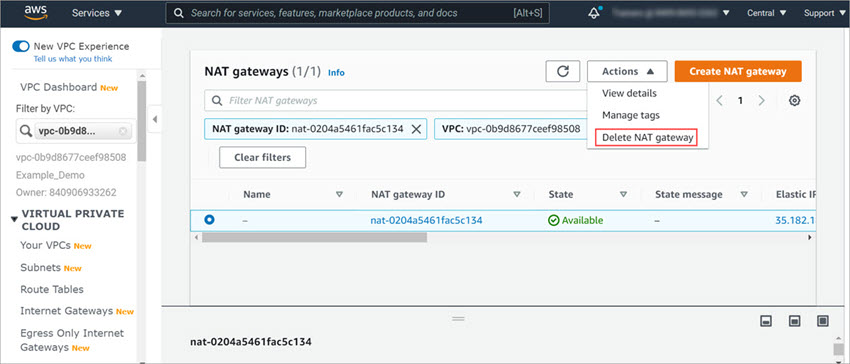

NAT ゲートウェイ ページが開きます。 - アクション > NAT ゲートウェイを削除 の順に選択します。

- NAT ゲートウェイを削除 ダイアログ ボックスの削除フィールドに、delete と入力します。

- 削除 をクリックします。

Firebox Cloud のインスタンスを作成する

EC2 ダッシュボードから、Firebox Cloud の EC2 インスタンスを作成できます。

Firebox Cloud のインスタンスを作成するには、次の手順を実行します。

- サービス > EC2 の順に選択します。

- インスタンスを起動 を選択します。

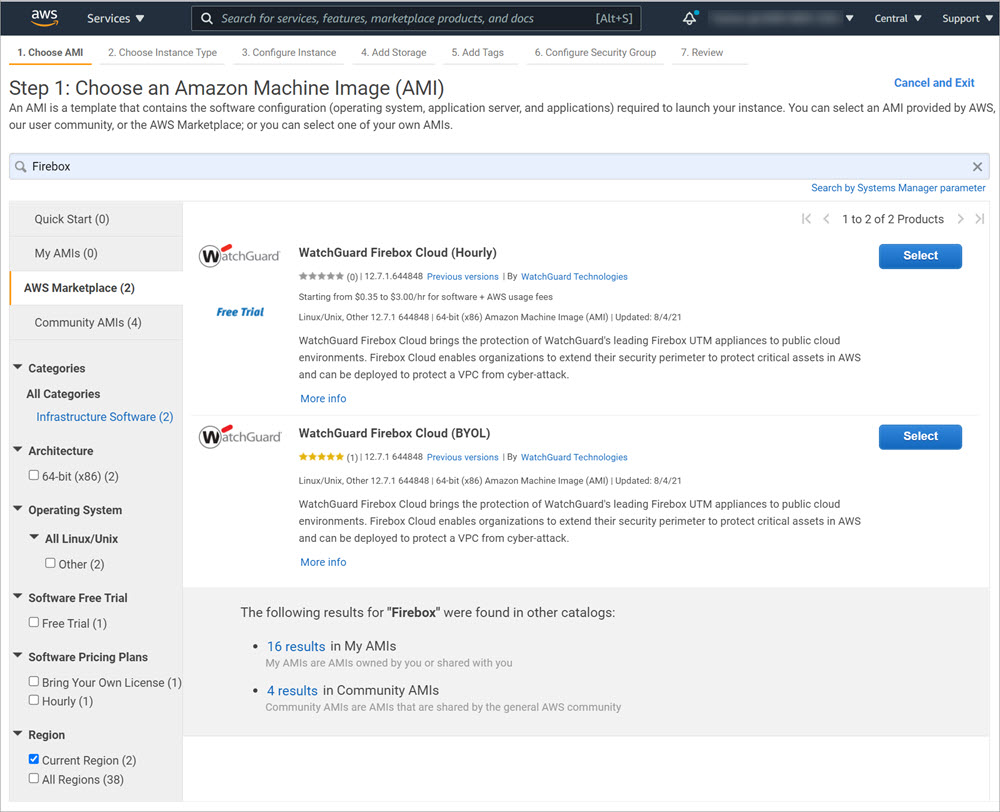

- 検索テキスト ボックスに Firebox と入力し、左側のパネルから AWS マーケットプレイス を選択します。

- WatchGuard Firebox Cloud の Hourly または BYOL を選択します。

- 選択 をクリックします。

- 続行 をクリックします。

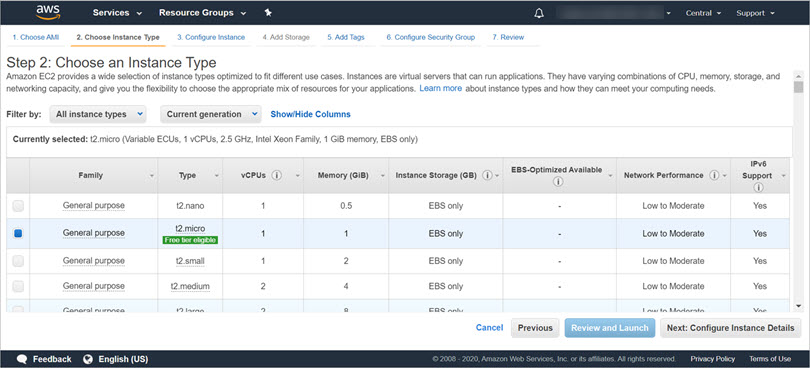

- AWS インスタンスを選択します。BYOL ライセンスによる Firebox Cloud を選択した場合、ご使用の Firebox Cloud ライセンスに対応する数の vCPU をもつインスタンスを選択します。

- 各 Firebox Cloud モデルでサポートされている vCPU の最大数の詳細については、次を参照してください: Firebox Cloud のライセンス オプション。

- Firebox Cloud (BYOL) および Firebox Cloud (Hourly) に対応する EC2 インスタンスの種類については、AWS マーケットプレイス の Firebox Cloud 製品情報を参照してください。

- Next: Configure Instance Details をクリックします。

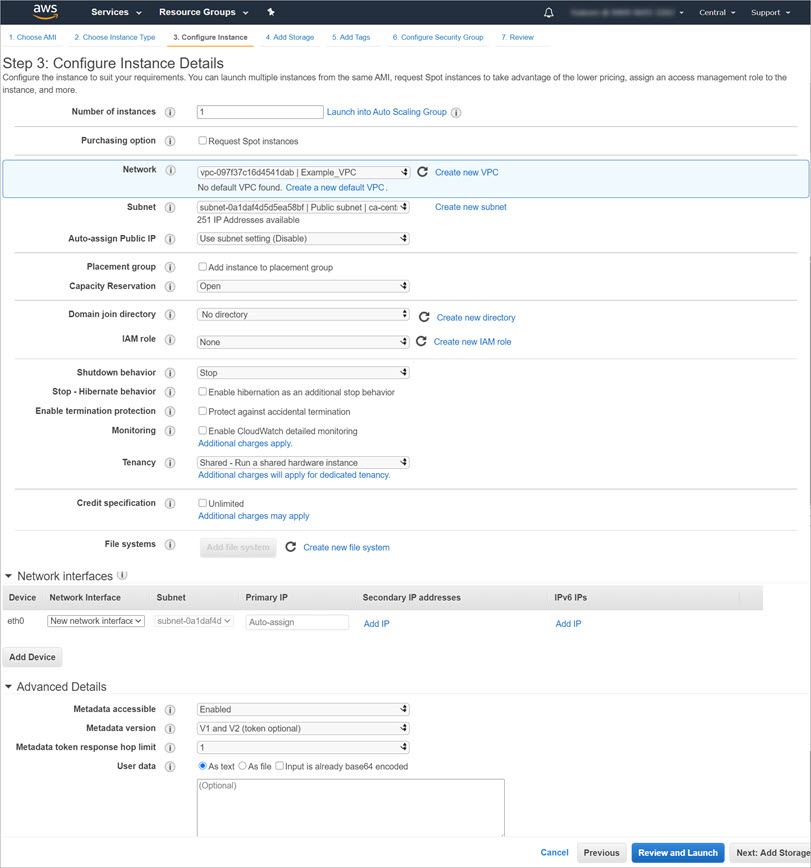

Configure Instance Details 手順が開きます。

- ネットワーク ドロップダウン リストから、VPC を選択します。

- サブネット ドロップダウン リストから、eth0 に使用するパブリック サブネットを選択します。

選択したサブネットが eth0 の ネットワーク インターフェイス セクションに表示されます。 - 2 つ目のインターフェイスを追加するには、ネットワーク インターフェイス セクションで デバイスの追加 をクリックします。

Eth1 がネットワーク インターフェイスのリストに追加されます。 - eth1 の サブネット ドロップダウン リストから、eth1 に使用するプライベート サブネットを選択します。

- Next: Add Storage をクリックします。

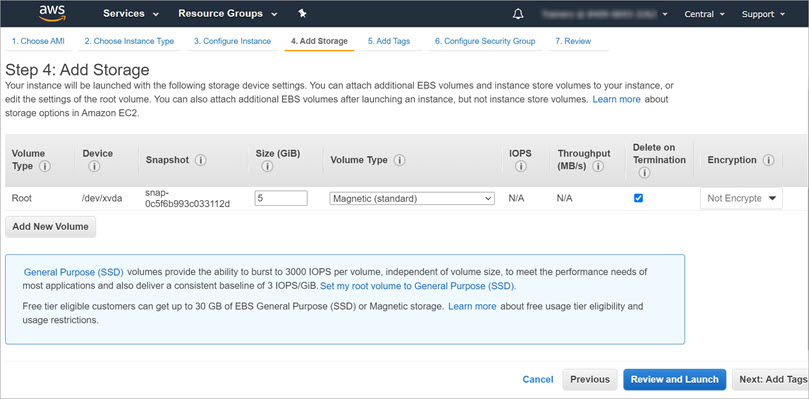

- 既定のストレージ サイズ(5 GB)を使用します。Next: Add Tags をクリックします。

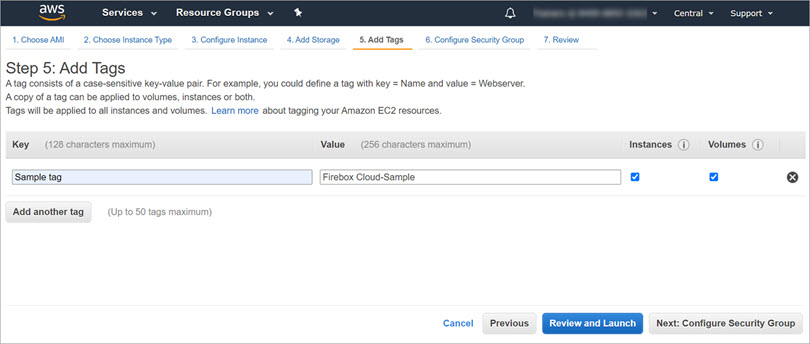

- タグを追加する をクリックします。

- 値 テキスト ボックスに、このインスタンスを識別する名前を入力します。

- Next: Configure Security Group をクリックします。

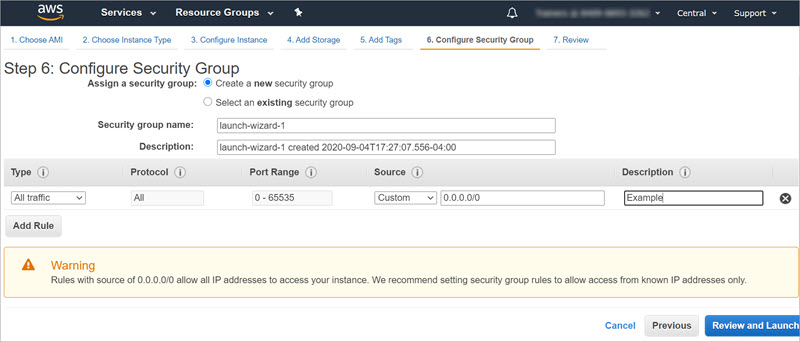

既定で、インスタンスは基本ファイアウォールとして機能するセキュリティ グループを使用します。Firebox Cloud はファイアウォールであるため、すべてのトラフィックを許可する新しいセキュリティ グループを追加し、この EC2 インスタンスにそのセキュリティ グループを割り当てる必要があります。

- 既存のセキュリティ グループを選択するか、またはすべてのトラフィックを許可する新しいセキュリティ グループを追加します。

新しいセキュリティ グループを作成する場合、種類 ドロップダウン リストから すべてのトラフィック を選択します。 - Review and Launch をクリックします。

インスタンスの設定情報が表示されます。 - Launch をクリックします。

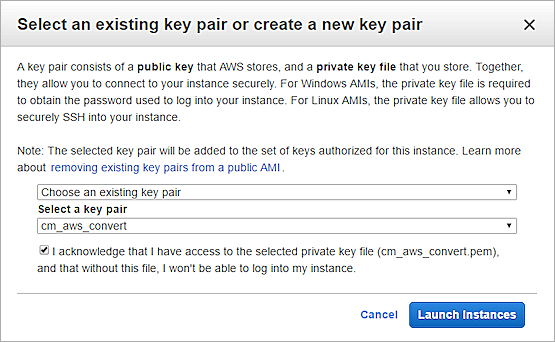

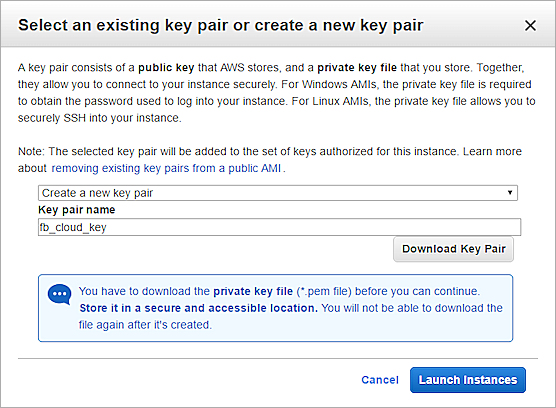

キー ペア設定 ダイアログ ボックスが開きます。

SSH 認証用のキー ペアを選択または作成する

プライベート キー ファイルにアクセスできる場合、既存のキー ペアを使用できます。または、新しいキー ペアを作成して、プライベート キー ファイルをダウンロードできます。

既存のキー ペアを使用する場合:

- 上部のドロップダウン リストから、Choose existing key pair を選択します。

- Select a key pair ドロップダウン リストから、既存のキー ペアを選択します。

- チェックボックスを選択して、選択したプリベート キー ファイルにアクセスできることを承認します。

- Launch Instances をクリックします。

新しいキー ペアを作成するには、次の手順を実行します。

- ドロップダウン リストから、Create a new key pair を選択します。

- キー ペアの名前 テキスト ボックスに、新しいキー ペアの名前を入力します。

- Download Key Pair をクリックします。

プライベート キーを含む .PEM ファイルがダウンロードされます。

プライベート キー ファイルを安全な場所に保存します。Fireware Command Line Interface に接続するには、プライベート キーが必要です。

- 安全でアクセス可能な場所にプライベート キーを保存します。プライベート キー ファイルは再度ダウンロードすることができません。

- Launch Instances をクリックします。

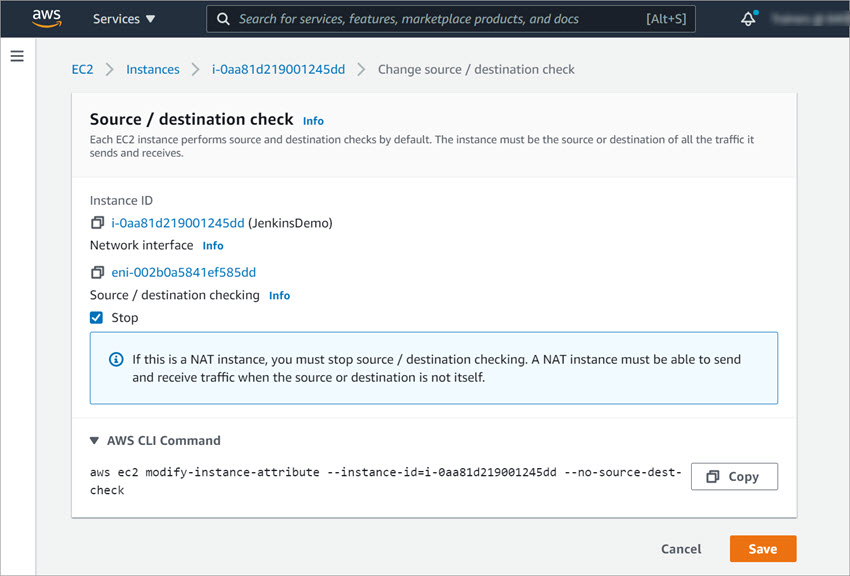

発信元/宛先のチェックを無効にする

既定では、各 EC2 インスタンスが発信元/宛先のチェックを実行します。VPC のネットワークが NAT の Firebox Cloud のインスタンスを使用できるようにするには、Firebox Cloud のインスタンスに割り当てられたネットワーク インターフェイスで発信元/宛先のチェックを無効にする必要があります。

パブリック インターフェイスで発信元/宛先のチェックを無効にするには、次の手順を実行します。

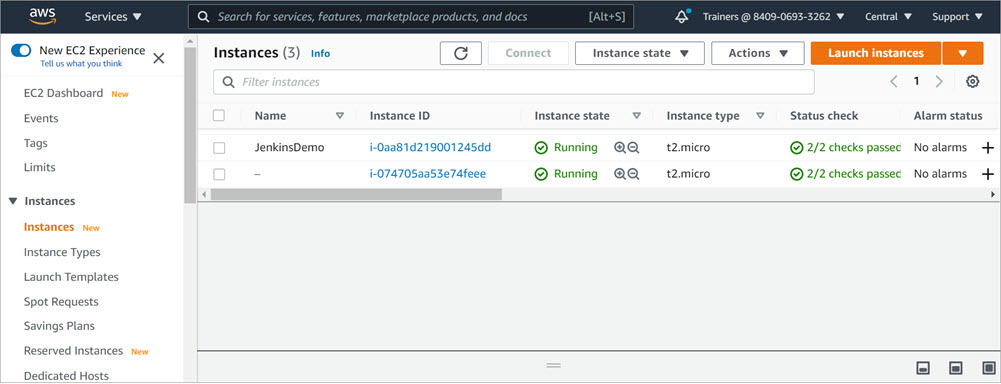

- EC2 管理コンソールで、インスタンス > インスタンス を選択します。

- Firebox Cloud のインスタンスの横にあるチェックボックスを選択します。

- アクション > ネットワーキング > 発信元/宛先の確認の変更 の順に選択します。

発信元/宛先の確認ページが開きます。 - 停止 > 保存 の順に選択します。

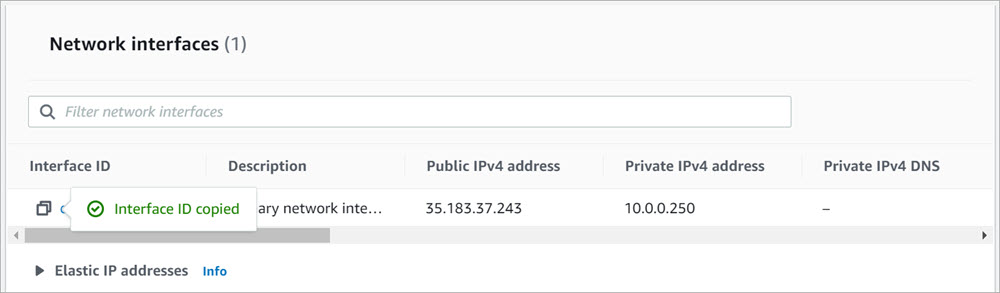

外部インターフェイスに Elastic IP アドレスを割り当てる

Firebox Cloud のインスタンスの eth0 インターフェイスに Elastic IP (EIP) アドレスを割り当てる必要があります。削除した NAT ゲートウェイに以前割り当てられていた EIP アドレスまたはその他の任意の EIP アドレスを使用できます。EIP アドレスを正しいインターフェイスに割り当てるには、Firebox Cloud のインスタンスの eth0 インターフェイス ID を見つけてコピーします。

Firebox Cloud のインスタンスの eth0 インターフェイス ID を見つけるには、次の手順を実行します。

- EC2 ダッシュボードで、インスタンス をクリックします。

- Firebox Cloud のインスタンスを選択します。

インスタンスの詳細が表示されます。 - ネットワーク タブを選択します。

- ネットワーク インターフェイス セクションで、プライマリ ネットワーク インターフェイス から インターフェイス ID をコピーします。

インターフェイス ID がコピーされたというメッセージが表示されます。

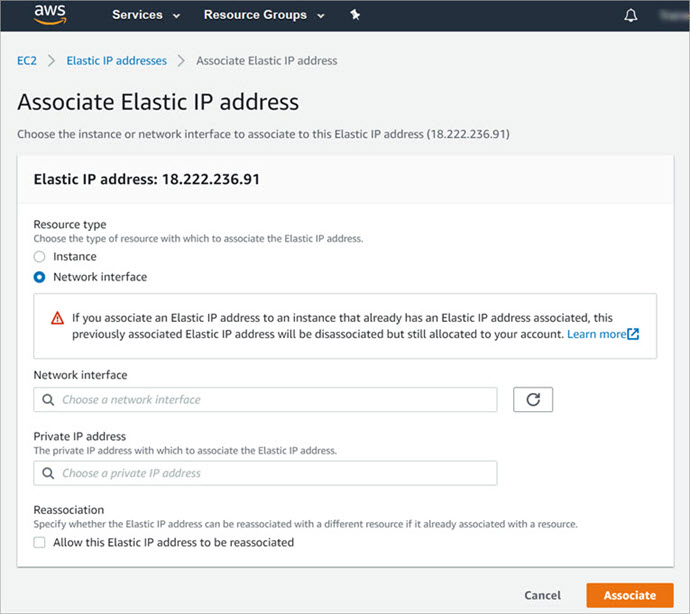

Elastic IP アドレスを eth0 インターフェイスに割り当てるには、次の手順を実行します。

- EC2 管理コンソールで、ネットワークとセキュリティ > Elastic IPs を選択します。

- 使用可能な Elastic IP アドレスを選択します。

- アクション > Elastic IP アドレスを関連付ける の順に選択します。

Elastic IP アドレスを関連付ける ページが開きます。

- リソースの種類 の設定で、ネットワーク インターフェイス を選択します。

- ネットワーク インターフェイス テキスト ボックスに、eth0 のインターフェイス ID を貼り付けます、

- Associate を選択します。

これで、EIP アドレスを使用して Firebox Cloud のインスタンスの Fireware Web UI に接続できます。

Fireware Web UI に接続するには、Web ブラウザを開いて、https://<eth0_EIP>:8080 にアクセスします。

既定のルートを構成する

Firebox Cloud が eth1 に接続されたプライベート ネットワークからのアウトバウンド トラフィックを管理できるようにするには、プライベート サブネットの既定のゲートウェイとして Firebox Cloud を使用するようにルート テーブルを変更する必要があります。

プライベート ネットワークのネットワーク インターフェイス ID を見つけるには、次の手順を実行します。

- EC2 ダッシュボードで、ネットワークとセキュリティ > ネットワーク インターフェイス を選択します。

- ご使用のインスタンス ID のプライベート ネットワーク インターフェイスを探します。これはパブリック IP アドレスが割り当てられていないインターフェイスです。

- ネットワーク インターフェイス ID をコピーします。

ルート テーブルを編集するには、以下の手順を実行します:

- サービス > VPC の順に選択します。

- ルート テーブル を選択します。

- プライベート ネットワークのインターフェイスを探すには、VPC の各ルート テーブルを一つずつ選択します。

ルート テーブルごとのインターフェイス情報を含むルート テーブルの詳細が表示されます。 - 各ネットワークのルートを確認するには、ルート タブを選択します。

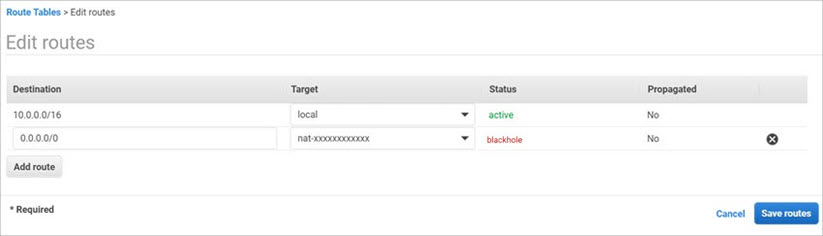

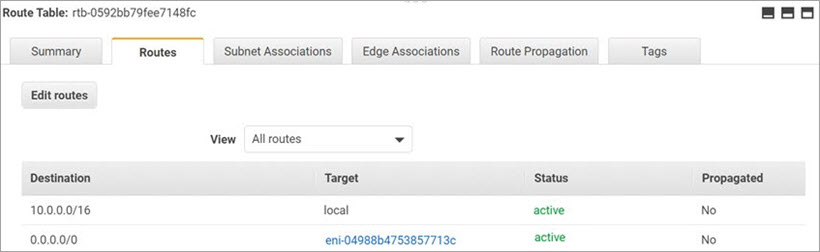

プライベート インターフェイスでは、NAT のターゲットが VPC ウィザードにより削除済みの NAT ゲートウェイに設定されているため、既定のルートのステータスはブラックホールになります。 - プライベート ネットワークの ルート タブで、ルートを編集する をクリックします。

- ターゲット テキスト ボックスに、NAT Gateway ID 経由のインターフェイス ID を貼り付けます。

ルートのステータスがブラックホールから有効に変わります。

- ルートの保存 をクリックします。

インスタンスのステータスを確認する

Firebox Cloud のインスタンスを配備するすべての手順を終了した後、EC2 インスタンス ページでインスタンスの詳細を見直して、次の点を確認します。

- パブリック IP アドレスとパブリック DNS サーバーが割り当てられている

- すべてのトラフィックを許可するセキュリティ グループが割り当てられている

Firebox Cloud ライセンスをアクティベートする(BYOL のみ)

Firebox Cloud に BYOL ライセンスが付与されている場合、WatchGuard Portal で Firebox Cloud のシリアル番号をアクティベートする必要があります。Firebox Cloud をアクティベートする前に、WatchGuard から受け取った Firebox Cloud のシリアル番号を用意し、Firebox Cloud のインタンス ID を知っておく必要があります。

Firebox Cloud ライセンスをアクティベートするには、次の手順を実行します。

- www.watchguard.com にアクセスします。

- サポート をクリックします。

- 製品をアクティブ化する をクリックします。

- WatchGuard カスタマーまたは Partner ポータル アカウントにログインします。アカウントをお持ちでない場合は、作成することができます。

- 必要があれば、Support Center に移動して、マイ WatchGuard > 製品のアクティベート の順で選択します。

- プロンプトが表示されたら、Firebox Cloud のシリアル番号とインスタンス ID を入力します。

- アクティベーションが完了したら、機能キーをコピーし、ローカル ファイルに保存します。

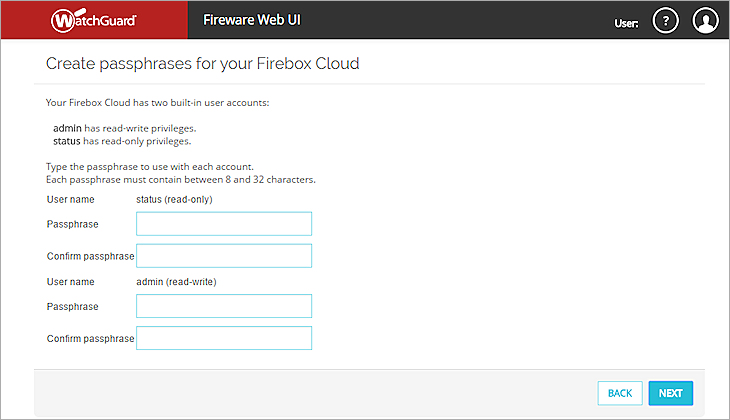

Firebox Cloud セットアップ ウィザードを実行する

Fireware Cloud を配備した後、パブリック IP アドレスで Fireware Web UI に接続して、Firebox Cloud セットアップ ウィザードを実行できます。ウィザードを使用して、Firebox Cloud の管理パスワードを設定します。

Firebox Cloud セットアップ ウィザードを実行するには、次の手順を実行します。

- 次のパブリック IP アドレスが割り当てられた Firebox Cloud の Fireware Web UI に接続します:

https://<eth0_public_IP>:8080 - 次の既定の管理者アカウントのユーザー名とパスフレーズを使用してログインします。

- ユーザー名 — admin

- パスフレーズ — Firebox Cloud インスタンス ID

Firebox Cloud Setup Wizard のようこそページが開きます。

- 次へ をクリックします。

セットアップ ウィザードが開始します。 - エンドユーザー使用許諾契約を読んで同意します。次へ をクリックします。

- ビルトイン ステータス および admin ユーザー アカウントの新しいパスフレーズを指定します。

- 次へ をクリックします。

設定が Firebox Cloud に保存され、ウィザードが終了します。

Fireware Web UI に接続する

Fireware Web UI に接続して Firebox Cloud を管理するには、次の手順を実行します。

- Web ブラウザを開き、次の Firebox Cloud のインスタンスのパブリック IP アドレスに移動します:

https://<eth0_public_IP>:8080 - admin ユーザー アカウントでログインします。Firebox Cloud セットアップ ウィザードで設定したパスフレーズを指定します。

既定では、Firebox Cloud にはデバイス管理者の認証情報をもつ 2 名以上のユーザーが同時にログインすることができます。2 名以上の管理者による変更を防ぐため、設定は既定でロックされています。構成をロック解除して変更を行うには、![]() をクリックしてください。

をクリックしてください。

1 名のでデバイス管理者のみにログインを制限したい場合は、システム > グローバル設定 を選択し、複数のデバイス管理者が同時に Firebox にログインすることを許可する チェックボックスをクリアします。

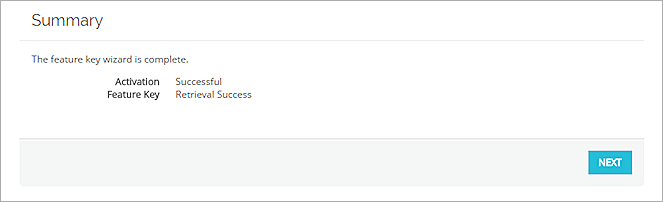

機能キー(BYOL のみ)を追加する

WatchGuard Portal で Firebox Cloud ライセンスをアクティブ化した場合、WatchGuard から機能キーを直接使用できます。Firebox Cloud のすべての機能と設定オプションを有効にするには、この機能キーを Firebox Cloud に追加する必要があります。

機能キーを追加した後、Firebox Cloud が新しいシリアル番号で自動的に再起動します。

機能キーを追加するには、Fireware Web UI から次の手順を実行します。

- システム > 機能キー の順に選択します。

Feature Key Wizard ページが開きます。

- 構成ファイルをロック解除するには、

をクリックします。

をクリックします。 - 機能キーをダウンロードしてインストールするには、次へ をクリックします。

- 概要 ページで、機能キーが正常にインストールされていることを確認します。

機能キーがインストールされていると、概要 ページに 機能キーが正常に取得されました と表示されます。

- 次へ をクリックします。

ウィザードが終了し、Firebox Cloud が新しいシリアル番号で再起動します。

次のステップ

セットアップ ウィザードを実行し、機能キーを追加した後、Fireware Web UI または Policy Manager を使用して、Firebox Cloud の設定を構成できます。

機能キーの同期化を有効化する

サービスの期限切れが近づいたら、Firebox Cloud が機能キーの更新を自動的にチェックするように設定してください。

機能キーの同期化を有効にするには、Fireware Web UI で以下の手順を実行します:

- システム > 機能キー の順に選択します。

- 機能キーの自動同期化を有効化 チェックボックスを選択します。

- 保存 をクリックします。

機能キーの同期化を有効するには、Policy Manager で以下の手順を実行します:

- WatchGuard System Manager で Firebox Cloud に接続します。

- Policy Manager を開きます。

- 設定 > 機能キー の順に選択します。

- 機能キーの自動同期化を有効化 チェックボックスを選択します。

- 保存 をクリックします。

Firebox Cloud がフィードバックを WatchGuard に送信するように設定する

Firebox Cloud でフィードバックの送信を有効にするには、Fireware Web UI から以下の手順を実行します:

- システム > グローバル設定 の順に選択します。

- デバイスのフィードバックを WatchGuard に送信する チェックボックスをオンにします。

- 障害レポートを毎日 WatchGuard に送信する チェックボックスを選択します。

Firebox Cloud でフィードバックの送信を有効にするには、Policy Manager から以下の手順を実行します:

- WatchGuard System Manager で Firebox Cloud に接続します。

- Policy Manager を開きます。

- 設定 > グローバル設定 の順に選択します。

- デバイスのフィードバックを WatchGuard に送信する チェックボックスをオンにします。

- 障害レポートを毎日 WatchGuard に送信する チェックボックスを選択します。

ファイアウォール ポリシーとサービスを設定する

既定の WatchGuard および WatchGuard Web UI ポリシーにより、信頼済み、任意、または外部のネットワーク上の任意のコンピュータから管理接続することができます。外部ネットワークからの管理接続を許可したくない場合は、WatchGuard および WathGuard Web UI ポリシーを編集して Any-External のエイリアスを From リストから削除する必要があります。外部ネットワーク上の特定のコンピュータのみから管理を許可するには、これらのポリシーでその管理コンピュータの IP アドレスを From リストに追加します。

他の Firebox と同様に、他のポリシーとサービスを構成します。

Firebox Cloud は、Fireware のすべての機能をサポートしているとは限りません。Firebox Cloud と他の Firebox モデルの相違点の概要については、次を参照してください: Firebox Cloud 機能の相違点。