Firebox System Manager で以下を行うことができます。

- 現在の Firebox 証明書とそのプロパティのリストを参照する

- 信頼済み CA 証明書を更新します

- デバイスから証明書を削除する

- 再署名または配布のために証明書をエクスポートする

- 証明書または証明書失効リスト (CRL) をインポートする

FireCluster メンバーの証明書をインポート、更新、または削除すると、その変更が自動的に他の FireCluster メンバーと同期されます。FireCluster メンバーのために別々に証明書をインポートする必要はありません。

Caution: パブリック CA 証明書を削除しないことを強くお勧めします。プロキシの信頼済み CA 証明書を削除すると、一部のセキュリティ サービスが機能しなくなる可能性があります。

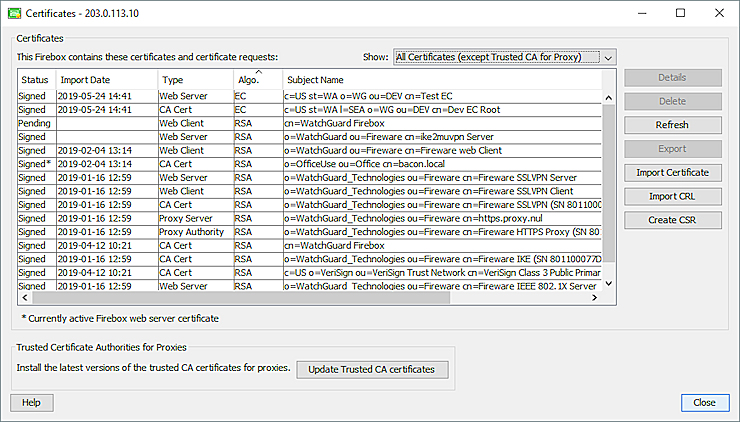

証明書を表示する

現在の証明書を表示するには、以下の手順に従います。

- Firebox System Manager を開きます。

- 表示 > 証明書 の順に選択します。

証明書 ダイアログ ボックスが開きます。

このダイアログ ボックスでは、すべての証明書および証明書署名要求 (CSR) のリストを表示できます。リストは以下を含みます。

- 証明書の状態と種類

- 証明書で使用されるアルゴリズム (EC、RSA または DSA)

- 証明書のサブジェクト名または識別子

証明書の種類に基づいて表示内容をフィルタリングするには、表示 ドロップダウン リストをクリックします。リストをソートするには、任意の列のヘッダー名をクリックします。

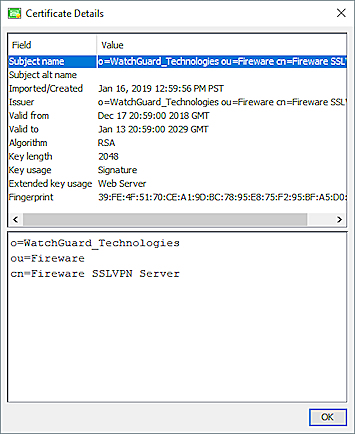

- リスト内の証明書に関する追加情報を表示するには、証明書を選択して 詳細 をクリックします。

証明書の詳細 ダイアログ ボックスが開きます。どの CA が証明書、および証明書フィンガープリントに署名したかが表示されます。トラブルシューティングおよび証明書を一意に識別するために、この情報を使用できます。

証明書ステータスについて

書名済み — 証明書は有効で使用可能です。

取消済み — 証明書は、発行元の認証機関 (CA) により有効期限前に証明書失効リスト (CRL) を通じて取り消されています。

期限切れ — 証明書は期限切れになっています。

まだ有効ではない — 証明書の発効日は将来の日付で、Firebox の日時と一致していません。

保留中 — 証明書署名要求が作成済みです。この証明書を使用できるようにするには、一致する書名済み証明書をアップロードする必要があります。

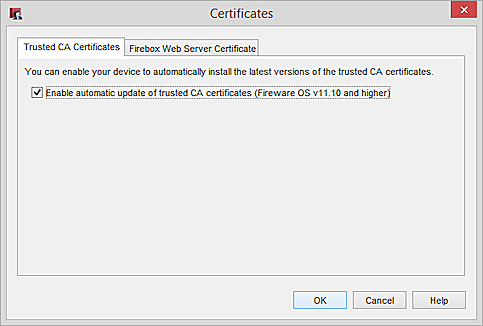

信頼済み CA 証明書を更新する

Firebox に格納されている信頼済み CA 証明書の新しいバージョンを自動的に取得し、自動的に新しい証明書をインストールすることができます。この更新は、Firebox 上のすべての信頼済み CA 証明書が最新バージョンであることを確認します。期限切れの証明書が更新され、新しい信頼済み CA 証明書はデバイスに追加されます。更新された証明書は安全な WatchGuard サーバーからダウンロードされます。Firebox は、更新を48時間ごとにチェックします。

自動更新を有効にするには次の手順を実行します:

- Policy Manager を開き、設定 > 証明書 の順に選択します。

- 信頼済み CA 証明書の自動更新を有効にする チェックボックスを選択します。

- OK をクリックします。

証明書の削除

証明書を削除した場合、認証に使用できなくなります。プロキシの既定によって使用される自己署名証明書など、自動的に生成された証明書のいずれかを削除すると、次回に再起動した際や、証明書のアップグレードコマンドを Command Line Interface (CLI) で使用した際に、Firebox は新しい自己署名証明書を作成します。別の証明書をインポートした場合、Firebox は新しい自己署名証明を作成しません。

Caution: 代替を用意せずにプロキシ認証やプロキシ サーバー証明書を削除すると、トラフィックに失敗します。プロキシの信頼済み CA 証明書を削除すると、一部のセキュリティ サービスが機能しなくなる可能性があります。古い証明書を削除する前に新しい証明書を追加することをおすすめします。

証明書が Branch Office VPN (BOVPN) IPSec トンネル構成で使用されている場合は、証明書を Firebox から削除できません。

- 証明書 ダイアログ ボックスで 証明書 を選択します。

- 削除 をクリックします。

証明書の削除 ダイアログ ボックスが開きます。 - ユーザー名とパスフレーズテキスト ボックスに、デバイス管理者(読み取り/書き取り)権限を持つユーザー アカウントの資格情報を入力します。

- OK をクリックします。

証明書は削除されます。

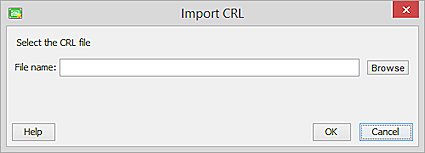

CRL のインポート

ローカル コンピュータから以前にダウンロードした証明書失効リスト (CRL) をインポートできます。CRL は VPN認証に使用される証明書のステータスを確認する場合のみに使用します。証明書は、PEM (base64) エンコード形式である必要があります。

- CRL のインポート をクリックします。

- 参照をクリックしてファイルを検索し、OK をクリックします。

- ユーザー名とパスフレーズテキスト ボックスに、デバイス管理者(読み取り/書き取り)権限を持つユーザー アカウントの資格情報を入力します。

- OK をクリックします。

指定した CRL は、デバイス上で CRL に追加されます。

証明書をインポートする

Windows のクリップボードまたはローカル コンピュータ上のファイルから証明書をインポートできます。証明書は、Base64 PEM エンコード形式または PFX ファイル形式である必要があります。

Fireware v12.2.1 以前では、プロキシ コンテンツ インスペクション機能で使用する証明書をインポートする前に、一般的な使用 タイプの信用の連鎖にある以前の各証明書をインポートする必要があります。ルート CA 証明書から開始し、中間 CA 証明書に進みます。

PFX ファイルについて

PFX ファイルは、すべての証明書チェーンと一致するプライベート キーを含む、パスワード保護された証明書バンドル アーカイブ ファイルです。PFX バンドルには必要なすべての証明書が含まれており、単一のファイルとしてアップロードされます。

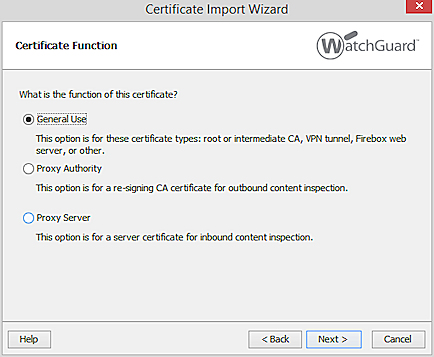

証明書機能について

一般的な使用 — ルートまたは中間 CA 証明書、VPN トンネル、Web サーバー、またはその他の証明書の場合はこのオプションを選択します。

プロキシ認証機関 (アウトバウンド コンテンツ インスペクション用の再署名 CA 証明書) — 証明書がアウトバウンド コンテンツ インスペクション用の CA 証明書を再署名するためのものである場合、このオプションを選択します。

プロキシ サーバー (インバウンド コンテンツ インスペクション用 Web サーバー証明書) — 証明書がインバウンド コンテンツ インスペクション用のサーバー証明書のためのものであある場合は、このオプションを選択します。

詳細については、証明書について および HTTPS プロキシ コンテンツ インスペクションで証明書を使用する を参照してください。

Firebox System Manager を使って証明書をインポートする

- Firebox System Manager を開きます。

- 表示 > 証明書 の順に選択します。

証明書 ダイアログ ボックスが開きます。 - 証明書のインポート をクリックします。

証明書インポート ウィザードが開きます。

- 次へ をクリックします。

- 証明書の機能 ページで、証明書の機能に一致するオプションを選択します。

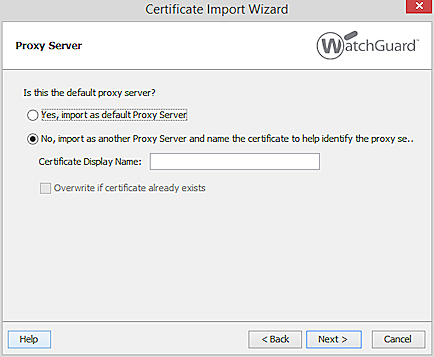

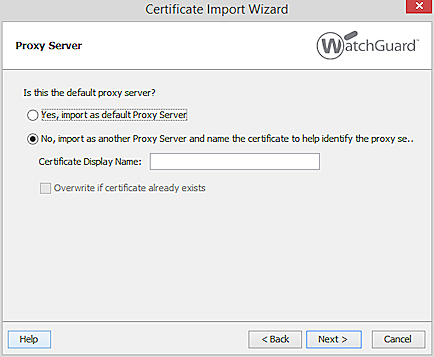

- プロキシ サーバー を選択した場合:

- これを既定のプロキシ サーバー証明書にするには、既定のプロキシ サーバーとしてインポートする チェックボックスを選択します。これにより、証明書の表示名を指定するオプションが削除されます。

インバウンドの SMTP コンテンツのインスペクション用に証明書をインポートする場合は、既定の証明書として読み込む必要があります。

- 証明書の表示名 テキスト ボックスに証明書の名前を入力し、この証明書を特定するのに役立つ名前を指定することができます。証明書の名前が既に存在し、現在の証明書を上書きしたい場合は、証明書が既に存在する場合に上書きする チェックボックスを選択します。

- 次へ をクリックします。

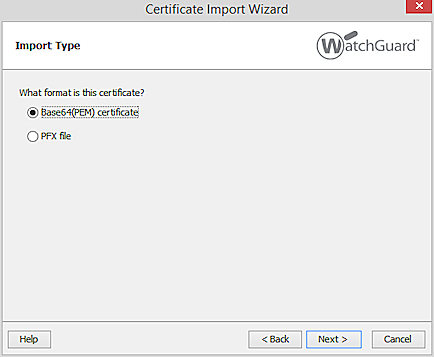

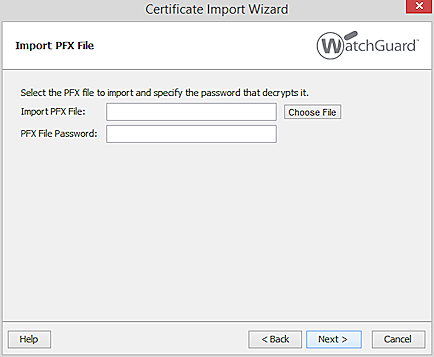

- 証明書の種類 ページから、Base64 (PEM) 証明書 または PFX ファイル タイプを選択します。

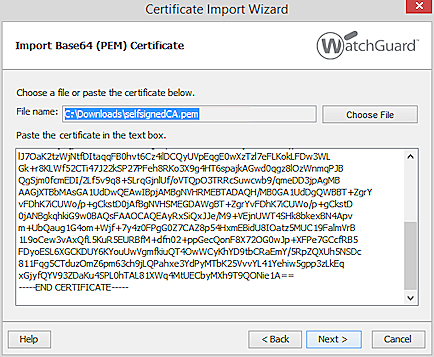

Base64 (PEM) 証明書 を選択した場合は、参照 をクリックして、ファイルから証明書を選択してロードするか、またはテキスト ボックスに PEM 証明書のコンテンツをコピーして貼付けすることができます。

PFX ファイル を選択した場合は、PFX ファイル パスワード を入力し、ファイルの選択 をクリックしてアップロードする PFX ファイルを選択します。

- 次へ をクリックします。

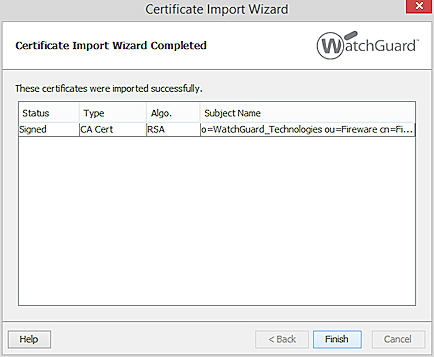

証明書が Firebox に追加されます。

- 完了 をクリックします。

Fireware v12.2 以下の場合は、Fireware システム マネージャー > 証明書 ダイアログ ボックスで 証明書のインポート をクリックし、ステップ 5 から開始します。

- Firebox System Manager を開きます。

- 表示 > 証明書 の順に選択します。

証明書 ダイアログ ボックスが開きます。 - 証明書 CSR を作成する で説明されている証明書署名要求のステップに従います。

- ウィザードの最後のページで、今インポートする をクリックします。

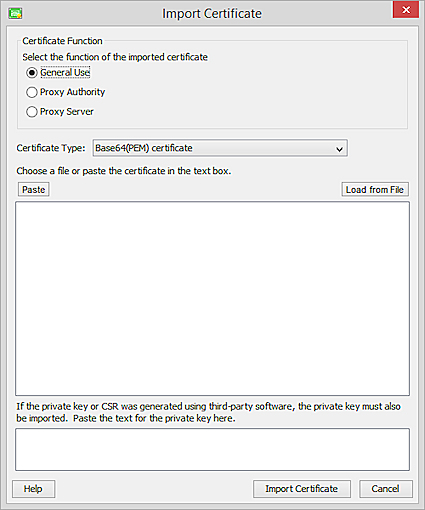

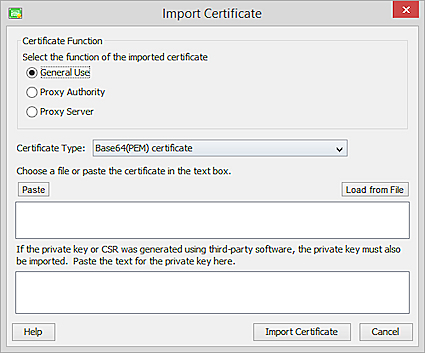

証明書のインポート ダイアログ ボックスが開きます。

- 証明書の機能に一致するオプションを選択します。

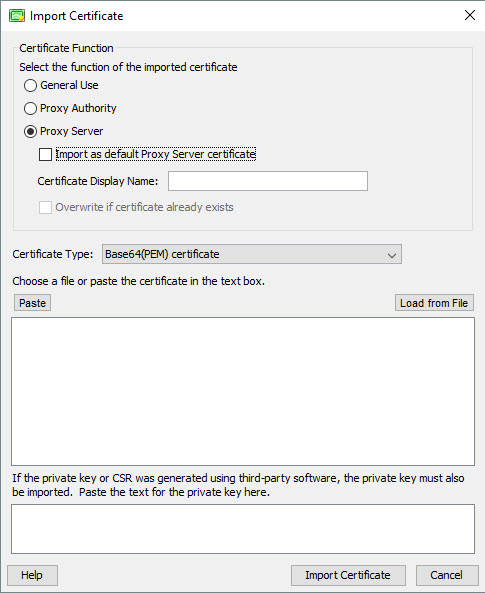

- プロキシ サーバー を選択した場合:

- これを既定のプロキシ サーバー証明書にするには、既定のプロキシ サーバーとしてインポートする チェックボックスを選択します。これにより、証明書の表示名を指定するオプションが削除されます。

- 証明書の表示名 テキスト ボックスに証明書の名前を入力し、この証明書を特定するのに役立つ名前を指定することができます。証明書の名前が既に存在し、現在の証明書を上書きしたい場合は、証明書が既に存在する場合に上書きする チェックボックスを選択します。

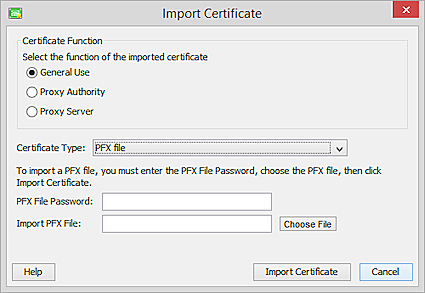

- 証明書の種類ドロップダウン リストから、Base64 (PEM) 証明書 または PFX ファイル タイプを選択します。

- Base64 (PEM) 証明書 を選択した場合、ファイルから証明書をロードすることができ、テキスト ボックスに PEM 証明書コンテンツをコピーして貼付けることができます。

PFX ファイル を選択した場合は、PFX ファイル パスワード を入力し、ファイルの選択 をクリックしてアップロードする PFX ファイルを選択します。

- 証明書のインポート をクリックします。

証明書が Firebox に追加されます。