サーバー モードで TLS 経由の BOVPN を構成する

TLS 経由の BOVPN は、VPN トンネル 通信のクライアント サーバー モデルを使用します。少なくとも 1 つの Firebox を TLS クライアント上の BOVPN として、そして少なくとも 1 つの Firebox を TLS サーバー上の BOVPN として構成する必要があります。

Fireware v12.1 では、Web UI を使って TLS 経由の BOVPN を構成する必要があります。Fireware v12.1.1 以降では、Policy Manager を使用することもできます。

SSL/TLS 設定の優先順位と継承について

いくつかの Firebox の機能では、安全な通信に SSL/TLS を使用し、同じ OpenVPN サーバーを共有しています。OpenVPN サーバーが共有される機能は以下の通りです (優先順位の高いもの順)。

- ハブ デバイスにおける SSL 上の管理トンネル

- サーバー モードにおける TLS 経由の BOVPN

- Mobile VPN with SSL

- Access Portal

優先度の低い機能は、有効化されている優先度の高い機能からの SSL/TLS 設定の一部を継承します。優先度の低い機能には、共有設定を構成することはできません。

SSL 上の管理トンネルが有効化されている場合、以下の TLS 経由の BOVPN 設定は構成できません:

- Firebox IP アドレス

- 仮想 IP アドレス プール

- データ チャンネル プロトコルとポート

- 再ネゴシエート データ チャンネル

TLS 経由の BOVPN サーバーのモード設定は、Mobile VPN with SSL および Access Portal の一部の設定よりも優先されます。TLS 経由の BOVPN サーバーのモード設定が Mobile VPN with SSL および Access Portal の設定にどのように影響するかの詳細については、次を参照してください:SSL/TLS 設定の優先順位と継承。

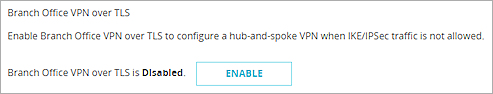

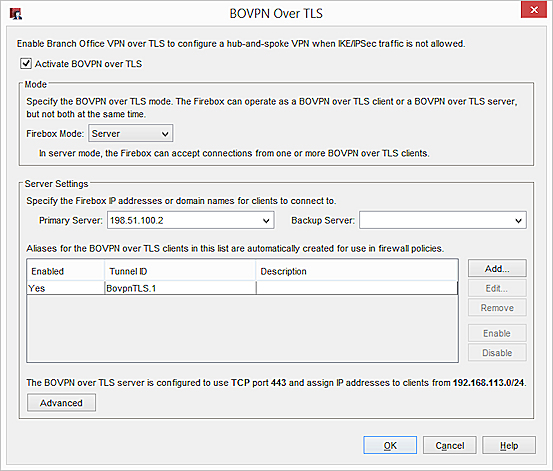

サーバー モードを有効化する

サーバー モードで TLS 経由の BOVPN を有効化すると、Firebox は TLS サーバーとして構成されます。

- VPN > TLS 経由の BOVPN の順に選択します。

- 無効化 をクリックします。

TLS 経由の BOVPN モード ダイアログ ボックスが表示されます。 - Firebox モード ドロップダウン リストから、サーバー を選択します。

- プライマリ サーバー テキスト ボックスに、Firebox IP アドレスまたはクライアント接続のドメイン名を入力します。

- (任意) バックアップ サーバー テキスト ボックスに、Firebox 上のセカンダリ 外部インターフェイスの IP アドレスまたはドメイン名を入力します。クライアントは、プライマリ サーバーに接続できない場合、バックアップ サーバーへの接続を試みます。

- 保存 をクリックします。

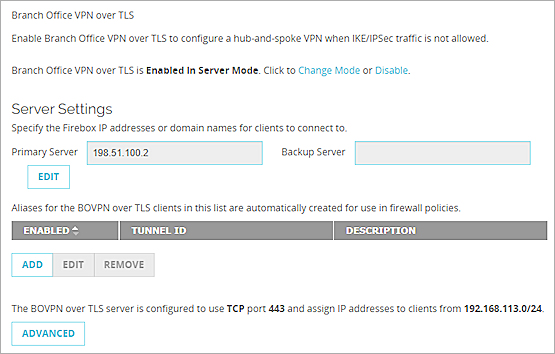

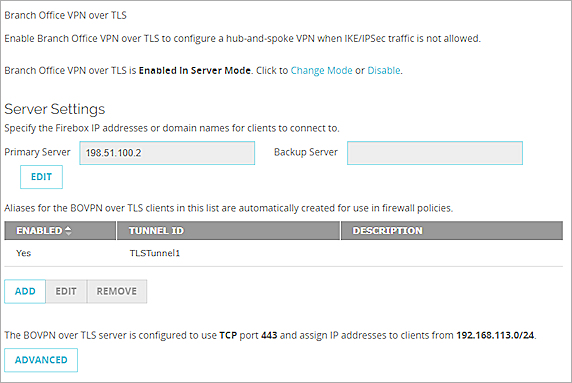

構成の概要が表示されます。

次に、TLS サーバー経由の BOVPN に接続できる TLS クライアント上で BOVPN を追加する必要があります。

- VPN > TLS 経由の BOVPN の順に選択します。

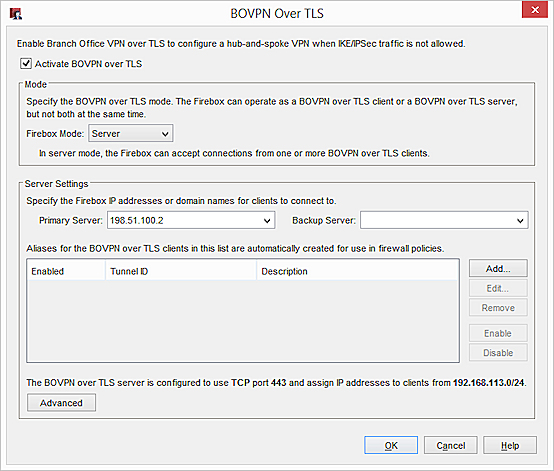

- TLS 経由の BOVPN を有効にする を選択します。

- Firebox モード ドロップダウン リストから、サーバー を選択します。

- プライマリ サーバー テキスト ボックスに、Firebox IP アドレスまたはクライアント接続のドメイン名を入力します。

- (任意) バックアップ サーバー テキスト ボックスに、Firebox 上のセカンダリ 外部インターフェイスの IP アドレスまたはドメイン名を入力します。クライアントは、プライマリ サーバーに接続できない場合、バックアップ サーバーへの接続を試みます。

次に、TLS サーバー経由の BOVPN に接続できる TLS クライアント上で BOVPN を追加する必要があります。

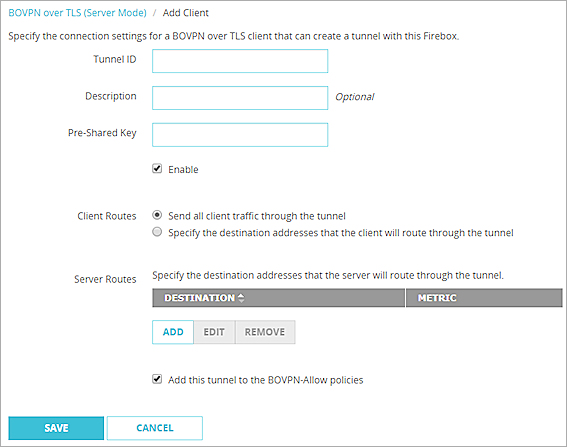

TLS 経由の BOVPN クライアントを追加する

TLS クライアント経由の BOVPN を追加する際には、次の事項を指定する必要があります:

- クライアント ルート — TLS 経由の BOVPN サーバーの背後にある、TLS 経由の BOVPN クライアントによってアクセス可能なアクセス先。トンネルを通じてすべてのトラフィックを送信する、または指定した送信先へのトラフィックのみを送信する場合に選択します。

- サーバー ルート — TLS 経由の BOVPN クライアントの背後にある、TLS サーバー経由の BOVPN によってアクセス可能な宛先。

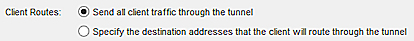

Mobile VPN with SSL が TLS 上の BOVPN で有効化されている場合は、TLS サーバー上の BOVPN で クライアントがトンネルを通じてルートするクライアントの送信先アドレスを指定する オプションを選択する必要があります。すべての場所を送信先とするトラフィックは、トンネルを通じて送信されます を選択した場合、モバイル ユーザーは TLS 経由の BOVPN として構成された Firebox への Mobile VPN with SSL 接続を確立することができません。

- 追加 をクリックします。

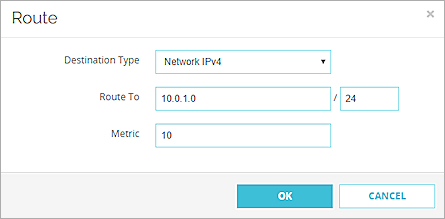

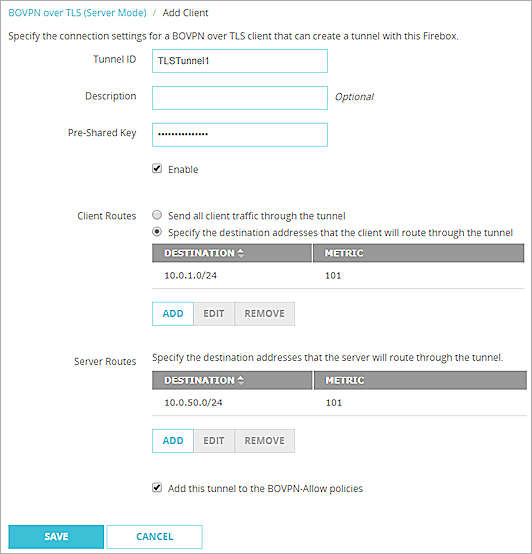

クライアントの追加 ページが表示されます。

- トンネル ID テキスト ボックスに、トンネルの識別名を入力します。TLS クライアント上のものと同じトンネル ID を指定する必要があります。

- (任意) 説明 テキスト ボックスに、トンネルの説明を入力します。

- 事前共有キー テキスト ボックスに、クライアントとサーバーが使用する事前共有キーを入力します。

- このクライアントを有効化するには、有効化 を選択します。

- クライアント ルート セクションで、TLS 経由の BOVPN クライアントが、トンネルを通じてどのトラフィックを送信するかを指定します。

トンネルを通じてすべてのクライアント トラフィックを送信する

すべての場所に送信されるトラフィックが、このトンネルを通じて送信されます。

クライアントがトンネルを通じてルーティング先のアドレスを指定します。

TLS サーバー上の BOVPN の後方にある、指定されたネットワークもしくはホスト IP アドレスへ送信されるトラフィックのみが、このトンネルを通じて送信されます

- サーバー ルート セクションで 追加 をクリックします。

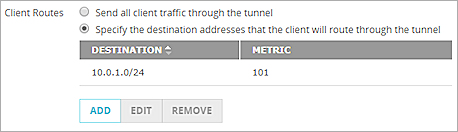

ルート ダイアログ ボックスが表示されます。 - 送信先タイプ ドロップダウン リストで、ネットワーク IPv4 または ホスト IPv4 を選択します。

- ルーティング先 テキスト ボックスに、ネットワークまたはホスト IP アドレスを入力します。

- メトリック テキスト ボックスに、ルートのメトリックを入力します。

- OK をクリックしてトンネルの構成を確認します。

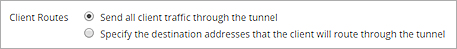

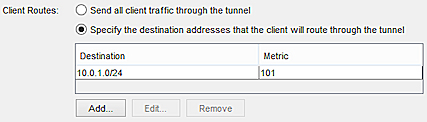

トンネルを通じてすべてのクライアント トラフィックを送信する Web UI 内のオプション

クライアントがトンネルを通じてルーティングする送信先アドレスを指定する Web UI 内のオプション

- 保存 をクリックします。

構成の概要が表示されます。

- 追加 をクリックします。

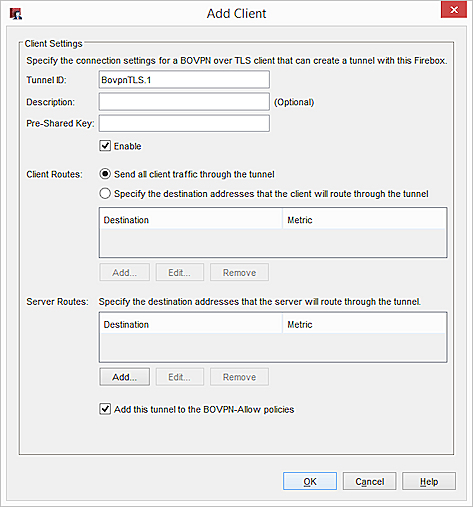

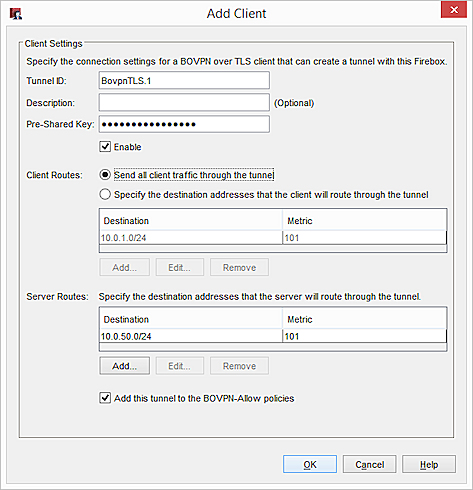

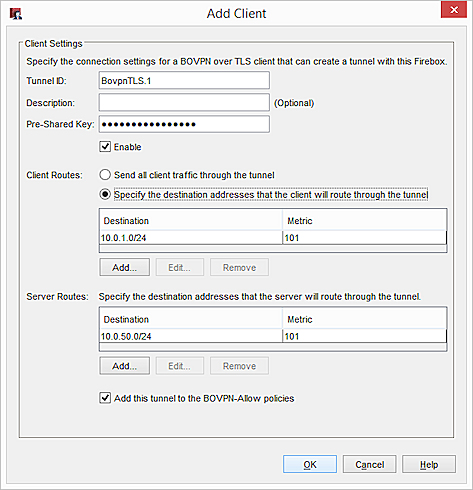

クライアントの追加 ダイアログ ボックスが表示されます。

- トンネル ID テキスト ボックスに、トンネルの識別名を入力します。TLS クライアント上のものと同じトンネル ID を指定する必要があります。

- (任意) 説明 テキスト ボックスに、トンネルの説明を入力します。

- 事前共有キー テキスト ボックスに、クライアントとサーバーが使用する事前共有キーを入力します。

- このクライアントを有効化するには、有効化 を選択します。

- クライアント ルート セクションで、TLS 経由の BOVPN クライアントが、トンネルを通じてどのトラフィックを送信するかを指定します。

トンネルを通じてすべてのクライアント トラフィックを送信する

すべての場所に送信されるトラフィックが、このトンネルを通じて送信されます。

クライアントがトンネルを通じてルーティング先のアドレスを指定します

TLS サーバー上の BOVPN の後方にある、指定されたネットワークもしくはホスト IP アドレスへ送信されるトラフィックのみが、このトンネルを通じて送信されます

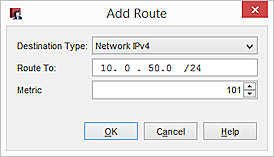

- サーバー ルート セクションで 追加 をクリックします。

ルートの追加 ダイアログ ボックスが表示されます。 - 送信先タイプ ドロップダウン リストから、ネットワーク IPv4 または ホスト IPv4 を選択します。

- ルーティング先 テキスト ボックスに、ネットワークまたはホスト IP アドレスを入力します。

- メトリック テキスト ボックスに、ルートのメトリックを入力します。

- OK をクリックしてトンネルの構成を確認します。

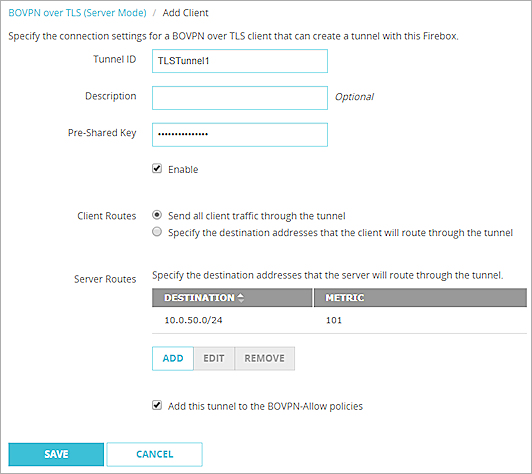

トンネルを通じてすべてのクライアント トラフィックを送信する Policy Manager 内のオプション

クライアントがトンネルを通じてルーティングする送信先アドレスを指定する Policy Manager 内のオプション

- OK をクリックします。

構成の概要が表示されます。

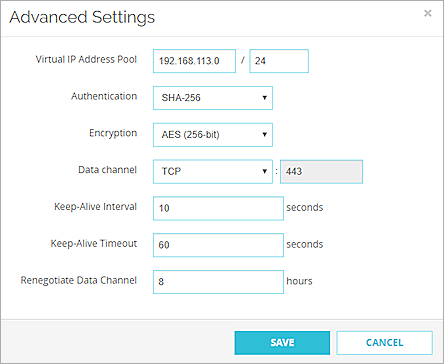

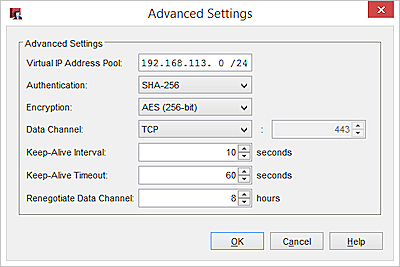

詳細設定の構成

詳細設定にはこれらの通信設定が含まれます。

IP アドレス プール

既定では、TLS サーバー上の BOVPN は、192.168.113.0/24 プールのアドレスを TLS クライアント上の BOVPN に割り当てます。Mobile VPN with SSL も、既定により 192.168.113.0/24 プールを使用します。TLS クライアント モードの TLS 経由の BOVPN および Mobile VPN with SSL の両方が同一の Firebox である場合は、これらの各機能に異なる IP アドレス プールを指定する必要があります。両方の機能が同一の IP アドレス プールを使用する場合、TLS 経由の BOVPN のトラフィックは、トンネルを通じて正常に送信されません。

SSL 上の管理トンネルが有効化されている場合、IP アドレス プール は構成できません。

認証

接続の認証方法を選択します: SHA-1、SHA-256 または SHA-512。SHA-1 よりも強力な SHA-2 のバリアント、SHA-256 および SHA-512 を勧め勧めします。

暗号化

トラフィックを暗号化するためのアルゴリズムを選択します:3DES、AES (128 ビット)、AES (192 ビット) または AES (256 ビット)。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) も選択できます。AES 暗号化をお勧めします。パフォーマンスを優先するには、 128-ビット AES バリアントを選択します。暗号化を最も強化するには、256-ビット AES バリアントを選択します。

3DES を選択する場合は、潜在的ながらも可能性が低いセキュリティ攻撃にご注意ください。より詳しい情報は、WatchGuard ナレッジ ベースの Sweet32 脆弱性 を参照してください。

データ チャネル

データ チャネル プロトコルが TCP の場合、443 以外のポート番号を指定することはできません。

データ チャネル プロトコルを UDP に変更し、SSL 上の管理トンネルが Management Server で有効化されていない限りは、異なるポートを指定することができます。

TCP と UDP の相違点の詳細については、次を参照してください:Mobile VPN with SSL 用ポートとプロトコルの選択。

設定の優先度の詳細については、次を参照してください:SSL/TLS 設定の優先順位と継承。

キープアライブ間隔

指定した時間にわたりトンネルを通じてパケットが送信されなかった場合は、TLS 経由の BOVPN サーバーが TLS 経由の BOVPN クライアントに ping します。

キープアライブ タイムアウト

TLS クライアント上の BOVPN が、キープアライブ タイムアウト 値が経過する前に応答やその他のパケットを送信しない場合、そのトンネル接続は閉じられ、再起動します。

キープアライブ タイムアウト 値は自動的に倍になります。例えば、規定値を 60 秒に設定した場合、TLS 経由の BOVPN サーバーは、TLS 経由の BOVPN クライアントからパケットを受信するのに 120 秒待機します。TLS 経由の BOVPN クライアントから何の応答もなしに 120 秒が経過した場合、トンネル接続は閉じられ、再起動します。これにより、TLS 経由の BOVPN サーバーが接続を閉じる前に TLS 経由の BOVPN クライアントが確実にタイムアウトを検出します。

再ネゴシエート データ チャンネル

再ネゴシエート データ チャンネル テキスト ボックスに指定した時間が経過するまで TLS 経由の BOVPN 接続がアクティブ状態であった場合、TLS 経由の BOVPN サーバーは新しいトンネルを作成します。最小値は 1 時間です。

SSL 上の管理トンネルが有効化されている場合、再ネゴシエート データ チャネル は構成できません。

- TLS 経由の BOVPN サーバー設定 ページで 詳細 をクリックします。

詳細設定ダイアログ ボックスが表示されます。

- 仮想 IP アドレス プールテキスト ボックスにネットワーク IP アドレスを入力します。

- 認証 ドロップダウン リストで、SHA-1、SHA-256 または SHA-512 を選択します。

- 暗号化 ドロップダウン リストで、3DES、AES (128 ビット)、AES (192 ビット)、またはAES (256 ビット) を選択します。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) も選択できます。

- データ チャネル ドロップダウン リストで TCP または UDP を選択します。

- UDP を選択した場合は、隣接するテキスト ボックスでポート番号を指定します。

- キープアライブ間隔 テキスト ボックスで、秒数を数字で指定します。

- キープアライブ タイムアウト テキスト ボックスで、秒数を数字で指定します。

- 再ネゴシエート データ チャネル テキスト ボックスで、時間数を数字で指定します。

- TLS 経由の BOVPN サーバー設定 ダイアログ ボックスで 詳細 をクリックします。

詳細設定 ダイアログ ボックスが表示されます - 仮想 IP アドレス プールテキスト ボックスにネットワーク IP アドレスを入力します。

- 認証 ドロップダウン リストで、SHA-1、SHA-256 または SHA-512 を選択します。

- 暗号化 ドロップダウン リストで、3DES、AES (128 ビット)、AES (192 ビット)、またはAES (256 ビット) を選択します。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) も選択できます。

- データ チャネル ドロップダウン リストで TCP または UDP を選択します。

- UDP を選択した場合は、隣接するテキスト ボックスでポート番号を指定します。

- キープアライブ間隔 テキスト ボックスで、秒数を数字で指定します。

- キープアライブ タイムアウト テキスト ボックスで、秒数を数字で指定します。

- 再ネゴシエート データ チャネル テキスト ボックスで、時間数を数字で指定します。

関連情報:

クライアント モードで TLS 経由の BOVPN を構成する