S'applique À : Fireboxes Gérés sur le Cloud

Vous pouvez configurer un BOVPN (Branch Office VPN) basé sur stratégie entre un Firebox géré sur le cloud et un Firebox géré localement ou un endpoint VPN tiers prenant en charge les VPN IKEv2. Un BOVPN basé sur stratégie est établi lorsque vous définissez un ensemble de paires local-distant spécifiant la source et la destination du trafic qui utilise le tunnel. À chaque endpoint, vous définissez les ressources réseau accessibles via la route du tunnel. Vous créez ainsi un réseau maillé de paires local-distant possibles. Vous pouvez activer ou désactiver des paires local-distant spécifiques à partir de la page Routes de Tunnel.

Vous pouvez utiliser un BOVPN basé sur stratégie lorsque vous n'avez aucune autorité sur l'endpoint distant et que vous ne pouvez pas configurer les paramètres de l'endpoint pour prendre en charge le BOVPN basé sur route plus courant. Nous vous recommandons d'utiliser un BOVPN basé sur stratégie lorsque l'endpoint distant ne peut pas prendre en charge un BOVPN basé sur route.

Les BOVPN basés sur stratégie ne prennent pas en charge les endpoints VPN IKEv1.

Lorsque vous configurez un BOVPN basé sur stratégie, WatchGuard Cloud crée un tunnel IPSec entre le Firebox géré sur le cloud et l'endpoint distant. Utilisez cette option pour gérer un tunnel BOVPN dans WatchGuard Cloud entre un Firebox géré sur le cloud et un endpoint distant difficilement configurable avec un BOVPN basé sur route. Il est impossible de configurer un BOVPN basé sur stratégie entre deux Fireboxes gérés sur le cloud.

Dans l'Aide Fireware, un BOVPN basé sur stratégie est appelé BOVPN Manuel.

Lorsque vous configurez un BOVPN basé sur stratégie, WatchGuard Cloud déploie la configuration vers le Firebox géré sur le cloud. Depuis le Firebox géré sur le cloud, vous configurez :

- Passerelles VPN — Les réseaux externes que les deux périphériques utilisent pour se connecter.

- Méthode d'Informations d'Identification — Sélectionnez l'une des deux options suivantes :

- Clé Pré-partagée — Secret partagé utilisé pour chiffrer et déchiffrer les données transitant via le tunnel. Utilisez une longueur de clé de 20 caractères ou plus.

- Certificat — Certificat IPSec du Firebox utilisé pour l'authentification du tunnel. Pour de plus amples informations, accédez à Certificats pour l'Authentification des Tunnels Branch Office VPN (BOVPN) dans l'Aide Fireware.

- NAT — (Facultatif) Lorsque vous créez un tunnel Branch Office VPN (BOVPN) entre deux réseaux utilisant la même plage d'adresses IP privées, il existe un conflit d'adresses IP. Pour créer un tunnel sans ce conflit, vous pouvez ajouter NAT au VPN.

Sélectionnez l'une des deux options :- 1-to-1 NAT — Crée une correspondance entre une ou plusieurs adresses IP d'une plage et une autre plage d'adresses de même taille. À chaque adresse IP de la première plage correspond une adresse IP de la seconde plage. Pour de plus amples informations, accédez à Configurer 1-to-1 NAT via un Tunnel Branch Office VPN dans l'Aide Fireware.

- NAT Dynamique — Type de règle NAT le plus couramment utilisé. La NAT dynamique modifie l'adresse IP source d'une connexion sortante en n'importe quelle adresse IP ou réseau que vous spécifiez. Pour de plus amples informations, accédez à À propos de la Traduction d'Adresses Réseau (NAT) Dynamique dans l'Aide Fireware.

- Ressources Réseau — Réseaux pouvant envoyer et recevoir du trafic via le tunnel.

- Paramètres de Sécurité — Paramètres d'authentification et de chiffrement de la négociation VPN.

- Détection DPD (Dead Peer Detection) — Le Firebox détecte la déconnexion d'un tunnel et lance automatiquement une nouvelle négociation de Phase 1. Le paramètre est toujours activé et il peut être Basé sur le Trafic ou Basé sur le Temps.

DPD Basée sur le Trafic — Le Firebox envoie un message DPD à la passerelle distante uniquement s'il ne reçoit aucun trafic de celle-ci pendant une durée spécifiée et qu'un paquet est en attente d'envoi vers la passerelle distante.

DPD Basée sur le Temps — Le Firebox initie un échange DPD avec la passerelle distante à un intervalle de message spécifié, indépendamment d'autres trafics reçus de la passerelle distante.

- Intervalle de Conservation d'Activité de Parcours NAT — Contrôle la fréquence à laquelle le Firebox envoie le trafic via le tunnel afin de le maintenir actif en l'absence d'autre trafic transitant par le tunnel. La valeur par défaut est 20 secondes.

- Activer les Paramètres de Bit Ne Pas Fragmenter (DF) — (Facultatif) Contrôlez si le Firebox utilise le paramètre de bit DF d'origine dans l'en-tête d'un paquet.

- Lancer le Tunnel de Phase 1 au Démarrage du Firebox — Spécifie si l'endpoint distant établit le tunnel.

- Détection DPD (Dead Peer Detection) — Le Firebox détecte la déconnexion d'un tunnel et lance automatiquement une nouvelle négociation de Phase 1. Le paramètre est toujours activé et il peut être Basé sur le Trafic ou Basé sur le Temps.

Il est impossible de configurer le basculement VPN pour les endpoints tiers BOVPN basé sur stratégie.

BOVPN Basé sur Stratégie et Routage

Dans la configuration BOVPN, vous spécifiez les ressources réseau accessibles via le tunnel BOVPN. Par défaut, le Firebox utilise les stratégies système de manière à spécifier comment le trafic doit utiliser le tunnel.

Vous pouvez créer votre propre stratégie de manière à disposer d'un meilleur contrôle sur le trafic BOVPN basé sur stratégie que les stratégies système BOVPN-Allow-Any-in et BOVPN-Allow-Any-out n'en proposent.

Si vous voulez spécifier les ressources réseau des deux endpoints au sein du même sous-réseau, vous devez utiliser la NAT. Si vous n'utilisez la NAT, il vous est impossible de router le trafic via un tunnel BOVPN entre des réseaux privés employant la même plage d'adresses IP.

Pour un BOVPN basé sur stratégie entre un Firebox géré sur le cloud et un Firebox géré localement ou un endpoint VPN tiers :

- Les ressources réseau que vous spécifiez pour l'endpoint distant spécifient le trafic que le Firebox route via le tunnel.

- Les ressources réseau que vous spécifiez pour le Firebox sont les ressources que vous souhaitez faire router par l'endpoint distant via le tunnel VPN vers le Firebox. Afin que le Firebox puisse recevoir le trafic VPN vers ces ressources, l'endpoint distant doit être configuré de manière à router le trafic destiné à ces adresses IP via le tunnel.

- Le trafic réseau qui quitte le Firebox doit provenir d'une ressource réseau que vous spécifiez pour le Firebox et posséder une destination d'une ressource réseau sur l'endpoint distant.

- Le trafic réseau qui quitte l'endpoint de distant doit provenir d'une ressource réseau que vous spécifiez au niveau du endpoint distant et posséder pour destination une ressource réseau sur le Firebox.

- Les BOVPN basés sur stratégie ne créent pas de routes système. Le Firebox contrôle le trafic qui transite par le tunnel BOVPN en fonction de la source et de la destination du trafic correspondant aux ressources réseau que vous fournissez à chaque endpoint.

BOVPN et Déploiement Automatique

Lorsque vous ajoutez, modifiez ou supprimez un BOVPN basé sur stratégie, la configuration BOVPN est automatiquement déployée afin que le Firebox géré sur le cloud puisse la télécharger. Pour confirmer que le déploiement automatique contient uniquement des modifications de configuration BOVPN, il est impossible d'enregistrer les modifications BOVPN si le Firebox présente d'autres modifications de configuration non déployées.

Ajouter un BOVPN entre un Firebox Géré sur le Cloud et un Firebox Géré Localement ou un Endpoint VPN Tiers

Vous pouvez ajouter un BOVPN basé sur stratégie à partir de la page BOVPN d'un Firebox spécifique, ou vous pouvez ajouter le BOVPN à partir de la page VPN de WatchGuard Cloud, qui est une page de configuration partagée. Pour de plus amples informations, accédez à Gérer les BOVPN des Fireboxes Gérés sur le Cloud.

Pour ajouter un BOVPN basé sur stratégie au Firebox géré sur le cloud, à partir de WatchGuard Cloud :

- Pour ouvrir la page BOVPN, utilisez l'une des méthodes suivantes :

- Pour gérer les BOVPN de tous les Fireboxes du compte actuellement sélectionné, sélectionnez Configurer > VPN.

La page BOVPN indique les BOVPN actuellement configurés. - Pour gérer les BOVPN d'un Firebox spécifique, sur la page Configuration du Périphérique, cliquez sur la mosaïque Branch Office VPN.

La page BOVPN indique les BOVPN actuellement configurés.

- Pour gérer les BOVPN de tous les Fireboxes du compte actuellement sélectionné, sélectionnez Configurer > VPN.

- Cliquez sur Ajouter un BOVPN.

La page Ajouter un BOVPN s'ouvre. - Dans la zone de texte Nom, saisissez le nom du BOVPN.

- Dans la liste déroulante Type de Connexion VPN, sélectionnez IPSec Basé sur Stratégie vers un Firebox Géré Localement / Tiers.

- Dans la liste déroulante Famille d'Adresses, sélectionnez Adresses IPv4 ou Adresses IPv6.

Si vous sélectionnez Adresses IPv6, l'autre endpoint BOVPN doit être configuré pour prendre en charge IPv6.

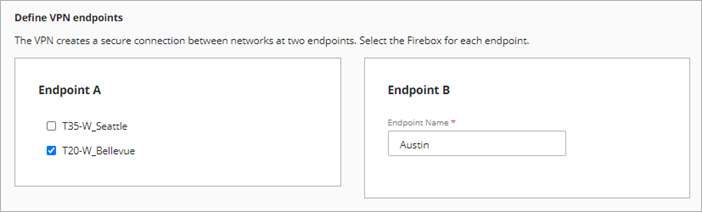

- Dans la section Endpoint A, sélectionnez un Firebox géré sur le cloud depuis votre compte. Vous ne pouvez sélectionner qu'un seul Firebox.

Si vous ajoutez le BOVPN à partir d'une page Configuration du Périphérique, la liste Endpoint A ne contient qu'un seul Firebox. - Dans la section Endpoint B, dans la zone de texte Nom de l'Endpoint, saisissez un nom permettant d'identifier l'endpoint VPN distant.

La configuration BOVPN utilise ce nom pour désigner l'Endpoint B.

- Cliquez sur Suivant.

La page des paramètres des Passerelles VPN s'ouvre.

- Pour utiliser un certificat IPSec du Firebox pour cette connexion VPN, sélectionnez Utiliser le Certificat IPSec du Firebox. Pour utiliser plutôt une clé pré-partagée, passez à l'Étape 10.

Une liste de certificats s'ouvre.

- Sélectionnez un certificat. Pour de plus amples informations, accédez à À Propos des Certificats du Périphérique.

- Pour le Firebox géré sur le cloud, sélectionnez un réseau externe.

- Pour ce réseau externe, spécifiez l'adresse IP dans la liste déroulante Adresse IP. Sélectionnez le nom x500, le nom de domaine ou l'adresse IP. Les options disponibles dépendent de la configuration du certificat.

Pour les réseaux dont l'adresse IP est configurée en DHCP ou PPPoE, l'adresse IP par défaut est Tout (Dynamique). - Pour l'endpoint distant :

- Dans la liste déroulante Adresse IP, sélectionnez ou saisissez une adresse IP.

- Dans la zone de texte Identifiant de l'Endpoint, saisissez un nom x500, un nom de domaine ou une adresse IP résolvant vers l'adresse IP de l'endpoint distant.

- Cliquez sur Suivant.

La page Trafic s'ouvre. - Pour utiliser une clé pré-partagée pour cette connexion VPN, pour le Firebox géré sur le cloud, sélectionnez un réseau externe.

- Dans la zone de texte IP ou Nom de Domaine ou Utilisateur sur le Domaine, sélectionnez une adresse IP, un nom de domaine ou un utilisateur sur le domaine qui résout vers l'adresse IP du réseau externe du Firebox. Par exemple pour un utilisateur sur le domaine : [email protected].

- Pour l'endpoint distant, dans la zone de texte IP ou Nom de Domaine ou Utilisateur sur le Domaine, saisissez une adresse IP, un nom de domaine ou un utilisateur sur le domaine qui résout vers l'adresse IP de l'endpoint distant. Par exemple pour un utilisateur sur le domaine [email protected].

- Dans la zone de texte Clé Pré-Partagée, saisissez la clé pré-partagée pour sécuriser le tunnel VPN.

- Cliquez sur Suivant.

La page Trafic s'ouvre.

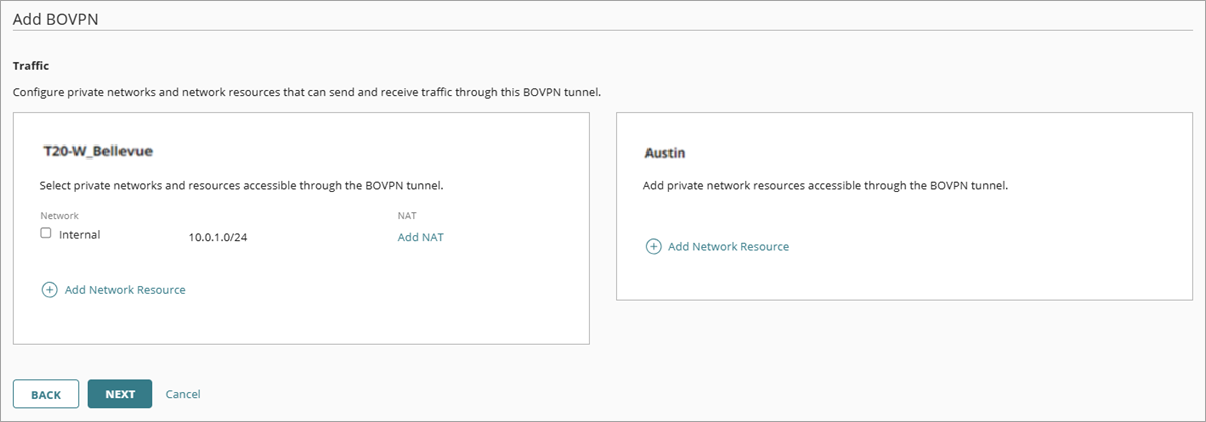

- Sélectionnez le réseau du Firebox pour lequel vous souhaitez octroyer l'accès via le tunnel VPN.

- (Facultatif) Pour éviter les conflits lorsque les deux réseaux utilisent la même plage d'adresses IP privées, ajoutez NAT à un endpoint.

Vous devez définir le sens du trafic transitant par le tunnel lorsque vous activez la NAT dynamique. La direction par défaut est sortante.

- À côté du endpoint géré sur le cloud auquel vous souhaitez ajouter la NAT, cliquez sur Ajouter NAT.

La boîte de dialogue Ajouter NAT s'ouvre. - Vous pouvez sélectionner 1-to-1 NAT ou NAT Dynamique.

- Dans la zone de texte Adresse NAT, saisissez une adresse IP et un masque de réseau pour 1-to-1 NAT, ou dans la zone de texte Adresse IP Source, saisissez une adresse IP pour la NAT dynamique.

- Cliquez sur Ajouter.

Les informations de la NAT s'affichent à côté de l'entrée du endpoint du réseau. - Pour ajouter une ressource réseau autre que les réseaux internes ou invités :

- Dans la section des ressources Firebox, cliquez sur Ajouter une Ressource Réseau.

La boîte de dialogue Ajouter une Ressource Réseau s'ouvre.

- Dans la zone de texte Ressource Réseau, saisissez l'adresse IP du réseau et le masque réseau.Astuce !

- (Facultatif) Pour ajouter NAT à une ressource réseau, cliquez sur Ajouter NAT.

- Dans la section des ressources Firebox, cliquez sur Ajouter une Ressource Réseau.

- Ajoutez une ressource réseau pour l'endpoint distant :

- Dans la section du deuxième endpoint, cliquez sur Ajouter une Ressource Réseau.

- Dans la zone de texte Ressource Réseau, saisissez l'adresse IP du réseau et le masque réseau.

- Cliquez sur Ajouter.

La ressource réseau est ajoutée aux paramètres de trafic de l'endpoint.

- Répétez l'étape précédente pour ajouter d'autres ressources réseau.

- Cliquez sur Suivant.

La page Routes de Tunnel s'ouvre.

Pour supprimer une adresse IP NAT, effacez le contenu de la zone de texte NAT pour qu'elle soit vide et cliquez sur Enregistrer.

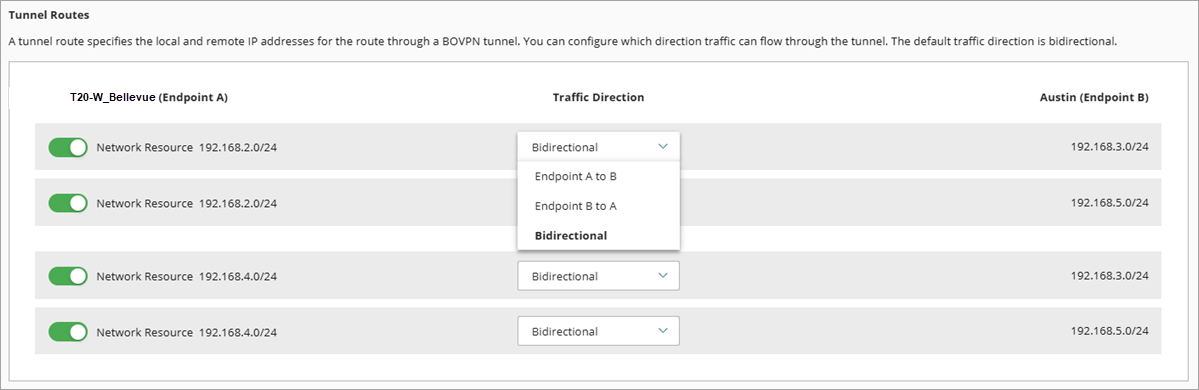

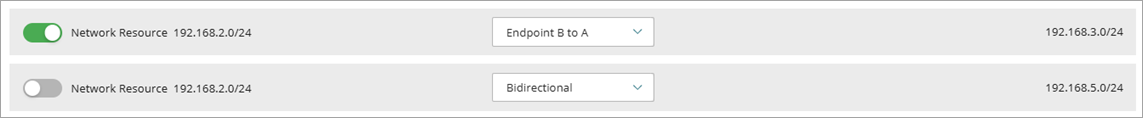

- Dans la liste déroulante Sens du Trafic, sélectionnez le sens du trafic de la route BOVPN.

Le sens du trafic par défaut est Bidirectionnel. Vous pouvez définir le sens du trafic de l'endpoint A vers l'endpoint B, de l'endpoint B vers l'endpoint A, ou de manière Bidirectionnelle entre les endpoints.

- (Facultatif) Vous pouvez utiliser les bascules pour activer ou désactiver les routes du tunnel à partir de la page Routes de Tunnel. Lorsque vous désactivez une route de tunnel, le Firebox ne tente pas d'établir cette route du tunnel spécifique entre les deux endpoints.

- Cliquez sur Suivant.

La page paramètres de Sécurité s'ouvre.

- Acceptez les paramètres de sécurité par défaut ou modifiez-les de manière à ce qu'ils correspondent aux paramètres pris en charge par l'endpoint VPN distant. Pour de plus amples informations, accédez à Configurer les Paramètres de Sécurité BOVPN. Pour plus d'informations sur le débit BOVPN, accédez à Optimiser le Débit BOVPN.

- Cliquez sur Ajouter.

Le déploiement BOVPN est ajouté et la page Guide BOVPN s'ouvre.

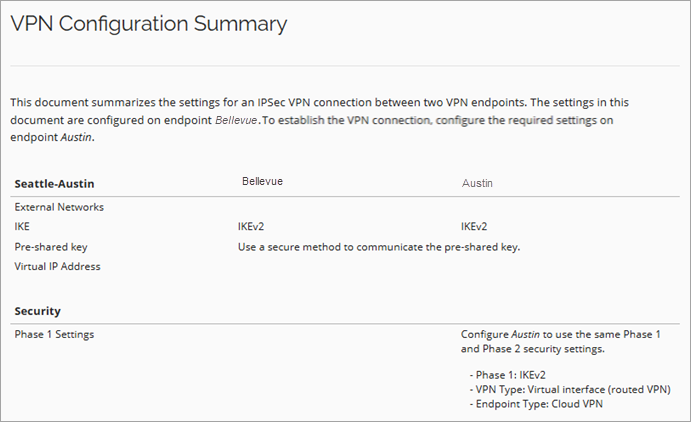

- (Facultatif) Pour ouvrir le Guide BOVPN dans un nouvel onglet de navigateur, cliquez sur Afficher le Guide.

La Synthèse de Configuration VPN s'ouvre dans un nouvel onglet du navigateur.

- Pour revenir à la liste BOVPN, cliquez sur Terminer.

Vous pouvez modifier ou supprimer un BOVPN sur la page BOVPN. Pour obtenir des informations, accédez à Gérer les BOVPN des Fireboxes Gérés sur le Cloud.

Afficher le Guide BOVPN

Pour chaque BOVPN, WatchGuard Cloud génère un Guide VPN offrant une synthèse des paramètres de configuration VPN exigés par l'endpoint VPN distant. Vous pouvez consulter le Guide BOVPN sur la page Modifier le BOVPN. Pour de plus amples informations, accédez à Afficher le Guide BOVPN.

Gérer le Déploiement de la Configuration du Périphérique