S'applique À : ThreatSync+ NDR

Cette rubrique de démarrage rapide décrit les étapes générales d'installation et de configuration de ThreatSync+ NDR dans WatchGuard Cloud :

- Avant de Commencer

- Activer la Licence et Allouer des Utilisateurs ThreatSync+ NDR

- Vérifier le Trafic Réseau du Firebox

- Télécharger et Installer les Agents pour Collecter le Trafic Réseau

- Configurer les Notifications et les Alertes

- Répondre aux Smart Alerts

- Examiner les Alertes de Stratégie

- Examiner les Rapports de Conformité

Avant de Commencer

Avant d'utiliser ThreatSync+ NDR, vérifiez les points suivants :

- Vous disposez d'un Firebox géré sur le cloud ou d'un Firebox géré localement ajouté à WatchGuard Cloud pour le reporting cloud.

- Votre Firebox exécute le système d'exploitation Fireware OS v12.10.3 ou une version ultérieure.

- Vous activez la case à cocher Envoyer un message de journal pour les rapports ou Envoyer un message de journal dans chaque stratégie de votre Firebox géré localement qui est configuré pour envoyer des données de journal à WatchGuard Cloud.

- Envoyer un message de journal pour les rapports — Pour une stratégie de filtre de paquets qui autorise les connexions, cette case à cocher apparaît dans les paramètres Journalisation. Dans les stratégies de proxy, ce paramètre se trouve dans l'action de proxy. Il s'appelle : Activer la journalisation pour les rapports.

- Envoyer un message de journal — Dans une stratégie de filtre de paquets ou de proxy, cette case à cocher figure dans les paramètres de Journalisation.

Pour de plus amples informations, accédez à Définir les préférences de Journalisation et de Notification dans l'Aide Fireware.

Activer la Licence et Allouer des Utilisateurs ThreatSync+ NDR

Pour utiliser ThreatSync+ NDR, vous devez acheter une licence ThreatSync+ NDR. ThreatSync+ NDR est sous licence pour chaque utilisateur. Vous pouvez posséder jusqu'à deux périphériques uniques en réseau (stations de travail, téléphones mobiles, téléphones IP, serveurs, caméras ou autres périphériques IOT) pour chaque utilisateur ThreatSync+ NDR sous licence. Par exemple, si une licence est octroyée à 250 utilisateurs, ThreatSync+ NDR surveille le trafic de 500 périphériques réseau actifs au maximum. Pour de plus amples informations, accédez à À Propos des Licences ThreatSync+ NDR.

Après avoir acheté une licence ThreatSync+ NDR, vous devez l'activer à l'adresse www.watchguard.com. Pour de plus amples informations, accédez à Activer une Licence ThreatSync+ NDR.

Une licence distincte est nécessaire pour WatchGuard Compliance Reporting. Pour de plus amples informations concernant l'activation d'une licence Compliance Reporting, accédez à Activer une Licence WatchGuard Compliance Reporting.

Une licence distincte est nécessaire pour les intégrations ThreatSync+ SaaS. Pour de plus amples informations concernant l'activation d'une licence ThreatSync+ SaaS, accédez à Activer une Licence ThreatSync+ SaaS.

Vous gérez l'allocation des utilisateurs de votre compte et de tous les comptes que vous gérez dans WatchGuard Cloud. Chaque allocation d'utilisateur comprend jusqu'à deux périphériques réseau actifs. Pour de plus amples informations, accédez à Allouer des Utilisateurs ThreatSync+ NDR et Allouer des Utilisateurs WatchGuard Compliance Reporting.

Pour de plus amples informations concernant la gestion des licences et l'application de ThreatSync+ NDR, consultez cet article de la Base de Connaissances : FAQ sur les Licences ThreatSync+ NDR. (externe)

Pour de plus amples informations concernant les licences d'essai de ThreatSync+ NDR et Compliance Reporting, accédez à À Propos des Essais dans WatchGuard Cloud.

Vérifier le Trafic Réseau du Firebox

Une fois que vous avez activé ThreatSync+ NDR, le service commence automatiquement à surveiller et à analyser les journaux de trafic de Firebox de tous les Fireboxes associés au compte qui sont gérés dans WatchGuard Cloud ou sont configurés pour envoyer des données de journal et de rapport à WatchGuard Cloud pour plus de visibilité.

ThreatSync+ NDR analyse les messages de journal de trafic par blocs de 30 minutes et utilise l'apprentissage automatique et d'autres analyses avancées pour identifier les menaces. Vous pouvez vous attendre à voir les données dans l'interface utilisateur ThreatSync+ (à partir du menu Surveiller) environ une heure après le début de votre essai.

Sur la page Synthèse du Réseau, assurez-vous que les widgets Nombre Total de Périphériques et Trafic Total affichent des valeurs non nulles.

Télécharger et Installer les Agents pour Collecter le Trafic Réseau

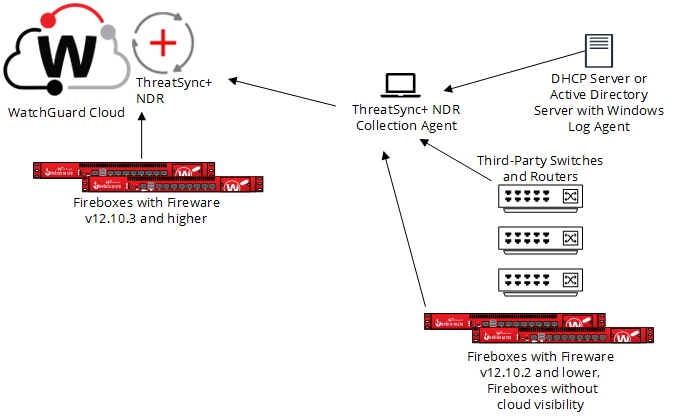

Outre les données collectées par le Firebox, vous pouvez également installer des collecteurs sous forme d'agent pour collecter des données des commutateurs et des pare-feu tiers. Ces collecteurs sous forme d'agent relaient NetFlow, sFlow et les journaux des serveurs Active Directory et DHCP vers WatchGuard Cloud via un tunnel IPSec sécurisé.

Pour ajouter et configurer un collecteur, vous devez d'abord télécharger le programme d'installation de l'Agent WatchGuard et exécuter l'assistant d'installation sur les ordinateurs ou les serveurs Windows ou Linux que vous souhaitez configurer en tant que collecteurs.

Lorsque vous installez l'Agent WatchGuard, il installe l'Agent de Collecte ThreatSync+ NDR.

- L'Agent de Collecte ThreatSync+ NDR reçoit les données de journal des commutateurs et des routeurs de votre réseau, les données DHCP de l'Agent de Journal Windows et les données des Fireboxes gérés localement et envoie les données à WatchGuard Cloud.

- L'Agent de Journal Windows est un agent de collecte qui lit les journaux du serveur DHCP Windows, puis les transmet à l'Agent de Collecte ThreatSync+ NDR. L'Agent de Collecte ThreatSync+ NDR transmet ensuite les journaux DHCP à WatchGuard Cloud.

Configuration Requise pour Windows

Avant de télécharger l'Agent WatchGuard, assurez-vous de disposer des permissions d'administrateur et de vous être connecté à l'ordinateur Windows sur lequel vous souhaitez installer l'Agent WatchGuard.

Assurez-vous que la virtualisation est activée dans le BIOS et que l'option VBS (Virtualization-Based Security) est activée pour les hôtes de l'environnement virtuel.

Pour de plus amples informations, accédez à :

- Activer la Virtualisation sur les PC Windows

- Virtualization-Based Security (VBS)

- Activer ou Désactiver VBS sur une MV Existante dans le Client de l'Hôte VMware

Si vous exécutez le collecteur sur Hyper-V, la Virtualisation Imbriquée doit être activée. Pour de plus amples informations, consultez les sections Virtualisation Imbriquée et Exécuter Hyper-V dans une Machine Virtuelle avec la Virtualisation Imbriquée.

Pour éviter la Virtualisation Imbriquée, nous vous recommandons d'exécuter le collecteur sur un périphérique physique dédié au lieu d'un périphérique virtuel.

L'Agent de Collecte ThreatSync+ NDR pour Windows doit répondre aux exigences suivantes :

- Windows 10, Windows 11 ou Windows 2022 installé avec :

- Nombre minimal de cœurs de processeur : 2

- 8 GO de RAM et 150 GO d'espace disque minimum

Pour les réseaux dont le débit NetFlow est supérieur à 500 000 par minute, la quantité nécessaire de processeurs, de RAM et d'espace disque est supérieure.

Pour de plus amples informations, accédez à Configurer les Collecteurs pour ThreatSync+ NDR (Ordinateurs Windows).

Exigences Système pour Linux

Avant de télécharger l'Agent WatchGuard, assurez-vous de disposer des permissions root sur l'ordinateur Linux sur lequel vous souhaitez installer l'Agent WatchGuard. Vous devez posséder un accès sudo.

L'Agent de Collecte ThreatSync+ NDR pour Linux doit répondre aux exigences suivantes :

- Ubuntu 22.04 Server LTS ou 24.04 Server LTS installé avec :

- Nombre minimal de cœurs de processeur : 2

- 8 GO de RAM et 128 GO d'espace disque minimum

Seule l'installation complète du serveur Ubuntu est prise en charge. L'installation par défaut (anciennement appelée minimale) n'est pas prise en charge.

Nous recommandons Ubuntu 22.04 Server LTS. Si vous installez Ubuntu 24.04 Server LTS sur le même serveur que WatchGuard EPDR, assurez-vous de mettre à niveau votre protection Linux à la version 3.0.5.00.0001 ou une version ultérieure.

Pour les réseaux dont le débit NetFlow est supérieur à 500 000 par minute, la quantité nécessaire de processeurs, de RAM et d'espace disque est supérieure.

- Architecture x86-64 — Pour vérifier l'architecture de votre ordinateur, exécutez la commande suivante :

user@ndr-ubuntu24:~$ uname -m

x86_64

Pour de plus amples informations, accédez à Configurer les Collecteurs pour ThreatSync+ NDR (Ordinateurs Linux).

Exigences Système pour l'Agent de Journal Windows

Vous pouvez installer l'Agent de Journal Windows sur les systèmes d'exploitation suivants :

- Windows Server 2019

- Windows Server 2022

Windows Installer est compatible avec les ordinateurs équipés d'un processeur x86 ou ARM.

Pour de plus amples informations concernant les systèmes d'exploitation et les environnements de virtualisation pris en charge, consultez la section Compatibilité des Systèmes d'Exploitation des Composants ThreatSync+ NDR des Notes de Publication de ThreatSync+ NDR.

L'Agent de Collecte ThreatSync+ NDR écoute sur les ports suivants :

- Port 2055 pour les données de journal NetFlow des endpoints.

- Port 6343 pour les données du journal sFlow provenant des endpoints.

- Port 514 pour les données de journal DHCP de l'Agent de Journal Windows.

Télécharger et Installer l'Agent WatchGuard

Téléchargez et installez l'Agent WatchGuard sur chaque ordinateur Windows ou Linux que vous souhaitez configurer en tant que collecteur. Vous pouvez configurer plusieurs Agents de Collecte ThreatSync+ NDR dans votre compte. En règle générale, un seul Agent de Collecte ThreatSync+ NDR est requis pour chaque emplacement physique de votre réseau. Nous vous recommandons d'ajouter et de configurer l'Agent de Journal Windows sur tous les serveurs DHCP.

Pour installer l'Agent WatchGuard pour Windows :

- Connectez-vous à votre compte WatchGuard Cloud.

- Pour les comptes Service Provider, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > Intégrations ThreatSync+ > Collecteurs.

- Dans l'onglet Agents de Collecte ThreatSync+ NDR, cliquez sur Ajouter un Collecteur.

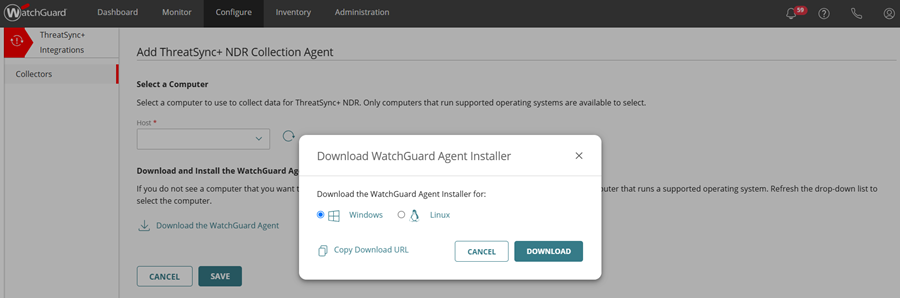

- Dans la section Télécharger et Installer l'Agent WatchGuard, cliquez sur Télécharger l'Agent WatchGuard.

La boîte de dialogue Télécharger le Programme d'Installation de l'Agent WatchGuard s'ouvre. - Dans la boîte de dialogue Télécharger le Programme d'Installation de l'Agent WatchGuard, sélectionnez Windows.

- (Facultatif) Cliquez sur Copier l'URL de Téléchargement pour enregistrer l'URL de téléchargement.

- Cliquez sur Télécharger.

Le fichier Windows WatchGuard_Agent.msi se télécharge. - Copiez le fichier .MSI sur l'ordinateur ou le serveur Windows dont vous souhaitez obtenir les journaux.

- Double-cliquez sur le fichier WatchGuard_Agent.msi et suivez les étapes de l'assistant.

Une barre de progression s'affiche pendant le processus d'installation. L'agent ouvre une fenêtre de console Ubuntu pendant l'installation. Vous ne devez pas fermer cette fenêtre. L'ordinateur ou le serveur Windows redémarre afin d'achever l'installation.

Pour installer l'agent WatchGuard pour Linux :

- Connectez-vous à votre compte WatchGuard Cloud.

- Pour les comptes Service Provider, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > Intégrations ThreatSync+ > Collecteurs.

- Dans l'onglet Agents de Collecte ThreatSync+ NDR, cliquez sur Ajouter un Collecteur.

- Dans la section Télécharger et Installer l'Agent WatchGuard, cliquez sur Télécharger l'Agent WatchGuard.

La boîte de dialogue Télécharger le Programme d'Installation de l'Agent WatchGuard s'ouvre. - Dans la boîte de dialogue Télécharger le Programme d'Installation de l'Agent WatchGuard, sélectionnez Linux.

- (Facultatif) Cliquez sur Copier l'URL de Téléchargement pour enregistrer l'URL de téléchargement.

- Cliquez sur Télécharger.

Le fichier WatchGuard Agent.run se télécharge. - Copiez le fichier .RUN sur l'ordinateur ou le serveur Linux dont vous souhaitez recevoir les journaux.

- Connectez-vous à l'ordinateur Linux et vérifiez que la version du système d'exploitation est prise en charge. Les champs Description et Version indiquent la version.Exemple de sortie :

ndr@ndr-ubuntu:~$ lsb_release -a

No LSB modules are available.

Distributor ID: Ubuntu

Description : Ubuntu 24.04.1 LTS

Release: 24.04

Codename: noble

ndr@ndr-ubuntu:~$

- Vérifiez que vous êtes dans le répertoire où vous avez copié le fichier WatchGuard Agent.run. Exécutez la commande ls -l pour énumérer le nom des fichiers du répertoire actuel et vérifiez que WatchGuard Agent.run figure dans la liste.Exemple de sortie :

ndr@ndr-ubuntu:~$ ls -1

total 2072

-rw-rw-r-- 1 ndr ndr 2121583 Oct 2 08:06 'WatchGuard Agent.run'

ndr@ndr-ubuntu:~$ - Pour installer l'Agent WatchGuard, exécutez la commande suivante :

sudo bash "WatchGuard Agent.run"Exemple de sortie :

ndr@ndr-ubuntu24:~$ sudo bash 'WatchGuard Agent.run'

[sudo] password for ndr:

Verifying archive integrity... 100% All good.

Uncompressing WatchGuard Agent Installer 100%

Desktop server detected

Installing debian repository

Removing debian repository

Repository installed

Hit:1 https://repository.pandasecurity.com/aether/qa-us1/installers/agent/linux/1.15.00.0000/default/deb/common stable InRelease

Hit:2 http://security.ubuntu.com/ubuntu noble-security InRelease

Hit:3 http://in.archive.ubuntu.com/ubuntu noble InRelease

Hit:4 http://in.archive.ubuntu.com/ubuntu noble-updates InRelease

Hit:5 http://in.archive.ubuntu.com/ubuntu noble-backports InRelease

Reading package lists... Done

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

apt-transport-https is already the newest version (2.7.14build2).

0 upgraded, 0 newly installed, 0 to remove and 21 not upgraded.

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

The following NEW packages will be installed: management-agent

0 upgraded, 1 newly installed, 0 to remove and 21 not upgraded.

Need to get 0 B/15.3 MB of archives.

After this operation, 130 MB of additional disk space will be used.

Selecting previously unselected package management-agent.

(Reading database ... 150921 files and directories currently installed.)

Preparing to unpack .../management-agent_1.15.00.0000-1.10.00-2000-g8ff98e0_amd64.deb ...

Running preinst script with params: install 1.15.00.0000-1.10.00-2000-g8ff98e0 1.15.00.0000-1.10.00-2000-g8ff98e0

Unpacking management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Setting up management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Running postinst script with params: configure 1.15.00.0000-1.10.00-2000-g8ff98e0

Created symlink /etc/systemd/system/multi-user.target.wants/management-agent.service → /usr/lib systemd/system/management-agent.service.

starting service

Management Agent installation successfully completed!

Succeeded

ndr@ndr-ubuntu24:~$

Si vous observez ces informations en sortie, cela signifie que vous avez déjà installé l'agent WatchGuard :

Reading state information... Done

management-agent is already the newest version (1.15.00.0000-1.10.00-1988-gcffa169).

0 upgraded, 0 newly installed, 0 to remove and 15 not upgraded.

Succeeded

Ajouter un Agent de Collecte ThreatSync+ NDR

L'Agent de Collecte ThreatSync+ NDR reçoit les données des messages de journal des endpoints de votre réseau et les envoie à WatchGuard Cloud. Il peut s'agir de messages de journal DHCP des Agents de Journal Windows que l'Agent de Collecte ThreatSync+ NDR renvoie ensuite à WatchGuard Cloud.

En règle générale, il vous suffit d'installer l'Agent de Collecte ThreatSync+ NDR sur un endpoint par site physique de votre réseau. Si vous souhaitez collecter des messages de journal de données DHCP d'un serveur DHCP, veillez à installer l'Agent de Collecte ThreatSync+ NDR sur un ordinateur disposant d'une adresse IP statique.

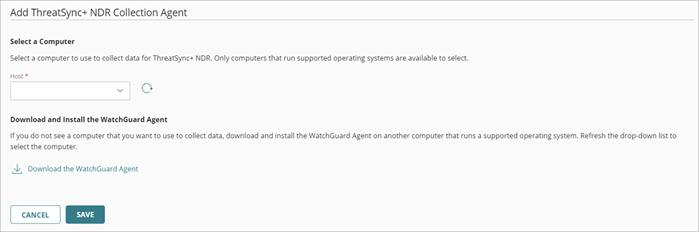

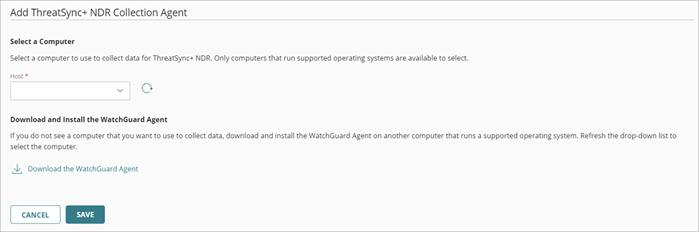

Pour ajouter un Agent de Collecte ThreatSync+ NDR pour Windows :

- Connectez-vous à votre compte WatchGuard Cloud.

- Pour les comptes Service Provider, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > Intégrations ThreatSync+ > Collecteurs.

- Dans l'onglet Agents de Collecte ThreatSync+ NDR, cliquez sur Ajouter un Collecteur.

- Dans la liste déroulante Hôte, sélectionnez l'ordinateur Windows que vous souhaitez utiliser comme Agent de Collecte ThreatSync+ NDR.

Cette liste inclut tous les ordinateurs Windows sur lesquels l'Agent WatchGuard est installé. Pour actualiser la liste des ordinateurs et serveurs disponibles, cliquez sur .

. - Cliquez sur Enregistrer.

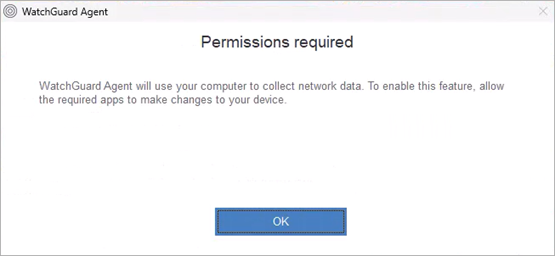

L'agent de collecte commence à rapporter les données à ThreatSync+ NDR. Vous pouvez consulter les informations relatives au trafic signalé sur la page Synthèse du Réseau. - Sur votre ordinateur hôte, cliquez sur OK lorsque la boîte de dialogue Permissions Requises s'ouvre.

L'affichage de la boîte de dialogue Permissions Requises sur l'ordinateur hôte peut prendre un certain temps.

Enregistrez l'adresse IP de l'Agent de Collecte ThreatSync+ NDR. Vous devez saisir l'adresse IP pour configurer l'Agent de Journal Windows.

Pour ajouter un Agent de Collecte ThreatSync+ NDR :

- Connectez-vous à votre compte WatchGuard Cloud.

- Pour les comptes Service Provider, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > Intégrations ThreatSync+ > Collecteurs.

- Dans l'onglet Agents de Collecte ThreatSync+ NDR, cliquez sur Ajouter un Collecteur.

- Dans la liste déroulante Hôte, sélectionnez l'ordinateur Linux que vous souhaitez utiliser comme Agent de Collecte ThreatSync+ NDR.

Cette liste inclut tous les ordinateurs sur lesquels l'Agent WatchGuard est installé. Pour actualiser la liste des ordinateurs et serveurs disponibles, cliquez sur .

. - Cliquez sur Enregistrer.

L'agent de collecte commence à rapporter les données à ThreatSync+ NDR. Vous pouvez consulter les informations relatives au trafic signalé sur la page Synthèse du Réseau.

Enregistrez l'adresse IP de l'Agent de Collecte ThreatSync+ NDR. Vous devez saisir l'adresse IP pour configurer l'Agent de Journal Windows.

Ajouter un Agent de Journal Windows

Pour collecter les journaux DHCP d'Active Directory, vous devez ajouter et configurer les deux types d'agents de collecte sur votre réseau — d'abord l'Agent de Collecte ThreatSync+ NDR, puis l'Agent de Journal Windows. Avant d'ajouter un Agent de Journal Windows, vérifiez les points suivants :

- Vous avez installé l'Agent WatchGuard sur un serveur qui exécute Windows Server 2019 ou 2022.

- Vous avez ajouté un Agent de Collecte ThreatSync+ NDR sur un ordinateur possédant une adresse IP statique.

Ajoutez et configurez l'Agent de Journal Windows sur tous les serveurs DHCP de votre réseau.

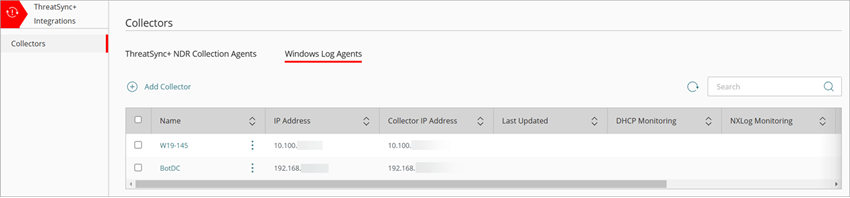

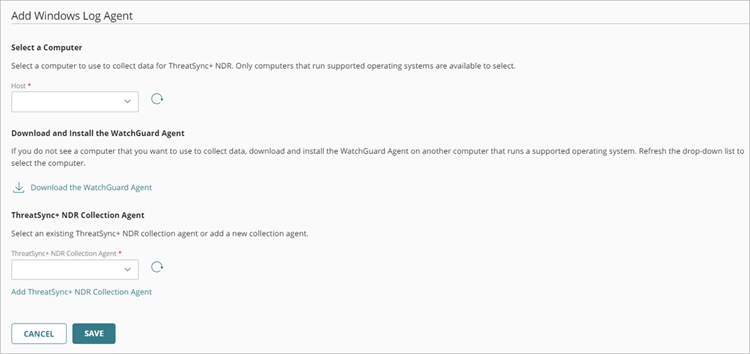

Pour ajouter un Agent de Journal Windows :

- Connectez-vous à votre compte WatchGuard Cloud.

- Pour les comptes Service Provider, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > Intégrations ThreatSync+ > Collecteurs.

- Dans l'onglet Agent de Journal Windows, cliquez sur Ajouter un Collecteur.

La page Ajouter un Agent de Journal Windows s'ouvre.

- Dans la liste déroulante Hôte, sélectionnez l'ordinateur que vous souhaitez utiliser comme Agent de Journal Windows.

Cette liste inclut tous les serveurs sur lesquels l'Agent WatchGuard est installé. Pour actualiser la liste des ordinateurs et serveurs disponibles, cliquez sur

- Dans la zone de texte Adresse IP de l'Agent de Collecte ThreatSync+ NDR, saisissez l'adresse IP de l'ordinateur pour lequel vous avez configuré l'Agent de Collecte ThreatSync+ NDR.

Vous pouvez afficher l'adresse IP dans l'onglet Agents de Collecte ThreatSync+ NDR. - Cliquez sur Enregistrer.

L'agent de journal commence à signaler les données à ThreatSync+ NDR. Vous pouvez consulter les informations relatives au trafic signalé sur la page Synthèse du Réseau. Pour de plus amples informations, accédez à À Propos de la Page Synthèse de ThreatSync+. - (Facultatif) Pour ajouter un nouvel Agent de Collecte ThreatSync+ NDR, cliquez sur Ajouter un Agent de Collecte ThreatSync+ NDR. Pour de plus amples informations, accédez à Ajouter un Agent de Collecte ThreatSync+ NDR pour Windows ou Ajouter un Agent de Collecte ThreatSync+ NDR pour Linux.

Après avoir ajouté un périphérique en tant que collecteur de l'Agent de Journal Windows, assurez-vous de configurer vos commutateurs gérés de manière à envoyer les données de journal NetFlow à l'Agent de Journal Windows. Pour obtenir des informations concernant cette opération, consultez la documentation du pare-feu ou du commutateur.

Pour de plus amples informations, accédez à Configurer l'Agent de Journal Windows.

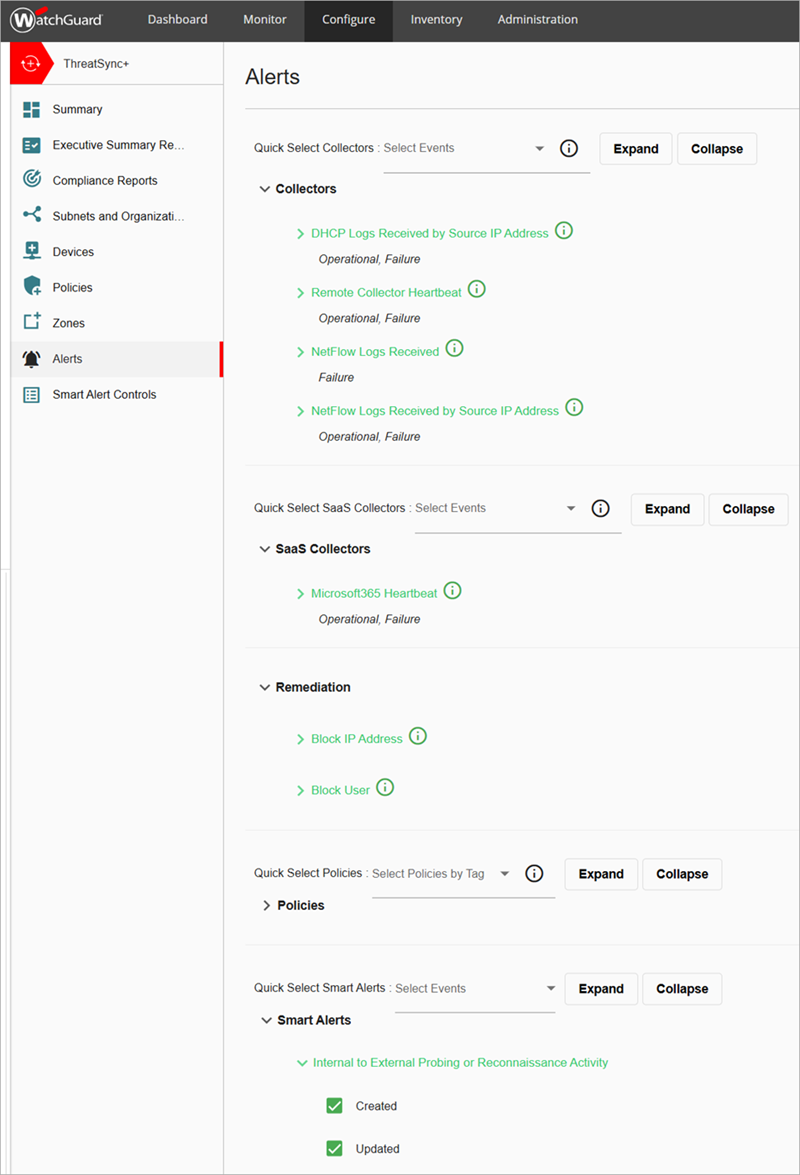

Configurer les Notifications et les Alertes

Vous pouvez configurer WatchGuard Cloud pour envoyer des notifications par e-mail lorsque ThreatSync+ détecte une menace ou une vulnérabilité. Pour configurer les notifications par e-mail, vous devez spécifier les collecteurs, les alertes de résolution, les alertes de stratégie et les Smart Alerts qui génèrent une notification lorsqu'ils sont créés ou mis à jour.

Configurer les Stratégies et les Smart Alerts

Sur la page Alertes, vous pouvez spécifier les types d'alertes de résolution, de collecteurs, de stratégies et de Smart Alerts inclus dans les règles de notification que vous configurez pour générer des alertes et envoyer des notifications par e-mail à partir de WatchGuard Cloud.

La section Collecteurs SaaS est uniquement disponible avec une licence ThreatSync+ SaaS. Pour de plus amples informations, accédez à À Propos des Licences ThreatSync+ SaaS.

Pour configurer les Alertes ThreatSync+, depuis WatchGuard Cloud :

- Sélectionnez Configurer > ThreatSync+ > Alertes.

La page Alertes s'ouvre.

- Dans la section Collecteurs, sélectionnez les options de collecteur que vous souhaitez inclure dans vos alertes.

- Dans la section Collecteurs SaaS, sélectionnez les options de Pulsation de Microsoft 365 que vous souhaitez inclure dans vos alertes.

- Dans la section Résolution, cochez les cases en regard des actions de blocage que vous souhaitez inclure dans vos alertes.

- Dans la section Stratégies, cochez les cases en regard des stratégies pour lesquelles vous souhaitez générer des alertes de stratégie.

- Dans la section Smart Alerts, pour chaque type de Smart Alert que vous souhaitez générer, cochez la case Créé et/ou Mis à jour.

Configurer les Règles de Notification

Dans WatchGuard Cloud, vous pouvez configurer des règles de notification pour générer des alertes et envoyer des notifications par e-mail pour l'activité ThreatSync+. Les règles de notification vous permettent de répondre plus facilement aux menaces émergentes sur votre réseau.

Méthodes d'Envoi

Pour chaque règle de notification, vous pouvez choisir l'une des trois méthodes d'envoi suivantes :

- Aucun — La règle génère une alerte qui s'affiche sur la page Alertes dans WatchGuard Cloud.

- E-mail — La règle génère une alerte qui s'affiche sur la page Alertes dans WatchGuard Cloud et elle envoie un e-mail de notification aux destinataires spécifiés.

Ajouter une Règle de Notification ThreatSync+ NDR

Pour ajouter une nouvelle règle de notification ThreatSync+ NDR :

- Sélectionnez Administration > Notifications.

- Sélectionnez l'onglet Règles.

- Cliquez sur Ajouter une Règle.

La page Ajouter une Règle s'ouvre.

- Sur la page Ajouter une Règle, dans la zone de texte Nom, saisissez le nom de votre règle.

- Dans la liste déroulante Source de Notification, sélectionnez ThreatSync+ NDR.

- Dans la liste déroulante Type de Notification, sélectionnez l'un des types de notification de ThreatSync+ NDR suivants :

- Alerte de Stratégie — Génère une alerte lorsqu'une nouvelle alerte est générée pour votre compte.

- Smart Alert Créée — Génère une alerte lorsqu'une Smart Alert est créée.

- Smart Alert Mise à Jour — Génère une alerte lorsqu'une Smart Alert est mise à jour.

- Aucun Journal DHCP Reçu d'une Source — Génère une alerte lorsqu'aucun journal DHCP n'est reçu de la part d'une source pendant 120 minutes.

- Journaux DHCP Reçus d'une Source — Génère une alerte lorsque des journaux DHCP sont reçus de la part d'une source.

- Aucune Pulsation du Collecteur NDR Détectée — Génère une alerte lorsqu'aucun message de pulsation n'est reçu de la part d'un collecteur ThreatSync+ NDR pendant 20 minutes.

- Pulsation du Collecteur NDR Détectée — Génère une alerte lorsqu'un message de pulsation est reçu de la part d'un collecteur ThreatSync+ NDR suite à dysfonctionnement du collecteur.

- Aucun Journal NetFlow Reçu — Génère une alerte lorsqu'aucun journal NetFlow n'est reçu par les périphériques réseau ThreatSync+ NDR pendant 20 minutes.

- Journaux NetFlow Reçus — Génère une alerte lors de la réception de journaux NetFlow.

- Aucun Journal NetFlow Reçu d'une Source — Génère une alerte lorsqu'aucun journal NetFlow n'est reçu de la part d'une source pendant 20 minutes.

- Journaux NetFlow Reçus d'une Source — Génère une alerte lorsque des journaux NetFlow sont reçus de la part d'une Source.

- Des Adresses IP sont Automatiquement Bloquées — Génère une alerte lorsque des adresses IP sont automatiquement bloquées par une stratégie ThreatSync+ NDR.

- Des Adresses IP sont Bloquées Manuellement — Génère une alerte lorsque des adresses IP sont bloquées manuellement.

- Des Adresses IP sont Débloquées Manuellement — Génère une alerte lorsque des adresses IP sont débloquées manuellement.

- (Facultatif) Saisissez une Description pour votre règle.

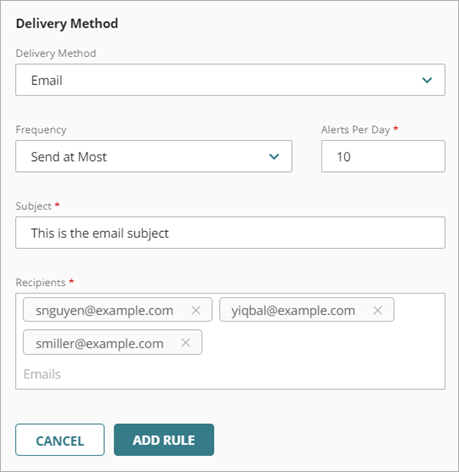

- Pour envoyer un e-mail lorsque la règle génère une alerte :

- Dans la liste déroulante Méthode d'Envoi, sélectionnez E-mail.

- Dans la liste déroulante Fréquence, configurez le nombre d'e-mails que la règle peut envoyer chaque jour :

- Pour envoyer un message e-mail pour chaque alerte générée par la règle, sélectionnez Envoyer Toutes les Alertes.

- Pour limiter le nombre d'e-mails envoyés chaque jour par la règle, sélectionnez Envoyer au Maximum. Dans la zone de texte Alertes Par Jour, saisissez le nombre maximal d'e-mails pouvant être envoyés chaque jour par cette règle. Vous pouvez spécifier une valeur allant jusqu'à 20 000 alertes par jour.

- Dans la zone de texte Objet, saisissez la ligne d'objet de l'e-mail envoyé par cette règle lorsqu'elle génère une alerte.

- Dans la section Destinataires, saisissez une ou plusieurs adresses e-mail. Appuyez sur Entrée après chaque adresse e-mail, ou séparez les adresses e-mail par un espace, une virgule ou un point-virgule.

- Dans la liste déroulante Méthode d'Envoi, sélectionnez E-mail.

- Cliquez sur Ajouter une Règle.

Configurer les Rapports Planifiés

Vous pouvez planifier différents rapports de ThreatSync+ à exécuter dans WatchGuard Cloud. Chaque rapport planifié peut contenir plusieurs rapports. WatchGuard Cloud envoie par e-mail les rapports planifiés sous forme de pièce jointe .PDF zippée aux destinataires que vous spécifiez. Les rapports récemment générés peuvent également être téléchargés dans WatchGuard Cloud.

Ajouter un Rapport Planifié

Vous pouvez planifier des rapports selon différentes fréquences : quotidienne, hebdomadaire, mensuelle ou immédiate. Pour les rapports quotidiens, hebdomadaires et mensuels, la fréquence des rapports détermine également la période des données couverte par le rapport. Par exemple, un rapport hebdomadaire inclut les données collectées de 00h00 UTC à 23h59 UTC pour la période spécifiée.

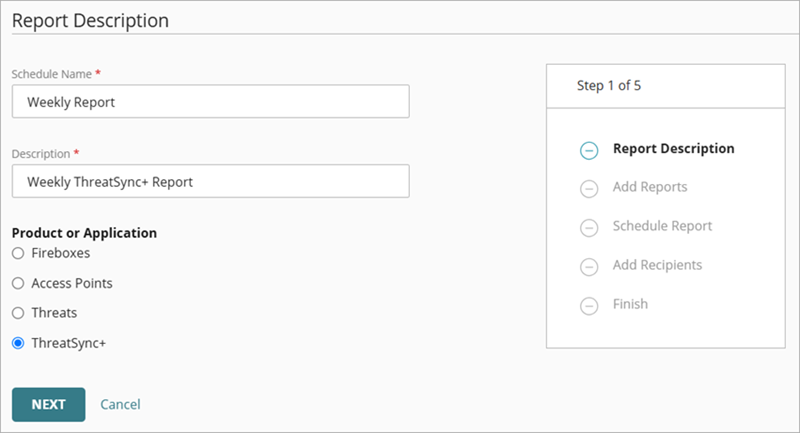

Pour ajouter un rapport planifié :

- Cliquez sur Ajouter un Rapport Planifié.

L'assistant Create Schedule Wizard s'ouvre avec l'étape Description du Rapport sélectionnée.

- Dans la zone de texte Nom de la Planification, saisissez le nom du rapport.

- Dans la zone de texte Description, saisissez une description du rapport.

- Dans la section Produit ou Application, sélectionnez ThreatSync+.

- Cliquez sur Suivant.

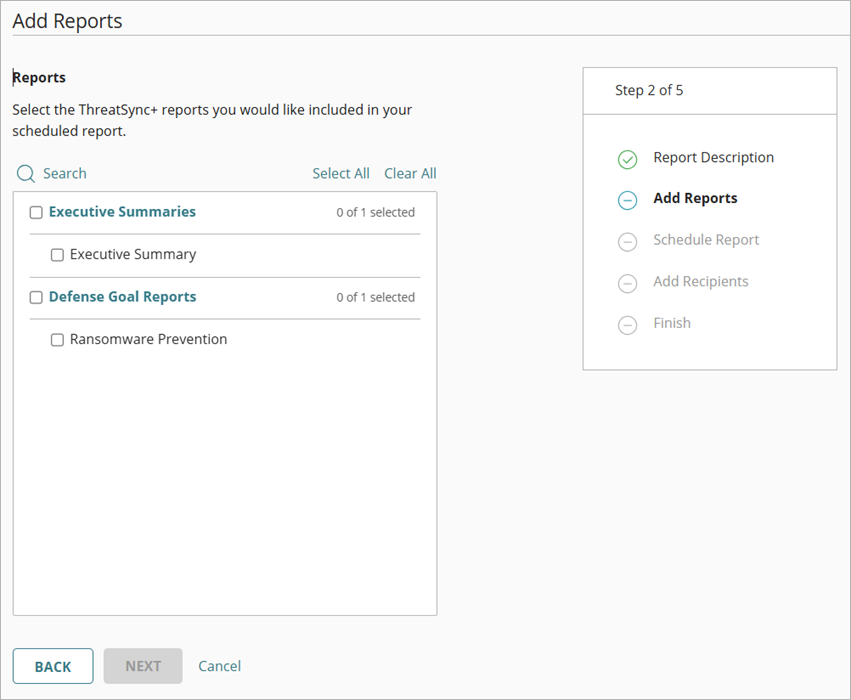

La page Ajouter des Rapports s'ouvre.

Les rapports de ThreatSync+ NDR disponibles dépendent de votre type de licence. Le rapport Exécutif de Synthèse et le rapport Ransomware Prevention sont inclus par défaut dans ThreatSync+ NDR. Pour ajouter davantage de rapports ainsi que la possibilité de générer des rapports personnalisés, nous vous recommandons d'ajouter une licence WatchGuard Compliance Reporting. Pour de plus amples informations, accédez à À Propos de WatchGuard Compliance Reporting.

- Dans la section Rapports, cochez la case de chaque rapport à inclure dans votre rapport planifié. Pour inclure tous les rapports disponibles, cliquez sur Sélectionner Tout .

- Cliquez sur Suivant.

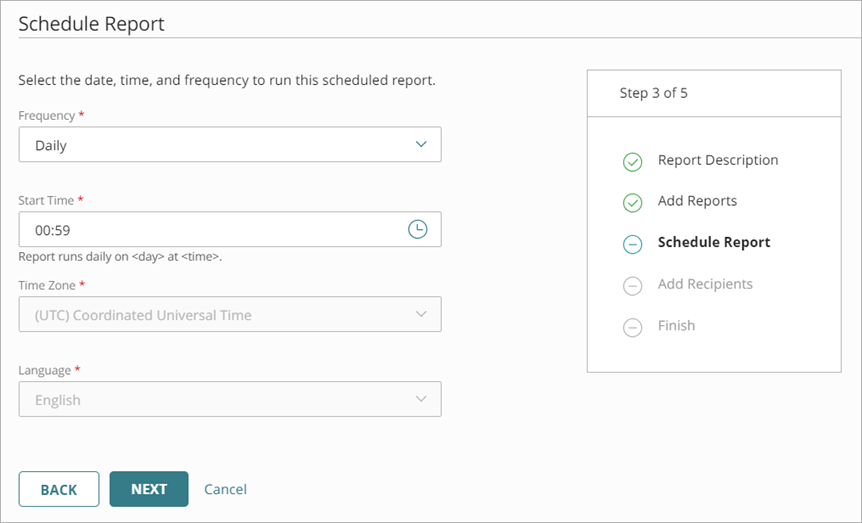

L'étape Planifier un Rapport s'ouvre.

- Dans la liste déroulante Fréquence, sélectionnez l'une de ces options pour spécifier la fréquence d'exécution du rapport :

- Quotidien — Est exécuté quotidiennement et contient les données des 24 dernières heures (de 00:00 à 23:59, ajustées selon le fuseau horaire)

- Hebdomadaire — Est exécuté chaque semaine et contient les données de la semaine écoulée (du dimanche à 00 h 00 au samedi à 23 h 59)

- Mensuel — Est exécuté mensuellement et contient les données du mois écoulé (du premier jour à 00 h 00 au dernier jour à 23 h 59)

- Exécuter Maintenant — Configure le rapport de manière à s'exécuter durant la plage de dates spécifiée

Le temps nécessaire pour générer et transmettre le rapport dépend des types de rapports sélectionnés ainsi que de la position de la requête dans la file d'attente de traitement.

- Pour sélectionner l'heure à laquelle le rapport doit être exécuté, dans la zone de texte Heure de Début, cliquez sur

.

.

Ou, dans la zone de texte Heure de Début, saisissez les heures et les minutes du jour où le rapport doit être exécuté au format 24 heures (HH:MM). - Pour un rapport Hebdomadaire, spécifiez le jour de la semaine où il doit être exécuté.

- Pour un rapport Mensuel, spécifiez le jour du mois où il doit être exécuté.

- Spécifiez le Fuseau Horaire du rapport planifié.

- Sélectionnez la Langue du rapport.

- Cliquez sur Suivant.

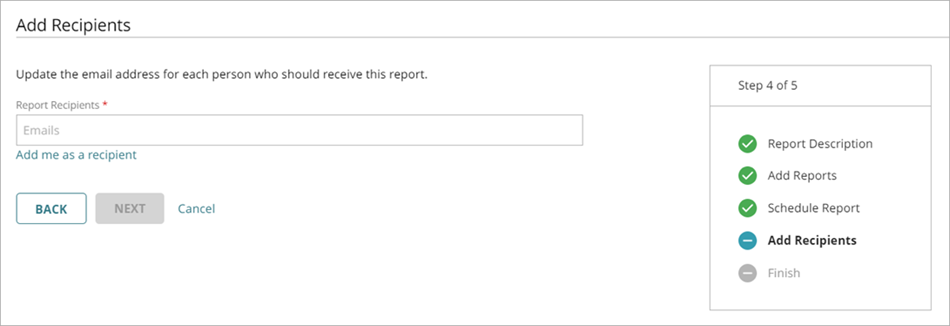

L'étape Ajouter des Destinataires s'ouvre.

- Dans la zone de texte Destinataires du Rapport, saisissez l'adresse e-mail de chaque destinataire du rapport. Pour séparer plusieurs adresses, utilisez un espace, une virgule ou un point-virgule. Appuyez sur Entrée pour ajouter les adresses spécifiées à la liste des destinataires.

Les rapports doivent faire moins de 10 Mo pour être envoyés par courrier électronique. - Pour vous ajouter en tant que destinataire, cliquez sur M'ajouter comme destinataire.

L'adresse e-mail associée à votre compte WatchGuard Cloud s'affiche dans la liste. - Cliquez sur Suivant.

La page Terminer s'ouvre et présente un résumé des paramètres du rapport planifié. - Cliquez sur Enregistrer le Rapport.

Le rapport est ajouté à la liste des rapports planifiés.

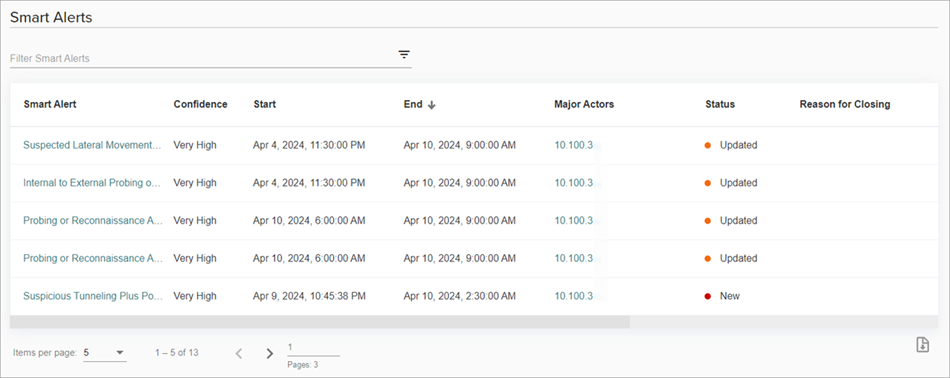

Répondre aux Smart Alerts

ThreatSync+ NDR utilise l'intelligence artificielle (IA) pour consolider les données liées à un volume important de trafic réseau dans des Smart Alerts. Une Smart Alert indique qu'une potentielle attaque est en cours sur votre réseau et vous guide de manière à vous focaliser sur les menaces émergentes qui présentent le risque le plus élevé et l'impact le plus important sur l'organisation.

Pour afficher les Smart Alerts de votre compte, à partir de WatchGuard Cloud :

- Sélectionnez Surveiller > ThreatSync+ > Smart Alerts.

La page Smart Alerts s'ouvre et affiche une liste des Smart Alerts ouvertes.

- Cliquez sur la Smart Alert que vous souhaitez examiner.

La page des détails de la Smart Alert s'ouvre. - Examinez la section Points À Rechercher pour obtenir des recommandations de résolution.

- Lorsque vous êtes prêt, cliquez sur Clôturer cette Smart Alert et sélectionnez un motif. Vous permettez ainsi à l'IA de ThreatSync+ de mieux comprendre votre réseau et de générer de futures Smart Alerts.

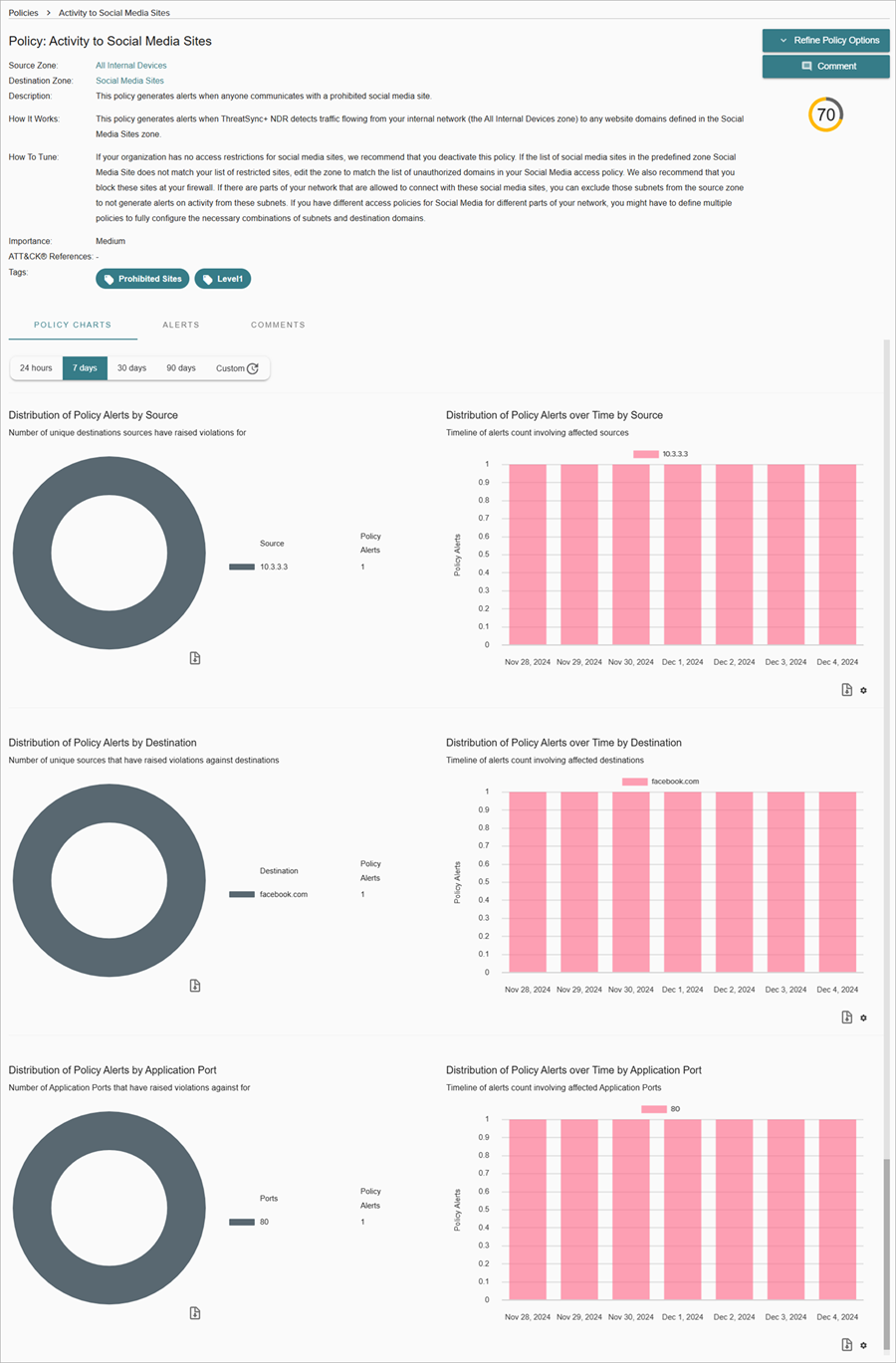

Examiner les Alertes de Stratégie

Les alertes de stratégie vous informent de l'activité sur votre réseau qui n'est pas autorisée ou qui est inattendue. Lorsque vous configurez les stratégies ThreatSync+ pour refléter les stratégies d'accès réseau de votre organisation, chaque alerte de stratégie que vous recevez indique une violation de stratégie susceptible de constituer une menace pour votre organisation.

Lorsque vous configurez ThreatSync+ NDR pour la première fois, un sous-ensemble de stratégies est activé par défaut. Elles sont identifiées par la marque de Niveau 1 et génèrent automatiquement des alertes de stratégie. Parmi plus de 75 stratégies disponibles, 30 sont incluses dans le Niveau 1. Ces alertes de stratégie par défaut reflètent les menaces et les vulnérabilités les plus courantes et les plus faciles à traiter. Pour de plus amples informations, accédez à Stratégies ThreatSync+ NDR de Niveau 1.

Nous vous recommandons de patienter au moins deux jours à compter de l'activation de ThreatSync+ NDR avant d'examiner vos alertes de stratégie.

Pour examiner les alertes de stratégie :

- Sélectionnez Surveiller > ThreatSync+ > Alertes de Stratégie.

- Pour afficher uniquement les alertes des stratégies actives, décochez la case Non Active dans la liste déroulante Types d'État.

- Pour afficher des informations détaillées sur chaque alerte de stratégie, cliquez sur le nom d'une stratégie pour accéder à la page Détails de l'Alerte de Stratégie.

La page Détails de l'Alerte de Stratégie présente une synthèse des informations concernant la zone, l'importance, l'indice de menace et les marques associées à la stratégie.

Vous pouvez modifier les détails de configuration de la stratégie à partir de la liste déroulante Affiner les Options de Stratégie :

- Affiner les Déclencheurs d'Activité

- Affiner les Zones Sources

- Affiner les Zones de Destination

Pour de plus amples informations, accédez à Configurer les Stratégies ThreatSync+.

Examiner les Rapports de Conformité

Le Rapport de Synthèse Exécutive et le Rapport sur les Objectifs de Défense de Ransomware Prevention sont inclus tous les deux par défaut dans ThreatSync+ NDR. Pour afficher les rapports supplémentaires de reporting de conformité et générer des rapports personnalisés, vous pouvez ajouter une licence Compliance Reporting. Pour de plus amples informations, accédez à À Propos de WatchGuard Compliance Reporting.

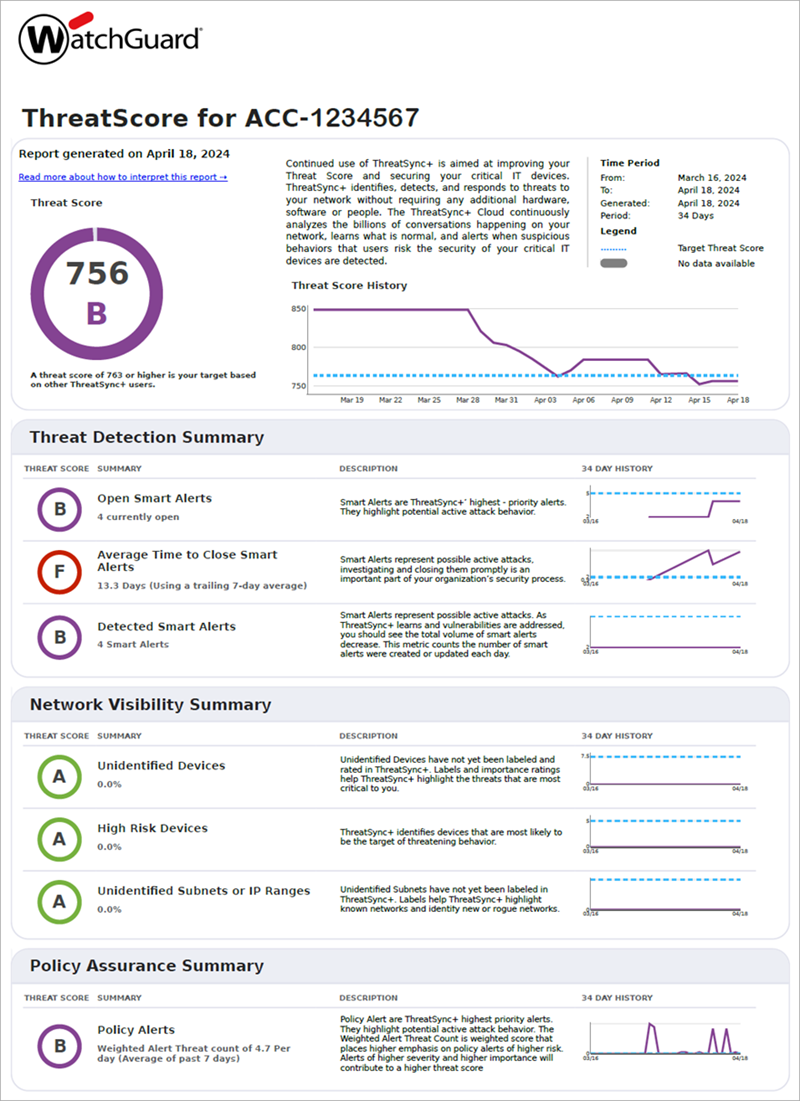

Examiner le Rapport de Synthèse Exécutive

Après que ThreatSync+ NDR a collecté des données pendant plusieurs jours, vous pouvez générer le Rapport de Synthèse Exécutive de manière à obtenir la synthèse des menaces et des vulnérabilités détectées par ThreatSync+ NDR. Le rapport comprend un indice de menace global du réseau et indique les changements de tendance de l'indice de menace au fil du temps. Les indices faibles indiquent que votre réseau n'est peut-être pas entièrement protégé.

Les métriques incluses dans le rapport reflètent la gamme de capacités de détection et de réponse fournies par ThreatSync+ NDR. L'indice de menace global pondère ces métriques de manière uniforme dans trois domaines de protection clés :

Threat Detection

Les métriques de détection des menaces vous encouragent à examiner et à répondre aux Smart Alerts ThreatSync+ NDR. Les métriques suivent le nombre de Smart Alerts ouvertes, la rapidité avec laquelle vous les traitez et le temps que ThreatSync+ NDR vous fait gagner en surveillant les menaces potentielles pour que vous n'ayez pas à le faire.

Visibilité du Réseau

Les métriques de Visibilité du Réseau vous aident à suivre l'identification des sous-réseaux et des périphériques importants de votre réseau. Lorsque vous indiquez à ThreatSync+ NDR quels actifs et sous-réseaux sont les plus importants pour vous, ThreatSync+ NDR peut fournir des informations sur les menaces plus efficaces. Lorsque vous étiquetez les actifs et spécifiez leurs rôles, ThreatSync+ NDR peut détecter automatiquement les violations de stratégie pour ces types de systèmes. ThreatSync+ NDR utilise également des étiquettes de sous-réseau pour identifier plus efficacement les périphériques malveillants et les menaces inconnues.

Assurance de Stratégie

La métrique Violation de Stratégie surveille le nombre de violations détectées par ThreatSync+ NDR sur votre réseau. Les stratégies que vous activez aident à identifier le trafic qui représente une activité non autorisée. Activez des stratégies qui vous aident à identifier les erreurs et les configurations incorrectes dans vos autres outils de sécurité, tels que les pare-feux, EDR et les systèmes de gestion des actifs. Cela vous aide à identifier rapidement quand ces outils ne bloquent pas le trafic non autorisé.

Pour personnaliser le Rapport de Synthèse Exécutive, vous pouvez configurer ces paramètres du rapport :

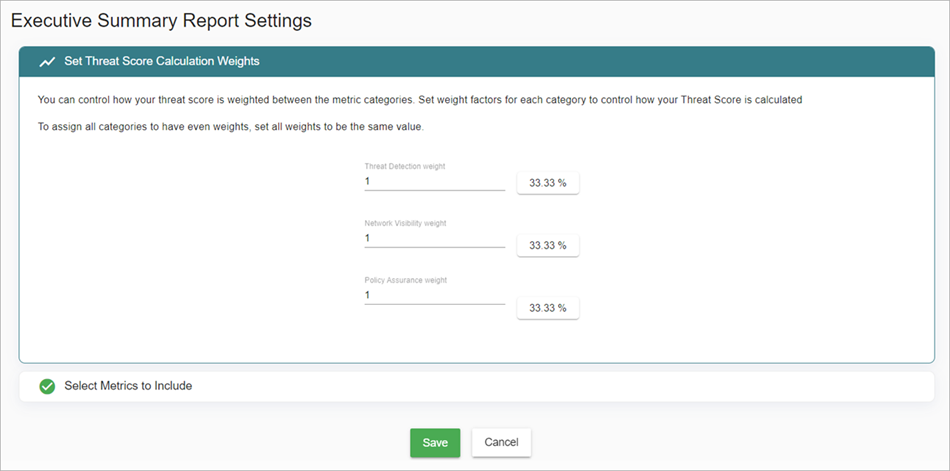

Définir les Pondérations du Calcul de l'Indice de Menace

Pour contrôler la manière dont ThreatSync+ NDR calcule l'indice de menace global, vous pouvez spécifier des facteurs de pondération pour chaque domaine de protection clé. Vous pouvez également exclure entièrement un domaine si vous ne souhaitez pas mesurer vos progrès dans celui-ci.

Sélectionner les Métriques à Inclure

Pour contrôler les métriques qui figurent dans le rapport, vous pouvez exclure certaines métriques de l'une des trois zones de protection. Les métriques que vous excluez ne figurent pas dans le rapport et ne sont pas prises en compte dans l'indice de menace global.

Définir les Pondérations du Calcul de l'Indice de Menace

Pour définir les pondérations du calcul de l'indice de menace, à partir de WatchGuard Cloud :

- Sélectionnez Configurer > ThreatSync+ > Paramètres du Rapport de Synthèse Exécutive.

La page Paramètres du Rapport de Synthèse Exécutive s'ouvre.

- Dans la section Définir les Pondérations du Calcul de l'Indice de Menace, saisissez vos valeurs préférées pour les pondérations Détection des Menaces, Visibilité du Réseau et Assurance de Stratégie.

- Cliquez sur Enregistrer.

Sélectionner les Métriques à Inclure

Certaines métriques sont parfois sans importance ou ne s'appliquent pas à vos stratégies de sécurité du réseau. Vous pouvez personnaliser les métriques à inclure dans votre rapport de Synthèse Exécutive ainsi que dans le calcul de votre indice global de menace.

Pour sélectionner les métriques à inclure, à partir de WatchGuard Cloud :

- Sélectionnez Configurer > ThreatSync+ > Paramètres du Rapport de Synthèse Exécutive.

La page Paramètres du Rapport de Synthèse Exécutive s'ouvre. - Dans la section Sélectionner les Métriques à Inclure, cochez ou décochez la case en face de chaque métrique à inclure ou à exclure.

- Cliquez sur Enregistrer.

Suivez les recommandations du rapport pour protéger votre réseau et améliorer votre indice de menace. Pour de plus amples informations, accédez à Rapport de Synthèse Exécutive de ThreatSync+ NDR.

Pour générer un Rapport de Synthèse Exécutive, accédez à Configurer les Rapports Planifiés.

Examiner le Rapport sur les Objectifs de Défense de Ransomware Prevention

Le Rapport sur les Objectifs de Défense de Ransomware Prevention surveille votre réseau de manière à détecter les vulnérabilités susceptibles de vous rendre plus vulnérable aux logiciels de rançon. Ce rapport présente la synthèse des contrôles que ThreatSync+ NDR surveille afin de pouvoir éviter la propagation des logiciels de rançon. Chaque contrôle figurant dans le rapport se base sur une stratégie ThreatSync+ NDR.

Le Rapport sur les Objectifs de Défense de Ransomware Prevention vous fournit une vue d'ensemble de la défense du réseau et indique si vous êtes en conformité avec les buts et les contrôles pendant une période donnée. Ce rapport, en complément de la surveillance continue des alertes de stratégie et de la clôture de vos Smart Alerts, vous permet de justifier de votre conformité à des fins d'audit ou de cyberassurance.

Pour générer un Rapport sur les Objectifs de Défense de Ransomware Prevention, accédez à Configurer les Rapports Planifiés.

Pour de plus amples informations, accédez à Rapport sur les Objectifs de Défense de Ransomware Prevention.

À Propos des Stratégies et des Zones ThreatSync+

Configurer les Alertes et les Règles de Notification ThreatSync+