Un domaine d'authentification est un domaine associé à un ou plusieurs serveurs d'authentification externes. Dans WatchGuard Cloud, vous pouvez ajouter votre domaine d'authentification et spécifier les serveurs d'authentification, les utilisateurs et les groupes. Le domaine d'authentification est une configuration partagée que vous pouvez utiliser pour plusieurs périphériques gérés sur le cloud.

Vous pouvez également ajouter des utilisateurs et des groupes hébergés sur WatchGuard Cloud à WatchGuard Cloud Directory. Pour de plus amples informations, accédez à À Propos de WatchGuard Cloud Directory

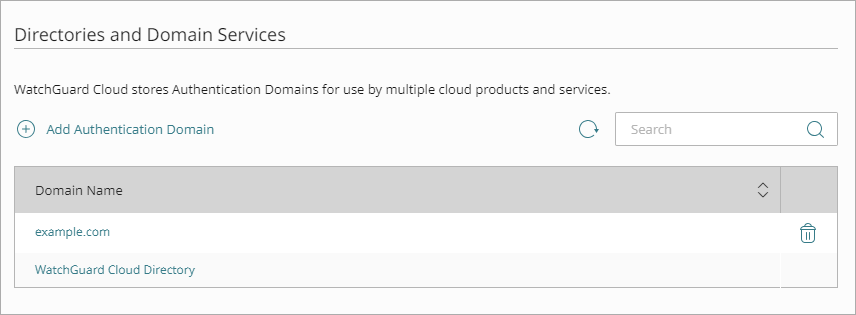

Pour ajouter un domaine d'authentification, à partir de WatchGuard Cloud :

- Si vous êtes Service Provider, sélectionnez le nom du compte subscriber géré.

- Sélectionnez Configurer > Services de Domaine et Répertoires.

La page Domaines d'Authentification s'ouvre.

- Cliquez sur Ajouter un Domaine d'Authentification.

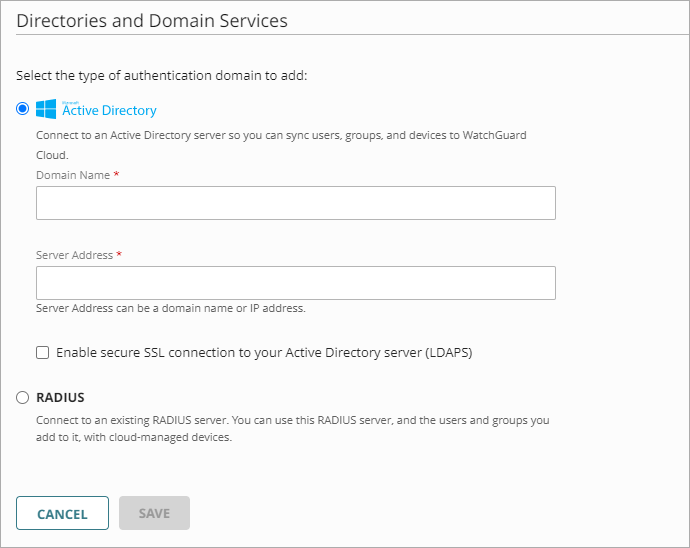

La page Ajouter un Domaine d'Authentification s'ouvre.

- Sélectionnez si vous souhaitez ajouter WatchGuard Cloud Directory ou un répertoire externe. Si vous avez déjà ajouté WatchGuard Cloud Directory, vous ne voyez pas cette page.

WatchGuard Cloud Directory est un domaine d'authentification dans lequel vous ajoutez des utilisateurs et des groupes hébergés dans WatchGuard Cloud. Si vous sélectionnez cette option, aucune étape supplémentaire n'est requise.

- Cliquez sur Suivant.

- Sélectionnez le type de domaine d'authentification.

- Configurez les paramètres du type de serveur sélectionné.

Après avoir ajouté le domaine d'authentification, vous pouvez ajouter des utilisateurs, des groupes et des serveurs supplémentaires. Pour de plus amples informations, consultez :

- Ajouter des Utilisateurs, des Groupes et des Périphériques à un Domaine d'Authentification

- Ajouter des Serveurs à un Domaine d'Authentification

Configurer les Paramètres du Serveur RADIUS

Pour configurer les paramètres d'un serveur RADIUS :

- Dans les paramètres Ajouter des Serveurs, sélectionnez RADIUS.

- Dans la zone de texte Nom de Domaine, saisissez le nom de domaine à ajouter. Le nom de domaine doit inclure un suffixe de domaine. Par exemple, saisissez exemple.com et pas exemple.

- Dans la liste déroulante Type de Serveur RADIUS, sélectionnez Serveur d'Authentification RADIUS.

Pour les points d'accès, vous pouvez également ajouter un Serveur de Comptabilité RADIUS. Un serveur de comptabilité RADIUS surveille le trafic RADIUS et collecte des données concernant les sessions client telles que l'heure de début et de fin des sessions. Assurez-vous d'ajouter un serveur d'authentification RADIUS au domaine d'authentification avant d'ajouter un serveur de comptabilité RADIUS. Dans de nombreux déploiements, les services d'Authentification et de Comptabilité sont hébergés sur le même serveur RADIUS et sont exécutés sur des ports distincts.

- Dans la liste déroulante Type, sélectionnez le type d'adresse IP IPv4 de l'Hôte ou IPv6 de l'Hôte.

- Dans la zone de texte Adresse IP, saisissez l'adresse IP du serveur RADIUS.

- Dans la zone de texte Port, entrez le numéro de port RADIUS à utiliser pour l'authentification. La plupart des serveurs RADIUS utilisent par défaut le port 1812 (les anciens serveurs RADIUS peuvent utiliser le port 1645). La plupart des serveurs de comptabilité RADIUS utilisent le port 1813.

- Dans la zone de texte Secret Partagé, saisissez le secret partagé des connexions au serveur RADIUS.

- Dans la zone de texte Confirmer le Secret Partagé, saisissez à nouveau le secret partagé.

- (Fireware v12.11.1 ou supérieur) Pour exiger que les serveurs d'authentification RADIUS utilisent l'attribut Message-Authenticator, sélectionnez la case à cocher Exiger l'Attribut Message-Authenticator. L'attribut Message-Authenticator est un champ dans les paquets RADIUS qui vérifie l'intégrité du paquet et empêche l'usurpation d'identité.

- Cliquez sur Enregistrer.

Confirmez que votre serveur RADIUS est également configuré de manière à accepter les connexions de chaque Firebox ou point d'accès géré sur le cloud en tant que client RADIUS.

Options Supplémentaires du Serveur RADIUS

Après avoir configuré et enregistré les paramètres de base de votre serveur RADIUS, vous pouvez également modifier le serveur pour configurer les options supplémentaires suivantes :

Options de Serveur d'Authentification RADIUS

- Délai d'Expiration (en Secondes) — Dans la zone de texte Délai d'Expiration, saisissez une valeur en secondes. La valeur de délai d'expiration correspond à la durée pendant laquelle le périphérique attend une réponse du serveur d'authentification avant de réessayer de se connecter. La valeur par défaut est 10 secondes.

- Nouvelles Tentatives — Dans la zone de texte Nouvelles Tentatives, saisissez le nombre de tentatives de connexion du périphérique auprès du serveur RADIUS avant qu'il ne signale un échec de tentative d'authentification. La valeur par défaut est 3.

- Temps Mort — Dans la zone de texte Temps Mort, saisissez le délai au bout duquel un serveur inactif est défini comme de nouveau actif. La valeur par défaut est 10 minutes.

- Attribut de Groupe — Dans la zone de texte Attribut de Groupe, saisissez une valeur pour l'attribut de groupe du serveur RADIUS afin de récupérer l'appartenance aux groupes des utilisateurs. Le groupe dont l'utilisateur est membre figure dans l'attribut RADIUS FilterID. Cet attribut de groupe RADIUS par défaut est 11.

Options du Serveur de Comptabilité RADIUS

- Intervalle de Comptabilité par Intérim (Secondes) — Dans la zone de texte Intervalle de Comptabilité par Intérim, saisissez le nombre de secondes entre les mises à jour envoyées à un serveur de comptabilité RADIUS. Le paramètre par défaut est 600 secondes (10 minutes).

Pour de plus amples informations, accédez à :

- Configurer l'Authentification RADIUS d'un Firebox

- Configurer l'Authentification RADIUS d'un Point d'Accès

Configurer les Paramètres du Serveur Active Directory

Pour configurer les paramètres d'un serveur Active Directory :

- Dans les paramètres Ajouter des Serveurs, sélectionnez Active Directory.

- Dans la zone de texte Nom de Domaine, saisissez le nom de domaine à ajouter. Le nom de domaine doit inclure un suffixe de domaine. Par exemple, saisissez exemple.com et pas exemple.

- Dans la zone de texte Adresse du Serveur, saisissez l'adresse IP ou le nom de domaine de votre serveur Active Directory.

- (Facultatif) Pour autoriser les connexions SSL sécurisées à votre serveur Active Directory, sélectionnez la case à cocher Activer les Connexions SSL Sécurisées à Votre Serveur Active Directory (LDAPS).

- Cliquez sur Enregistrer.

Options Supplémentaires du Serveur Active Directory

Après avoir configuré et enregistré les paramètres de base de votre serveur Active Directory, vous pouvez également modifier le serveur pour configurer les options supplémentaires suivantes :

- Port — Dans la zone de texte Port, saisissez un numéro de port.

Si vous avez sélectionné la case à cocher Activer la Connexion SSL Sécurisée à Votre Serveur Active Directory (LDAPS), le port est automatiquement défini sur 636. Sinon, le port par défaut est 389.

Si votre serveur Active Directory est un serveur de catalogue global, il est conseillé de modifier le port par défaut. Pour de plus amples informations, accédez à Changer le Port par Défaut du Serveur Active Directory dans l'Aide Fireware.

Paramètres de Connexion

- Délai d'Expiration (secondes) — Dans la zone de texte Délai d'Expiration, saisissez ou sélectionnez le nombre de secondes durant lesquelles le périphérique doit recevoir une réponse du serveur Active Directory avant de fermer la connexion et tenter de se reconnecter. La valeur par défaut est de 10 secondes.

- Temps Mort — Dans la zone de texte Temps Mort, saisissez une durée après laquelle un serveur inactif est défini comme de nouveau actif. Dans la liste déroulante Temps Mort, sélectionnez Minutes ou Heures pour définir la durée. La valeur par défaut est de 10 minutes.

Lorsqu'un serveur d'authentification n'a pas répondu à trois tentatives d'authentification distinctes, il est marqué comme inactif. Les tentatives d'authentification supplémentaires ne tentent pas ce serveur tant qu'il n'est pas à nouveau marqué comme actif une fois le temps mort écoulé et que le serveur est à nouveau marqué comme actif.

Base de Recherche et Attributs de Connexion

- Base de Recherche — Dans la zone de texte Base de Recherche, saisissez l'emplacement dans le répertoire pour commencer la recherche.

Astuce !

Pour plus d'informations sur la manière d'utiliser une base de recherche afin de limiter les répertoires sur le serveur d'authentification dans lesquels le périphérique peut rechercher une correspondance d'authentification, accédez à Trouvez Votre Base de Recherche Active Directory dans l'Aide Fireware. - Chaîne de Groupe — Si vous n'avez pas modifié votre schéma Active Directory, la Chaîne de Groupe est toujours tokenGroups. Si vous avez modifié votre schéma, saisissez la chaîne d'attributs utilisée pour conserver les informations du groupe de sécurité utilisateur sur le serveur Active Directory.

- Attribut de Connexion — Dans la zone de texte liste déroulante Attribut de Connexion, sélectionnez un attribut de connexion Active Directory à utiliser pour l'authentification. L'attribut de connexion est le nom utilisé pour la liaison avec la base de données Active Directory. L'attribut de connexion par défaut est sAMAccountName. Si vous utilisez sAMAccountName, il n'est pas nécessaire de préciser la valeur des paramètres Nom Unique de l'Utilisateur Effectuant la Recherche et Mot de Passe de l'Utilisateur Effectuant la Recherche.

- Nom Unique de l'Utilisateur Effectuant la Recherche —Dans la zone de texte Nom Unique de l'Utilisateur Effectuant la Recherche, saisissez le nom unique d'une opération de recherche.

Si vous conservez l'attribut de connexion sAMAccountName, il n'est pas nécessaire d'entrer une valeur dans cette zone de texte.

Si vous modifiez l'attribut de connexion, vous devez ajouter une valeur dans le champ Nom Unique de l'Utilisateur Effectuant la Recherche. Vous pouvez entrer n'importe quel nom unique, comme Administrateur, doté du privilège de recherche dans LDAP/Active Directory. Cependant, un nom unique d'utilisateur plus faible doté uniquement du privilège de recherche est généralement suffisant. Par exemple : cn=Administrateur,cn=Utilisateurs,dc=exemple,dc=com - Mot de Passe de l'Utilisateur Effectuant la Recherche — Dans la zone de texte Mot de Passe de l'Utilisateur Effectuant la Recherche, saisissez le mot de passe associé au nom unique d'une opération de recherche.

Domaines d'Authentification de WatchGuard Cloud

Configurer l'Authentification RADIUS d'un Firebox