S'applique À : ThreatSync+ NDR

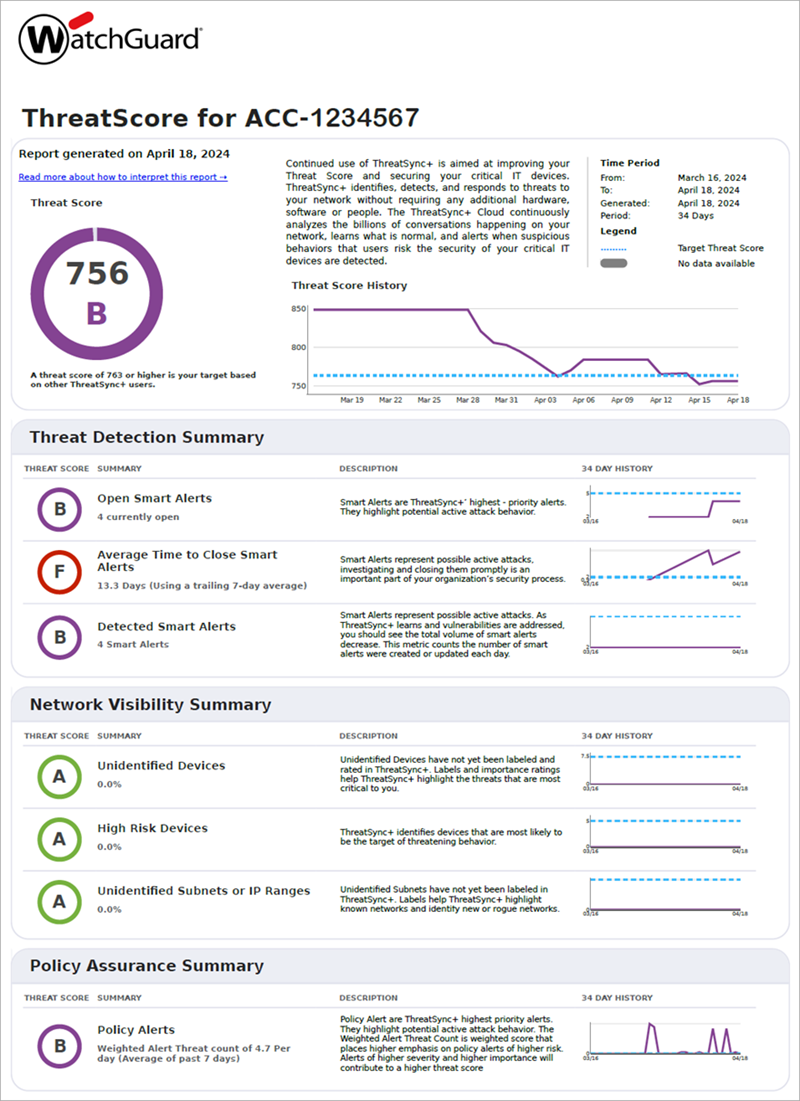

Le rapport Exécutif de Synthèse de ThreatSync+ NDR offre une synthèse des menaces et des vulnérabilités détectées par ThreatSync+ NDR. Le rapport comprend un indice de menace du réseau global et indique les changements de tendance de cet indice au fil du temps. Les indices faibles indiquent que vous ne protégez peut-être pas entièrement votre réseau. L'amélioration de votre indice de menace au fil du temps démontre que vous utilisez les fonctionnalités de ThreatSync+ NDR de manière à surveiller et détecter les menaces.

La première partie du rapport offre une synthèse de l'évaluation des menaces :

Période du Rapport

La période du rapport indiquée au début du rapport représente les données utilisées pour générer le rapport. Les périodes de rapport les plus courantes sont la semaine et le mois.

Indice de Menace

ThreatSync+ calcule les indices de menace sur une échelle comprise entre 300 et 850. L'indice est une moyenne des métriques qui s'appliquent à votre réseau. Vous pouvez également afficher votre indice sous la forme d'une note comprise entre A et F.

Votre indice de menace reflète le degré de protection de votre réseau. Les indices élevés indiquent que ThreatSync+ a détecté peu de menaces et de vulnérabilités et que la visibilité de votre réseau est robuste.

Indice de Menace Cible

L'indice de menace cible constitue un objectif que vous devez vous efforcer d'atteindre ou de dépasser. L'objectif se base sur notre expérience auprès de nombreux réseaux de clients et représente une note B (Très Bon).

Comment Utiliser Ce Rapport ?

L'utilisation systématique de ThreatSync+ NDR vise à améliorer votre indice de menace et à sécuriser vos périphériques informatiques critiques. Ce rapport offre une synthèse de votre réseau et vous permet d'identifier les menaces et les vulnérabilités.

Indices de Menace

Votre Indice de Menace offre une mesure globale de la santé du réseau en fonction des menaces et des vulnérabilités détectées par ThreatSync+ NDR. L'indice vous permet de suivre vos progrès au fil du temps et de comparer votre réseau à celui d'autres utilisateurs ThreatSync+ NDR. L'indice est calculé sur une échelle comprise entre 300 et 850. Votre indice de santé reflète vos performances par rapport aux autres utilisateurs. La plupart obtiennent la note B, mais nous devrions tous viser la note A.

Métriques Cibles

Les cibles à atteindre ou à dépasser pour ces métriques peuvent varier en fonction de la taille du réseau et du type d'organisation. ThreatSync+ NDR attribue ces cibles en fonction de nos connaissances concernant votre organisation et des sites similaires au vôtre.

Le Graphique de Tendance de chaque métrique indique la valeur cible dans une série distincte du graphique. Consultez votre rapport pour connaître l'objectif que ThreatSync+ NDR vous recommande de viser. Si vous atteignez l'objectif, vous obtiendrez la note B. Si vous dépassez l'objectif, vous pouvez obtenir la note A.

Le rapport de Synthèse Exécutive de ThreatSync+ NDR comprend les sections suivantes :

- Synthèse de la Détection des Menaces

- Synthèse de la Visibilité du Réseau

- Synthèse de l'Assurance de Stratégie

- Rapport de Synthèse Exécutive de ThreatSync+ NDR

- Détail de la Visibilité du Réseau

- Détail de l'Assurance de Stratégie

Pour configurer la manière dont ThreatSync+ NDR calcule l'indice de menace indiqué dans le rapport et pour spécifier les métriques figurant dans le rapport, suivez les étapes de Configurer les Paramètres du Rapport de Synthèse Exécutive.

Vous pouvez planifier WatchGuard Cloud de sorte d'exécuter automatiquement les rapports de ThreatSync+ NDR et de les envoyer par e-mail aux destinataires spécifiés. Vous pouvez également télécharger les rapports planifiés depuis WatchGuard Cloud. Pour de plus amples informations, accédez à Planifier les Rapports de ThreatSync+.

Synthèse de la Détection des Menaces

La section Synthèse de la Détection des Menaces offre une synthèse des menaces ciblant votre réseau.

Les métriques de détection des menaces vous encouragent à examiner et à répondre aux Smart Alerts ThreatSync+ NDR. Les métriques suivent le nombre de Smart Alerts ouvertes, la rapidité avec laquelle vous les traitez et le temps que ThreatSync+ NDR vous fait gagner en surveillant les menaces potentielles pour que vous n'ayez pas à le faire.

Synthèse de la Visibilité du Réseau

La section Visibilité du Réseau du rapport fournit des informations concernant votre réseau et vos actifs :

Les métriques de Visibilité du Réseau vous aident à suivre l'identification des sous-réseaux et des périphériques importants de votre réseau. Lorsque vous indiquez à ThreatSync+ NDR quels actifs et sous-réseaux sont les plus importants pour vous, ThreatSync+ NDR peut fournir des informations sur les menaces plus efficaces. Lorsque vous étiquetez les actifs et spécifiez leurs rôles, ThreatSync+ NDR peut détecter automatiquement les violations de stratégie pour ces types de systèmes. ThreatSync+ NDR utilise également des étiquettes de sous-réseau pour identifier plus efficacement les périphériques malveillants et les menaces inconnues.

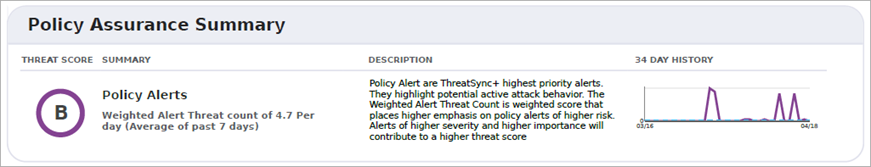

Synthèse de l'Assurance de Stratégie

La métrique Violation de Stratégie surveille le nombre de violations détectées par ThreatSync+ NDR sur votre réseau. Les stratégies que vous activez aident à identifier le trafic qui représente une activité non autorisée. Activez des stratégies qui vous aident à identifier les erreurs et les configurations incorrectes dans vos autres outils de sécurité, tels que les pare-feux, EDR et les systèmes de gestion des actifs. Cela vous aide à identifier rapidement quand ces outils ne bloquent pas le trafic non autorisé.

L'indice pondéré de menace des alertes de stratégie est un indice pondéré qui accorde plus d'importance aux alertes de stratégie présentant un risque élevé. Les alertes de stratégie dont la gravité et l'importance sont plus élevées contribuent à un indice de menace global plus élevé.

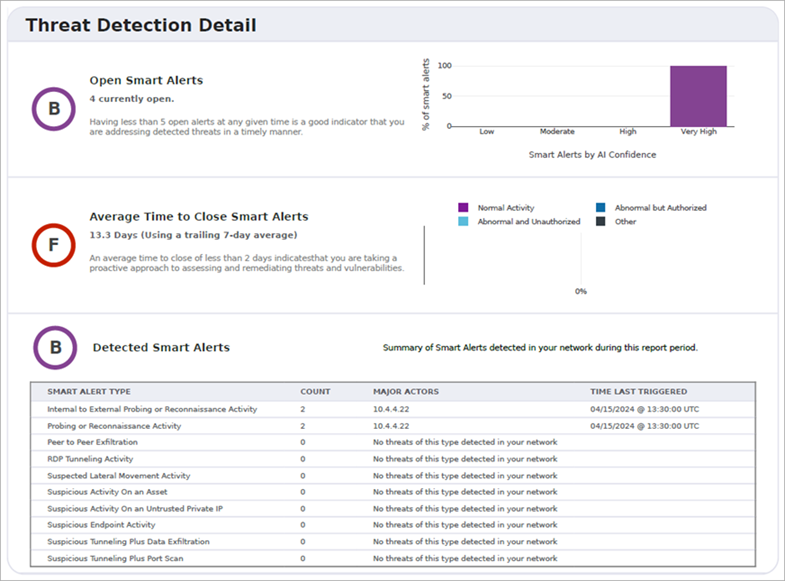

Détail de la Détection des Menaces

La section Détail de la Détection des Menaces fournit des informations détaillées concernant les métriques de Détection des Menaces.

Cette section comprend ces informations :

Métrique Smart Alerts Ouvertes

La Métrique Smart Alerts Ouvertes vous indique le nombre de Smart Alerts que vous devez actuellement examiner et traiter. Les Smart Alerts indiquent les menaces potentielles de votre réseau. Pour améliorer votre indice, assurez-vous d'examiner, résoudre et clôturer les Smart Alerts. Le graphique de tendance indique l'évolution du nombre d'alertes ouvertes au cours des 14 derniers jours.

Durée Moyenne de Clôture des Smart Alerts

La métrique Durée Moyenne de Clôture des Smart Alerts indique la durée pendant laquelle les Smart Alerts restent ouvertes. Pour améliorer votre indice, répondez aux Smart Alerts et clôturez-les rapidement. L'objectif pour obtenir la note B est de deux Smart Alerts ouvertes à tout moment.

Le graphique indique les motifs que vous avez indiqués lorsque vous avez clôturé les Smart Alerts. Il existe quatre motifs possibles :

- Anormale et Non Autorisée — Il s'agit d'une menace réelle qui nécessite une enquête. ThreatSync+ NDR a correctement identifié une activité anormale et cette activité n'est pas autorisée sur votre réseau. Vous ne reconnaissez pas l'activité comme partie intégrante de vos activités opérationnelles autorisées.

- Anormale et Autorisée — ThreatSync+ NDR a correctement identifié une activité anormale, mais vous comprenez la source de l'activité et savez qu'elle est autorisée sur le réseau. Par exemple, vous avez peut-être effectué une analyse du réseau dans le cadre de vos propres tests.

- Activité Normale — Cette activité est escomptée sur le réseau. Lorsque vous clôturez ces Smart Alerts, vous pouvez configurer ThreatSync+ NDR de sorte de supprimer les futures alertes.

- Autre — Vous ne connaissez pas la nature de la Smart Alert. Il peut s'agir d'une menace, mais vous n'êtes pas en mesure d'en déterminer la cause profonde. Lorsque vous clôturez ces Smart Alerts, vous pouvez fournir davantage de détails afin que ThreatSync+ NDR puisse mieux déterminer s'il s'agit d'un risque.

Effort Manuel Économisé

La métrique Effort Manuel Économisé indique le temps économisé par ThreatSync+ grâce à l'examen automatique des menaces et des vulnérabilités potentielles. Ce calcul se base sur le nombre de Smart Alerts et de comportements détectés par ThreatSync+ et suppose que chaque détection vous a permis d'économiser plusieurs minutes d'examen manuel des journaux de flux pour détecter les activités anormales et les menaces potentielles. Cette métrique prend uniquement en compte les activités que vous n'avez pas dû examiner. Nous estimons que vous économisez une heure pour chaque Smart Alert non confirmée détectée par ThreatSync+ et 15 minutes par Comportement Orphelin. La valeur maximale est plafonnée à 10 jours-personnes par semaine. Pour conserver un indice élevé, veillez à surveiller activement votre réseau et assurez-vous que vos collecteurs envoient systématiquement des données à ThreatSync+.

Synthèse des Smart Alerts

La Synthèse des Smart Alerts offre un aperçu rapide des types de Smart Alerts observées au cours de la période du rapport. Chaque ligne résume les Smart Alerts survenues pour ce type de menace et affiche les informations suivantes :

- État — Indique s'il existe beaucoup d'occurrences, quelques occurrences ou aucune occurrence.

- Acteurs Majeurs — Indique le nombre d'actifs ou de systèmes internes concernés par les menaces potentielles.

- Heure de Première Observation — Indique le moment où les Smart Alerts de ce type ont été observées pour la première fois. Ce moment peut précéder la période du rapport si la période des Smart Alerts chevauche partiellement la période du rapport.

- Heure de Dernier Déclenchement — Indique le moment où les Smart Alerts de ce type ont été observées pour la dernière fois.

Détail de la Visibilité du Réseau

La section Détail de la Visibilité du Réseau fournit des détails concernant votre réseau.

Cette section comprend ces informations :

Votre Réseau

Votre réseau fournit des statistiques de base concernant les périphériques que ThreatSync+ NDR peut identifier. Les adresses IP internes sont celles qui appartiennent à votre organisation. ThreatSync+ NDR identifie les adresses IP internes comme celles qui possèdent des adresses IP privées ou celles que vous avez explicitement étiquetées comme internes dans les paramètres du sous-réseau. Les adresses IP internes approuvées sont celles qui ont été étiquetées automatiquement via la découverte d'actifs ThreatSync+ NDR ou manuellement au moyen des paramètres du sous-réseau.

Les adresses IP externes sont toutes les adresses IP qui ne sont pas internes. Il s'agit des adresses IP publiques via lesquelles vos employés ou vos utilisateurs communiquent.

Cette section inclut également quelques statistiques de base sur la quantité de données que ThreatSync+ NDR identifie lorsque celles-ci se déplacent sur votre réseau. Le trafic total est le nombre d'octets de données surveillées. Les décomptes de flux correspondent au nombre total de conversations entre les paires d'adresses IP et de ports au cours de la période du rapport.

Actifs Non Identifiés

La métrique Actifs Non Identifiés indique le pourcentage d'actifs détectés par ThreatSync+ NDR que vous n'avez pas identifiés. Une partie importante de la visibilité du réseau est le rôle qu'un périphérique joue dans votre réseau. Lorsque vous identifiez vos actifs connus, ThreatSync+ NDR peut se concentrer davantage sur les actifs critiques et inconnus, et ne pas vous avertir des périphériques qui ne sont pas importants. Maintenez le pourcentage d'actifs non identifiés à un niveau faible, de sorte de pouvoir aisément découvrir les actifs rogue lors de leur apparition. Afin que ce pourcentage demeure faible, examinez les suggestions de périphériques de la page Découvrir de l'UI de ThreatSync+ et acceptez celles qui sont importantes pour votre réseau.

Actifs à Risque Élevé

La métrique Actifs à Risque Élevé identifie les actifs qui présentent des niveaux de risque élevés et indique le pourcentage de tous les actifs actuellement définis qui présentent un risque élevé.

Les facteurs suivants contribuent à augmenter le niveau de risque d'un actif :

- L'actif est un acteur majeur ou mineur des Smart Alerts ouvertes et des comportements

- Un grand nombre d'événements anormaux concerne les adresses IP de l'actif

- L'actif est étiqueté comme important

Le graphique ci-joint indique les rôles fréquemment attribués à vos actifs à risque élevé et à risque faible.

Afin de maintenir cette métrique à un niveau faible, il convient de clôturer les Smart Alerts sans tarder, de résoudre les menaces afin d'éviter l'apparition de nouvelles Smart Alerts, et de définir avec précision le niveau d'importance des actifs de sorte que les actifs sans importance ne génèrent pas de faux sentiment de risque.

Sous-réseaux ou Plages d'IP Non Identifiés

La métrique Sous-réseaux ou plages d'IP Non Identifiés indique le pourcentage de sous-réseaux ou de plages d'adresse IP que ThreatSync+ NDR a détecté, mais que vous n'avez pas encore identifiés. La connaissance des sous-réseaux actifs de votre réseau constitue une base essentielle permettant à ThreatSync+ NDR de comprendre les périphériques de votre réseau. Un sous-réseau rogue peut indiquer la présence d'un routeur non autorisé sur votre réseau ou une modification de configuration non autorisée. Maintenez le pourcentage de cette métrique à un niveau faible afin de pouvoir réagir rapidement en cas de changements inattendus. Afin que cette métrique demeure faible, examinez les suggestions de sous-réseaux de la page Découvrir de l'UI de ThreatSync+ et acceptez celles qui sont importantes pour votre réseau.

Détail de l'Assurance de Stratégie

La section Détail de l'Assurance de Stratégie fournit des détails concernant les alertes de stratégie et les violations de stratégie courantes.

La Métrique Violation de Stratégie suit la moyenne sur sept jours du nombre de violations survenues chaque jour. ThreatSync+ NDR évalue chaque stratégie périodiquement, au maximum toutes les 30 minutes. Chaque manquement à la règle de stratégie est considéré comme une violation.

Par exemple, si un périphérique interne communique avec un pays interdit, il peut violer la règle Activité à destination des Pays Bloqués une fois par période d'évaluation. Si deux périphériques internes communiquent avec le même pays interdit, ThreatSync+ NDR génère deux violations.

La tendance illustre l'historique sur une période de 14 jours et inclut les stratégies avec et sans violations. Les stratégies qui ne sont pas activées ne figurent pas dans la tendance.

De prime abord, il arrive que de nombreuses violations surviennent, car vous expérimentez en vue de déterminer les stratégies les plus utiles à la protection de votre réseau. Les violations ne doivent être déclenchées que lorsqu'une activité viole une stratégie importante. Activez les stratégies qui vous alertent en cas d'activité malveillante et vous incitent à prendre des mesures. Affinez les stratégies et les zones afin de vous prévenir uniquement dans les cas importants. Afin d'améliorer votre indice pour cette métrique, réduisez le nombre de stratégies quotidiennes à deux au maximum pour un petit réseau.

Le graphique 5 Violations les plus Courantes indique les stratégies qui ont déclenché le plus grand nombre de violations au cours de la période du rapport. Seules les cinq premières stratégies sont incluses. L'axe des abscisses correspond au nombre de violations.

Le graphique Violations par Catégorie indique les types de stratégies qui ont déclenché le plus grand nombre de violations au cours de la période du rapport. Si vous attribuez des catégories de manière à refléter les types de stratégies que vous appliquez, vous pouvez obtenir une perception claire des types de problèmes les plus courants de votre réseau.

Étant donné que le nombre de stratégies actives peut devenir très important au fil du temps, regroupez les stratégies par catégorie afin de comprendre rapidement où se situent les faiblesses de votre réseau.

Le graphique Actifs ou Adresses IP Présentant le Plus de Violations identifie les systèmes de votre réseau qui ont déclenché le plus grand nombre de violations au cours de la période du rapport. Seuls les cinq premiers systèmes sont inclus. L'axe des abscisses correspond au nombre de violations.

Recommandations Permettant d'Améliorer Votre l'Indice de Menace du Rapport de Synthèse Exécutive

Si vous effectuez une maintenance simple et régulière et que vous répondez rapidement aux Smart Alerts et aux alertes de stratégie, vous pourrez maintenir votre indice à un niveau élevé. Un indice élevé permet à ThreatSync+ NDR d'être le plus efficace possible et constitue également une métrique de conformité.

Examinez les recommandations suivantes pour optimiser l'indice de menace de votre rapport Exécutif de Synthèse :

Smart Alerts Clôturées

Répondez rapidement aux Smart Alerts pour améliorer votre indice. Lorsque vous examinez les menaces potentielles y répondez et les résolvez, vous assurez la sécurité de votre réseau. Une liste de Smart Alerts ouvertes volumineuse indique que vous n'avez pas réagi aux menaces ciblant votre réseau.

Lorsque vous répondez aux alertes, votre Délai de Clôture s'améliore. Si vous réagissez rapidement, évaluez la menace et exécutez des mesures de résolution, vous pouvez clôturer rapidement les Smart Alerts.

Examiner les Suggestions d'Actifs Non Identifiés

Pour aider ThreatSync+ NDR à prendre de meilleures décisions concernant la gravité des menaces, identifiez vos actifs importants. Il convient de réagir différemment à une attaque contre un actif critique ou un actif non critique. Lorsque vous définissez des actifs et leur attribuez un niveau d'importance, ThreatSync+ NDR peut mieux hiérarchiser les alertes.

Au fil du temps, de nouveaux actifs rejoignent votre réseau et les actifs existants changent de rôle. La page Découvrir de l'UI de ThreatSync+ vous indique lorsque cela se produit afin que vous puissiez créer un nouvel actif ou mettre à jour un actif existant.

Les suggestions d'actifs recommandent l'une des actions suivantes :

- Ajoutez un nouvel actif qui n'a pas encore été configuré.

- Ajoutez un rôle supplémentaire à un actif existant.

- Supprimez un rôle d'un actif existant.

Si vous ne reconnaissez pas un actif suggéré, il se peut qu'il ne soit pas autorisé. Vous pouvez lui attribuer une marque et exécuter une action de résolution immédiatement.

Examiner les Suggestions de Sous-réseaux Non Identifiés

L'étiquetage des sous-réseaux vous permet de reconnaître plus aisément les différentes sections de votre réseau. Par exemple, les adresses IP sont difficiles à suivre, car elles se ressemblent. Si vous appliquez des noms d'organisation et des marques à vos sous-réseaux internes, vous pouvez les étiqueter de manière à ce que ThreatSync+ NDR puisse plus facilement comprendre les menaces potentielles contenues dans les Smart Alerts, les comportements et les alertes de stratégie. À l'instar des actifs, les suggestions de sous-réseaux s'affichent sur la page Découvrir.

Définir Uniquement les Stratégies qui Ont un Sens pour Votre Réseau

Les alertes de stratégie peuvent vous indiquer si une activité de votre réseau viole une stratégie de sécurité de l'information que vous avez établie. Il est important de créer des stratégies qui reflètent les pratiques acceptées de votre réseau. Vous devrez sinon revoir systématiquement les alertes de stratégie qui ne sont pas importantes pour vous. Par exemple, si votre organisation dispose d'une stratégie claire interdisant l'accès à un site de réseau social spécifique, activez-la. Si aucune interdiction n'existe, désactivez cette stratégie.

Vos stratégies doivent refléter les règles de votre pare-feu et des autres outils d'application de la sécurité que vous utilisez. Utilisez les stratégies ThreatSync+ NDR pour vous alerter lorsque vos systèmes de sécurité sont défaillants. Lorsqu'elles sont correctement configurées, les stratégies ThreatSync+ NDR peuvent assurer la conformité aux stratégies de sécurité de l'information de l'entreprise.

Utilisez les zones pour réduire par exemple le nombre d'adresses IP, d'organisations et de domaines visés par une stratégie afin de n'appliquer les règles qu'aux systèmes nécessaires. Par exemple, au lieu de la zone Toutes les Adresses IP Internes, créez une autre zone incluant uniquement les sous-réseaux pour lesquels vous souhaitez recevoir des alertes.

Vous pouvez également utiliser des listes de domaines pour établir un ensemble précis de sites publics pour lesquels des alertes doivent être envoyées. Vous pouvez également employer des listes d'exclusion afin de ne pas générer d'alertes pour les sources ou les destinations spécifiques que vous autorisez à violer la stratégie.

Configurer les Paramètres du Rapport de Synthèse Exécutive

Rapport sur les Objectifs de Défense de Ransomware Prevention