S'applique À : ThreatSync+ NDR, ThreatSync+ SaaS

Les stratégies ThreatSync+ détectent les vulnérabilités et les menaces de votre réseau, et génèrent des alertes lorsqu'une activité non autorisée est détectée. Nous vous recommandons d'affiner vos stratégies afin de réduire le nombre d'alertes que vous recevez concernant les activités qui ne violent pas vos stratégies organisationnelles. Vous réduisez ainsi le nombre d'alertes à examiner qui reflètent des préoccupations réelles et sont susceptibles de nécessiter une action.

Pour minimiser votre temps de réponse et maximiser votre protection, il est important de configurer et d'affiner vos stratégies de manière à :

- Refléter les stratégies de sécurité de votre organisation.

- Appliquer les stratégies uniquement aux sections de votre réseau régies par les stratégies de votre organisation.

- Refléter le degré de gravité approprié de votre organisation.

Stratégies Ransomware Prevention

Nous vous recommandons de commencer par le sous-ensemble des 33 stratégies figurant dans le Rapport sur les Objectifs de Défense de Ransomware Prevention. Ces stratégies vous protègent contre les menaces les plus courantes.

Nous vous recommandons d'activer les stratégies d'Objectif de Défense de Ransomware Prevention suivantes :

| Nom de la Stratégie | Recommandations |

|---|---|

|

Trafic Telnet Sortant Non Sécurisé |

Remplacez le Telnet sortant par SSH ou un autre service sécurisé. Excluez de la zone de destination les sites qui ne peuvent pas migrer vers un protocole sécurisé. |

|

Trafic FTP/TFTP Sortant Non Sécurisé |

Remplacez le FTP/TFTP sortant par SFTP ou un autre service sécurisé. Excluez de la zone de destination les sites qui ne peuvent pas migrer vers un protocole sécurisé. |

|

Trafic IRC Sortant Non Sécurisé |

Si les utilisateurs sont autorisés à utiliser IRC pour accéder à des sites externes, nous vous recommandons de désactiver cette stratégie. Si un nombre limité de sites est autorisé, excluez ces sites de la zone de destination. |

|

Active Directory vers Externe |

Limitez le trafic sortant des Contrôleurs de Domaine aux protocoles autorisés. Si d'autres protocoles sont autorisés, ajoutez-les à la stratégie Déclencheurs d'Activité. |

|

Activité à destination des Pays Bloqués |

Si votre pare-feu bloque les activités vers certains pays, utilisez cette stratégie pour confirmer que cette protection a été activée. Faites correspondre la liste des pays de la zone de destination aux règles de votre pare-feu. |

|

Trafic SMB Sortant |

N'autorisez pas le trafic SMB à sortir de l'entreprise. S'il existe des serveurs Windows externes au réseau, chiffrez le trafic vers ces serveurs via un tunnel sécurisé. Si ces destinations sécurisées possèdent des adresses publiques, appliquez l'étiquette Interne aux adresses IP. Si d'autres applications utilisent les ports Microsoft SMB, vous pouvez exclure ces sites autorisés de la zone de destination. |

|

SSH Sortant Non Autorisé |

Si les utilisateurs sont autorisés à utiliser SSH pour accéder à des sites externes, nous vous recommandons de désactiver cette stratégie. Si un nombre limité de sites est autorisé, excluez ces sites de la zone de destination. |

|

Trafic NetBIOS Sortant |

N'autorisez pas le trafic NetBIOS à sortir de l'entreprise. S'il existe des serveurs Windows externes au réseau, chiffrez le trafic vers ces serveurs via un tunnel sécurisé. Si ces destinations sécurisées possèdent des adresses publiques, appliquez l'étiquette Interne aux adresses IP. Si d'autres applications utilisent les ports Microsoft NetBIOS, vous pouvez exclure ces sites autorisés de la zone de destination. |

|

Exfiltration de Données Suspectée via DNS |

Les données peuvent être exfiltrées via des tunnels DNS. Cette stratégie permet de détecter de grandes quantités de trafic transmis via DNS. Excluez les serveurs DNS internes de cette stratégie, car ils peuvent interroger ou synchroniser de grandes quantités de données sur Internet. Vérifiez que les serveurs DNS sont correctement étiquetés avec le rôle DNS. Si d'autres applications participent à l'activité DNS autorisée, excluez-les de la zone source. |

|

Balisage Via API Web |

Une activité périodique vers des sites web populaires peut indiquer un tunneling automatisé de données via ces sites. Les pirates peuvent utiliser des sites tels que WhatsApp pour exfiltrer des données. Si des applications autorisées déplacent des données de manière similaire, excluez-les de la zone source. |

|

Trafic WUDO Franchissant la Périphérie du Réseau |

WUDO est le protocole utilisé par Microsoft pour mettre à jour le système d'exploitation Windows à partir d'ordinateurs pairs. Nous ne vous recommandons pas d'utiliser WUDO, car il ne propose pas de contrôle centralisé sur la nature des mises à jour dont l'installation est autorisée. L'accès WUDO à des périphériques sur Internet peut être très dangereux et n'est pas recommandé. Cette fonctionnalité peut être configurée au moyen de stratégies de groupe dans votre Domaine Windows. Si vous autorisez WUDO à accéder à microsoft.com, vous pouvez exclure ce site de votre zone de destination. Désactivez cette stratégie uniquement si vous n'avez aucun contrôle sur la manière dont vos périphériques sont mis à jour. |

|

Activité Anormale à destination de Pays Bloqués |

Si votre pare-feu bloque les activités vers certains pays, utilisez cette stratégie pour confirmer que cette protection a été activée. Faites correspondre la liste des pays de la zone de destination aux règles de votre pare-feu. |

|

Trafic NetBIOS-NS Franchissant la Périphérie du Réseau |

N'autorisez pas le trafic NetBIOS-NS à quitter l'entreprise. Chiffrez le trafic destiné aux serveurs Windows externes au réseau via un tunnel sécurisé. Si ces destinations sécurisées possèdent des adresses publiques, appliquez l'étiquette Interne aux adresses IP. Si d'autres applications utilisent les ports Microsoft NetBIOS-NS, vous pouvez exclure ces sites autorisés de la zone de destination. |

|

Trafic LLMNR Franchissant la Périphérie du Réseau |

N'autorisez pas le trafic LLMNR à quitter l'entreprise. Si d'autres applications utilisent les ports LLMNR, vous pouvez exclure ces sites autorisés de la zone de destination. |

|

Serveur de Résolution DNS Inattendu |

Les demandeurs DNS doivent interroger les serveurs DNS locaux. Les périphériques qui accèdent aux serveurs DNS externes à l'entreprise peuvent être mal configurés ou utiliser des logiciels non autorisés. La stratégie exclut les serveurs DNS locaux qui se connectent à des serveurs DNS publics. Si les alertes incluent des serveurs DNS locaux qui se connectent à Internet, il arrive qu'ils ne soient pas correctement étiquetés avec le rôle DNS. Si des périphériques utilisent des serveurs DNS publics, il arrive qu'ils ne soient pas correctement configurés. Excluez de la zone source les périphériques autorisés à utiliser des serveurs DNS publics. |

|

Trafic Telnet Entrant Non Sécurisé |

Limitez les services entrants tels que Telnet à la communication avec des serveurs spécifiques de la DMZ. Excluez les sites résidents internes ou DMZ autorisés de la zone de destination. Remplacez le Telnet entrant par SSH ou un autre service sécurisé. |

|

Trafic IRC Entrant Non Sécurisé |

Limitez les services entrants tels qu'IRC à la communication avec des serveurs spécifiques de la DMZ. Excluez les sites résidents internes ou DMZ autorisés de la zone de destination. |

|

Trafic FTP/TFTP Entrant Non Sécurisé |

Limitez les services entrants tels que FTP ou TFTP à la communication avec des serveurs spécifiques de la DMZ. Excluez les sites résidents internes ou DMZ autorisés de la zone de destination. Remplacez le Telnet entrant par SFTP ou un autre service sécurisé. |

|

Activité provenant des Pays Bloqués |

Si votre pare-feu bloque les activités entrantes provenant de certains pays, utilisez cette stratégie pour confirmer que cette protection a été activée. Faites correspondre la liste des pays de la zone source aux règles de votre pare-feu. |

|

Connexion RDP d'un Nouvel Hôte Externe |

Enquêtez sur les connexions RDP entrantes ou sécurisez-les. Les employés qui se connectent à l'entreprise doivent utiliser un VPN. Si un serveur RDP autorisé a été mis en place et qu'il ne peut pas être placé en amont d'un VPN, envisagez d'exclure le serveur de la zone de destination ou d'exclure les demandeurs autorisés de la zone source. |

|

Tentatives RDP d'Externe vers Interne |

Enquêtez sur les connexions RDP entrantes ou sécurisez-les. Les employés qui se connectent à l'entreprise doivent utiliser un VPN. Si un serveur RDP autorisé a été mis en place et qu'il ne peut pas être placé en amont d'un VPN, envisagez d'exclure le serveur de la zone de destination ou d'exclure les demandeurs autorisés de la zone source. |

|

Tentatives SSH d'Externe vers Interne |

Enquêtez sur les connexions SSH entrantes ou sécurisez-les. Les employés qui se connectent à l'entreprise doivent utiliser un VPN. Si un serveur SSH autorisé a été mis en place et qu'il ne peut pas être placé en amont d'un VPN, envisagez d'exclure le serveur de la zone de destination ou d'exclure les demandeurs autorisés de la zone source. |

|

Connexion d'un Nouveau Domaine Externe à Interne |

Des connexions entrantes vers l'entreprise sont à prévoir. Une session entrante provenant d'un nouveau domaine génère cette alerte. Si des serveurs autorisés ont été mis en place et acceptent les connexions de nouveaux demandeurs, envisagez d'exclure le serveur de la zone de destination. |

|

Connexion Entrante Inattendue |

Cette stratégie génère des alertes la première fois qu'une session est initiée par un périphérique externe. S'il existe des serveurs qui autorisent les connexions entrantes à partir de n'importe quel emplacement, excluez-les de la zone de destination. Si vous souhaitez générer des alertes uniquement pour des pays ou des domaines spécifiques, configurez-les dans la zone source. |

|

Activité de Serveur Web Entrante Non Sécurisée |

Les serveurs web exposés à Internet doivent être sécurisés et recevoir du trafic uniquement sur des ports sécurisés tels que HTTPS 443. S'il est nécessaire pour un serveur que HTTP 80 soit ouvert sur Internet, vous pouvez l'exclure de la zone de destination de sorte que cette stratégie génère des alertes uniquement pour les autres périphériques. |

|

Activité Anormale provenant des Pays Bloqués |

Si votre pare-feu bloque les activités entrantes provenant de certains pays, utilisez cette stratégie pour confirmer que cette protection a été activée. Faites correspondre la liste des pays de la zone source aux règles de votre pare-feu. |

|

Trafic Telnet Interne Non Sécurisé |

Telnet n'est pas un protocole sécurisé, car il transmet tout le contenu de l'utilisateur en texte clair. Reconfigurez les serveurs de l'entreprise qui autorisent les connexions Telnet afin qu'ils exigent un protocole sécurisé tel que SSH ou STelnet. Si cette situation ne pose pas problème, vous pouvez désactiver cette stratégie. Nous vous recommandons d'exclure de la zone de destination les périphériques autorisés à accepter les connexions Telnet. |

|

Trafic NetBIOS-NS Interne |

NetBIOS-NS est un ancien protocole qui n'est plus nécessaire, à moins que d'anciens serveurs Windows fonctionnent encore sur votre réseau et que vous ne pouvez pas les mettre à niveau. Nous vous recommandons de mettre à niveau les anciens serveurs Windows et de configurer les clients de manière à ne pas utiliser NetBIOS-NS. Excluez de la zone de destination les serveurs autorisés que vous ne pouvez pas mettre à niveau. |

|

Trafic LLMNR Interne |

LLMNR est un ancien protocole qui ne devrait plus être utilisé. Si vous avez besoin de ce protocole sur votre réseau, désactivez la stratégie. |

|

Trafic FTP/TFTP Interne Non Sécurisé |

FTP et TFTP ne sont pas des protocoles sécurisés. Reconfigurez les serveurs qui autorisent les connexions FTP afin qu'ils exigent un protocole sécurisé tel que SFTP. Si cette situation ne pose pas problème, envisagez de désactiver cette stratégie. Nous vous recommandons d'exclure de la zone de destination les périphériques autorisés à accepter les connexions FTP. |

|

Activité de Serveur Web Non Sécurisé Interne |

HTTP n'est pas un protocole sécurisé. Reconfigurez les serveurs qui autorisent les connexions HTTP afin qu'ils exigent un protocole sécurisé tel que HTTPS. Si cette situation ne pose pas problème, nous vous recommandons de désactiver cette stratégie. Nous vous recommandons d'exclure de la zone de destination les périphériques autorisés à accepter les connexions HTTP. Si votre réseau présente un nombre considérable d'activités non autorisées que vous souhaitez identifier et stopper sur d'autres ports HTTP tels que 8080, nous vous recommandons de les ajouter aux filtres Déclencheurs d'Activité. |

|

Trafic WUDO Interne |

WUDO est le protocole utilisé par Microsoft pour mettre à jour le système d'exploitation Windows à partir d'ordinateurs pairs. WUDO n'est pas recommandé, car il ne propose pas de contrôle centralisé sur la nature des mises à jour dont l'installation est autorisée. L'accès WUDO à des périphériques rogue au sein de votre réseau peut entraîner l'installation de malware. Si vous autorisez l'utilisation de WUDO sur votre réseau, vous pouvez limiter les zones source et de destination aux seuls serveurs et postes de travail approuvés et exclure les sous-réseaux tels que le Wi-Fi invité. Désactivez cette stratégie uniquement si vous n'avez aucun contrôle sur la manière dont vos périphériques sont mis à jour. |

|

Trafic IRC Interne Non Sécurisé |

IRC est un protocole de discussion qui n'est pas couramment utilisé. Si votre réseau comporte des serveurs IRC autorisés, vous pouvez les exclure de la zone de destination. Si cette situation ne pose pas problème, nous vous recommandons de désactiver cette stratégie. |

Après avoir activé ces stratégies, nous vous recommandons d'examiner les contrôles du Rapport sur les Objectifs de Défense de Ransomware Prevention et de désactiver les contrôles pour lesquels aucune stratégie n'a été activée. Pour de plus amples informations, accédez à Rapport sur les Objectifs de Défense de Ransomware Prevention.

Étapes d'Affinage

Nous vous recommandons d'affiner vos stratégies afin de réduire le nombre d'alertes que vous recevez concernant les activités qui ne violent pas vos stratégies organisationnelles.

Pour affiner vos stratégies, examinez et exécutez les tâches suivantes :

- Désactiver une Stratégie

- Exclure des Périphériques

- Personnaliser les Zones en fonction de Rôles ou de Marques

- Filtrer les Stratégies en fonction des Propriétés du Trafic

- Filtrer les Stratégies en fonction des Événements Anormaux

Désactiver une Stratégie

Lorsqu'une stratégie ThreatSync+ NDR n'est pas pertinente pour votre organisation, vous pouvez la désactiver. Nous vous recommandons de désactiver les stratégies qui génèrent des alertes pour les activités autorisées dans votre organisation.

Vous pouvez désactiver une stratégie à partir des pages suivantes :

- Gérer les Stratégies

- Détails de la stratégie

- Alertes de Stratégie

- Connectez-vous à votre compte WatchGuard Cloud.

- Sélectionnez Configurer > ThreatSync+ > Stratégies.

- En face de la stratégie que vous souhaitez désactiver, cliquez sur Active.

L'état de la stratégie devient Non Active.

- Connectez-vous à votre compte WatchGuard Cloud.

- Sélectionnez Surveiller > ThreatSync+ > Alertes de Stratégie.

- Cliquez sur le nom de la stratégie que vous souhaitez désactiver.

La page Détails de la Stratégie s'ouvre. - Sur la page Détails de la Stratégie, cliquez sur Désactiver.

Exclure des Périphériques

La plupart des réseaux présentent un nombre limité de périphériques autorisés à effectuer certains types d'activités.

Par exemple, vous pouvez interdire le partage de fichiers externes à la plupart de vos utilisateurs et périphériques tout en autorisant certains utilisateurs à se connecter à un service spécifique tel que Dropbox. Dans cet exemple, il peut vous être utile de générer des alertes lorsqu'un utilisateur se connecte à un service de partage de fichiers autre que Dropbox, mais vous ne souhaitez pas générer d'alertes lorsque les utilisateurs autorisés se connectent à Dropbox.

Pour éviter de recevoir des alertes de stratégie pour les activités autorisées, vous pouvez exclure un périphérique de la zone source ou de la zone de destination.

- Connectez-vous à votre compte WatchGuard Cloud.

- Sélectionnez Surveiller > ThreatSync+ > Alertes de Stratégie.

- Cliquez sur la stratégie que vous souhaitez mettre à jour.

La page Détails de la Stratégie s'ouvre. - Dans l'onglet Graphiques de Stratégie, dans le graphique Répartition des Alertes de Stratégie par Source ou Répartition des Alertes de Stratégie par Destination, cliquez sur le graphique et sélectionnez Exclure de la Stratégie.

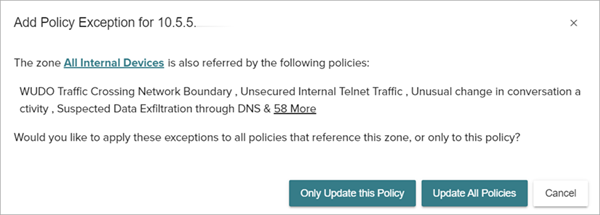

La boîte de dialogue Ajouter une Exception de Stratégie s'ouvre.

- Pour appliquer l'exception de stratégie uniquement à la stratégie sélectionnée, cliquez sur Mettre à Jour Uniquement cette Stratégie.

- Pour appliquer l'exception de stratégie à toutes les stratégies, cliquez sur Mettre à Jour Toutes les Stratégies.

- Sélectionnez Surveiller > ThreatSync+ > Alertes de Stratégie.

- Cliquez sur la stratégie que vous souhaitez mettre à jour.

La page Détails de la Stratégie s'ouvre. - Dans l'onglet Alertes, cliquez sur

en face de la zone que vous souhaitez exclure de votre stratégie.

en face de la zone que vous souhaitez exclure de votre stratégie.

La boîte de dialogue Ajouter une Exception de Stratégie s'ouvre. - Pour appliquer l'exception de stratégie uniquement à la stratégie sélectionnée, cliquez sur Mettre à Jour Uniquement cette Stratégie.

- Pour appliquer l'exception de stratégie à toutes les stratégies, cliquez sur Mettre à Jour Toutes les Stratégies.

Dans l'onglet Alertes, vous pouvez exclure uniquement le type d'objet de zone que la stratégie est configurée pour afficher. Par exemple, si la stratégie affiche des périphériques, l'exclusion est enregistrée en tant que nom du périphérique. Si la stratégie affiche des domaines, l'exclusion porte sur tous les périphériques appartenant à ce domaine.

Pour modifier l'objet de zone que la stratégie est configurée pour afficher, modifiez l'objet de zone Afficher les Alertes Par. Pour de plus amples informations, accédez à Gérer les Zones ThreatSync+.

Personnaliser les Zones en fonction de Rôles ou de Marques

Vous pouvez configurer vos stratégies de manière à exclure une classe de périphériques complète au lieu de noms ou d'adresses de périphériques spécifiques statiques. Il peut s'agir de tous les périphériques d'un sous-réseau ou d'une plage d'adresses IP spécifique, ou de tous les périphériques possédant un rôle spécifique.

ThreatSync+ NDR vous permet d'attribuer des rôles aux périphériques ainsi que des marques aux périphériques et aux sous-réseaux, de sorte qu'il est inutile de mettre à jour vos stratégies lorsque ces groupes de périphériques évoluent.

Pour modifier les règles de zone de manière à inclure ou d'exclure des ensembles de périphériques en fonction de rôles ou de marques :

- Connectez-vous à votre compte WatchGuard Cloud.

- Sélectionnez Configurer > ThreatSync+ > Zones.

La page Gérer les Zones s'ouvre. - Sur la page Gérer les Zones, cliquez sur

à côté de la zone que vous souhaitez modifier.

à côté de la zone que vous souhaitez modifier.

La page Modifier la Zone s'ouvre avec l'onglet Gérer sélectionné par défaut. - Dans la section Définition de la Zone, cliquez sur Ajouter une Règle.

La boîte de dialogue Créer une Règle s'ouvre. - Dans la liste déroulante, sélectionnez Périphériques.

- Sélectionnez Inclure ou Exclure.

- Si vous sélectionnez l'onglet Périphérique par Rôle, sélectionnez un ou plusieurs rôles.

- Si vous sélectionnez l'onglet Périphérique par Marque, saisissez une ou plusieurs marques.

- Cliquez sur Ajouter.

Filtrer les Stratégies en fonction des Propriétés du Trafic

Vous pouvez affiner des filtres de stratégie de manière à limiter les alertes générées. Lorsqu'une alerte de stratégie se base sur le trafic réseau, vous pouvez mettre à jour la stratégie de manière à ce qu'elle s'applique uniquement au trafic présentant des propriétés spécifiques.

Pour filtrer les stratégies en fonction des propriétés du trafic :

- Connectez-vous à votre compte WatchGuard Cloud.

- Sélectionnez Configurer > ThreatSync+ > Stratégies.

La page Gérer les Stratégies s'ouvre. - Pour affiner une stratégie existante, sélectionnez

en face de la stratégie que vous souhaitez affiner.

en face de la stratégie que vous souhaitez affiner.

La page Détails de la Stratégie s'ouvre. - Cliquez sur Déclencheurs d'Activité pour développer la section.

- Dans la section Déclencheurs d'Activité, sélectionnez Trafic.

- Sélectionnez Alerte en cas de trafic spécifique.

- Dans la liste déroulante située en face de Alerter lorsque, sélectionnez Tout ou N'importe quel pour définir les propriétés de l'alerte.

- Sélectionnez Conversation, Port ou Volume pour filtrer le trafic.

- Pour ajouter un autre filtre de trafic, cliquez sur Ajouter un Filtre.

Conversation

La conversation décrit le type de trafic. Les valeurs possibles sont :

-

ICMP Normal — Trafic ICMP Ping avec réponses

-

Analyse ICMP — Trafic ICMP Ping sans réponses

-

ICMP Inconnu — Trafic ICMP Ping qui ne correspond pas à une requête valide ou à une paire requête/réponse

-

TCP Normal — Sessions TCP entièrement formées et comportant des données

-

Analyse TCP — Début d'une session TCP qui n'est jamais établie

-

TCP Malformé — Fragments de session TCP malformés

-

UDP Unidirectionnel — Trafic UDP bien formé auquel aucune réponse n'est apportée

-

UDP Bidirectionnel — Trafic UDP de Requête ou de Réponse

-

UDP Malformé — Fragments UDP malformés

-

UDP — Tout type de trafic UDP

Les flux de trafic possédant les balises des classes de conversation sélectionnées génèrent des alertes.

Port

Les filtres de port vous permettent de filtrer sur la base du port d'application d'une conversation. Il s'agit du port de destination des flux de trafic de requête et du port source des flux de trafic de réponse.

Les valeurs valides sont comprises entre 1 et 65535 pour les ports TCP. La valeur de port 0 représente ICMP.

Les flux de trafic sur les ports sélectionnés génèrent des alertes.

Volume

Le volume représente le nombre d'octets de trafic observés au cours d'une période de 30 minutes. Afin de réduire le nombre d'alertes générées, vous pouvez accroître le seuil de volume pour certains types d'activités autorisées.

Par exemple, vous pouvez disposer d'une stratégie portant sur les sites de réseaux sociaux qui génère des alertes si le volume de trafic est supérieur à 1 KO de données sur une période de 30 minutes. Le seuil de 1 KB ne tient pas compte des très petites quantités d'activité.

Néanmoins, si vos employés utilisent d'autres sites web contenant des publicités provenant d'un site web non autorisé, ces publicités sont susceptibles d'envoyer et recevoir plus d'un KO de données au cours d'une période de 30 minutes. Les utilisateurs ne peuvent pas éviter les publicités, car la page autorisée les charge. Dans ce scénario, vous pouvez augmenter le seuil de volume à 10 ou 20 KO de manière à réduire le nombre d'alertes de stratégie générées. Lorsqu'une alerte est générée avec ce seuil de volume accru, elle indique qu'un utilisateur s'est connecté à un site web à des fins non autorisées et qu'il s'agit d'une alerte de stratégie légitime que vous devez examiner.

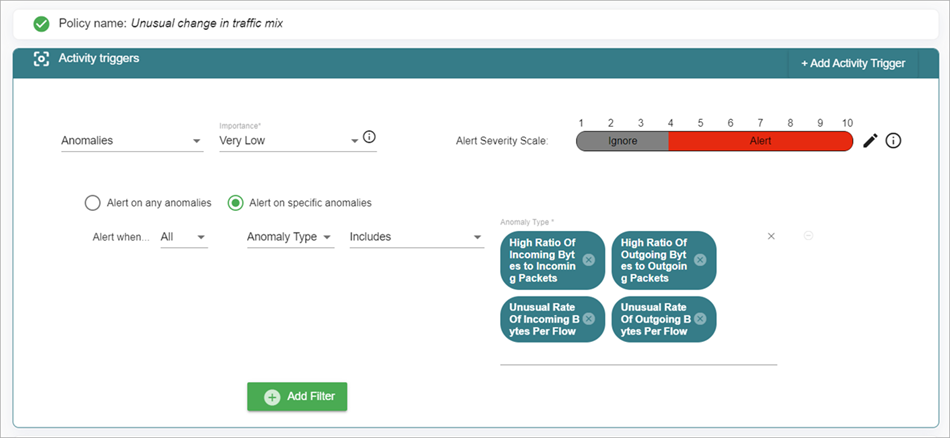

Filtrer les Stratégies en fonction des Événements Anormaux

Les événements anormaux générés par ThreatSync+ NDR peuvent déclencher des stratégies. Quatre types d'événements anormaux sont pris en charge :

- Rapport Élevé d'Octets Entrants sur Paquets Entrants

- Rapport Élevé d'Octets Sortants sur Paquets Sortants

- Taux Inhabituel d'Octets Entrants par Flux

- Taux Inhabituel d'Octets Sortants par Flux

Chacun de ces types d'anomalie contient un ensemble d'événements utilisés par de nombreuses stratégies ThreatSync+ NDR par défaut. Certaines stratégies comprennent une liste d'événements anormaux susceptibles de générer une alerte, notamment le Changement Inhabituel de Composition du Trafic.

Vous pouvez modifier une stratégie de manière à ajouter ou supprimer des événements. Vous pouvez ainsi affiner la stratégie de manière à générer des alertes uniquement pour les types d'anomalies pertinentes pour votre organisation.

Pour modifier une stratégie de manière à ajouter ou supprimer des événements :

- Connectez-vous à votre compte WatchGuard Cloud.

- Sélectionnez Configurer > ThreatSync+ > Stratégies.

La page Gérer les Stratégies s'ouvre. - Cliquez sur

en face de la stratégie que vous souhaitez modifier.

en face de la stratégie que vous souhaitez modifier.

La page Détails de la Stratégie s'ouvre. - Cliquez sur Déclencheurs d'Activité pour développer la section.

- Dans la section Déclencheurs d'Activité, sélectionnez Anomalies.

- Dans la liste déroulante Type d'Anomalie, ajoutez ou supprimez des types d'anomalie spécifiques.

Configurer les Stratégies ThreatSync+

À Propos des Stratégies et des Zones ThreatSync+

Stratégies ThreatSync+ NDR de Niveau 1

Stratégies de Niveau 1 pour ThreatSync+ SaaS — Microsoft 365