S'applique À : WatchGuard Core MDR for Microsoft

Si vous possédez une licence WatchGuard Core MDR for Microsoft, afin d'autoriser l'équipe du SOC WatchGuard à surveiller Microsoft Defender for Endpoints dans votre environnement, procédez comme suit :

- Vérifier que Vous Disposez des Licences Microsoft Nécessaires

- Autoriser les Permissions de l'Application WatchGuard MDR for MS Defender

- Fournir l'Accès à Microsoft Defender for Endpoints

- Activer les Fonctionnalités Avancées de Microsoft Defender for Endpoints

- Remplir le Formulaire d'Intégration

Vérifier que Vous Disposez des Licences Microsoft Nécessaires

Microsoft propose différentes versions et licences de Microsoft Defender for Endpoint.

WatchGuard Core MDR for Microsoft nécessite que vous possédiez les licences Microsoft suivantes :

Exigences en matière de Licences Microsoft pour les Endpoints

Chaque endpoint que vous souhaitez voir surveillé par le SOC WatchGuard doit posséder une licence Defender for Endpoint P1 ou Defender for Endpoint P2.

Exigences en matière de Licences Microsoft pour l'Accès SOC

Afin d'octroyer aux analystes du SOC WatchGuard l'accès à votre tableau de bord Microsoft Defender en tant qu'utilisateurs externes, vous devez posséder au moins quatre licences Entra ID Plan 2.

Pour afficher vos licences d'abonnement Microsoft :

- Accédez à l'adresse portal.office.com et connectez-vous avec un compte d'administrateur global.

- Dans le coin supérieur gauche, cliquez sur

.

. - Sélectionnez l'application Admin.

- Dans le menu de navigation de gauche, sélectionnez Facturation > Licences.

- Dans l'onglet Abonnements, affichez vos licences.

Ce tableau indique les abonnements Microsoft pris en charge par WatchGuard Core MDR for Microsoft ainsi que les licences Microsoft nécessaires incluses dans chaque abonnement aux fins de la mise en œuvre de WatchGuard Core MDR for Microsoft. Il indique également les licences Microsoft nécessaires supplémentaires que vous devez acheter :

| Abonnement Microsoft | Disponible avec l'Abonnement Microsoft pour la Mise en Œuvre de MDR | Composants Supplémentaires Obligatoires | Composants Supplémentaires Facultatifs |

|---|---|---|---|

|

Microsoft 365 Enterprise E3 |

Ingestion de Télémétrie — Defender for Endpoint Plan 1 Accès à l'Équipe du SOC — Entra ID Plan 1 (Azure/EMS) |

Accès à l'Équipe du SOC — Entra ID Plan 2 (Azure/EMS) |

Defender for Servers |

|

Microsoft 365 Enterprise E5 |

Ingestion de Télémétrie — Defender for Endpoint Plan 2 Accès à l'Équipe du SOC — Entra ID Plan 2 (Azure/EMS) |

Aucun |

Defender for Servers |

|

Microsoft 365 Business Premium |

Ingestion de Télémétrie — Defender for Endpoint Plan 1 + Plan 2 Accès à l'Équipe du SOC — Entra ID Plan 1 (Azure/EMS) |

Accès à l'Équipe du SOC — Entra ID Plan 2 (Azure/EMS) |

Defender for Servers |

Contactez votre fournisseur Microsoft afin de confirmer que vous disposez des licences adéquates.

Bien que les licences Microsoft 365 Enterprise E3 et Microsoft 365 Business Premium prennent en charge le contrôle d'accès par rôle via Microsoft Entra ID, pour octroyer un accès aux analystes du SOC, vous devez créer un groupe de sécurité et attribuer le rôle Opérateur de Sécurité à l'un des membres de ce groupe.

Pour de plus amples informations concernant les fonctionnalités des différentes licences Microsoft, consultez Microsoft Defender for Business and Endpoints P1 et P2 dans la documentation Microsoft.

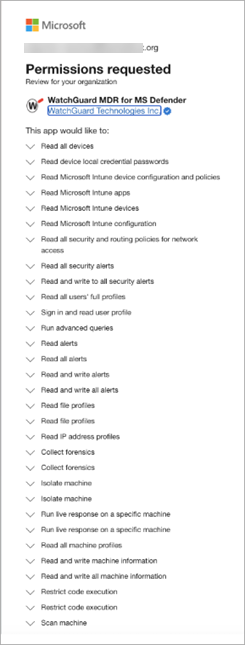

Autoriser les Permissions de l'Application WatchGuard MDR for MS Defender

Pour autoriser WatchGuard MDR à surveiller vos endpoints, vous devez autoriser l'application WatchGuard MDR for MS Defender à se connecter à votre environnement Azure Cloud.

Pour autoriser l'application WatchGuard MDR for MS Defender à se connecter à votre environnement Azure Cloud :

-

Accédez à Approuver WatchGuard MDR for MS Defender et connectez-vous à votre environnement Microsoft avec un compte d'administrateur global Microsoft Azure.

Une boîte de dialogue Permissions Demandées s'ouvre.

- Cliquez sur Accepter.

- Accédez à Microsoft Entra ID > Propriétés et recherchez votre Identifiant de Locataire.

- Copiez votre Identifiant de Locataire pour l'utiliser ultérieurement dans le cadre de ces instructions.

Fournir l'Accès à Microsoft Defender for Endpoints

Pour octroyer l'accès à Microsoft Defender for Endpoints, procédez comme suit :

- Créer une Organisation Connectée dans Entra ID

- Créer des Groupes de Sécurité dans Entra ID

- Créer des Catalogues dans Entra ID

- Créer des Paquets d'Accès dans Gestion des Droits d'Utilisation (Microsoft Defender for Endpoint P1, P2 et Defender for Business)

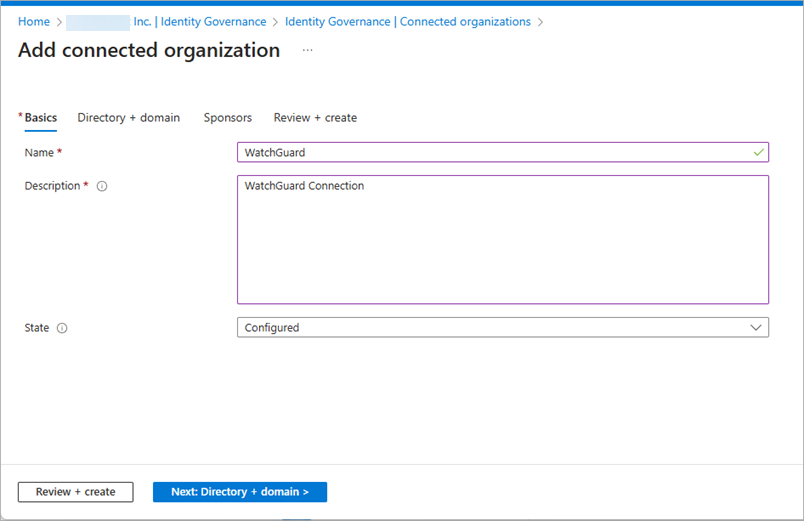

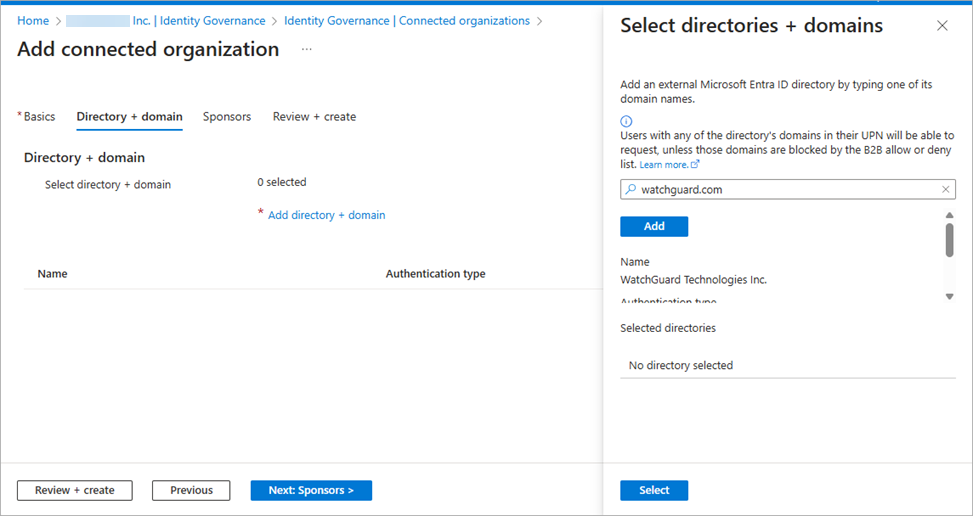

Créer une Organisation Connectée dans Entra ID

Dans Entra ID, créez une organisation connectée pour WatchGuard de manière à restreindre les personnes autorisées à demander l'accès au paquet d'accès.

Pour créer une organisation connectée :

- Accédez au Portail Microsoft Azure à l'adresse portal.azure.com et connectez-vous avec un compte d'administrateur global.

- Accédez à Microsoft Entra ID > Manage > Identity Governance > Gestion des Droits d'Utilisation > Organisations Connectées > Ajouter une Organisation Connectée.

La page Ajouter une Organisation Connectée s'ouvre.

- Dans la zone de texte Nom, saisissez WatchGuard.

- Dans la zone de texte Description, saisissez Connexion WatchGuard.

- Dans la liste déroulante État, sélectionnez Configuré. Pour de plus amples informations concernant les propriétés d'état, consultez Propriété d'État des Organisations Connectées dans la documentation Microsoft.

- Cliquez sur Suivant : Annuaire + Domaine.

- Cliquez sur Ajouter Annuaire + Domaine.

La page Sélectionner les Annuaires + Domaines s'ouvre.

- Dans la zone de recherche, recherchez watchguard.com. Cliquez sur Ajouter > Sélectionner.

- Sélectionnez l'onglet Examiner + Créer.

- Examinez les paramètres de l'organisation et cliquez sur Créer.

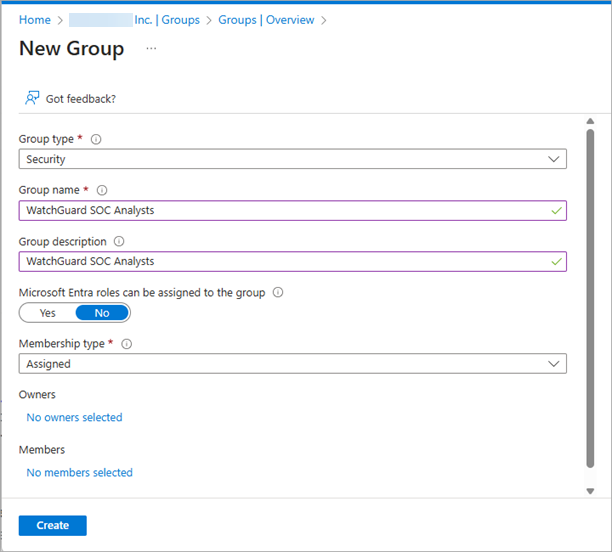

Créer des Groupes de Sécurité dans Entra ID

Microsoft utilise les groupes Entra ID de manière à gérer les utilisateurs ayant besoin d'accès et de permissions identiques à des ressources telles que les applications et les services potentiellement restreints.

Pour créer des groupes de sécurité, suivez les étapes correspondant à votre abonnement et à votre licence Microsoft :

- Créer des Groupes de Sécurité pour Microsoft 365 (Licence E5)

- Créer un Groupe de Sécurité pour Microsoft Defender (Licence E3 et Defender for Business)

Créer des Groupes de Sécurité pour Microsoft 365 (Licence E5)

Depuis le portail Azure Entra ID, vous pouvez créer un groupe de base puis ajouter vos membres simultanément. Les rôles d'Entra ID autorisés à gérer les groupes sont les suivants :

- Administrateur de Groupes

- Administrateur d'Utilisateurs

- Administrateur de Rôle Privilégié

- Administrateur Global

Les groupes fournissent la permission d'interagir avec Microsoft Defender for Endpoint. Pour examiner les rôles d'Entra ID aux fins de gestion des groupes, examinez Rôles les Moins Privilégiés par Tâche dans Microsoft Entra ID dans la documentation Microsoft.

Si vous possédez une licence Microsoft 365 E5, vous devez créer les groupes suivants :

- Analystes du SOC

- Approbateurs du SOC

Pour créer les groupes et ajouter des membres :

- Accédez au Portail Microsoft Azure à l'adresse portal.azure.com et connectez-vous avec un compte d'administrateur global.

- Accédez à Azure Entra ID > Groupes > Nouveau Groupe.

La boîte de dialogue Nouveau Groupe s'ouvre.

- Configurez les options suivantes pour le groupe Analystes du SOC WatchGuard :

- Type de Groupe — Sécurité

- Nom du Groupe — Analystes du SOC WatchGuard

- Description du Groupe — Analystes du SOC WatchGuard

- Les rôles d'Entra ID Peuvent être Attribués au Groupe — Non

- Type d'Abonnement — Attribué

- Propriétaires — Vous avez la possibilité d'ajouter des Propriétaires ou des Membres. Vous pouvez également ajouter des membres et des propriétaires après avoir créé le groupe.

Pour ajouter des membres à ce groupe ultérieurement, envoyez des invitations aux analystes du SOC WatchGuard, autorisées par les membres du groupe Approbateurs du SOC.

- Cliquez sur Créer.

- Cliquez sur Nouveau Groupe.

La boîte de dialogue Nouveau Groupe s'ouvre. - Configurez les options suivantes pour le groupe Approbateurs du SOC WatchGuard :

- Type de Groupe — Sécurité

- Nom du Groupe — Approbateurs du SOC WatchGuard

- Description du Groupe — Approbateurs du SOC WatchGuard

- Les rôles d'Entra ID Peuvent être Attribués au Groupe — Non

- Type d'Abonnement — Attribué

- Propriétaires — Après avoir créé le groupe et défini l'organisation connectée, contactez votre représentant WatchGuard pour obtenir les coordonnées des membres de ce groupe.

Les membres que vous ajoutez ici sont les chargés d'autorisation initiaux des membres de l'équipe du SOC. Il s'agit d'un petit groupe d'utilisateurs qui approuve l'accès aux membres du groupe Analystes du SOC WatchGuard.

Après avoir créé le groupe défini l'organisation connectée, contactez votre ingénieur commercial pour obtenir les coordonnées des membres de ce groupe.

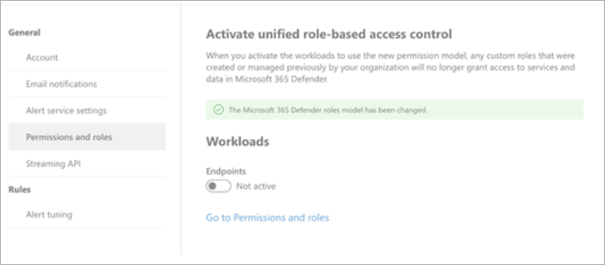

Créer un Rôle Personnalisé pour Microsoft 365 (Licence E5)

Pour créer un rôle personnalisé :

Avec Microsoft Defender for Business et une licence E3, il vous suffit de créer un rôle personnalisé pour les Analystes du SOC WatchGuard.

Pour créer le groupe et ajouter des membres :

- Connectez-vous à Microsoft Security puis accédez à Paramètres > Microsoft Defender XDR.

La page Microsoft Defender XDR s'ouvre.

Si Microsoft Defender XDR n'est pas disponible dans le menu des paramètres, vous devez acheter une Licence EMS auprès de Microsoft.

- Dans le menu de navigation de gauche, sélectionnez Permissions et Rôles.

La page Activer le Contrôle Accès par Rôle Unifié.

N'activez pas les charges applicatives. Cette option ne s'applique pas aux rôles et aux permissions spécifiques des endpoints Microsoft Defender.

- Cliquez sur Accéder à Permissions et Rôles.

La page Permissions et Rôles s'ouvre.

- Cliquez sur Créer Votre Premier Rôle.

La page Créer Votre Premier Rôle s'ouvre. - Dans la zone de texte Nom du Rôle, saisissez Analystes du SOC WatchGuard.

- Dans la zone de texte Description, saisissez Analystes du SOC WatchGuard.

- Dans le menu Choisir les Permissions, sélectionnez Opérations de Sécurité.

Les paramètres des Opérations de Sécurité s'ouvrent.

- Sélectionnez Sélectionner les Permissions Personnalisées.

- Dans la liste Données de Sécurité > Sélectionner les Permissions Personnalisées, cochez les cases à cocher suivantes :

- Notions de Base des Données de Sécurité (lire)

- Alertes (gérer)

- Réponse (gérer)

- Réponse en Direct de Base (gérer)

- Réponse en Direct Avancée (gérer)

- Cliquez sur Appliquer.

- Dans le menu Choisir les Permissions, sélectionnez Posture de Sécurité.

Les paramètres de la Posture de Sécurité s'ouvrent.

- Sélectionnez Sélectionner les Permissions Personnalisées.

- Dans la liste Gestion de la Posture > Sélectionner les Permissions Personnalisées, cochez les cases à cocher suivantes :

- Gestion des Vulnérabilités (lire)

- Traitement des Exceptions (gérer)

- Traitement de la Résolution (gérer)

- Traitement des Applications (gérer)

- Cliquez sur Appliquer. Il n'est pas nécessaire de configurer les options Autorisation et Paramètres.

- Cliquez sur Suivant.

La page Attributions s'ouvre. - Dans la zone de texte Nom de l'Attribution, saisissez Attribution WatchGuard Defender for Endpoint.

- Dans la zone de recherche Attribuer les Utilisateurs et les Groupes, recherchez et sélectionnez le groupe Analystes du SOC WatchGuard.

- Dans la liste déroulante Sources de Données, sélectionnez Microsoft Defender for Endpoint.

- Cliquez sur Ajouter.

- Sélectionnez Examiner et Terminer.

- Après avoir examiné les paramètres, cliquez sur Soumettre.

Créer un Groupe de Sécurité pour Microsoft Defender (Licence E3 et Defender for Business)

Avec une licence E3 ou Defender for Business, vous ne créez pas de rôle personnalisé à attribuer aux Analystes du SOC WatchGuard. Vous attribuez un rôle fixe d'Opérateur de Sécurité à tous les membres des groupes que vous créez.

Depuis le portail Azure Entra ID, vous pouvez créer un groupe de base puis ajouter vos membres simultanément. Les rôles d'Entra ID autorisés à gérer les groupes sont les suivants :

- Administrateur de Groupes

- Administrateur d'Utilisateurs

- Administrateur de Rôle Privilégié

- Administrateur Global

Les groupes fournissent la permission d'interagir avec Microsoft Defender for Endpoint. Pour examiner les rôles d'Entra ID aux fins de gestion des groupes, examinez Rôles les Moins Privilégiés par Tâche dans Microsoft Entra ID dans la documentation Microsoft.

Si vous possédez une licence Microsoft 365 E3 ou Defender for Business, vous devez créer les groupes suivants :

- Analystes du SOC

- Approbateurs du SOC

Vous attribuez le rôle Opérateur de Sécurité à tous les membres appartenant à ces groupes.

Pour créer les groupes et ajouter des membres :

- Accédez au Portail Microsoft Azure à l'adresse portal.azure.com et connectez-vous avec un compte d'administrateur global.

- Accédez à Microsoft Entra ID > Groupes > Nouveau Groupe.

La boîte de dialogue Nouveau Groupe s'ouvre.

- Configurez les options suivantes pour le groupe Analystes du SOC WatchGuard :

- Type de Groupe — Sécurité

- Nom du Groupe — Analystes du SOC WatchGuard

- Description du Groupe — Analystes du SOC WatchGuard

- Les rôles d'Entra ID Peuvent être Attribués au Groupe — Oui

- Type d'Abonnement — Attribué

- Propriétaires — Vous avez la possibilité d'ajouter des Propriétaires ou des Membres. Vous pouvez également ajouter des membres et des propriétaires après avoir créé le groupe.

Pour ajouter des membres à ce groupe ultérieurement, envoyez des invitations aux analystes du SOC WatchGuard, autorisées par les membres du groupe Approbateurs du SOC. - Rôles — Cliquez sur Aucun Rôle Sélectionné.

La page Rôles de l'Annuaire s'ouvre.- Dans la zone de recherche, recherchez et sélectionnez le rôle Opérateur de Sécurité.

- Cliquez sur Sélectionner.

- Cliquez sur Créer.

- Cliquez sur Nouveau Groupe.

La boîte de dialogue Nouveau Groupe s'ouvre. - Configurez les options suivantes pour le groupe Approbateurs du SOC WatchGuard :

- Type de Groupe — Sécurité

- Nom du Groupe — Approbateurs du SOC WatchGuard

- Description du Groupe — Approbateurs du SOC WatchGuard

- Les rôles d'Entra ID Peuvent être Attribués au Groupe — Oui

- Type d'Abonnement — Attribué

- Rôles — Cliquez sur Aucun Rôle Sélectionné.

La page Rôles de l'Annuaire s'ouvre.- Dans la zone de recherche, recherchez et sélectionnez le rôle Opérateur de Sécurité.

- Cliquez sur Sélectionner.

Les membres que vous ajoutez ici sont les chargés d'autorisation initiaux des membres de l'équipe du SOC. Il s'agit d'un petit groupe d'utilisateurs qui approuve l'accès aux membres du groupe Analystes du SOC WatchGuard.

Après avoir créé le groupe défini l'organisation connectée, contactez votre ingénieur commercial pour obtenir les coordonnées des membres de ce groupe. Vous devez ensuite inviter les deux utilisateurs externes et les ajouter au groupe Approbateurs du SOC WatchGuard. Si vous n'effectuez pas cette étape, aucun approbateur initial ne pourra valider l'accès au groupe des approbateurs.

Créer des Catalogues dans Entra ID

Dans Entra ID, les catalogues regroupent les ressources et les paquets d'accès liés. Vous devez créer des catalogues pour les groupes Analystes du SOC WatchGuard et Approbateurs du SOC WatchGuard.

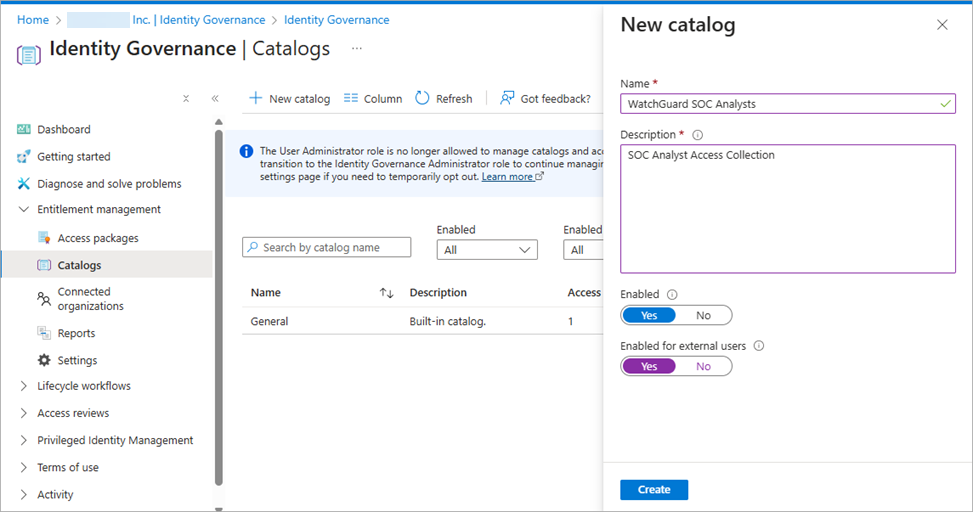

Pour créer les catalogues :

- Sur le portail Azure, accédez à Microsoft Entra ID > Gérer > Identity Governance .

- Dans le menu de navigation de gauche, sélectionnez Catalogues > Nouveau Catalogue.

La page Nouveau Catalogue s'ouvre.

- Dans la zone de texte Nom, saisissez Analystes du SOC WatchGuard.

- Dans la zone de texte Description, saisissez Collection d'Accès des Analystes du SOC.

- Pour l'option Activé, sélectionnez Oui.

- Pour l'option Activé pour l'Utilisateur Externe, sélectionnez Oui.

- Cliquez sur Créer.

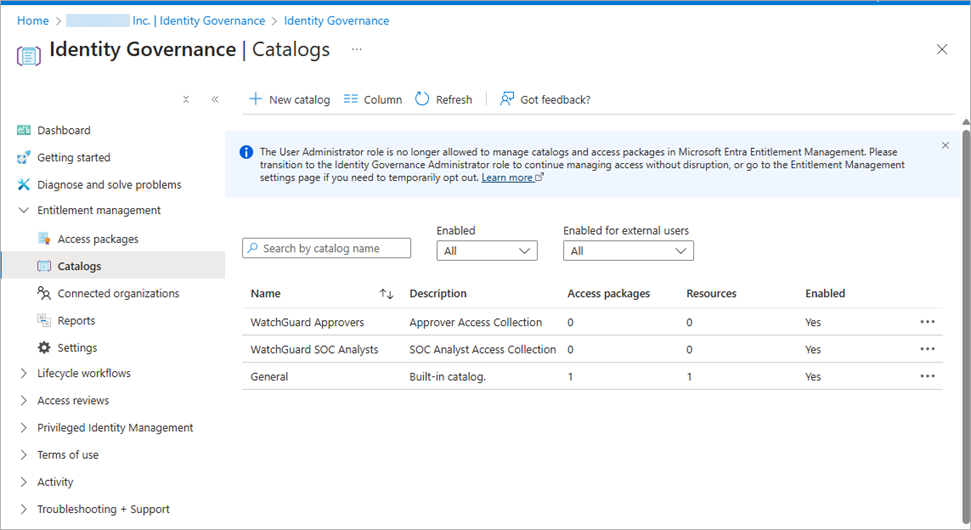

- Cliquez sur Nouveau Catalogue.

- Dans la zone de texte Nom, saisissez Approbateurs WatchGuard.

- Dans la zone de texte Description, saisissez Collection d'Accès des Approbateurs.

- Pour l'option Activé, sélectionnez Oui.

- Pour l'option Activé pour l'Utilisateur Externe, sélectionnez Oui.

- Cliquez sur Créer.

Ajouter des Ressources aux Catalogues

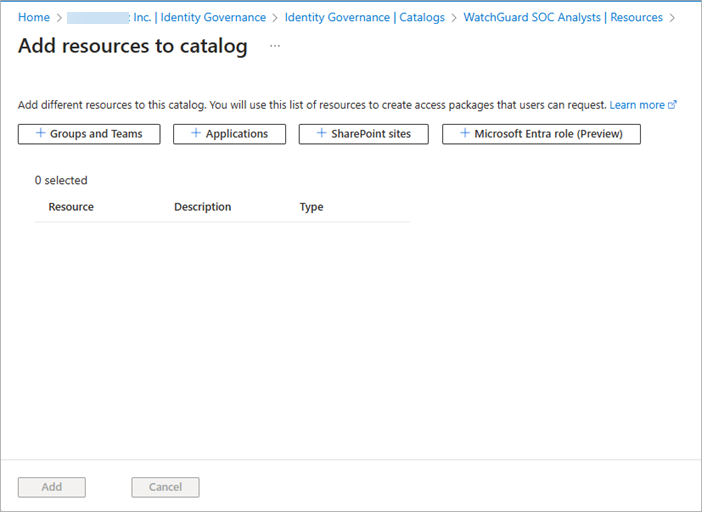

Pour ajouter des ressources à chaque catalogue :

- Sur le portail Azure, accédez à Microsoft Entra ID > Gérer > Identity Governance.

- Dans le menu de navigation de gauche, sélectionnez Catalogues.

La page Catalogues s'ouvre.

- Sélectionnez le catalogue Analystes du SOC WatchGuard.

- Dans le menu de navigation de gauche, sélectionnez Gérer > Ressources > Ajouter des Ressources.

La page Ajouter des Ressources au Catalogue s'ouvre.

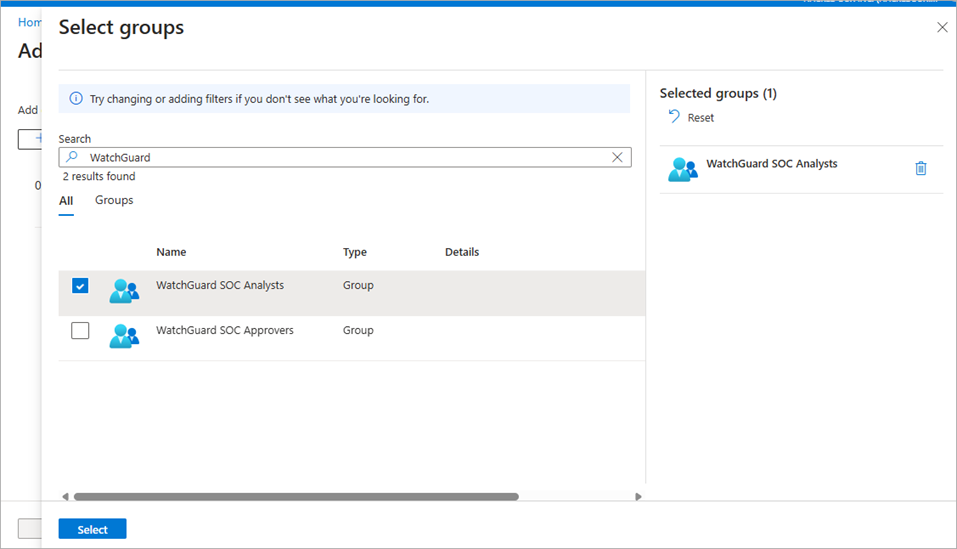

- Cliquez sur + Groupes et Équipes.

La page Sélectionner des Groupes s'ouvre.

- Sélectionnez le groupe Analystes du SOC WatchGuard. Cliquez sur Sélectionner.

- Ajoutez le groupe au catalogue.

- Retournez à la page Catalogues puis répétez ces étapes pour le catalogue Approbateurs WatchGuard.

Créer des Paquets d'Accès dans Gestion des Droits d'Utilisation (Microsoft Defender for Endpoint P1, P2 et Defender for Business)

Pour les environnements comprenant des licences Microsoft Defender for Endpoint P1, P2 et Defender for Business, vous devez créer un nouveau paquet d'accès dans Gestion des Droits d'Utilisation. Un paquet d'accès permet d'attribuer un accès à plusieurs ressources du catalogue. Pour attribuer des utilisateurs à un paquet d'accès, celui-ci doit posséder au minimum une stratégie.

Créer des Paquets d'accès

Vous devez créer un paquet d'accès pour le groupe Approbateurs du SOC WatchGuard et un second destiné au groupe Analystes WatchGuard.

Pour créer un paquet d'accès pour le groupe Approbateurs du SOC WatchGuard :

- Sur le portail Azure, accédez à Microsoft Entra ID > Gérer > Identity Governance .

- Dans le menu de navigation de gauche, sélectionnez Gestion des Droits d'Utilisation > Paquets d'Accès > Nouveau Paquet d'Accès.

La page Nouveau Paquet d'Accès s'ouvre.

- Dans la zone de texte Nom, saisissez Approbateurs du SOC WatchGuard.

- Dans la zone de texte Description, saisissez Paquet des Approbateurs WatchGuard.

- Dans la liste déroulante Catalogue, sélectionnez Approbateurs d'Accès WatchGuard.

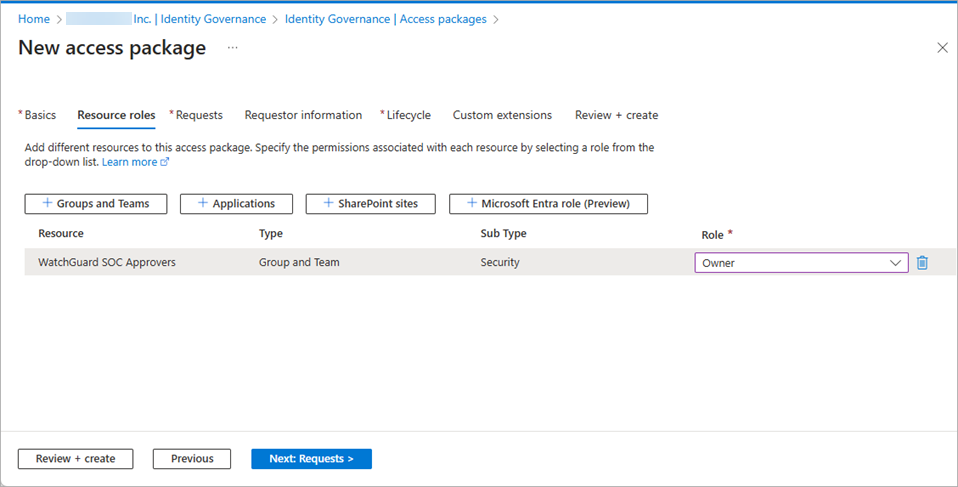

- Cliquez sur Suivant : Rôles des Ressources>.

- Cliquez sur + Groupes et Équipes.

- Sélectionnez le groupe Approbateurs du SOC WatchGuard. Cliquez sur Sélectionner.

Le groupe Approbateurs du SOC WatchGuard figure dans la liste Rôles des Ressources.

- Dans la liste déroulante Rôle, sélectionnez Membre ou Propriétaire.

- Cliquez sur Suivant : Requêtes.

L'onglet Requêtes s'affiche.

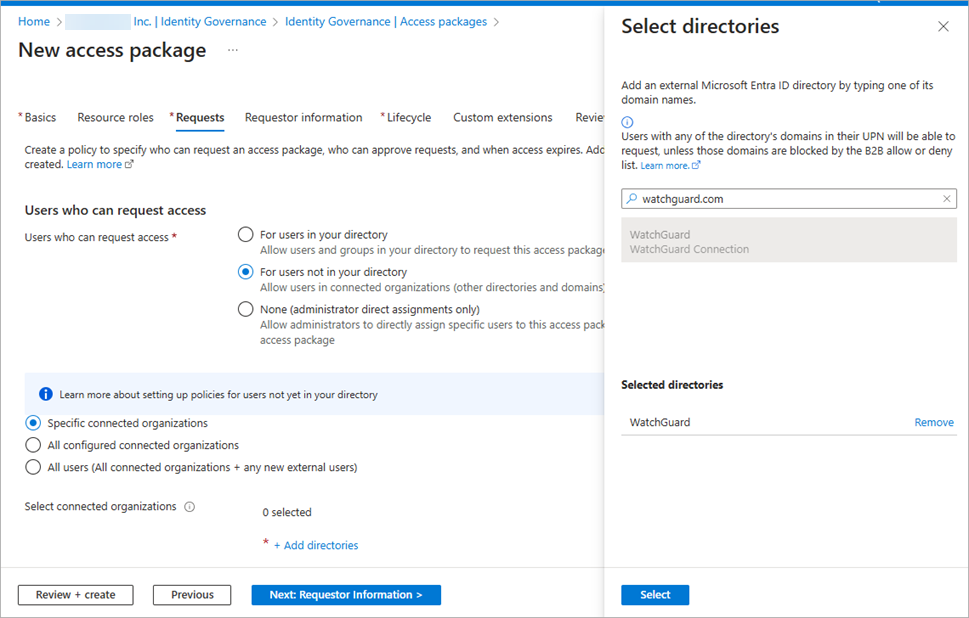

- Dans la section Utilisateurs Pouvant Demander l'Accès, sélectionnez Utilisateurs Ne Figurant Pas dans Votre Annuaire et Organisations Connectées Spécifiques.

- Dans la section Sélectionner les Organisations Connectées, cliquez sur +Ajouter des Annuaires.

Le panneau Sélectionner des Annuaires s'affiche.

- Dans la zone de recherche, saisissez watchguard.com puis sélectionnez WatchGuard. Cliquez sur Sélectionner.

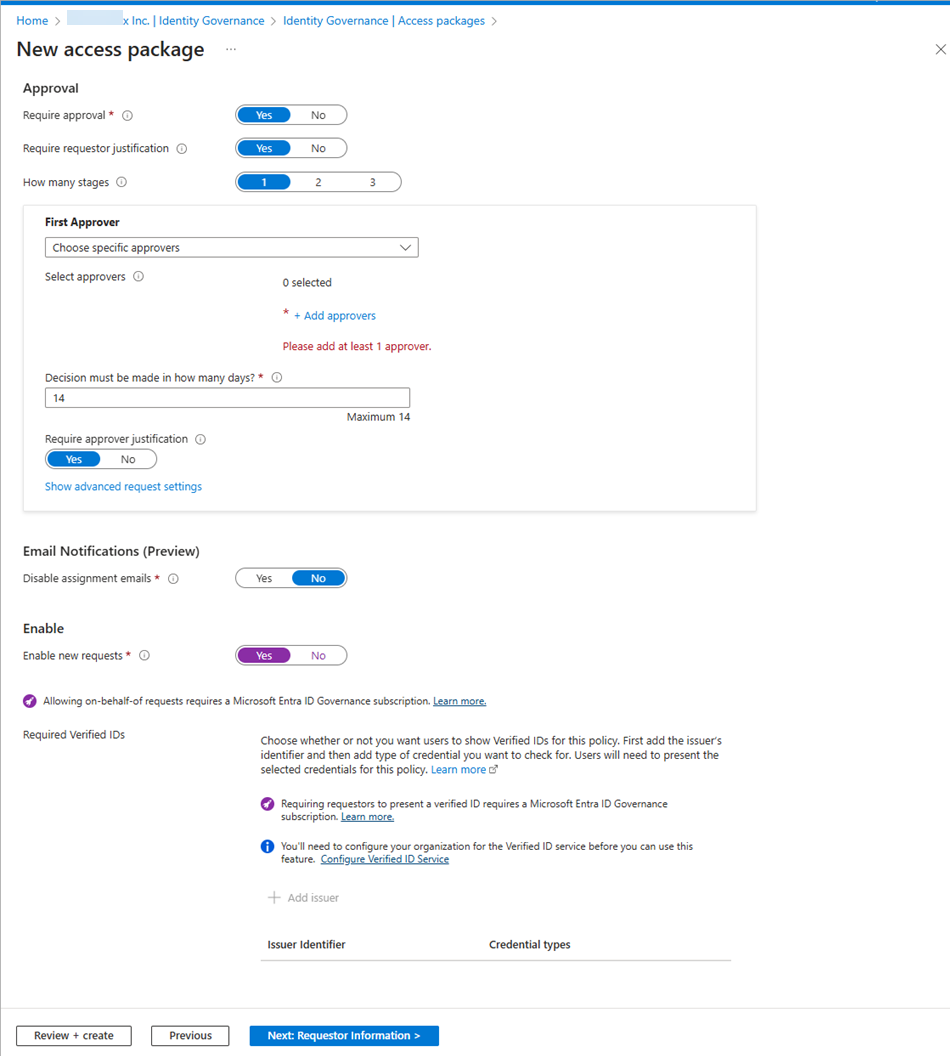

- Faites défiler jusqu'à la section Approbation.

- Pour Exiger une Approbation, sélectionnez Oui.

- Pour Exiger la Justification du Demandeur, sélectionnez Oui.

- Pour Nombre de Phases, sélectionnez 1.

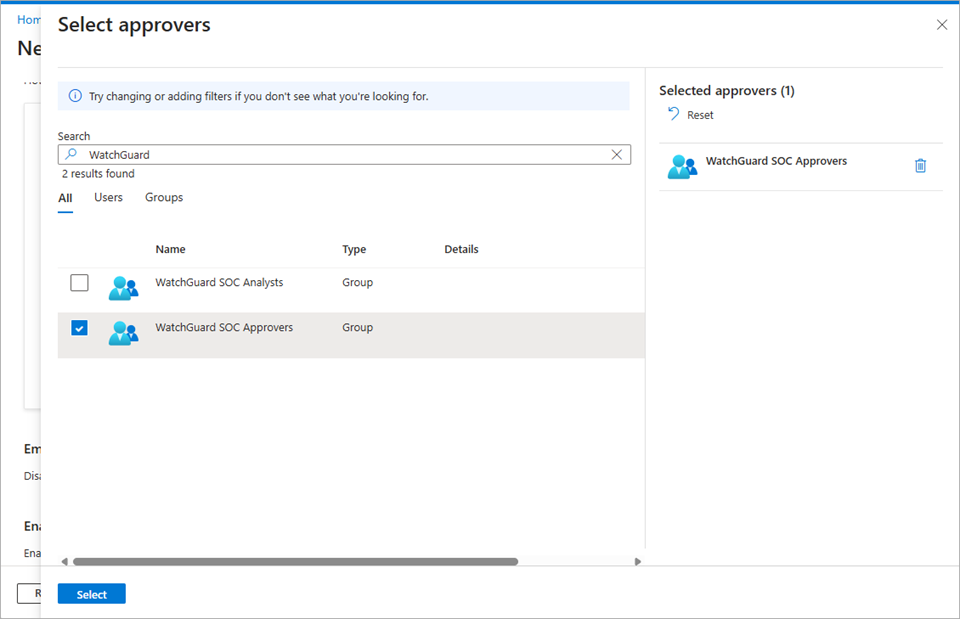

- Dans la liste déroulante Premier Approbateur, sélectionnez Choisir des Approbateurs Spécifiques > Ajouter des Approbateurs.

La page Sélectionner les Approbateurs s'ouvre.

- Recherchez et sélectionnez le groupe Approbateurs du SOC WatchGuard. Cliquez sur Sélectionner.

Les approbateurs peuvent ainsi ajouter des approbateurs supplémentaires si nécessaire. - Pour Délai de la Prise de Décision, sélectionnez 14.

- Pour Exiger une Justification de l'Approbateur, sélectionnez Oui.

- Pour Autoriser les Nouvelles Demandes, sélectionnez Oui.

- Cliquez sur Suivant : Informations du Demandeur. Il est inutile de configurer ces options.

- Cliquez sur Suivant : Cycle de Vie.

L'onglet Cycle de Vie s'affiche. - Pour Délai d'Expiration des Attributions du Paquet d'Accès, sélectionnez Jamais.

- Pour L'Utilisateur Peut Demander une Chronologie Spécifique, sélectionnez Non.

- Pour Exiger des Revues d'Accès, sélectionnez Non.

- Cliquez sur Suivant : Règles. Il est inutile de configurer ces options.

- Cliquez sur Examiner + Créer.

- Examinez les paramètres du paquet d'accès et cliquez sur Créer.

Pour créer un paquet d'accès pour le groupe Analystes du SOC WatchGuard :

- Sur le portail Azure, accédez à Microsoft Entra ID > Gérer > Identity Governance .

- Dans le menu de navigation de gauche, sélectionnez Gestion des Droits d'Utilisation > Paquets d'Accès > Nouveau Paquet d'Accès.

La page Nouveau Paquet d'Accès s'ouvre. - Dans la zone de texte Nom, saisissez Analyste du SOC WatchGuard.

- Dans la zone de texte Description, saisissez Paquet des Analystes WatchGuard.

- Dans la liste déroulante Catalogue, sélectionnez Analystes du SOC WatchGuard.

- Cliquez sur Suivant : Rôles des Ressources.

- Cliquez sur + Groupes et Équipes.

- Sélectionnez le groupe Analyste du SOC WatchGuard. Cliquez sur Sélectionner.

Le groupe Approbateurs du SOC WatchGuard figure dans la liste Rôles des Ressources. - Dans la liste déroulante Rôle, sélectionnez Membre ou Propriétaire.

- Cliquez sur Suivant : Requêtes.

L'onglet Requêtes s'affiche. - Dans la section Utilisateurs Pouvant Demander l'Accès, sélectionnez Utilisateurs Ne Figurant Pas dans Votre Annuaire et Organisations Connectées Spécifiques.

- Dans la section Sélectionner les Organisations Connectées, cliquez sur +Ajouter des Annuaires.

La fenêtre Sélectionner les Annuaires s'affiche. - Dans la zone de recherche, recherchez watchguard.com et sélectionnez WatchGuard. Cliquez sur Sélectionner.

- Faites défiler jusqu'à la section Approbation.

- Pour Exiger une Approbation, sélectionnez Oui.

- Pour Exiger la Justification du Demandeur, sélectionnez Oui.

- Pour Nombre de Phases, sélectionnez 1.

- Dans la liste déroulante Premier Approbateur, sélectionnez Choisir des Approbateurs Spécifiques > Ajouter des Approbateurs.

La page Sélectionner les Approbateurs s'ouvre.

- Recherchez et sélectionnez le groupe Approbateurs du SOC WatchGuard. Cliquez sur Sélectionner.

Les membres du groupe des approbateurs approuvent l'accès des analystes à ce groupe. - Pour Délai de la Prise de Décision, sélectionnez 14.

- Pour Exiger une Justification de l'Approbateur, sélectionnez Oui.

- Pour Autoriser les Nouvelles Demandes, sélectionnez Oui.

- Cliquez sur Suivant : Informations du Demandeur. Il est inutile de configurer ces options.

- Cliquez sur Suivant : Cycle de Vie.

L'onglet Cycle de Vie s'affiche. - Pour Délai d'Expiration des Attributions du Paquet d'Accès, sélectionnez Jamais.

- Pour L'Utilisateur Peut Demander une Chronologie Spécifique, sélectionnez Non.

- Pour Exiger des Revues d'Accès, sélectionnez Non.

- Cliquez sur Suivant : Règles. Il est inutile de configurer ces options.

- Cliquez sur Examiner + Créer.

- Examinez les paramètres du paquet d'accès et cliquez sur Créer.

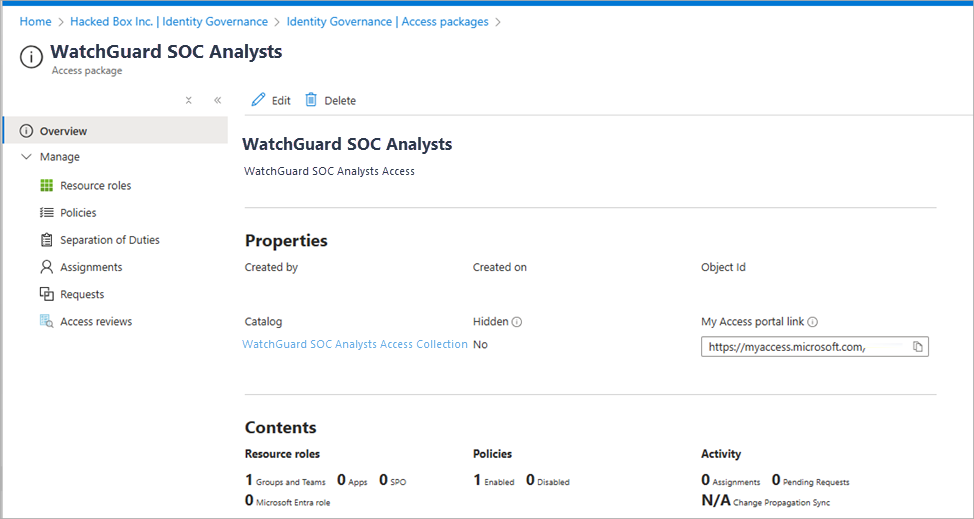

Lien My Access Portal

Le catalogue du paquet d'accès est activé pour les utilisateurs externes. L'utilisateur externe peut utiliser le lien My Access Portal pour demander le paquet d'accès.

Vous devez partager les deux liens avec WatchGuard de manière à ce que les équipes appropriées puissent intégrer les analystes et les approbateurs du SOC.

Le lien commence par myaccess, comprend un indice de répertoire et se termine par un identifiant de paquet d'accès. Par exemple : https://myaccess.microsoft.com/@<directory_hint>#/access-packages/<access_package_id>

Lorsque vous remplissez le Formulaire d'Intégration MDR Microsoft Defender for Endpoint, précisez les liens des Approbateurs du SOC WatchGuard et des Analystes du SOC WatchGuard. Pour de plus amples informations concernant le formulaire, accédez à Remplir le Formulaire d'Intégration.

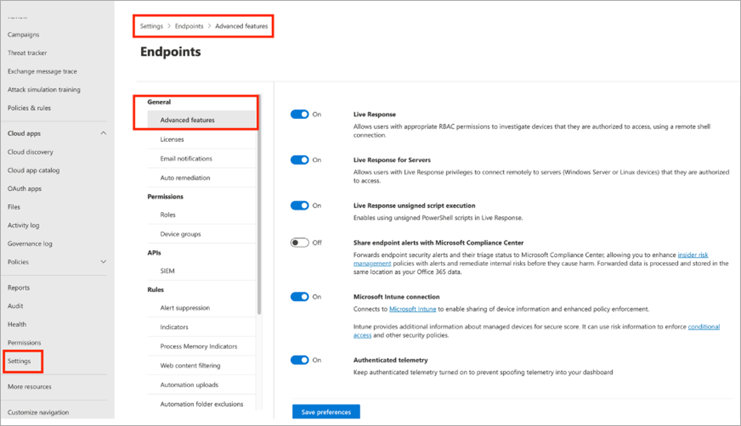

Activer les Fonctionnalités Avancées de Microsoft Defender for Endpoints

Si vous disposez d'un environnement Microsoft 365 Enterprise E5 ou Microsoft 365 Enterprise E3, assurez-vous d'activer les fonctionnalités minimales requises.

Pour activer les fonctionnalités avancées requises, dans Microsoft Defender for Endpoints :

- Accédez à Microsoft Defender et connectez-vous avec un compte d'administrateur de sécurité ou compte d'administrateur global attribué.

- Dans le menu de navigation de gauche, sélectionnez Paramètres > Endpoints > Fonctionnalités Avancées.

- Assurez-vous que les fonctionnalités avancées de Microsoft Defender répondent aux exigences minimales suivantes :

- Cliquez sur Enregistrer les Préférences.

| Fonctionnalité Avancée | Exigence |

|---|---|

| Restreindre la corrélation à des groupes de périphériques restreints | Facultatif |

| EDR activé en mode Bloquer | Exigé |

| Résoudre automatiquement les alertes | Exigé |

| Autoriser ou bloquer des fichiers | Exigé |

| Indicateurs de réseau personnalisés | Exigé |

| Protection contre les altérations | Exigé |

| Afficher les détails de l'utilisateur | Exigé |

| Intégration Skype for business | Facultatif |

| Microsoft Defender for Cloud Apps | Exigé |

| Filtrage du contenu web (Géré par le client du partenaire) | Exigé |

| Découverte des périphériques | Exigé |

| Télécharger des fichiers mis en quarantaine | Exigé |

| Réponse en direct | Exigé |

| Réponse en direct pour les serveurs | Exigé |

| Réponse en direct à l'exécution de scripts non signés | Exigé |

| Partager les alertes des endpoints avec le Centre de Conformité Microsoft | Facultatif |

| Connexion à Microsoft Intune | Exigé |

| Télémétrie Authentifiée | Exigé |

| Prévisualiser les fonctionnalités | Facultatif |

| Notifications d'Attaque des Endpoints | Ignorer |

Remplir le Formulaire d'Intégration

Après avoir configuré votre environnement Microsoft, remplissez le Formulaire d'Intégration MDR Microsoft Defender for Endpoint. Pour remplir le formulaire, vous devez disposer des informations suivantes de votre compte Microsoft :

- Identifiant de Locataire Microsoft — Le format de l'identifiant du locataire est le suivant : XXXXXXX-XXXX-MXXX-NXXX-XXXX. Pour obtenir les instructions de Microsoft vous permettant de rechercher votre identifiant de locataire, consultez Comment Trouver Votre Identifiant de Locataire Microsoft Entra dans la documentation Microsoft.

- Lien des Approbateurs du SOC WatchGuard et Lien des Analystes du SOC WatchGuard — Pour de plus amples informations concernant ces liens, accédez à Lien My Access Portal.

Vous avez également besoin des informations suivantes :

- Nom de l’Entreprise du Client — Nom de l’entreprise du compte client de ce connecteur.

- Nom de l’Entreprise du Partenaire — Nom de l’entreprise du partenaire.

- Identifiant du WatchGuard Partner — Le format de l'identifiant du partenaire est le suivant : ACC-XXXXXXX.

- Adresse E-mail de Contact du Partenaire — L'adresse e-mail du contact du Partenaire que l'équipe de déploiement peut contacter en cas de question.

- ID de Compte WatchGuard Client/Subscriber — Le format de l'identifiant du Compte est le suivant : ACC-XXXXXXX ou WGC-X-XXXXXXXXXXXXXXXXXXXX.