Pour configurer Access Portal, vous devez :

- Activer Access Portal

- Ajouter un Groupe d'Applications

- Ajouter une Application Web

- Ajouter un Hôte RDP

- Ajouter un Hôte SSH

- Configurer les Paramètres de Connexion des Utilisateurs — accès des utilisateurs, serveurs d'authentification, port de configuration et délais d'expiration

- (Facultatif) Configurer des actions de proxy inverse

- (Facultatif) Configurer SAML Single Sign-On

Vous pouvez ajouter des icônes personnalisées aux applications web, aux hôtes Remote Desktop Protocol (RDP) et aux hôtes Secure Shell (SSH). Nous recommandons de limiter la taille des fichiers image des icônes à 64 x 64 pixels.

Access Portal n'est pas pris en charge sur les périphériques XTM, XTMv, T Series, M200 ou M300. Access Portal est pris en charge sur les périphériques FireboxV, FireboxCloud et tous les autres Firebox.

Activer Access Portal

Pour activer Access Portal à partir de Fireware Web UI ou Policy Manager :

- Sélectionnez Services d'Abonnement > Access Portal.

- Sélectionnez Activer Access Portal.

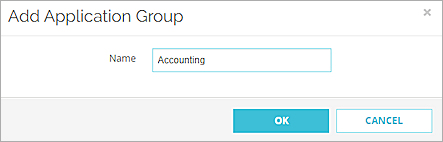

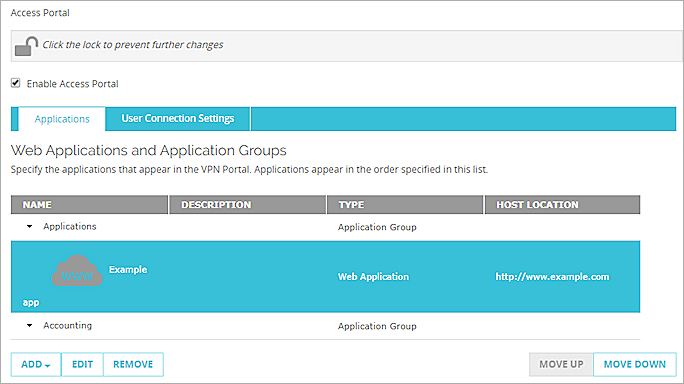

Ajouter un Groupe d'Applications

- Sélectionnez Services d'Abonnement > Access Portal.

- Sélectionnez Ajouter > Groupe d'Applications.

La boîte de dialogue Ajouter un Groupe d'Applications s'affiche. - Dans la zone de texte Nom, saisissez le nom du groupe d'applications.

- Cliquez sur OK.

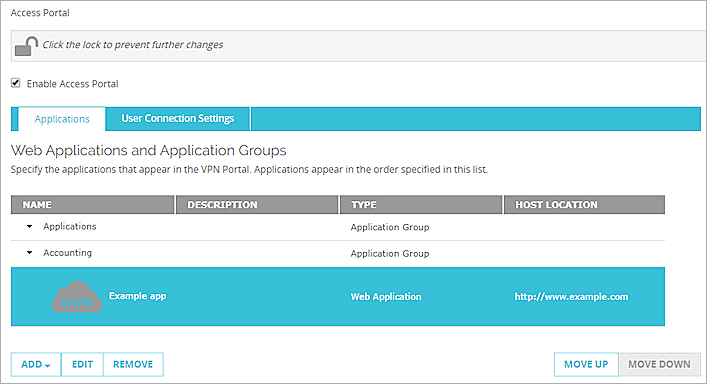

- Pour ajouter une application au groupe d'applications, sélectionnez-la.

- Pour déplacer l'application dans un groupe d'applications, cliquez sur Déplacer vers le haut ou Déplacer vers le bas.

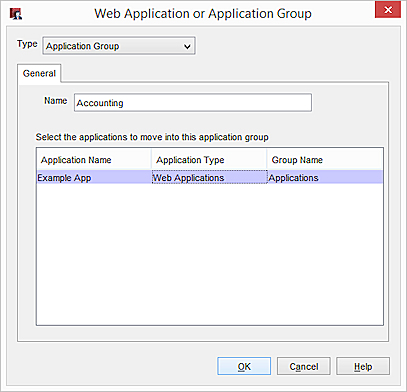

- Sélectionnez Ajouter.

La boîte de dialogue Application Web ou Groupe d'Applications s'affiche. - Dans la liste déroulante Type, sélectionnez Groupe d'Applications.

- Dans la zone de texte Nom, saisissez le nom du groupe d'applications.

- Sélectionnez les applications à déplacer dans ce groupe d'applications.

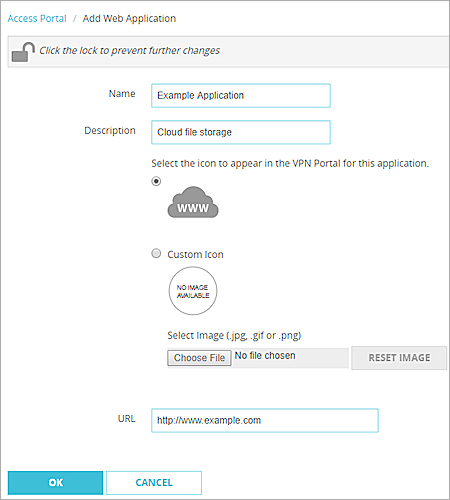

Ajouter une Application Web

Vous pouvez ajouter des applications web externes à Access Portal. Pour les applications Web internes, configurez des actions de proxy inverse. Pour plus d'informations sur les actions de proxy inverse, consultez Renverser le Proxy pour Access Portal.

Vous ne pouvez pas configurer la même URL pour une application Web et une action de proxy inverse.

- Sélectionnez Ajouter > Application Web.

- Dans la zone de texte Nom, saisissez le nom de l'application web.

- Dans la zone de texte Description, saisissez la description de l'application web.

- Pour sélectionner une icône personnalisée destinée à l'application, sélectionnez Icône Personnalisée > Choisir un Fichier.

- Pour supprimer une image personnalisée que vous avez ajoutée, sélectionnez Réinitialiser l'Image.

- Dans la zone de texte URL, saisissez l'URL de l'application web.

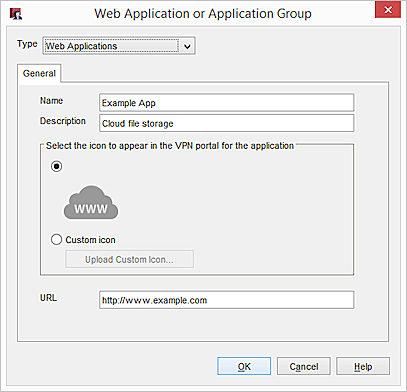

- Cliquez sur Ajouter.

La boîte de dialogue Application Web ou Groupe d'Applications s'affiche. - Dans la zone de texte Nom, saisissez le nom de l'application web.

- Dans la zone de texte Description, saisissez la description de l'application web.

- Pour sélectionner une icône personnalisée destinée à l'application, sélectionnez Icône Personnalisée > Télécharger une Icône Personnalisée.

- Dans la zone de texte URL, saisissez l'URL de l'application web.

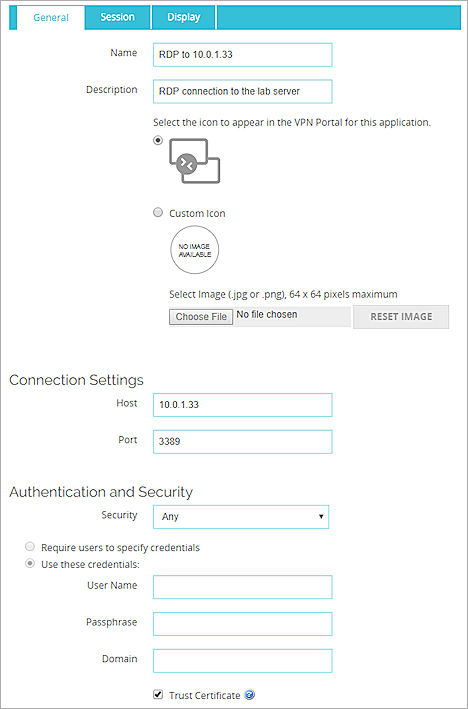

Ajouter un Hôte RDP

Access Portal prend en charge les types de sécurité Tout, NLA, TLS et RDP pour les connexions aux hôtes RDP. Nous vous recommandons d'utiliser le paramètre par défaut Tout, qui fonctionne avec la plupart des connexions. Lorsque Tout est sélectionné, le Firebox négocie le protocole de sécurité avec l'hôte distant.

Si vous remplacez le type de sécurité par un paramètre différent de Tout, vérifiez que l'hôte RDP possède le même type de sécurité configuré.

Pour de plus amples informations concernant les paramètres RDP de Windows, consultez Paramètres de Sécurité des Hôtes RDP Windows.

Pour de plus amples informations concernant les certificats macOS et iOS, consultez Exigences relatives au Certificat des Périphériques macOS et iOS.

- Cliquez sur Ajouter.

La page Application Web ou Groupe d'Applications s'affiche. - Dans la liste déroulante Type, sélectionnez Accès au Bureau de l'Hôte (RDP).

- Dans la zone de texte Nom, saisissez le nom de la connexion RDP.

- Dans la zone de texte Description, saisissez la description de la connexion RDP.

- Pour sélectionner une icône personnalisée destinée à l'application, sélectionnez Icône Personnalisée > Choisir un Fichier.

- Pour supprimer une image personnalisée que vous avez ajoutée, sélectionnez Réinitialiser l'Image.

- Dans la zone de texte Hôte, saisissez l'adresse IP ou le nom de domaine de l'hôte auquel vous souhaitez vous connecter.

- Pour utiliser un port différent de 3389, saisissez son numéro dans la zone de texte Port.

- Dans la liste déroulante Sécurité, sélectionnez Tout, NLA, RDP ou TLS comme protocole de sécurité de la connexion. Astuce !

- Si vous sélectionnez RDP ou TLS :

- Pour demander aux utilisateurs de spécifier un nom d'utilisateur et un mot de passe sur la page Connexion RDP, sélectionnez Exiger des utilisateurs qu'ils spécifient des informations d'identification.

- Pour spécifier et enregistrer le nom d'utilisateur et le mot de passe de la connexion RDP, sélectionnez Utiliser ces informations d'identification.

- Si l'hôte RDP possède un certificat auto-signé et que vous avez confiance en la connexion et en l'hôte RDP, sélectionnez Approuver le certificat.

Pour les connexions RDP à un ordinateur équipé de Windows 10 Enterprise, vous devez sélectionner Approuver le certificat.

- Pour demander au Firebox de vérifier le certificat, décochez la case Approuver le certificat. Vous devez importer la chaîne de l'autorité de certification du serveur RDP sur le Firebox. Pour de plus amples informations concernant la procédure des certificats d'autorité de certification, consultez la section Importer et Installer un Certificat de Serveur Web Tiers.

- Cliquez sur l'onglet Session.

- (Facultatif) Spécifiez le nom de l'hôte RDP à utiliser pour identifier le client RDP.

- (Facultatif) Pour lancer automatiquement un programme au démarrage de Windows, saisissez le chemin du fichier dans la zone de texte Programme Initial.

- Pour vous connecter à la session console, sélectionnez Session console. Vous devez vous connecter avec un compte membre du groupe Administrateurs.Astuce !

Windows Server 2003

L'option Session Console vous connecte à la session console physique (session 0) du serveur Windows. Cette option est identique au commutateur /console sous Windows. Vous pouvez vous connecter à une seule session console simultanément.

Pour de plus amples informations concernant les connexions console de Windows Server 2003, consultez la section Comment se Connecter à la Session Console et la Mettre en Mémoire Fantôme avec Windows Server 2003 Terminal Services.

Windows Server 2008 et versions ultérieures

L'option Session Console vous connecte à la session console physique du serveur. Cette option est identique au commutateur /admin de Windows qui a remplacé le commutateur /console obsolète. Deux sessions console simultanées sont autorisées au maximum, sauf si vous disposez d'une licence Terminal Service autorisant des sessions console simultanées supplémentaires.

- Si Terminal Server est installé sur votre serveur Windows mais que vous ne possédez pas de licence d'Accès Client valide, vous devez sélectionner Session Console pour administrer le serveur à distance.

- Si Terminal Server n'est pas installé, vous n'avez pas besoin de sélectionner cette option pour administrer le serveur à distance.

Pour de plus amples informations concernant les connexions console sous Windows Server 2008 et les versions ultérieures, consultez la section Modifications de l'administration à distance sous Windows Server 2008.

- Pour modifier la langue du clavier, sélectionnez une option dans la liste déroulante Langue du Clavier.

- Cliquez sur l'onglet Affichage.

- Pour modifier les paramètres de profondeur de couleurs, sélectionnez une option dans la liste déroulante Profondeur de Couleurs.

- Pour modifier la Méthode de Redimensionnement, sélectionnez Automatique ou Désactivé dans la liste déroulante. Si vous conservez le paramètre par défaut Automatique, la session redimensionne automatiquement la fenêtre RDP.

Le redimensionnement automatique n'est pris en charge que pour les versions de Windows qui supportent RDP 8.1. Vous devez sélectionner Désactivé si votre système d'exploitation est une version antérieure à Windows 8.1 ou Windows Server 2012 R2 sans mise à jour RDP 8.1.

Pour modifier la Méthode de Redimensionnement, dans Fireware v12.3.x et versions antérieures, sélectionnez Reconnecter ou Désactivé dans la liste déroulante. Si vous conservez le paramètre par défaut Reconnecter, la session se déconnecte automatiquement si le client modifie sa la résolution d'affichage et se reconnecte avec la nouvelle résolution d'affichage.

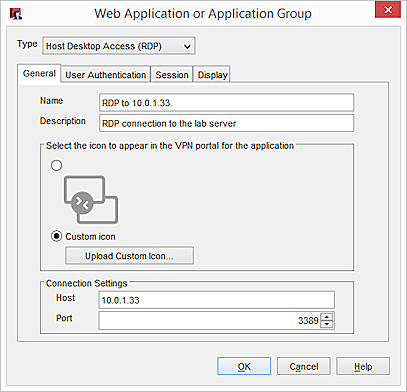

- Cliquez sur Ajouter.

La page Application Web ou Groupe d'Applications s'affiche. - Dans la liste déroulante Type, sélectionnez Accès au Bureau de l'Hôte (RDP).

- Dans la zone de texte Nom, saisissez le nom de la connexion RDP.

- Dans la zone de texte Description, saisissez la description de la connexion RDP.

- Pour sélectionner une icône personnalisée destinée à l'application, sélectionnez Icône Personnalisée > Télécharger une Icône Personnalisée.

- Dans la zone de texte Hôte, saisissez l'adresse IP ou le nom de domaine auquel l'hôte doit se connecter.

- Pour utiliser un port différent de 3389, saisissez son numéro dans la zone de texte Port.

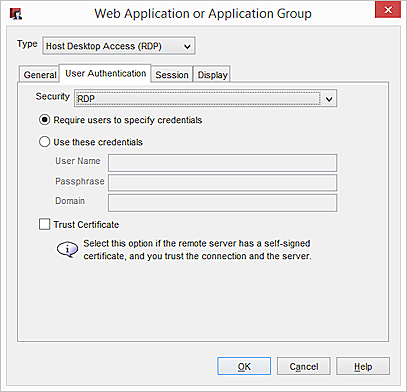

- Cliquez sur l'onglet Authentification des Utilisateurs.

- Dans la liste déroulante Sécurité, sélectionnez Tout, RDP, TLS ou NLA comme protocole de sécurité pour la connexion. Astuce !

- Pour demander aux utilisateurs de spécifier un nom d'utilisateur et un mot de passe sur la page Connexion RDP, sélectionnez Exiger des utilisateurs qu'ils spécifient des informations d'identification.

- Pour spécifier et enregistrer le nom d'utilisateur et le mot de passe de la connexion RDP, sélectionnez Utiliser ces informations d'identification.

- Si l'hôte RDP possède un certificat auto-signé et que vous avez confiance en la connexion et en l'hôte RDP, vous pouvez sélectionner Approuver le Certificat.

- sélectionnez Affichage > Certificats > Importer un Certificat puis sélectionnez IPSec, Serveur Web, Autre.

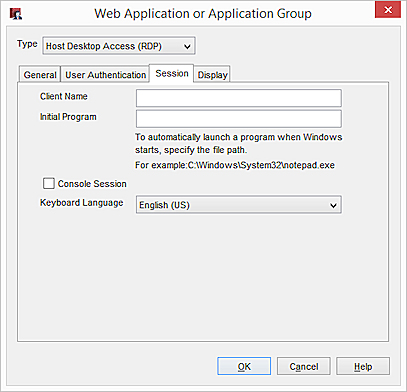

- Cliquez sur l'onglet Session.

- (Facultatif) Dans la zone de texte Nom du Client, spécifiez le nom de l'hôte RDP à utiliser pour identifier le client RDP.

- (Facultatif) Pour lancer automatiquement un programme au démarrage de Windows, saisissez le chemin du fichier dans la zone de texte Programme Initial.

- Pour vous connecter à la session console, sélectionnez Session console. Vous devez vous connecter avec un compte membre du groupe Administrateurs.Astuce !

Windows Server 2003

L'option Session Console vous connecte à la session console physique (session 0) du serveur Windows. Cette option est identique au commutateur /console sous Windows. Vous pouvez vous connecter à une seule session console simultanément.

Pour de plus amples informations concernant les connexions console de Windows Server 2003, consultez la section Comment se Connecter à la Session Console et la Mettre en Mémoire Fantôme avec Windows Server 2003 Terminal Services.

Windows Server 2008 et versions ultérieures

L'option Session Console vous connecte à la session console physique du serveur. Cette option est identique au commutateur /admin de Windows qui a remplacé le commutateur /console obsolète. Deux sessions console simultanées sont autorisées au maximum, sauf si vous disposez d'une licence Terminal Service autorisant des sessions console simultanées supplémentaires.

- Si Terminal Server est installé sur votre serveur Windows mais que vous ne possédez pas de licence d'Accès Client valide, vous devez sélectionner Session Console pour administrer le serveur à distance.

- Si Terminal Server n'est pas installé, vous n'avez pas besoin de sélectionner cette option pour administrer le serveur à distance.

Pour de plus amples informations concernant les connexions console sous Windows Server 2008 et les versions ultérieures, consultez la section Modifications de l'administration à distance sous Windows Server 2008.

- Pour modifier la langue du clavier, sélectionnez une option dans la liste déroulante Langue du Clavier.

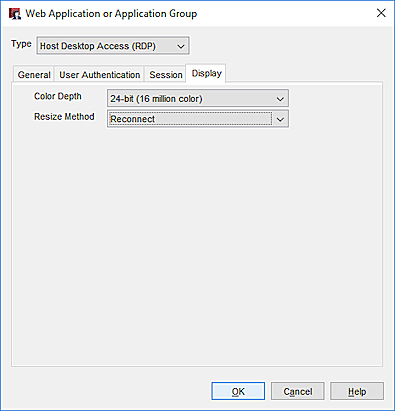

- Cliquez sur l'onglet Affichage.

- Pour modifier les paramètres de profondeur de couleurs, sélectionnez une option dans la liste déroulante Profondeur de Couleurs.

- Pour modifier la Méthode de Redimensionnement, sélectionnez Automatique, Reconnecter ou Désactivé dans la liste déroulante. Si vous conservez le paramètre par défaut Automatique, la session redimensionne automatiquement la fenêtre RDP.

Le redimensionnement automatique n'est pris en charge que pour les versions de Windows qui supportent RDP 8.1. Vous devez sélectionner Désactivé si votre système d'exploitation est une version antérieure à Windows 8.1 ou Windows Server 2012 R2 sans mise à jour RDP 8.1.

Pour modifier la Méthode de Redimensionnement, dans Fireware v12.3.x et versions antérieures, sélectionnez Reconnecter ou Désactivé dans la liste déroulante. Si vous conservez le paramètre par défaut Reconnecter, la session se déconnecte automatiquement si le client modifie sa la résolution d'affichage et se reconnecte avec la nouvelle résolution d'affichage.

Paramètres de Sécurité des Hôtes RDP Windows

Les instructions de cette section décrivent les types de sécurité RDP d'Access Portal compatibles avec les paramètres Bureau à distance et Couche de Sécurité de l'hôte RDP Windows.

Ces instructions supposent que le système d'exploitation Windows de l'hôte RDP utilise les paramètres Couche de Sécurité par défaut. Les paramètres Couche de Sécurité par défaut de Windows varient en fonction du système d'exploitation et peuvent uniquement être modifiés par le biais d'éditions de registre dans certains systèmes d'exploitation Windows. Nous ne prenons pas en charge les modifications des paramètres Windows qui nécessitent une modification du registre.

Pour tous les systèmes d'exploitation Windows :

- Nous vous recommandons de sélectionner Approuver le Certificat dans les paramètres RDP d'Access Portal.

- Si vous ne sélectionnez pas Approuver le Certificat, vous devez importer la chaîne d'autorité de certification de l'hôte RDP sur le Firebox. Pour obtenir des instructions générales concernant l'importation de certificats, consultez Gérer les Certificats de Périphérique (Web UI) ou Gérer les Certificats de Périphérique (WSM). Lorsque vous importez la chaîne d'autorité de certification, vous devez sélectionner la fonction de certificat Général.

- Si l'option Autoriser uniquement les connexions d'ordinateurs exécutant le Bureau à Distance avec l'Authentification au Niveau du Réseau est sélectionnée dans les Paramètre Distants de Windows, cet hôte autorise uniquement les connexions employant NLA. Dans les paramètres RDP d'Access Portal, vous devez sélectionner le type de sécurité NLA.

- Vous devez sélectionner les types de sécurité Tout, NLA ou TLS.

- Si vous sélectionnez TLS, vous devez modifier les Paramètres Distants de manière à désélectionner l'option Autoriser uniquement les connexions d'ordinateurs exécutant le Bureau à Distance avec l'Authentification au Niveau du Réseau.

- Nous ne prenons pas en charge le type de sécurité RDP, car il nécessite une modification du registre pour modifier la valeur de la couche de sécurité. Sous Windows 10 et Windows Server 2016 et les versions supérieures, la valeur par défaut de la couche de sécurité est « TLS ».

- Vous pouvez sélectionner les types de sécurité Tout, NLA, TLS ou RDP.

- Si vous sélectionnez le type de sécurité RDP, vous devez modifier la valeur de la couche de sécurité. Lorsque le rôle Terminal Server est installé, vous pouvez modifier la valeur de la couche de sécurité dans l'interface de Windows.

Pour modifier la valeur de la couche de sécurité sous Windows Server 2016 :

- Ouvrez le Gestionnaire de Serveur.

- Sélectionnez Rôles > Services Bureau à Distance > Configuration des Hôtes des Session RD > Propriétés RDP-Tcp.

- Sélectionnez l'onglet Général.

- Dans la liste déroulante de la couche Sécurité, sélectionnez Négocier.

Vous pouvez sélectionner les types de sécurité Tout, NLA, TLS ou RDP.

Exigences relatives au Certificat des Périphériques macOS et iOS

Pour vous connecter à un hôte RDP depuis un périphérique macOS ou iOS avec Safari, vous devez importer un certificat sur le périphérique. Pour de plus amples informations concernant les exigences relatives aux certificats et la procédure d'importation, consultez la section Installer un Certificat sur un Périphérique macOS ou iOS pour RDP ou SSH.

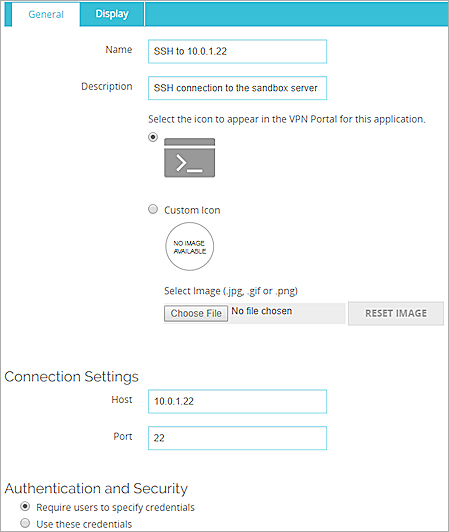

Ajouter un Hôte SSH

Pour vous connecter à un hôte SSH depuis un périphérique macOS ou iOS avec Safari, vous devez importer un certificat sur le périphérique. Pour de plus amples informations concernant les exigences relatives aux certificats et la procédure d'importation, consultez la section Installer un Certificat sur un Périphérique macOS ou iOS pour RDP ou SSH.

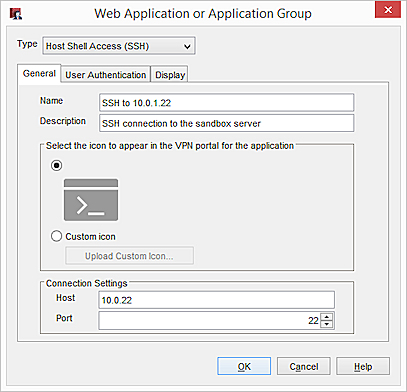

- Cliquez sur Ajouter et sélectionnez Host Shell Access (SSH).

La page Ajouter une Application SSH s'affiche. - Dans la zone de texte Nom, saisissez le nom de la connexion SSH.

- Dans la zone de texte Description, saisissez la description de la connexion SSH.

- Pour sélectionner une icône personnalisée destinée à l'application, sélectionnez Icône Personnalisée > Choisir un Fichier.

- Pour supprimer une image personnalisée que vous avez ajoutée, sélectionnez Réinitialiser l'Image.

- Dans la zone de texte Hôte, saisissez l'adresse IP ou le nom de domaine de l'hôte auquel vous vous connectez.

- Pour utiliser un port différent de 22, saisissez son numéro dans la zone de texte Port.

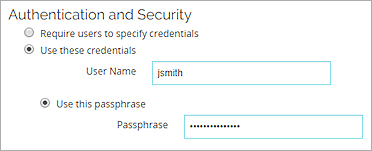

- Pour demander aux utilisateurs de spécifier un nom d'utilisateur et un mot de passe sur la page Connexion RDP, sélectionnez Exiger des utilisateurs qu'ils spécifient des informations d'identification.

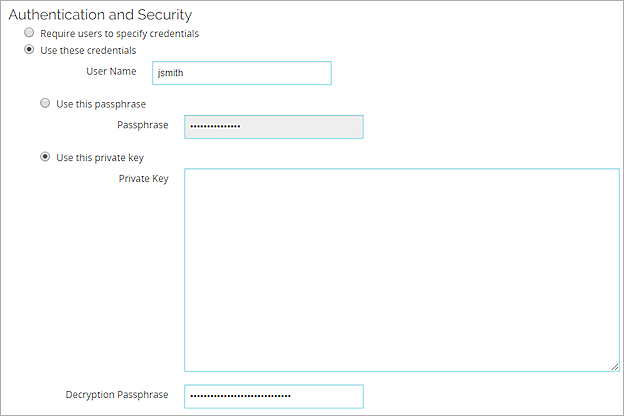

- Pour spécifier et enregistrer les informations d'identification de la connexion RDP, sélectionnez Utiliser ces informations d'identification.

- Dans la zone de texte Nom d'Utilisateur, saisissez le nom d'utilisateur.

- Pour spécifier un mot de passe, sélectionnez Utiliser ce mot de passe.

- Pour spécifier une clé privée, sélectionnez Utiliser cette clé privée.

- Si vous avez spécifié une clé privée, dans la zone de texte Mot de Passe de Déchiffrement, saisissez une phrase secrète de déchiffrement pour la clé privée.

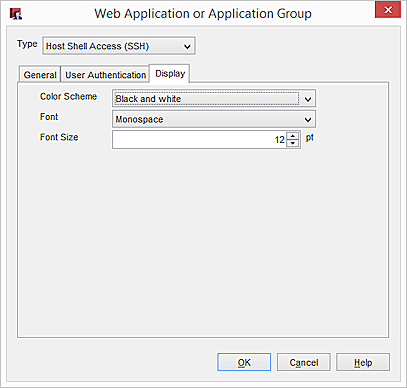

- Pour modifier les paramètres d'affichage, sélectionnez l'onglet Affichage.

- Dans la liste déroulante Modèle de Couleurs, sélectionnez Noir et blanc, Gris et noir, Vert et noir ou Blanc et noir.

- Pour modifier la taille de la police, saisissez un nombre dans la zone de texte Taille de la Police.

- Cliquez sur Ajouter.

- Dans la liste déroulante Type, sélectionnez Host Shell Access (SSH).

- Dans la zone de texte Nom, saisissez le nom de la connexion SSH.

- Dans la zone de texte Description, saisissez la description de la connexion SSH.

- Pour sélectionner une icône personnalisée destinée à l'application, sélectionnez Icône Personnalisée > Télécharger une Icône Personnalisée.

- Dans la zone de texte Hôte, saisissez l'adresse IP ou le nom de domaine auquel l'hôte doit se connecter.

- Pour utiliser un port différent de 22, saisissez son numéro dans la zone de texte Port.

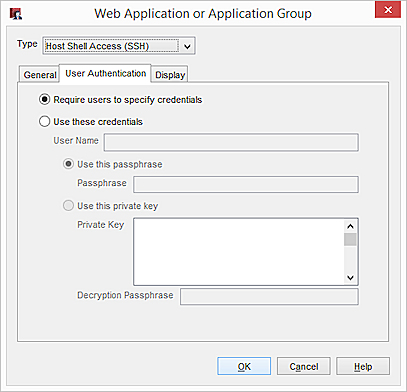

- Cliquez sur l'onglet Authentification des Utilisateurs.

- Pour demander aux utilisateurs de spécifier un nom d'utilisateur et un mot de passe sur la page Connexion RDP, sélectionnez Exiger des utilisateurs qu'ils spécifient des informations d'identification.

- Pour spécifier et enregistrer les informations d'identification de la connexion RDP, sélectionnez Utiliser ces informations d'identification.

- Dans la zone de texte Nom d'Utilisateur, saisissez le nom d'utilisateur.

- Pour spécifier un mot de passe, sélectionnez Utiliser ce mot de passe.

- Pour spécifier une clé privée, sélectionnez Utiliser cette clé privée.

- Si vous avez spécifié une clé privée, dans la zone de texte Mot de Passe de Déchiffrement, saisissez une phrase secrète de déchiffrement pour la clé privée.

- Pour modifier les paramètres d'affichage, cliquez sur l'onglet Affichage.

- Dans la liste déroulante Modèle de Couleurs, sélectionnez Noir et blanc, Gris et noir, Vert et noir ou Blanc et noir.

- Pour modifier la taille de la police, saisissez un nombre dans la zone de texte Taille de la Police.

Installer un Certificat RDP ou SSH sur un Périphérique macOS ou iOS

Pour vous connecter à un hôte RDP ou SSH à partir d'un périphérique macOS ou iOS avec le navigateur Safari, vous devez configurer l'un de ces certificats sur le Firebox :

- Certificat de serveur web tiers approuvé signé par une autorité de certification approuvée

- Certificat de serveur web personnalisé spécifiant le nom de domaine ou l'adresse IP d'Access Portal

Si vous installez un certificat de serveur web tiers approuvé sur votre Firebox, il n'est pas nécessaire d'installer le certificat sur votre périphérique macOS ou iOS.

Si vous installez un certificat de serveur web personnalisé sur le Firebox, vous devez installer le certificat sur le périphérique macOS ou iOS. La connexion RDP ou SSH ne fonctionne pas si vous acceptez uniquement le certificat dans le navigateur Safari.

- Sur le Firebox, installez un certificat de serveur web personnalisé.

- Envoyez le fichier de certificat au périphérique iOS.

- Pour installer le certificat, ouvrez le fichier sur le périphérique iOS.

- Sélectionnez Paramètres > Général > À propos de > Paramètres d'Approbation du Certificat pour confirmer que le certificat a bien été installé.

- Activez le certificat en tant que certificat racine approuvé.

Pour installer le certificat sur un appareil macOS, consultez Trousseau de clefs pour Mac : Ajouter des certificats à un trousseau de clefs sur le site Web d'Apple.

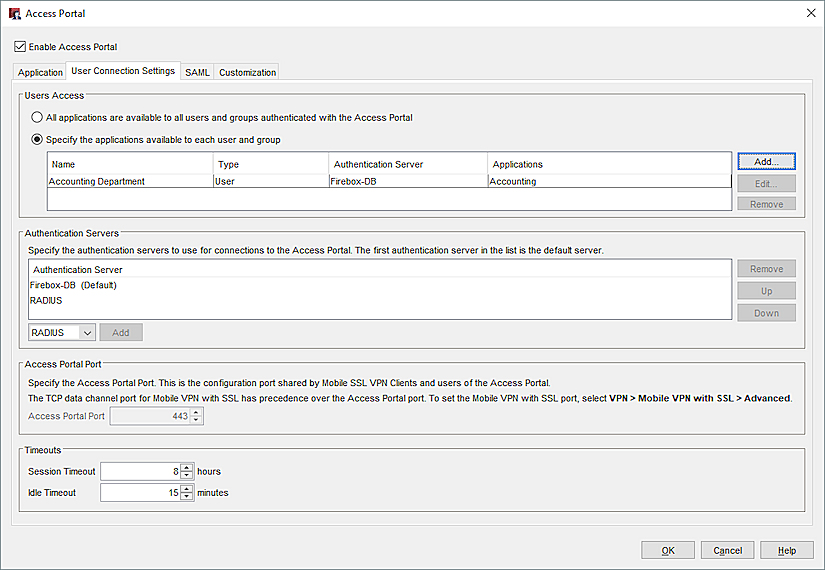

Configurer les Paramètres de Connexion des Utilisateurs

L'onglet Paramètres de Connexion des Utilisateurs vous permet de spécifier les éléments suivants :

- Utilisateurs et groupes pouvant se connecter aux applications ou aux groupes d'applications.

- Serveurs d'authentification

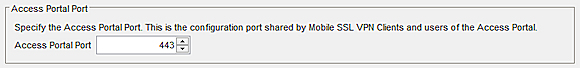

- Port Access Portal (port de configuration)

- Valeurs de délai d'inactivité

Dans Fireware v12.4 ou les versions ultérieures, les utilisateurs n'ont qu'à saisir leur nom d'utilisateur pour se connecter avec le serveur d'authentification par défaut. Pour se connecter avec un autre serveur d'authentification, les utilisateurs doivent saisir le nom de domaine et le nom d'utilisateur sous ce format : <nom de domaine>\<nom d'utilisateur>.

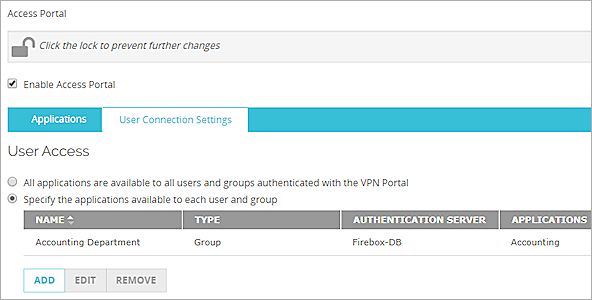

- Sur la page Access Portal, cliquez sur l'onglet Paramètres de Connexion des Utilisateurs.

- Pour octroyer à l'ensemble des utilisateurs et des groupes l'autorisation de se connecter à toutes les applications, conservez l'option par défaut Toutes les applications sont accessibles par l'ensemble des utilisateurs et des groupes authentifiés avec Access VPN.

Pour indiquer quels utilisateurs et groupes peuvent accéder à quelles applications :

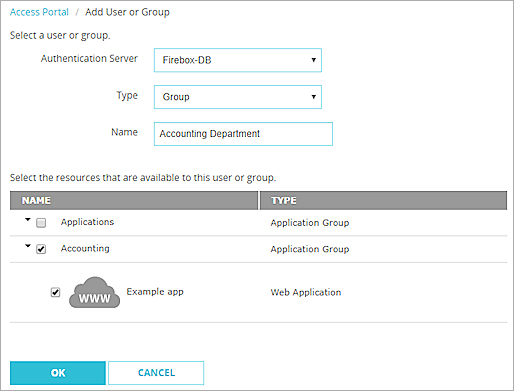

- Sélectionnez Spécifier les applications à disposition de chaque utilisateur et groupe.

- Cliquez sur Ajouter.

La page Ajouter un Utilisateur ou un Groupe s'affiche. - Dans la liste déroulante Serveur d'authentification, sélectionnez le serveur d'authentification où l'utilisateur ou le groupe existe. Astuce !

- Dans la liste déroulante Type, spécifiez Utilisateur ou Groupe.

- Pour spécifier un utilisateur ou un groupe qui existe déjà dans le serveur d'authentification, saisissez le nom de l'utilisateur ou du groupe dans la zone de texte Nom.

- Pour ajouter un nouvel utilisateur ou un nouveau groupe, saisissez le nom de l'utilisateur ou du groupe et cliquez sur Nouvel Utilisateur ou Nouveau Groupe.

Si vous avez spécifié le serveur d'authentification Firebox-DB, une boite de dialogue Utilisateur Firebox ou Groupe Firebox apparait.

Si vous avez spécifié un serveur d'authentification tiers, la boite de dialogue Ajouter un Utilisateur ou un Groupe apparait. - Pour configurer le nouvel utilisateur ou groupe, suivez les instructions de la section Utiliser les Utilisateurs et Groupes dans les Stratégies.

- Dans les paramètres d'Access Portal, sur la page Ajouter un Utilisateur ou un Groupe sélectionnez une ou plusieurs applications ou groupes d'applications.

- Cliquez sur OK.

- Dans les paramètres Access Portal, cliquez sur l'onglet Paramètres de Connexion des Utilisateurs.

- Pour octroyer à l'ensemble des utilisateurs et des groupes l'autorisation de se connecter à toutes les applications, conservez l'option par défaut Toutes les applications sont accessibles par l'ensemble des utilisateurs et des groupes authentifiés avec Access Portal.

Pour indiquer quels utilisateurs et groupes peuvent accéder à quelles applications :

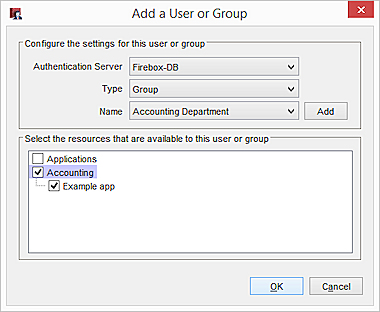

- Sélectionnez Spécifier les applications à disposition de chaque utilisateur et groupe.

- Cliquez sur Ajouter.

La boîte de dialogue Ajouter un Utilisateur ou un Groupe s'affiche. - Pour ajouter un utilisateur ou un groupe, cliquez sur Ajouter et suivez les instructions de la section Utiliser les Utilisateurs et Groupes dans les Stratégies.

- Dans les paramètres d'Access Portal, sur la page Ajouter un Utilisateur ou un Groupe, sélectionnez le nom de l'utilisateur ou du groupe dans la liste déroulante Nom.

- Sélectionnez un ou plusieurs groupes d'applications ou applications.

- Cliquez sur OK.

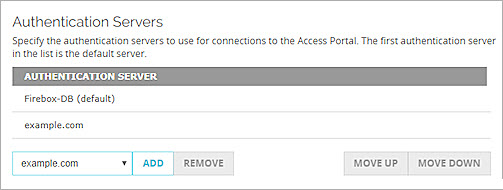

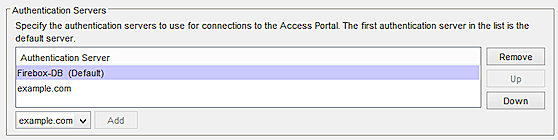

- Dans les paramètres Access Portal, cliquez sur l'onglet Paramètres de Connexion des Utilisateurs.

- Dans la section Serveurs d'Authentification, sélectionnez un serveur dans la liste déroulante.

- Cliquez sur Ajouter.

- Répétez ces étapes pour ajouter d'autres serveurs d'authentification.

- Cliquez sur Monter ou Descendre pour réorganiser la liste. Le premier serveur d'authentification dans la liste est le serveur par défaut pour les utilisateurs.

Dans Fireware v12.4 ou les versions ultérieures, les utilisateurs n'ont qu'à saisir leur nom d'utilisateur pour se connecter avec le serveur d'authentification par défaut. Pour se connecter avec un autre serveur d'authentification, les utilisateurs doivent saisir le nom de domaine et le nom d'utilisateur sous ce format : <nom de domaine>\<nom d'utilisateur>.

- Sélectionnez Services d'Abonnement > Access Portal.

- Cliquez sur l'onglet Paramètres de Connexion des Utilisateurs.

- Dans la section Serveurs d'Authentification, sélectionnez un serveur dans la liste déroulante.

- Cliquez sur Ajouter.

- Répétez ces étapes pour ajouter d'autres serveurs d'authentification.

- Cliquez sur Monter ou Descendre pour réorganiser la liste. Le premier serveur d'authentification dans la liste est le serveur par défaut pour les utilisateurs.

Dans Fireware v12.4 ou les versions ultérieures, les utilisateurs n'ont qu'à saisir leur nom d'utilisateur pour se connecter avec le serveur d'authentification par défaut. Pour se connecter avec un autre serveur d'authentification, les utilisateurs doivent saisir le nom de domaine et le nom d'utilisateur sous ce format : <nom de domaine>\<nom d'utilisateur>.

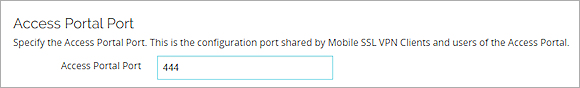

- Sélectionnez Services d'Abonnement > Access Portal.

- Cliquez sur l'onglet Paramètres de Connexion des Utilisateurs.

- Dans la zone de texte Port Access Portal, saisissez un numéro de port.

Si Mobile VPN with SSL est activé et que vous modifiez le Port Access Portal, le Canal de Configuration de la configuration Mobile VPN with SSL est remplacé par ce port.

Si vous ne pouvez pas modifier le port Access Portal, une autre fonction SSL/TLS Firebox est activée qui partage ce paramètre de port. Pour plus d'informations, consultez Précédence et Héritage des Paramètres SSL/TLS.

- Sélectionnez Services d'Abonnement > Access Portal.

- Cliquez sur l'onglet Paramètres de Connexion des Utilisateurs.

- Dans la zone de texte Port Access Portal, saisissez un numéro de port.

Si Mobile VPN with SSL est activé et que vous modifiez le Port Access Portal, le Canal de Configuration de la configuration Mobile VPN with SSL est remplacé par ce port.

Si vous ne pouvez pas modifier le port Access Portal, une autre fonction SSL/TLS Firebox est activée qui partage ce paramètre de port. Pour plus d'informations, consultez Précédence et Héritage des Paramètres SSL/TLS.

Les paramètres de délai spécifient la durée à l'issue de laquelle le Firebox déconnecte les utilisateurs d'Access Portal. Le paramètre Délai d'Expiration de la Session indique la durée maximale durant laquelle un utilisateur peut rester connecté à Access Portal. Le paramètre Délai d'Inactivité indique la durée maximale pendant laquelle un utilisateur peut demeurer inactif durant sa connexion à Access Portal.

Pour configurer les paramètres SAML single sign-on, consultez Configurer SAML Single Sign-On.

Voir Également

Paramètres et Stratégies Partagés

Personnaliser l'Apparence d'Access Portal