Installer un Serveur Web Publique Derrière un Firebox

Exemples de fichiers de configuration créés avec — WSM v11.10.1

Révision — 21/07/2015

Cas d'Utilisation

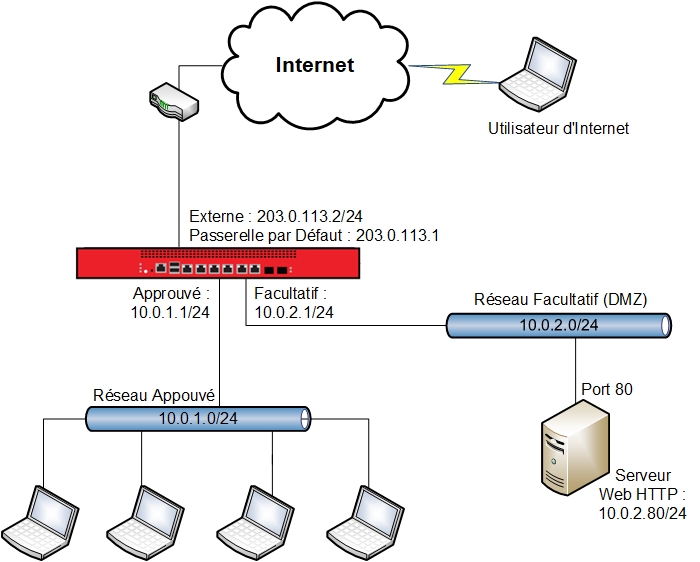

Dans cet exemple de configuration, une organisation souhaite configurer un serveur Web public sur un réseau protégé derrière le pare-feu. Elle désire diriger le trafic entrant du site Web issu d'Internet vers l'adresse privée de ce serveur Web. Elle souhaite également que les utilisateurs locaux de son réseau interne accèdent au site Web par le biais de son URL publique.

Cet exemple de configuration est fourni à titre indicatif. Des paramètres de configuration supplémentaires pourraient être nécessaires, ou plus appropriés, pour votre environnement de réseau.

Présentation de la Solution

Lorsqu'un ordinateur envoie du trafic via Internet vers un serveur ou un autre ordinateur, il utilise une adresse IP pour identifier le serveur ainsi qu'un numéro de port TCP ou UDP pour identifier le processus sur le serveur ou ordinateur recevant les données. Le port 80 est utilisé pour le trafic HTTP.

La traduction d'adresses réseau (NAT) fait référence à l'une des différentes méthodes de traduction d'adresses IP et de ports. Le principe de NAT statique, appelé également transfert de port, est une traduction d'adresses réseau port à hôte. Lorsqu'un paquet atteint un port de l'interface Firebox, une action NAT statique peut remplacer l'adresse IP de destination par une adresse IP et un port différents situés derrière le pare-feu. La traduction d'adresses réseau statique fonctionne également sur le trafic envoyé depuis les réseaux que protège votre Firebox.

Cette solution emploie une action NAT statique dans la stratégie de proxy HTTP de manière à transférer le trafic entrant sur le port 80 à l'adresse IP privée du serveur Web situé derrière le Firebox. Cette opération est transparente pour l'utilisateur d'Internet.

Fonctionnement

Le serveur Web possède une adresse IP privée et est connecté à un réseau situé derrière l'interface facultative du Firebox. Dans l'entrée DNS publique de ce serveur Web, l'adresse IP correspondant au serveur Web est l'adresse IP externe du Firebox.

La configuration du Firebox comprend une stratégie de proxy HTTP visant à gérer l'ensemble du trafic entrant via le port 80. La configuration de la stratégie comprend une action NAT statique qui demande au périphérique de transférer l'ensemble du trafic entrant sur le port 80 à l'adresse IP privée du serveur Web sur le réseau facultatif.

Lorsqu'un utilisateur accède à l'URL du serveur Web, le trafic atteint l'interface externe du Firebox sur le port 80. La stratégie de proxy HTTP reçoit le trafic et utilise l'adresse IP spécifiée dans l'action NAT statique pour transférer ce trafic Web vers le serveur Web.

Exigences

Un Firebox

Un serveur Web

Un serveur HTTP configuré comme serveur Web public et possédant une adresse IP privée.

Nous vous recommandons de ne pas connecter les serveurs accessibles publiquement (serveur Web, serveur FTP, serveur de messagerie, etc.) au réseau connectant les utilisateurs internes ou les autres ressources réseau non publiques. Étant donné qu'il s'agit de serveurs accessibles publiquement, ils constituent une vulnérabilité potentielle pour votre réseau interne. Il est préférable de connecter ces serveurs publiquement accessibles à un réseau séparé des ressources réseau et des utilisateurs internes. Dans cet exemple, le serveur Web fait partie du réseau connecté à un Firebox configuré comme Facultatif, parfois appelé « réseau facultatif ».

Exemple de Configuration

Dans ce cas d'utilisation, le serveur Web est situé derrière le Firebox du réseau facultatif.

Le Firebox et le serveur Web utilisent les adresses IP suivantes :

| Site A | |

|---|---|

| Adresse IP de l'interface externe | 203.0.113.2/24 |

| Adresse IP de la passerelle par défaut | 203.0.113.1 |

| Adresse IP de l'interface Firebox connectée au réseau approuvé | 10.0.1.1/24 |

| Adresse IP de l'interface Firebox connectée au réseau facultatif | 10.0.2.1//24 |

| Adresse IP du serveur Web sur le réseau facultatif | 10.0.2.80/24 |

Exemple de Fichier de Configuration

À titre de référence, nous avons joint un exemple de fichier de configuration à ce document. Vous pouvez ouvrir cet exemple de fichier de configuration avec Policy Manager pour l'examiner en détail. Le fichier de configuration se nomme snat_web_server.xml.

Explication de la Configuration

Action NAT Statique

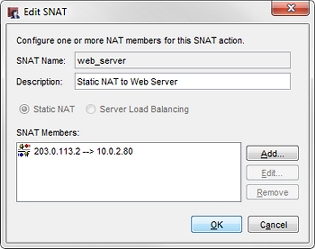

L'exemple de fichier de configuration contient une action NAT statique également appelée « action SNAT » permettant de transférer le trafic issu de l'adresse IP publique de l'interface externe du Firebox vers l'adresse IP privée du serveur Web.

Pour afficher l'action NAT statique :

- Lancez Policy Manager sur le Firebox.

- Sélectionnez Configuration > Actions > SNAT.

- Ouvrez l'action web_server.

La boîte de dialogue Modifier une SNAT apparaît.

L'action NAT statique transfère les paquets adressés à l'adresse IP de l'interface externe du Firebox (203.0.113.2) à l'adresse IP privée du serveur Web (10.0.2.80). Vous pouvez également afficher et modifier cette action NAT statique à partir des stratégies qui l'emploient.

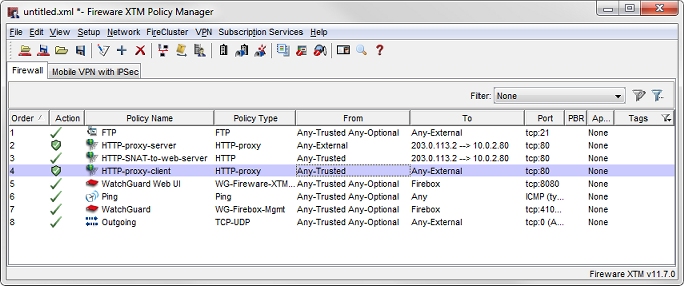

Stratégie Proxy HTTP du Trafic Entrant du Serveur Web

Par défaut, le Firebox n'autorise pas le trafic entrant sur l'interface externe des réseaux approuvés ou facultatifs. Pour autoriser le trafic vers votre serveur web, vous devez ajouter soit un filtre de paquets HTTP, soit une stratégie de proxy HTTP. Nous vous recommandons d'utiliser une stratégie de proxy HTTP, car elle surveille les commandes utilisées dans la connexion en veillant à leur syntaxe et leur ordre, et utilise l'inspection des paquets en profondeur pour protéger votre serveur HTTP des attaques. Pour chaque stratégie de proxy, vous assignez une action de proxy contenant les règles qui définissent le type de contenu à autoriser. Les règles de l'action de proxy Serveur HTTP constituent un bon point de départ pour le trafic d'un serveur Web interne.

Pour afficher la stratégie Proxy HTTP :

- Ouvrez l'exemple de fichier de configuration dans Policy Manager.

- Double-cliquez sur la stratégie Serveur-Proxy-HTTP pour l'ouvrir.

Veillez à comprendre les paramètres suivants :

De

La section De contient l'alias Tout-Externe, car cette stratégie gère le trafic du serveur Web issu de l'interface externe.

À

La section A comprend l'action NAT statique qui transfère les paquets adressés à l'adresse IP de l'interface externe du Firebox (203.0.113.2) à l'adresse IP privée du serveur Web (10.0.2.80).

Action de proxy

L'Action de proxy définie est Serveur-HTTP.Standard. Les paramètres par défaut de l'action de proxy Serveur-HTTP sont les paramètres par défaut recommandés pour le trafic d'un serveur Web.

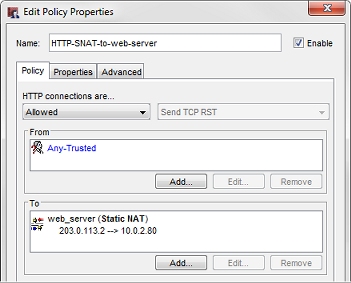

Stratégie HTTP Permettant aux Utilisateurs Internes d'Utiliser l'URL Publique du Serveur Web

L'exemple de configuration contient une stratégie HTTP permettant aux utilisateurs internes d'accéder au serveur Web par son nom de domaine public, par exemple www.exemple.com. La stratégie HTTP gère le trafic issu du réseau approuvé vers le serveur Web local. Cette stratégie comprend une action NAT statique identique à celle de la stratégie Serveur-Proxy-HTTP. Étant donné que cette stratégie gère uniquement le trafic interne, l'inspection des paquets en profondeur n'est pas nécessaire. Nous utilisons donc le filtre de paquets HTTP au lieu de la stratégie Proxy HTTP.

Pour afficher la stratégie NAT HTTP de cet exemple :

- Ouvrez l'exemple de fichier de configuration dans Policy Manager.

- Double-cliquez sur la stratégie SNAT-HTTP-vers-serveur-Web pour l'ouvrir.

Cette stratégie comprend les éléments suivants :

De

La section De de la stratégie autorise le trafic issu de Tout-Approuvé.

À

La section A comprend la même action NAT statique qui transfère les paquets adressés à l'adresse IP de l'interface externe du Firebox (203.0.113.2) à l'adresse IP privée du serveur Web (10.0.2.80).

Cette stratégie utilise l'action NAT statique pour le trafic des utilisateurs sur le réseau approuvé.

Si le réseau possède un serveur DNS local présentant une configuration DNS divisée, vous pouvez ajouter une entrée DNS à la zone interne de manière à mapper le nom de domaine public du serveur Web à son adresse IP privée. Dans ce cas, la stratégie HTTP comprenant l'action SNAT n'est pas nécessaire.

Stratégie Proxy HTTP Destinée aux Requêtes Web Sortantes

L'exemple de fichier de configuration comprend également une stratégie de proxy HTTP permettant de contrôler l'accès sortant du serveur Web. Bien que non liée à la configuration du serveur Web sur le réseau facultatif, cette stratégie est généralement utilisée pour appliquer les paramètres du proxy HTTP à l'accès HTTP sortant des utilisateurs du réseau facultatif. Cette stratégie autorise en outre le trafic HTTP de Tout-Approuvé vers Tout-Externe. Dans l'exemple de fichier de configuration, cette stratégie se nomme Proxy-HTTP-client.

Conclusion

Dans cet exemple de configuration, l'utilisateur d'Internet accède à l'adresse 203.0.113.2 ou à l'URL qui résout cette adresse IP. Le trafic entre par le port 80 sur l'interface externe du Firebox. La stratégie Proxy-HTTP-serveur inspecte le trafic entrant sur l'interface externe et le transfère au serveur HTTP sur son adresse réseau privée, 10.0.2.80. Pour l'utilisateur d'Internet, les réponses du serveur Web semblent provenir de l'adresse IP 203.0.113.2.

Cet exemple de configuration illustre l'utilisation du NAT statique de manière à envoyer le trafic Web à un serveur HTTP situé sur un réseau protégé. Vous pouvez également utiliser la NAT statique dans d'autres stratégies de manière à rediriger le trafic entrant vers d'autres serveurs internes tels qu'un serveur FTP ou un serveur de messagerie SMTP.

Pour de plus amples informations concernant la NAT statique, consultez l'Aide de Fireware.