Définir une Route pour tout le Trafic Internet

Lorsque vous autorisez des utilisateurs distants à accéder à Internet via un tunnel VPN, la configuration la plus sécurisée consiste à exiger que tout le trafic Internet des utilisateurs distants soit acheminé vers le Firebox via le tunnel VPN. Depuis le Firebox, le trafic est ensuite renvoyé à Internet. Dans cette configuration (appelée VPN avec route par défaut ou route en hub), le Firebox peut examiner tout le trafic et offrir une sécurité accrue, mais cela provoque une augmentation de la puissance de traitement et de la bande passante utilisées par le Firebox. Lorsque vous utilisez un VPN avec route par défaut, une stratégie de traduction d'adresses réseau (NAT) dynamique doit inclure le trafic sortant en provenance du réseau distant. Les utilisateurs distants peuvent ainsi naviguer sur Internet lorsqu'ils envoient tout leur trafic au Firebox.

Lorsque vous définissez une route par défaut via un tunnel BOVPN, vous devez accomplir trois tâches :

- Configurez un réseau BOVPN sur le Firebox distant (dont le trafic est envoyé dans le tunnel) de sorte qu'il envoie tout le trafic depuis sa propre adresse réseau vers 0.0.0.0/0.

- Configurez un réseau BOVPN sur le Firebox central pour qu'il permette le passage du trafic jusqu'au Firebox distant.

- Ajoutez une route sur le Firebox central partant de 0.0.0.0/0 jusqu'à l'adresse réseau du Firebox distant.

Avant d'entreprendre les procédures de cette rubrique, vous devez avoir créé un réseau BOVPN manuel entre les Fireboxes central et distant. Pour plus d'informations sur la création de ce tunnel VPN, consultez À propos des Tunnels Branch Office VPN IPSec Manuels.

WARNING: Si vous utilisez une route par défaut pour envoyer du trafic vers Internet via un Firebox hub et que ce dernier utilise un proxy HTTP ou HTTPS pour examiner le trafic sortant, vous devez activer le sondage TCP MTU dans les paramètres globaux de mise en réseau sur le Firebox hub afin que la navigation Web fonctionne correctement pour les clients connectés au Firebox distant. Pour plus d'informations, consultez Définir les Paramètres Généraux de Firebox.

Configurer le tunnel BOVPN sur le Firebox distant

- Connectez-vous à Web UI du Firebox distant.

- Sélectionnez VPN > Branch Office VPN. Repérez le nom du tunnel qui mène au Firebox central et cliquez sur Modifier.

La page Tunnel apparaît. - Cliquez sur Ajouter.

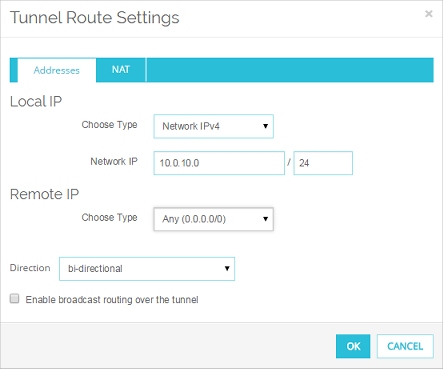

La boîte de dialogue Paramètres de route de tunnel s'affiche.

- Dans la section IP Locale, dans la liste déroulante Choisir le Type, sélectionnez IPv4 réseau.

- Dans la zone de texte IP Réseau, entrez l'adresse du réseau approuvé du Firebox distant.

- Dans la section IP Distante, dans la liste déroulante Choisir le Type, sélectionnez Tout (0.0.0.0/0).

- Cliquez sur OK.

- Le cas échéant, sélectionnez les autres tunnels menant au Firebox central et cliquez sur Supprimer.

- Cliquez sur Enregistrer pour enregistrer la modification de la configuration.

- Ouvrez le fichier de configuration sur le Firebox distant.

- Sélectionnez VPN > Tunnels Branch Office. Repérez le nom du tunnel qui mène au Firebox central et cliquez sur Modifier.

La boîte de dialogue Modifier les Tunnels s'affiche. - Cliquez sur Ajouter.

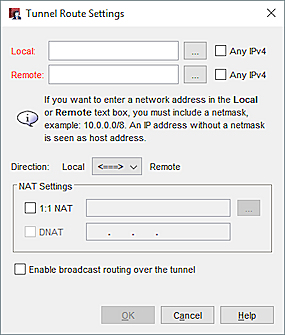

La boîte de dialogue Paramètres de route de tunnel s'affiche.

- Dans la zone de texte Local, entrez ou sélectionnez l'adresse du réseau approuvé du Firebox distant.

- Dans la zone de texte Distant, saisissez 0.0.0.0/0.

- Cliquez sur OK.

- Le cas échéant, sélectionnez les autres tunnels menant au Firebox central et cliquez sur Supprimer.

- Cliquez sur OK puis Enregistrer le fichier de configuration.

Configurer le tunnel BOVPN sur le Firebox central

- Connectez-vous à Web UI du Firebox central.

- Sélectionnez VPN > Branch Office VPN. Repérez le nom du tunnel menant au Firebox distant et cliquez sur Modifier.

La page Tunnel apparaît. - Cliquez sur Ajouter.

La boîte de dialogue Paramètres de route de tunnel s'affiche. - Dans la section IP Locale, dans la liste déroulante Choisir le Type, sélectionnez Tout (0.0.0.0/0).

- Dans la section IP distante, dans la liste déroulante Choisir le type, sélectionnez IPv4 réseau.

- Dans la zone de texte IP réseau, saisissez l'adresse IP du réseau approuvé du Firebox distant

- Cliquez sur OK.

- Le cas échéant, sélectionnez les autres tunnels menant au Firebox distant et cliquez sur Supprimer.

- Cliquez sur Enregistrer pour enregistrer la modification de la configuration.

- Dans Policy Manager, ouvrez le fichier de configuration sur le Firebox central.

- Sélectionnez VPN > Tunnels Branch Office. Repérez le nom du tunnel menant au Firebox distant et cliquez sur Modifier.

La boîte de dialogue Modifier les Tunnels s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Paramètres de route de tunnel s'affiche. - Dans la zone de texte Local, entrez 0.0.0.0/0.

- Dans la zone de texte Distant, entrez l'adresse du réseau approuvé du Firebox distant.

- Cliquez sur OK.

- Le cas échéant, sélectionnez les autres tunnels menant au Firebox distant et cliquez sur Supprimer.

- Cliquez sur OK puis Enregistrer le fichier de configuration.

Ajouter une Entrée de Traduction d'Adresses Réseau (NAT) Dynamique sur le Firebox Central

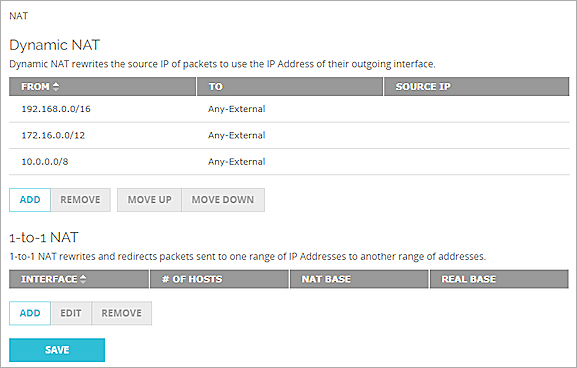

Pour autoriser un ordinateur ayant une adresse IP privée à accéder à Internet via le Firebox, vous devez configurer le Firebox central de sorte qu'il utilise la traduction d'adresses réseau (NAT) dynamique. Celle-ci permet au Firebox de remplacer l'adresse IP privée présente dans un paquet envoyé par un ordinateur protégé par le Firebox par l'adresse IP publique de ce dernier. Par défaut, la traduction d'adresses réseau (NAT) dynamique est activée et active pour les trois adresses de réseau privé approuvées par les documents RFC :

192.168.0.0/16 - Tout-Externe

172.16.0.0/12 - Tout-Externe

10.0.0.0/8 - Tout-Externe

Quand vous configurez une route par défaut vers un autre Firebox via un tunnel BOVPN, vous devez ajouter une entrée de traduction d'adresses réseau (NAT) dynamique pour le sous-réseau situé derrière le Firebox distant si ses adresses IP ne figurent pas dans l'une des trois plages de réseau privées.

- Sélectionnez Réseau > NAT.

La page NAT s'affiche.

- Dans la section Traduction d'adresses réseau Dynamique de la page NAT, cliquez sur Ajouter.

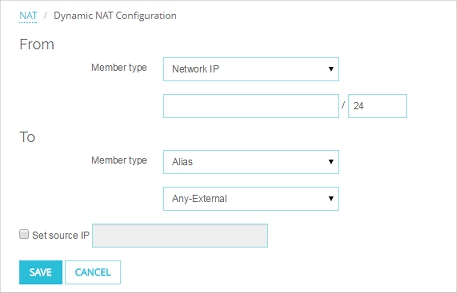

La page de configuration de la traduction d'adresses réseau (NAT) Dynamique s'ouvre.

- Dans la section De, sélectionnez IP réseau dans la liste déroulante Type de membre.

- Saisissez l'adresse IP du réseau situé derrière le Firebox distant.

- Dans la section Vers, sélectionnez Tout-Externe dans la deuxième liste déroulante.

- Cliquez sur Enregistrer.

- Sélectionnez Réseau > NAT.

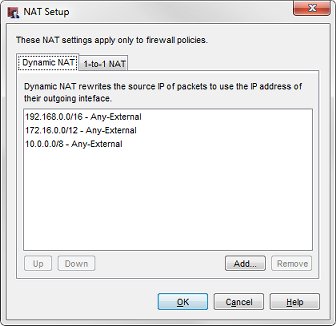

La boîte de dialogue Configuration NAT s'ouvre.

- Dans l'onglet Traduction d'adresses réseau (NAT) Dynamique de la boîte de dialogue Configuration NAT, cliquez sur Ajouter.

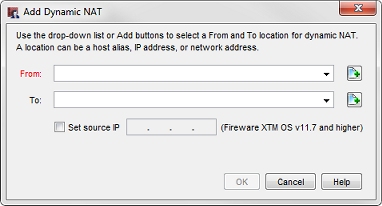

La boîte de dialogue Ajouter la Traduction d'Adresses Réseau Dynamique s'affiche.

- À côté de la liste déroulante De, cliquez sur

.

. - Dans la liste déroulante Choisir le Type, sélectionnez IP Réseau. Saisissez l'adresse IP du réseau situé derrière le Firebox distant dans la zone de texte Valeur. Cliquez sur OK.

- Dans la liste déroulante Vers, sélectionnez Tout-Externe.

- Cliquez sur OK pour fermer la boîte de dialogue Ajouter la traduction d'adresses réseau (NAT) dynamique.

- Cliquez sur OK.

- Enregistrez le fichier de configuration dans le Firebox central.