S'applique À : WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR,WatchGuard EDR Core, WatchGuard EPP

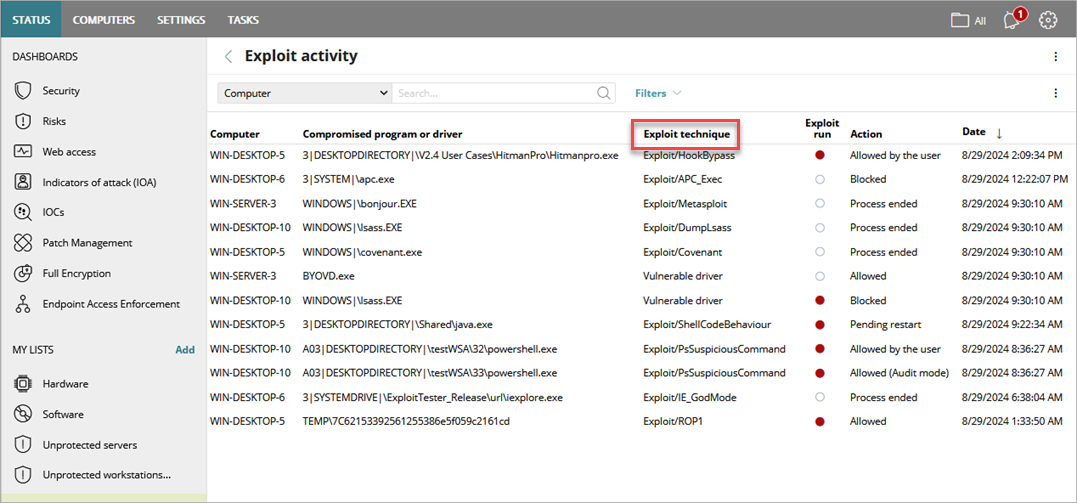

Le tableau Activité des Exploitations indique la technique d'exploitation détectée ainsi que le nom du programme compromis.

Voici les différentes techniques surveillées :

Exploit/Metasploit

Metasploit Framework est une plate-forme de test qui permet à ses utilisateurs de créer, tester et exécuter des codes d'exploitation. Si Endpoint Security détecte une signature de shellcode métasploit, elle apparaît comme une technique d'exploitation Exploit/Metasploit.

Exploit/ReflectiveLoader

L'injection de DLL réflective emploie la programmation réflective pour charger une bibliothèque de la mémoire dans un processus d'hôte sans détection. Si Endpoint Security détecte le chargement réflectif d'un exécutable (par exemple : metasploit, cobalt strike, etc.), il figure en tant que technique d'exploitation Exploit/ReflectiveLoader.

Exploit/RemoteAPCInjection

L'appel de procédure asynchrone (APC) est une méthode légitime d'exécution de code dans un thread de processus qui attend des données sans consommer de ressources. Afin d'échapper aux défenses fondées sur les processus et éventuellement élever leurs privilèges, les attaquants peuvent utiliser la file d'attente APC pour injecter du code malveillant dans un processus. L'injection APC exécute du code arbitraire dans l'espace d'adresses d'un processus actif distinct. Si Endpoint Security détecte une injection de code distant par un APC, elle figure en tant que technique d'exploitation Exploit/RemoteAPCInjection.

Exploit/DynamicExec

Les injections de code surviennent lorsque des applications autorisent l'exécution dynamique d'instructions de code à partir de données non approuvées. Un attaquant peut influencer le comportement de l'application ciblée et la modifier de manière à accéder à des données sensibles. Si Endpoint Security détecte l'exécution de code dans des pages sans permissions d'exécution (32 bits uniquement), elle figure en tant que technique d'exploitation Exploit/DynamicExec.

Exploit/HookBypass

Le crochetage désigne l'interception d'appels de fonction, d'événements système ou de messages. Les extraits de code qui effectuent ces interceptions sont appelés crochets. Les produits Endpoint Security emploient des crochets pour surveiller les événements du système d'exploitation. Si Endpoint Security détecte un contournement de crochet dans une fonction en cours d'exécution, il figure en tant que technique d'exploitation Exploit/HookBypass.

Exploit/ShellcodeBehavior

Un shellcode est une petite portion de code machine employée en tant que charge utile lors de l'exploitation d'une vulnérabilité logicielle. Les exploitations injectent fréquemment un shellcode dans le processus ciblé avant ou pendant qu'elles exploitent une vulnérabilité. Si WatchGuard Endpoint Security détecte sur les pages MEM_PRIVATE l'exécution de code ne correspondant pas à un exécutable portable (PE), elle figure en tant que technique d'exploitation ShellcodeBehavior.

Exploit/ROP1

La programmation orientée retour (ROP) est une technique d'exploitation permettant aux attaquants de contrôler la pile de code et de programmer le flux de contrôle. L'attaquant exécute alors des séquences d'instructions machine déjà présentes dans la mémoire machine. Ces instructions s'achèvent généralement par une instruction de retour et sont situées dans une sous-routine d'un logiciel existant ou du code d'une bibliothèque partagée. Si Endpoint Security détecte l'exécution des API de gestion mémoire lorsque la pile est hors des limites du thread, elle figure en tant que technique d'exploitation Exploit/ROP1.

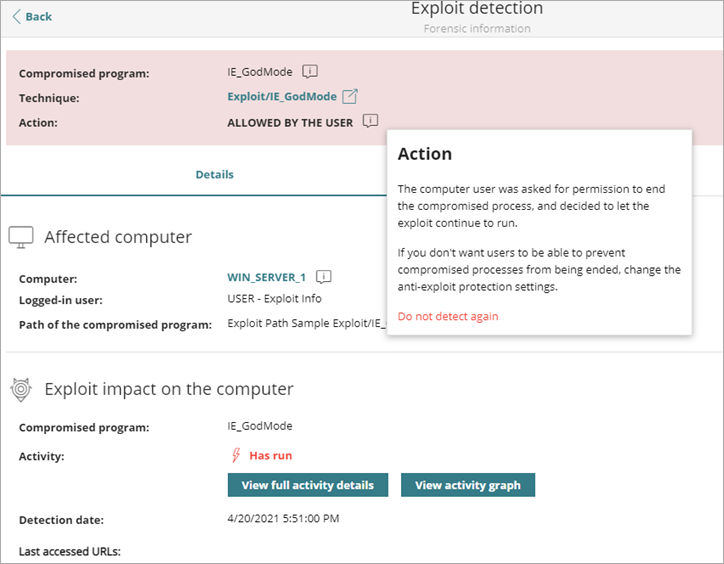

Exploit/IE_GodMode

Le mode Dieu de Windows vous permet d'accéder rapidement aux outils d'administration, aux options de sauvegarde et restauration ainsi qu'à d'autres paramètres de gestion importants à partir d'une fenêtre unique. Ces fonctions comprennent les options Internet. Si Endpoint Security détecte le mode Dieu dans Internet Explorer, il figure en tant que technique d'exploitation Exploit/IE_GodMode.

Exploit/RunPE

RunPE est un type de logiciel malveillant qui dissimule du code à l'intérieur d'un processus légitime. Cette méthode est parfois désignée sous le nom de technique de creusement. Si WatchGuard Endpoint Security détecte des techniques de creusement de processus ou RunPE, elles figurent en tant que technique d'exploitation Exploit/RunPE.

Exploit/PsReflectiveLoader1

Les pirates informatiques utilisent généralement des chargeurs réfléchissants pour extraire des informations sensibles, telles que des mots de passe et des informations d'identification de la mémoire système. Si Endpoint Security détecte un chargeur réflectif PowerShell sur l'ordinateur, il figure en tant que technique d'exploitation Exploit/PsReflectiveLoader1.

Exploit/PsReflectiveLoader2

Les pirates informatiques utilisent généralement des chargeurs réfléchissants pour extraire des informations sensibles, telles que des mots de passe et des informations d'identification de la mémoire système. Si Endpoint Security détecte sur un ordinateur distant (et non l'ordinateur local) un chargeur réflectif PowerShell, par exemple mimikatz, il figure en tant que technique d'exploitation Exploit/PsReflectiveLoader2.

Exploit/NetReflectiveLoader

Les pirates informatiques utilisent généralement des chargeurs réfléchissants pour extraire des informations sensibles, telles que des mots de passe et des informations d'identification de la mémoire système. Si Endpoint Security détecte sur l'ordinateur un chargeur réflectif .NET, par exemple Assembly.Load, il figure en tant que technique d'exploitation Exploit/NetReflectiveLoader.

Exploit/JS2DOT

js2-mode est un mode d'édition JavaScript pour GNU Emacs (un éditeur de texte gratuit et personnalisable). Si Endpoint Security détecte une technique JS2DOT, elle figure en tant que technique d'exploitation.

Exploit/Covenant

Covenant est une plate-forme de commande et contrôle collaborative .NET destinée aux professionnels de la cybersécurité. Si WatchGuard Endpoint Security détecte le cadre Covenant, il figure en tant que technique d'exploitation.

Exploit/DumpLsass

Des adversaires peuvent tenter de se connecter aux informations d'identification stockées dans la mémoire des processus du LSASS (Local Security Authority Subsystem Service). Si Endpoint Security détecte une image mémoire du processus LSASS, elle figure en tant que technique d'exploitation.

Exploit/APC_Exec

Afin d'échapper aux défenses fondées sur les processus ou élever leurs privilèges, les attaquants peuvent tenter d'injecter du code malveillant dans des processus de la file d'attente APC (appel de procédure asynchrone). L'injection APC est une méthode qui exécute du code arbitraire dans des processus actifs distincts. Si Endpoint Security détecte une exécution de code local via APC, elle figure en tant que technique d'exploitation Exploit/APC_Exec.

Pilote Vulnérable

Les pilotes vulnérables sont des pilotes présentant des vulnérabilités qui ont été exploitées dans le contexte de menace. Cela peut inclure des pilotes obsolètes contenant des failles de sécurité.

Les pilotes fournis par des fournisseurs légitimes peuvent contenir des vulnérabilités que des logiciels malveillants pourraient exploiter pour infecter un ordinateur ou désactiver le logiciel de sécurité. Ces pilotes ne sont pas malveillants en eux-mêmes et peuvent être installés sur des ordinateurs sans constituer une menace pour la sécurité. Par conséquent, ils ne sont pas initialement détectés comme des logiciels malveillants. La protection anti-exploitation bloque l'utilisation de pilotes vulnérables, sauf lorsque le pilote se charge au démarrage du système d'exploitation.

Exclusions

Pour exclure la détection d'une technique pour un programme spécifique :

- Sur la page Détection d'Exploitations, dans la section Action, sélectionnez Ne plus détecter pour un programme spécifique.

Configurer la Protection Anti-Exploitation (Ordinateurs Windows)