Aplica A: ThreatSync+ NDR

Para optimizar la recopilación, identificación y detección de ciberataques basados en la red, le recomendamos que siga estas prácticas recomendadas para instalar y configurar ThreatSync+ NDR:

- Antes de Empezar

- Ajustes Recomendados del Firebox

- Verificar el Tráfico del Firebox

- Configurar los Colectores para Recopilar el Tráfico de Red

- Recomendaciones sobre Políticas y Zonas

- Revisar las Sugerencias de Activos y Subredes Descubiertos

- Alertas y Reglas de Notificación Recomendadas

- Configurar Informes Programados

- Revisar y Responder Smart Alerts

Antes de Empezar

Antes de instalar y configurar ThreatSync+ NDR, asegúrese de que cumple los requisitos previos especificados en Inicio Rápido — Configurar ThreatSync+ NDR.

Ajustes Recomendados del Firebox

Antes de habilitar y utilizar ThreatSync+ NDR, asegúrese de que:

- Tiene un Firebox administrado en WatchGuard Cloud o que utiliza WatchGuard Cloud para la visibilidad de registros e informes.

- Active la casilla de selección Enviar un mensaje de registro para los informes o Enviar un mensaje de registro en cada política de su Firebox administrado localmente que esté configurado para enviar datos de registro a WatchGuard Cloud.

- Enviar un mensaje de registro para los informes — Esta casilla de selección aparece en los ajustes de Generación de Registros para una política de filtrado de paquetes que permite las conexiones. Para las políticas de proxy, este ajuste se encuentra en la acción del proxy y se denomina Habilitar generación de registros para informes.

- Enviar un mensaje de registro — En una política de filtro de paquetes y proxy, esta casilla de selección aparece en los ajustes de Generación de Registros.

- Actualice cualquier Firebox de su cuenta de WatchGuard Cloud a Fireware v.12.10.3 o superior. Para obtener instrucciones sobre cómo actualizar su Firebox desde WatchGuard Cloud, vaya a Actualizar Firmware en WatchGuard Cloud.

Verificar el Tráfico del Firebox

Después de habilitar ThreatSync+ NDR, el servicio comienza automáticamente a monitorizar y analizar los registros de tráfico de Firebox de todos los Fireboxes asociados con la cuenta que se administran en WatchGuard Cloud o que están configurados para enviar datos de registros e informes a WatchGuard Cloud para su visibilidad.

ThreatSync+ NDR analiza los mensajes de registro de tráfico en bloques de 30 minutos y utiliza el aprendizaje automático y otros análisis avanzados para identificar amenazas. Podrá ver los datos en la interfaz de usuario de ThreatSync+ (desde el menú Monitorizar) aproximadamente una hora después de iniciar la prueba.

En la página Resumen de la Red, asegúrese de que los widgets Total de Dispositivos y Tráfico Total muestran valores distintos de cero.

Configurar los Colectores para Recopilar el Tráfico de Red

Cuando instale y configure el Agente de Colección de ThreatSync+ NDR (para Windows o Linux) y el Agente de Registro de Windows para recopilar datos de conmutadores y firewalls de terceros, le recomendamos que siga estas prácticas recomendadas:

- Cuando instale un agente, asegúrese de haber iniciado sesión en una computadora dedicada con una cuenta de administrador dedicada. En las computadoras con Windows, la cuenta de administrador que utilice para instalar el agente debe permanecer siempre conectada.

- Asegúrese de que la computadora dedicada tenga instalado y en ejecución un software antivirus.

- Asegúrese de reiniciar la computadora en la que están instalados los agentes si se produce un corte de energía o si hay una actualización automática que requiere reiniciar el sistema.

- Para computadoras con Windows, asegúrese de configurar los dispositivos para enviar datos sFlow y NetFlow a la dirección IP de Windows del colector y no a la dirección IP del Subsistema Windows para Linux (WSL).

Para más información, vaya a Acerca de los Colectores de ThreatSync+ NDR.

Recomendaciones sobre Políticas y Zonas

Para minimizar el tiempo de respuesta y maximizar la protección de la red, le recomendamos que configure y ajuste sus políticas para:

- Refleje las políticas de seguridad de su organización.

- Aplique políticas únicamente a partes de su red que rigen sus políticas organizacionales.

- Refleje la gravedad apropiada para su organización.

Recomendamos estas prácticas recomendadas para la configuración de políticas y zonas:

- Comience con un conjunto pequeño y manejable de políticas. Recomendamos que comience con el subconjunto de 33 políticas que se incluyen en el Informe Objetivo de Defensa de Prevención de Ransomware. Para más información, vaya a Políticas de Prevención de Ransomware.

- Ajuste estas políticas para que solo reciba alertas que sean procesables; es decir, alertas a las que pueda responder y remediar para que no se repitan.

- Desactive las políticas que no se apliquen a su red.

- Utilice zonas para reducir el número de direcciones IP, organizaciones y dominios que cubre una política, de modo que solo se apliquen las reglas a los sistemas que sean necesarios. Por ejemplo, en lugar de la zona Todas las Direcciones IP Internas, puede crear otra zona que incluya solo las subredes para las que desea recibir alertas. Para más información, vaya a Acerca de las Políticas y Zonas de ThreatSync+.

- Cree políticas adicionales que amplíen la protección de su red y ajústelos para evitar que se generen demasiadas alertas.

Para más información, vaya a Ajuste de Política.

Le recomendamos que espere entre dos y tres días antes de configurar las políticas para que ThreatSync+ pueda monitorizar y aprender sobre su red.

Revisar las Sugerencias de Activos y Subredes Descubiertos

Para ayudar a ThreatSync+ a tomar mejores decisiones sobre la gravedad de las amenazas, identifique sus activos importantes. Se responde de manera diferente a un ataque contra un activo crítico que a uno contra un activo no crítico. Cuando define los activos y les asigna niveles de importancia, ThreatSync+ puede priorizar mejor las alertas.

Con el tiempo, se unen nuevos activos a su red y los activos existentes cambian de roles. La página Descubrir de la UI de ThreatSync+ le muestra cuándo ocurre esto para que pueda crear un nuevo activo o actualizar uno existente. Es importante revisar periódicamente los activos no identificados.

Las sugerencias de activos recomiendan uno de estos tres tipos de acciones:

- Aceptar un nuevo activo que aún no se ha configurado.

- Agregar un rol adicional a un activo existente.

- Eliminar un rol de un activo existente.

Recomendamos estas prácticas recomendadas para los activos descubiertos:

- Le recomendamos que acepte los activos descubiertos. Cuanto más sepa ThreatSync+ sobre los activos críticos de su red, más eficaz será a la hora de alertarle sobre amenazas importantes.

- Si no reconoce un activo sugerido, es posible que no esté autorizado. Recomendamos que lo etiquete y tome medidas correctivas inmediatamente.

- Etiquete las subredes para que sea más fácil reconocer las diferentes partes de su red. Por ejemplo, las direcciones IP son difíciles de seguir porque son muy similares. Si adjunta nombres de organizaciones y etiquetas a sus subredes internas, puede etiquetarlas para que sea más fácil comprender las amenazas potenciales que ThreatSync+ muestra en Smart Alerts, comportamientos y alertas de política. Al igual que los dispositivos, las sugerencias de subredes se muestran en la página Descubrir.

Para más información, vaya a Descubrimiento de Activo de ThreatSync+ NDR.

Alertas y Reglas de Notificación Recomendadas

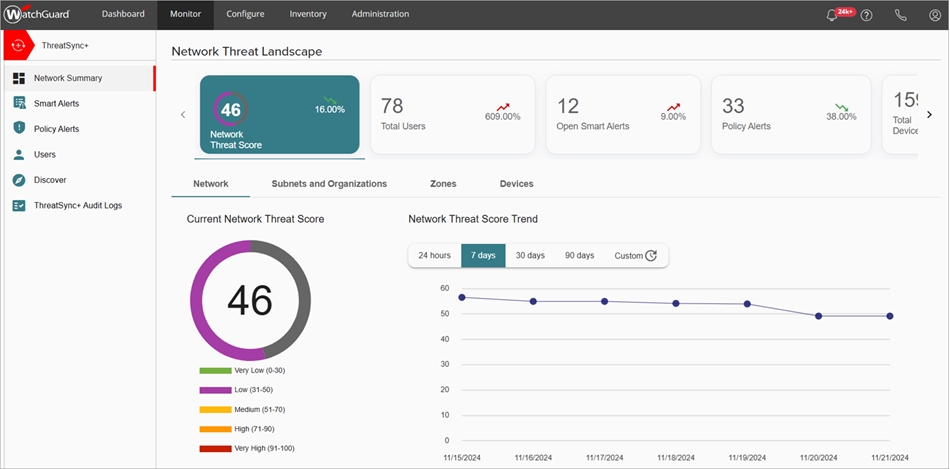

Una práctica recomendada es monitorizar las alertas en la UI de ThreatSync+ a medida que se generan. Puede ver la página Resumen de la Red para obtener una descripción general de las tendencias de su red, incluida información detallada sobre Smart Alerts y alertas de política.

Para facilitar la respuesta a las amenazas en su red, le recomendamos que configure WatchGuard Cloud para que envíe notificaciones por correo electrónico cuando ThreatSync+ detecte una amenaza o vulnerabilidad. Para configurar notificaciones por correo electrónico, especifique qué alertas de política y Smart Alerts generan una notificación cuando se crean o actualizan.

Para más información sobre las reglas de notificación, vaya a Configurar Alertas y Reglas de Notificación de ThreatSync+.

Configurar Informes Programados

Los informes le ayudan a monitorizar las amenazas e identificar posibles vulnerabilidades en su red. Le recomendamos que programe los informes de ThreatSync+ para que se ejecuten en WatchGuard Cloud. Cada informe programado puede contener múltiples informes. WatchGuard Cloud envía los informes programados por correo electrónico como un archivo adjunto en formato .PDF comprimido a los destinatarios que usted especifique.

Le recomendamos que programe los dos informes predeterminados:

Informe de Resumen Ejecutivo

El Informe de Resumen Ejecutivo de ThreatSync+ ofrece una descripción general de las amenazas y vulnerabilidades que detecta ThreatSync+. Este informe muestra una puntuación de amenazas general para su red y métricas detalladas que le ayudarán a identificar áreas de mejora. Para más información, vaya a Informe de Resumen Ejecutivo de ThreatSync+ NDR.

Informe Objetivo de Defensa de Prevención de Ransomware

El Informe Objetivo de Defensa de Prevención de Ransomware de ThreatSync+ monitoriza su red en busca de vulnerabilidades que puedan hacer que su organización sea más susceptible al ransomware. Este informe es un componente clave para ayudarle a prevenir ataques de ransomware. Para más información, vaya a Informe Objetivo de Defensa de Prevención de Ransomware.

Para más información, vaya a Programar Informes de ThreatSync+.

Revisar y Responder Smart Alerts

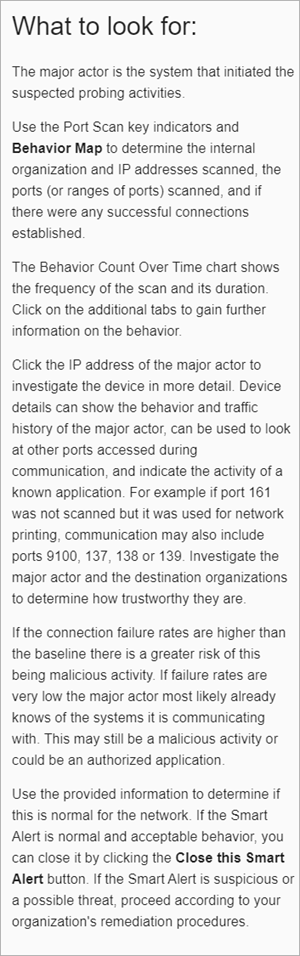

Le recomendamos que comience la revisión de Smart Alert en la sección En Qué Fijarse para más información sobre el tipo de amenaza y revisar las sugerencias para remediarla. Es una buena práctica abordar primero los comportamientos que se producen más adelante en el proceso del ciberataque, como la exfiltración, pero también es importante abordar las amenazas anteriores para detectar un ataque de forma temprana.

La sección En Qué Fijarse muestra información importante sobre el tipo de Smart Alert y recomendaciones sobre cómo revisar y diagnosticar la amenaza. Cada Smart Alert muestra la sección En Qué Fijarse en la pestaña Resumen y también en cada pestaña de tipo de comportamiento que describe la actividad de la Smart Alert específica.

Para más información, vaya a Revisar los Detalles de una Smart Alert.

Cerrar Smart Alerts

Es importante cerrar una Smart Alert después de revisarla y remediarla. Esto le permite realizar un seguimiento de las Smart Alerts abiertas y también permite a ThreatSync+ realizar un seguimiento de la rapidez con la que completa el proceso de revisión y remediación. Dado que ThreatSync+ aprende continuamente sobre su red, cuando cierra las Smart Alerts, proporciona información valiosa que ayuda a la IA de ThreatSync+ a comprender mejor su red e interpretar futuras Smart Alerts.

Le recomendamos que establezca y configure el Informe de Resumen Ejecutivo para ver métricas sobre cuántas Smart Alerts están abiertas durante un período de tiempo específico y la rapidez con la que los operadores las abordan. Para más información, vaya a Informe de Resumen Ejecutivo de ThreatSync+ NDR.

Inicio Rápido — Configurar ThreatSync+ NDR