Aplica A: WatchGuard Core MDR for Microsoft

Si tiene una licencia de WatchGuard Core MDR for Microsoft, para permitir que el equipo del WatchGuard SOC supervise Microsoft Defender for Endpoints en su entorno, debe completar estos pasos:

- Comprobar que Tiene las licencias de Microsoft Necesarias

- Permitir los Permisos para la Aplicación WatchGuard MDR for MS Defender

- Proporcionar Acceso a Microsoft Defender for Endpoints

- Habilitar las Funciones Avanzadas en Microsoft Defender for Endpoints

- Completar el Formulario de Incorporación

Comprobar que Tiene las licencias de Microsoft Necesarias

Microsoft proporciona diferentes versiones y licencias de Microsoft Defender for Endpoint.

WatchGuard Core MDR for Microsoft requiere que tenga estas licencias de Microsoft:

Requisitos de Licencias de Microsoft para los Endpoints

Cada endpoint que desee que el WatchGuard SOC monitorize debe tener una licencia Defender for Endpoint P1 o Defender for Endpoint P2.

Requisitos de Licencias de Microsoft para Acceso del SOC

Para que los analistas del WatchGuard SOC tengan acceso a su panel de control de Microsoft Defender como usuarios externos, debe tener al menos cuatro licencias Entra ID Plan 2.

Para ver sus licencias de suscripción de Microsoft:

- Vaya a portal.office.com e inicie sesión con una cuenta de administrador global.

- En la esquina superior izquierda haga clic en

.

. - Seleccione la aplicación Admin.

- En el menú de navegación de la izquierda, seleccione Facturación > Licencias.

- En la pestaña Suscripciones, vea sus licencias.

Esta tabla muestra las suscripciones de Microsoft que admite WatchGuard Core MDR for Microsoft y muestra qué licencias de Microsoft requeridas están incluidas en cada suscripción para la implementación de WatchGuard Core MDR for Microsoft. También muestra las licencias adicionales de Microsoft requeridas que debe comprar:

| Suscripción de Microsoft | Disponible con la Suscripción de Microsoft para la Implementación de MDR | Complementos Obligatorios | Complementos Opcionales |

|---|---|---|---|

|

Microsoft 365 Enterprise E3 |

Ingesta de Telemetría — Defender for Endpoint Plan 1 Acceso al Equipo del SOC — Entra ID Plan 1 (Azure/EMS) |

Acceso al Equipo del SOC — Entra ID Plan 2 (Azure/EMS) |

Defender for Servers |

|

Microsoft 365 Enterprise E5 |

Ingesta de Telemetría — Defender for Endpoint Plan 2 Acceso al Equipo del SOC — Entra ID Plan 2 (Azure/EMS) |

Ninguno |

Defender for Servers |

|

Microsoft 365 Business Premium |

Ingesta de Telemetría — Defender for Endpoint Plan 1 + Plan 2 Acceso al Equipo del SOC — Entra ID Plan 1 (Azure/EMS) |

Acceso al Equipo del SOC — Entra ID Plan 2 (Azure/EMS) |

Defender for Servers |

Póngase en contacto con su proveedor de Microsoft para asegurarse de que tiene las licencias correctas.

Si bien las licencias Microsoft 365 Enterprise E3 y Microsoft 365 Business Premium admiten el control de acceso basado en roles a través de Microsoft Entra ID, para proporcionar acceso a los analistas del SOC, debe crear un grupo de seguridad y asignar el rol Operador de Seguridad a cualquier miembro de ese grupo.

Para obtener más información acerca de las funciones de las diferentes licencias de Microsoft, vaya a Microsoft Defender for Business y Endpoints P1 y P2 en la documentación de Microsoft.

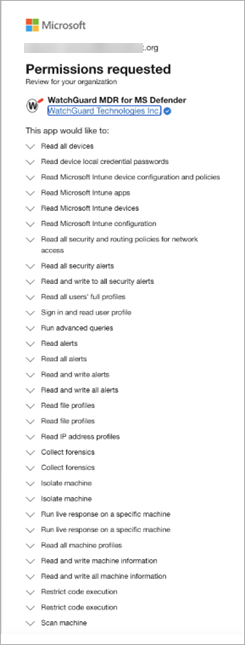

Permitir los Permisos para la Aplicación WatchGuard MDR for MS Defender

Para permitir que WatchGuard MDR monitorice sus endpoints, debe autorizar la aplicación WatchGuard MDR for MS Defender para que se conecte a su entorno de Azure Cloud.

Para permitir que la aplicación WatchGuard MDR for MS Defender se conecte a su entorno de Azure Cloud:

-

Vaya a Aprobar WatchGuard MDR for MS Defender e inicie sesión en su entorno Microsoft con una cuenta de administrador global de Microsoft Azure.

Se abre un cuadro de diálogo de Permisos Solicitados.

- Haga clic en Aceptar.

- Vaya a Microsoft Entra ID > Propiedades y busque su ID de Inquilino.

- Copie su ID de Inquilino para utilizarlo más adelante en estas instrucciones.

Proporcionar Acceso a Microsoft Defender for Endpoints

Para habilitar el acceso a Microsoft Defender for Endpoints, debe completar estos pasos:

- Crear una Organización Conectada en Entra ID

- Crear Grupos de Seguridad en Entra ID

- Crear Catálogos en Entra ID

- Crear Paquetes de Acceso en Administración de Derechos (Microsoft Defender For Endpoint P1, P2 y Defender for Business)

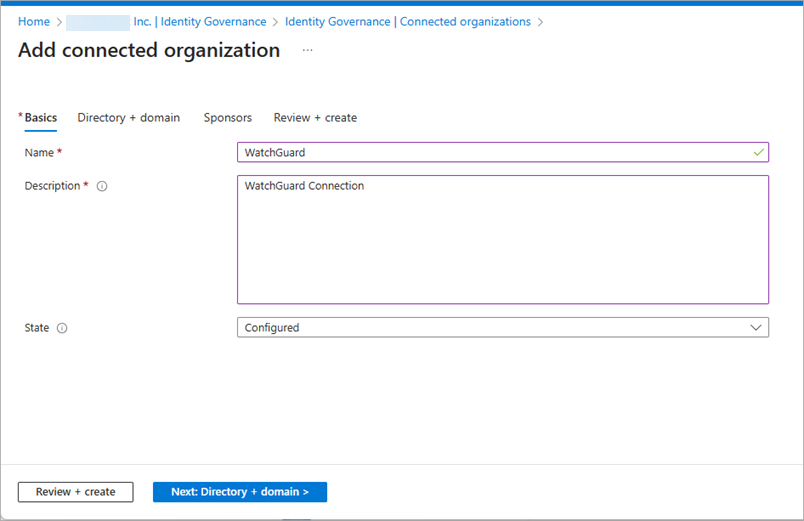

Crear una Organización Conectada en Entra ID

En Entra ID, cree una organización conectada para WatchGuard a fin de restringir quién puede solicitar acceso al paquete de acceso.

Para crear una organización conectada:

- Vaya al Portal de Microsoft Azure en portal.azure.com e inicie sesión con una cuenta de administrador global.

- Vaya a Microsoft Entra ID > Administrar > Gobernanza de Identidades > Administración de Derechos > Organizaciones Conectadas > Agregar Organización Conectada.

Se abre la página Agregar Organización Conectada.

- En el cuadro de texto Nombre, ingrese WatchGuard.

- En el cuadro de texto Descripción, ingrese Conexión de WatchGuard.

- En la lista desplegable de Estado, seleccione Configurado. Para obtener más información acerca de las propiedades de estado, vaya a Propiedad de Estado de Organizaciones Conectadas en la documentación de Microsoft.

- Haga clic en Siguiente: Directorio + Dominio.

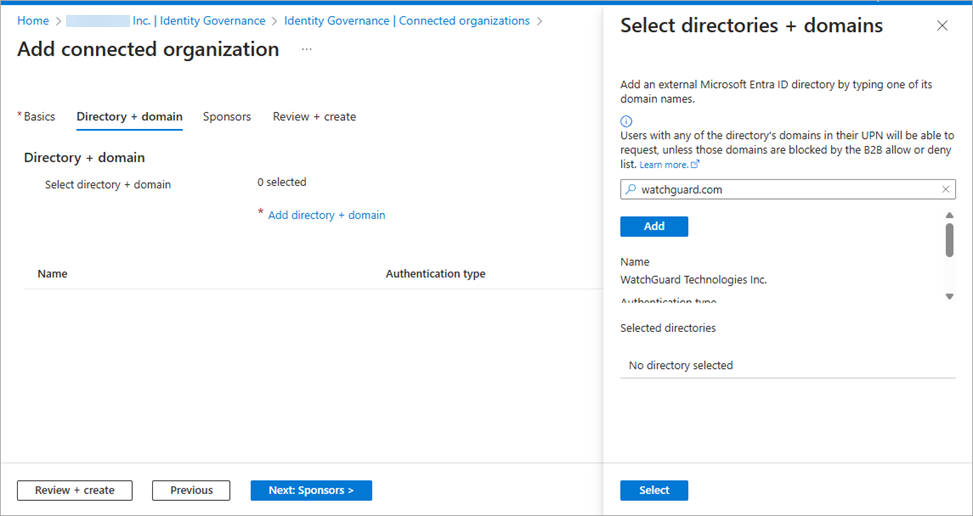

- Haga clic en Agregar Directorio + Dominio.

Se abre la página Seleccionar Directorios + Dominios.

- En el cuadro de búsqueda, busque watchguard.com. Haga clic en Agregar > Seleccionar.

- Seleccione la pestaña Revisar + Crear.

- Revise la configuración de la organización y haga clic en Crear.

Crear Grupos de Seguridad en Entra ID

Microsoft utiliza grupos de Entra ID para administrar usuarios que necesitan el mismo acceso y los mismos permisos a los recursos, como aplicaciones y servicios potencialmente restringidos.

Para crear grupos de seguridad, siga los pasos para su suscripción y licencia de Microsoft:

- Crear Grupos de Seguridad para Microsoft 365 (Licencia E5)

- Crear un Grupo de Seguridad para Microsoft Defender (Licencia E3 y Defender for Business)

Crear Grupos de Seguridad para Microsoft 365 (Licencia E5)

Desde el portal Azure Entra ID, puede crear un grupo básico y agregar sus miembros simultáneamente. Entre los roles de Entra ID que pueden administrar grupos están:

- Administrador de Grupos

- Administrador de Usuarios

- Administrador de Roles Privilegiados

- Administrador Global

Los grupos proporcionan permisos para interactuar con Microsoft Defender for Endpoint. Revise los roles de Entra ID para la administración de grupos en Roles Menos Privilegiados por Tarea en Microsoft Entra ID en la documentación de Microsoft.

Si tiene una licencia E5 de Microsoft 365, debe crear estos grupos:

- Analistas del SOC

- Aprobadores del SOC

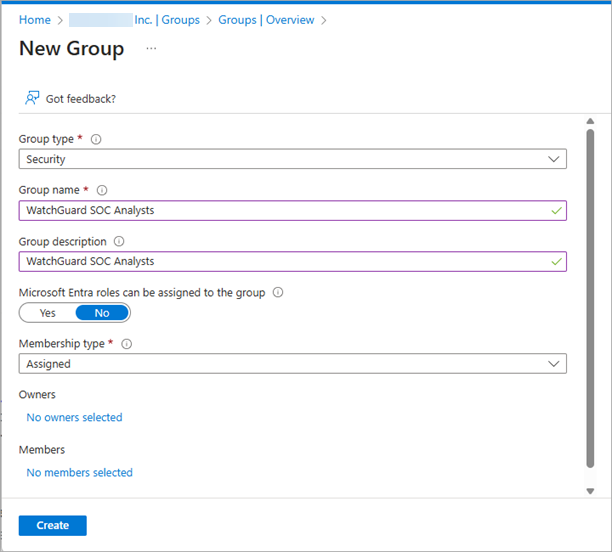

Para crear los grupos y agregar miembros:

- Vaya al Portal de Microsoft Azure en portal.azure.com e inicie sesión con una cuenta de administrador global.

- Vaya a Azure Entra ID > Grupos > Nuevo Grupo.

Se abre el cuadro de diálogo Nuevo Grupo.

- Configure estas opciones para el grupo Analistas del WatchGuard SOC:

- Tipo de Grupo — Seguridad

- Nombre del Grupo — Analistas del WatchGuard SOC

- Descripción del Grupo — Analistas del WatchGuard SOC

- Los Roles de Entra ID se Pueden Asignar al Grupo — No

- Tipo de Membresía — Asignada

- Propietarios — Opcionalmente agregar Propietarios o Miembros. También puede agregar miembros y propietarios después de crear el grupo.

Para completar este grupo más tarde, envíe invitaciones a los analistas del WatchGuard SOC, autorizados por los miembros del grupo Aprobadores del SOC.

- Haga clic en Crear.

- Haga clic en Nuevo Grupo.

Se abre el cuadro de diálogo Nuevo Grupo. - Configure estas opciones para el grupo Aprobadores del WatchGuard SOC:

- Tipo de Grupo — Seguridad

- Nombre del Grupo — Aprobadores del WatchGuard SOC

- Descripción del Grupo — Aprobadores del WatchGuard SOC

- Los Roles de Entra ID se Pueden Asignar al Grupo — No

- Tipo de Membresía — Asignada

- Propietarios — Después de crear el grupo y establecer la organización conectada, póngase en contacto con su representante de WatchGuard para obtener la información de contacto de los miembros de este grupo.

Los miembros que agregue aquí son los autorizadores iniciales de los miembros del equipo del SOC. Este es un pequeño grupo de usuarios que aprueba el acceso a los miembros del grupo Analistas del WatchGuard SOC.

Después de crear el grupo y establecer la organización conectada, póngase en contacto con su ingeniero de ventas para obtener la información de contacto de los miembros de este grupo.

Crear un Rol Personalizado para Microsoft 365 (Licencia E5)

Para crear un rol personalizado:

Con una licencia de Microsoft Defender for Business y una licencia E3, solo tiene que crear un rol personalizado para los Analistas del WatchGuard SOC.

Para crear el grupo y agregar miembros:

- Inicie sesión en Microsoft Security y vaya a Configuración > Microsoft Defender XDR.

Se abre la página de Microsoft Defender XDR.

Si Microsoft Defender XDR no está disponible en el menú de ajustes, debe comprar una Licencia EMS de Microsoft.

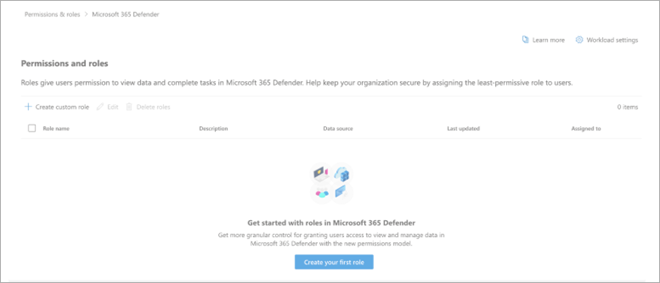

- En el menú de navegación de la izquierda, seleccione Permisos y Roles.

Se abre la página Activar el Control de Acceso Basado en Roles Unificado.

No habilite las cargas de trabajo. Esta opción no se aplica a los roles y permisos específicamente para los endpoints de Microsoft Defender.

- Haga clic en Ir a Permisos y Roles.

Se abre la página Permisos y Roles.

- Haga clic en Crear Su Primer Rol.

Se abre la página Crear Su Primer Rol. - En el cuadro de texto Nombre de Rol, ingrese Analistas del WatchGuard SOC.

- En el cuadro de texto Descripción, ingrese Analistas del WatchGuard SOC.

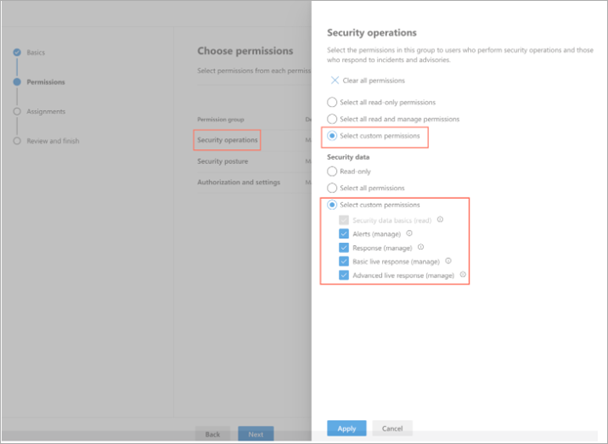

- En el menú Elegir Permisos, seleccione Operaciones de Seguridad.

Se abren los ajustes de Operaciones de Seguridad.

- Seleccione Seleccionar Permisos Personalizados.

- En la lista Datos de Seguridad > Seleccionar Permisos Personalizados, marque estas casillas de selección:

- Conceptos Básicos de Datos de Seguridad (leer)

- Alertas (administrar)

- Respuesta (administrar)

- Respuesta Básica en Vivo (administrar)

- Respuesta en Vivo Avanzada (administrar)

- Haga clic en Aplicar.

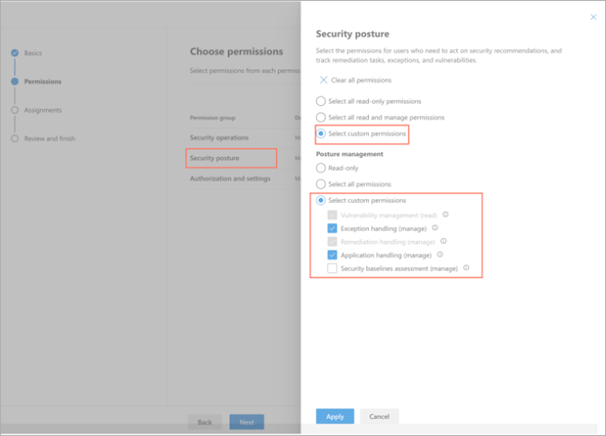

- En el menú Elegir Permisos, seleccione Postura de Seguridad.

Se abren los ajustes de Postura de Seguridad.

- Seleccione Seleccionar Permisos Personalizados.

- En la lista Administración de Postura > Seleccionar Permisos Personalizados, marque estas casillas de selección:

- Administración de Vulnerabilidades (leer)

- Manejo de Excepciones (administrar)

- Manejo de Remediación (administrar)

- Manejo de Aplicaciones (administrar)

- Haga clic en Aplicar. No es necesario configurar las opciones Autorización y Ajustes.

- Haga clic en Siguiente.

Se abre la página Asignaciones. - En el cuadro de texto Nombre de la Asignación, ingrese Asignación de WatchGuard Defender for Endpoint.

- En el cuadro de búsqueda Asignar Usuarios y Grupos, busque y seleccione el grupo Analistas del WatchGuard SOC.

- En la lista desplegable Fuentes de Datos, seleccione Microsoft Defender for Endpoint.

- Haga clic en Agregar.

- Seleccione Revisar y Finalizar.

- Después de revisar los ajustes, haga clic en Enviar.

Crear un Grupo de Seguridad para Microsoft Defender (Licencia E3 y Defender for Business)

Con una licencia E3 o Defender for Business, no se crea un rol personalizado para asignar a los Analistas del WatchGuard SOC. Asigne un rol fijo como Operador de Seguridad a todos los miembros de los grupos que cree.

En el portal de Azure Entra ID, puede crear un grupo básico y agregar sus miembros al mismo tiempo. Entre los roles de Entra ID que pueden administrar grupos están:

- Administrador de Grupos

- Administrador de Usuarios

- Administrador de Roles Privilegiados

- Administrador Global

Los grupos proporcionan permisos para interactuar con Microsoft Defender for Endpoint. Revise los roles de Entra ID para la administración de grupos en Roles Menos Privilegiados por Tarea en Microsoft Entra ID en la documentación de Microsoft.

Si tiene una licencia E3 o Defender for Business de Microsoft 365, debe crear estos grupos:

- Analistas del SOC

- Aprobadores del SOC

Usted asigna el rol Operador de Seguridad a cualquier miembro que pertenezca a estos grupos.

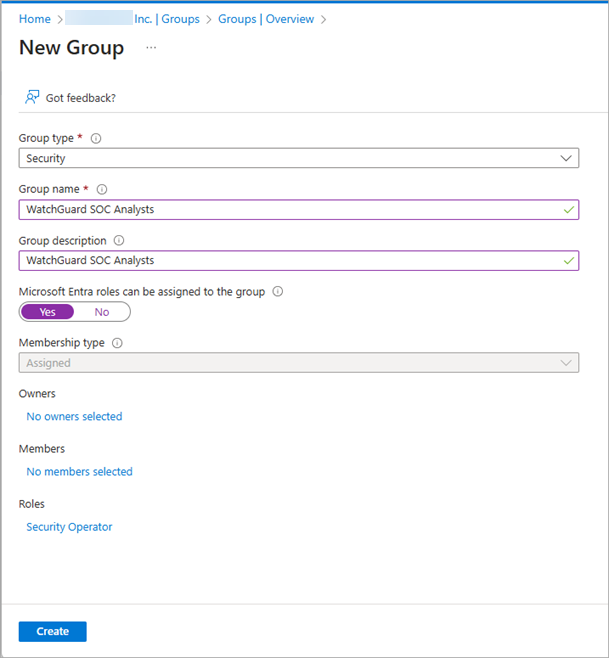

Para crear los grupos y agregar miembros:

- Vaya al Portal de Microsoft Azure en portal.azure.com e inicie sesión con una cuenta de administrador global.

- Vaya a Microsoft Entra ID > Grupos > Nuevo Grupo.

Se abre el cuadro de diálogo Nuevo Grupo.

- Configure estas opciones para el grupo Analistas del WatchGuard SOC:

- Tipo de Grupo — Seguridad

- Nombre del Grupo — Analistas del WatchGuard SOC

- Descripción del Grupo — Analistas del WatchGuard SOC

- Los Roles de Entra ID se Pueden Asignar al Grupo — Sí

- Tipo de Membresía — Asignada

- Propietarios — Opcionalmente agregar Propietarios o Miembros. También puede agregar miembros y propietarios después de crear el grupo.

Para completar este grupo más tarde, envíe invitaciones a los analistas del WatchGuard SOC, autorizados por los miembros del grupo Aprobadores del SOC. - Roles — Haga clic en No Hay Roles Seleccionados.

Se abre la página Roles de Directorios.- En el cuadro de búsqueda, busque y seleccione el rol Operador de Seguridad.

- Haga clic en Seleccionar.

- Haga clic en Crear.

- Haga clic en Nuevo Grupo.

Se abre el cuadro de diálogo Nuevo Grupo. - Configure estas opciones para el grupo Aprobadores del WatchGuard SOC:

- Tipo de Grupo — Seguridad

- Nombre del Grupo — Aprobadores del WatchGuard SOC

- Descripción del Grupo — Aprobadores del WatchGuard SOC

- Los Roles de Entra ID se Pueden Asignar al Grupo — Sí

- Tipo de Membresía — Asignada

- Roles — Haga clic en No Hay Roles Seleccionados.

Se abre la página Roles de Directorios.- En el cuadro de búsqueda, busque y seleccione el rol Operador de Seguridad.

- Haga clic en Seleccionar.

Los miembros que agregue aquí son los autorizadores iniciales de los miembros del equipo del SOC. Este es un pequeño grupo de usuarios que aprueba el acceso a los miembros del grupo Analistas del WatchGuard SOC.

Después de crear el grupo y establecer la organización conectada, póngase en contacto con su ingeniero de ventas para obtener la información de contacto de los miembros de este grupo. A continuación, debe invitar a los dos usuarios externos y agregarlos al grupo Aprobadores del WatchGuard SOC. Si no completa este paso, no hay un aprobador inicial para validar el acceso al grupo de aprobadores.

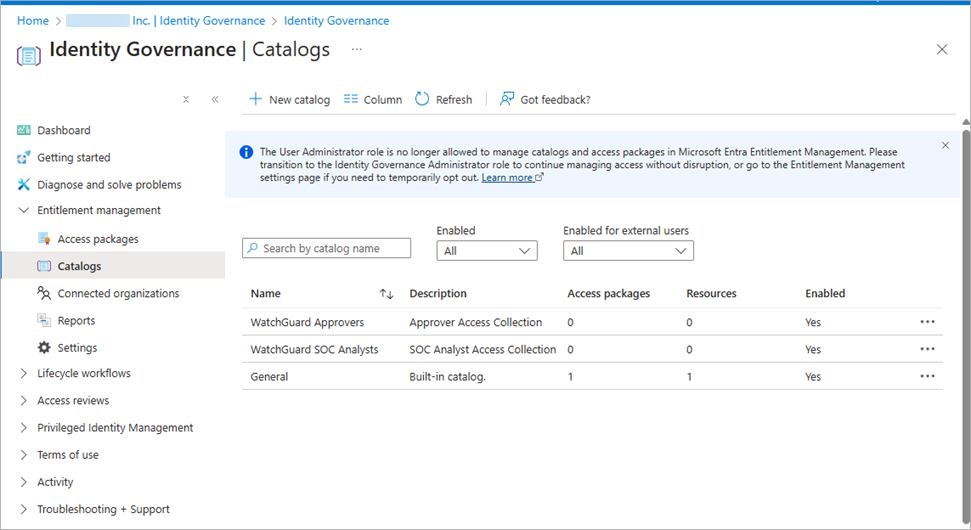

Crear Catálogos en Entra ID

En Entra ID, los catálogos agrupan recursos relacionados y paquetes de acceso. Debe crear catálogos para los grupos Analistas del WatchGuard SOC y Aprobadores del WatchGuard SOC.

Para crear catálogos:

- En el portal de Azure, vaya a Microsoft Entra ID > Administrar > Gobernanza de Identidades.

- En el menú de navegación de la izquierda, seleccione Catálogos > Nuevo Catálogo.

Se abre la página Nuevo Catálogo.

- En el cuadro de texto Nombre, ingrese Analistas del WatchGuard SOC.

- En el cuadro de texto Descripción, ingrese Colección de Acceso de Analistas del SOC.

- Para el interruptor Habilitado, seleccione Sí.

- Para el interruptor Habilitado para Usuario Externo, seleccione Sí.

- Haga clic en Crear.

- Haga clic en Nuevo Catálogo.

- En el cuadro de texto Nombre, ingrese Aprobadores de WatchGuard.

- En el cuadro de texto Descripción, ingrese Colección de Acceso de Aprobadores.

- Para el interruptor Habilitado, seleccione Sí.

- Para el interruptor Habilitado para Usuario Externo, seleccione Sí.

- Haga clic en Crear.

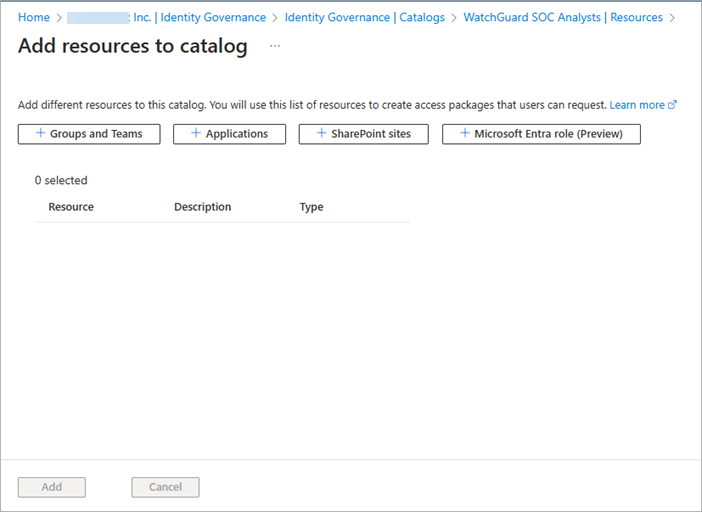

Agregar Recursos a Catálogos

Para agregar recursos a cada catálogo:

- En el portal de Azure, vaya a Microsoft Entra ID > Administrar > Gobernanza de Identidades.

- En el menú de navegación de la izquierda, seleccione Catálogos.

Se abre la página Catálogos.

- Seleccione el catálogo Analistas del WatchGuard SOC.

- En el menú de navegación de la izquierda, seleccione Administrar > Recursos > Agregar Recursos.

Se abre la página Agregar Recursos al Catálogo.

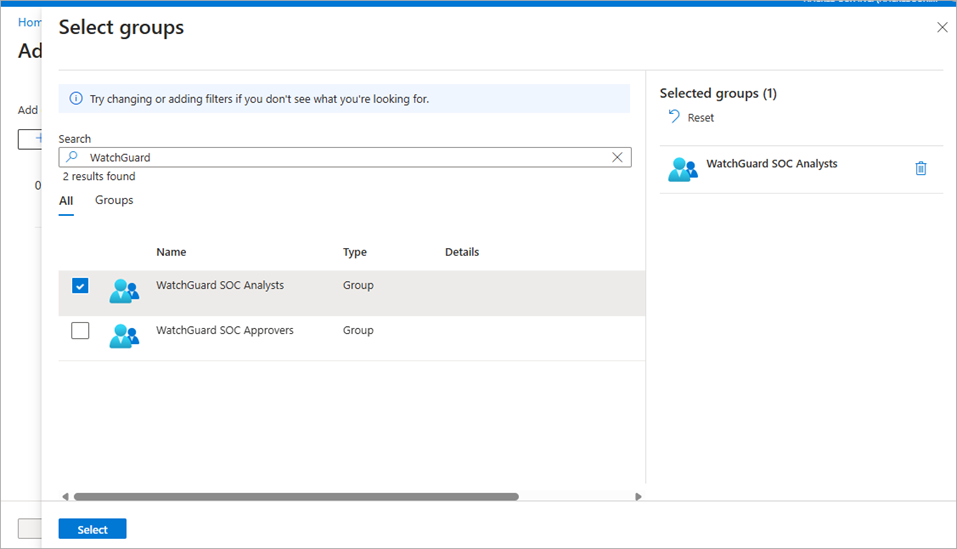

- Haga clic en + Grupos y Equipos.

Se abre la página Seleccionar Grupos.

- Seleccione el grupo Analistas del WatchGuard SOC. Haga clic en Seleccionar.

- Agregue el grupo al catálogo.

- Regrese a la página Catálogos y repita estos pasos para el catálogo Aprobadores de WatchGuard.

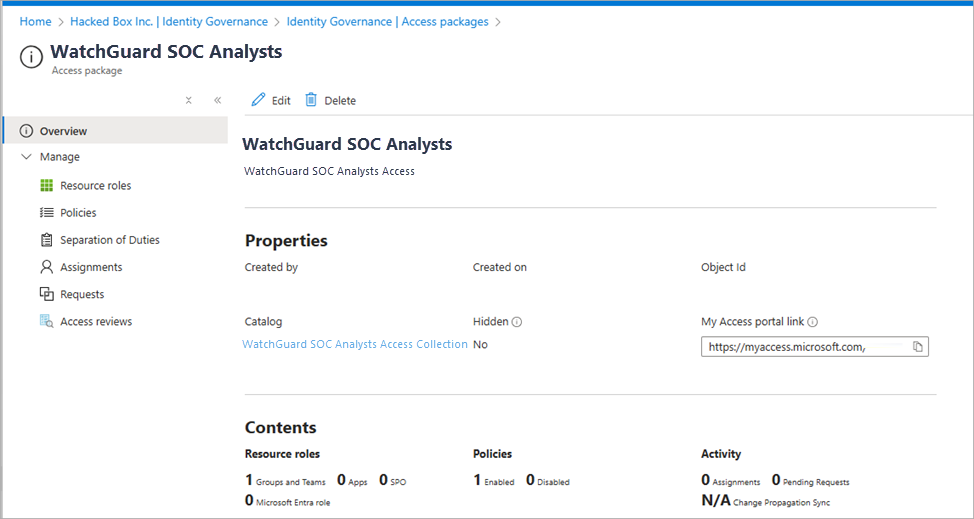

Crear Paquetes de Acceso en Administración de Derechos (Microsoft Defender For Endpoint P1, P2 y Defender for Business)

Para entornos con licencias de Microsoft Defender for Endpoint P1, P2 y Defender for Business, debe crear un nuevo paquete de acceso en Administración de Derechos. Un paquete de acceso le permite asignar acceso a múltiples recursos que están en el catálogo. Para asignar usuarios a un paquete de acceso, debe tener al menos una política.

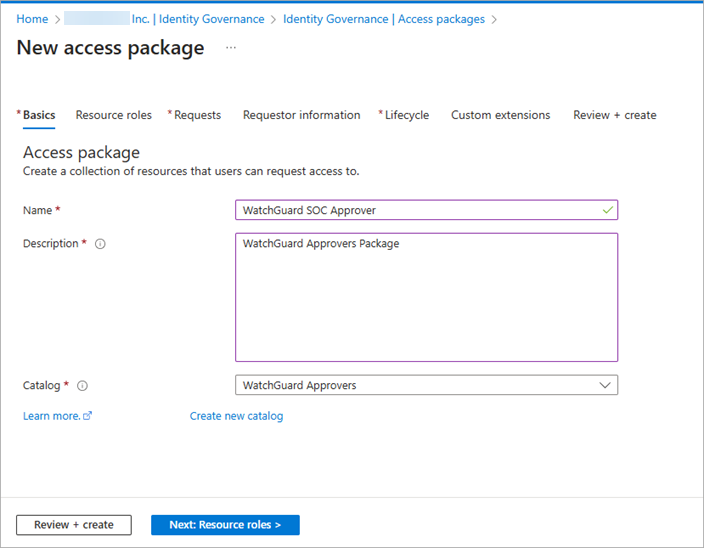

Crear Paquetes de Acceso

Debe crear un paquete de acceso para el grupo Aprobadores del WatchGuard SOC y un segundo paquete de acceso para el grupo Analistas de WatchGuard.

Para crear un paquete de acceso para el grupo Aprobadores del WatchGuard SOC:

- En el portal de Azure, vaya a Microsoft Entra ID > Administrar > Gobernanza de Identidades.

- En el menú de navegación de la izquierda, seleccione Administración de Derechos > Paquetes de Acceso > Nuevo Paquete de Acceso.

Se abre la página Nuevo Paquete de Acceso.

- En el cuadro de texto Nombre, ingrese Aprobadores del WatchGuard SOC.

- En el cuadro de texto Descripción, ingrese Paquete de Aprobadores de WatchGuard.

- En la lista desplegable Catálogo, seleccione Aprobadores de Acceso de WatchGuard.

- Haga clic en Siguiente: Roles de Recursos >.

- Haga clic en + Grupos y Equipos.

- Seleccione el grupo Aprobadores del WatchGuard SOC. Haga clic en Seleccionar.

El grupo Aprobadores del WatchGuard SOC se muestra en la lista Roles de Recursos.

- En la lista desplegable Rol, seleccione Miembro o Propietario.

- Haga clic en Siguiente: Solicitudes.

Aparece la pestaña Solicitudes.

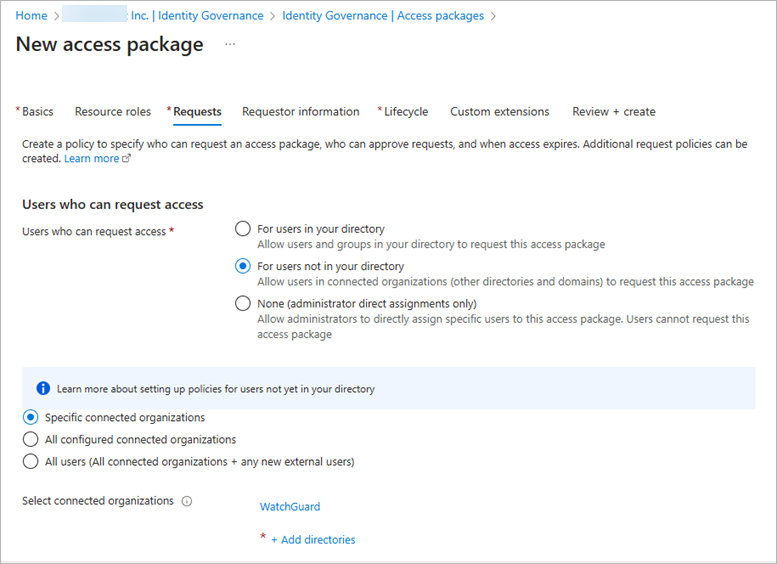

- En la sección Usuarios que Pueden Solicitar Acceso, seleccione Para Usuarios que No Estén en su Directorio y Organizaciones Conectadas Específicas.

- En la sección Seleccionar Organizaciones Conectadas, haga clic en +Agregar Directorios.

Aparece el panel Seleccionar Directorios.

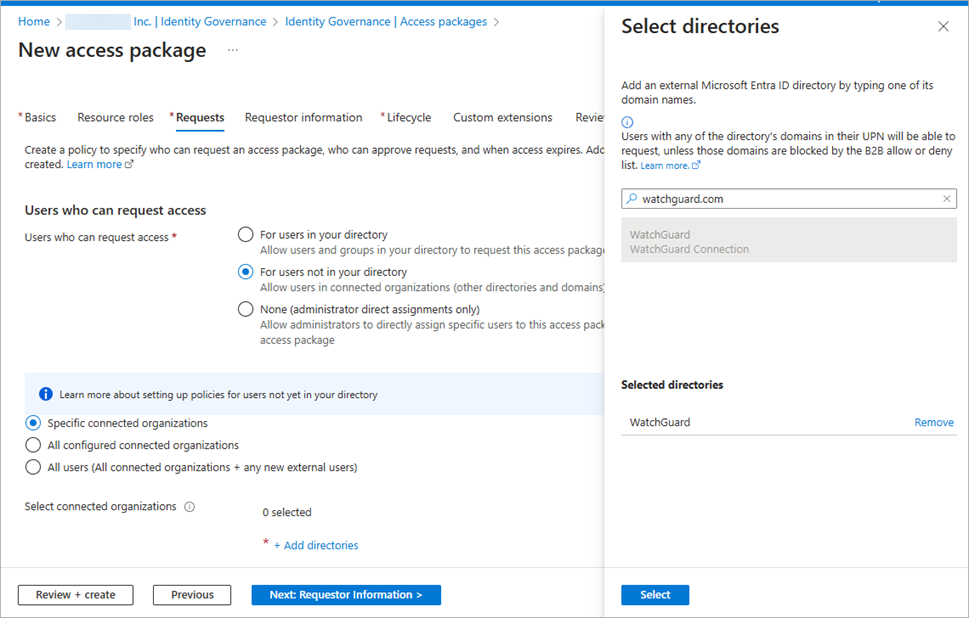

- En el cuadro de búsqueda, ingrese watchguard.com y seleccione WatchGuard. Haga clic en Seleccionar.

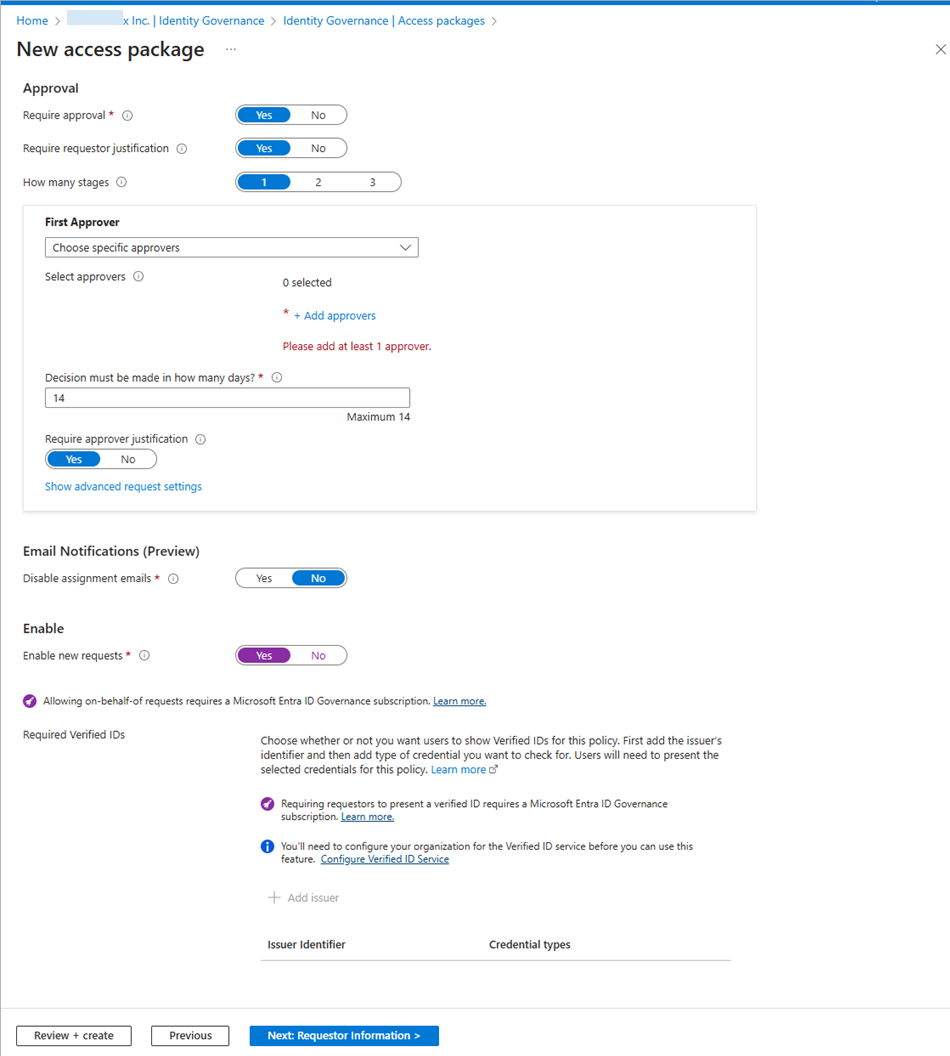

- Desplácese hasta la sección Aprobación.

- Para Requerir Aprobación, seleccione Sí.

- Para Requerir Justificación del Solicitante, seleccione Sí.

- Para Cuántas Etapas, seleccione 1.

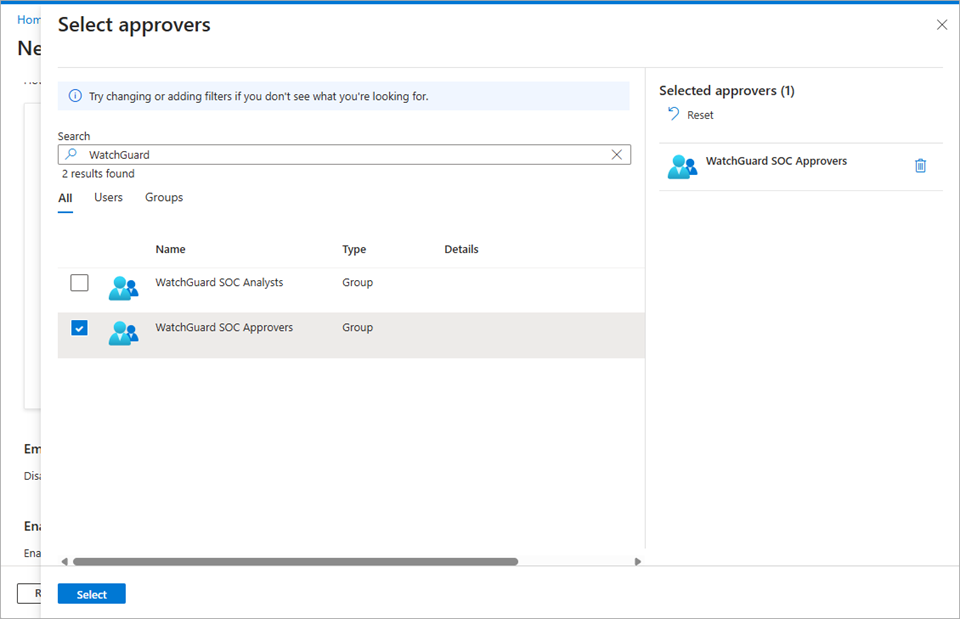

- En la lista desplegable Primer Aprobador, seleccione Elegir Aprobadores Específicos > Agregar Aprobadores.

Se abre la página Seleccionar Aprobadores.

- Busque y seleccione el grupo Aprobadores del WatchGuard SOC. Haga clic en Seleccionar.

Esto permite a los aprobadores agregar aprobadores adicionales si es necesario. - Para La Decisión Debe Tomarse en Cuántos Días, seleccione 14.

- Para Requerir Justificación del Aprobador, seleccione Sí.

- Para Habilitar Nuevas Solicitudes, seleccione Sí.

- Haga clic en Siguiente: Información del Solicitante. No es necesario configurar estas opciones.

- Haga clic en Siguiente: Ciclo de Vida.

Aparece la pestaña Ciclo de Vida. - Para Vencimiento de las Asignaciones de Paquetes de Acceso, seleccione Nunca.

- Para El Usuario Puede Solicitar una Escala de Tiempo Específica, seleccione No.

- Para Requerir Revisiones de Acceso, seleccione No.

- Haga clic en Siguiente: Reglas. No es necesario configurar estas opciones.

- Haga clic en Revisar + Crear.

- Revise los ajustes del paquete de acceso y haga clic en Crear.

Para crear un paquete de acceso para el grupo Analistas del WatchGuard SOC:

- En el portal de Azure, vaya a Microsoft Entra ID > Administrar > Gobernanza de Identidades.

- En el menú de navegación de la izquierda, seleccione Administración de Derechos > Paquetes de Acceso > Nuevo Paquete de Acceso.

Se abre la página Nuevo Paquete de Acceso. - En el cuadro de texto Nombre, ingrese Analista del WatchGuard SOC.

- En el cuadro de texto Descripción, ingrese Paquete de Analistas de WatchGuard.

- En la lista desplegable Catálogo, seleccione Analistas del WatchGuard SOC.

- Haga clic en Siguiente: Roles de Recursos.

- Haga clic en + Grupos y Equipos.

- Seleccione el grupo Analista del WatchGuard SOC. Haga clic en Seleccionar.

El grupo Aprobadores del WatchGuard SOC se muestra en la lista Roles de Recursos. - En la lista desplegable Rol, seleccione Miembro o Propietario.

- Haga clic en Siguiente: Solicitudes.

Aparece la pestaña Solicitudes. - En la sección Usuarios que Pueden Solicitar Acceso, seleccione Para Usuarios que No Estén en su Directorio y Organizaciones Conectadas Específicas.

- En la sección Seleccionar Organizaciones Conectadas, haga clic en +Agregar Directorios.

Aparece el panel Seleccionar Directorios. - En el cuadro de búsqueda, busque watchguard.com y seleccione WatchGuard. Haga clic en Seleccionar.

- Desplácese hasta la sección Aprobación.

- Para Requerir Aprobación, seleccione Sí.

- Para Requerir Justificación del Solicitante, seleccione Sí.

- Para Cuántas Etapas, seleccione 1.

- En la lista desplegable Primer Aprobador, seleccione Elegir Aprobadores Específicos > Agregar Aprobadores.

Se abre la página Seleccionar Aprobadores.

- Busque y seleccione el grupo Aprobadores del WatchGuard SOC. Haga clic en Seleccionar.

Los miembros del grupo de aprobadores aprueban el acceso a este grupo para los analistas. - Para La Decisión Debe Tomarse en Cuántos Días, seleccione 14.

- Para Requerir Justificación del Aprobador, seleccione Sí.

- Para Habilitar Nuevas Solicitudes, seleccione Sí.

- Haga clic en Siguiente: Información del Solicitante. No es necesario configurar estas opciones.

- Haga clic en Siguiente: Ciclo de Vida.

Aparece la pestaña Ciclo de Vida. - Para Vencimiento de las Asignaciones de Paquetes de Acceso, seleccione Nunca.

- Para El Usuario Puede Solicitar una Escala de Tiempo Específica, seleccione No.

- Para Requerir Revisiones de Acceso, seleccione No.

- Haga clic en Siguiente: Reglas. No es necesario configurar estas opciones.

- Haga clic en Revisar + Crear.

- Revise los ajustes del paquete de acceso y haga clic en Crear.

Enlace My Access Portal

El catálogo para el paquete de acceso está habilitado para usuarios externos. El usuario externo puede utilizar el enlace My Access Portal para solicitar el paquete de acceso.

Debe compartir ambos enlaces con WatchGuard para que los equipos apropiados puedan incorporar a los analistas y aprobadores del SOC.

El enlace comienza con myaccess, incluye una sugerencia de directorio y termina con una ID de paquete de acceso. Por ejemplo: https://myaccess.microsoft.com/@<directory_hint>#/access-packages/<access_package_id>

Cuando complete el Formulario de Incorporación de MDR Microsoft Defender for Endpoint, incluya los enlaces para Aprobadores del WatchGuard SOC y Analistas del WatchGuard SOC. Para obtener más información sobre el formulario, vaya a Completar el Formulario de Incorporación.

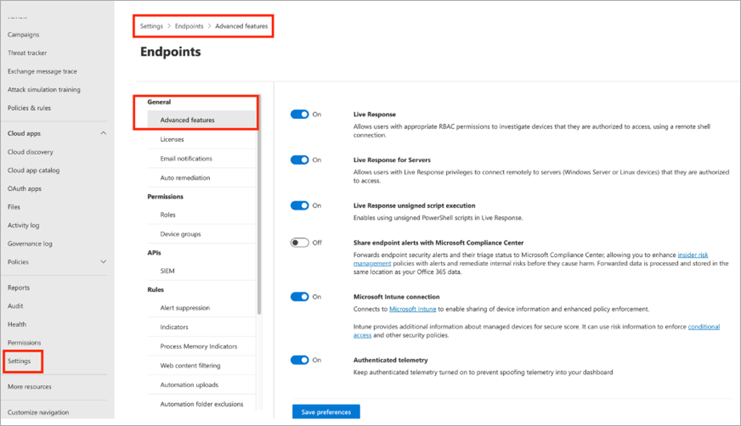

Habilitar las Funciones Avanzadas en Microsoft Defender for Endpoints

Si tiene un entorno Microsoft 365 Enterprise E5 o Microsoft 365 Enterprise E3, asegúrese de habilitar las funciones mínimas requeridas.

Para habilitar las funciones avanzadas requeridas, en Microsoft Defender for Endpoints:

- Vaya a Microsoft Defender e inicie sesión con un administrador de seguridad asignado o una cuenta de administrador global.

- En el menú de navegación de la izquierda, seleccione Ajustes > Endpoints > Funciones Avanzadas.

- Asegúrese de que las funciones avanzadas de Microsoft Defender cumplen con estos requisitos mínimos:

- Haga clic en Guardar Preferencias.

| Función Avanzada | Requisito |

|---|---|

| Restringir la correlación a grupos de dispositivos dentro del alcance | Opcional |

| EDR habilitado en modo bloquear | Obligatoria |

| Resolver alertas automáticamente | Obligatoria |

| Permitir o bloquear archivos | Obligatoria |

| Indicadores de red personalizados | Obligatoria |

| Protección contra manipulaciones | Obligatoria |

| Mostrar detalles del usuario | Obligatoria |

| Integración con Skype for Business | Opcional |

| Microsoft Defender for Cloud Apps | Obligatoria |

| Filtrado de contenido web (Administrado por el cliente del partner) | Obligatoria |

| Descubrimiento de dispositivos | Obligatoria |

| Descargar archivos en cuarentena | Obligatoria |

| Respuesta en vivo | Obligatoria |

| Respuesta en vivo para servidores | Obligatoria |

| Respuesta en vivo de ejecución de scripts no firmados | Obligatoria |

| Compartir alertas de endpoint con el Microsoft Compliance Center | Opcional |

| Conexión de Microsoft Intune | Obligatoria |

| Telemetría autenticada | Obligatoria |

| Vista previa de funciones | Opcional |

| Notificaciones de Ataque de Endpoint | Omitir |

Completar el Formulario de Incorporación

Después de configurar su entorno de Microsoft, complete el Formulario de Incorporación de MDR Microsoft Defender for Endpoint. Para completar el formulario, debe tener esta información de su cuenta Microsoft:

- ID de Inquilino de Microsoft — El formato de la ID del inquilino es: XXXXXXX-XXXX-MXXX-NXXX-XXXX. Para obtener instrucciones de Microsoft para encontrar su ID de inquilino, vaya a Cómo Encontrar su ID de Inquilino de Microsoft Entra en la documentación de Microsoft.

- Enlace de Aprobadores del WatchGuard SOC y Enlace de Analistas del WatchGuard SOC — Para obtener más información sobre estos enlaces, vaya a Enlace My Access Portal.

También necesita esta información:

- Nombre de la Empresa del Cliente — El nombre de la empresa de la cuenta de cliente para este conector.

- Nombre de la Empresa del Partner — El nombre de la empresa del Partner.

- ID del WatchGuard Partner — El formato de la ID del Partner es: ACC-XXXXXXX.

- Dirección de Correo Electrónico de Contacto del Partner — La dirección de correo electrónico de contacto del Partner que el equipo de implementación puede usar si tiene preguntas.

- ID de Cuenta de WatchGuard del Cliente/Subscriber — El formato de la Identificación de Cuenta es: ACC-XXXXXXX o WGC-X-XXXXXXXXXXXXXXXXXXXX.

Acerca de las Licencias de WatchGuard Core MDR for Microsoft