Aplica A: ThreatSync+ SaaS

Este tema de inicio rápido describe los pasos generales para instalar y configurar una integración de ThreatSync+ SaaS con Microsoft 365 en WatchGuard Cloud:

- Antes de Empezar

- Activar la Licencia y Asignar Usuarios de ThreatSync+ SaaS

- Configurar Notificaciones y Alertas

- Configurar Informes Programados

- Revisar Alertas de Política

- Revisar el Informe de Objetivo de Defensa de Microsoft 365

Antes de Empezar

Antes de poder crear una integración SaaS con Microsoft 365, debe:

- Contar como mínimo con una licencia de Microsoft Office 365 E1 o Microsoft 365 Business Basic.

- Habilitar el registro de auditoría para su organización de Microsoft 365

- Verificar los roles y permisos de Microsoft 365

Habilitar el Registro de Auditoría

Antes de que ThreatSync+ SaaS pueda conectarse a los datos a través de una integración SaaS, debe habilitar el registro de auditoría para su organización de Microsoft 365.

El registro de auditoría está habilitado de forma predeterminada para las organizaciones de Microsoft 365. Para verificar que el registro de auditoría está habilitado, ejecute este comando de PowerShell en la computadora en el que agrega la integración SaaS:

Get-AdminAuditLogConfig | Format-List UnifiedAuditLogIngestionEnabled

Si el registro de auditoría no está habilitado, el estado es False:

UnifiedAuditLogIngestionEnabled : False

Si el estado es True, no es necesario realizar ninguna acción adicional. Si el estado es False, ejecute este comando de PowerShell para habilitar el registro de auditoría:

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true

El cambio en la configuración del registro de auditoría puede tardar hasta 60 minutos.

Para más información, vaya a Activar o Desactivar la Auditoría en la documentación de Microsoft.

Verificar Roles y Permisos

El administrador que agrega la configuración de SaaS debe contar con estos roles y permisos de administrador habilitados en su cuenta de Microsoft 365:

- Administrador Global

- Administrador de Seguridad

- Administrador de Soporte de Servicio

- Administrador de Usuarios

Puede seleccionar un administrador existente o crear uno nuevo con los permisos correctos. Para más información, vaya a Asignar Roles de Administrador en el Centro de Administración de Microsoft en la documentación de Microsoft.

Los roles y permisos de administrador solo son necesarios durante la configuración inicial de la integración SaaS. Una vez agregada la integración SaaS, ya no se requieren permisos de administrador.

Activar la Licencia y Asignar Usuarios de ThreatSync+ SaaS

Para utilizar ThreatSync+ SaaS, debe adquirir una licencia de ThreatSync+ SaaS. ThreatSync+ SaaS tiene licencia para cada usuario. Para más información, vaya a Acerca de las Licencias de ThreatSync+ SaaS.

Después de adquirir una licencia de ThreatSync+ SaaS, debe activarla en www.watchguard.com. Para más información, vaya a Activar una Licencia de ThreatSync+ SaaS.

Usted administra la asignación de usuarios para su cuenta y todas las cuentas que administra en WatchGuard Cloud. Para más información, vaya a Asignar Usuarios de ThreatSync+ SaaS.

Para obtener información sobre las licencias de prueba de ThreatSync+ SaaS, vaya a Acerca de las Pruebas en WatchGuard Cloud.

Configurar Notificaciones y Alertas

Puede configurar WatchGuard Cloud para enviar notificaciones por correo electrónico cuando ThreatSync+ SaaS detecte una amenaza o vulnerabilidad. Para configurar notificaciones por correo electrónico, especifique qué colectores SaaS, alertas de política y alertas de remediación generan una notificación cuando se crean o actualizan.

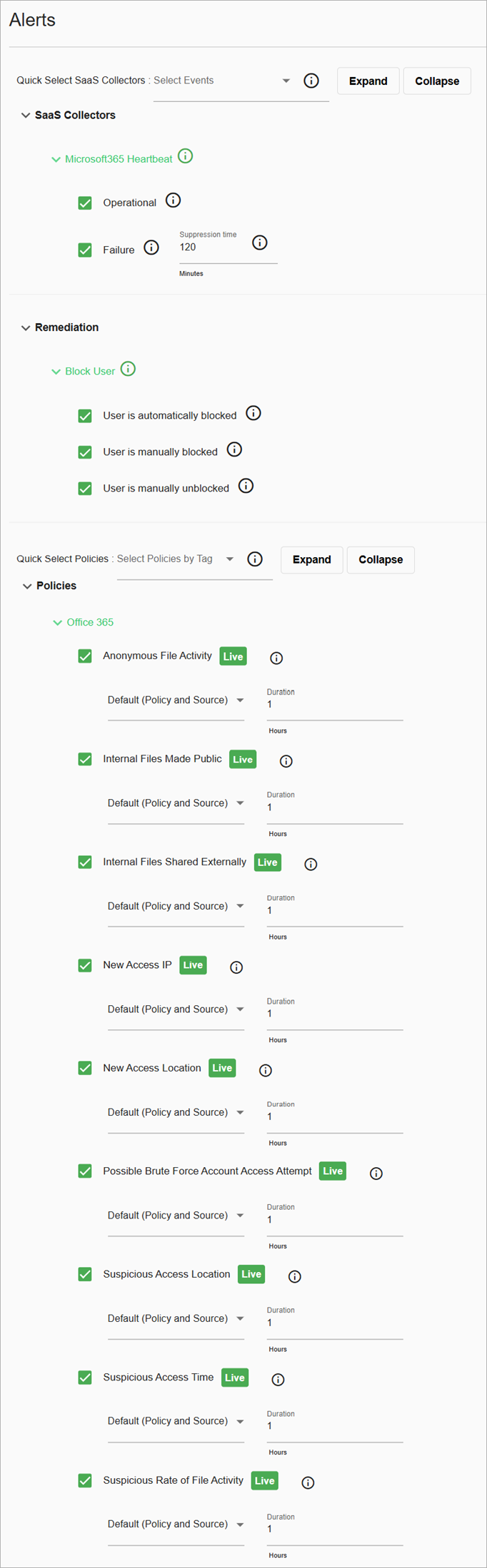

Configurar el Colector SaaS, la Remediación y las Alertas de Política

Los colectores SaaS recopilan registros de actividad de usuario de Microsoft 365 para que ThreatSync+ pueda monitorizar la actividad de usuario. En la página Alertas, puede especificar qué colectores SaaS, acciones de remediación y alertas de política se incluyen en las reglas de notificación que configura para generar alertas y enviar notificaciones por correo electrónico desde WatchGuard Cloud.

Las páginas y funciones disponibles varían y dependen del tipo de licencia. En esta documentación, ThreatSync+ se refiere en general a todos los productos. Si no ve una página o función en la UI de ThreatSync+, su producto no la admite.

Para configurar las Alertas de ThreatSync+ desde WatchGuard Cloud:

- Seleccione Configurar > ThreatSync+ > Alertas.

Se abre la página Alertas.

- En la sección Colectores SaaS, seleccione las opciones de Latido de Microsoft 365 que desea incluir en sus alertas.

- Operativo — Seleccione esta opción para enviar una notificación cuando el colector SaaS se recupere de un evento de fallo. Esta notificación indica que el colector SaaS está ejecutándose correctamente de nuevo.

- Fallo — Seleccione esta opción para enviar una notificación cuando ocurra un evento de fallo. Se genera una notificación de fallo cuando no se recibe ningún mensaje de latido del colector SaaS durante 120 minutos.

- Tiempo de Supresión — ThreatSync+ seguirá generando eventos de fallo cada 120 minutos hasta que el colector SaaS se recupere. Este temporizador de supresión le permite configurar el tiempo entre notificaciones sucesivas de fallo.

- En la sección Remediación, seleccione las casillas de selección junto a las acciones de bloqueo que desea incluir en sus alertas.

- Bloquear Usuario

- El usuario se bloquea automáticamente

- El usuario se bloquea manualmente

- El usuario se desbloquea manualmente

- Bloquear Usuario

- En la sección Políticas, seleccione las casillas de selección junto a las políticas que desea que generen alertas de política. Para agrupar sus alertas, seleccione una de estas opciones en la lista desplegable Predeterminado (Política y Origen):

- Política — Todas las notificaciones se agrupan bajo la misma política.

- Política y Origen — Todas las notificaciones se agrupan si el nombre de la política y del origen son los mismos.

- En la sección Duración, seleccione un tiempo comprendido entre una hora y 12 horas para la duración de las alertas agrupadas. El valor predeterminado es de una hora.

Para más información, vaya a Políticas de Nivel 1 para ThreatSync+ SaaS — Microsoft 365.

Configurar Reglas de Notificación

En WatchGuard Cloud, puede configurar reglas de notificación para generar alertas y enviar notificaciones por correo electrónico sobre la actividad de ThreatSync+. Las reglas de notificación le facilitan la respuesta a las amenazas emergentes en su red.

Métodos de Entrega

Para cada regla de notificación, puede seleccionar uno de estos métodos de entrega:

- Ninguna — La regla genera una alerta que aparece en la página Alertas en WatchGuard Cloud.

- Correo Electrónico — La regla genera una alerta que aparece en la página Alertas en WatchGuard Cloud y también envía un correo electrónico de notificación a los destinatarios especificados.

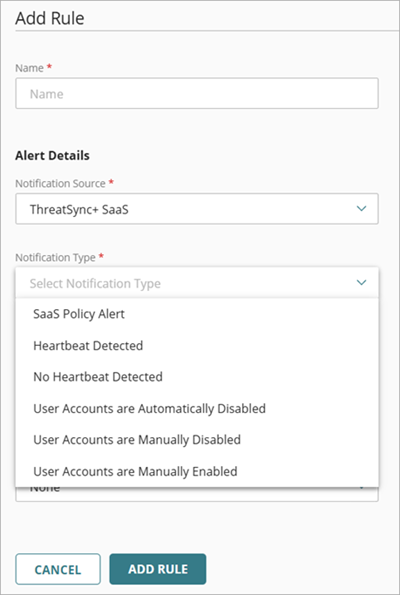

Agregar una Regla de Notificación de ThreatSync+ SaaS

Para agregar una nueva regla de notificación de ThreatSync+ SaaS:

- Seleccione Administración > Notificaciones.

- Seleccione la pestaña Reglas.

- Haga clic en Agregar Regla.

Se abre la página Agregar Regla.

- En la página Agregar Regla, en el cuadro de texto Nombre, ingrese un nombre para la regla.

- En la lista desplegable Origen de la Notificación, seleccione ThreatSync+ SaaS.

- En la lista desplegable Tipo de Notificación, seleccione uno de estos tipos de notificación de ThreatSync+ SaaS:

- Alerta de Política SaaS — Genera una alerta cuando ThreatSync+ SaaS genera una nueva alerta de política para su cuenta.

- Latido Detectado — Genera una alerta cuando ThreatSync+ SaaS detecta un latido de su integración SaaS. Los colectores SaaS se comunican con Microsoft 365 cada 30 minutos para confirmar que la integración funciona correctamente.

- No hay Latido Detectado — Genera una alerta cuando ThreatSync+ SaaS no detecta un latido de su integración SaaS durante 120 minutos.

- Las Cuentas de Usuario se Deshabilitan Automáticamente — Genera una alerta cuando una cuenta de usuario de Microsoft 365 se deshabilita automáticamente mediante una política de ThreatSync+ SaaS.

- Las Cuentas de Usuario se Deshabilitan Manualmente — Genera una alerta cuando se deshabilita manualmente una cuenta de usuario de Microsoft 365.

- Las Cuentas de Usuario se Habilitan Manualmente — Genera una alerta cuando se habilita manualmente una cuenta de usuario de Microsoft 365.

- (Opcional) Ingrese una Descripción para su regla.

- Para enviar un mensaje de correo electrónico cuando la regla genere una alerta:

- En la lista desplegable Método de Entrega, seleccione Correo Electrónico.

- En la lista desplegable Frecuencia, configure cuántos correos electrónicos la regla puede enviar cada día:

- Para enviar un mensaje de correo electrónico para cada alerta que la regla genera, seleccione Enviar Todas las Alertas.

- Para restringir cuántos mensajes de correo electrónico la regla envía cada día, seleccione Enviar como Máximo. En el cuadro de texto Alertas por Día, ingrese el número máximo de mensajes de correo electrónico que esta regla puede enviar cada día. Puede especificar un valor de hasta 20.000 alertas por día.

- En el cuadro de texto Asunto, ingrese la línea de asunto del mensaje de correo electrónico que esta regla envía cuando genera una alerta.

- En la sección Destinatarios, ingrese una o varias direcciones de correo electrónico. Presione Enter después de cada dirección de correo electrónico, o bien separe las direcciones de correo electrónico con un espacio, coma o punto y coma.

- En la lista desplegable Método de Entrega, seleccione Correo Electrónico.

- Haga clic en Agregar Regla.

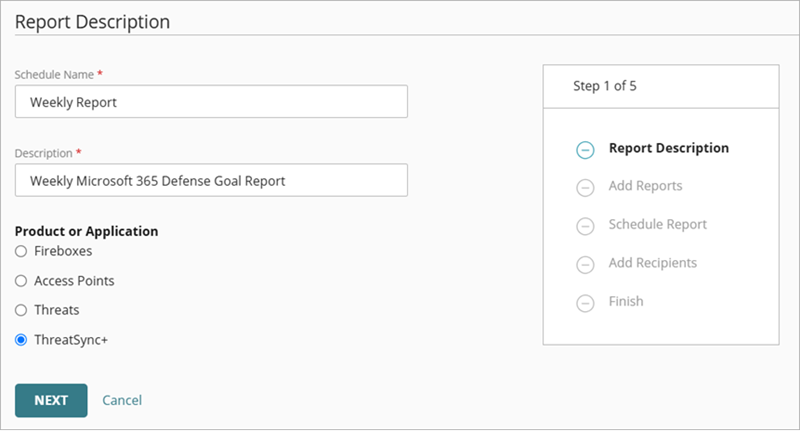

Configurar Informes Programados

Puede programar diferentes informes de ThreatSync+ para que se ejecuten en WatchGuard Cloud. Cada informe programado puede contener múltiples informes. WatchGuard Cloud envía los informes programados por correo electrónico como un archivo adjunto en formato .PDF comprimido a los destinatarios que usted especifique. Los informes generados recientemente también están disponibles para descargarse en WatchGuard Cloud.

Agregar un Informe Programado

Puede programar informes para que se ejecuten diaria, semanal, mensual o inmediatamente. Para informes diarios, semanales y mensuales, la frecuencia del informe también determina el intervalo de fechas para los datos incluidos en el informe. Por ejemplo, un informe semanal incluye datos recopilados desde las 00:00 UTC hasta las 23:59 UTC durante el período de tiempo especificado.

Para agregar un informe programado:

- Haga clic en Agregar Informe Programado.

Se abre el asistente Create Schedule wizard, con el paso Descripción del Informe seleccionado.

- En el cuadro de texto Nombre del Programa, ingrese un nombre para el informe.

- En el cuadro de texto Descripción, ingrese una descripción para el informe.

- En la sección Producto o Aplicación, seleccione ThreatSync+.

- Haga clic en Siguiente.

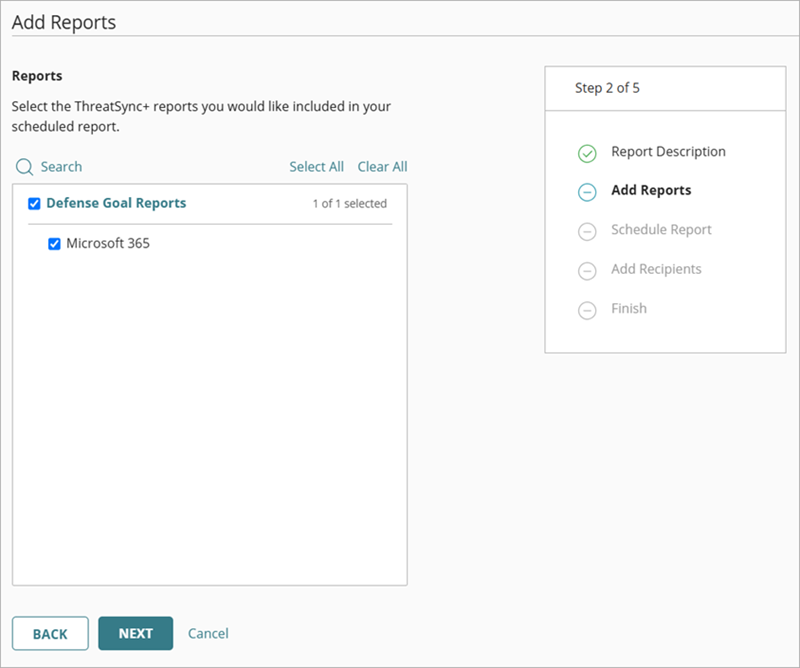

Se abre la página Agregar Informes.

- En la sección Informes, seleccione la casilla de selección de cada informe que desee incluir en el informe programado. Para incluir todos los informes disponibles, haga clic en Seleccionar Todo .

- Haga clic en Siguiente.

Se abre el paso Programar Informe.

- En la lista desplegable Frecuencia, seleccione una de estas opciones para especificar la frecuencia con la que se ejecutará el informe:

- Diario — Se ejecuta diariamente y contiene datos de las últimas 24 horas (de las 0:00 horas hasta las 23:59 horas, ajustado a la zona horaria)

- Semanal — Se ejecuta semanalmente y contiene datos de la semana pasada (del domingo a las 00:00 horas al sábado a las 23:59 horas)

- Mensual — Se ejecuta mensualmente y contiene datos del último mes (del día primero a las 00:00 horas al último día del mes a las 23:59 horas)

- Ejecutar Ahora — Pone el informe en cola para que se ejecute para el rango de fechas indicado

El tiempo requerido para generar y enviar el informe depende del tipo de informes seleccionados y la posición de la solicitud en la cola de procesamiento.

- Para un informe Semanal, especifique el día de la semana para ejecutar el informe.

- Para un informe Mensual, especifique el día del mes para ejecutar el informe.

- Para seleccionar la hora a la que comienza a ejecutarse el informe, en el cuadro de texto Hora de Inicio, haga clic en

.

.

O bien en el cuadro de texto Hora de Inicio, ingrese la hora y los minutos del día para iniciar el informe, en formato de 24 horas HH:MM. - Haga clic en Siguiente.

Se abre el paso Agregar Destinatarios.

- En el cuadro de texto Destinatarios del Informe, ingrese la dirección de correo electrónico para cada destinatario del informe. Para separar varias direcciones, use un espacio, una coma o un punto y coma. Presione Enter para agregar a la lista de destinatarios las direcciones especificadas.

Los informes deben tener menos de 10 MB para enviarse por correo electrónico. - Para agregarse como destinatario usted mismo, haga clic en Agregarme como destinatario.

La dirección de correo electrónico asociada con su cuenta de WatchGuard Cloud se muestra en la lista. - Haga clic en Siguiente.

Se abre la página Finalizar, con un resumen de los ajustes del informe programado. - Haga clic en Guardar Informe.

El informe se agrega a la lista de informes programados.

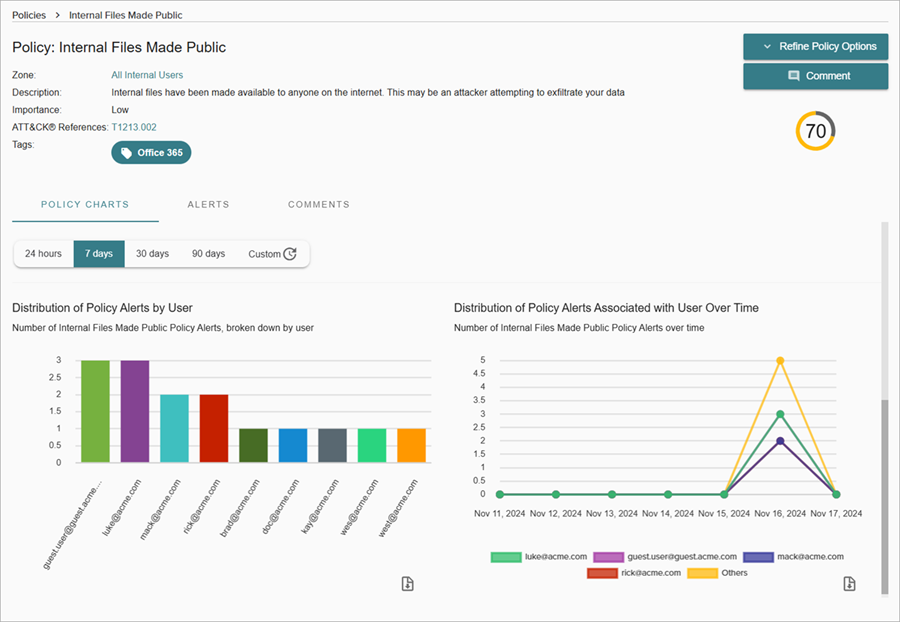

Revisar Alertas de Política

Las alertas de política le notifican la actividad de usuario que no está autorizada o es inesperada. Cuando configura las políticas de ThreatSync+ SaaS para reflejar las políticas de acceso de su organización, cada alerta de política que recibe indica un incumplimiento de política que podría suponer una amenaza para su organización.

Cuando instala ThreatSync+ SaaS por primera vez, se activa de forma predeterminada un subconjunto de políticas. Estas se identifican con la etiqueta Nivel 1 y generan automáticamente alertas de política. El Nivel 1 incluye nueve políticas de Microsoft 365. Estas alertas de política predeterminadas reflejan las amenazas y vulnerabilidades que son más comunes y más fáciles de remediar. Para más información, vaya a Políticas de Nivel 1 para ThreatSync+ SaaS — Microsoft 365.

Le recomendamos que espere al menos dos días después de habilitar ThreatSync+ SaaS para revisar las alertas de política.

Para revisar las alertas de política:

- Seleccione Monitorizar > ThreatSync+ > Alertas de Política.

- Para ver solo las alertas de las políticas activas, en la lista desplegable Tipos de Estado, desmarque la casilla de selección No Activo.

- Para ver información detallada sobre cada alerta de política, haga clic en el nombre de la política para ir a la página Detalles de Alertas de Política.

La página Detalles de Alertas de Política muestra un resumen de las alertas de política por usuario, importancia, puntuación de amenaza y etiquetas asociadas a la política.

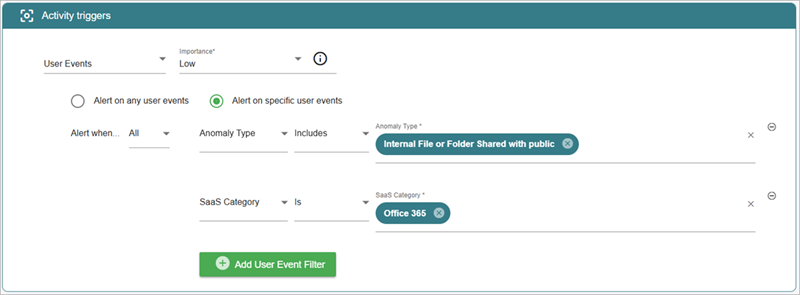

Puede modificar los detalles de configuración de la política desde la lista desplegable Refinar Opciones de Política:

- Refinar los Disparadores de Actividad — Los Disparadores de Actividad evalúan los registros de eventos en función de una política y generan una alerta cuando se cumplen condiciones específicas. Puede refinar estas condiciones en la configuración de la política.

- Refinar Zonas — Puede realizar cambios en la definición de la zona o en la regla asociada. Para más información, vaya a Administrar Zonas de ThreatSync+.

Para más información, vaya a Configurar Políticas de ThreatSync+.

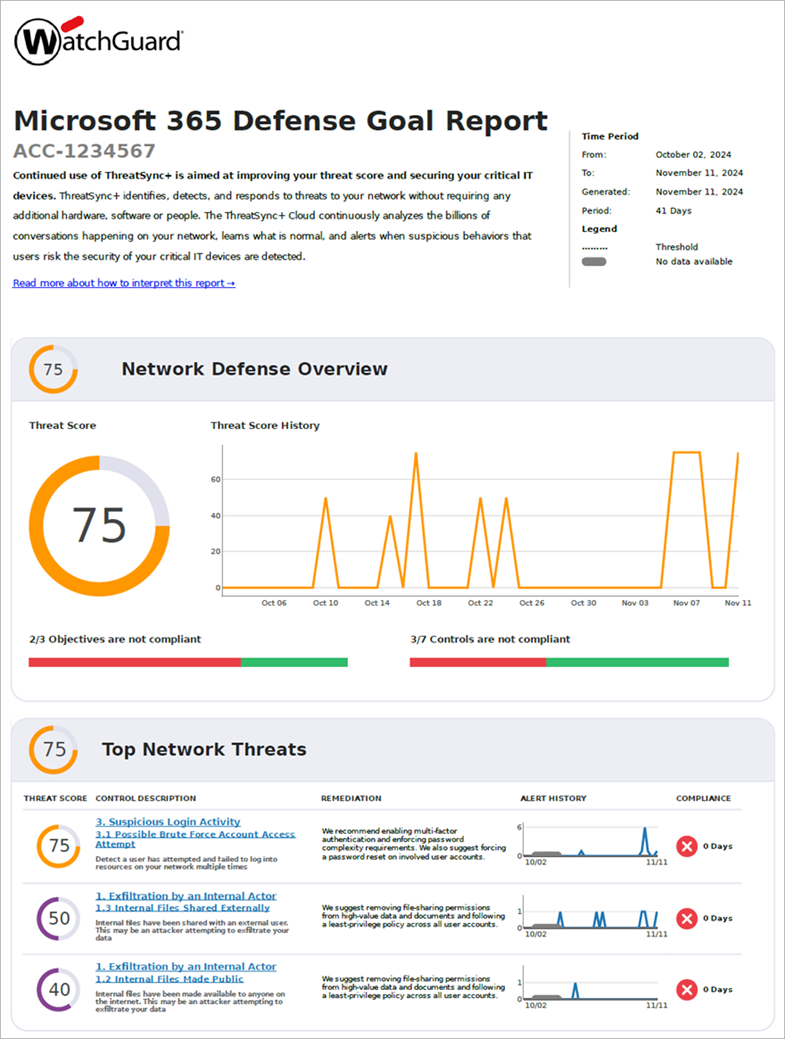

Revisar el Informe de Objetivo de Defensa de Microsoft 365

El Informe de Objetivo de Defensa de Microsoft 365 de ThreatSync+ SaaS está basado en las prácticas recomendadas de seguridad de Microsoft 365 y en las recomendaciones de la Agencia de Seguridad Cibernética y de Infraestructuras (Cybersecurity and Infrastructure Security Agency, CISA).

El Informe de Objetivo de Defensa de Microsoft 365 monitoriza la red y la actividad de usuario en busca de vulnerabilidades que puedan poner en riesgo a la organización. Este informe presenta un resumen de los controles que ThreatSync+ SaaS monitoriza para ayudarle a prevenir amenazas. Cada control incluido en el informe está basado en una política de ThreatSync+ SaaS.

Para generar un Informe de Objetivo de Defensa de Microsoft 365, vaya a Configurar Informes Programados.

Para más información, vaya a Informe de Objetivo de Defensa de Microsoft 365.

Acerca de la Integración de ThreatSync+ SaaS — Microsoft 365