Aplica A: ThreatSync+ NDR, ThreatSync+ SaaS

Las políticas de ThreatSync+ detectan vulnerabilidades y amenazas en su red y generan alertas de política si se detecta alguna actividad no autorizada. Le recomendamos que ajuste sus políticas para reducir el número de alertas que recibe por actividades que no incumplen las políticas de su organización. Esto garantiza que tenga que revisar un número menor de alertas que reflejan problemas reales y que podrían requerir alguna acción.

Para minimizar el tiempo de respuesta y maximizar la protección, es importante configurar y ajustar las políticas para que:

- Refleje las políticas de seguridad de su organización.

- Aplique políticas únicamente a partes de su red que rigen sus políticas organizacionales.

- Refleje la gravedad apropiada para su organización.

Políticas de Prevención de Ransomware

Le recomendamos que comience con el subconjunto de 33 políticas que se incluyen en el Informe Objetivo de Defensa de Prevención de Ransomware. Estas políticas protegen contra amenazas muy comunes.

Le recomendamos que habilite estas políticas de Objetivo de Defensa de Prevención de Ransomware:

| Nombre de la Política | Recomendaciones |

|---|---|

Tráfico Telnet Saliente No Seguro | Reemplace el Telnet saliente por SSH u otro servicio seguro. Excluya los sitios que no puedan convertirse a un protocolo seguro de la zona de destino. |

Tráfico FTP/TFTP Saliente No Seguro | Reemplace el FTP/TFTP saliente por SFTP u otro servicio seguro. Excluya los sitios que no puedan convertirse a un protocolo seguro de la zona de destino. |

Tráfico IRC Saliente No Seguro | Si los usuarios están autorizados a utilizar IRC para sitios externos, le recomendamos que desactive esta política. Si se autorizan sitios limitados, excluya esos sitios de la zona de destino. |

Active Directory a Externo | Limite el tráfico saliente de los Controladores de Dominio a los protocolos autorizados. Si hay protocolos adicionales que están autorizados, agréguelos a los Disparadores de Actividad de la política. |

Actividad hacia Países Bloqueados | Si su firewall bloquea la actividad hacia países específicos, utilice esta política para confirmar que esta protección está activa. Alinee la lista de países de la zona de destino con sus reglas de firewall. |

Tráfico SMB Saliente | No permita que el tráfico SMB salga de la empresa. Si hay servidores Windows externos a la red, cifre el tráfico hacia los servidores a través de un túnel seguro. Si estos destinos seguros tienen direcciones públicas, aplique la etiqueta Interna a las direcciones IP. Si otras aplicaciones utilizan los puertos SMB de Microsoft, puede excluir los sitios autorizados de la zona de destino. |

SSH Saliente No Autorizado | Si los usuarios están autorizados a utilizar SSH para sitios externos, le recomendamos que desactive esta política. Si se autorizan sitios limitados, excluya esos sitios de la zona de destino. |

Tráfico NetBIOS Saliente | No permita que el tráfico NetBIOS salga de la empresa. Si hay servidores Windows externos a la red, cifre el tráfico hacia los servidores a través de un túnel seguro. Si estos destinos seguros tienen direcciones públicas, aplique la etiqueta Interna a las direcciones IP. Si otras aplicaciones utilizan los puertos NetBIOS de Microsoft, puede excluir los sitios autorizados de la zona de destino. |

Exfiltración de Datos Sospechosa a través de DNS | Los datos se pueden exfiltrar a través de túneles DNS. Esta política detecta grandes cantidades de tráfico a través de DNS. Excluya los servidores DNS internos de esta política, ya que pueden consultar o sincronizar grandes cantidades de datos con Internet. Verifique que los servidores DNS estén correctamente etiquetados con la función DNS. Si hay otras aplicaciones involucradas en la actividad DNS autorizada, exclúyalas de la zona de origen. |

Balizamiento a Través de API Web | La actividad periódica en sitios web populares puede indicar un túnel automatizado de datos a través de esos sitios. Los hackers pueden utilizar sitios como WhatsApp para exfiltrar datos. Si las aplicaciones autorizadas mueven datos de forma similar, exclúyalas de la zona de origen. |

Tráfico WUDO que Cruza el Límite de la Red | WUDO es el protocolo utilizado por Microsoft para actualizar el sistema operativo Windows desde computadoras pares. No recomendamos el uso de WUDO porque no proporciona un control centralizado sobre las actualizaciones que se autorizan instalar. El acceso de WUDO a dispositivos en Internet puede ser muy peligroso y no se recomienda. Esto se puede configurar a través de políticas de grupo en su Dominio de Windows. Si permite el acceso de WUDO a microsoft.com, puede excluirlo de su zona de destino. Desactive esta política solo si no tiene control sobre cómo se actualizan sus dispositivos. |

Actividad Anómala hacia Países Bloqueados | Si su firewall bloquea la actividad hacia países específicos, utilice esta política para confirmar que esta protección está activa. Alinee la lista de países de la zona de destino con sus reglas de firewall. |

Tráfico NetBIOS-NS que Cruza el Límite de la Red | No permita que el tráfico NetBIOS-NS salga de la empresa. Cifre el tráfico hacia servidores Windows externos a la red a través de un túnel seguro. Si estos destinos seguros tienen direcciones públicas, aplique la etiqueta Interna a las direcciones IP. Si otras aplicaciones utilizan los puertos NetBIOS-NS de Microsoft, puede excluir los sitios autorizados de la zona de destino. |

Tráfico LLMNR que Cruza el Límite de la Red | No permita que el tráfico LLMNR salga de la empresa. Si otras aplicaciones utilizan los puertos LLMNR, puede excluir los sitios autorizados de la zona de destino. |

Servidor de Resolución DNS Inesperado | Los solicitantes de DNS deben consultar los servidores DNS locales. Los dispositivos que acceden a servidores DNS externos a la empresa pueden estar mal configurados o ejecutar software no autorizado. La política excluye los servidores DNS locales que se conectan a servidores DNS públicos. Si las alertas incluyen servidores DNS locales que se conectan a Internet, es posible que no estén etiquetados correctamente con el rol DNS. Si los dispositivos utilizan servidores DNS públicos, es posible que no estén configurados correctamente. Excluya de la zona de origen los dispositivos que estén autorizados a utilizar servidores DNS públicos. |

Tráfico Telnet Entrante No Seguro | Limite los servicios entrantes como Telnet a la comunicación con servidores específicos dentro de la DMZ. Excluya los sitios internos autorizados o residentes en la DMZ de la zona de destino. Reemplace el Telnet entrante por SSH u otro servicio seguro. |

Tráfico IRC Entrante No Seguro | Limite los servicios entrantes como IRC a la comunicación con servidores específicos dentro de la DMZ. Excluya los sitios internos autorizados o residentes en la DMZ de la zona de destino. |

Tráfico FTP/TFTP Entrante No Seguro | Limite los servicios entrantes como FTP o TFTP de la comunicación con servidores específicos dentro de la DMZ. Excluya los sitios internos autorizados o residentes en la DMZ de la zona de destino. Reemplace el Telnet entrante por SFTP u otro servicio seguro. |

Actividad desde Países Bloqueados | Si su firewall bloquea la actividad entrante desde países específicos, utilice esta política para confirmar que esta protección está activa. Alinee la lista de países de la zona de origen con sus reglas de firewall. |

Conexión RDP desde un Nuevo Host Externo | Investigue o proteja las conexiones RDP entrantes. Los empleados que se conecten a la empresa deben utilizar una VPN. Si hay un servidor RDP autorizado y no se puede colocar detrás de una VPN, considere la posibilidad de excluir el servidor de la zona de destino o excluir los solicitantes autorizados de la zona de origen. |

Intentos de RDP de Externo a Interno | Investigue o proteja las conexiones RDP entrantes. Los empleados que se conecten a la empresa deben utilizar una VPN. Si hay un servidor RDP autorizado y no se puede colocar detrás de una VPN, considere la posibilidad de excluir el servidor de la zona de destino o excluir los solicitantes autorizados de la zona de origen. |

Intentos de SSH de Externo a Interno | Investigue o proteja las conexiones SSH entrantes. Los empleados que se conecten a la empresa deben utilizar una VPN. Si hay un servidor SSH autorizado y no se puede colocar detrás de una VPN, considere la posibilidad de excluir el servidor de la zona de destino o excluir los solicitantes autorizados de la zona de origen. |

Conexión Desde un Nuevo Dominio Externo a Interno | Se deben esperar conexiones entrantes a la empresa. Una sesión entrante desde un nuevo dominio genera esta alerta. Si hay servidores autorizados que aceptan conexiones de nuevos solicitantes, considere la posibilidad de excluir el servidor de la zona de destino. |

Conexión Entrante Inesperada | Esta política general genera alertas la primera vez que se inicia una sesión desde un dispositivo externo. Si tiene servidores que permiten conexiones entrantes desde cualquier ubicación, excluya esos servidores de la zona de destino. Si desea generar alertas solo para países o dominios específicos, configúrelos en la zona de origen. |

Actividad de Servidor Web Entrante No Segura | Los Servidores Web expuestos a Internet deben ser seguros y solo recibir tráfico en puertos seguros, como HTTPS 443. Si debe tener un servidor HTTP 80 abierto en Internet, puede excluirlo de la zona de destino para que esta política solo genere alertas para otros dispositivos. |

Actividad Anómala desde Países Bloqueados | Si su firewall bloquea la actividad entrante desde países específicos, utilice esta política para confirmar que esta protección está activa. Alinee la lista de países de la zona de origen con sus reglas de firewall. |

Tráfico Telnet Interno No Seguro | Telnet no es un protocolo seguro porque transmite todo el contenido del usuario en texto sin formato. Reconfigure los servidores de la empresa que permiten conexiones Telnet para que requieran un protocolo seguro, como SSH o STelnet. Si esto no le preocupa, puede desactivar esta política. Le recomendamos que excluya los dispositivos autorizados para aceptar conexiones Telnet de la zona de destino. |

Tráfico NetBIOS-NS Interno | NetBIOS-NS es un protocolo heredado que ya no es necesario, a menos que todavía haya servidores Windows antiguos en su red y no pueda actualizarlos. Le recomendamos que actualice los servidores Windows antiguos y configure los clientes para que no utilicen NetBIOS-NS. Excluya los servidores autorizados que no pueda actualizar de la zona de destino. |

Tráfico LLMNR Interno | LLMNR es un protocolo heredado que ya no debería utilizarse. Si necesita este protocolo en su red, desactive la política. |

Tráfico FTP/TFTP Interno No Seguro | FTP y TFTP no son protocolos seguros. Reconfigure los servidores que permiten conexiones FTP para que requieran un protocolo seguro, como SFTP. Si esto no le preocupa, considere la posibilidad de desactivar la política. Le recomendamos que excluya los dispositivos autorizados para aceptar conexiones FTP de la zona de destino. |

Actividad Interna No Segura del Servidor Web | HTTP no es un protocolo seguro. Reconfigure los servidores que permiten conexiones HTTP para que requieran un protocolo seguro, como HTTPS. Si esto no le preocupa, le recomendamos que desactive la política. Le recomendamos que excluya los dispositivos autorizados para aceptar conexiones HTTP de la zona de destino. Si su red tiene una actividad no autorizada considerable en otros puertos HTTP, como el 8080, que desea identificar y detener, le recomendamos que los agregue a los filtros de Disparadores de Actividad. |

Tráfico WUDO Interno | WUDO es el protocolo utilizado por Microsoft para actualizar el sistema operativo Windows desde computadoras pares. WUDO no se recomienda porque no proporciona control centralizado sobre las actualizaciones que están autorizadas para instalarse. El acceso de WUDO a dispositivos rogue dentro de su red podría dar lugar a la instalación de malware. Si permite el uso de WUDO dentro de su red, puede limitar las zonas de origen y destino solo a los servidores y estaciones de trabajo de confianza, y excluir subredes como la de Wi-Fi para invitados. Desactive esta política solo si no tiene control sobre cómo se actualizan sus dispositivos. |

Tráfico IRC Interno No Seguro | IRC es un protocolo de chat que no se utiliza habitualmente. Si autorizó servidores IRC en su red, puede excluirlos de la zona de destino. Si esto no le preocupa, le recomendamos que desactive esta política. |

Después de activar estas políticas, le recomendamos que revise los controles del Informe Objetivo de Defensa de Prevención de Ransomware y desactive los controles que no tengan políticas activadas. Para más información, vaya a Informe Objetivo de Defensa de Prevención de Ransomware.

Pasos para el Ajuste

Le recomendamos que ajuste las políticas para reducir el número de alertas que recibe por actividades que no incumplen las políticas de su organización.

Para ajustar sus políticas, revise y realice estas tareas:

- Desactivar una Política

- Excluir Dispositivos

- Personalizar Zonas Según Roles o Etiquetas

- Filtrar Políticas por Propiedades de Tráfico

- Filtrar Políticas por Eventos Anómalos

Desactivar una Política

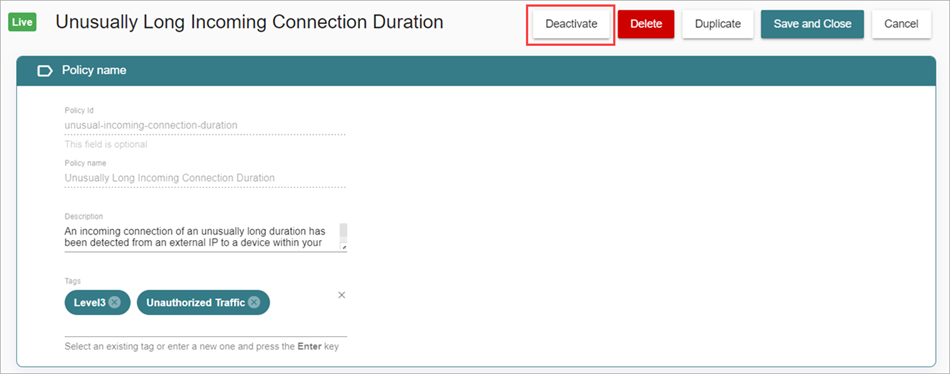

Cuando una política de ThreatSync+ NDR no es relevante para su organización, puede desactivarla. Le recomendamos que desactive las políticas que generan alertas por actividades autorizadas en su organización.

Puede desactivar una política desde estas páginas:

- Administrar Políticas

- Detalles de la Política

- Alertas de Política

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Seleccione Configurar > ThreatSync+ > Políticas.

- Junto a la política que desea desactivar, haga clic en En Vivo.

El estado de la política cambia a No Activa.

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Seleccione Monitorizar > ThreatSync+ > Alertas de Política.

- Haga clic en el nombre de la política que desea desactivar.

Se abre la página Detalles de la Política. - En la página Detalles de la Política, haga clic en Desactivar.

Excluir Dispositivos

La mayoría de las redes tienen un número limitado de dispositivos autorizados para realizar tipos específicos de actividad.

Por ejemplo, es posible que no permita el uso compartido de archivos externos para la mayoría de sus usuarios y dispositivos, pero que autorice a usuarios específicos a conectarse a un servicio específico, como Dropbox. En este ejemplo, es posible que desee generar alertas cuando cualquier usuario se conecte a un servicio de uso compartido de archivos que no sea Dropbox, pero no desee generar alertas cuando los usuarios autorizados se conecten a Dropbox.

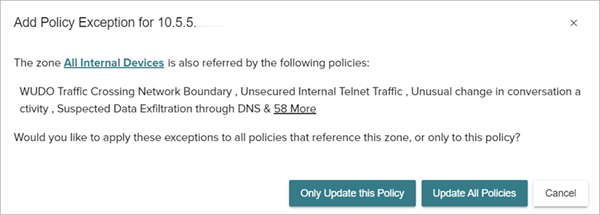

Para evitar alertas de política para actividades autorizadas, puede excluir un dispositivo de la zona de origen o destino.

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Seleccione Monitorizar > ThreatSync+ > Alertas de Política.

- Haga clic en la política que desea actualizar.

Se abre la página Detalles de la Política. - En la pestaña Gráficos de Política, en el gráfico Distribución de Alertas de Política por Origen o en el gráfico Distribución de Alertas de Política por Destino, haga clic en el gráfico y seleccione Excluir de la Política.

Se abre el cuadro de diálogo Agregar Excepción de Política.

- Para aplicar la excepción de política solo a la política seleccionada, haga clic en Solo Actualizar esta Política.

- Para aplicar la excepción de política a todas las políticas, haga clic en Actualizar Todas las Políticas.

- Seleccione Monitorizar > ThreatSync+ > Alertas de Política.

- Haga clic en la política que desea actualizar.

Se abre la página Detalles de la Política. - En la pestaña Alertas, haga clic en

junto a la zona que desee excluir de su política.

junto a la zona que desee excluir de su política.

Se abre el cuadro de diálogo Agregar Excepción de Política. - Para aplicar la excepción de política solo a la política seleccionada, haga clic en Solo Actualizar esta Política.

- Para aplicar la excepción de política a todas las políticas, haga clic en Actualizar Todas las Políticas.

En la pestaña Alertas, puede excluir solo el tipo de objeto de zona que la política está configurada para mostrar. Por ejemplo, si la política muestra dispositivos, la exclusión se guarda como el nombre del dispositivo. Si la política muestra dominios, la exclusión excluye todos los dispositivos que se encuentran en ese dominio.

Para cambiar el objeto de zona que la política está configurada para mostrar, edite el objeto de zona Mostrar Alertas Por. Para más información, vaya a Administrar Zonas de ThreatSync+.

Personalizar Zonas Según Roles o Etiquetas

Puede configurar sus políticas para excluir toda una clase de dispositivos, en lugar de nombres o direcciones de dispositivos específicos y estáticos. Pueden ser todos los dispositivos de una subred específica o dentro de un rango de direcciones IP específico, o todos los dispositivos con un rol específico.

ThreatSync+ NDR le permite asignar roles a los dispositivos y asignar etiquetas a los dispositivos y subredes, de modo que cuando estos grupos de dispositivos cambien, no tenga que actualizar sus políticas.

Para modificar las reglas de zona con el fin de incluir o excluir conjuntos de dispositivos en función de roles o etiquetas:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Seleccione Configurar > ThreatSync+ > Zonas.

Se abre la página Administrar Zonas. - En la página Administrar Zonas, haga clic en

junto a la zona que desea editar.

junto a la zona que desea editar.

Se abre la página Editar Zona con la pestaña Administrar seleccionada de forma predeterminada. - En la sección Definición de Zona, haga clic en Agregar Regla.

Se abre el cuadro de diálogo Crear Regla. - De la lista desplegable, seleccione Dispositivos.

- Seleccione Incluir o Excluir.

- Si selecciona la pestaña Dispositivo por Rol, seleccione uno o más roles.

- Si selecciona la pestaña Dispositivo por Etiqueta, ingrese una o más etiquetas.

- Haga clic en Agregar.

Filtrar Políticas por Propiedades de Tráfico

Puede ajustar los filtros de políticas para limitar las alertas que se generan. Cuando una alerta de política se basa en el tráfico de red, puede actualizar la política para que solo se aplique al tráfico con propiedades específicas.

Para filtrar políticas por propiedades de tráfico:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Seleccione Configurar > ThreatSync+ > Políticas.

Se abre la página Administrar Políticas. - Para ajustar una política existente, seleccione

junto a la política que desea ajustar.

junto a la política que desea ajustar.

Se abre la página Detalles de la Política. - Haga clic en Disparadores de actividad para expandir la sección.

- En la sección Disparadores de Actividad, seleccione Tráfico.

- Seleccione Alertar sobre tráfico específico.

- Junto a Alertar cuando, en la lista desplegable, seleccione Todo o Cualquiera para establecer las propiedades de la alerta.

- Seleccione Conversación, Puerto o Volumen para filtrar el tráfico.

- Para agregar otro filtro de tráfico, haga clic en Agregar Filtro.

Conversación

Conversación describe el tipo de tráfico. Los valores posibles son:

ICMP Normal — Tráfico ICMP Ping con respuestas

Escaneo ICMP — Tráfico ICMP Ping sin respuestas

ICMP Desconocido — Tráfico ICMP Ping que no se ajusta a una solicitud válida o a un par solicitud/respuesta

TCP Normal — Sesiones TCP completamente formadas con datos

Escaneo TCP — El inicio de una sesión TCP que nunca se establece

TCP Malformado — Fragmentos de sesión TCP que no están bien formados

UDP Unidireccional — Tráfico UDP bien formado al que no se responde

UDP Bidireccional — Tráfico de Solicitud o Respuesta UDP

UDP Malformado — Fragmentos UDP que no están bien formados

UDP — Cualquier tipo de tráfico UDP

Los flujos de tráfico etiquetados con las clases de conversación seleccionadas generan alertas.

Puerto

Los filtros de puerto le permiten filtrar por el puerto de aplicación de una conversación. Este es el puerto de destino en los flujos de tráfico de solicitud y el puerto de origen en los flujos de tráfico de respuesta.

Los valores válidos son del 1 al 65535 para los puertos TCP. Un valor de puerto 0 representa ICMP.

Los flujos de tráfico en los puertos seleccionados generan alertas.

Volumen

El volumen representa la cantidad de bytes de tráfico observados en un periodo de 30 minutos. Para reducir el número de alertas generadas, puede aumentar el umbral de volumen para tipos específicos de actividad autorizada.

Por ejemplo, puede tener una política de sitios de redes sociales que genere alertas de política si el volumen de tráfico supera 1 KB de datos en un período de 30 minutos. El umbral de 1 KB ignora cantidades muy pequeñas de actividad.

Sin embargo, si sus empleados utilizan otros sitios web que incluyan anuncios de un sitio web no autorizado, estos anuncios pueden enviar y recibir más de 1 KB de datos en un período de 30 minutos. Los usuarios no pueden evitar los anuncios porque la página autorizada los carga. En este caso, puede aumentar el umbral de volumen a 10 o 20 KB para reducir el número de alertas de política generadas. Cuando se genera una alerta de política con este umbral de volumen aumentado, indica que un usuario se conectó a un sitio web con un fin no autorizado y se trata de una alerta de política legítima que debe revisarse.

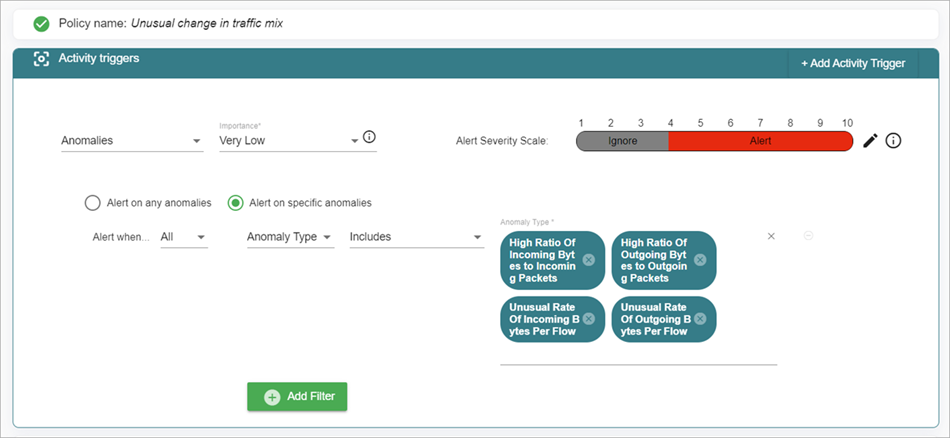

Filtrar Políticas por Eventos Anómalos

Los eventos anómalos generados por ThreatSync+ NDR puede disparar políticas. Se admiten cuatro tipos de eventos anómalos:

- Alta Proporción de Bytes Entrantes a Paquetes Entrantes

- Alta Proporción de Bytes Salientes a Paquetes Salientes

- Proporción Inusual de Bytes Entrantes por Flujo

- Proporción Inusual de Bytes Salientes por Flujo

Cada uno de estos tipos de anomalías contiene un conjunto de eventos que utilizan muchas políticas predeterminadas de ThreatSync+ NDR. Algunas políticas incluyen una lista de eventos anómalos que pueden generar una alerta, como Cambio Inusual en la Combinación de Tráfico.

Puede modificar una política para agregar eventos adicionales o eliminar eventos. Esto le permite ajustar la política para generar alertas solo para los tipos de anomalías que son relevantes para su organización.

Para modificar una política para agregar eventos adicionales o eliminar eventos:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Seleccione Configurar > ThreatSync+ > Políticas.

Se abre la página Administrar Políticas. - Haga clic en

junto a la política que desee modificar.

junto a la política que desee modificar.

Se abre la página Detalles de la Política. - Haga clic en Disparadores de actividad para expandir la sección.

- En la sección Disparadores de Actividad, seleccione Anomalías.

- En la lista desplegable Tipo de Anomalía, agregue o elimine tipos de anomalías específicos.

Configurar Políticas de ThreatSync+

Acerca de las Políticas y Zonas de ThreatSync+