Aplica A: Fireboxes administrados en la nube

Algunas de las funciones descritas en este tema están disponibles solo para los participantes en el programa WatchGuard Cloud Beta. Si una función descrita en este tema no está disponible en su versión de WatchGuard Cloud, es una función exclusiva del programa beta.

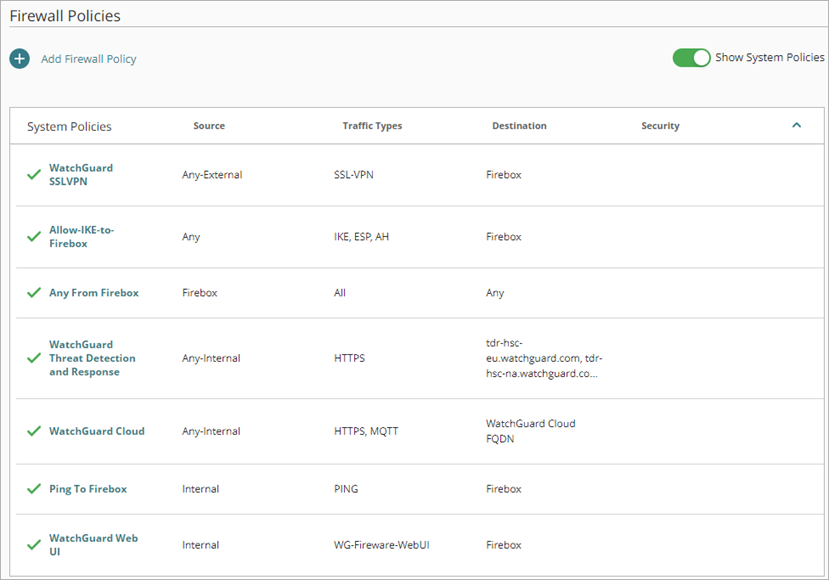

Las políticas del sistema son políticas de firewall que permiten o deniegan tipos específicos de tráfico necesarios para que las características de Fireware y los servicios WatchGuard funcionen. De forma predeterminada, las políticas del sistema no se muestran en la página Políticas de Firewall. Para mostrar las políticas del sistema, en la parte superior de la página de políticas de firewall, habilite Mostrar Políticas del Sistema.

No puede eliminar políticas del sistema y solo puede deshabilitar o editar políticas específicas del sistema. Para obtener más información sobre qué políticas del sistema puede deshabilitar, consulte Deshabilitar Políticas del Sistema.

Políticas del Sistema de Alta Prioridad

Las políticas del sistema de alta prioridad aparecen encima de las políticas de Primera Ejecución. Estas políticas permiten tipos específicos de tráfico independientemente de otras políticas configuradas.

Las políticas del sistema de alta prioridad son:

Servidor NTP

Permite el tráfico NTP desde las redes internas al Firebox. Esta política permite que los dispositivos cliente de sus redes privadas se comuniquen con el Firebox para sincronizar la hora. Esta política se crea automáticamente cuando configura el Firebox como servidor NTP.

WatchGuard SSLVPN

Permite el tráfico SSL-VPN desde redes externas hasta el Firebox. Esta política permite conexiones Mobile VPN with SSL al Firebox. Esta política se crea automáticamente cuando configura Mobile VPN with SSL en el Firebox.

WatchGuard SNMP

Permite el tráfico SNMP desde las redes internas al Firebox. Esta política permite que un Firebox reciba sondeos SNMP desde una estación de administración SNMP. Esta política se crea automáticamente cuando habilita SNMP en el Firebox.

Allow-IKE-to-Firebox (Permitir IKE a Firebox)

Permite el tráfico IKE, ESP y AH desde cualquier origen al Firebox. Esta política permite conexiones Mobile VPN with IKEv2 y BOVPN al Firebox. Esta política se crea automáticamente cuando configura una BOVPN o Mobile VPN with IKEv2 en el Firebox.

Any From Firebox (Cualquiera desde el Firebox)

Permite todo el tráfico desde el propio Firebox a cualquier destino.

WatchGuard Authentication Portal (Portal de Autenticación de WatchGuard)

Permite conexiones desde redes internas al Portal de Autenticación en el Firebox. Esta política se crea automáticamente cuando habilita el Portal de Autenticación en los ajustes de Autenticación del Firebox.

Threat Detection and Response de WatchGuard

Permite todo el tráfico de las redes internas a los servidores de Threat Detection and Response de WatchGuard.

WatchGuard Cloud

Permite todo el tráfico de las redes internas a WatchGuard Cloud.

Ping To Firebox

Permite el tráfico de ping al Firebox desde redes internas que tienen la opción de Ping Avanzado habilitada.

WatchGuard Web UI

Permite conexiones a Fireware Web UI desde redes internas que tienen la opción de Acceso a la Web UI habilitada.

DR-RIP-Allow

Permite multicasts de RIP a las direcciones multicast reservadas para RIP v2. Esta política de enrutamiento dinámico se crea automáticamente cuando habilita RIP.

DR-RIPng-Allow

Permite multicasts de RIPng a las direcciones multicast reservadas para RIPng, FF02::9. Esta política de enrutamiento dinámico se crea automáticamente cuando habilita RIPng.

DR-OSPF-Allow

Permite multicasts de OSPF a las direcciones multicast reservadas para OSPF. De manera predeterminada, la política permite el tráfico desde el alias Any al Firebox. Esta política de enrutamiento dinámico se crea automáticamente cuando habilita OSPF.

DR-OSPFv3-Allow

Permite multicasts de OSPF a las direcciones multicast reservadas para OSPFv3, FF02::5 y FF02::6. Esta política de enrutamiento dinámico se crea automáticamente cuando habilita OSPFv3.

DR-BGP-Allow

Permite el tráfico desde el alias Any al Firebox. Esta política de enrutamiento dinámico se crea automáticamente cuando habilita BGP.

Allow External Web Server (Permitir Servidor Web Externo)

Permite las conexiones TCP de usuarios en la red de invitados a la dirección IP del servidor web externo y al puerto que usted usa para la autenticación de invitados externos del portal cautivo.

Allow Captive-Portal-Users (Permitir Usuarios del Portal Cautivo)

Permite conexiones desde un portal cautivo a direcciones externas al Firebox.

Para redes internas, las opciones Ping y Acceso a la Web UI están habilitadas de forma predeterminada. Para obtener información sobre cómo cambiar estos ajustes, consulte Configurar los Ajustes de Red Avanzados.

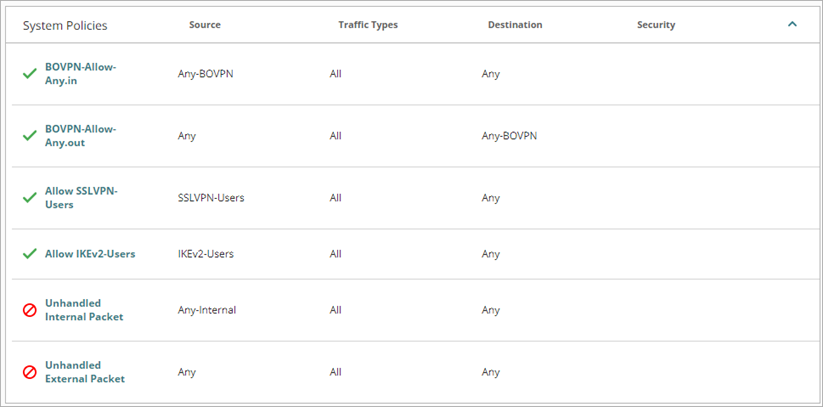

Políticas del Sistema de Baja Prioridad

Las políticas del sistema de baja prioridad se muestran debajo de las políticas de Última Ejecución.

Estas políticas son:

BOVPN-Allow-Any.in

Permite el tráfico desde cualquier BOVPN a cualquier destino. Esta política se crea automáticamente cuando configura una BOVPN en el Firebox.

BOVPN-Allow-Any.out

Permite el tráfico desde cualquier origen a cualquier BOVPN. Esta política se crea automáticamente cuando configura una BOVPN en el Firebox.

Allow SSLVPN-Users (Permitir Usuarios SSLVPN)

Permite el tráfico de usuarios en la configuración de Mobile VPN with SSL a todas las redes. Esta política se crea automáticamente cuando configura Mobile VPN with SSL en el Firebox.

Allow IKEv2-Users (Permitir Usuarios IKEv2)

Permite el tráfico de usuarios en la configuración de Mobile VPN with IKEv2 a todas las redes. Esta política se crea automáticamente cuando configura Mobile VPN with IKEv2 en el Firebox.

Unhandled Internal Packet (Paquete Interno No Manipulado)

Deniega el tráfico de cualquier red interna a cualquier destino.

Unhandled External Packet (Paquete Externo No Controlado)

Deniega el tráfico de cualquier origen a cualquier destino.

Allow DNS-Forwarding (Permitir el Reenvío de DNS)

Permite el tráfico DNS desde redes internas al Firebox.

Cuando estas políticas deniegan el tráfico a través del Firebox, los nombres de las políticas aparecen en los mensajes de registro del Firebox.

Deshabilitar Políticas del Sistema

Puede deshabilitar políticas del sistema específicas si una política del sistema predeterminada no es lo suficientemente restrictiva para sus necesidades. Estas son las políticas del sistema que puede deshabilitar en WatchGuard Cloud:

- Servidor NTP

- WatchGuard SSLVPN

- WatchGuard Cloud

- Threat Detection and Response de WatchGuard

- Allow-IKE-to-Firebox (Permitir IKE a Firebox)

- BOVPN-Allow-Any.in

- BOVPN-Allow-Any.out

- Allow SSLVPN-Users (Permitir Usuarios SSLVPN)

- Allow IKEv2-Users (Permitir Usuarios IKEv2)

- Allow RADIUS SSO Service (Permitir Servicio SSO de RADIUS)

- Allow RADIUS SSO Users (Permitir Usuarios SSO de RADIUS)

- Allow DNS-Forwarding (Permitir el Reenvío de DNS)

- DR-RIP-Allow

- DR-RIPng-Allow

- DR-OSPF-Allow

- DR-OSPFv3-Allow

- DR-BGP-Allow

- Allow External Web Server (Permitir Servidor Web Externo)

- Allow Captive-Portal-Users (Permitir Usuarios del Portal Cautivo)

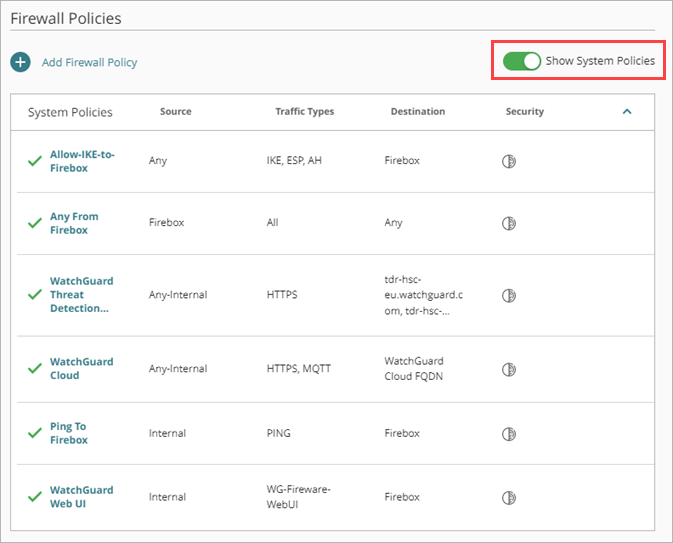

Para deshabilitar una política del sistema, desde WatchGuard Cloud:

- Seleccione Configurar > Dispositivos.

- Seleccione un Firebox administrado en la nube.

Aparecen el estado y los ajustes del Firebox seleccionado. - Seleccione Configuración del Dispositivo.

Se abre la página Configuración del Dispositivo. - En el mosaico Firewall, haga clic en Políticas de Firewall.

Se abre la página Políticas de Firewall. - Habilite Mostrar Políticas del Sistema.

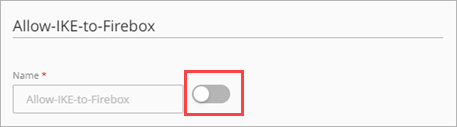

- Haga clic en el nombre de la política del sistema que desee deshabilitar.

- Deshabilite el interruptor situado junto al nombre de la política.

- Haga clic en Guardar.

La política permanece en la configuración del Firebox, pero está deshabilitada. - Para que el cambio tenga efecto en el Firebox, debe implementar la actualización de configuración en el Firebox. Para más información, consulte Administrar la Implementación de la Configuración del Dispositivo.