Balance de Carga de Interfaz Virtual BOVPN con OSPF

Archivos de configuración de ejemplo creados con — WSM v11.12.1

Revisado — 24/9/2015

Caso de Uso

En esta configuración de ejemplo, una organización tiene redes en dos sitios y usa una VPN de sucursal para conectar las dos redes. Para aumentar la velocidad total entre sitios y hacer que su conexión VPN sea más tolerante a fallas, quieren configurar un segundo túnel VPN entre los dos sitios y quieren balancear la carga de conexiones a través de ambos túneles VPN.

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración pueden ser necesarios, o más apropiados, para su entorno de red.

Vista General de la Solución

Una interfaz virtual BOVPN proporciona un túnel VPN seguro para el tráfico entre las redes protegidas por dos Firebox. Puede configurar una segunda interfaz virtual BOVPN para enviar tráfico a través de una segunda interfaz externa. Este ejemplo de configuración muestra cómo configurar dos interfaces virtuales BOVPN entre dos sitios y usar el OSPF para balancear la carga de conexiones a través de los dos túneles VPN con la misma prioridad.

Requisitos

Cómo Funciona

El OSPF admite el balance de carga ECMP (múltiples rutas de igual costo). Si múltiples rutas al mismo destino tienen una métrica de ruta igual, el OSPF usa ECMP para distribuir de manera uniforme el tráfico en múltiples rutas basándose en direcciones IP de origen y de destino, y el número de conexiones que actualmente usa cada ruta. En esta configuración de ejemplo, dos interfaces virtuales BOVPN se configuran entre dos Firebox. Cada VPN usa una interfaz externa diferente. Los dos dispositivos usan el OSPF para intercambiar información sobre rutas a sus redes locales a través de ambos túneles. Debido a que las conexiones punto a punto a través de cada túnel tienen la misma métrica, el OSPF balancea la carga de tráfico a través de ambos túneles con la misma prioridad.

Con esta configuración:

- Cada Firebox usa un OSPF para propagar rutas a redes locales a través de ambas interfaces virtuales BOVPN.

- Cuando ambos túneles VPN están disponibles, el OSPF usa el ECMP para balancear la carga en las conexiones a través de los dos túneles VPN.

- Si una interfaz externa o un túnel se cae, el OSPF envía automáticamente todo el tráfico a través del otro túnel BOVPN.

Ejemplo

Para ilustrar este caso de uso, presentamos un ejemplo de una organización que tiene Fireboxes en dos ubicaciones: una en Hamburgo y otra en Berlín. Este ejemplo muestra cómo configurar dos túneles VPN y balancear la carga del tráfico a través de ambos túneles con la misma prioridad.

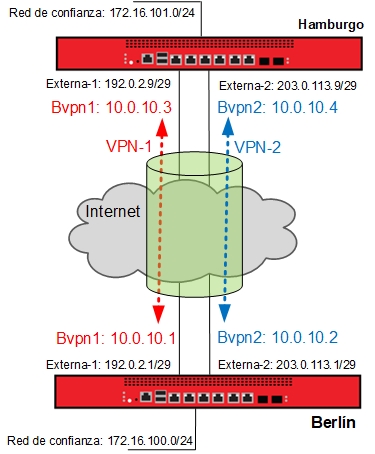

Topología

Esta configuración de ejemplo incluye las direcciones IP en este diagrama.

Configuración de red

Las direcciones IP para cada sitio en esta configuración:

| Interfaz de Firebox | Berlín | Hamburgo |

|---|---|---|

| Externa-1 | Dirección IP: 192.0.2.1/29 Puerta de Enlace predeterminada: 192.0.2.6 |

Dirección IP: 192.0.2.9/29, Puerta de Enlace predeterminada: 192.0.2.14 |

| Externa-2 | Dirección IP: 203.0.113.1/29 Puerta de Enlace predeterminada: 203.0.113.6 |

Dirección IP: 203.0.113.9/29 |

| Red de confianza |

172.16.100.0/24 |

172.16.101.0/24 |

Los detalles de cada archivo de configuración se describen en la siguiente sección.

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido archivos de configuración de ejemplo con este documento. Para examinar los detalles de los archivos de configuración, puede abrirlos con Policy Manager. Hay dos archivos de configuración de ejemplo, uno para cada ubicación en el ejemplo.

| Nombre de Archivo de Configuración | Descripción |

|---|---|

| Berlin.xml | Firebox de Berlín |

| Hamburg.xml | Firebox de Hamburgo |

Explicación de la Configuración

Configuración de Multi-WAN

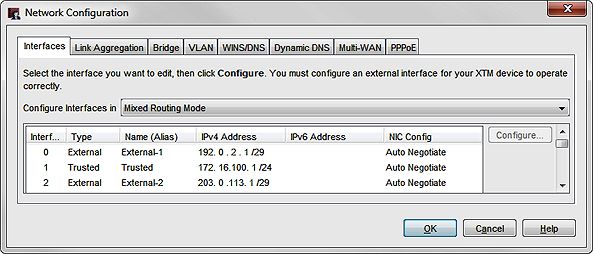

El Firebox de Berlín tiene dos interfaces externas, Externa 1 y Externa 2, y una interfaz de confianza.

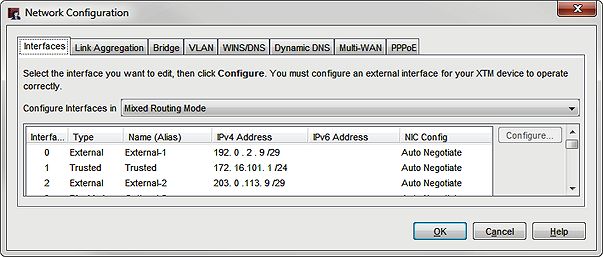

El Firebox de Hamburgo tiene dos interfaces externas, Externa 1 y Externa 2, y una interfaz de confianza.

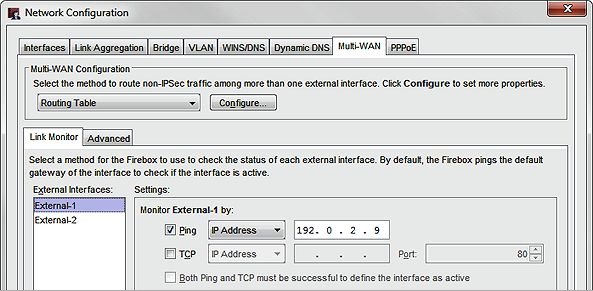

Ambos Firebox están configurados para usar el método de multi-WAN de la Tabla de Enrutamiento. El método de multi-WAN controla el balance de carga para el tráfico no IPSec enrutado a través de las interfaces externas. La configuración de multi-WAN no habilita el balance de carga del tráfico IPSec a través del túnel. El balance de carga del tráfico a través del túnel es una función de OSPF, tal como se configura en la siguiente sección.

En esta configuración de ejemplo de multi-WAN, cada Firebox usa la dirección IP externa del dispositivo par como un objetivo de monitor de enlace ping para cada interfaz externa. No se requiere el objetivo de ping, pero recomendamos que configure un objetivo de monitor de enlace confiable cada vez que configure una multi-WAN.

Configuración de VPN

Las configuraciones de ejemplo contienen dos interfaces virtuales BOVPN para conexiones VPN entre cada sitio.

Para ver las interfaces virtuales BOVPN:

- Abra el archivo de configuración de ejemplo en Policy Manager.

- Seleccione VPN > Interfaces Virtuales BOVPN.

Cada dispositivo tiene dos interfaces virtuales BOVPN. Cada interfaz virtual BOVPN se nombra para representar la ubicación del dispositivo remoto y qué interfaz externa local utiliza.

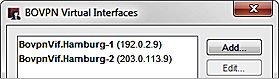

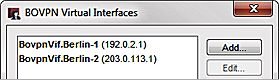

Interfaces Virtuales BOVPN

Cada Firebox tiene dos interfaces virtuales BOVPN.

El Firebox de Berlín tiene dos interfaces virtuales BOVPN:

- BovpnVif.Hamburg-1 — Usa la interfaz Externa 1

- BovpnVif.Hamburg-2 — Usa la interfaz Externa 2

El Firebox de Hamburgo tiene dos interfaces virtuales BOVPN:

- BovpnVif.Berlin-1 — Usa la interfaz Externa 1

- BovpnVif.Berlin-2 — Usa la interfaz Externa 2

Para cada interfaz virtual BOVPN, la ID de la puerta de enlace remota es una dirección IP externa en el Firebox par.

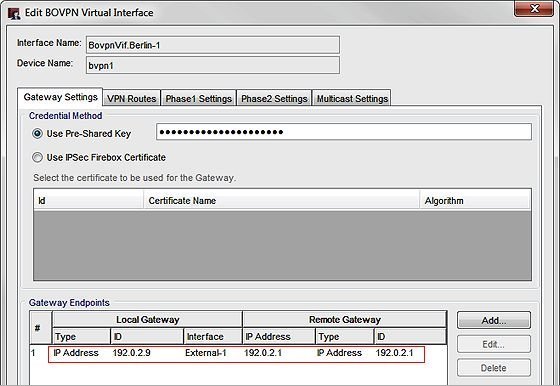

Configuración de la VPN 1 en el Firebox de Berlín

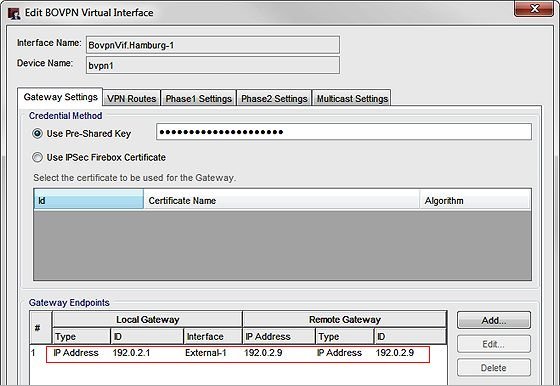

En el Firebox de Berlín, BovpnVif.Hamburg-1 usa la interfaz externa Externa 1 para conectarse a la puerta de enlace remota en el Firebox de Hamburgo.

En la pestaña Configuración de la Puerta de Enlace:

- La ID de la Puerta de Enlace Local está configurada en la dirección IP de la interfaz Externa 1, 192.0.2.1

- La Interfaz está configurada en Externa 1.

- La Dirección IP de la Puerta de Enlace Remota y la ID están configuradas en la dirección IP de la interfaz externa en el Firebox de Hamburgo, 192.0.2.9.

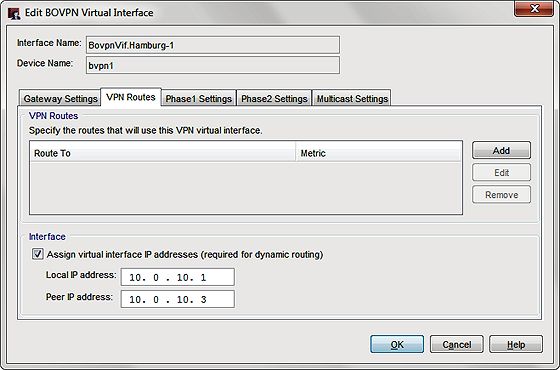

Para configurar el enrutamiento dinámico a través de una interfaz BOVPN virtual, debe asignar direcciones IP de interfaz virtual en la pestaña Rutas VPN.

En la pestaña Rutas VPN, las direcciones IP virtuales se establecen en:

- Dirección IP Local: 10.0.10.1

- Dirección IP Par: 10.0.10.3

Para este ejemplo, las direcciones IP de la interfaz virtual utilizadas para ambos túneles están todas en la subred 10.0.10.0/24. Esta subred se usa en la configuración del OSPF para definir una red punto a punto.

Configuración de la VPN 1 en el Firebox de Hamburgo

En el Firebox de Hamburgo, BovpnVif.Berlin-1 usa la interfaz externa Externa 1 para conectarse a la puerta de enlace remota en el Firebox de Berlín.

En la pestaña Configuración de la Puerta de Enlace:

- La ID de la Puerta de Enlace Local está configurada en la dirección IP de la interfaz Externa-1, 192.0.2.9.

- La Interfaz está configurada en Externa 1.

- La Dirección IP de la Puerta de Enlace Remota y la ID están configuradas en la dirección IP de la interfaz externa en el Firebox de Berlín, 192.0.2.1.

Una Dirección IP Local y una Dirección IP Par están configuradas en la pestaña Rutas VPN. Estas direcciones IP se usan en la configuración del OSPF para definir una red punto a punto. Estas direcciones IP deben ser opuestas a las direcciones configuradas para este túnel en el Firebox par.

En la pestaña Rutas VPN, las direcciones IP virtuales se establecen en:

- Dirección IP Local: 10.0.10.3

- Dirección IP Par: 10.0.10.1

Configuración de la VPN 2 en el Firebox de Berlín

La segunda interfaz virtual BOVPN en cada dispositivo se configura de manera muy similar, excepto que los endpoints de la puerta de enlace especifican la segunda interfaz externa, Externa 2, y usan las direcciones IP de la segunda interfaz externa en cada dispositivo como los endpoints de la puerta de enlace local y remota.

En la pestaña Configuración de la Puerta de Enlace:

- La ID de la Puerta de Enlace Local está configurada en la dirección IP de la interfaz Externa 2, 203.0.113.1

- La Interfaz está configurada en Externa 2.

- La Dirección IP de la Puerta de Enlace Remota y la ID están configuradas en la dirección IP de la interfaz externa 2 en el Firebox de Hamburgo, 203.0.113.9.

En la pestaña Rutas VPN, las direcciones IP virtuales se establecen a:

- Dirección IP Local: 10.0.10.4

- Dirección IP Par: 10.0.10.2

Configuración de la VPN 2 en el Firebox de Hamburgo

En la pestaña Configuración de la Puerta de Enlace:

- La ID de la Puerta de Enlace Local está configurada en la dirección IP de la interfaz Externa 2, 203.0.113.9

- La Interfaz está configurada en Externa 2.

- La Dirección IP de la Puerta de Enlace Remota y la ID están configuradas en la dirección IP de la interfaz externa 2 en el Firebox de Hamburgo, 203.0.113.2.

En la pestaña Rutas VPN, las direcciones IP virtuales se establecen en:

- Dirección IP Local: 10.0.10.2

- Dirección IP Par: 10.0.10.4

Estas direcciones IP son las opuestas a las direcciones configuradas para este túnel en el Firebox par.

Configuración de Dynamic Routing

En la configuración de enrutamiento dinámico de ejemplo:

- La ID del enrutador está configurada en la dirección IP de la interfaz de confianza.

- Todas las interfaces son pasivas, excepto las dos interfaces virtuales BOVPN, bvpn1 y bvpn2.

- Cada Firebox anuncia 10.0.10.0/24, la subred utilizada para las redes punto a punto a través de cada túnel.

- Las direcciones IP local y par para ambas interfaces virtuales BOPVN caen dentro de esta subred.

- Cada Firebox anuncia su propia red de confianza:

- El Firebox de Berlín anuncia 172.16.100.0/24

- El Firebox de Hamburgo anuncia 172.16.101.0/24

Configuración de dynamic routing en el Firebox de Berlín:

enrutador ospf

id de enrutador ospf 172.16.100.1

! exclude all but bvpn virtual interfaces

interfaz-pasiva predeterminada

sin interfaz-pasiva bvpn1

sin interfaz-pasiva bvpn2

! which networks are announced in OSPF area 0.0.0.0

! bvpn Point-to-Point networks

red 10.0.10.0/24 área 0.0.0.0

! Trusted network

red 172.16.100.0/24 área 0.0.0.0

Configuración de dynamic routing en el Firebox de Hamburgo:

enrutador ospf

id de enrutador ospf 172.16.101.1

! exclude all but bvpn interfaces

interfaz-pasiva predeterminada

sin interfaz-pasiva bvpn1

sin interfaz-pasiva bvpn2

! which networks are announced in OSPF area 0.0.0.0

! bvpn Point-to-Point networks

red 10.0.10.0/24 área 0.0.0.0

! Trusted network

red 172.16.101.0/24 área 0.0.0.0

Dynamic routing

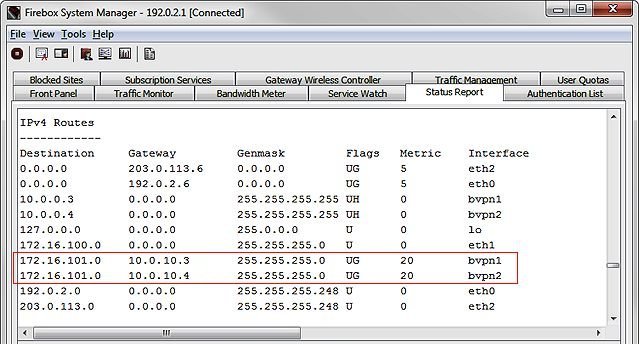

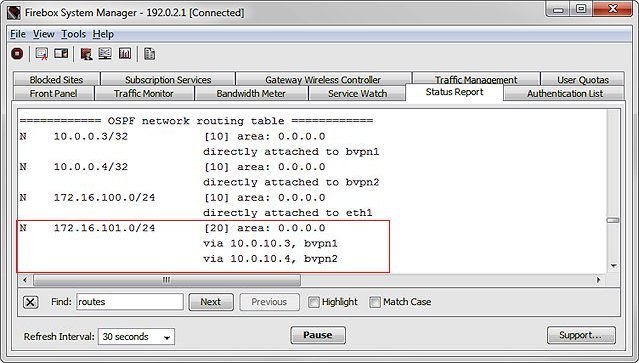

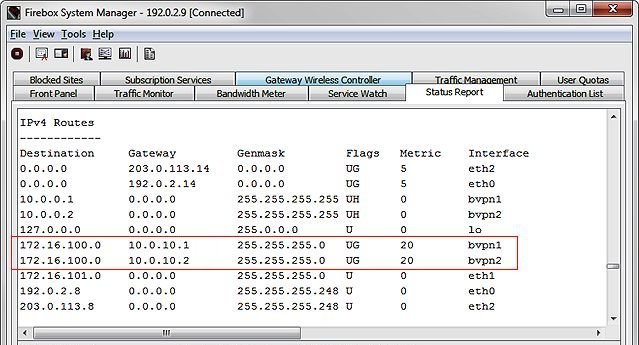

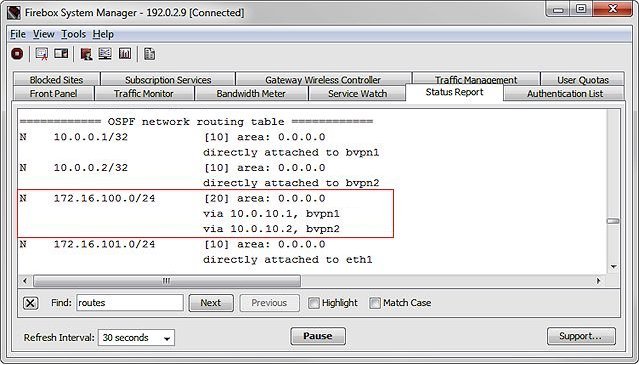

Después de que la configuración se guarda en los dos Firebox, las rutas se propagan a través del túnel a cada dispositivo. Con esta configuración, cada dispositivo tiene dos rutas a la red de confianza remota. Ambas rutas tienen la misma métrica y cada una usa una interfaz virtual diferente. Después de establecer los túneles entre los dos dispositivos, puede ver las rutas aprendidas en el Informe de Estado.

Rutas en el Firebox de Berlín

La sección Rutas IPv4 del Informe de Estado en el Firebox de Berlín muestra las dos rutas hacia la red de confianza en la red de confianza de Hamburgo, una a través de bvpn1 y otra a través de bvpn2.

La tabla de enrutamiento de la red OSPF muestra las dos rutas a través de cada interfaz virtual BOVPN.

Rutas en el Firebox de Hamburgo

En el Firebox de Hamburgo, la Tabla de Enrutamiento IPv4 muestra dos rutas hacia la red de confianza del Firebox de Berlín.

La tabla de enrutamiento de la red OSPF muestra las dos rutas a través de cada interfaz virtual BOVPN.

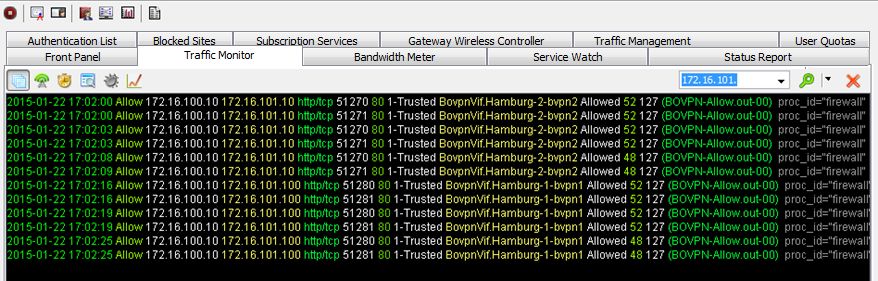

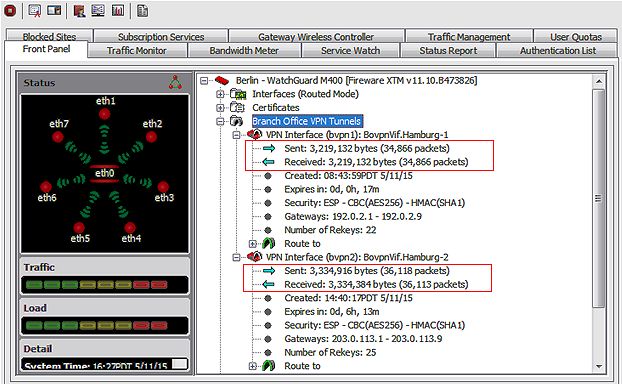

Monitorizar el balance de carga de VPN

En Firebox System Manager, puede monitorizar el balance de carga a través de los dos túneles VPN. Las imágenes a continuación muestran un ejemplo de cómo se ve el balance de carga cuando se monitorea desde el Firebox de Berlín.

En la pestaña Traffic Monitor, puede ver que ambos túneles VPN se usan para las conexiones de diferentes clientes.

En la pestaña Panel Delantero, puede monitorizar las estadísticas de tráfico de ambas interfaces VPN para ver la carga de tráfico balanceada a través de ambos túneles.

Conclusión

Esta configuración de ejemplo demuestra cómo configurar el OSPF para realizar el balance de carga a través de dos interfaces virtuales BOVPN. Este tipo de configuración proporciona redundancia para la conexión segura entre las dos redes, así como el balance de carga del tráfico VPN IPSec a través de dos interfaces externas. Puede ampliar esta configuración para balancear la carga de conexiones a través de más de dos túneles VPN si ambos dispositivos tienen interfaces externas adicionales.

Para obtener más información sobre cómo configurar las interfaces virtuales BOVPN y el enrutamiento dinámico, consulte la Ayuda de Fireware.