Definir una Ruta para Todo el Tráfico Hacia Internet

Cuando permite que los usuarios remotos accedan a Internet a través de un túnel VPN, la configuración más segura es requerir que todo el tráfico de usuario remoto de Internet se enrute a través de un túnel VPN hacia el Firebox. Desde el Firebox, el tráfico luego se envía de vuelta a Internet. Con esta configuración (conocida como ruta de hub o VPN de ruta predeterminada), el Firebox puede examinar todo el tráfico y ofrecer mayor seguridad, aunque se use más potencia de procesamiento y ancho de banda en el Firebox. Al usar una VPN de ruta predeterminada, una política de NAT dinámica debe incluir el tráfico saliente de la red remota. Esto permite a los usuarios remotos navegar por Internet cuando envían todo el tráfico al Firebox.

Cuando defina una ruta predeterminada a través de un túnel BOVPN, se deben hacer tres cosas:

- Configure una BOVPN en el Firebox remoto (cuyo tráfico desea enviar a través del túnel) para enviar todo el tráfico desde su propia dirección de red hacia 0.0.0.0/0.

- Configure una BOVPN en el Firebox central para permitir que el tráfico pase por él hacia el Firebox remoto.

- Agregue una ruta en el Firebox central desde 0.0.0.0/0 hacia la dirección de red del Firebox remoto.

Antes de comenzar con los procedimientos en este tema, ya debe haber creado una VPN de sucursal manual entre los Fireboxes central y remoto. Para obtener información sobre cómo crear este túnel VPN, consulte Acerca de VPN de Sucursal IPSec Manuales.

WARNING: Si utiliza una ruta predeterminada para enviar tráfico a Internet mediante un hub Firebox, y este usa un proxy HTTP o HTTPS para examinar el tráfico saliente, debe habilitar el sondeo TCP MTU en las configuraciones globales de red en el hub Firebox para que la búsqueda web funcione correctamente para los clientes conectados al Firebox remoto. Para más información, consulte Definir los Ajustes Globales de Firebox.

Configurar el Túnel BOVPN en el Firebox remoto

- Conéctese a la Web UI para el Firebox remoto.

- Seleccione VPN > VPN de Sucursal. Encuentre el nombre del túnel hacia el Firebox central y haga clic en Editar.

Aparece la página Túnel. - Haga clic en Agregar.

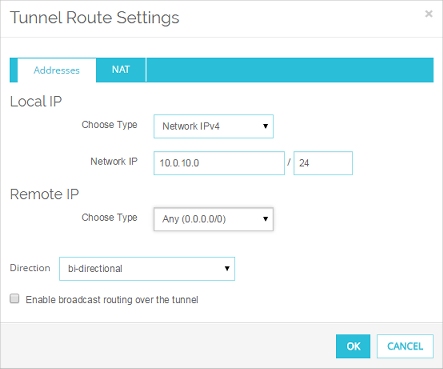

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel.

- En la sección IP Local, en la lista desplegable Elegir Tipo, seleccione Red IPv4.

- En el cuadro de texto IP de Red, ingrese la dirección de red de confianza del Firebox remoto.

- En la sección IP Remota, en la lista desplegable Elegir Tipo, seleccione Cualquiera (0.0.0.0/0)

- Haga clic en Aceptar.

- Seleccione cualquier otro túnel hacia el Firebox central y haga clic en Eliminar.

- Haga clic en Guardar para guardar el cambio en la configuración.

- Abra el archivo de configuración en el Firebox remoto.

- Seleccione VPN > Túneles de Sucursal. Encuentre el nombre del túnel hacia el Firebox central y haga clic en Editar.

Aparece el cuadro de diálogo Editar Túneles. - Haga clic en Agregar.

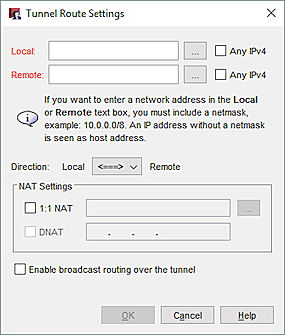

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel.

- En el cuadro de texto Local, seleccione o ingrese la dirección de red de confianza del Firebox remoto.

- En el cuadro de texto Remoto, ingrese 0.0.0.0/0.

- Haga clic en Aceptar.

- Seleccione cualquier otro túnel hacia el Firebox central y haga clic en Eliminar.

- Haga clic en Aceptar y guarde el archivo de configuración.

Configurar el Túnel BOVPN en el Firebox Central

- Conéctese a la Web UI para el Firebox central.

- Seleccione VPN > VPN de Sucursal. Encuentre el nombre del túnel hacia el Firebox remoto y haga clic en Editar.

Aparece la página Túnel. - Haga clic en Agregar.

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel. - En la sección IP Local, en la lista desplegable Elegir Tipo, seleccione Cualquiera (0.0.0.0/0).

- En la sección IP Remota, en la lista desplegable Elegir Tipo, seleccione Red IPv4.

- En el cuadro de texto IP de Red, ingrese la dirección de red de confianza del Firebox remoto.

- Haga clic en Aceptar.

- Seleccione cualquier otro túnel hacia el Firebox remoto y haga clic en Eliminar.

- Haga clic en Guardar para guardar el cambio en la configuración.

- En el Policy Manager, abra el archivo de configuración del Firebox Central.

- Seleccione VPN > Túneles de Sucursal. Encuentre el nombre del túnel hacia el Firebox remoto y haga clic en Editar.

Aparece el cuadro de diálogo Editar Túneles. - Haga clic en Agregar.

Aparece el cuadro de diálogo Configuraciones de Ruta de Túnel. - En el cuadro de texto Local, ingrese 0.0.0.0/0.

- En el cuadro de texto Remoto, ingrese la dirección de red de confianza del Firebox remoto.

- Haga clic en Aceptar.

- Seleccione cualquier otro túnel hacia el Firebox remoto y haga clic en Eliminar.

- Haga clic en Aceptar y guarde el archivo de configuración.

Agregar una Entrada de NAT Dinámica en el Firebox Central

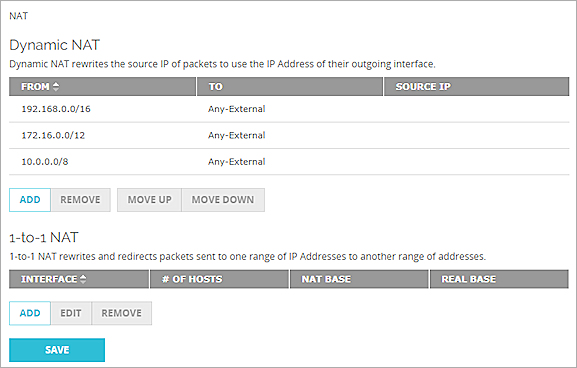

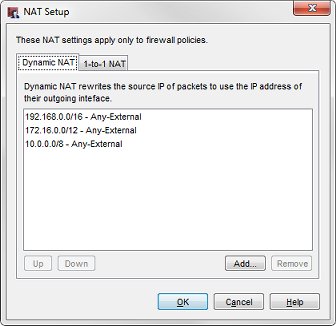

Para permitir que un equipo con una dirección IP privada acceda a Internet a través del Firebox, se debe configurar el Firebox central para que use NAT dinámica. Con la NAT dinámica, el Firebox reemplaza la dirección IP privada incluida en un paquete enviado desde una computadora protegida por Firebox con la dirección IP pública del propio Firebox. Por defecto, la NAT dinámica está habilitada y activa para tres direcciones de red privada aprobadas por RFC:

192.168.0.0/16 – Cualquiera-Externo

172.16.0.0/12 – Cualquiera-Externo

10.0.0.0/8 – Cualquiera-Externo

Cuando configura una ruta predeterminada a través de un túnel VPN de sucursal hacia otro Firebox, debe agregar una entrada NAT dinámica para la subred detrás del Firebox remoto si sus direcciones IP no se encuentran dentro de uno de los tres rangos de red privada.

- Seleccione Red > NAT.

Aparece la página de NAT.

- En la sección NAT dinámica de la página NAT , haga clic en Agregar.

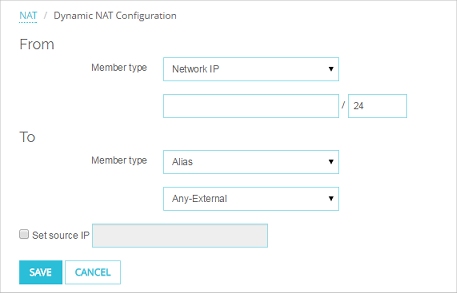

Aparece la página de configuración de NAT Dinámica.

- En la sección De, en la lista desplegable Tipo de Miembro, seleccione IP de Red.

- Introduzca la dirección IP de red de detrás del Firebox remoto.

- En la sección A, seleccione Cualquiera-Externa de la segunda lista desplegable.

- Haga clic en Guardar.

- Seleccione Red > NAT.

Aparece el cuadro de diálogo de Configuración de NAT.

- En la pestaña NAT Dinámica del cuadro de diálogo de la Configuración de NAT, haga clic en Agregar.

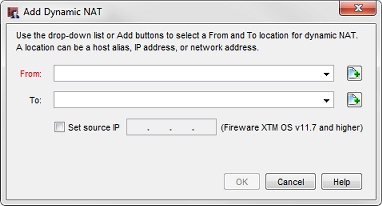

Aparece el cuadro de diálogo Agregar NAT Dinámica.

- Junto a la lista desplegable De, haga clic en

.

. - En la lista desplegable Elegir Tipo, seleccione IP de Red. Ingrese la dirección IP de la red detrás del Firebox remoto en el cuadro de texto Valor. Haga clic en Aceptar.

- En la lista desplegable A, seleccione Cualquiera-Externo.

- Haga clic en Aceptar para cerrar el cuadro de diálogo Agregar NAT Dinámica.

- Haga clic en Aceptar.

- Guarde el archivo de configuración en el Firebox central.