Este tema incluye una explicación detallada de cómo funciona la solución WatchGuard SSO. Para un resumen rápido de cómo configurar el SSO para un único dominio de Active Directory, consulte:

- Inicio Rápido — Configurar el Inicio de Sesión Único (SSO) con Active Directory

- Video tutorial de Introducción al SSO (9 minutos)

La Solución de SSO de WatchGuard

La solución WatchGuard SSO para Active Directory incluye estos componentes:

- SSO Agent — Requerido

- SSO Client — Opcional

- Event Log Monitor — Opcional

- Exchange Monitor — Opcional

El SSO Agent recopila información de inicio de sesión del usuario desde el SSO Client, el Event Log Monitor o el Exchange Monitor.

Puede configurar más de un método de SSO. Por ejemplo, puede configurar el SSO Client como su método de SSO principal y configurar el Event Log Monitor o el Exchange Monitor como métodos de SSO de respaldo.

Una opción de inicio de sesión único también está disponible para el Agente de Terminal Services, pero no está relacionada con los componentes de la solución SSO de WatchGuard, y se configura por separado. Para obtener más información acerca del Agente de Terminal Services, consulte Instalar y Configurar el Agente de Terminal Services.

Para obtener información más detallada sobre la solución SSO de WatchGuard, consulte estas secciones:

- Cómo Funciona el SSO

- Acerca del SSO Agent

- Acerca del SSO Client

- Acerca del Event Log Monitor

- Acerca del Exchange Monitor

- Antes de Empezar

- Configurar SSO

Cómo Funciona el SSO

Para que el SSO funcione, debe instalar el software del SSO Agent en un servidor miembro del dominio. Recomendamos que también elija uno o más componentes SSO que se comuniquen con el SSO Agent:

- Para la implementación más confiable de SSO, le recomendamos que también instale el SSO Client en los clientes de Windows y macOS en su red.

- Para usuarios de Linux o móviles, puede instalar el Exchange Monitor para SSO.

- (Opcional) Puede instalar el Event Log Monitor como un método SSO de respaldo para usuarios de Windows.

- (Opcional) Puede instalar el Exchange Monitor como un método SSO de respaldo para los usuarios de MacOS.

Si el SSO Client, el Event Log Monitor o el Exchange Monitor están instalados, el SSO Agent contacta a estos componentes para las credenciales de los usuarios. Los componentes envían las credenciales de usuario correctas y la información de membresía del grupo de seguridad al SSO Agent.

Cuando configure los ajustes del SSO Agent, especifique qué componente de SSO consulta primero el SSO Agent. Para que el SSO funcione correctamente, debe instalar ya sea el SSO Client en todos sus equipos cliente, o usar el Event Log Monitor o el Exchange Monitor para obtener la información de usuario correcta.

Si instala solo el SSO Agent, el SSO Agent usa el Modo Active Directory (AD) para SSO. No recomendamos el Modo AD como método de SSO principal. Para obtener información sobre el Modo AD, consulte la sección Modo AD.

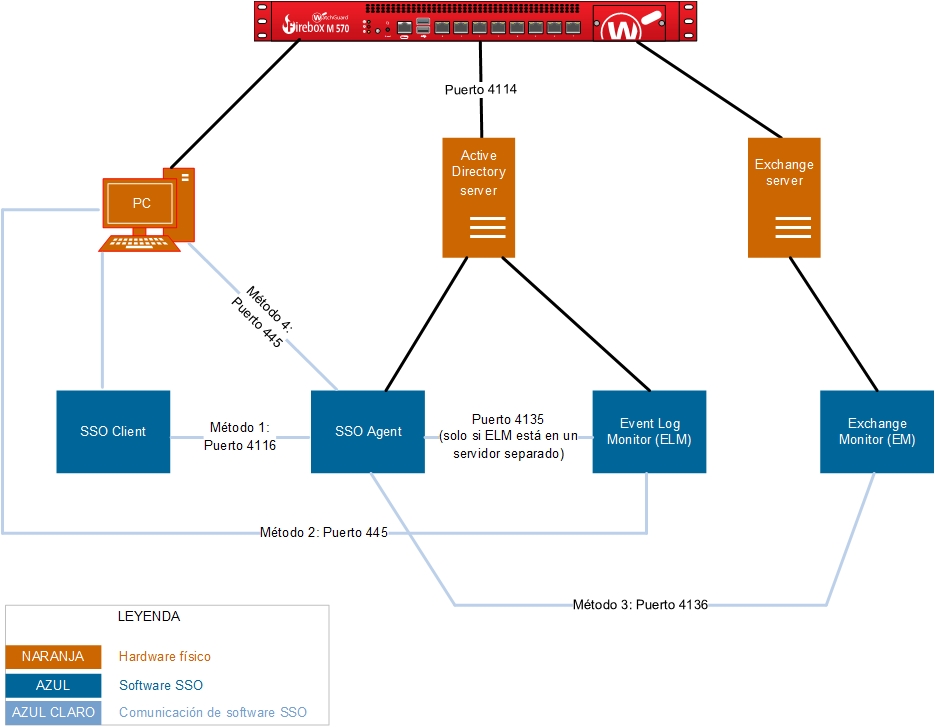

Topología de Red

Este diagrama muestra los métodos que se pueden utilizar para Active Directory SSO. Su implementación podría incluir uno o más de estos métodos:

- Método 1 — SSO Client y SSO Agent

- Método 2 — Event Log Monitor (ELM) y SSO Agent

- Método 3 — Exchange Monitor (EM) y SSO Agent

El método 4 muestra el modo de Active Directory (AD), que utiliza solo el SSO Agent. No se recomienda usar el Modo AD como método de SSO principal.

Acerca del SSO Agent

Debe instalar el SSO Agent en un servidor de dominio de su red. Este servidor puede ser el controlador del dominio u otro servidor miembro del dominio.

Cuando instale el SSO Agent, asegúrese de que se ejecute como una cuenta de usuario que sea miembro del grupo de seguridad Usuarios de Dominio. La cuenta de Usuarios de Dominio que seleccione debe poder ejecutar servicios en el Active Directory Server para buscar en el directorio y para buscar toda otra información de auditoría de usuario. Con estos privilegios, cuando los usuarios intentan autenticarse en su dominio, el SSO Agent puede consultar al SSO Client en el equipo del cliente, el Event Log Monitor o el Exchange Monitor para solicitarle las credenciales de usuario correctas y proporcionar esas credenciales de usuario a su Firebox.

Para configurar los permisos y ajustes correctos, consulte Instalar el Agente de Inicio de Sesión Único (SSO) WatchGuard y el Event Log Monitor.

Por motivos de seguridad, le recomendamos que no seleccione una cuenta de usuario que sea miembro del grupo de seguridad Administradores de Dominio.

Para obtener información de la instalación, consulte Instalar el Agente de Inicio de Sesión Único (SSO) WatchGuard y el Event Log Monitor.

Para obtener información de configuración, consulte Configurar el SSO Agent.

Para ejemplos de configuración, consulte Ejemplos de Configuraciones de Red para el SSO de Active Directory.

Conmutación por Error del SSO Agent

En Fireware v12.2 o superior, puede configurar hasta cuatro SSO Agents en su Firebox para redundancia. Por ejemplo, puede instalar un SSO Agent en un controlador de dominio primario y otro SSO Agent en un controlador de dominio secundario. Si debe reiniciar el controlador de dominio primario, el SSO conmuta por error al SSO Agent en el controlador de dominio secundario.

Hay un solo SSO Agent activo a la vez. Si el SSO Agent activo no está disponible, el Firebox automáticamente conmuta por error al siguiente SSO Agent en su configuración. La conmutación por error se produce secuencialmente. Por ejemplo, si el primer SSO Agent en la lista deja de estar disponible, se produce una conmutación por error al segundo SSO Agent en la lista. Si el último SSO Agent en la lista está activo y deja de estar disponible, se produce una conmutación por error al primer SSO Agent en la lista.

También puede seleccionar la conmutación por error manualmente a un SSO Agent diferente. Para obtener instrucciones, consulte Habilitar el SSO de Active Directory en el Firebox.

No se produce la conmutación por recuperación. Por ejemplo, si el primer SSO Agent en la lista deja de estar disponible, se produce una conmutación por error al segundo agente en la lista. Si el primer SSO Agent vuelve a estar disponible, el segundo SSO Agent seguirá siendo el agente activo. La conmutación por recuperación no se produce en el primer SSO Agent.

El SSO Agent debe ser v12.2 o superior para admitir la conmutación por error.

Acerca del SSO Client

Cuando instala el software SSO Client en sus equipos cliente con Windows o macOS, el SSO Client recibe una llamada del SSO Agent y devuelve el nombre de usuario, información de membresía del grupo de seguridad y el nombre de dominio para el usuario que en ese momento tenga la sesión iniciada en el equipo.

SSO Client se ejecuta como un servicio de sistema local en cada equipo del usuario. No requiere ninguna interacción por parte del usuario.

Para permitir que los usuarios de RDP (escritorio remoto) se autentiquen con el SSO Client, los usuarios deben ejecutar el SSO Client v11.9.3 o superior.

Para obtener información sobre la instalación, consulte Instalar el cliente de Inicio de Sesión Único (SSO) de WatchGuard.

Acerca del Event Log Monitor

El Event Log Monitor es un componente de SSO opcional que permite a los usuarios de Windows autenticarse con SSO sin el SSO Client de WatchGuard. Esto se conoce como SSO sin cliente. Recomendamos que use el SSO sin cliente con Event Log Monitor solo como un método SSO de respaldo.

Para permitir que los usuarios de RDP se autentiquen con el Event Log Monitor, debe instalar Event Log Monitor v11.10 o superior.

Instalación del Event Log Monitor

Con el SSO sin clientes, usted instala el Event Log Monitor en un servidor en cada dominio de su red. Este puede ser el controlador del dominio u otro servidor miembro del dominio. El Event Log Monitor debe ejecutar una cuenta de usuario que sea miembro del grupo de seguridad Usuarios de Dominio.

Por motivos de seguridad, le recomendamos que no seleccione una cuenta de usuario que sea miembro del grupo de seguridad Administradores de Dominio.

Un dominio

Si tiene un dominio que usa para SSO, puede instalar el Event Log Monitor en el mismo servidor o controlador de dominios en el que instala el SSO Agent.

Múltiples dominios

Si tiene más de un dominio, debe instalar una instancia del Event Log Monitor en cada dominio. En Fireware v12.1.1 o inferior, solo instala una instancia del SSO Agent para toda la red. En Fireware v12.2 o superior, puede instalar hasta cuatro instancias del SSO Agent para redundancia. Hay un solo un SSO Agent activo.

No es necesario que el Event Log Monitor se instale en el equipo controlador de dominio; puede instalarse en cualquier servidor miembro del dominio en ese dominio.

Para obtener información sobre la instalación, consulte Instalar el Agente de Inicio de Sesión Único (SSO) de WatchGuard y el Event Log Monitor.

Configuración del Event Log Monitor

Después de instalar el Event Log Monitor, debe configurar el SSO Agent para obtener la información de inicio de sesión del usuario del Event Log Monitor. Para obtener más información sobre cómo especificar dominios y Event Log Monitors para el SSO Agent, consulte Configurar el Event Log Monitor de SSO.

Cómo Funciona el Event Log Monitor

Después de que el Event Log Monitor obtiene las credenciales de usuario correctamente y el usuario está autenticado, el Event Log Monitor sigue sondeando el equipo cliente cada cinco segundos para monitorizar los eventos de inicio y cierre de sesión, y los problemas de interrupción de la conexión. Los errores de conexión se registran en el archivo eventlogmonitor.log del directorio WatchGuard > Puerta de Enlace de Autenticación en el equipo donde Event Log Monitor está instalado. Si el Event Log Monitor no puede obtener las credenciales de inicio de sesión de un usuario, notifica al SSO Agent y el usuario no se autentica.

Cuando un usuario inicia sesión en un equipo con Windows:

- Un evento de inicio de sesión se escribe en el Registro de Eventos de Windows en el equipo.

- El Firebox recibe tráfico del usuario, pero no encuentra una sesión para la dirección IP del equipo.

- Firebox contacta al SSO Agent para solicitar el nombre de usuario, el dominio y la información del grupo.

- El SSO Agent redirecciona esta solicitud al Event Log Monitor.

- El Event Log Monitor contacta al equipo a través del puerto TCP 445.

- El Event Log Monitor obtiene el nombre de usuario y el dominio del Registro de eventos de Windows en el equipo.

- El Event Log Monitor se pone en contacto con el controlador de dominio de Active Directory para obtener información de grupo para el usuario.

- El Event Log Monitor agrega el equipo a la lista de equipos supervisados.

- El Event Log Monitor envía el nombre de usuario, el dominio y la información de grupo al SSO Agent.

- El SSO Agent envía el nombre de usuario, el dominio y la información de grupo al Firebox.

- Firebox crea una sesión para la dirección IP del equipo.

- Para buscar nuevos eventos de cierre de sesión, Event Log Monitor sondea cada equipo en la lista del monitor cada cinco segundos sobre TCP 445.

Cuando un usuario cierra sesión en un equipo con Windows:

- Un evento de cierre de sesión se escribe en el Registro de Eventos de Windows en el equipo.

- El Event Log Monitor entra en contacto con el equipo por el puerto TPC 445 y descubre el evento de cierre de sesión.

- El Event Log Monitor envía una notificación al SSO Agent sobre el evento de cierre de sesión.

- El SSO Agent envía una notificación al Firebox para eliminar la sesión.

- El Event Log Monitor mantiene el equipo en la lista de supervisión y sigue sondeando el equipo.

- Si el equipo está apagado o no está conectado a la red:

- El Event Log Monitor elimina el equipo de la lista de supervisión.

- El Event Log Monitor envía una notificación al SSO Agent de que el usuario ha cerrado sesión.

- El SSO Agent envía una notificación al Firebox para eliminar la sesión.

Si se cierra el Event Log Monitor, la lista de supervisión se borra.

Para obtener las credenciales de usuario, el SSO Agent envía una DNS de búsqueda inversa al servidor DNS para encontrar el nombre de host asociado con la dirección IP del usuario. Cuando se confirma el nombre de host, el SSO Agent obtiene la información del dominio del nombre del host (el nombre de dominio completamente calificado, o FQDN) para contactar un Event Log Monitor configurado para ese dominio, y obtiene las credenciales de usuario para usarlas en la autenticación. Para que el SSO Agent obtenga con éxito la información del dominio, debe asegurarse de que el servidor DNS incluya registros PTR, que son los registros DNS para una dirección IP a un FQDN para todos los equipos cliente del dominio.

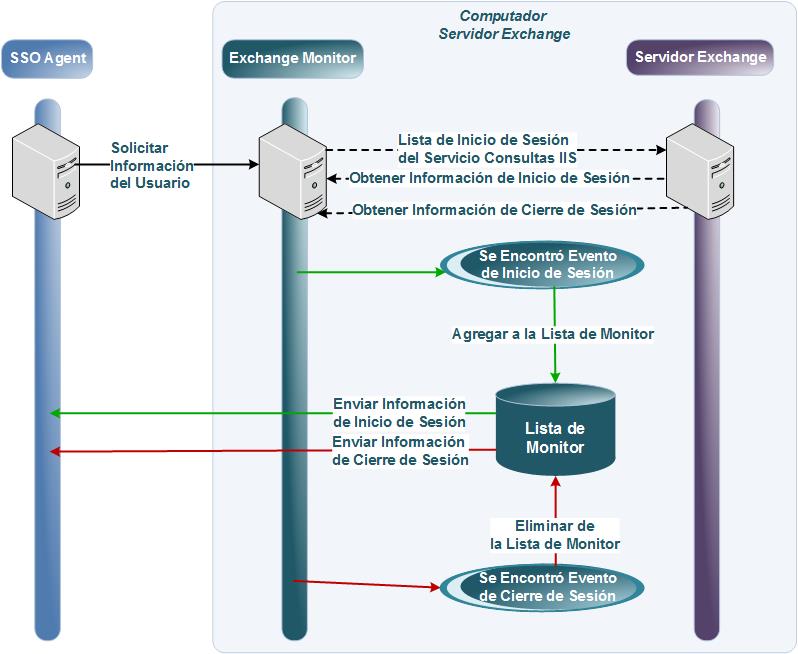

Este diagrama muestra cómo funciona el Event Log Monitor.

Balance de Carga y Conmutación por Error para Event Log Monitor

Ya sea que tenga un solo dominio o muchos dominios en su red, puede instalar más de una instancia del Event Log Monitor en cada dominio para usar para balance de carga y conmutación por error. Esto puede ayudarle a proporcionar un SSO más rápido y confiable para sus usuarios.

Un Dominio

Cuando instale más de un Event Log Monitor en un dominio, todas las instancias del Event Log Monitor funcionan en paralelo para obtener la información de inicio de sesión de usuario de los usuarios en ese dominio. Esto permite una autenticación más rápida. Muchos Event Log Monitors también permiten una conmutación por error exitosa. Si uno de los Event Log Monitors no puede completar el pedido de autenticación, otro Event Log Monitor puede en su lugar enviar las credenciales de usuario al SSO Agent.

Si tiene más de un Event Log Monitor en un solo dominio, y agrega cada Event Log Monitor a la configuración del SSO Agent, el SSO Agent elige aleatoriamente un Event Log Monitor de la lista y lo contacta para obtener las credenciales de usuario y la información de inicio de sesión. Si el Event Log Monitor no puede autenticar al usuario, el SSO Agent contacta al siguiente Event Log Monitor de la lista. El SSO Agent continuará contactando a los siguientes Event Log Monitors en la lista hasta que obtenga las credenciales de usuario o la autenticación haya fallado para todos los Event Log Monitors. El SSO Agent luego contacta al siguiente contacto SSO Agent configurado (SSO Client o Exchange Monitor) para intentar autenticar al usuario.

Múltiples Dominios

Si tiene muchos dominios en su red, y más de un Event Log Monitor instalado en cada dominio, el SSO Agent puede también usar los Event Log Monitors de otros dominios en su red para el balance de carga y la conmutación por error. Con esta configuración de SSO, el SSO Agent elige un Event Log Monitor del dominio local del SSO Agent y contacta a ese Event Log Monitor para obtener las credenciales de usuario. Si ese Event Log Monitor no puede autenticar al usuario, el SSO Agent elige aleatoriamente un Event Log Monitor incluido en la configuración del SSO Agent para otro dominio y lo contacta para obtener las credenciales de usuario. Si ese Event Log Monitor tampoco puede autenticar al usuario, el SSO Agent luego contacta al siguiente contacto SSO Agent configurado (SSO Client o Exchange Monitor) para intentar autenticar al usuario.

Acerca del Exchange Monitor

El WatchGuard SSO Exchange Monitor es un componente opcional que puede instalar en su Microsoft Exchange Server para habilitar SSO sin cliente para cualquier equipo o dispositivo que pueda autenticar en su Microsoft Exchange Server. Puede usar Exchange Monitor como el método principal de SSO para equipos Linux y dispositivos móviles con iOS, Android o Windows. También puede usar Exchange Monitor como un método SSO de respaldo para equipos Windows y macOS que no sean compartidos por muchos usuarios.

Instalación del Exchange Monitor

Debe instalar el Exchange Monitor en el mismo servidor en el que su Microsoft Exchange Server esté instalado. Su Exchange Server debe generar registros IIS en el formato de archivo de registro W3C Extended y mensajes de registro de acceso de cliente RPC.

Para obtener información sobre la instalación, consulte Instalar el Exchange Monitor de Inicio de Sesión Único (SSO) de WatchGuard.

Cómo Funciona el Exchange Monitor

El Exchange Monitor obtiene información de inicio de sesión de usuario de los registros de IIS en su Microsoft Exchange Server. Dado que Microsoft Exchange Server está integrado en su Active Directory Server, el Exchange Server puede obtener fácilmente las credenciales de usuario de los mensajes de registro de acceso de cliente IIS y RPC almacenados en el usuario.

Cuando un usuario se conecta con éxito al Exchange Server para descargar el correo electrónico:

- El servicio IIS en el Exchange Server genera un mensaje de registro del evento de inicio de sesión del usuario.

- El Exchange Monitor verifica los eventos de inicio de sesión con el servicio IIS y mantiene una lista de todos los usuarios activos en ese momento.

- El Exchange Monitor envía una consulta el archivo de registro IIS cada tres segundos para asegurarse de que la información del usuario esté actualizada.

- Cuando el SSO Agent contacta al Exchange Monitor, éste envía la información del usuario al SSO Agent.

- Si el usuario está incluido en la lista de usuarios con sesión iniciada en el Exchange Server, el SSO Agent notifica al Firebox que el usuario está en ese momento con una sesión activa y que el usuario está autenticado.

- Si el usuario no está en la lista de usuarios con sesión iniciada, el SSO Agent notifica al Firebox que el usuario no ha sido encontrado en la lista de usuarios activos y que el usuario no está autenticado.

Para obtener más información acerca de cómo configurar el SSO Agent para usar el Event Log Monitor y el Exchange Monitor, consulte Configurar el Active Directory SSO Agent.

Este diagrama muestra cómo funciona el Exchange Monitor.

Modo Active Directory (AD)

Para la implementación de SSO más confiable, debe instalar el SSO Client, el Event Log Monitor o el Exchange Monitor. Si al menos uno de estos componentes no está instalado o no está configurado correctamente, el SSO Agent usa el Modo de Active Directory (AD) para SSO.

En el Modo AD, para obtener las credenciales del usuario, el SSO Agent hace una llamada NetWkstaUserEnum al equipo cliente por el puerto TCP 445. El SSO Agent entonces usa la información que obtiene para autenticar al usuario para SSO. El SSO Agent usa sólo la primera respuesta que obtiene del equipo. Envía una notificación acerca de ese usuario al Firebox como el usuario que está con la sesión iniciada. Firebox verifica la información de usuario con todas las políticas definidas para ese usuario y grupo de usuarios de una sola vez. El SSO Agent almacena estos datos en memoria caché durante 10 minutos de manera predeterminada, de modo que no resulte necesario generar una consulta para cada conexión. Usted puede configurar el valor de caché en el Firebox.

El modo AD no está pensado como el método de SSO principal. Tiene limitaciones de control de acceso que pueden dar como resultado intentos fallidos de SSO y riesgos de seguridad. Por ejemplo, si configura un SSO sin el SSO Client, Event Log Monitor o Exchange Monitor, para servicios instalados en un equipo cliente (como un cliente antivirus administrado centralmente) que se implementaron para que los usuarios inicien sesión con credenciales de cuenta de dominio, Firebox proporciona a todos los usuarios los mismos permisos de acceso que al primer usuario que inició sesión (y los grupos de los que es miembro ese usuario), y no las credenciales correctas de cada usuario individual que inicia sesión. Además, todos los mensajes de registro que genera la actividad de los usuarios muestran el nombre de usuario de la cuenta de servicio, y no el usuario individual.

Si no instala el SSO Client, el Event Log Monitor, o el Exchange Monitor, le recomendamos que no use el SSO para los entornos donde los usuarios inician sesión en equipos con inicios de sesión por lotes o servicios. Cuando hay más de un usuario asociado a una dirección IP, posiblemente los permisos de red no funcionen correctamente. Eso puede representar un riesgo de seguridad.

Antes de Empezar

Para planificar una implementación exitosa de SSO, tenga en cuenta los beneficios y las limitaciones de cada componente de SSO, la compatibilidad del sistema operativo y su arquitectura de red.

Para obtener información sobre la compatibilidad del sistema operativo y para comparar componentes de SSO, consulte Elegir sus Componentes de SSO.

Por ejemplo, en configuraciones de red, consulte Ejemplo de Configuraciones de Red para SSO.

Verifique los Requisitos de Red

Antes de configurar el SSO para su red, verifique que su configuración de red cumpla con todos los requisitos necesarios.

Active Directory

- Debe tener un Active Directory Server configurado en su red local.

- Su Firebox debe estar configurado para usar autenticación Active Directory.

- Cada usuario debe tener una cuenta de usuario en Active Directory Server.

- Cada usuario debe iniciar sesión con una cuenta de usuario de dominio para SSO para que funcione correctamente. Si los usuarios se registran con una cuenta que existe sólo en sus equipos locales, sus credenciales no son verificadas y el Firebox no reconoce que están registrados.

- El SSO Agent y el Event Log Monitor se deben ejecutar como una cuenta de usuario en el grupo de seguridad Usuarios de Dominio. ¡Consejo!

La cuenta de Usuarios de Dominio que seleccione debe tener privilegios para ejecutar servicios en el Active Directory server para buscar en el directorio y para buscar toda otra información de auditoría de usuario. Para configurar los permisos y ajustes correctos, consulte Instalar el Agente de Inicio de Sesión Único (SSO) WatchGuard y el Event Log Monitor. Recomendamos que no seleccione una cuenta en el grupo de seguridad Administradores de Dominio. - Todos los equipos desde los cuales los usuarios se autentican con SSO deben ser miembros del dominio de Active Directory con relaciones de confianza absoluta.

- Los equipos con macOS deben unirse al dominio de Active Directory antes de que el SSO Client se pueda instalar.

- El Exchange Monitor se debe ejecutar como una cuenta de usuario en el grupo de seguridad Administradores de Dominio.

Puertos

- El puerto TCP 445 (puerto para SMB) debe estar abierto en los equipos cliente.

- El puerto TCP 4116 debe estar abierto en los equipos cliente en los que instale el SSO Client.

- El puerto TCP 4114 debe estar abierto en el servidor donde instala el SSO Agent.

- El puerto TCP 4135 debe estar abierto en el servidor donde instala el Event Log Monitor.

- El puerto TCP 4136 debe estar abierto en el servidor donde instala el Exchange Monitor.

Para probar si estos puertos están abiertos, puede usar la herramienta Comprobador de Puerto SSO. Para obtener más información, consulte Resolución de Problemas de SSO.

Registros de Eventos

- Para que el Event Log Monitor funcione correctamente, debe habilitar la generación de registros de auditoría en todos los equipos de dominio de Windows para los eventos 4624 y 4634 inicio de sesión e inicio de sesión en cuenta.

- Si su red de Windows está configurada para la Conmutación Rápida de Usuarios, debe hacer lo siguiente:

- Habilite la generación de registros de auditoría en todos los equipos de dominio de Windows para los eventos 4647, 4778 y 4779.

Esto habilita Event Log Monitor para que funcione correctamente. - Instale Event Log Monitor v11.10 o superior.

El instalador de Puerta de Enlace de Autenticación de WatchGuard incluye la opción de instalar Event Log Monitor.

- Habilite la generación de registros de auditoría en todos los equipos de dominio de Windows para los eventos 4647, 4778 y 4779.

- Para que los usuarios del Protocolo de Escritorio Remoto (RDP) usen SSO sin cliente:

- Event Log Monitor v11.10 o superior debe estar instalado.

- Los eventos 4624 y 4634 de Microsoft deben generarse en los equipos clientes y contener atributos de Tipo de Inicio de Sesión. Estos atributos especifican si un evento de inicio de sesión o de cierre de sesión ocurrió en la red local o a través de RDP. Los atributos 2 y 11 especifican eventos locales de inicio de sesión y de cierre de sesión, y el atributo 10 especifica un evento de inicio de sesión o de cierre de sesión de RDP.

Requisitos de Microsoft .NET

- Para la v12.3 o superior del SSO Agent, Microsoft .NET Framework v4.0 o superior debe ser instalado en el servidor donde se instala el SSO Agent.

- Para las versiones del SSO Agent inferiores a v12.3, Microsoft .NET Framework v2.0-4.5 debe instalarse en el servidor donde se instala el SSO Agent.

- Para Microsoft Exchange Server 2010 y anterior, Microsoft .NET Framework v2.0 o superior debe estar instalado en el servidor donde se instala el Exchange Monitor.

- Para Windows Server 2012 y superior, y Microsoft Exchange Server 2013 y superior, Microsoft .NET Framework 3.5 o superior debe estar instalado en el servidor donde se instala el Exchange Monitor.

Configurar SSO

Para configurar el SSO:

- Instale el Agente de Inicio de Sesión Único (SSO) de WatchGuard y el Event Log Monitor (el Event Log Monitor es opcional)

- Instalar el SSO Client de Active Directory de WatchGuard (Opcional, pero recomendado)

- Instalar el SSO Exchange Monitor de Active Directory de WatchGuard (Opcional)

- Habilitar el SSO de Active Directory en el Firebox

Las versiones de los componentes SSO en su solución de SSO no tienen que ser las mismas y no tienen que ser las mismas que la versión de Fireware en su Firebox. Recomendamos que instale la versión más reciente disponible del SSO Agent, incluso si su Firebox ejecuta una versión inferior de Fireware.

Ver También

Acerca de Inicio de Sesión Único (SSO) con Active Directory

Elegir Sus Componentes de SSO de Active Directory

Ejemplos de Configuraciones de Red para el SSO de Active Directory

Inicio Rápido — Configurar el Inicio de Sesión Único (SSO) con Active Directory

Instalar el Agente de Inicio de Sesión Único (SSO) WatchGuard y el Event Log Monitor

Instalar el SSO Client de Active Directory de WatchGuard

Instalar el SSO Exchange Monitor de Active Directory de WatchGuard

Habilitar el SSO de Active Directory en el Firebox

Configurar Valores de Autenticación de Firewall Globales