Aplica A: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR,WatchGuard EDR Core, WatchGuard EPP

WatchGuard Endpoint Security analiza y clasifica automáticamente todos los procesos desconocidos en las primeras 24 horas tras su detección en una estación de trabajo o servidor. Este proceso clasifica el proceso como goodware o malware y comparte la clasificación con todos los clientes.

Para reforzar la seguridad de las computadoras de la red, Endpoint Security proporciona los modos Hardening y Bloquear en los ajustes de Protección Avanzada. En ambos modos, Endpoint Security bloquea los procesos durante el proceso de clasificación para evitar posibles riesgos. Los usuarios no pueden ejecutar un proceso bloqueado hasta que finalice el proceso de clasificación. La clasificación se realiza de dos maneras:

- Análisis Automatizado — Método principal de clasificación. Se lleva a cabo automáticamente en tiempo real.

- Análisis Manual — Si el análisis automatizado no puede devolver una clasificación del proceso desconocido con un 99,999 % de certeza, un experto en malware de WatchGuard analiza manualmente una muestra del proceso. Este análisis puede tardar un poco en completarse.

En circunstancias en las que la clasificación no es inmediata, puede permitir un elemento bloqueado después de que Endpoint Security lo detecte y bloquee.

No recomendamos que permita la ejecución de elementos sin clasificar, ya que esto podría suponer un riesgo para la integridad de los datos de la empresa y los sistemas de TI.

Cuando Endpoint Security bloquea un ataque o un programa, aumenta el número de elementos en el mosaico correspondiente del panel de control de Seguridad. Desde cada uno de estos mosaicos, puede habilitar la ejecución de un elemento bloqueado:

- Programas Actualmente Bloqueados Que Se Están Clasificando — Desbloquea los elementos que se están clasificando.

- Actividad de Malware — Permite la ejecución de programas clasificados como malware.

- Actividad de PUP — Permite la ejecución de programas clasificados como PUP.

- Actividad de Exploits — Permite la ejecución de técnicas de exploit.

- Amenazas Detectadas por el Antivirus — Restaura, desde la cuarentena, los elementos que Endpoint Security eliminó porque coincidían con una firma del archivo de firmas.

- Ataques de Red — Permite el tráfico clasificado como peligroso por la Protección contra Ataques de Red. (La Protección contra Ataques de Red no está disponible con EDR Core o WatchGuard EPP.)

Si desea asegurarse de que no se bloquee un nuevo proceso o programa, puede autorizar de forma proactiva el software o el programa. Para obtener información sobre cómo agregar un programa a la lista de software autorizado, vaya a Configurar los Ajustes de Software Autorizado (Computadoras con Windows).

Su rol de operador determina lo que puede ver y hacer en WatchGuard Cloud. Su rol debe tener el permiso Excluir Amenazas Temporalmente para ver o configurar esta función. Para más información, vaya a Administrar Operadores y Roles de WatchGuard Cloud.

Desbloquear Elementos Pendientes de Clasificación

En general, no se recomienda permitir la ejecución de elementos sin clasificar, ya que esto podría suponer un riesgo para la integridad de los datos y los sistemas de TI de la empresa. Si los usuarios no pueden esperar a que se clasifique un elemento, el administrador puede desbloquearlo manualmente.

Para permitir la ejecución de un elemento desconocido el en proceso de clasificación:

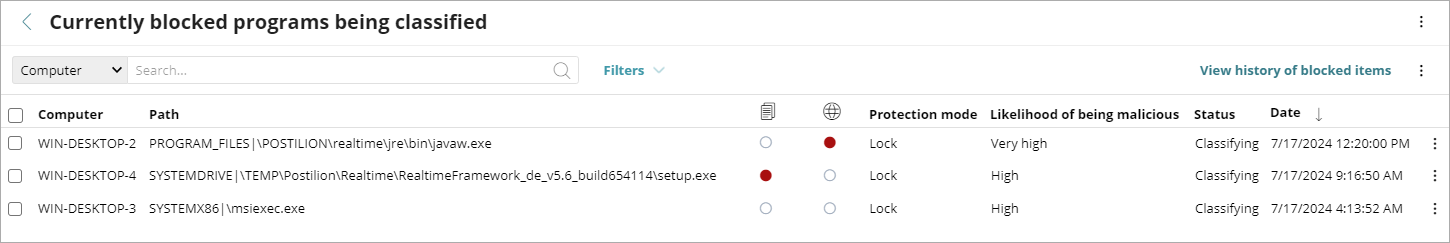

- Seleccione Estado > Seguridad.

- Haga clic en el mosaico Programas Actualmente Bloqueados en Clasificación.

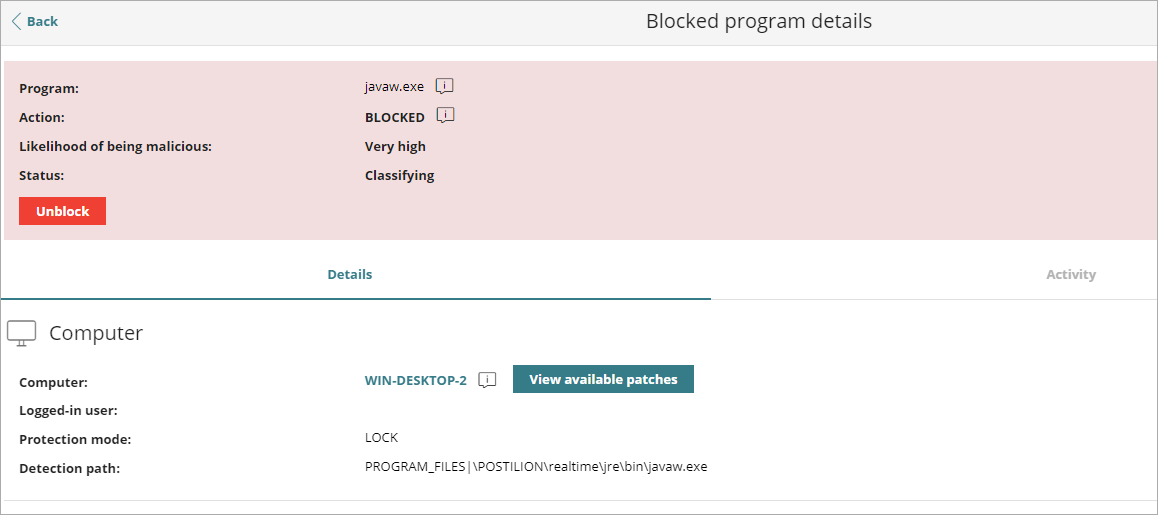

- Seleccione el elemento que desea desbloquear de la lista.

- En la página Detalles del Programa Bloqueado, haga clic en Desbloquear.

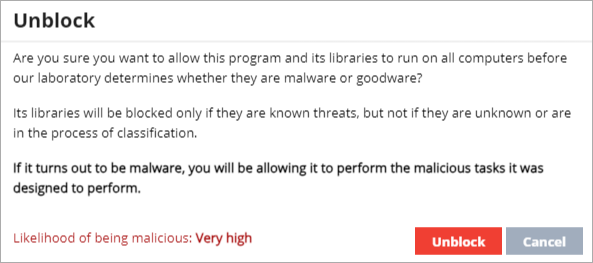

Se abre un cuadro de diálogo para informarle del riesgo que conlleva desbloquear un elemento desconocido y la evaluación de su nivel de riesgo.

Se abre un cuadro de diálogo para informarle del riesgo que conlleva desbloquear un elemento desconocido y la evaluación de su nivel de riesgo. - Haga clic en Desbloquear.

Endpoint Security realiza estas acciones:

- Permite que el elemento se ejecute en todas las computadoras administradas en la red de TI.

- Continúa analizando el elemento hasta que se clasifique.

- Permite que se ejecuten todas las bibliotecas y archivos binarios utilizados por el programa, excepto aquellos ya conocidos y clasificados como amenazas.

- Elimina el elemento de la lista Programas Actualmente Bloqueados en Clasificación.

- Agrega el elemento a la lista Elementos Detectados Permitidos por el Administrador.

Permitir la Ejecución de Elementos Clasificados como Malware, PUP o Exploit

Los administradores pueden permitir software y procesos que Endpoint Security haya clasificado como una amenaza (por ejemplo, una barra de herramientas con capacidades de búsqueda adicionales clasificada como PUP).

Para permitir la ejecución de un programa clasificado como malware, PUP o exploit:

- Seleccione Estado > Seguridad.

- Haga clic en el mosaico Actividad de Malware, Actividad de PUP o Actividad de Exploits.

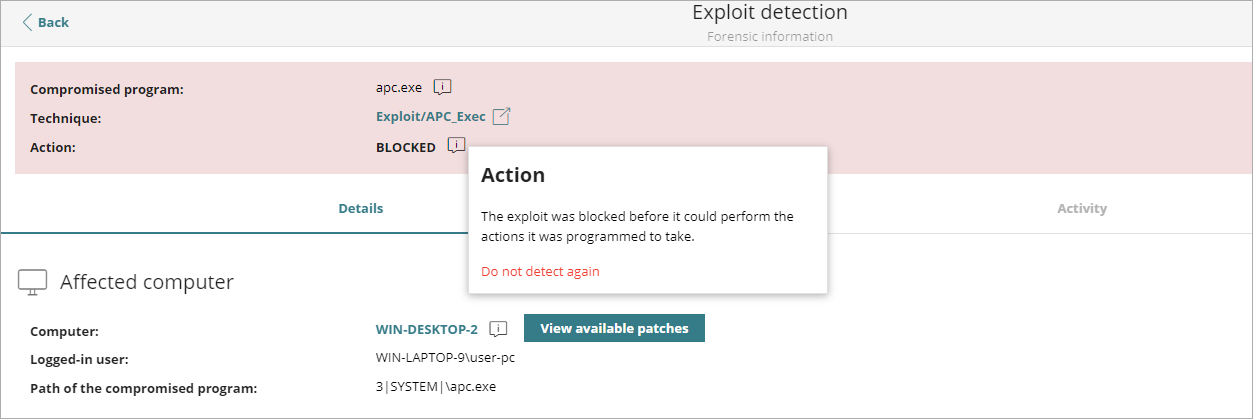

- En la lista, seleccione la amenaza que desea permitir que se ejecute.

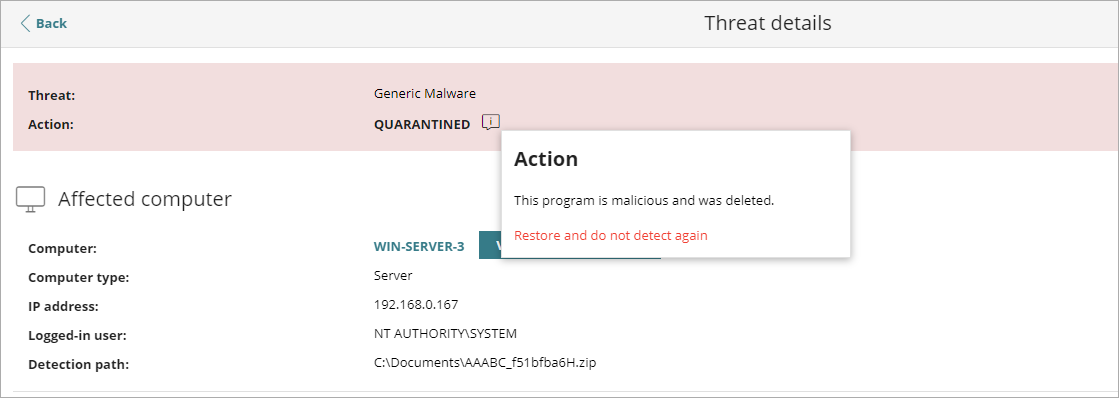

- En la página de detalles, haga clic en el icono de información situado junto a la acción.

Aparecerá un cuadro de diálogo emergente que describe la acción realizada por Endpoint Security.

- Haz clic en No Volver a Detectar.

Endpoint Security realiza estas acciones:

- Permite que el elemento se ejecute en todas las computadoras administradas por el administrador. Con exploits, permite la ejecución de la técnica de exploit específica que se utilizó en el programa vulnerable específico.

- Permite que se ejecuten todas las bibliotecas y archivos binarios utilizados por el programa, excepto aquellos ya conocidos y clasificados como amenazas.

- Agrega el elemento a la lista Elementos Detectados Permitidos por el Administrador.

- Deja de generar incidentes para el elemento en los mosaicos Malware, PUP y Exploit.

No Detectar un Ataque de Red de Nuevo

Cuando Endpoint Security detecta un comportamiento de tráfico que sospecha que es un ataque de red, la Protección contra Ataques de Red impide que este tráfico llegue a las computadoras de los usuarios. Para obtener información sobre el tipo de ataques detectados, vaya a Protección Contra Ataques de Red — Tipos de Ataques Detectados (computadoras con Windows).

Si no considera que el comportamiento del tráfico sea una amenaza, puede crear una exclusión para la dirección IP de origen y el tipo de ataque. La exclusión se aplica a todas las computadoras administradas por Endpoint Security.

Para dejar de bloquear un elemento y crear una exclusión para la actividad de Ataque de Red:

- Seleccione Estado > Seguridad.

- Haga clic en el mosaico Actividad de Ataques de Red.

- En la lista, seleccione el tipo de ataque de red que desea permitir.

- En la página Detección de Ataques de Red, haga clic en el icono de información situado junto a la acción.

Se abrirá un cuadro de diálogo emergente que explica la acción realizada por Endpoint Security.

- Haz clic en No Volver a Detectar.

Se abre el cuadro de diálogo No Volver a Detectar. Muestra el tipo de ataque (por ejemplo, Ataque Man in the Middle) y la dirección IP de origen.

- En el cuadro de texto Permitir Este Tipo de Ataque de Red desde Estas Direcciones IP, ingrese las direcciones IP de origen desde las que desea permitir el tráfico entrante para el tipo de ataque.

Puede ingresar direcciones IP individuales separadas por comas o rangos de direcciones IP separados por un guion. Si desea permitir que cualquier dirección IP envíe tráfico del tipo de ataque especificado, deje el cuadro de texto vacío. - Haz clic en No Volver a Detectar.

Endpoint Security realiza estas acciones:

- Permite que el tráfico entrante correspondiente al tipo de ataque ingrese a la red si la dirección IP de origen se encuentra en la lista.

- Deja de generar detecciones para este tráfico.

- Incluye el tipo de ataque en la lista Elementos Detectados Permitidos por el Administrador.

Restaurar o Detener la Detección de Programas Clasificados como Virus

Si los usuarios tienen que utilizar determinadas funciones que proporciona un programa cuyo archivo de firma se ha clasificado como una amenaza y usted determina que el peligro que supone para la integridad de la red de TI administrada es bajo, puede permitir que el programa se ejecute.

Para restaurar los programas eliminados de la zona de cuarentena o de copia de seguridad y que no se vuelvan a detectar:

- Seleccione Estado > Seguridad.

- Haga clic en el mosaico Amenazas Detectadas por el Antivirus

- En la lista, seleccione el elemento que desea permitir que se ejecute.

- En la página Detalles de la Amenaza, haga clic en el icono de información situado junto a la acción.

Se abrirá un cuadro de diálogo emergente que explica la acción realizada por Endpoint Security.

- Haga clic en Restaurar y No Volver a Detectar.

Endpoint Security realiza estas acciones:

- Copia el elemento de la cuarentena o del área de copia de seguridad a su ubicación original en las computadoras de la red.

- Permite que el elemento se ejecute y no genera ninguna detección.

- Agrega el elemento a la lista Elementos Detectados Permitidos por el Administrador.

Dejar de Permitir la Ejecución de Elementos Previamente Permitidos

Para bloquear nuevamente un elemento previamente permitido:

- Seleccione Estado > Seguridad.

- En el mosaico Elementos Detectados Permitidos por el Administrador, seleccione el tipo de elemento que desea dejar de permitir (por ejemplo, Malware, PUP, Exploit, En Clasificación o Ataques de Red).

- En la lista Elementos Detectados Permitidos por el Administrador, haga clic en

a la derecha del elemento que desea dejar de permitir que se ejecute.

a la derecha del elemento que desea dejar de permitir que se ejecute.

Endpoint Security realiza estas acciones:

- Adds an entry to the Detected Items Allowed by the Administrator list. La columna Acción muestra Exclusión Eliminada por Usuario.

- Si el elemento es desconocido y se encuentra en proceso de clasificación, vuelve a aparecer en la lista Programas Actualmente Bloqueados Que Se Están Clasificando.

- Agrega el elemento de nuevo a la lista correspondiente (por ejemplo, Actividad de Malware, Actividad de PUP, Actividad de Exploits o Actividad de Ataque de Red).

- Si se trata de un virus, el elemento vuelve a aparecer en la lista Amenazas Detectadas por el Antivirus.

- Reanuda la generación de incidentes para el elemento.