Temas Relacionados

Para permitir diferentes niveles de acceso a los sitios web para diferentes grupos de usuarios, primero debe instalar la autenticación del usuario. Luego podrá configurar diferentes configuraciones de WebBlocker para cada grupo de usuarios. En un nivel alto, los pasos son los siguientes:

- Activar y configurar la Autenticación en Active Directory.

- Definir los grupos de usuario para que coincidan con los nombres de los grupos de usuario de su servidor de Active Directory.

- Agregar políticas para cada grupo de usuarios. La política incluye la acción de WebBlocker que se usará para ese grupo.

- Elimine o modifique la política saliente predeterminada.

- Establecer la configuración de autenticación para que redirija a los usuarios de manera automática a la página de autenticación de WatchGuard.

- (Opcional) Configurar Inicio de Sesión Único (SSO).

Situación de ejemplo

Para mostrar cómo establecer esta configuración, utilizamos una escuela que desea establecer diferentes niveles de acceso web para tres grupos distintos:

- Estudiantes (acceso más restringido)

- Maestros (acceso menos restringido)

- TI (acceso sin restricciones)

Configurar la autenticación de usuario

Antes de establecer la configuración de WebBlocker, debe configurar la autenticación de usuario. Puede utilizar cualquier método de autenticación, como Active Directory, autenticación local, Radius o LDAP. Para obtener más información acerca de los métodos de autenticación compatibles, consulte Tipos de Servidores de Autenticación. En este ejemplo, suponemos que la escuela desea utilizar la Autenticación en Active Directory con Inicio de Sesión Único.

Activar autenticación en Active Directory

Puede usar un servidor de autenticación en Active Directory para que los usuarios puedan autenticarse en su Firebox con sus credenciales actuales de red. Antes de que configure su dispositivo para utilizar la autenticación en Active Directory, asegúrese de que sus usuarios pueden autenticarse exitosamente en el Active Directory server.

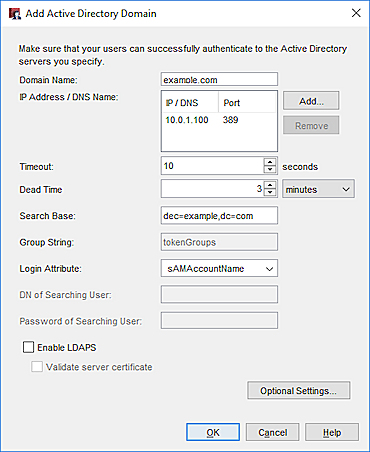

Para este ejemplo, utilizamos el Policy Manager para configurar el dispositivo para que utilice el Active Directory server de la escuela en la dirección IP 10.0.1.100.

- Haga clic en

O bien, seleccione Configurar > Autenticación > Servidores de Autenticación.

Aparece el cuadro de diálogo Servidores de Autenticación. - Seleccione la pestaña Active Directory.

Aparece la configuración de Active Directory. - Haga clic en Agregar.

Aparece la configuración Agregar Active Directory.

- En el cuadro de texto Nombre de Dominio, ingrese el nombre de dominio que se usará para este Active Directory Server.

- Haga clic en Agregar.

Aparece el cuadro de diálogo Agregar IP/Nombre de DNS. - Desde la lista desplegable Elegir Tipo, seleccione la Dirección IP.

- En el cuadro de texto Valor, ingrese la dirección IP del servidor principal de Active Directory.

Para este ejemplo, ingrese 10.0.1.100.

El Active Directory server puede estar ubicado en cualquier interfaz Firebox. También es posible configurar el dispositivo para usar un Active Directory Server disponible a través de un túnel VPN. - En el cuadro de texto Puerto, ingrese o seleccione el número de puerto TCP utilizado para conectarse al Active Directory server. El número de puerto predeterminado es 389.

Si su Active Directory server es un servidor de catálogo global, puede ser útil alterar el puerto predeterminado. Para obtener más información, consulte Cambiar el Puerto Predeterminado de Active Directory Server. - Haga clic en Aceptar.

Aparecerá la dirección IP o nombre de DNS que usted agregó en el cuadro de diálogo Agregar dominio de Active Directory. - En el cuadro de texto Tiempo de Espera, ingrese un valor en segundos.

- Haga clic en la flecha hacia arriba o hacia abajo de Tiempo Muerto para establecer un tiempo luego del cual el servidor inactivo se marca como activo nuevamente. Seleccione minutos u horas en la lista desplegable vecina para determinar la duración.

Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Los intentos de autenticación adicionales no tratarán de utilizar este servidor hasta que vuelva a marcarse como activo. - En el cuadro de texto Base de Búsqueda, ingrese la ubicación en el directorio para iniciar la búsqueda.

El formato estándar para la configuración de base de búsqueda es: ou=<nombre de la unidad organizacional>,dc=<primera parte del nombre completo del servidor>,dc=<cualquier parte del nombre completo del servidor que aparece después del punto>.

Usted fija una base de búsqueda para establecer los límites de los directorios en el servidor de autenticación que Firebox utiliza para buscar una coincidencia de autenticación. Recomendamos que determine la base de búsqueda en la raíz del dominio. Eso permite encontrar todos los usuarios y grupos a los que pertenecen los mismos.

Para este ejemplo, el nombre de dominio raíz en la base de datos de Active Directory es example.com; por lo tanto, para la Base de Búsqueda, ingresamos dc=example,dc=com.

Para mayor información sobre cómo encontrar su base de búsqueda en el Active Directory server, consulte Encontrar Su Base de Búsqueda de Active Directory.

- En el cuadro de texto Cadena de Grupo, ingrese la cadena de atributos que se usa para mantener la información del grupo de usuarios en el Active Directory Server. Si no cambió su esquema de Active Directory, la cadena de grupo siempre es memberOf.

- En el cuadro de texto Atributo de Inicio de Sesión, ingrese un atributo de inicio de sesión para Active Directory para utilizarlo como autenticación.

El atributo de inicio de sesión es el nombre que se utiliza para conectarse con la base de datos de Active Directory. El atributo predeterminado de inicio de sesión es sAMAccountName. Si utiliza sAMAccountName, puede dejar el campoDN de usuario de búsqueda y la Contraseña de usuario de búsqueda vacíos.

- En el cuadro de texto DN del usuario de búsqueda, ingrese el nombre completo (DN) para una operación de búsqueda.

No es necesario ingresar nada en este cuadro de texto si mantiene el atributo de inicio de sesión de sAMAccountName. Si altera el atributo de inicio de sesión, debe agregar un valor en el campo DN del Usuario de Búsqueda a su configuración. Puede usar cualquier DN de usuario con el privilegio de búsqueda en LDAP/Active Directory, por ejemplo, el de Administrador. No obstante, un DN de usuario más débil, sólo con un privilegio de búsqueda, suele ser suficiente.

- En el cuadro de texto Contraseña de Usuario de Búsqueda, inserte la contraseña asociada al nombre completo para una operación de búsqueda.

- Haga clic en Aceptar.

- Guardar el Archivo de Configuración.

Definir Usuarios y Grupos

Antes de poder utilizar los grupos de Active Directory en las políticas, debe definir los grupos en la configuración de Firebox desde Policy Manager. Los nombres de grupo de agregue deben coincidir con los grupos en su servidor de Active Directory.

Si un usuario ya ha iniciado sesión cuando usted agrega un nuevo grupo a la configuración del Firebox, el usuario no es asociado con ese grupo por parte del Firebox hasta la próxima vez que el usuario inicie sesión en el Firebox.

- Seleccione Configuración > Autenticación > Usuarios y Grupos.

Aparece el cuadro de diálogo Usuarios y Grupos. - Haga clic en Agregar.

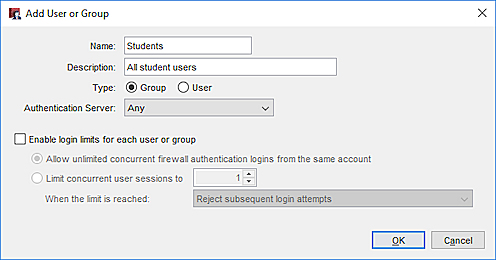

Aparece el cuadro de diálogo Agregar Usuario o Grupo.

- En el cuadro de texto Nombre, ingrese el nombre del grupo en Active Directory Server.

Para este ejemplo, los estudiantes están en el grupo de Active Directory Estudiantes, así que ingresamos Estudiantes. - (Opcional) En el cuadro de texto Descripción, escriba una descripción del grupo.

- Asegúrese de que el Tipo esté configurado como Grupo.

- En la lista desplegable Servidor de Autenticación, seleccione Active Directory.

Repita estos pasos para crear grupos para Maestros y TI.

Crear una política de proxy HTTP para los estudiantes

El Firebox usa dos categorías de políticas para filtrar el tráfico de red: filtrado de paquetes y proxies.

Política de filtrado de paquetes

Un filtro de paquetes examina la dirección IP y el encabezado TCP/UDP de cada paquete. Si la configuración del filtro de paquetes permite la información en el encabezado del paquete, entonces Firebox permite el paquete. De lo contrario, Firebox lo rechaza.

Política de proxy

Un proxy examina tanto la información del encabezado como el contenido de cada paquete. Si la configuración del proxy permite la información del encabezado del paquete y el contenido del paquete, entonces Firebox permite el paquete. De lo contrario, Firebox lo rechaza.

Para denegar el acceso a categorías de sitios web para un grupo de usuarios, debe usar el Policy Manager para crear una política de proxy HTTP para esos usuarios y definir una acción de WebBlocker para esa política. El proxy HTTP luego podrá inspeccionar el contenido y permitirles o negarles a los usuarios el acceso a un sitio web sobre la base de las acciones de WebBlocker configuradas para esa política.

- Seleccione Editar > Agregar Políticas.

Aparece el cuadro de diálogo Agregar Políticas. - Expanda la carpeta de Proxies y seleccione Proxy HTTP. Haga clic en Agregar.

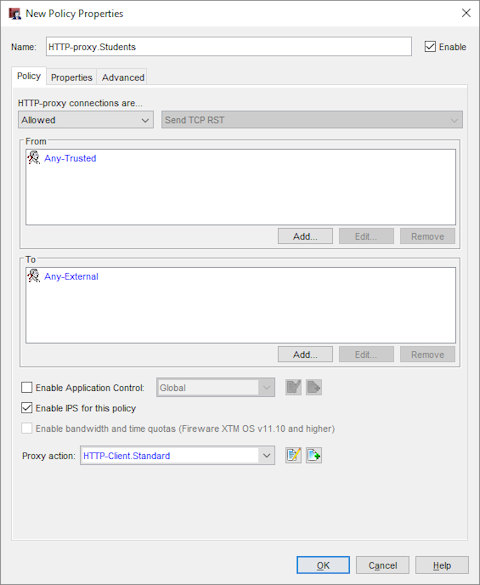

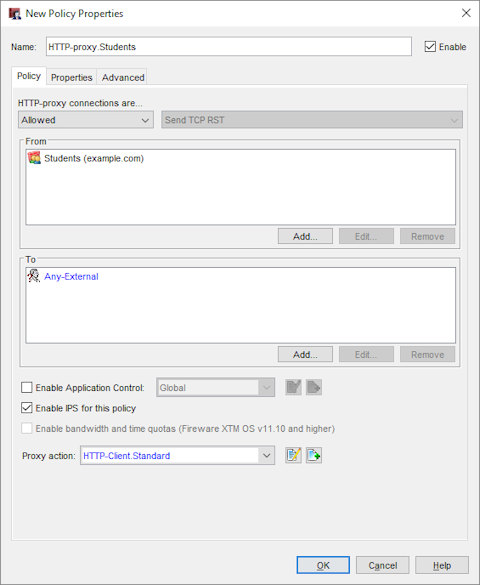

Aparece el cuadro de diálogo Propiedades de nueva política.

- Cambie el nombre de la política de proxy para que describa al grupo al cual debe aplicarse.

Para este ejemplo, denominamos a la política de proxy Estudiantes-proxy-HTTP. - En la pestaña Política, en la sección Desde, haga clic en Cualquiera de Confianza. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar para agregar el grupo de usuarios para esta política.

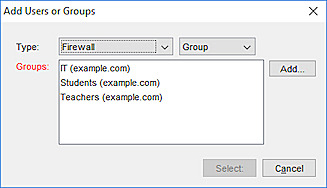

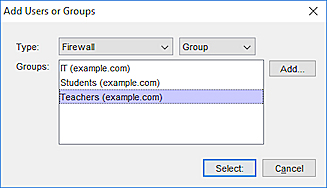

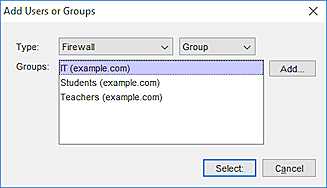

Aparece el cuadro de diálogo Agregar Dirección. - Haga clic en Agregar Usuario. En las listas desplegables seleccione Firewall y Grupo.

Aparece el cuadro de diálogo Agregar Usuarios o Grupos.

- Seleccione el grupo Estudiantes. Haga clic en Seleccionar. Haga clic en Aceptar.

Aparece el cuadro de diálogo Propiedades de Nuevas Políticas con el grupo Estudiantes en la sección De de la política.

- Haga clic en

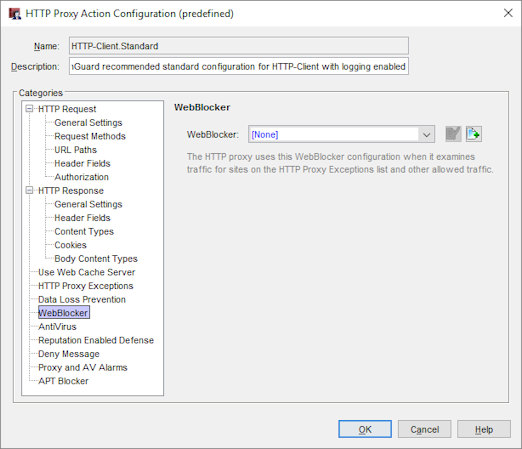

Aparece el cuadro de diálogo Configuración de acción de proxy HTTP.

- En la lista Categorías, seleccione WebBlocker.

Aparece la configuración de WebBlocker. - Junto a la lista desplegable WebBlocker, haga clic en

.

.

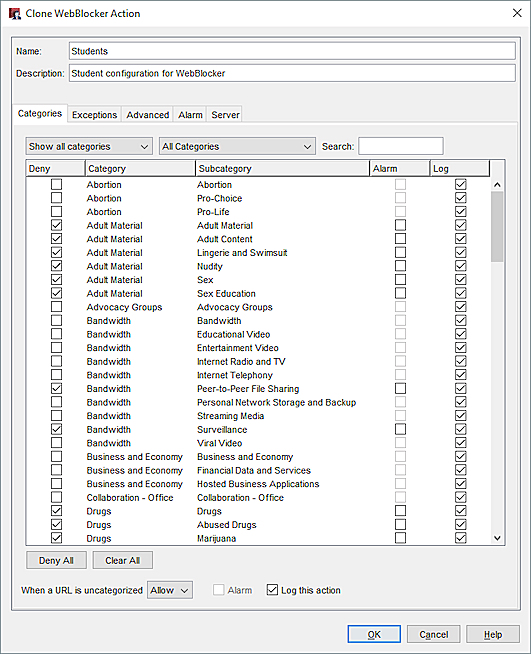

Aparece el cuadro de diálogo Clonar Acción de WebBlocker.

- En el cuadro de texto Nombre, ingrese un nombre para esta acción de WebBlocker.

Para este ejemplo, ingrese Estudiantes. - En la pestaña Categorías, en la columna Denegar, marque la casilla de selección de cada categoría de contenido que se negará a los usuarios en el grupo Estudiantes.

- Haga clic en Aceptar.

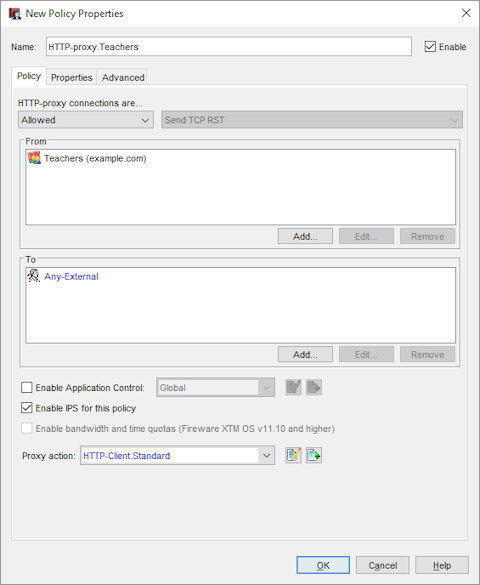

Crear una Política de proxy HTTP para los maestros

En Policy Manager, repita los mismos pasos para configurar una política diferente para el grupo Maestros.

- Seleccione Editar > Agregar Políticas.

Aparece el cuadro de diálogo Agregar Políticas. - Expanda la carpeta de Proxies y seleccione Proxy HTTP. Haga clic en Agregar.

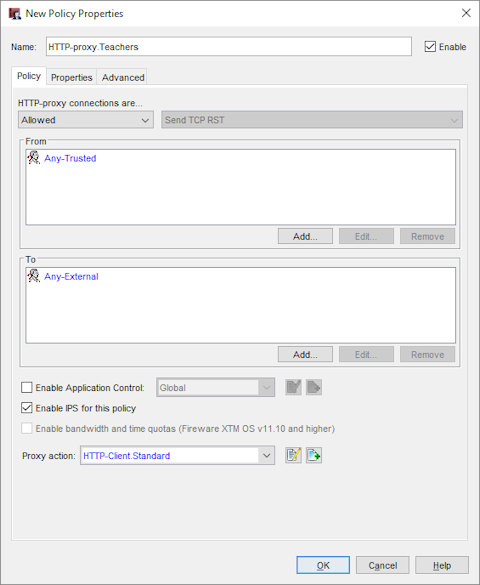

Aparece el cuadro de diálogo Propiedades de nueva política.

- Cambie el nombre de la política de proxy para que describa al grupo al cual debe aplicarse.

Para este ejemplo, denominamos a la política de proxy Maestros-proxy-HTTP. - En la pestaña Política, en la sección Desde, haga clic en Cualquiera de Confianza. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar para agregar el grupo de usuarios para esta política.

Para este ejemplo, agregue el grupo Maestros. - Haga clic en Agregar Usuario. En las listas desplegables seleccione Firewall y Grupo.

Aparece el cuadro de diálogo Agregar Usuarios o Grupos.

- Seleccione el grupo Maestros. Haga clic en Seleccionar. Haga clic en Aceptar.

Aparece el cuadro de diálogo Propiedades de Nuevas Políticas con el grupo Maestros en la sección De de la política.

- Haga clic en

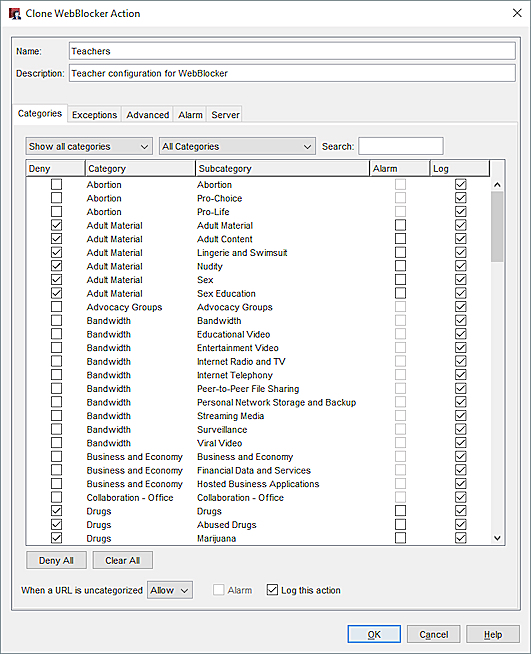

Aparece el cuadro de diálogo Configuración de acción de proxy HTTP. - En la lista Categorías, seleccione WebBlocker.

Aparece la configuración de WebBlocker. - Junto a la lista desplegable WebBlocker, haga clic en

.

.

Aparece el cuadro de diálogo Nueva Configuración de WebBlocker. - En el cuadro de texto Nombre, ingrese un nombre para la configuración de WebBlocker.

Para este ejemplo, ingrese Maestros.

- En la pestaña Categorías, en la columna Denegar, marque la casilla de selección de cada categoría de contenido que se negará a los usuarios en el grupo Maestros.

- Haga clic en Aceptar.

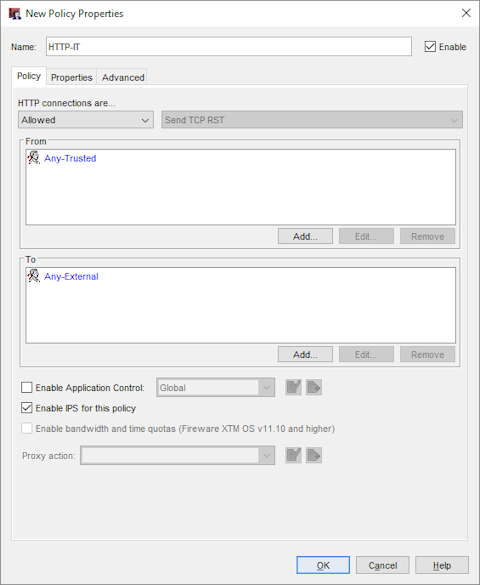

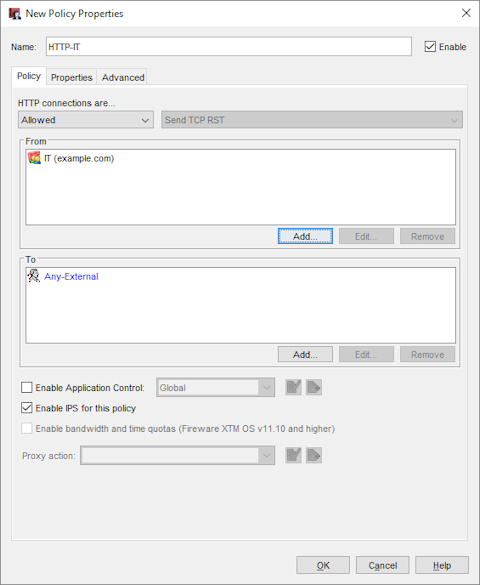

Crear una política de filtrado de paquetes HTTP para el grupo TI

El equipo TI necesita tener acceso a Internet sin restricciones. Como no necesitamos una política que inspeccione el contenido de los paquetes HTTP para estos usuarios, usamos Policy Manager para crear una política de filtrado de paquetes HTTP en lugar de una política de proxy HTTP.

- Seleccione Editar > Agregar Políticas.

Aparece el cuadro de diálogo Agregar Políticas. - Expanda la carpeta Filtrado de Paquetes y seleccione HTTP. Haga clic en Agregar.

Aparece el cuadro de diálogo Propiedades de nueva política.

- Cambie el nombre de la política de proxy para que describa al grupo al cual debe aplicarse.

Para este ejemplo, nombramos a la política de proxy HTTP-IT. - En la pestaña Política, en la lista Desde, seleccione Cualquiera de Confianza. Haga clic en Eliminar.

- En la sección Desde, haga clic en Agregar para agregar el grupo de usuarios para esta política.

Para este ejemplo, agregue el grupo IT. - Haga clic en Agregar Usuario. En las listas desplegables seleccione Firewall y Grupo.

Aparece el cuadro de diálogo Agregar Usuarios o Grupos.

- Seleccione el grupo IT. Haga clic en Seleccionar. Haga clic en Aceptar.

Aparece el cuadro de diálogo Propiedades de Nuevas Políticas con el grupo IT en la sección De de la política.

- Haga clic en Aceptar.

Los miembros del grupo TI ya no se ven afectados por las restricciones de WebBlocker.

Eliminar o modificar la política saliente

Después de configurar su proxy HTTP para agregar un perfil de WebBlocker, debe asegurarse de que la política saliente predeterminada no permita que los clientes de la red visiten sitios web sin autenticación de usuario. Para asegurarse de que sus clientes de red se tengan que autenticar antes de que puedas navegar en Internet, puede usar Policy Manager para eliminar la política saliente y agregar cualquier otra política de red saliente que necesite, o bien puede editar la política saliente para agregar sus grupos de usuarios de autenticación de WebBlocker. A continuación se explican las dos opciones.

Opción 1 — Eliminar la Política Saliente y Agregar Otras Políticas de Red Salientes

Ésta es la opción que le recomendamos si desea tener un mayor control sobre el acceso de red saliente. Debe saber qué puertos y protocolos son necesarios para satisfacer las necesidades de su organización.

Primero, elimine la política saliente:

- Seleccione la política Saliente.

- Seleccione Editar > Eliminar Política.

- Para confirmar, haga clic en Sí.

Luego, agregue una política de filtrado de paquetes del DNS para permitir las consultas del DNS salientes:

- Seleccione Editar > Agregar Políticas.

Aparece el cuadro de diálogo Agregar Políticas. - Expanda la carpeta Filtrado de Paquetes y seleccione DNS. Haga clic en Agregar.

Aparece el cuadro de diálogo Propiedades de nueva política. - Agregue todas sus redes internas a la sección Desde de la política.

- Haga clic en Aceptar para guardar la política.

Por último, agregue otras políticas personalizadas:

Agregue políticas personalizadas para cualquier otro tráfico saliente necesario. Algunos ejemplos de otras políticas personalizadas que posiblemente desee agregar incluyen los siguientes:

- Protocolo de datagrama de usuario (UDP)

- SMTP (si tiene un servidor de correo)

Para obtener información acerca de cómo agregar una política personalizada, consulte Acerca de Políticas Personalizadas.

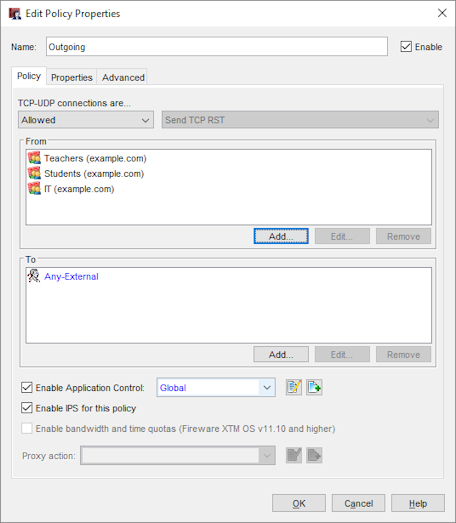

Opción 2 — Agregar sus Grupos de Autenticación de Usuarios a la Política Saliente

Si no está seguro de qué otros puertos y protocolos salientes son necesarios para su negocio, o si se siente cómodo con el mismo nivel de control saliente que tiene cuando utiliza la configuración predeterminada, puede modificar la política saliente para agregar sus grupos de autenticación.

- Haga doble clic en política Saliente.

Aparece el cuadro de diálogo Editar propiedades de política. - En la lista De, seleccione Cualquiera-De Confianza. Haga clic en Eliminar.

- En la lista Desde, seleccione Cualquiera Opcional. Haga clic en Eliminar.

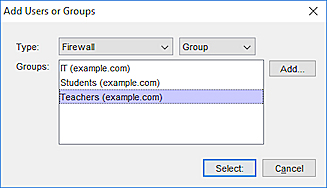

- En la sección Desde, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar dirección. - Haga clic en Agregar Usuario. En las listas desplegables seleccione Firewall y Grupo.

Aparece el cuadro de diálogo Agregar Usuarios o Grupos.

- Seleccione todos los grupos de autenticación de usuarios que creó. Haga clic en Seleccionar.

- Haga clic en Aceptar.

Aparece el cuadro de diálogo Editar Propiedades de Políticas para la política saliente. Los grupos seleccionados aparecen en la sección Desde de la política.

Redirigir usuarios automáticamente al portal de inicio de sesión

Desde Policy Manager, puede establecer la configuración de autenticación global para enviar de manera automática a los usuarios que todavía no se autenticaron al portal de inicio de sesión de autenticación cuando intenten acceder a Internet.

- Seleccione Configuración > Autenticación > Configuraciones de Autenticación.

Se abre el cuadro de diálogo Configuración de Autenticación. - Seleccione la casilla de selección Redireccionar usuarios automáticamente a la página de autenticación para que se autentiquen.

Ahora, WebBlocker está configurado para utilizar diferentes políticas para diferentes grupos de usuarios autenticados y redirige a los usuarios no autenticados de manera automática a una página de autenticación.

Configurar Inicio de Sesión Único (SSO)

Cuando los usuarios inician la sesión en los equipos en su red, deben presentar un nombre de usuario y contraseña. Si usa la autenticación en Active Directory en su Firebox para restringir el tráfico de red saliente a usuarios o grupos determinados, ellos también deben iniciar sesión nuevamente cuando se autentican manualmente al dispositivo para acceder a recursos de red, como la Internet. Puede utilizar Inicio de Sesión Único (SSO) para que los usuarios de las redes de confianza u opcionales se autentiquen automáticamente al Firebox cuando inicien sesión en sus equipos.

Para utilizar SSO, debe instalar el software SSO Agent en una de las computadoras en su dominio. Para un entorno como el de una escuela, donde más de una persona utiliza la misma computadora, le recomendamos instalar el software SSO Client en cada computadora.

Para obtener más información acerca del Inicio de Sesión Único, consulte Cómo Funciona el SSO de Active Directory.