Temas Relacionados

Configurar el Access Portal

Para configurar el Access Portal, debe hacer lo siguiente:

- Habilitar el Access Portal

- Agregar grupos de aplicaciones

- Agregar aplicaciones

- Configurar los ajustes de conexión del usuario — acceso de usuarios, servidores de autenticación, puerto de configuración y tiempos de espera

- (Opcional) Configurar los ajustes de inicio de sesión único de SAML

- (Opcional) Personalizar el diseño del portal

Puede agregar iconos personalizados para aplicaciones web, hosts de Protocolo de Escritorio Remoto (RDP) y hosts de Shell Seguro (SSH). Recomendamos que los archivos de imágenes para iconos tengan un tamaño máximo de 64 x 64 píxeles.

El Access Portal no es compatible con los dispositivos XTM, XTMv, T Series, M200 o M300. El Access Portal es compatible con FireboxV, FireboxCloud y todos los demás Fireboxes.

Ajustes y Políticas Compartidos

Varias funciones de Firebox usan SSL/TLS para una comunicación segura y comparten el mismo servidor OpenVPN. Las funciones que comparten el servidor OpenVPN, en orden de precedencia de mayor a menor, son:

- Management Tunnel por SSL en dispositivos concentradores

- BOVPN por TLS en modo Servidor

- Mobile VPN with SSL

- Access Portal

Las funciones con menor prioridad heredan algunos ajustes SSL/TLS de las funciones habilitadas con mayor prioridad. Los ajustes compartidos no son configurables para las funciones con menor prioridad.

Estos elementos de la configuración del Access Portal son compartidos:

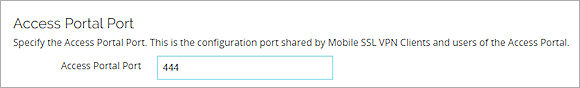

Puerto del Access Portal

El Puerto del Access Portal especifica el canal donde el Access Portal escucha las conexiones de los usuarios.

Si el Management Tunnel por SSL, o BOVPN por TLS en el modo Servidor, está habilitado, el Puerto del Access Portal se establece automáticamente en 443 y no se puede configurar.

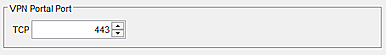

El ajuste del Canal de Datos en la configuración de Mobile VPN with SSL y el ajuste de Puerto del Access Portal se afectan mutuamente. En la configuración de Mobile VPN with SSL:

- Si el Canal de Datos utiliza TCP, el Canal de Configuración se establece en el mismo puerto que el Canal de Datos y no se puede configurar. El Puerto del Access Portal se establece en el mismo puerto que el Canal de Configuración y no se puede configurar.

- Si el Canal de Datos utiliza el Protocolo de Datagrama de Usuario (UDP), puede configurar el Canal de Configuración. El Puerto del Access Portal se establece en el mismo valor que el Canal de Configuración.

Si cambia el Puerto del Access Portal, el Canal de Configuración en Mobile VPN with SSL se cambia al mismo puerto. Si especifica un Puerto del Access Portal distinto de 443, los usuarios deben especificar el número de puerto para conectarse al Access Portal o a Mobile VPN with SSL. Por ejemplo, si especifica 444 y la dirección IP del Firebox es 203.0.113.2:

- Para conectarse al Access Portal, los usuarios deben conectarse a https://203.0.113.2:444.

- Para iniciar una conexión de Mobile VPN with SSL, los usuarios deben escribir manualmente el puerto 444 en el cuadro de diálogo de la conexión de Mobile VPN with SSL. Por ejemplo, los usuarios deben ingresar 203.0.113.2:444.

- Para descargar el software cliente de Mobile VPN with SSL, los usuarios deben conectarse a https://203.0.113.2:444/sslvpn.

Política WatchGuard SSLVPN

Cuando se activa el Access Portal, la política WatchGuard SSLVPN se crea automáticamente. Esta política es compartida por Management Tunnels por SSL, BOVPN por TLS, Mobile VPN with SSL y el Access Portal.

Para agregar o eliminar interfaces para el Access Portal, edite la política WatchGuard SSLVPN.

En Fireware v12.1 y 12.1.1, la política WatchGuard SSLVPN incluye el alias WG-VPN-Portal. Cuando actualiza a v12.2, el alias WG-VPN-Portal se elimina de la política WatchGuard SSLVPN. Las interfaces que aparecían en el alias WG-VPN-Portal aparecen en la política WatchGuard SSLVPN, lo que significa que la política coincide con el mismo tráfico.

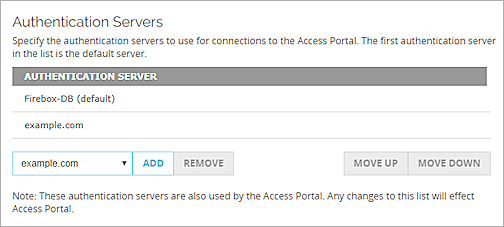

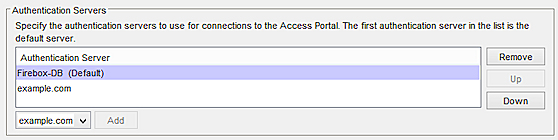

Servidores de autenticación

Los servidores de autenticación que especifique en la configuración del Access Portal también se aplican a Mobile VPN with SSL.

En Fireware v12.1 y 12.1.1, los ajustes compartidos el por Access Portal y Mobile VPN with SSL aparecen en una página llamada Portal VPN. En Fireware v12.2, los ajustes del Portal VPN se movieron a las configuraciones de Access Portal y Mobile VPN with SSL. Para obtener instrucciones de configuración del Access Portal que se aplican a Fireware v12.1 y 12.1.1, consulte Configurar los ajustes del Portal VPN en Fireware v12.1–v12.1.1 en la Base de Consulta de WatchGuard.

Habilitar el Access Portal

- Seleccione Servicios de Suscripción > Access Portal.

- Seleccione Habilitar el Access Portal.

Agregar como Grupo de Aplicaciones

- Seleccione Servicios de Suscripción > Access Portal.

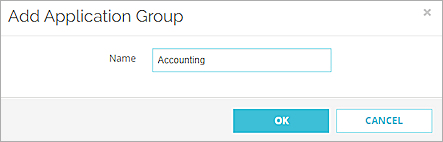

- Seleccione Agregar > Grupo de Aplicaciones.

Aparece el cuadro de diálogo Agregar Grupo de Aplicaciones. - En el cuadro de texto Nombre, ingrese un nombre para el grupo de aplicaciones.

- Haga clic en Aceptar.

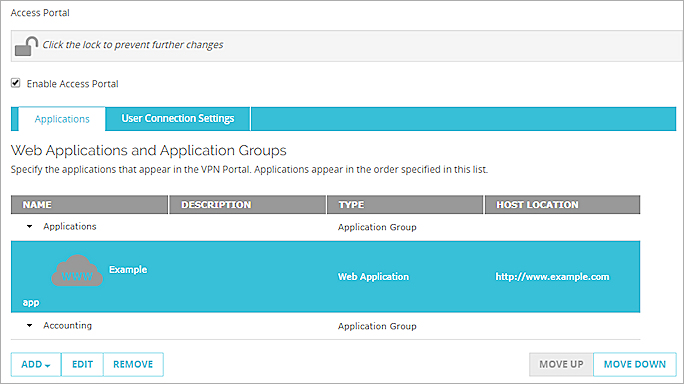

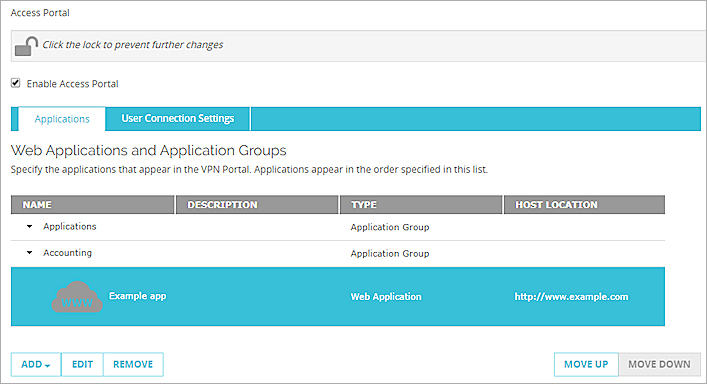

- Para agregar una aplicación al grupo de aplicaciones, seleccione la aplicación.

- Para mover la aplicación a un grupo de aplicaciones, haga clic en Mover arriba o Mover abajo para mover la aplicación a un grupo de aplicaciones.

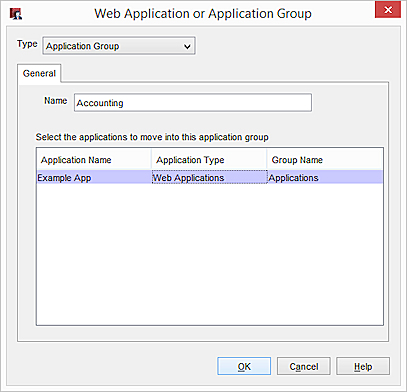

- Seleccione Agregar.

Aparece el cuadro de diálogo Aplicación Web o Grupo de Aplicaciones. - En la lista desplegable Tipo, seleccione Grupo de Aplicaciones.

- En el cuadro de texto Nombre, ingrese un nombre para el grupo de aplicaciones.

- Seleccione las aplicaciones para pasar a este grupo de aplicaciones.

Agregar una Aplicación Web

Puede agregar aplicaciones web externas al Access Portal. Las aplicaciones web internas no son compatibles.

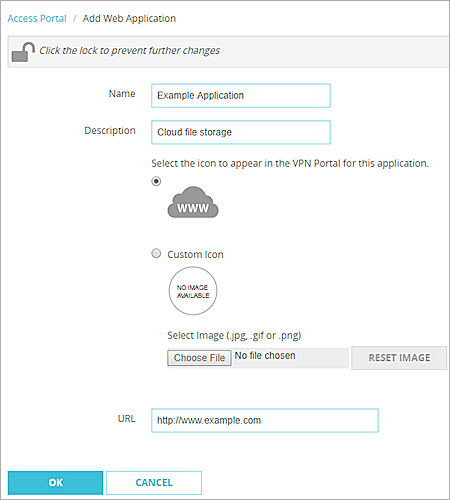

- Seleccione Agregar > Aplicación Web.

- En el cuadro de texto Nombre, ingrese un nombre para la aplicación web.

- En el cuadro de texto Descripción, ingrese una descripción de la aplicación web.

- Para seleccionar un icono personalizado para la aplicación, seleccione Icono Personalizado > Elegir Archivo.

- Para eliminar una imagen personalizada que haya agregado, seleccione Restablecer Imagen.

- En el cuadro de texto URL, ingrese el URL para la aplicación web.

- Haga clic en Agregar.

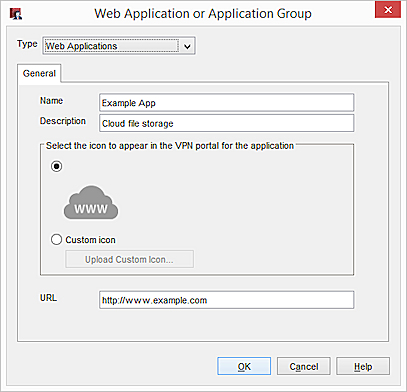

Aparece el cuadro de diálogo Aplicación Web o Grupo de Aplicaciones. - En el cuadro de texto Nombre, ingrese un nombre para la aplicación web.

- En el cuadro de texto Descripción, ingrese una descripción de la aplicación web.

- Para seleccionar un icono personalizado para la aplicación, seleccione Icono Personalizado > Cargar Icono Personalizado.

- En el cuadro de texto URL, ingrese el URL para la aplicación web.

Agregar un Host RDP

El Access Portal admite los tipos de seguridad Cualquiera, NLA, TLS y RDP para las conexiones a hosts RDP. Recomendamos la configuración predeterminada Cualquiera, que funciona con la mayoría de las conexiones. Cuando se selecciona Cualquiera, Firebox negocia el protocolo de seguridad con el host remoto.

Si cambia el tipo de seguridad a una configuración que no sea Cualquiera, asegúrese de que el host RDP tenga configurado el mismo tipo de seguridad.

Para más información sobre los ajustes RDP de Windows, consulte Ajustes de Seguridad para Hosts RDP de Windows.

Para obtener información sobre los certificados macOS e iOS, consulte Requisitos de Certificado para Dispositivos macOS e iOS.

- Haga clic en Agregar.

Aparece la página Aplicación Web o Grupo de Aplicaciones. - En la lista desplegable Tipo, seleccione Host Desktop Access (RDP).

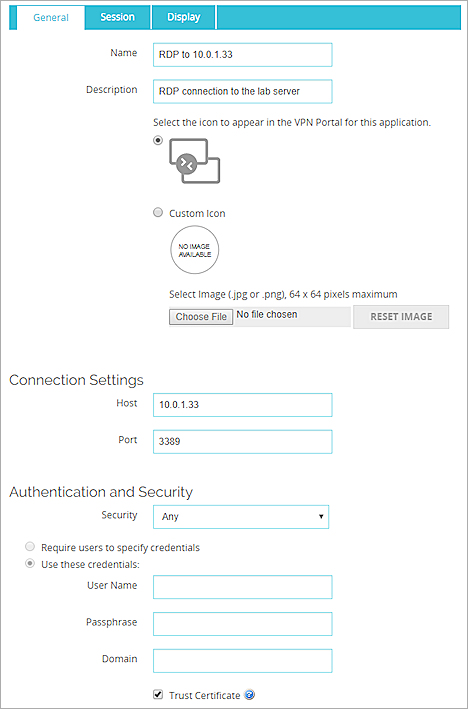

- En el cuadro de texto Nombre, ingrese un nombre para la conexión RDP.

- En el cuadro de texto Descripción, ingrese una descripción de la conexión RDP.

- Para seleccionar un icono personalizado para la aplicación, seleccione Icono Personalizado > Elegir Archivo.

- Para eliminar una imagen personalizada que haya agregado, seleccione Restablecer Imagen.

- En el cuadro de texto Host, ingrese la dirección IP o el nombre de dominio del host al que se conectará.

- Para usar un puerto que no sea el 3389, ingrese el número en el cuadro de texto Puerto.

- En la lista desplegable Seguridad, seleccione Cualquiera, NLA, RDP o TLS como el protocolo de seguridad para la conexión. ¡Consejo!Cuando se selecciona Cualquiera, Firebox negocia el protocolo de seguridad con el host remoto.

- Si selecciona RDP o TLS:

- Para solicitar a los usuarios que especifiquen un nombre de usuario y una contraseña en la página de inicio de sesión de RDP, seleccione Requerir a los usuarios que especifiquen credenciales.

- Para especificar y guardar un nombre de usuario y contraseña para la conexión RDP, seleccione Usar estas credenciales.

- Si el host RDP tiene un certificado autofirmado, y confía en la conexión y el host RDP, seleccione Certificado de confianza.

Para las conexiones RDP a una computadora con Windows 10 Enterprise, debe seleccionar Certificado de confianza.

- Para requerir que Firebox verifique el certificado, desmarque la casilla de selección Certificado de Confianza. Debe importar la cadena CA del servidor RDP a Firebox. Para obtener información sobre cómo importar certificados CA, consulte Importar e Instalar un Certificado de Servidor Web de Terceros.

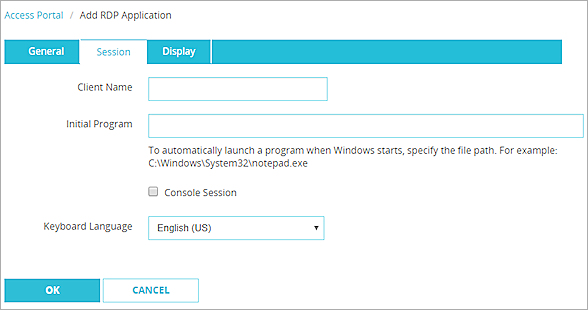

- Haga clic en la pestaña Sesión.

- (Opcional) Especifique el nombre que el host RDP usará para identificar al cliente RDP.

- (Opcional) Para iniciar automáticamente un programa cuando se inicie Windows, ingrese la ruta del archivo en el cuadro de texto Programa Inicial.

- Para conectarse a la sesión de consola, seleccione Sesión de Consola. Debe iniciar sesión con una cuenta que sea miembro del grupo de Administradores.¡Consejo!Cuando se conecta a una sesión de consola, ve lo que aparecería en un monitor conectado al servidor. No es necesaria una sesión de consola en la mayoría de los casos.

Windows Server 2003

La opción de Sesión de Consola lo conecta a la sesión de consola física (sesión 0) en el servidor de Windows. Esta opción es la mismo que el conmutador /console en Windows. Solo puede conectarse a una sesión de consola a la vez.

Para obtener más información sobre las conexiones de consola en Windows Server 2003, consulte Cómo Conectarse y Seguir la Sesión de Consola con Terminal Services de Windows Server 2003.

Windows Server 2008 y posterior

La opción de Sesión de Consola lo conecta a la sesión de consola física en el servidor. Esta opción es lo mismo que el conmutador /admin en Windows, el cual sustituyó al conmutador desaprobado /console. Se permiten un máximo de dos sesiones de consola al mismo tiempo, a menos que tenga una licencia de Terminal Services que permita sesiones de consola simultáneas adicionales.

- Si el Servidor de Terminal está instalado en su servidor de Windows, pero no tiene una licencia de acceso de cliente válida, debe seleccionar Sesión de Consola para administrar el servidor de forma remota.

- Si el Servidor de Terminal no está instalado, no necesita seleccionar esta opción para administrar el servidor de forma remota.

Para obtener más información sobre las conexiones de consola en Windows Server 2008 y versiones posteriores, consulte Cambios en la administración remota en Windows Server 2008.

- Para cambiar el idioma del teclado, seleccione una opción de la lista desplegable Lenguaje del Teclado.

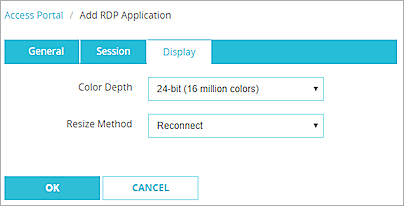

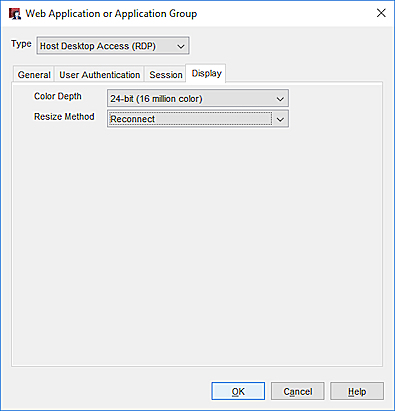

- Haga clic en la pestaña Pantalla.

- Para cambiar los ajustes de profundidad de color, seleccione una opción en la lista desplegable Profundidad del Color.

- Para cambiar el Método de Cambio de Tamaño, en la lista desplegable seleccione Reconectar o Deshabilitado. Si mantiene la configuración predeterminada de Reconectar, la sesión se desconecta automáticamente si el tamaño de la pantalla del cliente cambia, y se reconecta con el nuevo tamaño de la pantalla.

- Haga clic en Agregar.

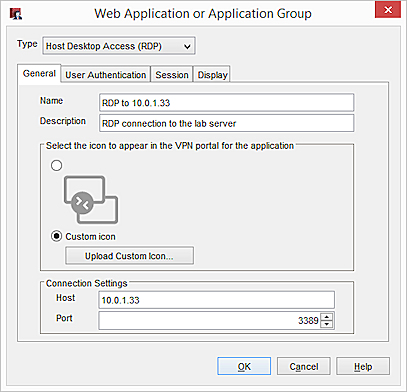

Aparece la página Aplicación Web o Grupo de Aplicaciones. - En la lista desplegable Tipo, seleccione Host Desktop Access (RDP).

- En el cuadro de texto Nombre, ingrese un nombre para la conexión RDP.

- En el cuadro de texto Descripción, ingrese una descripción de la conexión RDP.

- Para seleccionar un icono personalizado para la aplicación, seleccione Icono Personalizado > Cargar Icono Personalizado.

- En el cuadro de texto Host, ingrese la dirección IP o el nombre de dominio del host al que se conectará.

- Para usar un puerto que no sea el 3389, ingrese el número en el cuadro de texto Puerto.

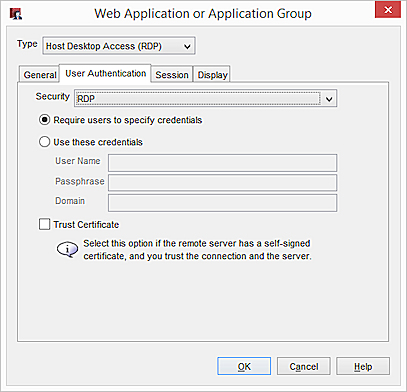

- Haga clic en la pestaña Autenticación de Usuario.

- En la lista desplegable Seguridad, seleccione Cualquiera, RDP, TLS o NLA como protocolo de seguridad para la conexión. ¡Consejo!Cuando se selecciona Cualquiera, Firebox negocia el protocolo de seguridad con el host remoto.

- Para solicitar a los usuarios que especifiquen un nombre de usuario y una contraseña en la página de inicio de sesión de RDP, seleccione Requerir a los usuarios que especifiquen credenciales.

- Para especificar y guardar un nombre de usuario y contraseña para la conexión RDP, seleccione Usar estas credenciales.

- Si el host RDP tiene un certificado autofirmado, y usted confía en la conexión y el host RDP, puede seleccionar Certificado de Confianza.

- Seleccione Ver > Certificados > Importar Certificado y seleccione IPSec, Servidor Web, Otro.

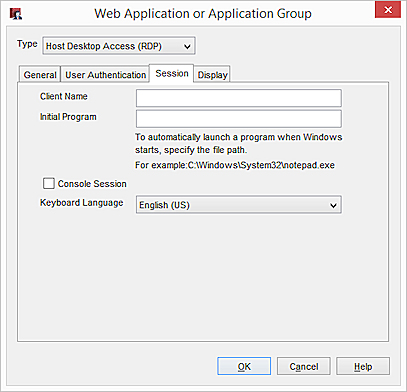

- Haga clic en la pestaña Sesión.

- (Opcional) En el cuadro de texto Nombre del Cliente, especifique el nombre para el host RDP que se usará para identificar al cliente RDP.

- (Opcional) Para iniciar automáticamente un programa cuando se inicie Windows, ingrese la ruta del archivo en el cuadro de texto Programa Inicial.

- Para conectarse a la sesión de consola, seleccione Sesión de Consola. Debe iniciar sesión con una cuenta que sea miembro del grupo de Administradores.¡Consejo!Cuando se conecta a una sesión de consola, ve lo que aparecería en un monitor conectado al servidor. No es necesaria una sesión de consola en la mayoría de los casos.

Windows Server 2003

La opción de Sesión de Consola lo conecta a la sesión de consola física (sesión 0) en el servidor de Windows. Esta opción es la mismo que el conmutador /console en Windows. Solo puede conectarse a una sesión de consola a la vez.

Para obtener más información sobre las conexiones de consola en Windows Server 2003, consulte Cómo Conectarse y Seguir la Sesión de Consola con Terminal Services de Windows Server 2003.

Windows Server 2008 y posterior

La opción de Sesión de Consola lo conecta a la sesión de consola física en el servidor. Esta opción es lo mismo que el conmutador /admin en Windows, el cual sustituyó al conmutador desaprobado /console. Se permiten un máximo de dos sesiones de consola al mismo tiempo, a menos que tenga una licencia de Terminal Services que permita sesiones de consola simultáneas adicionales.

- Si el Servidor de Terminal está instalado en su servidor de Windows, pero no tiene una licencia de acceso de cliente válida, debe seleccionar Sesión de Consola para administrar el servidor de forma remota.

- Si el Servidor de Terminal no está instalado, no necesita seleccionar esta opción para administrar el servidor de forma remota.

Para obtener más información sobre las conexiones de consola en Windows Server 2008 y versiones posteriores, consulte Cambios en la administración remota en Windows Server 2008.

- Para cambiar el idioma del teclado, seleccione una opción de la lista desplegable Lenguaje del Teclado.

- Haga clic en la pestaña Pantalla.

- Para cambiar los ajustes de profundidad de color, seleccione una opción en la lista desplegable Profundidad del Color.

- Para cambiar el Método de Cambio de Tamaño, en la lista desplegable seleccione Reconectar o Deshabilitado. Si mantiene la configuración predeterminada de Reconectar, la sesión se desconecta automáticamente si el tamaño de la pantalla del cliente cambia, y se reconecta con el nuevo tamaño de la pantalla.

Ajustes de Seguridad para Hosts RDP de Windows

Las pautas en esta sección describen qué tipos de seguridad del RDP de Access Portal son compatibles con los ajustes de Escritorio Remoto y Capa de Seguridad en el host RDP de Windows.

Estas pautas suponen que el sistema operativo Windows en el host RDP usa los ajustes predeterminados de la Capa de Seguridad. Los ajustes predeterminados de la Capa de Seguridad en Windows varían según el sistema operativo, y solo pueden cambiarse a través de las ediciones de registro en algunos sistemas operativos Windows. No admitimos cambios en los ajustes de Windows que requieran ediciones de registro.

Para todos los sistemas operativos Windows:

- Le recomendamos que seleccione Certificado de Confianza en los ajustes de RDP del Access Portal.

- Si no selecciona Certificado de Confianza, debe importar la cadena CA para el host RDP en Firebox. Para obtener instrucciones generales para la importación de certificados, consulte Administrar Certificados del Dispositivo (Web UI) o Administrar Certificados del Dispositivo (WSM). Cuando importe la cadena CA, debe seleccionar la función de certificado General.

- Si la opción Permitir conexiones solo desde computadoras que ejecutan Escritorio Remoto con Autenticación de Nivel de Red se selecciona en la Configuración Remota en Windows, ese host solo permite conexiones que usan NLA. En los ajustes RDP del Access Portal, debe seleccionar el tipo de seguridad NLA.

- Debe seleccionar los tipos de seguridad Cualquiera, NLA o TLS.

- Si selecciona TLS, debe cambiar la Configuración Remota en Windows, de manera que la opción Permitir conexiones solo desde computadoras que ejecutan Escritorio Remoto con Autenticación de Nivel de Red no esté seleccionada.

- No respaldamos el tipo de seguridad RDP porque requiere una edición de registro para cambiar el valor de la capa de seguridad. En Windows 10 y Windows Server 2016 o posterior, el valor predeterminado de la capa de seguridad es TLS.

- Puede seleccionar los tipos de seguridad Cualquiera, NLA, TLS o RDP.

- Si selecciona el tipo de seguridad RDP, debe cambiar el valor de la capa de seguridad. Cuando se instala la función de Servidor de Terminal, puede cambiar el valor de la capa de seguridad en la GUI de Windows.

Para cambiar el valor de la capa de seguridad, desde Windows Server 2016:

- Abra Server Manager.

- Seleccione Funciones > Servicios de Escritorio Remoto > Configuración de Host de Sesión RD > Propiedades de RDP-Tcp.

- Seleccione la pestaña General.

- En la lista desplegable capa de Seguridad, seleccione Negociar.

Puede seleccionar los tipos de seguridad Cualquiera, NLA, TLS o RDP.

Requisitos de Certificado para Dispositivos macOS e iOS

Para conectarse a un host RDP desde un dispositivo macOS o iOS con Safari, debe importar un certificado en el dispositivo macOS o iOS. Para obtener información sobre los requisitos de certificado y el proceso de importación, consulte Instalar un Certificado en un Dispositivo macOS o iOS para RDP o SSH.

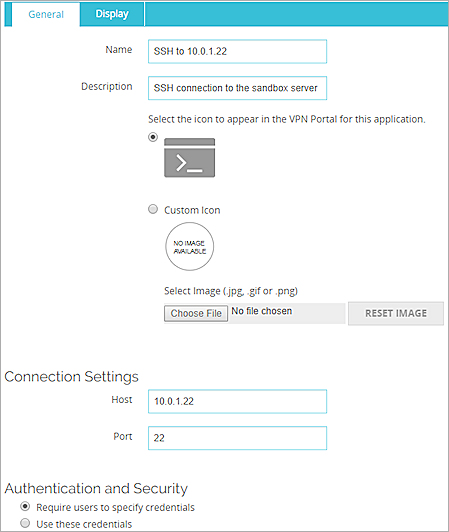

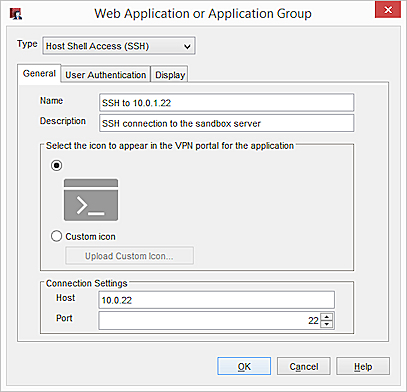

Agregar un Host SSH

Para conectarse a un host SSH desde un dispositivo macOS o iOS con Safari, debe importar un certificado en el dispositivo macOS o iOS. Para obtener información sobre los requisitos de certificado y el proceso de importación, consulte Instalar un Certificado en un Dispositivo macOS o iOS para RDP o SSH.

- Haga clic en Agregar y seleccione Host Shell Access (SSH).

Aparece la página Agregar Aplicación SSH. - En el cuadro de texto Nombre, ingrese un nombre para la conexión SSH.

- En el cuadro de texto Descripción, ingrese una descripción de la conexión SSH.

- Para seleccionar un icono personalizado para la aplicación, seleccione Icono Personalizado > Elegir Archivo.

- Para eliminar una imagen personalizada que haya agregado, seleccione Restablecer Imagen.

- En el cuadro de texto Host, ingrese la dirección IP o el nombre de dominio del host al que se conectará.

- Para usar un puerto que no sea el 22, ingrese el número en el cuadro de texto Puerto.

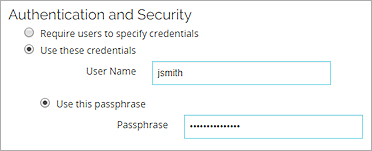

- Para solicitar a los usuarios que especifiquen un nombre de usuario y una contraseña en la página de inicio de sesión de RDP, seleccione Requerir a los usuarios que especifiquen credenciales.

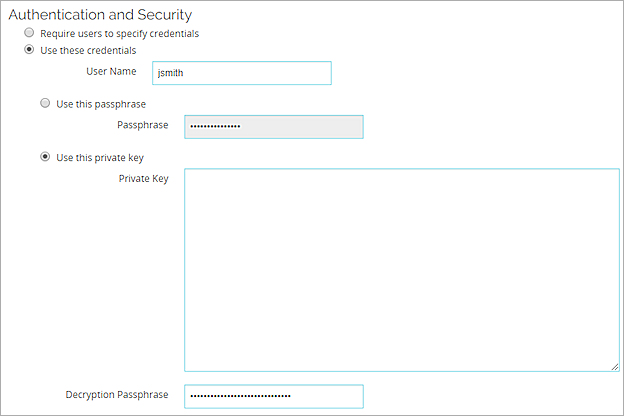

- Para especificar y guardar las credenciales de usuario para la conexión RDP, seleccione Usar estas credenciales.

- En el cuadro de texto Nombre de Usuario, ingrese un nombre de usuario.

- Para especificar una contraseña, seleccione Usar esta contraseña.

- Para especificar una llave privada, seleccione Usar esta llave privada.

- (Opcional) En el cuadro de texto Contraseña de Descifrado, ingrese una contraseña de descifrado para la llave privada.

- Para cambiar los ajustes de la pantalla, seleccione la pestaña Pantalla.

- En la lista desplegable Esquema de Colores, seleccione Negro y blanco, Gris y negro, Verde y negro o Blanco y negro.

- Para cambiar el tamaño de la fuente, ingrese un número en el cuadro de texto Tamaño de la Fuente.

- Haga clic en Agregar.

- En la lista desplegable Tipo, seleccione Host Shell Access (SSH).

- En el cuadro de texto Nombre, ingrese un nombre para la conexión SSH.

- En el cuadro de texto Descripción, ingrese una descripción de la conexión SSH.

- Para seleccionar un icono personalizado para la aplicación, seleccione Icono Personalizado > Cargar Icono Personalizado.

- En el cuadro de texto Host, ingrese la dirección IP o el nombre de dominio del host al que se conectará.

- Para usar un puerto que no sea el 22, ingrese el número en el cuadro de texto Puerto.

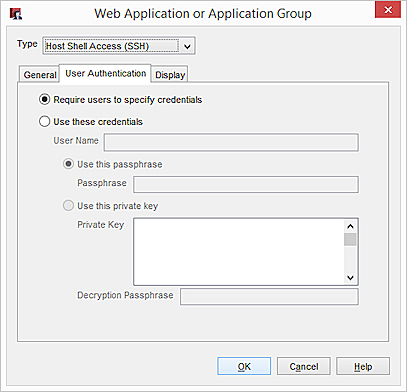

- Haga clic en la pestaña Autenticación de Usuario.

- Para solicitar a los usuarios que especifiquen un nombre de usuario y una contraseña en la página de inicio de sesión de RDP, seleccione Requerir a los usuarios que especifiquen credenciales.

- Para especificar y guardar las credenciales de usuario para la conexión RDP, seleccione Usar estas credenciales.

- En el cuadro de texto Nombre de Usuario, ingrese un nombre de usuario.

- Para especificar una contraseña, seleccione Usar esta contraseña.

- Para especificar una llave privada, seleccione Usar esta llave privada.

- (Opcional) En el cuadro de texto Contraseña de Descifrado, ingrese una contraseña de descifrado para la llave privada.

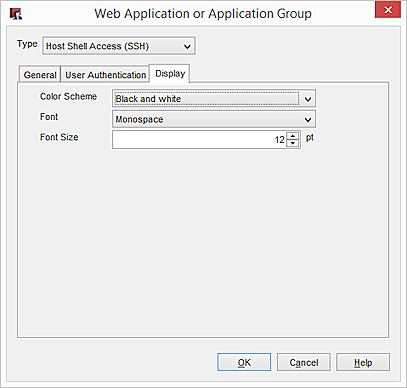

- Para cambiar los ajustes de la pantalla, haga clic en la pestaña Pantalla.

- En la lista desplegable Esquema de Colores, seleccione Negro y blanco, Gris y negro, Verde y negro o Blanco y negro.

- Para cambiar el tamaño de la fuente, ingrese un número en el cuadro de texto Tamaño de la Fuente.

Instalar un Certificado en un Dispositivo macOS o iOS para RDP o SSH

Para conectarse a un host RDP o SSH desde un dispositivo macOS o iOS con el explorador web Safari, debe configurar uno de estos certificados en Firebox:

- Certificado de confianza de servidor web de terceros firmado por una CA de confianza

- Certificado personalizado de servidor web que especifica el nombre de dominio o la dirección IP del Access Portal

Si instala un certificado de confianza de servidor web de terceros en su Firebox, no tiene que instalar el certificado en su dispositivo macOS o iOS.

Si instala un certificado personalizado de servidor web en Firebox, debe instalar el certificado en el dispositivo macOS o iOS. La conexión RDP o SSH no funciona si solo acepta el certificado en el explorador web Safari.

- En el Firebox, instale un certificado personalizado de servidor web.

- Envíe el archivo del certificado al dispositivo iOS.

- Para instalar el certificado, abra el archivo en el dispositivo iOS.

- Seleccione Ajustes > General > Acerca de > Ajustes del Certificado de Confianza para asegurarse de que el certificado se haya instalado.

- Habilite el certificado como un certificado raíz de confianza.

Para instalar el certificado en un dispositivo macOS, consulte Clave para Mac: Agregar los certificados a una clave en el sitio web de Apple.

Configurar los Ajustes de Conexión del Usuario

En la pestaña Ajustes de Conexión del Usuario, puede especificar:

- Usuarios y grupos que pueden conectarse a aplicaciones o grupos de aplicaciones.

- Servidores de autenticación

- Puerto del Access Portal (puerto de configuración)

- Valores de tiempo de espera

- En la página Access Portal, haga clic en la pestaña Ajustes de Conexión del Usuario.

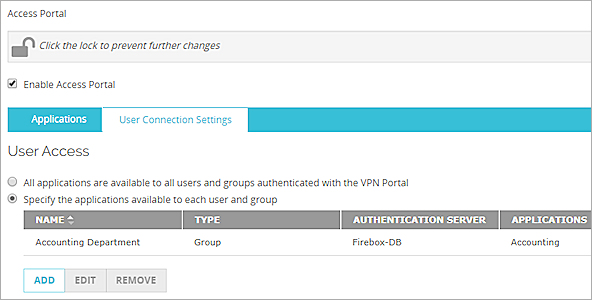

- Para otorgar a todos los usuarios y grupos permiso para conectarse a todas las aplicaciones, mantenga seleccionada la opción predeterminada Todas las aplicaciones están disponibles para todos los usuarios y grupos autenticados con el Portal VPN.

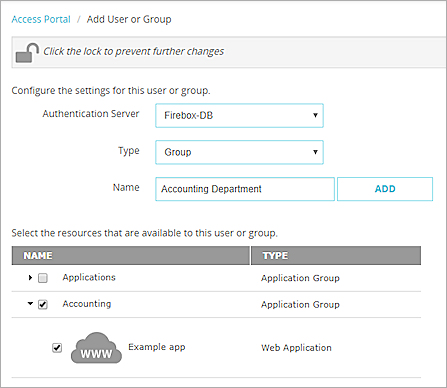

- Para especificar qué usuarios y grupos pueden acceder a qué aplicaciones, seleccione Especificar las aplicaciones disponibles para cada usuario y grupo.

- Haga clic en Agregar.

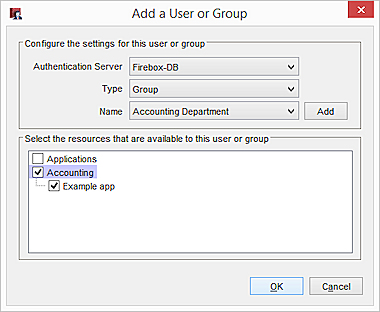

Aparece la página Agregar Usuario o Grupo. - En la lista desplegable Servidor de Autenticación, seleccione el servidor de autenticación donde exista el grupo o el usuario. ¡Consejo!Puede especificar un usuario definido en el servidor de autenticación Firebox-DB local en Firebox. O bien, puede especificar un usuario que ya existe en su servidor de autenticación de terceros.

- En la lista desplegable Tipo, especifique Usuario o Grupo.

- Para especificar un usuario o grupo que ya existe, ingrese el nombre del usuario o grupo en el cuadro de texto Nombre.

- Para agregar un nuevo usuario o grupo, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Usuario o Grupo.- Para agregar el usuario o grupo, siga las instrucciones en el Usar los Usuarios y Grupos en las Políticas tema.

- En el Access Portal, en la página Agregar Usuario o Grupo, ingrese el nombre del usuario o grupo en el cuadro de texto Nombre.

- Seleccione uno o más grupos de aplicaciones o aplicaciones.

- Haga clic en Aceptar.

Aparece la pestaña Ajustes de Conexión del Usuario.

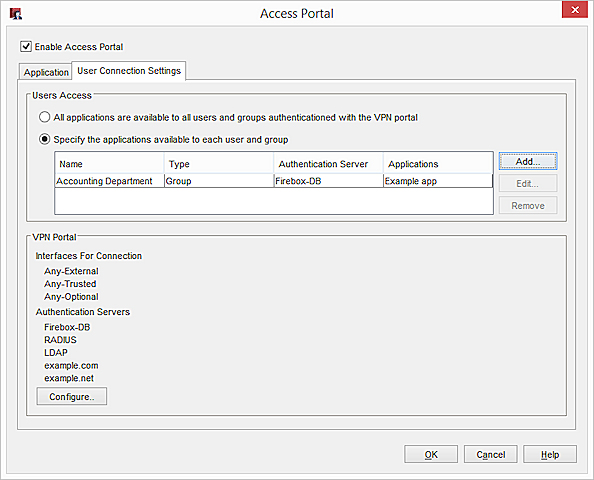

- En los ajustes del Access Portal, haga clic en la pestaña Ajustes de Conexión del Usuario.

- Para otorgar a todos los usuarios y grupos permiso para conectarse a todas las aplicaciones, mantenga seleccionada la opción predeterminada Todas las aplicaciones están disponibles para todos los usuarios y grupos autenticados con el Portal VPN.

- Para especificar qué usuarios y grupos pueden acceder a qué aplicaciones, seleccione Especificar las aplicaciones disponibles para cada usuario y grupo.

- Haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Usuario o Grupo. - Para agregar un nuevo usuario o grupo, haga clic en Agregar y siga las instrucciones en el Usar los Usuarios y Grupos en las Políticas tema.

- En el Access Portal, en la página Agregar un Usuario o Grupo, seleccione un nombre de usuario o nombre de grupo en la lista desplegable Nombre.

- Seleccione uno o más grupos de aplicaciones o aplicaciones.

- Haga clic en Aceptar.

- En los ajustes del Access Portal, haga clic en la pestaña Ajustes de Conexión del Usuario.

- En la sección Servidores de Autentificación, seleccione un servidor en la lista desplegable.

- Haga clic en Agregar.

- Repita estos pasos para agregar más servidores de autenticación.

- Seleccione Servicios de Suscripción > Access Portal.

- Haga clic en la pestaña Ajustes de Conexión del Usuario.

- En la sección Servidores de Autentificación, seleccione un servidor en la lista desplegable.

- Haga clic en Agregar.

- Repita estos pasos para agregar más servidores de autenticación.

- Seleccione Servicios de Suscripción > Access Portal.

- Haga clic en la pestaña Ajustes de Conexión del Usuario.

- En el cuadro de texto Puerto de Access Portal, ingrese un número de puerto.

Si Mobile VPN with SSL está habilitado y usted cambia el Puerto de Access Portal, el Canal de Configuración en los ajustes de Mobile VPN with SSL se cambia al mismo puerto.

- Seleccione Servicios de Suscripción > Access Portal.

- Haga clic en la pestaña Ajustes de Conexión del Usuario.

- En el cuadro de texto Puerto de Access Portal, ingrese un número de puerto.

Si Mobile VPN with SSL está habilitado y usted cambia el Puerto de Access Portal, el Canal de Configuración en los ajustes de Mobile VPN with SSL se cambia al mismo puerto.

Los ajustes del tiempo de espera especifican cuándo el Firebox desconecta a los usuarios del Access Portal. El ajuste de Tiempo de Espera de la Sesión indica la cantidad máxima de tiempo que un usuario puede permanecer conectado al Access Portal. El ajuste de Tiempo de Espera Inactivo indica la cantidad máxima de tiempo que un usuario puede estar inactivo mientras está conectado al Access Portal.

Para configurar los ajustes de inicio de sesión único de SAML, consulte Configurar Inicio de Sesión Único de SAML.

Para personalizar el diseño del Access Portal, consulte Personalizar el Diseño del Access Portal y Personalizar los Elementos de la Página del Access Portal con CSS.

Ver también

Personalizar el Diseño del Access Portal

Personalizar los Elementos de la Página del Access Portal con CSS