Temas Relacionados

Proxy HTTPS: Inspección de contenido

En una acción de proxy HTTPS, puede habilitar la inspección de contenido y configurar reglas de nombre de dominio. Cuando la inspección de contenido está habilitada, Firebox puede descifrar tráfico HTTPS, examinar el contenido y luego cifrar el tráfico nuevamente con un nuevo certificado. El proxy HTTPS inspecciona el contenido en busca de solicitudes que coincidan con las reglas configuradas de nombre de dominio con la acción Inspeccionar y de las categorías WebBlocker que haya seleccionado para inspeccionar.

La configuración de inspección de contenido disponible depende de si la acción de proxy HTTPS es para solicitudes HTTPS salientes o entrantes.

Acción de proxy de cliente HTTPS

Una acción de proxy de cliente HTTPS especifica la configuración para la inspección de las solicitudes HTTPS salientes. Cuando selecciona la acción Inspeccionar en una acción de proxy de cliente HTTPS, selecciona la acción de proxy HTTP que el proxy HTTPS utiliza para examinar el contenido.

Acción de proxy de servidor HTTPS

Una acción de proxy de servidor HTTPS especifica la configuración para la inspección y el enrutamiento de solicitudes HTTPS entrantes a un servidor web interno. Cuando selecciona la acción Inspeccionar para una regla de nombre de dominio en una acción de proxy de servidor HTTPS, selecciona la acción de proxy HTTP o la acción de contenido HTTP que el proxy HTTPS utiliza para examinar el contenido.

En Fireware v12.2 y posterior, también puede optar por usar el certificado de Servidor Proxy predeterminado o un certificado de Servidor Proxy diferente para cada regla de nombre de dominio. Esto le permite alojar varios servidores y aplicaciones web públicos diferentes detrás de un Firebox y permite que diferentes aplicaciones usen diferentes certificados para el tráfico HTTPS entrante.

Una acción de contenido HTTP permite al Firebox enrutar solicitudes HTTP entrantes hacia diferentes servidores web internos basándose en el contenido del encabezado del host HTTP y la ruta en la solicitud HTTP. Para ver un ejemplo de cómo configurar la inspección de contenido con una acción de contenido HTTP, consulte Ejemplo: Acción de Proxy HTTPS con una Acción de Contenido HTTP.

Habilitar la Inspección de Contenido en la Acción de Proxy HTTPS

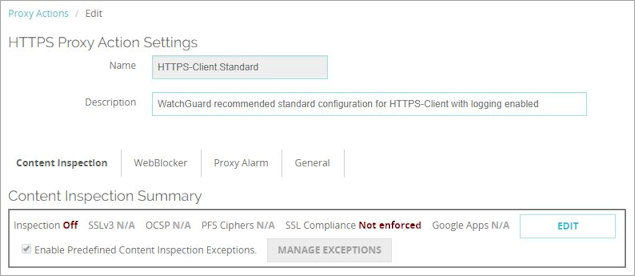

Para habilitar la inspección de contenido en el proxy HTTPS, seleccione la acción Inspeccionar en los ajustes de Nombre de Dominio o de WebBlocker. El proxy HTTPS usa los ajustes en el perfil TLS para la inspección de contenido.

- Edite la acción de proxy HTTPS que utiliza su política de proxy HTTPS.

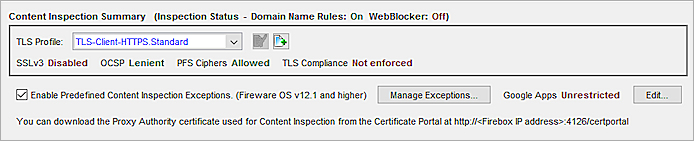

La pestaña Inspección de Contenido está seleccionada de forma predeterminada.

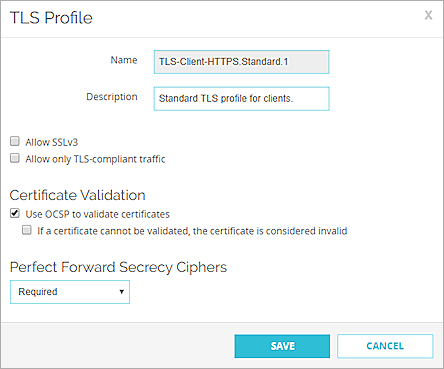

- En la lista desplegable Perfil TLS, seleccione el perfil TLS que desea usar.

Los ajustes para el perfil seleccionado aparecen en el Resumen de Inspección de Contenido.

- SSLv3 — Muestra si SSLv3 está Habilitado o Deshabilitado

- OCSP — Muestra si OCSP está configurado como Deshabilitado, Tolerante o Estricto

- Cifrados PFS — Muestra si los Cifrados de Perfect Forward Secrecy están configurados como Permitido, Requerido o Ninguno

- Cumplimiento TLS — Muestra si se impone el Cumplimiento SSL

- Para editar el perfil TLS, haga clic en Editar. Los perfiles TLS predefinidos no son editables. Para editar un perfil TLS predefinido, primero debe hacer clic en Clonar para hacer una copia editable.

- Configure los ajustes del Perfil TLS según sea necesario para su red. Para obtener más información, consulte Configurar los Perfiles TLS.

- Para habilitar la inspección de contenido, seleccione la acción Inspeccionar en las reglas de nombre de dominio o los ajustes de WebBlocker. Para obtener más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio, y Proxy HTTPS: WebBlocker.

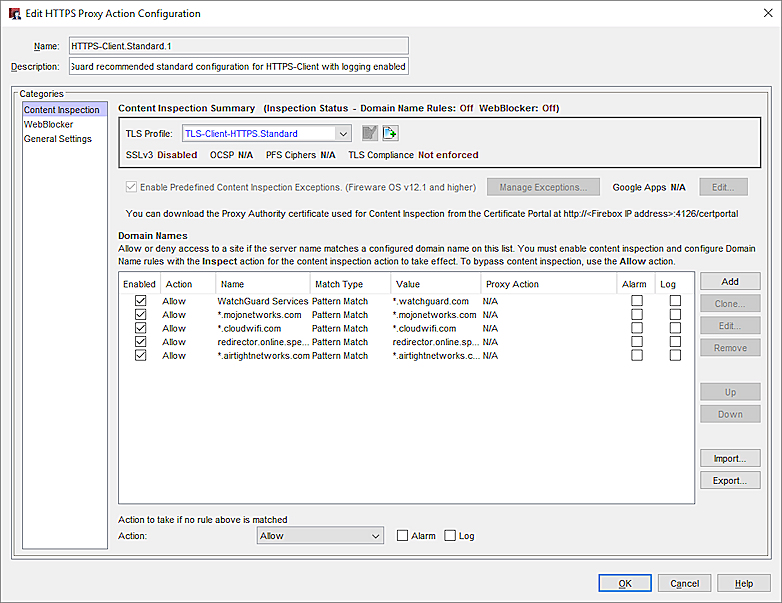

- Edite la acción de proxy HTTPS que utiliza su política de proxy HTTPS.

- En la lista Categorías, seleccione Inspección de Contenido.

Aparecen los ajustes de Inspección de Contenido.

- En la lista desplegable Perfil TLS, seleccione el perfil TLS que desea usar.

Los ajustes para el perfil seleccionado aparecen en el Resumen de Inspección de Contenido.

- SSLv3 — Muestra si SSLv3 está Habilitado o Deshabilitado

- OCSP — Muestra si OCSP está configurado como Deshabilitado, Tolerante o Estricto

- Cifrados PFS — Muestra si los Cifrados PFS están configurados como Permitido, Requerido o Ninguno

- Cumplimiento SSL — Muestra si se impone el Cumplimiento SSL

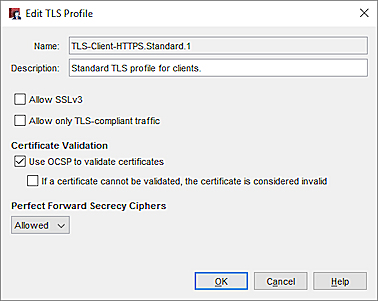

- Para editar el perfil TLS, haga clic en

. Para editar un perfil TLS predefinido, debe hacer clic en

. Para editar un perfil TLS predefinido, debe hacer clic en  para hacer una copia editable.

para hacer una copia editable.

- Configure los ajustes del Perfil TLS según sea necesario para su red. Para obtener más información, consulte Configurar los Perfiles TLS.

- Para habilitar la inspección de contenido, seleccione la acción Inspeccionar en las reglas de nombre de dominio o los ajustes de WebBlocker. Para obtener más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio y Proxy HTTPS: WebBlocker.

Cuando habilita la inspección de contenido en el proxy HTTPS, puede bloquear el acceso de los usuarios a los servicios personales de Google. Para obtener más información, consulte Restringir Aplicaciones de Google a Dominios Permitidos.

Acerca de la Inspección de Contenido HTTPS en Fireware v12.1 o anterior

En Fireware v12.1 y anterior, usted configura los ajustes de inspección de contenido en los ajustes de acción de proxy HTTPS, en lugar de en un perfil TLS. También debe marcar una casilla de selección para habilitar la inspección de contenido antes de poder seleccionar la acción Inspeccionar.

Si usa Policy Manager v12.1.1 o posterior para administrar un Firebox que ejecuta una versión de Fireware que no es compatible con los perfiles TLS para el proxy HTTPS, configure los ajustes de inspección de contenido en un perfil TLS en Policy Manager. Cuando guarda la configuración en el Firebox o en un archivo para una versión específica de Fireware, Policy Manager cambia automáticamente la configuración para que sea compatible con la versión anterior de Fireware.

- En la acción de proxy HTTPS, seleccione Inspección de Contenido.

La sección Resumen de la Inspección de Contenido muestra la configuración actual de la Inspección de Contenido.

- En la sección Resumen de Inspección de Contenido, haga clic en Editar.

Aparece el cuadro de diálogo Configuración de Inspección de Contenido.

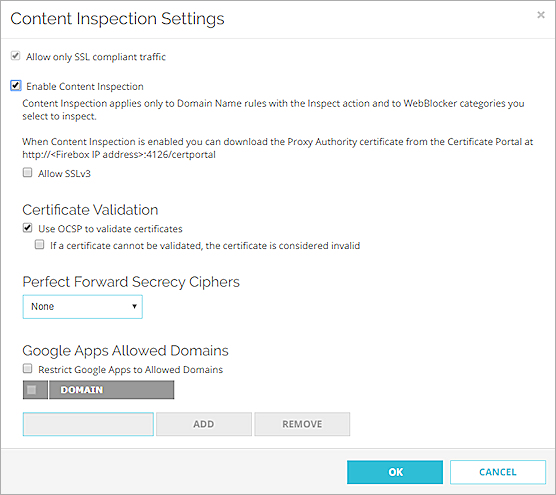

Cuadro de diálogo Configuración de Inspección de Contenido para una acción de proxy de cliente HTTPS en Fireware Web UI

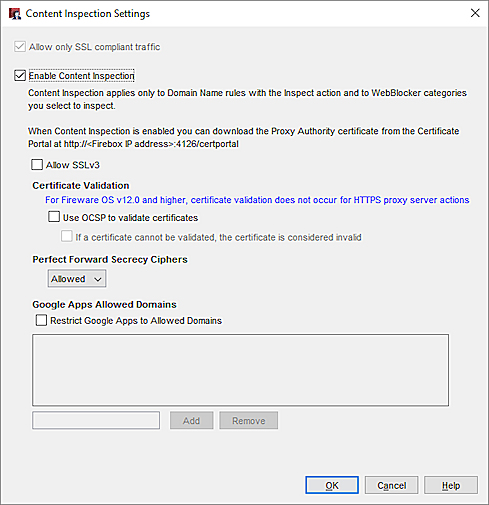

Cuadro de diálogo Configuración de Inspección de Contenido en Policy Manager

- Configure los ajustes de inspección de contenido descritos en la siguiente sección.

- Agregue reglas de nombre de dominio con la acción Inspeccionar. Para obtener más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio.

- Guardar la configuración en el Firebox.

En Fireware v12.1 y anterior, puede configurar estos ajustes de inspección de contenido en la acción de proxy, en lugar de en un perfil TLS:

Permitir solamente tráfico que cumpla con SSL

Cuando selecciona esta opción, la política de proxy HTTPS permite solo el tráfico que cumpla con los protocolos SSL V3, TLS 1.0, TLS 1.1 y TLS 1.2.

El tráfico que cumple con SSL se refiere a los mensajes del protocolo SSL que cumplen con los estándares SSL/TLS que se consideran seguros y pueden ser interpretados por el proxy HTTPS. Esta opción se habilita automáticamente cuando habilita la inspección de contenido. Si la inspección de contenido no está habilitada, puede permitir el tráfico de protocolo SSL no conforme (utilizado por algunos software de VPN y otras aplicaciones), para habilitar el proxy HTTPS para enviar tráfico por el puerto 443 a través del Firebox.

Cuando la inspección de contenido está habilitada y el tráfico que cumple con SSL establece un túnel seguro a través del proxy HTTPS, si el tráfico tunelizado no utiliza un protocolo HTTP válido, la acción de proxy HTTP utilizada para la inspección solicita al Firebox que envíe un mensaje de registro sobre los errores y que descarte el tráfico.

Habilitar la Inspección de Contenido

Cuando marque la casilla de selección Habilitar Inspección de Contenido, el Firebox puede descifrar el tráfico HTTPS, examinar el contenido y luego cifrar el tráfico nuevamente con un nuevo certificado. Después de habilitar la inspección de contenido, configure las reglas de nombre de dominio y la categoría de WebBlocker para que el proxy las inspeccione. El proxy HTTPS utiliza la acción de proxy HTTP que usted selecciona para cada acción Inspeccionar para examinar el contenido.

Cuando habilita la inspección de contenido, el aspecto del sitio web puede verse afectado porque el proxy HTTP impondrá características como la extensión máxima de la línea de encabezado, y aplicará Gateway AntiVirus y WebBlocker a los elementos de la página.

Para especificar qué dominios y categorías de WebBlocker inspecciona esta acción de proxy HTTPS:

- En la lista Nombres de Dominio en la acción de proxy HTTPS, agregue un dominio con la acción Inspeccionar.

Para obtener más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio. - En la configuración WebBlocker en una acción de proxy de cliente HTTPS, edite la acción de WebBlocker. En la lista de categorías de WebBlocker, seleccione las categorías de contenido de WebBlocker para inspeccionar, o marque la casilla de selección Inspeccionar cuando una URL no esté categorizada.

Para obtener más información, consulte Proxy HTTPS: WebBlocker.

De manera predeterminada, el certificado CA de Autoridad Proxy que el Proxy HTTPS utiliza para cifrar el tráfico es generado automáticamente por su Firebox. Cuando utiliza este certificado, sus usuarios reciben una advertencia en sus exploradores web debido a que este es un certificado firmado automáticamente y no es de confianza. Para evitar estas advertencias, puede importar este certificado en cada dispositivo cliente.

El usuario también puede cargar su propio certificado para usar con este fin. Si elige cargar su propio certificado, le recomendamos que utilice su propia CA interna para firmar el certificado. Si sus usuarios están en su dominio, y usted utiliza un certificado firmado por su propia CA interna, los usuarios se pueden conectar satisfactoriamente sin advertencias en el explorador web.

Un cliente también puede descargar e instalar un certificado de Autoridad Proxy desde el Portal de Certificados en el Firebox en http://<dirección IP del Firebox>:4126/certportal. Para obtener más información, consulte Portal de Certificados.

Cuando habilita la inspección de contenido, las actualizaciones automáticas del certificado CA de confianza en el Firebox están habilitadas, si no estaban habilitadas antes.

Para información sobre cómo utilizar certificados con inspección de contenido, consulte Utilizar Certificados con Inspección de Contenido de Proxy HTTPS.

Para información sobre cómo exportar un certificado desde Firebox, consulte Exportar un Certificado desde su Firebox.

Para información sobre cómo importar un certificado en el dispositivo de un cliente, consulte Importar un Certificado en un Dispositivo Cliente.

Si el sitio web original o su servidor web tiene un certificado autofirmado o inválido, o si el certificado fue firmado por una CA que Firebox no reconoce (como una CA pública de un tercero), los clientes ven una advertencia de certificado en su exploradores web. Los certificados que no pueden volverse a firmar correctamente aparecen como emitidos por el proxy HTTPS de Fireware: Certificado No Reconocido o Certificado Inválido.

Algunos programas de terceros guardan copias privadas de certificados necesarios y no usan el almacenamiento de certificados del sistema operativo, o bien transmiten otros tipos de datos a través del puerto 443 TCP. Estos programas incluyen:

- Software de comunicaciones (por ejemplo, Google Voice)

- Escritorio remoto y software de presentaciones (por ejemplo, LiveMeeting y WebEx)

- Software financiero y comercial (por ejemplo, iVantage, FedEx y UPS)

Si estos programas no cuentan con un método para importar certificados CA de confianza, no funcionan correctamente cuando se habilita la inspección de contenido. Para obtener más información sobre el uso de certificados o el soporte técnico, comuníquese con su proveedor de software o agregue reglas de dominio con la acción Permitir para direcciones IP de equipos con este software para derivar la inspección de contenido.

Permitir SSLv3

TLSv1 y SSLv3 son protocolos usados para conexiones HTTPS. SSLv3 no es tan seguro como TLSv1. De manera predeterminada, el proxy HTTPS solo permite conexiones que negocien el protocolo TLSv1. Si los usuarios se conectan a aplicaciones de cliente o servidor que solo admiten SSLv3, puede configurar el proxy HTTPS para usar SSLv3 para las conexiones a estos sitios web.

Para habilitar SSLv3, marque la casilla de selección Permitir SSLv3. Esta opción está desactivada en forma predeterminada.

Use OCSP para validar certificados

Esta opción se aplica solo a las acciones de proxy de cliente HTTPS. Las acciones de proxy del servidor HTTPS no validan los certificados.

Marque esta casilla de selección si desea habilitar su Firebox para que revise automáticamente las revocaciones de certificados con OCSP (Protocolo en Estado del Certificado en Línea). Cuando se habilita esta característica, su Firebox usa la información del certificado para contactar a un servidor OCSP que mantiene un registro del estado del certificado. Si el servidor OCSP responde que el certificado ha sido revocado, su Firebox deshabilita el certificado.

Si selecciona esta opción, puede ocurrir una demora de varios segundos mientras que Firebox solicita una respuesta del servidor OCSP. Firebox mantiene entre 300 y 3000 respuestas de OCSP en una caché con el fin de mejorar el rendimiento para sitios web que se visitan con frecuencia. El número de respuestas que se guardan en el caché se determina según el modelo de su Firebox.

Esta opción implementa una política OCSP suelta. Si por alguna razón no se puede contactar al servidor OCSP y éste no envía una respuesta, el Firebox no deshabilita el certificado ni rompe la cadena del certificado.

Si no es posible validar un certificado, el se considerará inválido.

Cuando esta opción está habilitada, el Firebox impone una política OCSP estricta. Si un respondedor OCSP no envía una repuesta a una solicitud de estado de revocación, Firebox considera el certificado original como inválido o revocado. Esta opción puede hacer que los certificados se consideren no válidos si hay un error de enrutamiento o un problema con la conexión de red.

Cifrados Perfect Forward Secrecy

El proxy HTTPS admite cifrado con capacidad PFS para conexiones TLS. Fireware solo admite el cifrado de Curva Elíptica Efímera Diffie-Hellman (ECDHE) para PFS.

Para controlar si el Firebox utiliza cifrados con capacidad PFS, elija una de estas opciones:

- Ninguno — El Firebox no anuncia ni selecciona cifrados con capacidad de PFS.

- Permitido — El Firebox anuncia y selecciona tanto cifrado con capacidad PFS como sin capacidad FPS.

- Requerido — El Firebox anuncia y selecciona solo cifrados con capacidad PFS.

La configuración que seleccione se aplica a las conexiones TLS del lado del cliente y del servidor. Cuando esta opción se establece en Permitido, el cliente no usa un cifrado PFS a menos que el servidor también use uno.

Los Cifrados Perfect Forward Secrecy requieren recursos significativos y pueden impactar el rendimiento del sistema en dispositivos Firebox T10, T15, T30, T35, T50, XTM 25, XTM 26 y XTM 33. En Fireware v11.12.1, no puede habilitar cifrados PFS para estos modelos.

El nombre de cifrado utilizado para las sesiones de TLS de cliente/servidor aparece en los mensajes de registro de tráfico de inspección de contenido HTTPS generado por el Firebox. Para obtener más información sobre los mensajes de registro, consulte Tipos de Mensajes de Registro.

Dominios Permitidos de Google Apps

Puede usar el proxy HTTPS (con inspección de contenido habilitada) para bloquear el acceso de los usuarios a servicios personales de Google. Para obtener más información, consulte Restringir Aplicaciones de Google a Dominios Permitidos.

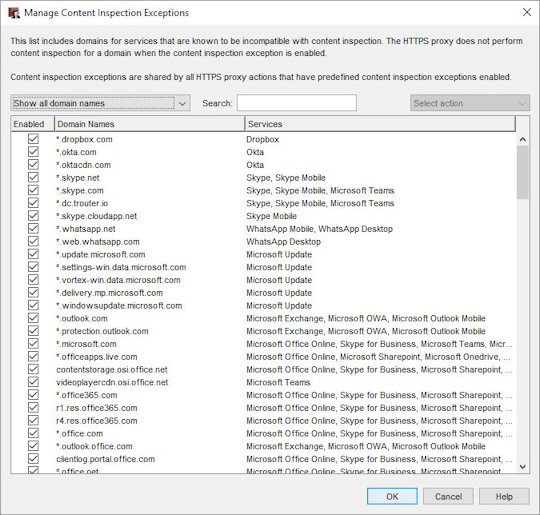

Administrar las Excepciones de la Inspección de Contenido

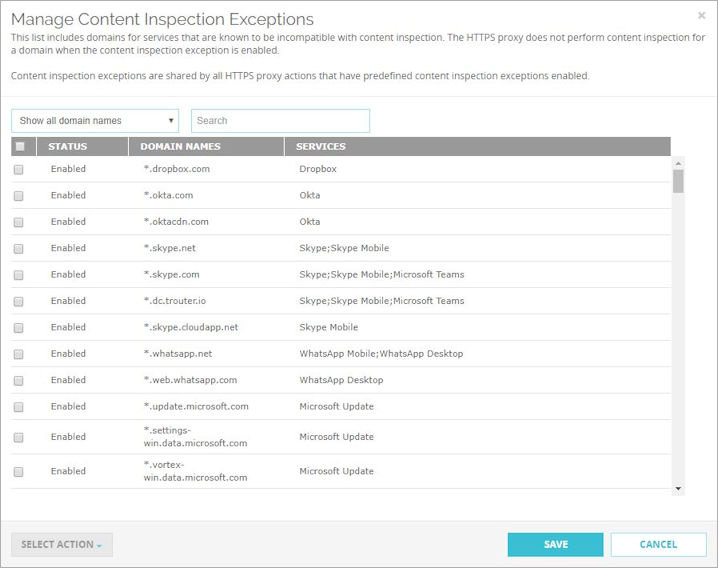

Cuando habilita la inspección de contenido en una acción de proxy HTTPS, la lista de Excepciones de Inspección de Contenido está habilitada de forma predeterminada. Si no desea permitir conexiones a los dominios en la lista de excepciones, puede deshabilitar la lista de excepciones completa, o deshabilitar excepciones específicas.

Las Excepciones de Inspección de Contenido son compatibles con Fireware v12.1 y posterior.

La lista de Excepciones de Inspección de Contenido incluye dominios para servicios que se sabe que son incompatibles con la inspección de contenido. WatchGuard crea y mantiene la lista Administrar Excepciones de Inspección de Contenido. Usted puede habilitar o deshabilitar las excepciones predefinidas. No puede agregar ni eliminar excepciones. Para obtener más información sobre las excepciones predeterminadas, consulte la Base de Consulta ¿Qué aplicaciones están en la lista de excepciones predeterminada en una acción de proxy HTTPS?

- El proxy HTTPS no realiza la inspección de contenido para un dominio cuando la excepción de inspección de contenido está habilitada.

- Las excepciones de inspección de contenido son compartidas por todas las acciones de proxy HTTPS que tienen habilitadas las excepciones de inspección de contenido predefinidas.

Las reglas de nombre de dominio tienen mayor prioridad que cualquier coincidencia en la lista Excepciones de Inspección de Contenido. Si una regla de nombre de dominio coincide, siempre se aplicará la acción de esa regla. Si hay otros dominios que no desea que el proxy inspeccione, puede configurar reglas de nombre de dominio para omitir la inspección. Para obtener más información sobre las reglas de nombre de dominio, consulte Proxy HTTPS: Reglas de Nombre de Dominio.

Para habilitar o deshabilitar las excepciones de inspección de contenido predefinidas, la inspección de contenido debe estar habilitada en las Reglas de Nombre de Dominio o los ajustes de WebBlocker en la acción de proxy.

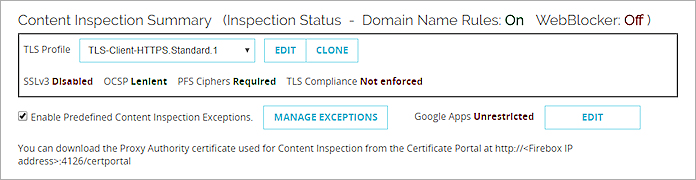

- En la acción de proxy HTTPS, seleccione Inspección de Contenido.

La sección Resumen de Inspección de Contenido muestra el estado de la Inspección de Contenido y los ajustes de la configuración actuales.

- Para deshabilitar todas las inspecciones de contenido predefinidas, desmarque la casilla de selección Habilitar Excepciones de Inspección de Contenido Predefinidas.

- Para deshabilitar excepciones de inspección de contenido específicas, debajo de Resumen de Inspección de Contenido, haga clic en Administrar Excepciones.

Aparece el cuadro de diálogo Administrar Excepciones de Inspección de Contenido.

- Busque un dominio o seleccione una opción de visualización:

- Mostrar todos los nombres de dominio

- Mostrar solo los nombres de dominio habilitados

- Mostrar solo los nombres de dominio deshabilitados

- Seleccione uno o más dominios.

- En la lista desplegable Seleccionar Acción, seleccione Habilitar o Deshabilitar.

- Haga clic en Guardar.

- En la acción de proxy HTTPS, seleccione Inspección de Contenido.

La sección Resumen de Inspección de Contenido muestra el estado de la inspección de contenido y los ajustes de configuración actuales.

- Para deshabilitar todas las inspecciones de contenido predefinidas, desmarque la casilla de selección Habilitar Excepciones de Inspección de Contenido Predefinidas.

- Para deshabilitar excepciones de inspección de contenido específicas, debajo de Resumen de Inspección de Contenido, haga clic en Administrar Excepciones.

Aparece el cuadro de diálogo Administrar Excepciones de Inspección de Contenido.

- Busque un dominio o seleccione una opción de visualización:

- Mostrar todos los nombres de dominio

- Mostrar solo los nombres de dominio habilitados

- Mostrar solo los nombres de dominio deshabilitados

- Seleccione uno o más dominios.

- En la lista desplegable Seleccionar Acción, seleccione Habilitar o Deshabilitar.

- Haga clic en Guardar.