Temas Relacionados

Usar el Revisor de Políticas para Encontrar una Política

Puede usar Verificador de Política para determinar la forma en que su Firebox administra el tráfico para un protocolo en particular entre un origen y un destino que usted especifique. Esto puede ser una útil herramienta de solución de problemas si Firebox permite o rechaza al tráfico de forma inesperada, o si desea asegurarse de que las políticas gestionen el tráfico como usted espera. En base a los parámetros que usted especifica, el Verificador de política envía un paquete de prueba a través de Firebox para ver la forma en que el dispositivo gestiona el paquete. Si hay una política administra el tráfico, el Verificador de política la resalta en la lista de Políticas de Firewall.

Al ejecutar un Verificador de política, debe especificar los siguientes parámetros:

- Una interfaz — Cualquier interfaz de dispositivo activo (física, VLAN o puente), o SSL-VPN, Cualquiera BOVPN, Cualquiera MUVPN

- Un protocolo — Ping, TCP o UDP

- Dirección IP de origen y destino

- Puerto de origen y destino — Solo se aplica si selecciona TCP o UDP como el Protocolo

Los resultados pueden incluir cualquiera de los siguientes detalles:

- Tipo de política

- Nombre de la política

- Una acción

- Una interfaz

- Dirección IP de NAT de origen o destino

- Puerto NAT de origen o destino

Para ejecutar Verificador de política:

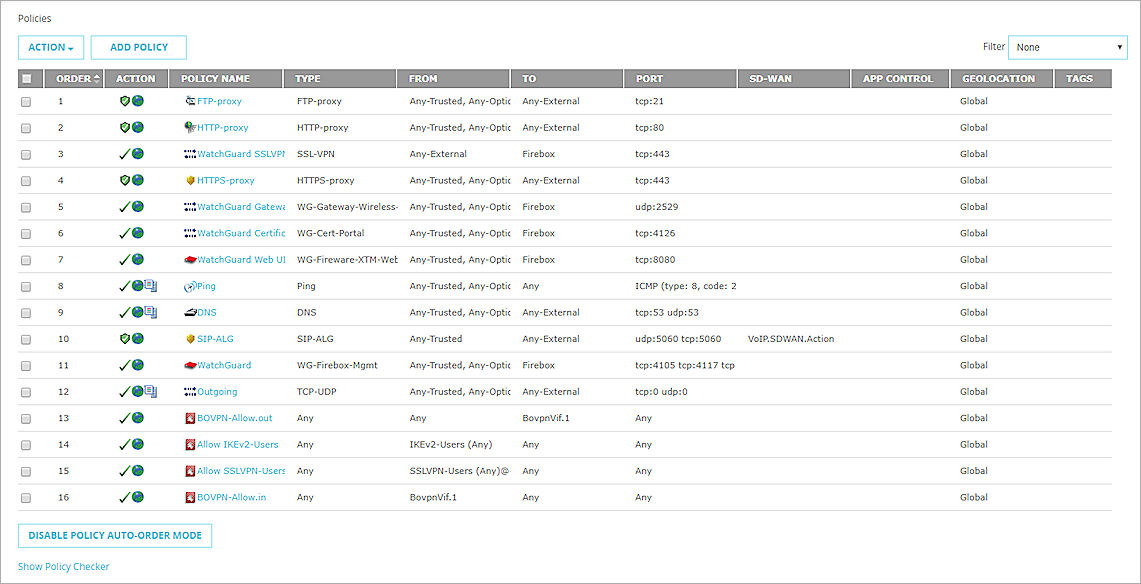

- Seleccione Firewall > Políticas de Firewall.

Aparece la página Políticas de Firewall.

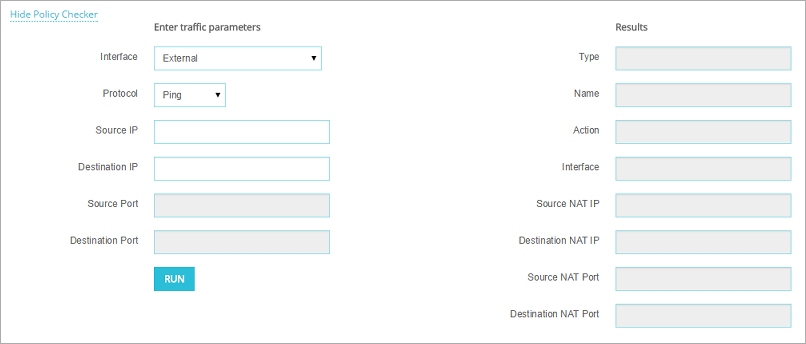

- Haga clic en Mostrar verificador de política.

Aparece la sección de verificador de política.

- En la lista desplegable Interfaz, seleccione una interfaz activa en su Firebox.

- En la lista desplegable Protocolo, seleccione una opción: Ping, TCP o UDP.

- En el cuadro de texto IP de Origen, ingrese la dirección IP de origen para el tráfico.

- En el cuadro de texto IP de Destino, ingrese la dirección IP de destino para el tráfico.

- Si seleccionó TCP o UDP para el Protocolo, en el cuadro de texto Puerto de Origen, ingrese o seleccione el puerto para el origen del tráfico.

Si seleccionó Ping como el Protocolo, se deshabilita el cuadro de texto del puerto. - Si seleccionó TCP o UDP para el Protocolo, en el cuadro de texto Puerto de Destino, ingrese o seleccione el puerto para el destino del tráfico.

Si seleccionó Ping como el Protocolo, se deshabilita el cuadro de texto del puerto. - Haga clic en Ejecutar verificador de política.

Aparecen los resultados en la sección Resultados.

Lea los Resultados

Si una política gestionó el paquete, aparecen los detalles de la política en la sección Resultados y se resalta la política en la lista Políticas de Firewall.

Si el paquete no fue gestionado por una política pero por otro medio (como una coincidencia de sitio hostil), esa información aparece en la sección Resultados, pero no se resalta nada en la lista Políticas de Firewall.

Los únicos elementos que siempre incluyen un valor en la sección Resultados son los elementos Nombre y Tipo. Los valores para todos los otros elementos están solo presentes si se establecen sus valores.

| Elemento | Valor | Descripción |

|---|---|---|

| Tipo | Política | El paquete fue permitido o rechazado por una política. |

| Seguridad | El paquete fue abandonado por algo que no es una política (por ejemplo, una coincidencia de sitio bloqueado) y se desencadenó una medida de seguridad. | |

| Dudoso | Hubo un error en la interpretación de la disposición del paquete. | |

| Nombre | Depende del valor de Tipo |

Si el tipo era Política, aparece el nombre de la política. No se exponen todas las políticas configuradas. Si el nombre de la política no es familiar, puede examinar el archivo de configuración para obtener más información acerca de la política. Si el tipo era Seguridad, aparece la función de seguridad (por ejemplo, Sitios Bloqueados). El conjunto de funciones de seguridad admitido puede ser diferente de una versión a otra.

Si el tipo era Dudoso, el nombre es Indeterminado. |

| Acción | Permitir | El paquete fue permitido. |

| Negar | El paquete fue rechazado. Este es siempre el resultado cuando el tipo es Seguridad. | |

| Interfaz | Nombre de interfaz | La interfaz de salida. Este es el nombre definido por el usuario (por ejemplo Externo), no el nombre del sistema (por ejemplo, eth0). |

| IP de NAT de Origen | Dirección IP | La dirección IP a la cual la dirección IP de origen original fue cambiada por NAT. |

| Puerto NAT de Origen | Puerto TCP/UDP | El puerto TCP o UDP al cual el puerto de origen original fue cambiado por NAT. |

| IP de NAT de Destino | Dirección IP | La dirección IP a la cual la dirección IP de destino original fue cambiada por NAT. |

| Puerto NAT de Destino | Puerto TCP/UDP | El puerto TCP o UDP al cual el puerto de destino original fue cambiado por NAT. |