Temas Relacionados

Acerca de Management Tunnel

Los Túneles de Administración le permiten hacer una conexión de administración a sus Firebox remotos que están detrás de un dispositivo de puerta de enlace NAT de terceros, de modo que puede administrar centralmente sus Firebox remotos. Esto es útil cuando no controla los dispositivos de puerta de enlace NAT de terceros detrás de los cuales se encuentran sus Firebox administrados, especialmente si las conexiones a sus Firebox remotos están bloqueadas en la puerta de enlace NAT.

Cuando sus Firebox remotos están atrás de una puerta de enlace NAT de terceros, sus dispositivos remotos pueden iniciar conexiones de administración e IPSec o SSL de salida a su Management Server a través del dispositivo de puerta de enlace NAT y su Firebox de puerta de enlace, pero para que su Management Server pueda hacer conexiones de entrada para administrar sus dispositivos remotos, debe configurar un Túnel de Administración. Su Management Server recibe la conexión del dispositivo remoto, y entonces puede enviar información y actualizaciones de regreso a través del Túnel de Administración a sus dispositivos remotos.

Puede elegir a partir de dos opciones de Túneles de Administración:

- Management Tunnel over SSL

Para un Management Tunnel over SSL, el Túnel de Administración transmite datos a través de un túnel cifrado SSL y utiliza el mismo servidor OpenVPN que usan sus túneles VPN de Mobile VPN with SSL.

Para obtener más información, consulte Recursos Management Tunnel over SS.

- Management Tunnel over IPSec

Si crea un Management Tunnel over IPSec, su puerta de enlace Firebox y Firebox remotos transmitirán datos a través del túnel cifrado IPSec.

Para obtener más información, consulte Recursos Management Tunnel over IPSec.

Mobile VPN with SSL — Configurar el Firebox para Mobile VPN with SSL

Access Portal — Acerca del Access Portal

VPN over TLS para Sucursales — Acerca de VPN para Sucursales over TLS

Acerca de la Configuración del Túnel de Administración

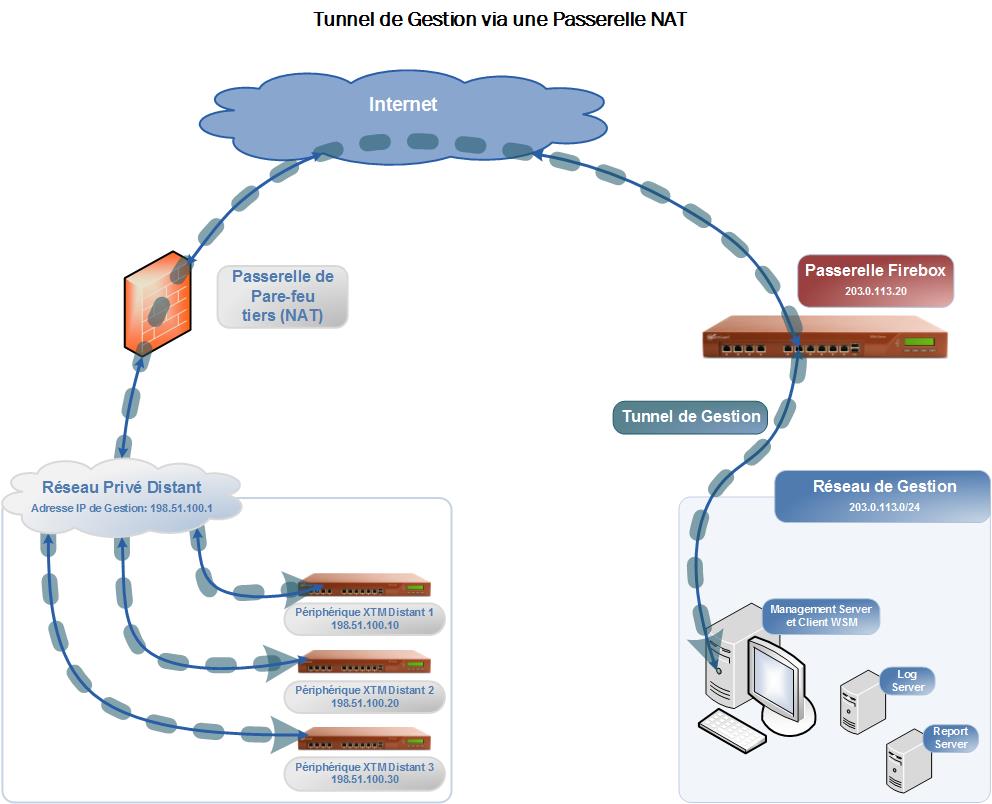

Este diagrama muestra un ejemplo de una configuración de Túnel de Administración. La puerta de enlace Firebox se encuentra entre la red de administración WatchGuard, que incluye el WatchGuard Management Server, Log Server y Report Server e Internet. Los Firebox remotos en la red privada remota se encuentran detrás de un firewall de terceros (el dispositivo de puerta de enlace NAT). La red privada remota y la dirección IP de administración para los dispositivos remotos están en una red diferente del Firebox de la puerta de enlace y la red de administración.

Requisitos para los Túneles de Administración

Antes de configurar un Túnel de Administración, debe asegurarse de que sus Firebox y las configuraciones de red cumplan con estos requisitos:

- Red de Administración

- El cliente WSM y el Management Server están instalados

- (Opcional) La instancia WatchGuard Dimension está instalada, o el WSM Log Server y Report Server están instalados

Para recopilar mensajes de registro de los dispositivos del Túnel de Administración, debe instalar y configurar por lo menos una solución de generación de registros y presentación de informes de WatchGuard. - El Management Server está detrás de su Firebox de puerta de enlace.

- La subred que seleccionó para la red de administración (el grupo de direcciones IP de administración y el grupo de direcciones IP virtuales) es bastante grande para acomodar las conexiones necesarias

Debido a que los Firebox remotos y los clientes Mobile VPN with SSL obtienen direcciones IP de este grupo, debe asegurarse de que la subred sea bastante grande como para acomodar todas estas conexiones de dispositivos, sin una superposición de ninguna de las direcciones IP para los dispositivos del cliente o de la puerta de enlace Firebox.

- Puerta de Enlace Firebox

- Configurado con políticas NAT estáticas para permitir el tráfico entrante al Management Server y el Log Server a través de los puertos 4112, 4113 y 4115

Estas políticas son generadas automáticamente por el Management Server. - Incluye un recurso VPN para la red de administración

Usted configura esto en el WSM a través del Management Server. - Incluye una política para permitir tráfico a través del servidor OpenVPN por el puerto TCP 443

El Management Server agrega automáticamente la política WatchGuard SSLVPN cuando usted agrega un Management Tunnel over SSL. - Se habilita y se configura el servidor de autentificación Firebox-DB

- Configurado con políticas NAT estáticas para permitir el tráfico entrante al Management Server y el Log Server a través de los puertos 4112, 4113 y 4115

- Puerta de Enlace NAT en Firewall de Terceros

- Debe permitir conexiones salientes de IPSec para un Túnel de Administración por IPSec

- Debe permitir conexiones salientes por el puerto 443 para un Túnel de Administración por SSL

- Firebox Remoto

- Para un Túnel de Administración sobre IPSec, los Fireboxes están configuradas en el Modo de Enrutamiento Combinado

- Para un Túnel de Administración sobre SSL, los Fireboxes se pueden configurar en Modo de Enrutamiento Combinado, Modo de Puente Transparente o Modo Directo

- Cada Firebox remoto es agregado a la administración como un dispositivo dinámico (la interfaz externa en el Firebox puede tener una dirección IP estática, DHCP o PPPoE)

- Las interfaces de confianza en todos los Fireboxes remotos pueden tener ya sea las mismas direcciones IP o direcciones IP únicas

- Incluye una política para permitir tráfico a través del puerto TCP 443

El Management Server agrega automáticamente la política WatchGuard SSLVPN cuando usted agrega un Management Tunnel over SSL. - Los Firebox deben estar bajo administración, pero pueden estar en Modo Básico Administrado o Modo Totalmente Administrado

Para obtener más información acerca de los puertos requeridos para los servicios de WatchGuard, consulte Instalar Servidores de WatchGuard en Equipos con Firewalls de Escritorio.

Acerca de los Recursos de VPN

Cuando agrega un Firebox al Management Server, el Management Server crea automáticamente estos recursos VPN predeterminados para el Firebox:

- Un recurso de Red del Concentrador

- Una Red de Interfaz para cada interfaz configurada en el Firebox que no es una Interfaz Externa (por ejemplo, Red de Confianza o Red Opcional)

Cuando configura un Túnel de Administración, selecciona qué recursos VPN usar para el tráfico a través del túnel. El recurso VPN que seleccione especifica qué interfaz de red en el dispositivo remoto envía tráfico a través del túnel. Puede seleccionar cualquiera de los recursos VPN predeterminados o agregar otros recursos VPN. Antes de seleccionar un recurso de VPN, es importante comprender cómo el recurso de VPN que selecciona afecta el tráfico a través del Túnel de Administración.

Red del concentrador

Si configura su puerta de enlace del Túnel de Administración de Firebox para usar el recurso de la red del concentrador, además del tráfico de administración, sus dispositivos remotos envían todo el tráfico de Internet a través del Túnel de Administración. Esto puede disminuir la velocidad de conexión a Internet y reducir el rendimiento del túnel.

Red de confianza

Si configura su puerta de enlace del Túnel de Administración de Firebox para usar el recurso de la Red de Confianza, sus dispositivos remotos solo enviarán tráfico desde sus interfaces de Red de confianza a través del Túnel de administración.

Red opcional

Si configura su puerta de enlace del Túnel de Administración de Firebox para utilizar el recurso de Red Opcional, sus dispositivos remotos solo enviarán tráfico desde sus interfaces de Red opcionales a través del Túnel de administración.

Seleccionar un tipo de Túnel de Administración

Antes de que pueda seleccionar el tipo de Túnel de Administración que desea configurar, debe tomar en consideración todos los recursos que cada tipo del túnel utiliza.

Recursos Management Tunnel over SS

Cada Management Tunnel over SSL utiliza una de sus licencias de cliente Mobile VPN with SSL y comparte el mismo servidor OpenVPN las VPN over TLS para Sucursales en Modo Servidor, Mobile VPN with SSL y Access Portal funciones. Debido a que los Túneles de Administración por SSL usan el puerto 443, que normalmente está abierto en la mayoría de los dispositivos de terceros, un Túnel de Administración por SSL tiene menos probabilidades de ser bloqueado por el dispositivo de puerta de enlace NAT de terceros.

Cuando habilita un Management Tunnel over SSL, el Management Server bloquea los ajustes que las VPN over TLS para Sucursales en Modo Servidor, Mobile VPN with SSL y Access Portal funciones comparten, por lo que no se pueden modificar. Estas configuraciones incluyen:

- El número de puerto (443)

- La dirección IP del Servidor OpenVPN (la dirección IP de su dispositivo concentrador del Túnel de Administración)

- El grupo de administración desde dirección IP (este es el grupo de direcciones IP virtuales en las configuraciones del túnel de Mobile VPN with SSL)

Dado que los Management Tunnels over SSL usan el mismo servidor OpenVPN que también usan las VPN over TLS para Sucursales en Modo Servidor, Mobile VPN with SSL y Access Portal funciones de su Firebox, su Management Tunnel comparte el mismo grupo de direcciones IP con estas funciones. Esto significa que debe asegurarse de que el grupo de direcciones IP sea lo bastante grande como para acomodar todas las conexiones necesarias. También debe asegurarse de utilizar la misma dirección de red cuando especifique el ajuste del Grupo de Direcciones IP de Administración en los ajustes del Management Tunnel para el Firebox de la puerta de enlace que se especifica en los ajustes del Grupo de Direcciones IP Virtuales en las otras funciones.

El Management Tunnel over SSL y los clientes Mobile VPN with SSL también comparten una licencia, de modo que el Firebox de puerta de enlace y cada dispositivo remoto del cliente utiliza una de las conexiones permitidas en su licencia. Asegúrese de que su licencia pueda acomodar todas las conexiones necesarias para su Túnel de Administración.

Cuando agrega un Management Tunnel over SSL, se actualizan los detalles del grupo de direcciones IP virtuales y del servidor, y sus túneles de Mobile VPN with SSL que utilizan el mismo servidor OpenVPN que sus Túneles de Administración restablecen.

Para obtener más información sobre Mobile VPN with SSL, consulte Configurar el Firebox para Mobile VPN with SSL.

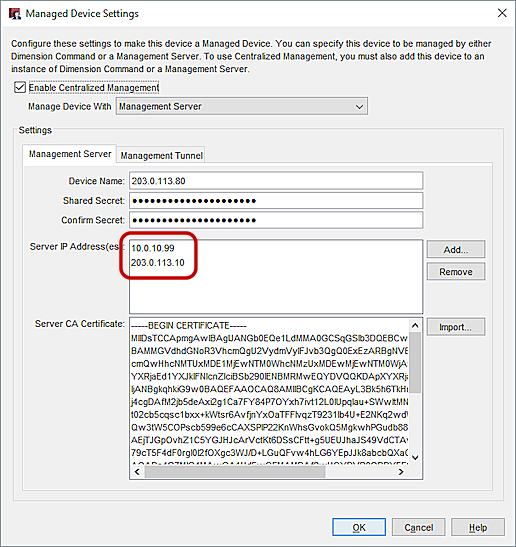

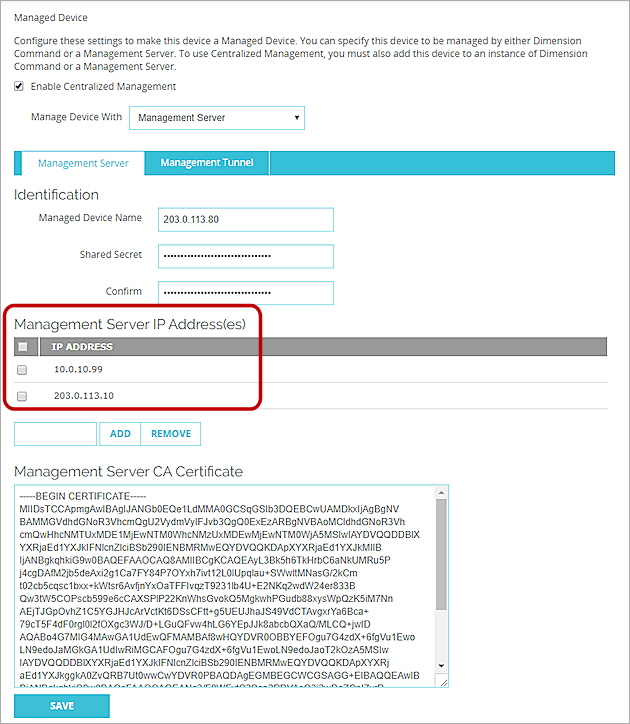

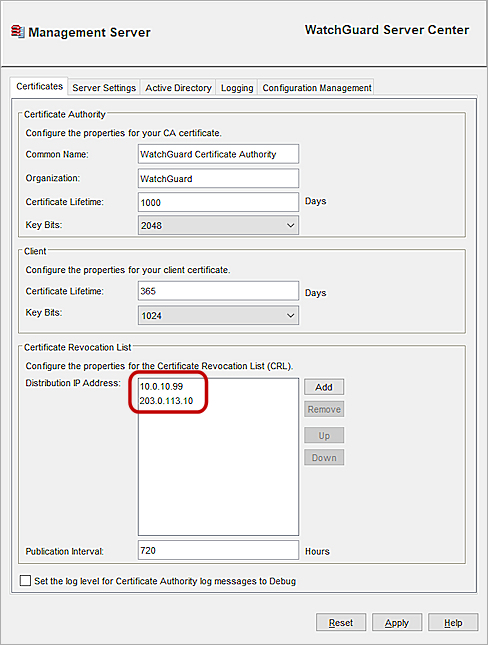

Antes de que cree un Management Tunnel over SSL, asegúrese de que la dirección IP privada para su Management Server sea la primera dirección IP incluida en la lista Dirección IP de Distribución para el Management Server y en los ajustes de Dispositivos Administrados para los dispositivos remotos. Esto permite que el túnel sea reconstruido con éxito después de que se haya interrumpido.

La dirección IP privada es la primera dirección IP en la lista de Direcciones IP de Distribución del Management Server

Si actualiza las configuraciones del cliente de un dispositivo administrado en cualquier extremo del Management Tunnel over SSL para caducar la concesión o para restablecer la Management Server configuration, y la dirección IP privada no es la primera dirección IP incluida en la lista Dirección IP de Distribución y en el cuadro de diálogo Configuraciones de Dispositivos Administrados, la dirección IP privada es reemplazada en la configuración del túnel por la dirección IP pública del Management Server, y el Management Tunnel over SSL deja de funcionar.

Para obtener más información sobre cómo agregar la dirección IP privada del Management Server a la lista Dirección IP de Distribución, consulte Configurar la Autoridad de Certificación en el Management Server.

Para obtener más información sobre cómo agregar la dirección IP privada del Management Server a la lista Dirección IP del Management Server en Configuraciones de Dispositivos Administrados, consulte Configurar un Firebox como un Dispositivo Administrado.

Recursos Management Tunnel over IPSec

Un Management Tunnel over IPSec utiliza su Mobile VPN con la licencia de IPSec, y cada dispositivo remoto en el extremo de un Túnel de Administración utiliza una ruta disponible del túnel en su licencia.

Debido a que un Management Tunnel over IPSec no comparte ningún recurso con su configuración de Mobile VPN with IPSec, tiene más flexibilidad en su configuración Mobile VPN with SSL si utiliza un Management Tunnel over IPSec.

Cuando tiene Management Tunnel over IPSec activos:

- Cada dispositivo remoto en un Túnel de Administración usa una ruta de túnel.

- La dirección IP de administración del Firebox remoto se usa para establecer el túnel y para conectarse con el dispositivo. Esta dirección IP se usa como la dirección 1 a 1 NAT para el Túnel de Administración.

- El Firebox de la puerta de enlace usa una ruta de túnel para cada dispositivo remoto en el extremo de un Túnel de Administración.

Ver también

Túneles VPN de Sucursales (WSM) Administrados

Establecer Túneles Administrados entre Dispositivos