Temas Relacionados

Configurar BOVPN por TLS en Modo Servidor

BOVPN over TLS usa un modelo cliente-servidor para la comunicación de túnel VPN. Debe configurar al menos un Firebox como Cliente BOVPN over TLS y al menos un Firebox como Servidor BOVPN over TLS.

En Fireware v12.1, debe usar la Web UI para configurar BOVPN over TLS. En la Fireware v12.1.1 y posterior, también puede usar Policy Manager.

Acerca de la Precedencia y Herencia de los Ajustes SSL/TLS

Varias funciones de Firebox usan SSL/TLS para una comunicación segura y comparten el mismo servidor OpenVPN. Las funciones que comparten el servidor OpenVPN, en orden de precedencia de mayor a menor, son:

- Management Tunnel por SSL en dispositivos concentradores

- BOVPN por TLS en modo Servidor

- Mobile VPN with SSL

- Access Portal

Las funciones con menor prioridad heredan algunos ajustes SSL/TLS de las funciones habilitadas con mayor prioridad. Los ajustes compartidos no son configurables para las funciones con menor prioridad.

Si el Management Tunnel over SSL está habilitado, estos ajustes de BOVPN over TLS no son configurables:

- Direcciones IP de Firebox

- Grupo de direcciones IP virtuales

- Protocolo y puerto del canal de datos

- Renegociar el canal de datos

Los ajustes del modo Servidor BOVPN over TLS tienen prioridad sobre algunos ajustes de Mobile VPN with SSL y el Access Portal. Para obtener información sobre cómo los ajustes del modo Servidor BOVPN over TLS afectan los ajustes de Mobile VPN with SSL y Access Portal, consulte Precedencia y Herencia de los Ajustes SSL/TLS.

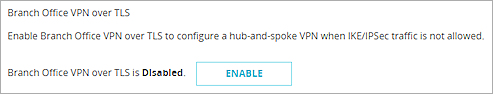

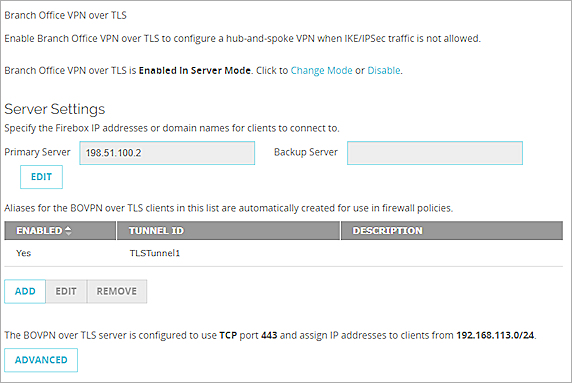

Habilitar el Modo Servidor

Cuando habilita BOVPN over TLS en el modo Servidor, su Firebox se configura como un servidor TLS.

- Seleccione VPN > BOVPN over TLS.

- Haga clic en Habilitar.

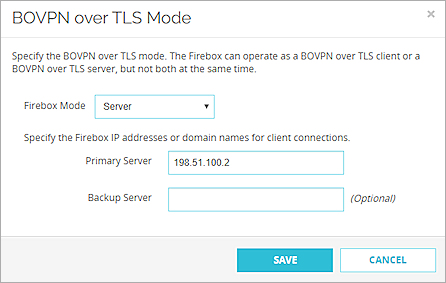

Aparece el cuadro de diálogo Modo BOVPN over TLS. - En la lista desplegable Modo Firebox, seleccione Servidor.

- En el cuadro de texto Servidor Primario, ingrese una dirección IP o nombre de dominio del Firebox para las conexiones de clientes.

- (Opcional) En el cuadro de texto Servidor de Respaldo, ingrese la dirección IP o el nombre de dominio para una interfaz externa secundaria en el Firebox. El cliente intenta conectarse al servidor de respaldo si no puede conectarse al servidor primario.

- Haga clic en Guardar.

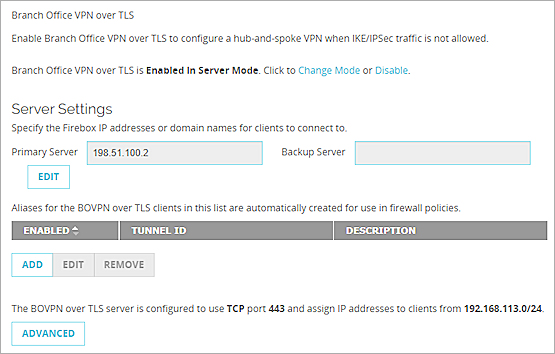

Aparece un resumen de la configuración.

A continuación, debe agregar un cliente BOVPN over TLS que pueda conectarse al servidor BOVPN over TLS.

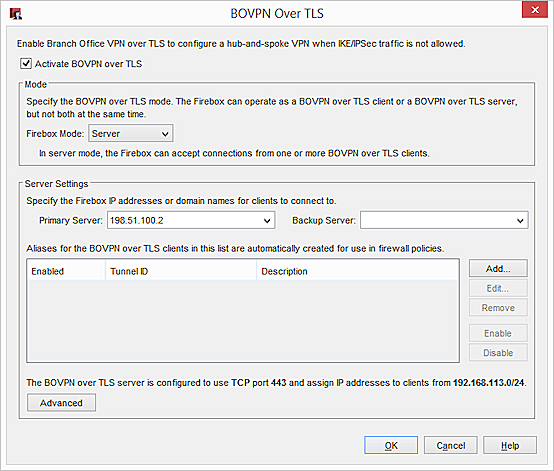

- Seleccione VPN > BOVPN over TLS.

- Seleccione Activar BOVPN over TLS.

- En la lista desplegable Modo Firebox, seleccione Servidor.

- En el cuadro de texto Servidor Primario, ingrese una dirección IP o nombre de dominio del Firebox para las conexiones de clientes.

- (Opcional) En el cuadro de texto Servidor de Respaldo, ingrese la dirección IP o el nombre de dominio para una interfaz externa secundaria en el Firebox. El cliente intenta conectarse al servidor de respaldo si no puede conectarse al servidor primario.

A continuación, debe agregar un cliente BOVPN over TLS que pueda conectarse al servidor BOVPN over TLS.

Agregar un Cliente BOVPN over TLS

Cuando agrega un Cliente BOVPN over TLS, debe especificar:

- Rutas del Cliente — Destinos detrás del servidor BOVPN over TLS accesibles por el cliente BOVPN over TLS. Seleccione para enviar todo el tráfico a través del túnel o solo el tráfico a los destinos que especifique.

- Rutas del Servidor — Destinos detrás del cliente BOVPN over TLS accesibles por el servidor BOVPN over TLS.

Si Mobile VPN with SSL está habilitado en el Cliente BOVPN over TLS, debe seleccionar la opción Especificar las direcciones de destino que el cliente enrutará a través del túnel en el Servidor BOVPN over TLS. Si selecciona El tráfico previsto para todas las ubicaciones se envía a través del túnel, los usuarios móviles no pueden hacer una conexión de Mobile VPN with SSL al Firebox configurado como un Cliente BOVPN over TLS.

- Haga clic en Agregar.

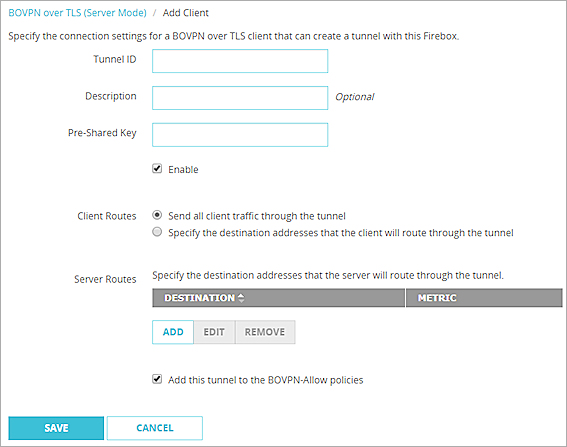

Aparece la página Agregar Cliente.

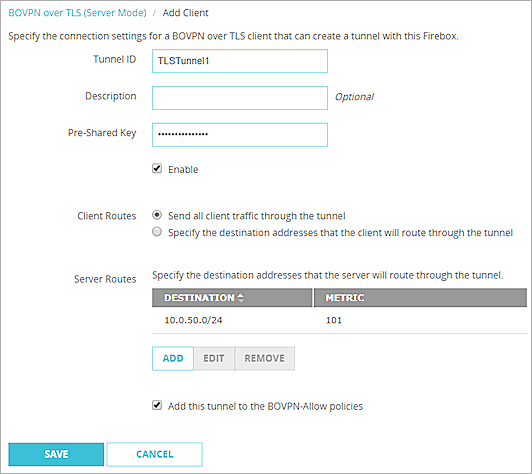

- En el cuadro de texto ID del Túnel, ingrese un nombre para identificar el túnel. Debe especificar la misma ID de Túnel en el cliente TLS.

- (Opcional) En el cuadro de texto Descripción, ingrese una descripción del túnel.

- En el cuadro de texto Clave Precompartida, ingrese la clave precompartida que utilizan el cliente y el servidor.

- Para habilitar este cliente, seleccione Habilitar.

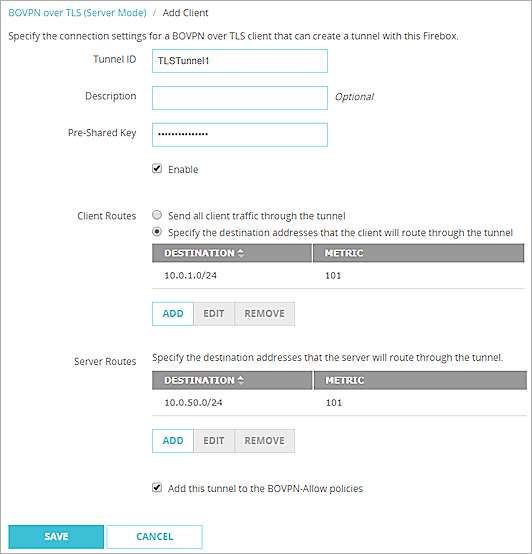

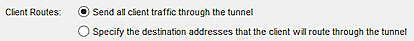

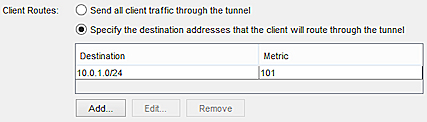

- En la sección Rutas del Cliente, especifique qué tráfico envía el cliente BOVPN over TLS a través del túnel.

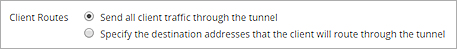

Enviar todo el tráfico del cliente a través del túnel

El tráfico previsto para todas las ubicaciones se envía a través del túnel.

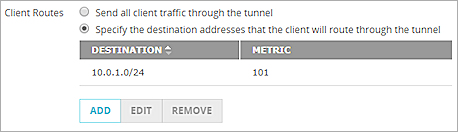

Especifique las direcciones de destino que el cliente enrutará a través del túnel.

Solo el tráfico previsto para la red o las direcciones IP del host especificadas detrás del Servidor BOVPN over TLS se envía a través del túnel.

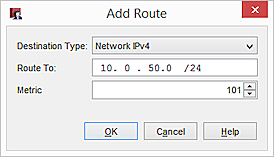

- En la sección Rutas del Servidor, haga clic en Agregar.

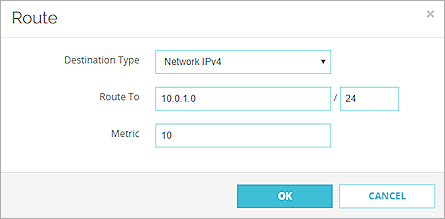

Aparece el cuadro de diálogo Ruta. - En la lista desplegable Tipo de Destino, seleccione Red IPv4 o Host IPv4.

- En los cuadros de texto Ruta Hacia, ingrese la dirección IP de red o de host.

- En el cuadro de texto Métrica, ingrese la métrica para la ruta.

- Haga clic en Aceptar para ver la configuración del túnel.

La opción Enviar todo el tráfico del cliente a través del túnel en la Web UI

La opción Especifique las direcciones de destino que el cliente enrutará a través del túnel en la Web UI

- Haga clic en Guardar.

Aparece un resumen de la configuración.

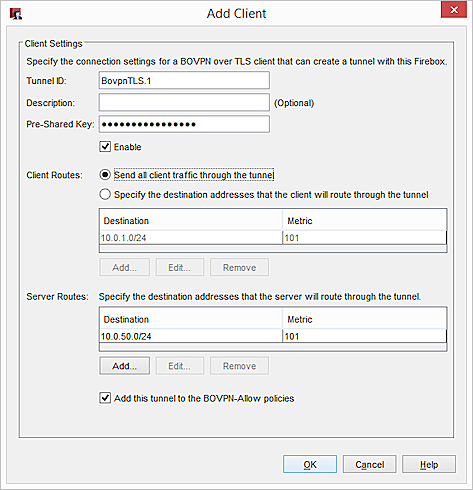

- Haga clic en Agregar.

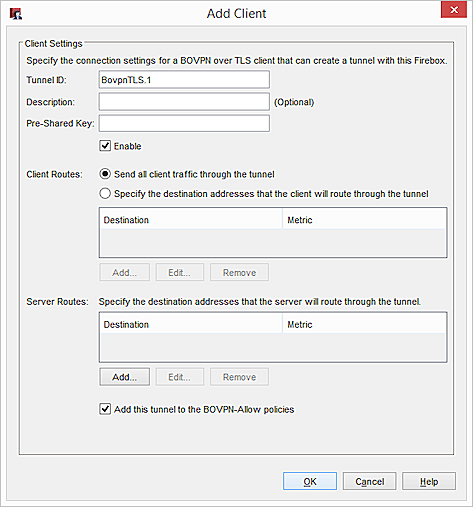

Aparece el cuadro de diálogo Agregar Cliente.

- En el cuadro de texto ID del Túnel, ingrese un nombre para identificar el túnel. Debe especificar el mismo ID de Túnel en el cliente TLS.

- (Opcional) En el cuadro de texto Descripción, ingrese una descripción del túnel.

- En el cuadro de texto Clave Precompartida, ingrese la clave precompartida que el cliente y el servidor utilizan.

- Para habilitar este cliente, seleccione Habilitar.

- En la sección Rutas del Cliente, especifique qué tráfico envía el cliente BOVPN over TLS a través del túnel.

Enviar todo el tráfico del cliente a través del túnel

El tráfico previsto para todas las ubicaciones se envía a través del túnel.

Especifique las direcciones de destino que el cliente enrutará a través del túnel

Solo el tráfico previsto para la red o las direcciones IP del host especificadas detrás del Servidor BOVPN over TLS se envía a través del túnel

- En la sección Rutas del Servidor, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Ruta. - En la lista desplegable Tipo de Destino, seleccione Red IPv4 o Host IPv4.

- En el cuadro de texto Ruta Hacia, ingrese la dirección IP de red o de host.

- En el cuadro de texto Métrica, ingrese la métrica para la ruta.

- Haga clic en Aceptar para ver la configuración del túnel.

La opción Enviar todo el tráfico del cliente a través del túnel en Policy Manager

La opción Especifique las direcciones de destino que el cliente enrutará a través de la opción de túnel en Policy Manager

- Haga clic en Aceptar.

Aparece un resumen de la configuración.

Ajustar las Configuraciones Avanzadas

Los Ajustes Avanzados incluyen estos ajustes de comunicación.

Grupo de direcciones IP

De forma predeterminada, el servidor BOVPN over TLS asigna direcciones en el grupo 192.168.113.0/24 a los clientes BOVPN over TLS. Mobile VPN with SSL también usa el grupo 192.168.113.0/24 de forma predeterminada. Si BOVPN over TLS en modo Cliente y Mobile VPN with SSL están habilitados en el mismo Firebox, usted debe especificar un grupo de direcciones diferente para una de estas funciones. Si ambas funciones utilizan el mismo grupo de direcciones IP, el tráfico BOVPN over TLS no se envía a través del túnel correctamente.

No puede configurar el Grupo de Direcciones IP si Management Tunnel over SSL está habilitado.

Autenticación

Seleccione un método de autenticación para la conexión: SHA-1, SHA-256 o SHA-512. Recomendamos las variantes SHA-2, SHA-256 y SHA-512, que son más fuertes que SHA-1.

Cifrado

Seleccione un algoritmo para cifrar el tráfico: 3DES, AES (128 bits), AES (192 bits) o AES (256 bits). En Fireware v12.2 o posterior, también puede seleccionar AES-GCM (128 bits), AES-GCM (192 bits) o AES-GCM (256 bits). Recomendamos el cifrado AES. Para un mejor rendimiento, elija una variante AES de 128 bits. Para el cifrado más fuerte, elija una variante AES de 256 bits.

Si selecciona 3DES, tenga en cuenta un ataque de seguridad potencial, aunque poco probable. Para más información, consulte Vulnerabilidad de Sweet32 en la Base de Conocimiento de WatchGuard.

Canal de Datos

Si el protocolo del canal de datos es TCP, no puede especificar otro número de puerto que no sea 443.

Puede cambiar el protocolo del canal de datos a UDP y especificar un puerto diferente, a menos que el Management Tunnel over SSL esté habilitado en su Management Server.

Para obtener información sobre las diferencias entre TCP y UDP, consulte Elegir un Puerto y Protocolo para Mobile VPN with SSL.

Para obtener información sobre la precedencia de los ajustes, consulte Precedencia y Herencia de los Ajustes SSL/TLS.

Intervalo Keep-alive

Si no se han enviado paquetes a través del túnel durante el tiempo especificado, el servidor BOVPN over TLS hace ping al cliente BOVPN over TLS.

Tiempo de espera de Keep-alive

Si el cliente BOVPN over TLS no envía una respuesta u otro paquete antes de que transcurra el Tiempo de Espera Keep-Alive, la conexión del túnel se cierra y se reinicia.

El valor Tiempo de Espera Keep-Alive se duplica automáticamente. Por ejemplo, si mantiene el valor predeterminado de 60 segundos, el servidor BOVPN over TLS espera 120 segundos para recibir paquetes del cliente BOVPN over TLS. Si transcurren 120 segundos sin respuesta del cliente BOVPN over TLS, la conexión del túnel se cierra y se reinicia. Esto asegura que el cliente BOVPN over TLS detecte un tiempo de espera antes de que el servidor BOVPN over TLS cierre la conexión.

Renegociar el canal de datos

Si una conexión de BOVPN over TLS ha estado activa por el tiempo especificado en el cuadro de texto Renegociar Canal de Datos, el servidor BOVPN over TLS crea un nuevo túnel. El valor mínimo es 1 hora.

No puede configurar el ajuste Renegociar Canal de Datos si el Management Tunnel por SSL está habilitado.

- En la página Ajustes del Servidor BOVPN over TLS, haga clic en Avanzado.

Aparece el cuadro de diálogo Configuración Avanzada.

- En el cuadro de texto Grupo de Direcciones IP Virtuales, ingrese la dirección IP de la red.

- En la lista desplegable Autenticación, seleccione SHA-1, SHA-256 o SHA-512.

- En la lista desplegable Cifrado, seleccione 3DES, AES (128 bits), AES (192 bits) o AES (256 bits). En Fireware v12.2 o posterior, también puede seleccionar AES-GCM (128 bits), AES-GCM (192 bits) o AES-GCM (256 bits).

- En la lista desplegable Canal de datos, seleccione TCP o UDP.

- Si seleccionó UDP, especifique un número de puerto en el cuadro de texto adyacente.

- En el cuadro de texto Intervalo Keep-Alive, especifique un número en segundos.

- En el cuadro de texto Tiempo de Espera Keep-Alive, especifique un número en segundos.

- En el cuadro de texto Renegociar Canal de Datos, especifique un número en horas.

- En el cuadro de diálogo Ajustes del Servidor BOVPN over TLS, haga clic en Avanzado.

Aparece el cuadro de diálogo Ajustes Avanzados - En el cuadro de texto Grupo de Direcciones IP Virtuales, ingrese la dirección IP de la red.

- En la lista desplegable Autenticación, seleccione SHA-1, SHA-256 o SHA-512.

- En la lista desplegable Cifrado, seleccione 3DES, AES (128 bits), AES (192 bits) o AES (256 bits). En Fireware v12.2 o posterior, también puede seleccionar AES-GCM (128 bits), AES-GCM (192 bits) o AES-GCM (256 bits).

- En la lista desplegable Canal de datos, seleccione TCP o UDP.

- Si seleccionó UDP, especifique un número de puerto en el cuadro de texto adyacente.

- En el cuadro de texto Intervalo Keep-Alive, especifique un número en segundos.

- En el cuadro de texto Tiempo de Espera Keep-Alive, especifique un número en segundos.

- En el cuadro de texto Renegociar Canal de Datos, especifique un número en horas.

Ver también

Configurar BOVPN por TLS en Modo Cliente