Temas Relacionados

Configurar los Ajustes de Fase 1 IPSec VPN

IKEv2 requiere Fireware v11.11.2 o superior.

Una transformación de Fase 1 es un conjunto de protocolos de seguridad y algoritmos que se utilizan para proteger los datos de la VPN. Durante la negociación de IKE, los pares deben acordar la transformación que utilizarán. Se puede definir un túnel para que ofrezca un punto más de un conjunto de transformación para negociación. Para obtener más información, consulte Agregar una Transformación de Fase 1.

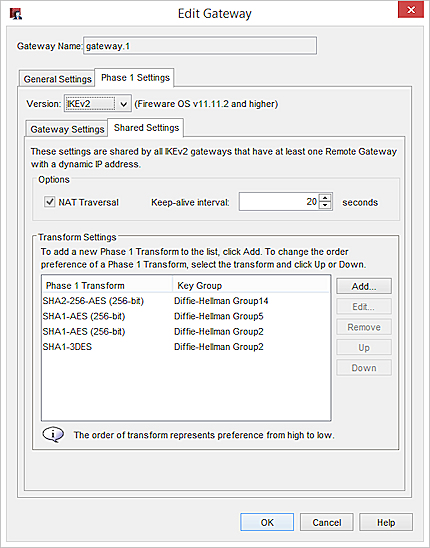

Cuando utiliza IKEv2, las transformaciones NAT traversal y de Fase 1 son compartidas por todas las puertas de enlace BOVPN y las interfaces virtuales BOVPN que usan IKEv2 y tienen una puerta de enlace remota con una dirección IP dinámica. Para más información acerca de las configuraciones compartidas de IKEv2, consulte Configurar los Ajustes Compartidos de IKEv2.

Editar Configuraciones de la Fase 1

Las configuraciones de Fase 1 disponibles son las mismas para una puerta de enlace BOVPN o una interfaz virtual BOVPN.

- Para una puerta de enlace BOVPN, puede configurar los ajustes Fase 1 en las configuraciones de la puerta de enlace.

- Para una interfaz virtual BOVPN, puede configurar los ajustes Fase 1 en las configuraciones de la interfaz virtual BOVPN.

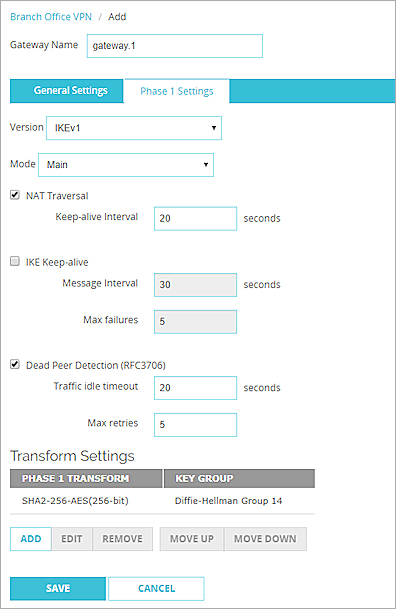

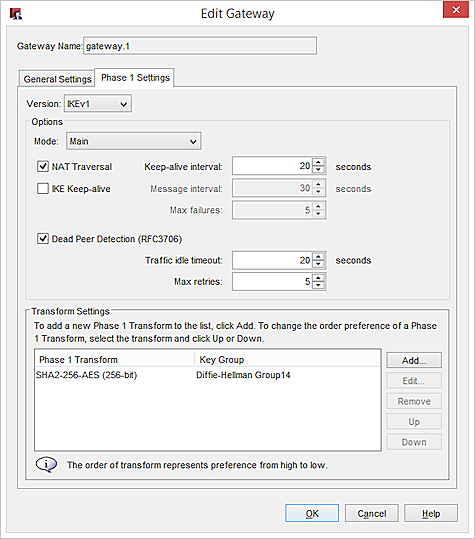

Configurar los Ajustes de Fase 1 para IKEv1

Para una VPN de sucursal que utiliza IKEv1, el intercambio de Fase 1 puede usar el Modo Principal o el Modo Agresivo. El modo determina el tipo y el número de intercambios de mensajes que tienen lugar en esa fase.

En las configuraciones de IKEv1 de Fase 1, puede seleccionar uno de estos modos:

Modo principal

Este modo es un modo seguro y utiliza tres intercambios de mensajes separados para un total de seis mensajes. Los dos primeros mensajes negocian la política, los dos siguientes intercambian datos de Diffie-Hellman y los últimos dos autentican el intercambio Diffie-Hellman. El Modo Principal soporta grupos Diffie-Hellman 1, 2, 5, 14, 15, 19 y 20. Este modo también le permite utilizar varias transformaciones, tal como se describe en Agregar una Transformación de Fase 1.

Modo Agresivo

Este modo es más rápido ya que usa solo tres mensajes para intercambiar datos e identificar los dos extremos de VPN. La identificación de los extremos de VPN hace que el Modo Agresivo sea menos seguro.

Cuando usa un Modo agresivo, el número de intercambios entre dos extremos es inferior al que se daría si usara el Modo principal, y el intercambio se basa principalmente en los tipos de ID usados en el intercambio de ambos aparatos. El Modo agresivo no garantiza la identidad del par. El Modo principal asegura la identidad de ambos pares, pero sólo se puede usar si ambos lados tienen una dirección IP estática. Si su dispositivo tiene una dirección IP dinámica, debe usar el Modo Agresivo para la Fase 1.

Recurso de emergencia principal hacia modo agresivo

Firebox intenta el intercambio de Fase 1 con el Modo Principal. Si falla la negociación, utiliza el Modo Agresivo.

En las configuraciones de IKEv1, puede habilitar Dead Peer Detection o IKE Keep-alive para que el Firebox detecte cuando un túnel se haya desconectado e inicie automáticamente una nueva negociación de Fase 1. Dead Peer Detection es un estándar usado por la mayoría de los dispositivos IPSec. Recomendamos que seleccione Dead Peer Detection si ambos dispositivos extremos lo soportan.

- No habilite ambos, el IKE Keep-alive y el Dead Peer Detection

- IKE Keep-alive es usado solamente por los Firebox. No lo habilite si el par es un extremo de puerta de enlace IPSec de terceros.

- Si configura una conmutación por error de VPN, debe habilitar la Dead Peer Detection. Para más información sobre Failover de VPN, vea Configurar Failover de VPN.

Para obtener información acerca de cómo estas configuraciones afectan la disponibilidad de sus túneles VPN, consulte Mejorar la Disponibilidad del Túnel VPN de Sucursales.

- Edite la puerta de enlace BOVPN o la Interfaz Virtual BOVPN.

- Seleccione la pestaña Configuraciones de Fase 1.

- En la lista desplegable Versión, seleccione IKEv1.

- En la lista desplegable Modo, seleccione Principal, Agresivo o Principal con Agresivo como plan alternativo.

- Si desea crear un túnel BOVPN entre el Firebox y otro dispositivo que esté detrás de un dispositivo NAT, marque la casilla de selección NAT Traversal. NAT Traversal o Encapsulación de UDP permite que el tráfico llegue a los destinos correctos.

- En el cuadro de texto Intervalo Keep-alive, ingrese o seleccione la cantidad de segundos que deben transcurrir antes de que se envíe el próximo mensaje de NAT keep-alive.

- Para que el Firebox envíe mensajes a su par de IKE para mantener el túnel VPN abierto, marque la casilla de selección IKE Keep-alive.

- En el cuadro de texto Intervalo de Mensajes, ingrese o seleccione la cantidad de segundos que deben transcurrir antes de que se envíe el próximo mensaje IKE Keep-alive.

- Para definir un número máximo de veces que el Firebox intenta enviar un mensaje de IKE keep-alive antes de intentar negociar la Fase 1 nuevamente, inserte el número deseado en el cuadro de texto Fallas máx..

- Use la casilla de selección Dead Peer Detection para habilitar o deshabilitar Dead Peer Detection basada en el tráfico. Cuando se habilita la dead peer detection, el Firebox se conecta a un punto solo si no se recibe el tráfico del punto por un período determinado de tiempo y si se está esperando que un paquete sea enviado al punto. Ese método es más escalable que los mensajes de IKE keep-alive.

- En el cuadro de texto Tiempo de espera inactivo de tráfico, ingrese o seleccione la cantidad de tiempo (en segundos) que transcurre antes de que el Firebox intente conectarse al punto.

- En el cuadro de texto Reintentos máximos, ingrese o seleccione la cantidad de veces que el Firebox intenta conectarse antes de que se declare muerto al punto.

- El Firebox contiene un conjunto de transformaciones predeterminadas que aparece en la lista Configuraciones de Transformaciones. Esta transformación especifica la autenticación de SHA2, el cifrado AES (256 bits) y el Grupo Diffie-Hellman 14.

Se puede:- Use la transformación predeterminada.

- Elimine la transformación predeterminada y reemplácela por una nueva.

- Agregar una transformación adicional, tal como se explica en Agregar una Transformación de Fase 1.

- Edite la puerta de enlace BOVPN o la Interfaz Virtual BOVPN.

- Seleccione la pestaña Configuraciones de Fase 1.

- En la lista desplegable Versión, seleccione IKEv1.

- En la lista desplegable Modo, seleccione Principal, Agresivo o Principal con Agresivo como plan alternativo.

- Si desea crear un túnel BOVPN entre el Firebox y otro dispositivo que esté detrás de un dispositivo NAT, marque la casilla de selección NAT Traversal. NAT Traversal o Encapsulación de UDP permite que el tráfico llegue a los destinos correctos.

- En el cuadro de texto Intervalo Keep-alive, ingrese o seleccione la cantidad de segundos que deben transcurrir antes de que se envíe el próximo mensaje de NAT keep-alive.

- Para que el Firebox envíe mensajes a su par de IKE para mantener el túnel VPN abierto, marque la casilla de selección IKE Keep-alive.

- En el cuadro de texto Intervalo de Mensajes, ingrese o seleccione la cantidad de segundos que deben transcurrir antes de que se envíe el próximo mensaje IKE Keep-alive.

- Para definir un número máximo de veces que el Firebox intenta enviar un mensaje de IKE keep-alive antes de intentar negociar la Fase 1 nuevamente, inserte el número deseado en el cuadro de texto Fallas máx..

- Use la casilla de selección Dead Peer Detection para habilitar o deshabilitar Dead Peer Detection basada en el tráfico. Cuando se habilita la dead peer detection, el Firebox se conecta a un punto solo si no se recibe el tráfico del punto por un período determinado de tiempo y si se está esperando que un paquete sea enviado al punto. Ese método es más escalable que los mensajes de IKE keep-alive.

- En el cuadro de texto Tiempo de espera inactivo de tráfico, ingrese o seleccione la cantidad de tiempo (en segundos) que transcurre antes de que el Firebox intente conectarse al punto.

- En el cuadro de texto Reintentos máximos, ingrese o seleccione la cantidad de veces que el Firebox intenta conectarse antes de que se declare muerto al punto.

- El Firebox contiene un conjunto de transformaciones predeterminadas que aparece en la lista Configuraciones de Transformaciones. Esta transformación especifica la autenticación de SHA2, el cifrado AES (256 bits) y el Grupo Diffie-Hellman 14.

Se puede:- Use la transformación predeterminada.

- Elimine la transformación predeterminada y reemplácela por una nueva.

- Agregar una transformación adicional, tal como se explica en Agregar una Transformación de Fase 1.

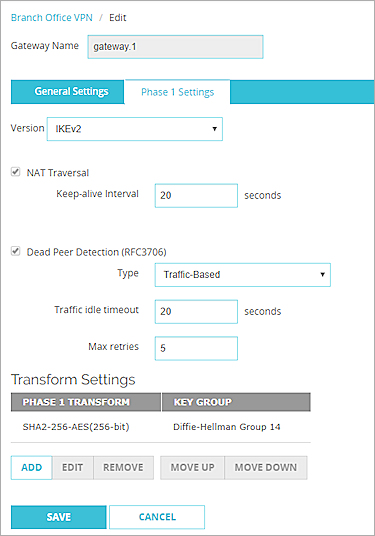

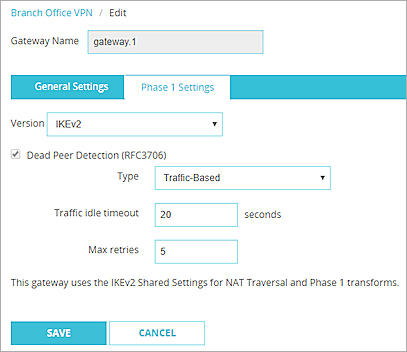

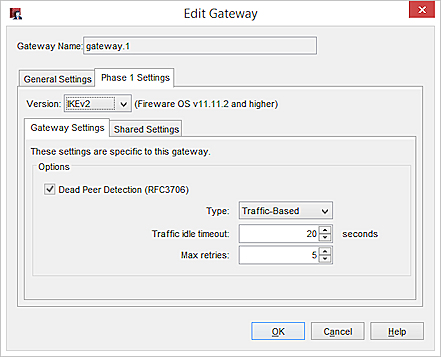

Configurar los Ajustes de Fase 1 para IKEv2

El protocolo IKEv2 es diferente de IKEv1. A continuación se presenta un resumen de las diferencias entre las configuraciones IKEv1 e IKEv2 en el Firebox:

- IKEv2 no tiene modos múltiples.

- IKEv2 no admite la configuración IKE Keep-alive.

- NAT Traversal siempre está habilitado.

- Dead Peer Detection (DPD) siempre está habilitado.

- Dead Peer Detection puede Basarse en el Tráfico o Basarse en el Temporizador, como se describe en IETF RFC 3706.

- DPD Basado en el Tráfico — el Firebox envía un mensaje DPD a la puerta de enlace remota solo si no se recibe tráfico de la puerta de enlace remota durante un tiempo específico y hay un paquete en espera para que se lo envíe a la puerta de enlace remota.

- DPD Basado en el Temporizador — el Firebox inicia un intercambio de DPD con la puerta de enlace remota en un intervalo de mensajes especificado, independientemente de cualquier otro tráfico que reciba desde la puerta de enlace remota.

- IKEv2 utiliza la configuración de Fase 1 compartida para todas las puertas de enlace BOVPN que tienen un par con una dirección IP dinámica.

- En la lista desplegable Versión, seleccione IKEv2.

En la Fireware Web UI, si la puerta de enlace tiene un par con una dirección IP dinámica, la puerta de enlace usa los ajustes de IKEv2 compartidos, y los Ajustes de NAT Transversal y Transformación no son visibles en la configuración de la puerta de enlace. Después de agregar la puerta de enlace, puede seleccionar VPN > Configuraciones Compartidas de IKEv2 para ver y editar estas configuraciones compartidas.

- Para una puerta de enlace que no usa configuraciones compartidas de IKEv2, para cambiar el intervalo keep-alive del NAT Traversal, en el cuadro de texto Intervalo Keep-alive, ingrese o seleccione la cantidad de segundos antes de que el Firebox envíe mensajes de NAT keep-alive.

- En los ajustes de Dead Peer Detection, desde la lista desplegable Tipo, seleccione Basado en el Tráfico o Basado en el Temporizador.

- Configurar los ajustes DPD. Los ajustes recomendados se seleccionan por defecto.

Para DPD Basado en el Tráfico:

- En el cuadro de texto Tiempo de espera inactivo del tráfico, especifique la cantidad de tiempo (en segundos) que transcurre sin recibir tráfico del interlocutor antes de que el Firebox envíe un mensaje DPD al par.

- En el cuadro de texto Reintentos máx., especifique la cantidad de veces que el Firebox intenta reenviar el mensaje de solicitud DPD antes de considerar que el par está muerto.

Para DPD Basado en el Temporizador:

- En el cuadro de texto Intervalo de Mensaje, especifique la cantidad de segundos entre los mensajes DPD que Firebox envía al par.

- En el cuadro de texto Errores máximos, especifique la cantidad de veces que el par no puede responder antes de que el Firebox considere que el par está inactivo.

En la Fireware Web UI, si la puerta de enlace tiene un par con una dirección IP dinámica, la puerta de enlace usa la configuración compartida de IKEv2 y las configuraciones de NAT Traversal y Transformación no aparecen en la configuración de la puerta de enlace. Después de agregar la puerta de enlace, puede seleccionar VPN > Configuraciones Compartidas de IKEv2 para ver y editar estas configuraciones compartidas. Para obtener más información, consulte Configurar los Ajustes Compartidos de IKEv2.

- Para una puerta de enlace que no usa la configuración compartida IKEv2, puede editar los ajustes de transformación en la configuración de la puerta de enlace. El Firebox contiene un conjunto de transformaciones predeterminadas que aparece en la lista Configuraciones de Transformaciones. Esta transformación especifica la autenticación de SHA2, el cifrado AES (256 bits) y el Grupo Diffie-Hellman 14.

Se puede:- Use la transformación predeterminada.

- Elimine la transformación predeterminada y reemplácela por una nueva.

- Agregar una transformación adicional, tal como se explica en Agregar una Transformación de Fase 1.

- En la lista desplegable Versión, seleccione IKEv2.

Si un par con una puerta de enlace remoto tiene una dirección IP dinámica, algunas de las configuraciones de IKEv2 son compartidas. Los ajustes que no se comparten aparecen en la pestaña Ajustes de la Puerta de Enlace. Los ajustes compartidos aparecen en la pestaña Ajustes Compartidos.

- En los ajustes de Dead Peer Detection, desde la lista desplegable Tipo, seleccione Basado en el Tráfico o Basado en el Temporizador.

- Configurar los ajustes DPD. Los ajustes recomendados se seleccionan por defecto.

Para DPD Basado en el Tráfico:

- En el cuadro de texto Tiempo de espera inactivo del tráfico, especifique la cantidad de tiempo (en segundos) que transcurre sin recibir tráfico del interlocutor antes de que el Firebox envíe un mensaje DPD al par.

- En el cuadro de texto Reintentos máx., especifique la cantidad de veces que el Firebox intenta reenviar el mensaje de solicitud DPD antes de considerar que el par está muerto.

Para DPD Basado en el Temporizador:

- En el cuadro de texto Intervalo de Mensaje, especifique la cantidad de segundos entre los mensajes DPD que Firebox envía al par.

- En el cuadro de texto Errores máximos, especifique la cantidad de veces que el par no puede responder antes de que el Firebox considere que el par está inactivo.

- Si la puerta de enlace usa la configuración compartida, seleccione la pestaña Configuración compartida.

- Para cambiar el intervalo keep-alive del NAT Traversal, en el cuadro de texto Intervalo Keep-alive, ingrese o seleccione la cantidad de segundos los mensajes de NAT keep-alive enviados por el Firebox.

- El Firebox contiene un conjunto de transformaciones predeterminadas que aparece en la lista Configuraciones de Transformaciones. Esta transformación especifica la autenticación de SHA2, el cifrado AES (256 bits) y el Grupo Diffie-Hellman 14.

Se puede:- Use la transformación predeterminada.

- Elimine la transformación predeterminada y reemplácela por una nueva.

- Agregar una transformación adicional, tal como se explica en Agregar una Transformación de Fase 1.

Cualquier cambio en las configuraciones compartidas de transformación de IKEv2 NAT Transversal y Fase 1 se aplica a todas las puertas de enlace que tienen un par remoto con una dirección IP dinámica. Para más información acerca de las configuraciones compartidas de IKEv2, consulte Configurar los Ajustes Compartidos de IKEv2.

Ver también

Configurar Puertas de Enlace BOVPN Manuales

Definir los Extremos de la Puerta de Enlace para una Puerta de Enlace BOVPN