Temas Relacionados

Acerca de VPN para Sucursales over TLS

BOVPN over TLS usa un modelo cliente-servidor para la comunicación. En un Firebox configurado en modo Servidor, puede configurar túneles para uno o más Fireboxes configurados en modo Cliente. En un Firebox configurado en modo Cliente, puede configurar túneles para uno o más Fireboxes configurados en modo Servidor. No puede configurar un Firebox en modo Servidor y Cliente a la vez.

Recomendamos BOVPN over TLS solo cuando se den estas condiciones:

- Su red no puede pasar tráfico IPSec. Por ejemplo, es posible que algunos ISP no permitan el tráfico IPSec y algunos dispositivos NAT más antiguos podrían eliminar paquetes relacionados con tráfico IPSec. O bien su empresa opera en una ubicación donde no usted tiene el control total de la red y no puede abrir los puertos requeridos para una BOVPN IPSec.

- Tiene una configuración VPN de concentrador y remoto.

Para una configuración de VPN de malla total o parcial en una red que permita tráfico IPSec, recomendamos que configure un túnel BOVPN IPSec. Un túnel BOVPN IPSec es más adecuado para entornos que requieren un alto rendimiento de la VPN. Para obtener más información sobre los túneles BOVPN IPSec, consulte Inicio Rápido — Configurar una VPN entre Dos Fireboxes. El rendimiento de la red para la BOVPN over TLS es comparable a Mobile VPN with SSL y Management Tunnels con SSL.

Requisitos

Para crear una VPN de sucursal over TLS:

- Debe tener dos Fireboxes con Fireware v12.1 o posterior. Los extremos de VPN de terceros no son compatibles.

- El ISP para cada dispositivo VPN debe permitir el tráfico TLS en el puerto 443 y el tráfico OpenVPN en sus redes.

El tráfico se envía a través del puerto 443, pero el tráfico no es HTTPS. Algunos filtros de inspección de contenido en los firewalls ascendentes podrían bloquear la comunicación de BOVPN over TLS. - Los Fireboxes en cada extremo del túnel deben usar los mismos métodos de autenticación y cifrado.

- Los extremos del Firebox deben usar la misma clave precompartida. La clave precompartida debe tener entre 8 y 23 caracteres de extensión.

Estas características no son compatibles:

- Modo directo

- Modo puente

- FireCluster Activo/Activo

- Rangos de IP en rutas de túneles

- NAT BOVPN

- Dynamic Routing

- Enrutamiento basado en la política

- Tráfico Multicast

Opciones de Configuración del Túnel

Fireware admite dos configuraciones de VPN para BOVPN over TLS.

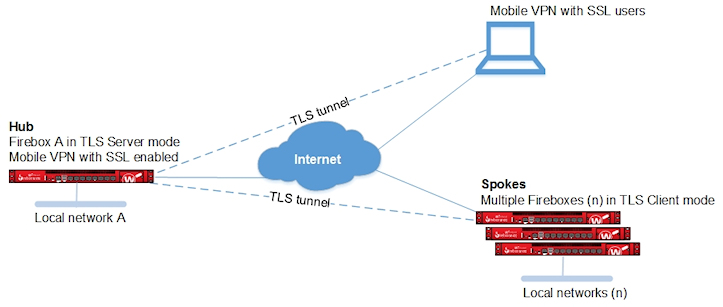

Opción 1 — El servidor TLS se conecta a varios clientes TLS

En este ejemplo, usted configura el Firebox A como el servidor TLS y múltiples Fireboxes (n) como clientes TLS. El Firebox A es el concentrador. Los Fireboxes (n) son los remotos. Opcionalmente, puede configurar Mobile VPN with SSL en el Firebox A para conexiones de usuarios de Mobile VPN with SSL. Este dibujo muestra la topología.

Cuando configura esta opción:

- Los dispositivos en la red local detrás del Firebox A pueden conectarse a las redes locales detrás de los Fireboxes (n).

- Los dispositivos en las redes locales detrás de Fireboxes (n) pueden conectarse a la red local detrás del Firebox A.

- Los usuarios de Mobile VPN with SSL se conectan al Firebox A si Mobile VPN with SSL está habilitado en el Firebox A.

- Los usuarios de Mobile VPN with SSL pueden conectarse a las redes locales detrás de los Fireboxes A y (n).

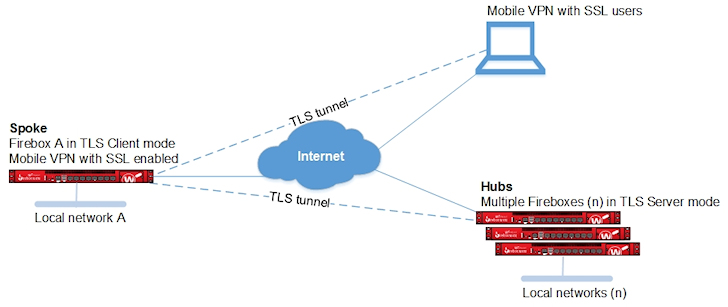

Opción 2 — El cliente TLS se conecta a varios servidores TLS

En este ejemplo, usted configura el Firebox A como cliente TLS y múltiples Fireboxes (n) como servidores TLS. El Firebox A es el remoto. Los Fireboxes (n) son los concentradores. Opcionalmente, puede configurar Mobile VPN with SSL en el Firebox A para conexiones de usuarios de Mobile VPN with SSL. Este dibujo muestra la topología.

Cuando configura esta opción:

- El Firebox A establece túneles VPN TLS con múltiples Fireboxes (n) configurados como servidores TLS.

- Cada túnel VPN TLS en el Firebox A tiene sus propios parámetros de configuración y opera por separado de todos los demás túneles VPN TLS.

- Los dispositivos en las redes locales detrás del Firebox A pueden conectarse a las redes locales detrás de los Fireboxes (n).

- Los dispositivos en las redes locales detrás de Fireboxes (n) pueden conectarse a la red local detrás del Firebox A.

- Si Mobile VPN with SSL está habilitado en el Firebox A, los usuarios de Mobile VPN with SSL pueden conectarse al Firebox A y a la red local detrás del Firebox A.

- Mobile VPN with SSL y BOVPN over TLS tienen ajustes de configuración separados. Por ejemplo, Mobile VPN with SSL tiene un grupo de direcciones, propuestas de autenticación y propuestas de cifrado que no se comparten con la BOVPN over TLS.

Si Mobile VPN with SSL está habilitado en el Cliente BOVPN over TLS, debe seleccionar la opción Especificar las direcciones de destino que el cliente enrutará a través del túnel en el Servidor BOVPN over TLS. Si selecciona El tráfico previsto para todas las ubicaciones se envía a través del túnel, los usuarios móviles no pueden hacer una conexión de Mobile VPN with SSL al Firebox configurado como un Cliente BOVPN over TLS.

Para obtener instrucciones de configuración, consulte:

Políticas

Cuando configura BOVPN over TLS en modo Cliente o modo Servidor, estas políticas se crean automáticamente:

- BOVPN-allow.in

- BOVPN-allow.out

- WatchGuard SSLVPN

Las políticas BOVPN-allow.in y BOVPN-allow.out son compartidas por:

- BOVPN over TLS

- BOVPN IPSec

- Interfaces virtuales BOVPN

En Fireware v12.1 y posterior, la política WatchGuard SSLVPN especifica solo la interfaz Cualquiera Externo de forma predeterminada.

La política WatchGuard SSLVPN es compartida por Management Tunnel over SSL, BOVPN over TLS, Mobile VPN with SSL y Access Portal. Para obtener más información sobre este informe, vea Precedencia y Herencia de los Ajustes SSL/TLS.

En Fireware v12.1 y v12.1.1, la política SSLVPN de WatchGuard incluye el alias WG-VPN-Portal. Si actualiza de v12.1 o v12.1.1 a v12.2, el alias WG-VPN-Portal se elimina de la política SSLVPN de WatchGuard. Las interfaces que aparecían en el alias WG-VPN-Portal aparecen en la política WatchGuard SSLVPN, lo que significa que la política coincide con el mismo tráfico. Para obtener más información, consulte Cambios en la política SSLVPN de WatchGuard y en el alias WG-VPN-Portal en Fireware v12.1 y v12.1.1 en la Base de Consulta de WatchGuard.

Failover de VPN

Puede especificar un servidor TLS de respaldo en los ajustes de configuración de la BOVPN over TLS. Por ejemplo, puede especificar la dirección IP de una interfaz externa secundaria en el Firebox. Si el servidor primario no está disponible, los clientes TLS intentarán conectarse automáticamente al servidor de respaldo.

Configuraciones de VPN Global

Los Ajustes Globales de VPN no se aplican a la BOVPN over TLS.

Estado de Túneles BOVPN

Las opciones de Regenerar la Clave del Túnel en la página Estadísticas de VPN no se aplican a la BOVPN over TLS.

Licencia

La BOVPN over TLS comparte la licencia de Usuarios de VPN SSL con Mobile VPN with SSL y Management Tunnel con SSL.