Rubriques Connexes

Configurer les Managed VPN

Dans Dimension, vous pouvez configurer des tunnels VPN gérés entre tous les périphériques Firebox gérés par votre instance de Dimension. Lorsque vous sélectionnez les périphériques hub et spoke pour le managed VPN, vous sélectionnez les interfaces externes pour les utiliser pour envoyer du trafic depuis chaque Firebox. Vous sélectionnez également une stratégie de pare-feu à appliquer au trafic du managed VPN.

Avant d'ajouter un Managed VPN, assurez-vous d'avoir ajouté toutes les interfaces externes que vous voulez utiliser pour le VPN sur les périphériques Firebox que vous sélectionnez comme périphériques hub et spoke. Les interfaces externes présentes sur le périphérique hub doivent posséder des adresses IP statiques. Pour appliquer une stratégie de pare-feu autre que la stratégie Tout par défaut, vous devez aussi configurer cette stratégie sur chaque périphérique spoke avant d'ajouter le Firebox en tant que périphérique spoke.

Lorsque vous ajoutez un Managed VPN dans Dimension, vous pouvez choisir d'utiliser un BOVPN Traditionnel ou un BOVPN à Interface Virtuelle. Si vous choisissez un BOVPN à Interface Virtuelle, vous pouvez utiliser un routage dynamique. Les conditions requises pour l'utilisation d'un routage dynamique :

- Le routage dynamique est uniquement pris en charge lorsque l'option BOVPN à Interface Virtuelle est sélectionnée

- Les périphériques hub peuvent utiliser le routage statique et dynamique

- Les périphériques spoke ne peuvent utiliser qu'une seule option de routage

- Les périphériques hub et spoke doivent utiliser le mode de routage mixte

- Les adresses IP pour le routage dynamique ne doivent pas être utilisées pour d'autres tâches

- Les adresses IP spécifiées pour le routage dynamique doivent être des adresses uniques et ne doivent pas être utilisées par un autre Managed VPN par la même instance de Dimension

- La configuration du routage dynamique pour chaque périphérique doit être inscrite dans le fichier de configuration du périphérique Firebox. Dimension ne gère pas la configuration du routage dynamique

Pour plus d'informations sur la manière de configurer les interfaces externes sur votre Firebox, voir Configurer une interface externe.

Pour plus d'informations sur la configuration du routage dynamique sur votre Firebox, voir À propos du routage dynamique.

Pour plus d'informations sur l'ajout d'une stratégie au fichier de configuration de votre périphérique Firebox, voir Ajouter des stratégies à votre configuration.

Pour plus d'informations sur le type de tunnels VPN que vous pouvez créer avec Dime, voir Gérer des réseaux privés VPN pour des périphériques Firebox Connectés.

Ajouter un Managed VPN

Lorsque vous ajoutez un managed VPN, vous spécifiez les paramètres pour le périphérique hub, puis vous ajoutez les périphériques spoke au VPN. Les paramètres VPN que vous spécifiez dans l'assistant ne sont appliqués aux périphériques hub et spoke qu'une fois l'assistant Spoke Device Wizard terminé.

Ajouter un Périphérique Hub

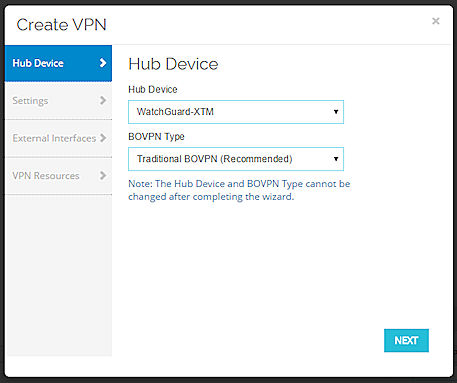

Pour ajouter un périphérique hub :

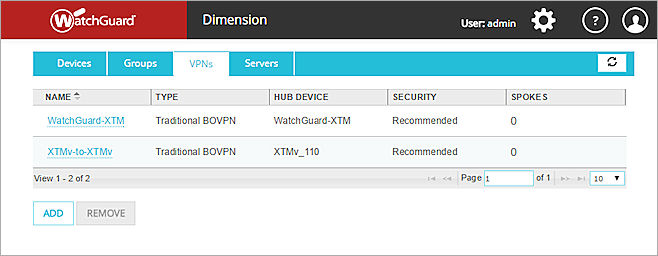

- Sélectionnez Accueil > VPN.

La page VPN s'ouvre. - Cliquez sur Ajouter.

L'assistant Créer un VPN démarre, avec la page Périphérique Hub sélectionnée.

- Dans la liste déroulante Périphérique Hub, sélectionnez le Firebox qui sera le périphérique hub dans le VPN (emplacement central du VPN).

Seuls les périphériques Firebox qui sont gérés par Dimension figurent dans cette liste. - Dans la liste déroulante Type de BOVPN, sélectionnez une option :

- BOVPN traditionnel (recommandé)

- BOVPN interface virtuelle

- Cliquez sur Suivant.

La page Paramètres s'affiche. - Dans la zone de texte Nom du VPN, tapez le nom du managed VPN. Astuce !Vous ne pouvez pas modifier le nom du VPN une fois l'assistant terminé.

- Cliquez sur Suivant.

La page Interfaces Externes s'affiche. - Dans la liste Interfaces Externes, sélectionnez les interfaces externes sur le périphérique hub qui utilisera le trafic passant par le tunnel BOVPN. Les interfaces externes que vous sélectionnez doivent posséder des adresses IP statiques.

Par défaut, la liste comprend toutes les interfaces externes configurées sur le Firebox. Vous pouvez ajouter ou supprimer des interfaces externes dans la liste ou modifier l'ordre dans lequel les interfaces apparaissent dans la liste.- Pour ajouter des interfaces externes à la liste, cliquez sur

et sélectionnez les interfaces à ajouter. Cliquez sur OK.

et sélectionnez les interfaces à ajouter. Cliquez sur OK. - Pour supprimer des interfaces externes à la liste, cliquez sur

et sélectionnez les interfaces à supprimer.

et sélectionnez les interfaces à supprimer. - Pour modifier l'ordre des interfaces externes dans la liste, sélectionnez une interface et cliquez sur

ou sur

ou sur  .

.

Assurez-vous que la première interface dans la liste est l'interface externe principale.

- Pour ajouter des interfaces externes à la liste, cliquez sur

- Cliquez sur Suivant.

La page Ressources VPN s'ouvre. - Si vous avez sélectionné un BOVPN à Interface Virtuelle et utilisez le routage dynamique, pour spécifier une adresse IP d'interface virtuelle, vous devrez saisir l'adresse IPv4 de l'interface virtuelle dans la zone de texte Adresse d'Interface Virtuelle.

- Si vous n'utilisez pas le routage dynamique ou si vous utilisez le routage dynamique mais choisissez un BOVPN Traditionnel, pour spécifier les adresses IP sur le périphérique hub auxquelles les périphériques spoke peuvent se connecter, cliquez sur

.

.

La boîte de dialogue Ajouter une Ressource VPN s'ouvre.- Dans la zone de texte Adresse IP, saisissez l'adresse IP de l'interface externe du périphérique hub.

- Dans la liste déroulante Direction, sélectionnez la direction dans laquelle le trafic peut parcourir sur cette adresse IP :

- Hub vers Spoke

- Spoke vers Hub

- Cliquez sur OK.

L'adresse IP s'affiche dans la liste Ressources VPN.

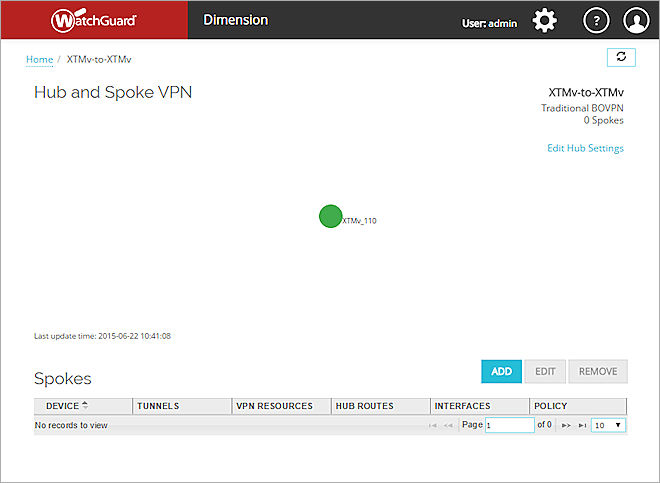

- Cliquez sur Terminer.

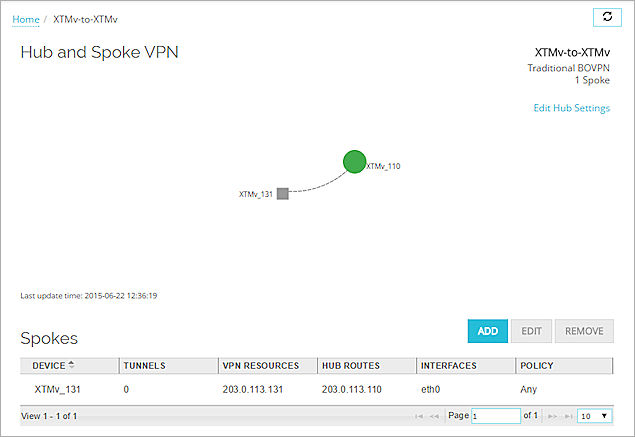

L'assistant Créer un VPN se termine et le VPN s'affiche sur la page VPN Hub et Spoke.

Vous pouvez ensuite ajouter un ou plusieurs périphériques spoke à votre VPN.

Ajouter un périphérique Spoke

Sur la page VPN Hub et Spoke du périphérique hub, vous pouvez ajouter un ou plusieurs périphériques spoke au VPN géré. Pour plus d'informations sur les différentes options de configuration pour les VPN hub et spoke, voir Gérer des réseaux privés VPN pour des périphériques Firebox Connectés.

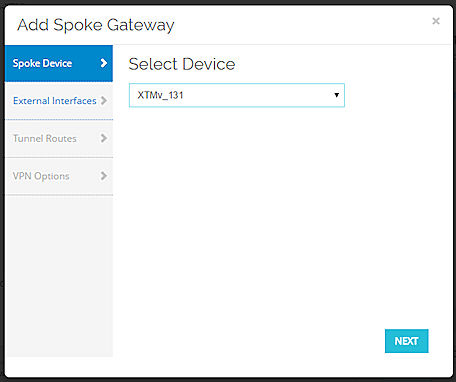

Pour ajouter un périphérique au managed VPN :

- Dans la section Spokes, cliquez sur Ajouter.

L'assistant Ajouter une passerelle Spoke s'ouvre avec la page Périphérique Spoke sélectionnée.

- Dans la liste déroulante Sélectionner un Périphérique, sélectionnez le Firebox géré pour ce spoke du VPN.

Vous ne pouvez pas sélectionner le même Firebox que vous avez sélectionné pour le périphérique Hub. - Cliquez sur Suivant.

La page Interfaces Externes s'affiche. - Dans la liste Interfaces Externes, sélectionnez les interfaces externes sur le périphérique spoke qui utilisera le trafic passant par le tunnel BOVPN.

Par défaut, la liste comprend toutes les interfaces externes configurées sur le Firebox. Vous pouvez ajouter ou supprimer des interfaces externes dans la liste ou modifier l'ordre dans lequel les interfaces apparaissent dans la liste.- Pour ajouter des interfaces externes à la liste, cliquez sur

et sélectionnez les interfaces à ajouter. Cliquez sur OK.

et sélectionnez les interfaces à ajouter. Cliquez sur OK. - Pour supprimer des interfaces externes à la liste, cliquez sur

et sélectionnez les interfaces à supprimer.

et sélectionnez les interfaces à supprimer. - Pour modifier l'ordre des interfaces externes dans la liste, sélectionnez une interface et cliquez sur

ou sur

ou sur  .

.

Assurez-vous que la première interface dans la liste est l'interface externe principale.

- Pour ajouter des interfaces externes à la liste, cliquez sur

- Cliquez sur Suivant.

La page Routes du Tunnel s'ouvre. - Dans la liste déroulante Mode de Tunnel, sélectionnez une méthode pour envoyer le trafic via le managed VPN :

- Spécifier les Routes de Trafic via VPN (recommandé)

- Envoyer Tout le Trafic Via VPN

- Indiquer l'adresse de l'interface virtuelle

(Seulement disponible si le périphérique hub utilise une Adresse d'Interface Virtuelle)

- Si vous sélectionnez Spécifier une Adresse d'Interface Virtuelle, dans la zone de texte Adresse d'Interface Virtuelle, entrez l'adresse IP de l'Interface Virtuelle.

- Si vous sélectionnez Spécifier les Routes de Trafic via VPN (Recommandé) ou Envoyer Tout le Trafic par VPN, pour ajouter une ou plusieurs adresses IP à la liste Acheminer Depuis, cliquez sur

.

.

La boîte de dialogue Ajouter une Ressource VPN s'ouvre.- Dans la zone de texte Adresse IP, saisissez l'adresse IP de l'interface externe du périphérique spoke.

- Dans la liste déroulante Direction, sélectionnez la direction dans laquelle le trafic peut parcourir sur cette adresse IP :

- Bi-directionnelle (recommandé)

- Hub vers Spoke

- Spoke vers Hub

- Pour activer one-to-one NAT pour cette ressource, cochez la case Activer 1:1 NAT et tapez l'adresse de l'hôte ou l'adresse réseau à utiliser.

- Cliquez sur OK.

L'adresse IP apparaît dans la liste Route Depuis.

- (Spécifiez les Routes de Trafic via VPN uniquement) Dans la liste Acheminer Vers, les adresses IP de la Ressource VPN du périphérique hub apparaissent. Vous pouvez choisir à quelles adresses IP du périphérique hub le périphérique spoke peut se connecter :

- Pour supprimer une adresse IP de la listeRoute Vers, sélectionnez l'interface et cliquez sur

.

. - Pour ajouter une adresse IP à la liste Route Vers, cliquez sur

et sélectionnez l'interface à ajouter. Cliquez sur OK.

et sélectionnez l'interface à ajouter. Cliquez sur OK.

- Pour supprimer une adresse IP de la listeRoute Vers, sélectionnez l'interface et cliquez sur

- Cliquez sur Suivant.

La page des options VPN s'affiche. - Dans la liste déroulante Stratégies Pare-feu, sélectionnez la stratégie du fichier de configuration de votre périphérique spoke à appliquer au trafic via le Managed VPN. Les options par défaut sont :

- Tout (Recommandé) — Cette option crée la stratégie Tout dans le fichier de configuration de votre périphérique

- Aucune — Aucune stratégie ne sera appliquée au trafic via le managed VPN

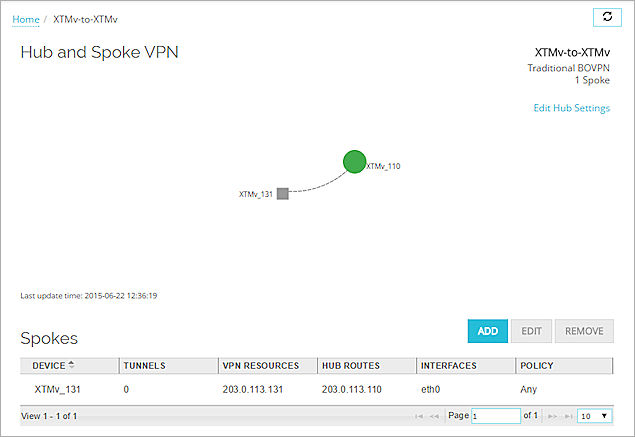

- Cliquez sur Terminer.

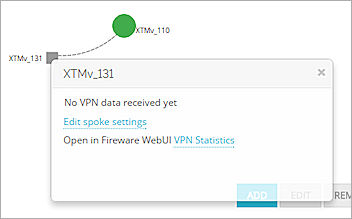

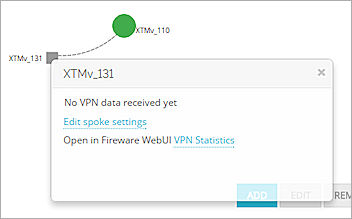

Dimension établit le tunnel du Managed VPN entre les deux périphériques Firebox, et le périphérique spoke apparaît dans la liste Spokes ainsi que sur la Carte VPN Hub et Spoke.

Pour ajouter un autre périphérique spoke au managed VPN, répétez les étapes 1 à 13.

Le périphérique hub et chaque périphérique spoke apparaissent sur la page VPN Hub et Spoke sur la carte VPN. Le périphérique hub est représenté par une icône ronde et chaque périphérique spoke est représenté par une icône carrée. Chaque périphérique spoke est connecté au périphérique hub par une ligne.

La ligne qui connecte les périphériques hub et spoke indique l'état de la connexion :

- Continue — La connexion entre les périphériques hub et spoke est active

- Pointillée — La connexion entre les périphériques hub et spoke est inactive

La couleur de chaque icône indique l'état du périphérique :

- Cadre vert — Au moins un tunnel est actif

- Entièrement Vert — Tous les tunnels sont actifs

- Gris — Aucune donnée de santé pour le VPN

- Rouge — Aucun tunnel actif

Modifier un Managed VPN

Une fois que vous avez ajouté un périphérique hub pour créer un managed VPN, vous pouvez modifier le managed VPN pour changer les paramètres du périphérique hub ou d'un périphérique spoke, ou encore ajouter un autre périphérique spoke au managed VPN.

Les paramètres que vous spécifiez lorsque vous modifiez un Managed VPN sont appliqués aux périphériques hub et spoke une fois que vous avez terminé l'assistant Spoke Device Wizard. Si vous modifiez seulement les paramètres du périphérique hub, les changements de configuration ne sont appliqués aux périphériques hub et spoke qu'après avoir exécuté à nouveau l'assistant Spoke Device Wizard.

Pour modifier un Managed VPN :

- Sélectionnez Accueil > VPN.

La page VPN s'ouvre.

- Dans la liste des VPN, sélectionnez un managed VPN à modifier.

La page VPN Hub et Spoke s'ouvre, avec la carte VPN et la liste des périphériques spoke.

- Pour modifier le périphérique hub, cliquez sur Modifier les Paramètres du Hub et suivez les instructions dans la section Modifier un Périphérique Hub.

- Pour modifier un périphérique spoke, sélectionnez-le et suivez les instructions dans la section Modifier un périphérique Spoke.

- Pour Supprimer un périphérique spoke, sélectionnez-le et suivez les instructions dans la section Supprimer un Périphérique Spoke.

Modifier un Périphérique Hub

Une fois que vous avez ajouté un périphérique hub au managed VPN, vous pouvez modifier le périphérique hub pour changer les paramètres de Phase 1, la transformation de Phase 1 et les paramètres de Phase 2 spécifiés pour le périphérique hub. Vous modifiez également les paramètres que vous avez spécifiés quand vous avez ajouté le managed VPN, à l'exception du nom du périphérique hub et du type de BOVPN.

Pour modifier les paramètres pour un périphérique hub :

- Dans le coin en haut à droite de la page VPN Hub et Spoke, cliquez sur Modifier les Paramètres du Hub.

L'assistant Modifier un VPN démarre, avec la page Périphérique Hub sélectionnée. - Sélectionnez un onglet pour modifier les Périphériques, les Interfaces Externes, ou les Ressources VPN spécifiés pour le managed VPN.

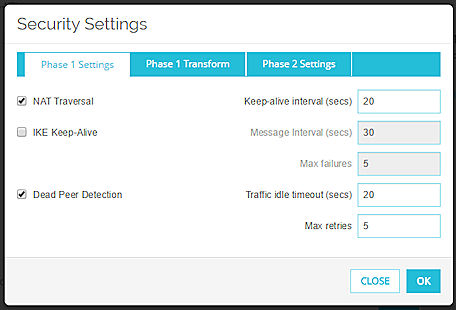

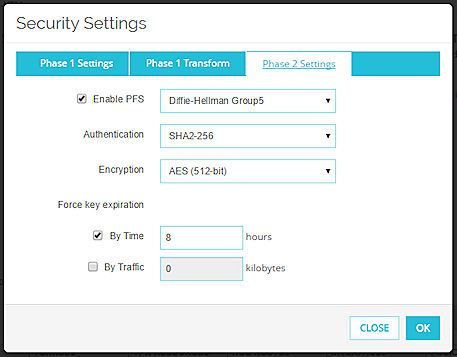

- Pour modifier les Paramètres de Sécurité pour le VPN, sélectionnez l'onglet Paramètres et cliquez sur Modifier les Paramètres.

La boîte de dialogue Paramètres de Sécurité s'ouvre. - Modifiez les Paramètres de Sécurité comme décrit dans les sections suivantes.

- Cliquez sur OK.

- Cliquez sur Terminer.

Les paramètres du périphérique hub sont mis à jour.

de sécurité sans fil

Vous pouvez modifier les paramètres de Phase 1, la transformation de Phase 1 et les paramètres de Phase 2 spécifiés pour le périphérique hub.

Paramètres de Phase 1

Configurez les Paramètres de Phase 1 pour spécifier les paramètres que les périphériques utilisent pour réaliser une connexion authentifiée sécurisée pour communiquer.

Parcours NAT (N)

Cochez cette case si vous utilisez 1:1 NAT pour la connexion entre périphériques dans le tunnel. Le parcours NAT ou l'encapsulation UDP permet au trafic de parvenir aux destinations correctes.

Dans la zone de texte Intervalle de conservation d'activité (sec.), saisissez le nombre de secondes devant s'écouler avant l'envoi du message de conservation d'activité NAT suivant.

Conservation d'activité IKE (I)

Cochez cette case pour permettre au Firebox d'envoyer des messages à son pair IKE afin que le tunnel VPN reste ouvert.

Dans la zone de texte Intervalle entre les Messages (sec.), saisissez le nombre de secondes devant s'écouler avant l'envoi du message de conservation d'activité IKE suivant.

Dans la zone de texte Nombre d'échecs max, saisissez le nombre de fois que le Firebox doit tenter d'envoyer un message de conservation d'activité IKE avant d'essayer à nouveau de négocier la phase 1.

Détection DPD (Dead Peer Detection)

Cochez cette case pour activer ou désactiver la étection DPD (Dead Peer Detection) basée sur le trafic. Lorsque vous activez la détection DPD (Dead Peer Detection), le Firebox ne se connecte à un pair que si aucun trafic n'est reçu de ce dernier pendant une durée définie et qu'un paquet attend de lui être envoyé. Cette méthode est plus évolutive que les messages de conservation d'activité IKE.

Dans la zone de texte Délai d'inactivité du trafic, entrez ou sélectionnez la durée devant s'écouler (en secondes) avant que le Firebox ne tente de se connecter au pair.

Dans la zone de texte Nombre maximal de tentatives, entrez ou sélectionnez le nombre de fois que le Firebox essaie de se connecter avant que le pair ne soit déclaré hors-service.

N'activez pas la conservation d'activité IKE et la détection DPD (Dead Peer Detection) en même temps.

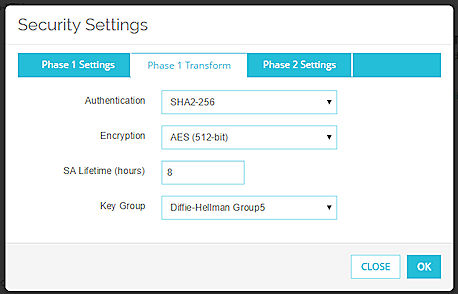

Transformation de Phase 1

Vous pouvez configurer les Paramètres de Sécurité du tunnel pour configurer l'ensemble de transformation que le Firebox utilise pour négocier le tunnel.

Authentification

Sélectionnez une méthode d'authentification : SHA1, SHA2-256, SHA2-384, ou SHA2-512.

Chiffrement

Sélectionnez une option de chiffrement : AES (128-bit), AES (192-bit), AES (256-bit), ou 3DES.

Durée de vie de la SA (heures)

Ceci est la durée de vie de l'association de sécurité. Tapez le nombre d'heures pour la durée de vie de la SA. Ceci doit être un chiffre inférieur à 596 523 heures.

Groupe de clés

Sélectionnez le groupe Diffie-Hellman de votre choix. Les options comprennent les groupes 1, 2, 5, 14, 15, 19 et 20.

Les groupes Diffie-Hellman déterminent la force de la clé principale utilisée dans le processus d'échange de clés. Plus le numéro de groupe est élevé, meilleure est la sécurité, mais plus le délai de création des clés est long.

Pour plus d'informations, voir À propos des groupes Diffie-Hellman.

Paramètres de Phase 2

Les paramètres de phase 2 comprennent les paramètres d'une association de sécurité (AS) qui définit la manière dont les paquets de données sont sécurisés lorsqu'ils sont transmis entre deux points de terminaison. L'association de sécurité conserve toutes les informations nécessaires pour que Firebox sache comment traiter le trafic entre les points de terminaison.

Activer PFS

Cochez cette case pour Activer la confidentialité PFS (Perfect Forward Secrecy).

Le mode PFS offre une plus grande protection aux clés qui sont créées au cours d'une session. Les clés générées avec le mode PFS ne sont pas produites à partir d'une clé antérieure. Si une clé antérieure est compromise après une session, les clés de la nouvelle session sont sécurisées.

Dans la liste déroulante, sélectionnez un groupe Diffie-Hellman. Les options comprennent les groupes 1, 2, 5, 14, 15, 19 et 20.

Pour plus d'informations, voir À propos des groupes Diffie-Hellman.

Authentification

Sélectionnez une méthode d'authentification :

- SHA1

- SHA2-256

- SHA2-384

- SHA2-512

Chiffrement

Sélectionnez une méthode de chiffrement :

- 3DES

- AES (128 bits)

- AES (192 bits)

- AES (256 bits)

Les options sont classées de la moins sécurisée à la plus sécurisée.

Forcer l'expiration de la clé

Cochez cette case pour pouvoir forcer les points de terminaison de passerelle à générer et échanger de nouvelles clés après un certain laps de temps ou le passage d'un certain volume de trafic :

- Par Heure — Tapez le nombre d'heures après lequel les clés expirent.

- Par Trafic — Tapez la quantité de trafic en kilo-octets après laquelle les clés expirent.

Modifier un périphérique Spoke

Sur la page VPN Hub et Spoke, vous pouvez modifier les paramètres pour un périphérique spoke. Vous pouvez sélectionner un périphérique spoke dans la liste Spokes ou sur la carte VPN.

Vous ne pouvez pas modifier le Firebox qui est spécifié comme périphérique spoke. Pour utiliser un Firebox différent comme périphérique spoke, vous devez supprimer le périphérique spoke et ajouter un nouveau périphérique spoke avec le bon Firebox.

Dans la liste Spokes :

- Sélectionnez un périphérique spoke et cliquez sur Modifier.

La boîte de dialogue Modifier la Passerelle de Spoke s'ouvre. - Sélectionnez un onglet pour modifier les paramètres de configuration :

- Interfaces externes

- Routes du Tunnel

- Options VPN

- Cliquez sur Sauvegarder.

Les paramètres pour le périphérique spoke sont mis à jour.

Sur la carte VPN :

- Sur la carte VPN Hub et Spoke, cliquez sur un périphérique spoke.

La boîte de dialogue périphérique spoke s'ouvre.

- Pour modifier les paramètres VPN du périphérique spoke, cliquez sur Modifier les paramètres de spoke.

La boîte de dialogue Modifier la Passerelle de Spoke s'ouvre. - Sélectionnez un onglet pour modifier les paramètres de configuration :

- Interfaces externes

- Routes du Tunnel

- Options VPN

- Cliquez sur Sauvegarder.

Les paramètres pour le périphérique spoke sont mis à jour.

Vous pouvez aussi ouvrir Fireware Web UI pour modifier le fichier de configuration du périphérique pour le périphérique spoke.

- Sur la carte VPN Hub et Spoke, cliquez sur un périphérique spoke.

La boîte de dialogue périphérique spoke s'ouvre.

- À côté de Ouvrir dans la Fireware Web UI, cliquez sur Statistiques VPN.

Fireware Web UI s'ouvre pour le périphérique spoke avec la page État Système > Statistiques VPN sélectionnée. - Modifiez la configuration en fonction des besoins et enregistrez vos modifications.

Supprimer un Périphérique Spoke

Vous pouvez supprimer un périphérique spoke de la liste Spokes. Avant de pouvoir supprimer un managed VPN, vous devez supprimer tous les périphériques spoke de la page VPN Hub et Spoke.

Dans la liste Spokes :

- Sélectionnez un périphérique spoke et cliquez sur Supprimer.

Un message de confirmation apparaît. - Cliquez sur OK.

Le périphérique spoke est supprimé du Managed VPN et tous les paramètres relatifs au Managed VPN sont supprimés du périphérique spoke.

Supprimer un Managed VPN

Avant de pouvoir supprimer un managed VPN, vous devez d'abord supprimer tous les périphériques spoke du VPN.

Pour supprimer un Managed VPN :

- Sélectionnez Accueil > VPN.

La page VPN s'ouvre. - Dans la liste VPN, sélectionnez la ligne du managed VPN à supprimer.

- Cliquez sur Supprimer.

Un message de configuration apparaît. - Cliquez sur OK.

Le managed VPN est supprimé et tous les paramètres ayant trait au managed VPN sont supprimés du périphérique hub.

Voir aussi

Gérer des réseaux privés VPN pour des périphériques Firebox Connectés