Déployer des Périphériques AP via un BOVPN avec un Contrôleur de Passerelle Sans Fil

Fichiers de configuration créés avec — Policy Manager v11.12

Fichiers de configuration destinés à — Fireware v11.12

Cas d'Utilisation

Une entreprise souhaite déployer des réseaux sans fil identiques destinés aux employés internes et aux invités au siège et dans les filiales distantes au moyen de Points d'Accès (AP) WatchGuard.

Vous pouvez utiliser le Contrôleur de Passerelle Sans Fil d'un Firebox WatchGuard dans chaque filiale en utilisant une configuration identique à celle du siège. Cette méthode est utile lors de petits déploiements comprenant quelques filiales. Dans cet exemple, l'entreprise souhaite cependant utiliser le Contrôleur de Passerelle Sans Fil d'un Firebox du siège de manière à découvrir et gérer l'ensemble des périphériques AP du siège et des filiales distantes via des Branch Office VPN (BOVPN).

Cette solution a été conçue pour des périphériques AP gérés localement via le Contrôleur de Passerelle Sans Fil d'un Firebox. WatchGuard fournit également la solution de gestion Wi-Fi Cloud vous permettant de gérer sur le nuage les réseaux sans fil de l'ensemble des sites de votre entreprise. Pour de plus amples informations, consultez WatchGuard Wi-Fi Cloud.

Cet exemple de configuration fait office de guide de base. Dans certains cas, votre environnement réseau requiert une configuration supplémentaire.

Présentation de la Solution

Vous pouvez utiliser le Contrôleur de Passerelle Sans Fil d'un Firebox du siège de manière à gérer les périphériques AP installés sur place ainsi que dans les filiales distantes via un Branch Office VPN.

Fonctionnement

Tous les périphériques AP doivent être couplés au Contrôleur de Passerelle Sans Fil de votre siège puis être configurés avec une adresse IP statique appropriée avant d'être installé dans les filiales distantes. Lorsque les périphériques AP distants sont installés dans les filiales, le Contrôleur de Passerelle Sans Fil du siège peut les contacter et les gérer via le Branch Office VPN.

Exemples de Fichiers de Configuration

À titre de référence, nous avons joint des exemples de fichiers de configuration à ce document. Vous pouvez ouvrir ces exemples de fichiers de configuration avec Policy Manager pour les examiner en détail.

- Firebox M200 avec Un Seul SSID via un BOVPN — M200_ADV_WIFI_BOVPN_SINGLE SSID.xml.

- Firebox T50-W avec Un Seul SSID via un BOVPN — T50W_BO_ADV_BOVPN_SINGLE SSID.xml.

- Firebox M200 avec Deux SSID via un BOVPN — M200_WIFI_BOVPN_TWO SSID.xml.

- Firebox T50-W avec Deux SSID via un BOVPN — T50W_WIFI_BOVPN_TWO SSID.xml.

Exigences

Cet exemple de configuration présente les exigences suivantes :

- Effectuer une analyse sans fil de manière à optimiser l'utilisation des canaux et assurer une couverture sans fil suffisante dans chaque filiale.

- Veiller à ce que le Firebox qui héberge le Contrôleur de Passerelle Sans Fil soit correctement dimensionné de manière à gérer le nombre de périphériques AP du siège et des filiales.

- Cet exemple de configuration est destiné à un Firebox WatchGuard exécutant Fireware v11.12 ou une version ultérieure. Les filiales peuvent utiliser des pare-feu tiers comme points d'extrémité BOVPN. Les pare-feu doivent autoriser les ports TCP 443 et UDP 2829 via le VPN afin de gérer le périphérique AP.

- Les Firebox WatchGuard doivent posséder un abonnement Live Security valide.

Configuration pour un Seul SSID et Deux SSID

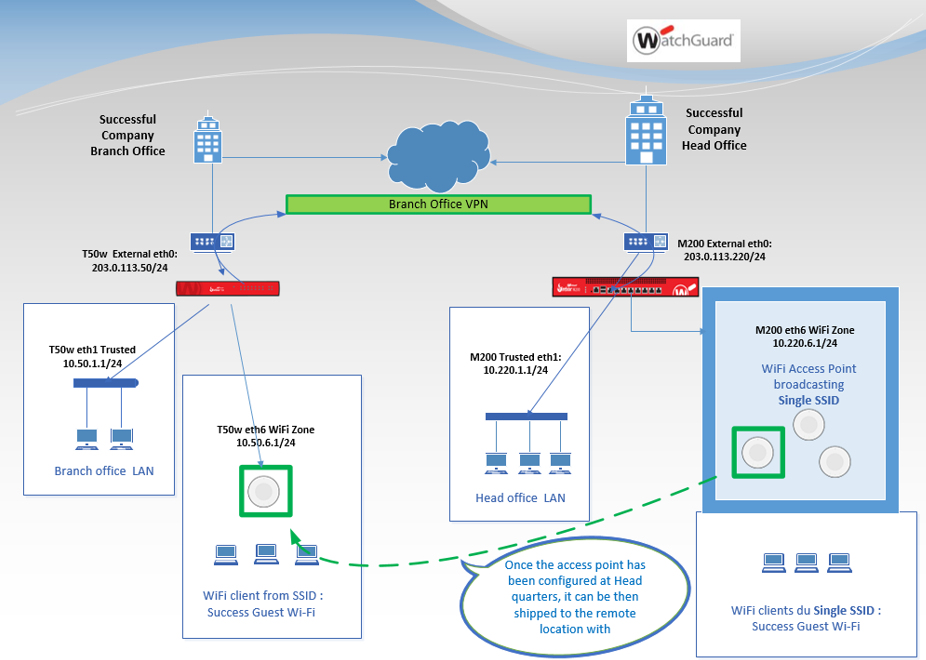

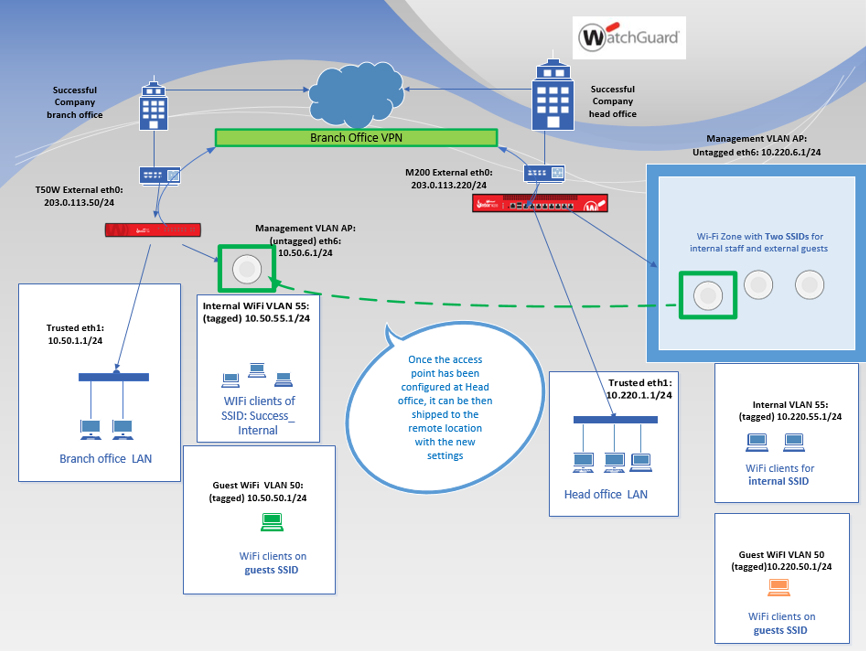

Dans cet exemple, l'entreprise a équipé son siège d'un Firebox M200 et une filiale avec un Firebox T50W interconnectés par un Branch Office VPN.

Le premier exemple utilise un seul SSID pour les utilisateurs invités, diffusé par le siège et la filiale. Le deuxième exemple utilise deux SSID, respectivement destinés aux utilisateurs internes et invités, diffusés par le siège et la filiale.

Le Contrôleur de Passerelle Sans Fil du Firebox M200 gère un seul périphérique AP sur le réseau sans fil du siège. Tous les périphériques AP à installer dans la filiale sont couplés au Contrôleur de Passerelle Sans Fil puis configurés avec une adresse IP statique de manière à être détectés après avoir été installés sur le site distant.

Explication de la Configuration

La zone LAN Wi-Fi des bureaux distants utilise 10.x.y.0 (x est lié au site et y à la zone sans fil).

SSID Unique

- LAN approuvé du siège : 10.220.1.0/24

- Zone Wi-Fi du siège : 10.220.6.0/24

- LAN approuvé de la filiale : 10.50.1.0/24

- Zone Wi-Fi de la filiale : 10.50.6.0/24

SSID unique via un BOVPN configuré sur deux sites et contrôlé par le siège

Deux SSID

- LAN approuvé du siège : 10.220.1.0

- Réseau Wi-Fi Invités du Siège : 10.220.50.0

- Réseau Wi-Fi Interne du Siège : 10.220.55.0

- LAN approuvé de la Filiale : 10.50.1.0

- Réseau Wi-Fi Invité de la Filiale : 10.50.50.0

- Réseau Wi-Fi Interne de la filiale : 10.50.55.0

Deux SSID via un BOVPN configuré sur deux sites et contrôlé par le siège

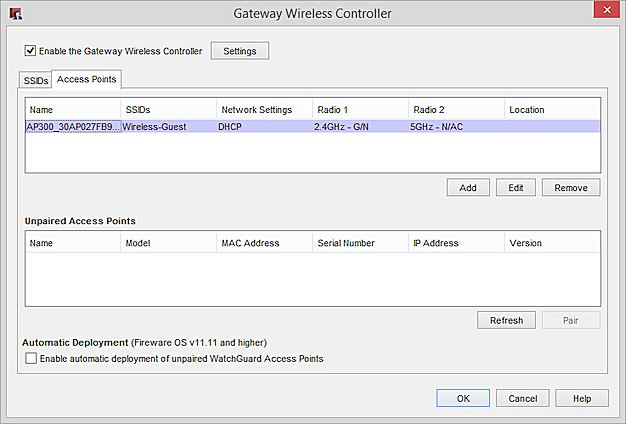

Tous les périphériques AP à installer dans la filiale sont d'abord couplés avec le Contrôleur de Passerelle Sans Fil du siège. Les périphériques WatchGuard AP doivent être connectés à un réseau Approuvé ou Facultatif sur le Firebox sur lequel DHCP est activé. Pour obtenir les instructions permettant de coupler un périphérique AP au Contrôleur de Passerelle Sans Fil, consultez Découverte et appairage du périphérique WatchGuard AP.

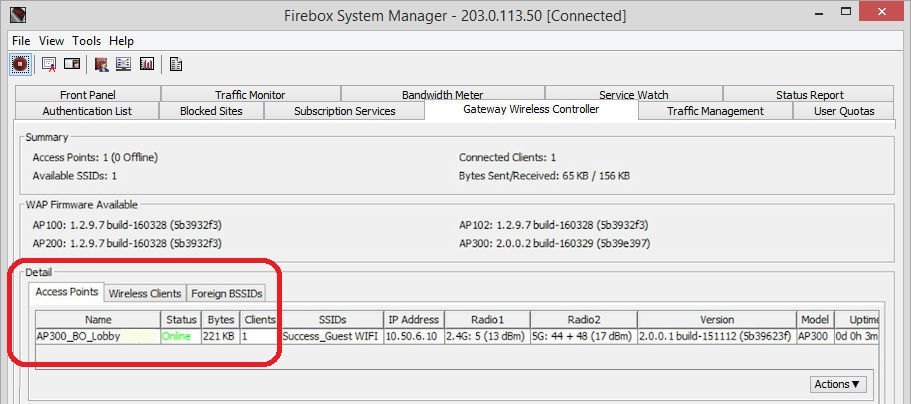

Point d'Accès couplé sur le Contrôleur de Passerelle Sans Fil

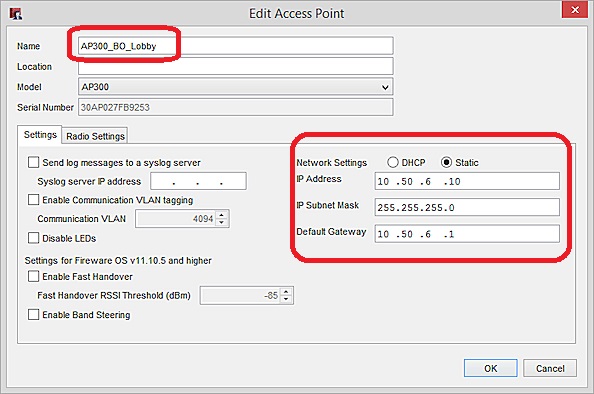

Après avoir détecté et couplé un périphérique AP avec le Contrôleur de Passerelle Sans Fil, vous pouvez lui assigner une adresse IP statique au lieu de l'adresse DHCP par défaut de manière à simplifier la gestion des périphériques AP via le VPN. L'adresse IP statique configurée doit appartenir au réseau défini de la filiale.

Dans cet exemple, nous modifions les paramètres du périphérique AP ainsi que son nom de manière à refléter son nouvel emplacement. Nous modifions les paramètres réseau du périphérique AP en utilisant une adresse IP statique pour le réseau sans fil distant.

Lorsque vous enregistrez la configuration, la connectivité du périphérique AP est interrompue, car l'adresse IP assignée appartient au réseau de la filiale distante.

Vous pouvez à présent faire livrer chaque périphérique AP à sa filiale afin d'être installée dans son nouveau réseau. Une fois les périphériques AP connectés au réseau de la filiale, vous pouvez les gérer depuis le Contrôleur de Passerelle Sans Fil du siège.

Si le périphérique AP dispose d'une connectivité, il apparaît En Ligne dans le Contrôleur de Passerelle Sans Fil du Firebox du siège.

Conclusion

Vous pouvez répéter ces procédures pour les différents périphériques AP à livrer aux filiales. Vous devez déployer et coupler les périphériques AP au siège puis leur assigner les adresses IP statiques correspondant aux réseaux auxquels ils sont destinés.