Utiliser un Réseau Branch Office VPN pour le Basculement d'une Liaison Réseau Privée

Exemples de fichiers de configuration créés avec — WSM v11.10.1

Révision — 23/01/2018

Cas d'Utilisation

Dans cet exemple de configuration, une organisation possède des réseaux sur deux sites et utilise une liaison réseau privée pour transmettre le trafic entre les deux réseaux. Afin d'améliorer la tolérance aux pannes de sa configuration réseau, elle souhaite configurer une route secondaire entre les réseaux comme liaison de secours en cas de panne de la liaison réseau privée, sans pour autant investir dans une deuxième connexion réseau privée. Pour résoudre le problème, elle peut utiliser un Branch Office VPN avec un routage dynamique.

Cet exemple de configuration illustre un modèle de configuration du réseau de manière à basculer automatiquement vers un Branch Office VPN en cas d'interruption de la connexion réseau privée principale reliant les deux sites. Pour utiliser la connexion Branch Office VPN pour un basculement automatique, vous devez activer le routage dynamique sur le périphérique Firebox de chaque site. Vous pouvez utiliser n'importe quel protocole de routage dynamique pris en charge (RIP v1, RIP v2, OSPF ou BGP v4).

Cet exemple de configuration est fourni à titre indicatif. Des paramètres de configuration supplémentaires sont parfois nécessaires ou mieux adaptés à votre environnement réseau.

Présentation de la Solution

Un protocole de routage est le langage utilisé par les routeurs pour communiquer entre eux et partager des informations concernant l'état de tables de routage réseau. Sur le Firebox, les routes statiques sont persistantes et ne changent pas, même si la liaison avec le saut suivant est interrompue. Quand vous activez le routage dynamique, le Firebox met automatiquement à jour la table de routage en fonction de l'état de la connexion. Lorsque vous configurez le routage dynamique pour le trafic transmis par la connexion réseau privée, le Firebox supprime automatiquement cette route de la table de routage en cas de panne de la connexion réseau privée.

Après avoir configuré le routage dynamique reliant les deux sites, vous configurez un tunnel Branch Office VPN entre ces deux sites sur une autre interface Firebox. Dans le cadre de la configuration VPN, vous pouvez activer le paramètre VPN global Activer l'Utilisation de Routes Personnalisées (Statiques ou Dynamiques) pour Déterminer si IPSec Est Utilisé.

Fonctionnement

Lorsque le paramètre VPN global est activé, le Firebox se base sur l'état de la table de routage pour décider ou non de transmettre le trafic via le tunnel Branch Office VPN.

Avec cette configuration :

- Lorsque la connexion réseau privée est établie reliant les deux sites, le Firebox de chaque site ajoute la route dynamique à la table de routage. Étant donné que la route est présente dans la table de routage, chaque Firebox envoie le trafic à l'autre site via la connexion privée.

- En cas de panne de la connexion réseau privée, le Firebox de chaque site supprime cette route de sa table de routage. Étant donné que la route n'est pas présente dans la table de routage, chaque Firebox envoie le trafic destiné à l'autre site via le tunnel Branch Office VPN chiffré.

- Lorsque la connexion réseau privée est rétablie, la route dynamique est ajoutée à la table de routage de chaque site et les deux périphériques recommencent automatiquement à transmettre leur trafic via la connexion réseau privée.

Exigences

Pour que le basculement VPN s'opère correctement, la configuration doit répondre aux conditions requises suivantes :

- Le Firebox de chaque site doit exécuter Fireware v11.3.1 ou une version ultérieure.

- Les deux sites doivent posséder une connexion principale via une liaison réseau privée telle qu'une ligne louée ou un réseau MPLS.

- La connexion réseau principale reliant les deux sites doit se terminer par les Firebox de chaque site.

- Les réseaux approuvés et facultatifs de chaque site doivent utiliser le Firebox comme passerelle par défaut.

- Le routage dynamique (OSPF, BGP ou RIP) doit être activé sur les Firebox pour la liaison réseau privée principale entre les sites. Fireware avec une mise à niveau Pro est nécessaire pour utiliser OSPF ou BGP v4.

- Un Branch Office VPN doit être configuré entre les Firebox de chaque site.

- Le paramètre VPN général Activer l'utilisation de routes personnalisées (statiques ou dynamiques) pour déterminer si IPSec est utilisé doit être activé sur les Firebox des deux sites.

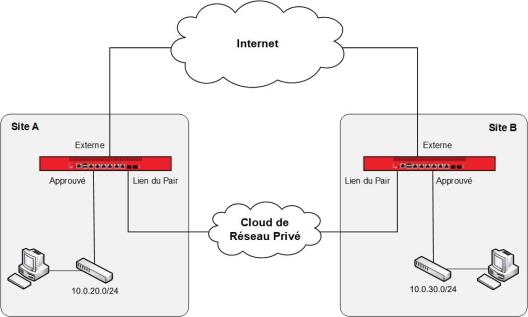

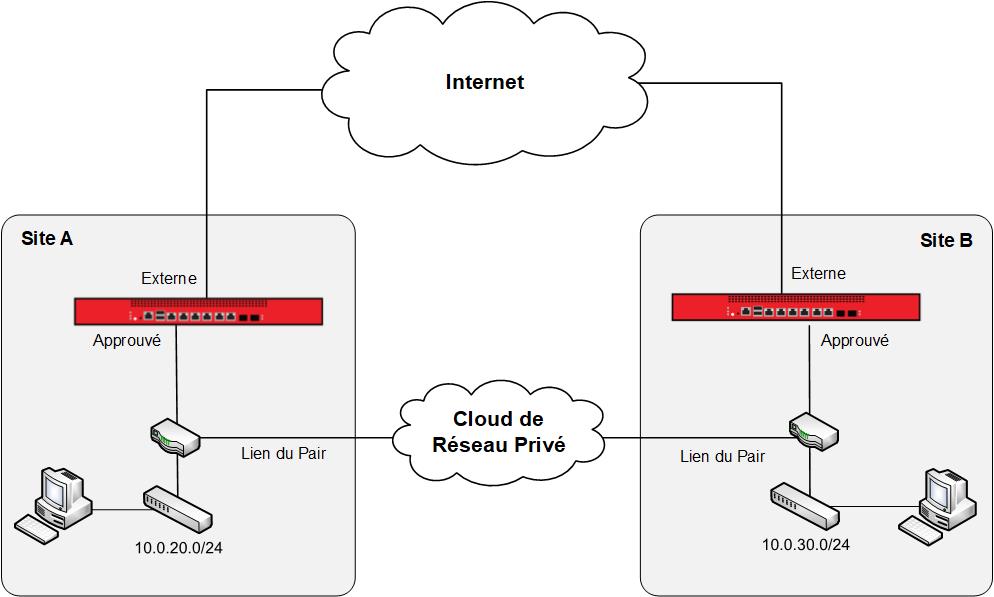

Topologie Réseau

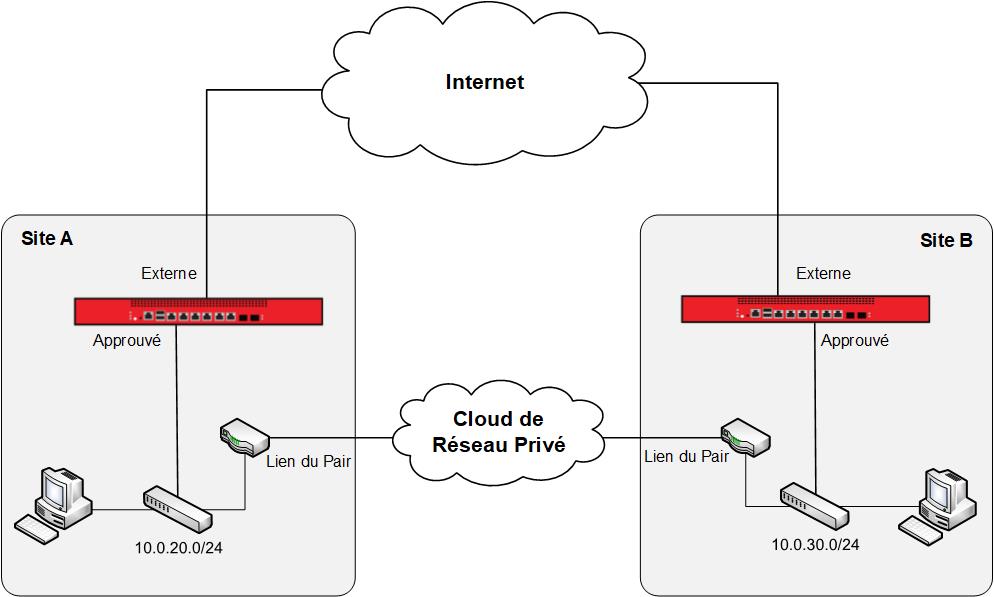

Pour configurer le basculement automatique du réseau, la liaison réseau privée reliant les deux sites doit se terminer par les Firebox de chaque site. Le diagramme réseau générique de haut niveau suivant illustre la relation entre les réseaux des deux sites.

Dans ce diagramme, le Nuage Réseau Privé représente l'une des méthodes permettant de connecter les deux sites via un réseau privé. Les types de connexion suivants sont compatibles avec le basculement dynamique vers une connexion VPN.

Liaison Point à Point

Avec ce type de connexion, les Firebox des deux sites sont directement interconnectés. Les exemples les plus courants de ce type de connexion sont les connexions par fibre optique, les convertisseurs fibre-Ethernet, les connexions VLAN de couche 2 et les lignes louées équipées de convertisseurs série-Ethernet à chaque extrémité.

Liaison à sauts multiples

Avec ce type de connexion, le Firebox de chaque site est connecté à un routeur, lui-même connecté à son homologue via des liaisons point à point. Les routeurs peuvent être gérés par les administrateurs réseau de chaque site ou par le fournisseur de services. Une ligne louée terminée par des routeurs sur chaque site constitue un exemple courant de ce type de connexion.

Liaison MPLS

Avec ce type de connexion, le Firebox de chaque site est connecté à un routeur sur un réseau MPLS. Dans ce cas, les routeurs sont généralement détenus et gérés par le fournisseur de services. Une connexion réseau privée MPLS ou L2TP constitue un exemple courant de ce type de connexion.

Ces types de connexion sont expliqués en détail à la section suivante.

Exemples de Topologies Réseau

Pour le bon fonctionnement du basculement automatique vers un VPN, la liaison réseau privée reliant les deux sites doit se terminer sur une interface réseau approuvée ou facultative du Firebox de chaque site. Cette interface doit être séparée du réseau approuvé.

Dans cet exemple de configuration, nous présentons deux topologies réseau spécifiques pour illustrer les types de connexions réseau pris en charge : connexion réseau privée via liaison point à point et connexion réseau privée via liaison à sauts multiples ou MPLS. Les exemples de fichiers de configuration accompagnant ce document indiquent les paramètres de configuration de chaque type de connexion de réseau privé. Pour les topologies similaires non prises en charge, consultez la section Annexe — Topologies Réseau Non Prises en Charge.

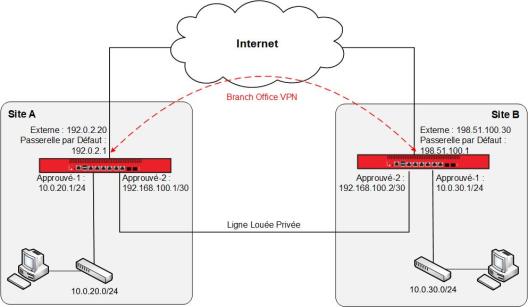

Connexion Réseau Privée Via Liaison Point à Point

Avec une liaison point à point, la connexion réseau privée reliant les deux sites est une ligne louée équipée d'un convertisseur série-Ethernet à chaque extrémité. Cette liaison point à point est directement connectée à une interface de chaque Firebox.

Dans ce diagramme réseau, les Firebox des deux sites possèdent les adresses IP suivantes :

| Site A | Site B | |

|---|---|---|

| Adresse IP de l'interface externe | 192.0.2.20/24 | 198.51.100.30/24 |

| Adresse IP de la passerelle par défaut | 192.0.2.1 | 198.51.100.1 |

| Adresse IP de l'interface Firebox connectée au réseau approuvé | 10.0.20.1/24 | 10.0.30.1/24 |

|

Adresse IP du réseau approuvé |

10.0.20.0/24 | 10.0.30.0/24 |

| Adresse IP de l'interface Firebox connectée à la ligne louée privée | 192.168.100.1/30 | 192.168.100.2/30 |

Avec ce type de connexion, aucun routeur ne doit être configuré. Seules ces adresses sont nécessaires pour activer le routage dynamique via la ligne louée privée reliant les deux sites. Le protocole de routage dynamique recommandé pour ce type de topologie de réseau privé est OSPF.

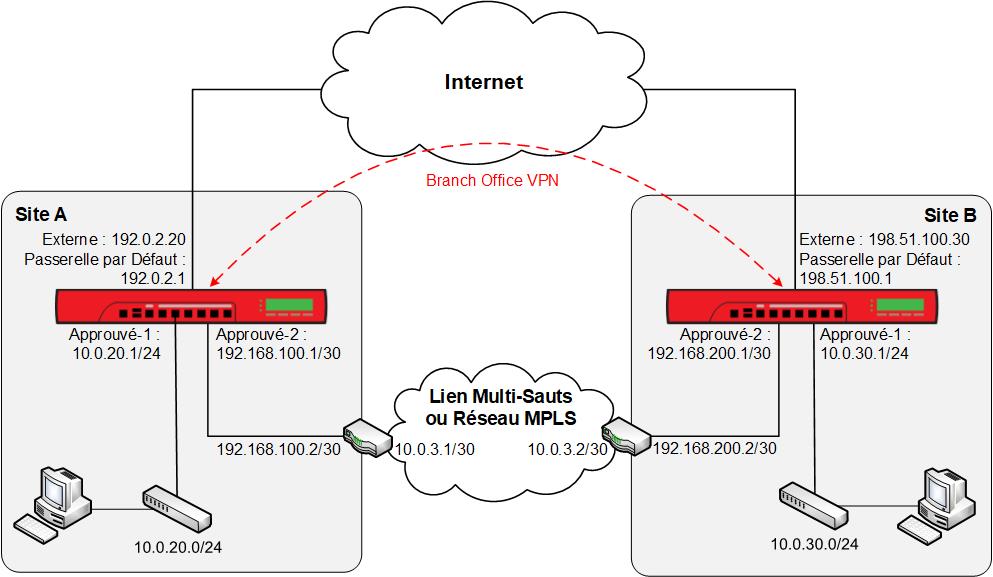

Connexion Réseau Privée via Liaison à Sauts Multiples ou MPLS

Si la liaison réseau privée est une liaison à sauts multiples ou un réseau MPLS, le Firebox de chaque site est connecté à un routeur configuré en périphérie d'une ligne louée ou d'un réseau MPLS. Avec cette topologie, vous devez ajouter une route statique sur chaque Firebox de manière à définir l'adresse IP du routeur local sur le réseau privé en tant que saut suivant vers l'autre Firebox.

Dans ce diagramme réseau, les Firebox des deux sites utilisent les adresses IP suivantes :

| Site A | Site B | |

|---|---|---|

| Adresse IP de l'interface externe | 192.0.2.20/24 | 198.51.100.30/24 |

| Adresse IP de la passerelle par défaut | 192.0.2.1 | 198.51.100.1 |

| Adresse IP de l'interface Firebox connectée au réseau approuvé | 10.0.20.1/24 | 10.0.30.1/24 |

|

Adresse IP du réseau approuvé |

10.0.20.0/24 | 10.0.30.0/24 |

| Adresse IP de l'interface Firebox connectée au routeur | 192.168.100.1/30 | 192.168.200.1/30 |

| Adresse IP LAN de l'interface Firebox connectée à la liaison réseau privée | 192.168.100.2/30 | 192.168.200.2/30 |

| Adresse IP WAN de l'interface Firebox connectée à la liaison réseau privée | 10.0.3.1/30 | 10.0.3.2/30 |

Les routeurs situés à chaque extrémité de la ligne louée ou du réseau MPLS entre les deux Firebox sont gérés par l'administrateur réseau de chaque site ou le fournisseur de services réseau. Dans cette configuration, vous devez configurer des routes statiques sur chaque Firebox et sur chaque routeur de manière à diriger correctement le trafic entre les deux réseaux.

Afin que le Firebox du Site A puisse atteindre l'interface du Firebox du Site B (192.168.200.1/30), vous devez ajouter des routes statiques au Firebox et au routeur du Site A. Afin que le Firebox du Site B puisse atteindre l'interface du Firebox du Site A (192.168.100.1/30), vous devez ajouter des routes statiques au Firebox et au routeur du Site B. Vous devez également configurer des routes statiques sur les routeurs de chaque site de manière à autoriser le trafic entre les réseaux approuvés de chaque site.

Si vous configurez le routage dynamique entre chaque Firebox et le routeur MPLS local, il n'est pas nécessaire d'ajouter les routes statiques aux routeurs MPLS. Dans cet exemple de configuration, nous supposons que vous utilisez un routage statique entre le Firebox et le routeur local.

Les routes statiques du Firebox et du routeur de chaque site sont les suivantes :

Routes statiques du Site A

| Firebox du Site A | Routeur du Site A | |

|---|---|---|

| Route vers le Firebox du Site B |

Réseau : 192.168.200.0/30 |

Réseau : 192.168.200.0/30 |

| Route vers le réseau approuvé du Site A |

|

Réseau : 10.0.20.0/24 |

| Route vers le réseau approuvé du Site B |

Réseau : 10.0.30.0/24 |

Routes statiques sur le site 2

| Firebox du Site B | Routeur du Site B | |

|---|---|---|

| Route vers le Firebox du Site A |

Réseau : 192.168.100.0/30 Saut Suivant : 192.168.200.2 |

Réseau : 192.168.100.0/30 |

| Route vers le réseau approuvé du Site A |

Réseau : 10.0.20.0/24 |

|

| Route vers le réseau approuvé du Site B |

Réseau : 10.0.30.0/24 |

Après avoir configuré les routes statiques et vérifié que les périphériques peuvent se contacter, vous pouvez configurer le routage dynamique de la liaison réseau privée. Le protocole de routage dynamique recommandé pour cette configuration est BGP.

Dans cet exemple de configuration, le routage dynamique a lieu uniquement entre les Firebox. Les routeurs connectés à la liaison réseau privée n'utilisent pas le routage dynamique.

Exemples de Fichiers de Configuration

À titre de référence, nous avons joint six exemples de fichiers de configuration à ce document.

Vous pouvez ouvrir ces exemples de fichiers de configuration avec Policy Manager pour les examiner en détail. Veillez à utiliser Policy Manager v11.3.1 ou une version ultérieure, car l'option de basculement VPN n'est pas prise en charge par les versions antérieures de Policy Manager.

Les exemples de fichiers de configuration illustrent les configurations des Sites A et B pour chacun des trois protocoles de configuration de routage dynamique. Seuls les fichiers de configuration BGP comprennent les routes statiques nécessaires à une liaison à sauts multiples ou une connexion réseau privée MPLS.

| Description | Nom du Fichier de Configuration |

|---|---|

| Configuration BGP |

BGP-Site-A-multi-hop-with-VPN.xml |

| Configuration OSPF |

OSPF-Site-A-with-VPN.xml |

| Configuration RIP |

RIP-Site-A-with-VPN.xml |

Les paramètres configurés dans les exemples de fichiers de configuration sont décrits dans les sections suivantes.

Configuration du routage dynamique

Après avoir établi la connexion principale entre les deux réseau via le réseau privé, vous devez activer le routage dynamique entre les Firebox de chaque site. Vous pouvez utiliser n'importe quel protocole de routage dynamique pris en charge (RIP v1, RIP v2, OSPF ou BGP v4). Nous vous recommandons cependant d'utiliser les protocoles de routage dynamique suivants :

- Pour la liaison de point à point — OSPF

- Pour la liaison à sauts multiples ou la connexion MPLS — BGP

Chaque exemple de fichier de configuration comprend une configuration de routage dynamique utilisant les adresses IP des diagrammes de topologie de ce document. La configuration du routage dynamique entre les deux Firebox est identique, quel que soit le type de la connexion réseau privée principale. Pour afficher la configuration du routage dynamique des deux sites de cet exemple, utilisez Policy Manager pour ouvrir les exemples de fichiers correspondant aux protocoles de routage désirés.

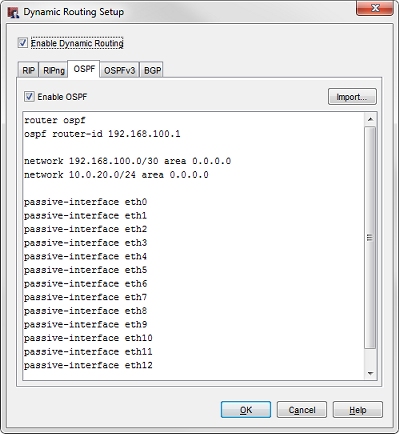

Paramètres de Routage Dynamique

Pour afficher les paramètres de routage dynamique :

- Dans Policy Manager, sélectionnez Réseau > NAT.

- Sélectionnez l'onglet RIP, OSPF ou BGP.

Par exemple, les paramètres de routage dynamique de l'exemple de fichier de configuration OSPF du Site A sont similaires aux suivants :

Dans l'exemple de fichier de configuration, eth13 est l'interface connectée à la connexion réseau privée.

Stratégie de Routage Dynamique

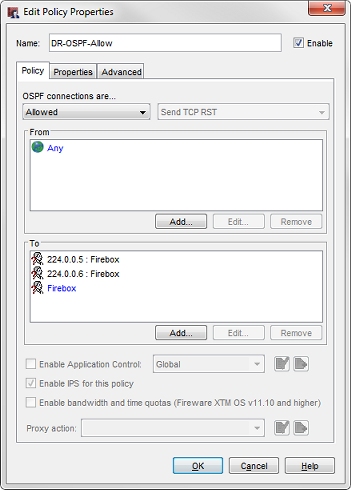

Lorsque vous activez un protocole de routage dynamique, une stratégie est nécessaire pour autoriser le trafic. Policy Manager crée automatiquement la stratégie nécessaire.

Pour afficher la stratégie de routage dynamique :

- Dans Policy Manager, ouvrez l'un des exemples de fichiers de configuration.

- Double-cliquez sur la stratégie DR-RIP-Autoriser, DR-OSPF-Autoriser ou DR-BGP-Autoriser pour la modifier.

Par exemple, la stratégie DR-OSPF-Autoriser de l'exemple de fichier de configuration OSPF du Site A est similaire à la suivante :

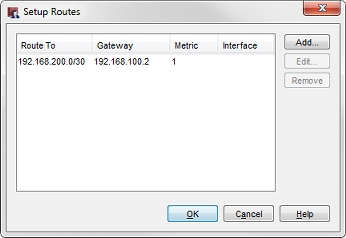

Routes statiques

Étant donné que BGP est le protocole de routage dynamique recommandé pour les liaisons à sauts multiples ou les connexions réseau privées MPLS, les exemples de fichiers de configuration BGP comprennent les routes statiques nécessaires pour la liaison à sauts multiples ou la topologie MPLS.

Pour afficher la configuration des routes statiques :

- Dans Policy Manager, ouvrez l'un des exemples de fichiers de configuration BGP.

- Sélectionnez Réseau > Routes.

Par exemple, la route statique de l'exemple de fichier de configuration BGP du Site A est similaire à la suivante :

Configuration du réseau privé VPN (Virtual Private Network)

Chaque exemple de fichier de configuration comprend une passerelle Branch Office et un tunnel Branch Office configurés selon les diagrammes réseau présentés dans ce cas d'utilisation. Les paramètres de passerelle et de tunnel de chaque site sont identiques, quel que soit le protocole de routage dynamique utilisé ou le type de connexion réseau privée reliant les deux sites. Vous pouvez ouvrir n'importe quel exemple de fichier de configuration du Site A ou B pour afficher ces paramètres.

Paramètres VPN du Site A

Les paramètres de Passerelle VPN du site A dont disponibles dans tous les exemples de fichiers de configuration du Site A.

Pour afficher les paramètres de passerelle :

- Sélectionnez VPN > Passerelles Branch Office.

- Sélectionnez le nom de la passerelle, SiteA-SiteB-GWY. Cliquez sur Modifier.

Pour afficher les paramètres de tunnel :

- Sélectionnez VPN > Tunnels Branch Office.

- Sélectionnez le nom du tunnel, SiteA-SiteB-Tunnel. Cliquez sur Modifier.

Par exemple, le tunnel de l'exemple de fichier de configuration du Site A est similaire au suivant :

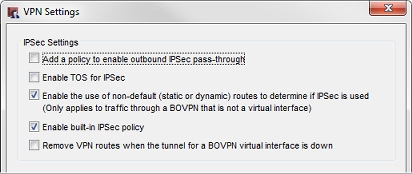

Pour affiche les paramètres de basculement VPN :

- Sélectionnez VPN > Paramètres VPN.

- La case Activer l'utilisation de routes personnalisées (statiques ou dynamiques) pour déterminer si IPSec est utilisé est cochée.

Cette option active le basculement automatique vers le VPN basé sur les modifications dynamiques de la table de routage.

Paramètres VPN du Site B

Les paramètres de Passerelle VPN du Site B sont disponibles dans n'importe quel fichier de configuration du Site B. Pour afficher les paramètres de passerelle, de tunnel et de basculement VPN du Site B, répétez les étapes effectuées pour le Site A.

Conclusion

Cet exemple de configuration illustre une méthode pouvant être employée pour configurer le routage dynamique via une liaison privée entre deux sites ainsi que le basculement automatique de la liaison réseau privée vers un Branch Office VPN sur les Firebox de chaque site. Lorsque vous utilisez ce type de configuration, si la liaison réseau privée est interrompue, un paquet reliant les deux sites peut automatiquement utiliser le tunnel VPN pour atteindre sa destination.

Pour de plus amples informations concernant le routage dynamique et les Branch Office VPN, consultez l'Aide de Fireware.

Annexe — Topologies Réseau Non Prises en Charge

Cette section illustre deux topologies réseau non prises en charge avec cet exemple.

Topologie 1

Le routeur connecté au nuage réseau privé est également la passerelle par défaut du réseau approuvé.

Avec cette topologie, la passerelle par défaut du réseau approuvé de chaque site est le routeur qui connecte chaque site. Par conséquent, le Firebox ne peut pas contrôler le routage entre les deux réseaux. Vous pouvez cependant configurer le routage dynamique sur les routeurs connectés aux deux sites ainsi que le basculement vers une route transitant par le tunnel VPN sur le Firebox. Cette méthode de topologie réseau n'est pas couverte par cet exemple de configuration, car pour ce faire, vous devez configurer ce type de basculement sur le routeur.

Cette topologie présente une potentielle faille de sécurité : en raison de l'absence de pare-feu sur la liaison réseau privée reliant les deux sites, les problèmes de sécurité d'un site risquent de se propager à l'autre site.

Topologie 2

Le routeur connecté au nuage réseau privé est directement connecté au réseau approuvé, mais n'est pas la passerelle par défaut de ce dernier.

Dans cette topologie, le Firebox ne peut pas contrôler le basculement du réseau entre les deux sites, car aucun site ne présente de point unique d'entrée et de sortie. Nous vous recommandons dans tous les cas de configurer le Firebox comme point unique d'entrée et de sortie de chaque réseau.

Le principal problème de cette topologie réside dans le fait qu'il peut créer des routes asymétriques entre les deux sites. Les connexions entre les deux sites peuvent être interrompues même si le contrôle TCP SYN est activé, car il est possible que le pare-feu de chaque site détecte uniquement un côté de l'établissement de la liaison TCP.

Un routage asymétrique peut survenir pour les raisons suivantes :

- Les paquets transmis d'un ordinateur du Site A vers un ordinateur du Site B sont acheminés via la passerelle par défaut du Site A (le Firebox du Site A)- Les paquets sont ensuite acheminés via la liaison homologue vers l'ordinateur du Site B. Ces paquets ne transitent pas par le Firebox du Site B.

- Les paquets retournés par l'ordinateur du Site B sont acheminés via la passerelle par défaut du Site B (le Firebox du Site B). Les paquets sont ensuite acheminés via la liaison homologue vers l'ordinateur du Site A. Ces paquets ne transitent pas par le Firebox du Site A.

Même en l'absence de routage dynamique ou de basculement vers un VPN, cette configuration réseau peut poser des problèmes de routage et n'est donc pas recommandée.