Utiliser des Adresses IP Publiques Derrière un Firebox

Exemples de fichiers de configuration créés avec — WSM v11.10.1

Révision — 23/01/2018

Cas d'Utilisation

Il existe différentes raisons d'utiliser des adresses IP publiquement routables sur le réseau protégé par votre Firebox. À titre d'exemple, il peut s'avérer utile de ne pas recourir au NAT pour traduire une adresse IP publique en adresse IP privée pour les serveurs publiquement accessibles de votre réseau. Le service que vous souhaitez utiliser n'est parfois pas compatible avec le NAT. Il se peut également que vous souhaitiez utiliser multi-WAN sur le Firebox de manière à créer des chemins redondants vers les adresses IP publiques des serveurs de votre réseau.

Présentation de la Solution

Cet exemple de configuration comprend les configurations Firebox de trois scénarios illustrant différents moyens de configurer des sous-réseaux publics sur le réseau privé situé derrière le Firebox. Les scénarios de configuration suivants sont couverts :

- Scénario 1 — Sous-réseau public derrière le Firebox - un seul WAN, sous-réseau /24

- Scénario 2 — Sous-réseau public derrière le Firebox - un seul WAN, sur-réseau /24 composé de deux sous-réseaux /25

- Scénario 3 — Sous-réseau public derrière le Firebox avec multi-WAN

Ces trois solutions vous demandent généralement de :

- Ajouter une route statique au routeur Internet de manière à router le trafic vers les adresses IP publiques situées derrière le pare-feu

- Configurer une interface facultative sur le Firebox de manière à utiliser une adresse IP publique sur le sous-réseau publiquement routable

- Configurer les stratégies et le NAT de manière à autoriser le trafic entrant et sortant du sous-réseau public situé derrière le Firebox

Ces exemples de configuration sont fournis à titre de guide. Des paramètres de configuration supplémentaires pourraient être nécessaires, ou plus appropriés, pour votre environnement de réseau.

Exemples de Fichiers de Configuration

À titre de référence, nous avons joint des exemples de fichiers de configuration à ce document.

Les fichiers de configuration se nomment :

- Scénario 1 — public_subnet_basic.xml.

- Scénario 2 — public_subnet_supernet.xml.

- Scénario 3 —public_subnet_multi-wan.xml.

Ouvrez ces exemples de fichiers de configuration avec Policy Manager pour les examiner en détail.

Scénario 1 — Sous-réseau Public sur Facultatif, Un Seul WAN

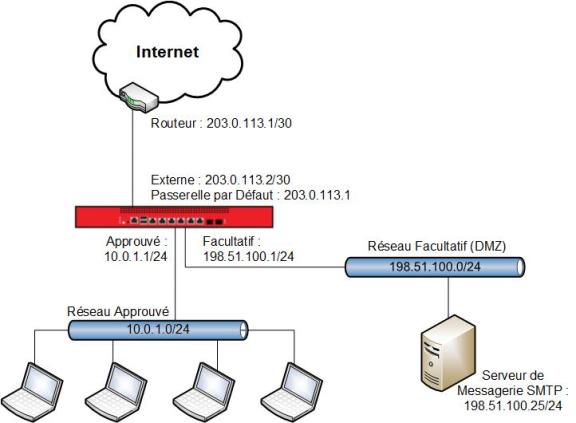

Ce scénario illustre comment configurer un réseau facultatif de manière à utiliser une adresse IP du sous-réseau public 198.51.100.0/24 et configurer les stratégies pour le trafic entrant et sortant de ce sous-réseau.

Cette configuration à un seul WAN présente les caractéristiques suivantes :

- Une seule interface externe

- Routage Statique

- Fonctionne avec des sous-réseaux de différentes tailles

Résumé de la configuration :

- Ajoutez une route statique sur le routeur situé entre le Firebox et Internet.

- Assignez une adresse IP publique du sous-réseau public du réseau facultatif à l'interface facultative du Firebox.

- Assurez-vous que le sous-réseau public ne soit pas inclus dans la configuration NAT dynamique, car nous ne souhaitons pas effectuer de traduction d'adresses pour le trafic sortant de ce sous-réseau.

Le fichier de configuration de ce scénario se nomme public_subnet_basic.xml.

Configuration du Routeur

Dans ce scénario, le routeur situé entre le Firebox et Internet possède l'adresse IP 203.0.113.1. Avant d'utiliser cette configuration Firebox, vous devez ajouter une route statique au routeur connecté à l'interface externe. Dans cet exemple, le routeur doit comporter une route statique vers le sous-réseau public 198.51.100.0/24 avec le saut suivant 203.0.113.2, l'adresse IP de l'interface externe du Firebox.

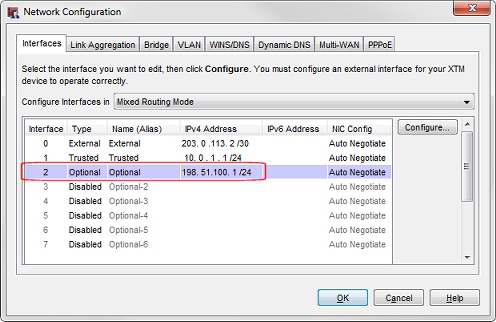

Configuration Réseau du Firebox

L'interface facultative est configurée avec une adresse IP appartenant au sous-réseau public 198.51.100.0/24.

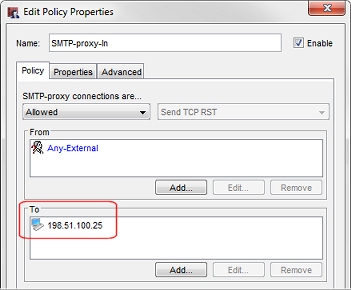

Configuration de la stratégie

Vous pouvez créer des stratégies de manière à gérer le trafic entrant destiné aux adresses IP publiques des serveurs de votre réseau interne. Dans cet exemple de configuration, la stratégie Proxy-SMTP-entrant gère le trafic entrant d'un serveur de messagerie du réseau facultatif. Dans ce cas, 198.51.100.25 est l'adresse IP publique d'un serveur de messagerie du réseau facultatif. L'adresse IP de destination du serveur de messagerie est l'adresse IP de destination de cette stratégie.

Cet exemple s'applique le trafic destiné à un serveur SMTP. Vous pouvez également créer des stratégies qui gèrent le trafic entrant vers les autres serveurs de ce sous-réseau public.

Il n'est pas nécessaire de créer des stratégies sortantes séparées pour gérer le trafic sortant des serveurs publics de ce réseau, car la stratégie Sortant par défaut l'autorise déjà. Nous ne souhaitons pas utiliser le NAT pour le trafic sortant des serveurs de ce réseau facultatif. Bien que la stratégie Sortant présente le NAT activé (dans l'onglet Avancé), aucun NAT n'a lieu pour le trafic sortant de ce réseau facultatif, car la plage d'adresses IP de ce sous-réseau n'est pas spécifiée dans les entrées de NAT dynamique et 1-to-1 NAT.

Scénario 2 — Sous-réseau Public sur Facultatif, Un Seul WAN, Sur-réseau

Il n'est pas utile d'allouer l'ensemble d'un sous-réseau /24 à un réseau situé derrière votre Firebox. Vous pouvez en revanche diviser un grand sous-réseau en plus petits sous-réseaux utilisables sur différentes interfaces du Firebox. Le sous-réseau d'origine que vous divisez est le sur-réseau des petits sous-réseaux.

Si votre FAI vous a par exemple assigné le sous-réseau d'adresses IP publiques 203.0.113.0/24, vous pouvez utiliser le masque de réseau /25 pour diviser ce sous-réseau en deux petits sous-réseaux. Vous pouvez ensuite utiliser l'un d'entre eux pour votre réseau facultatif et l'autre pour votre réseau externe. Voici un exemple de fonctionnement de cette division.

Le sous-réseau 203.0.113.0/24 englobe les adresses IP 203.0.113.0 à 203.0.113.255

Vous pouvez utiliser le masque de réseau /25 pour diviser le sous-réseau /24 en deux réseaux /25 contenant chacun la moitié des adresses du sous-réseau d'origine.

Le sous-réseau 203.0.113.0/25 englobe les adresses IP 203.0.113.0 à 203.0.113.127

Le sous-réseau 203.0.113.128/25 englobe les adresses IP 203.0.113.128 à 203.0.113.255

Le réseau /24 est le sur-réseau des deux sous-réseaux /25. Vous pouvez visualiser la relation sur-réseau/sous-réseau de cet exemple de la manière suivante :

Cet exemple divise un sous-réseau /24 en deux petits sous-réseaux. Vous pouvez à son tour réduire le sous-réseau /25 assigné à l'interface externe si vous souhaitez assigner d'autres adresses IP publiques aux autres interfaces situées derrière le Firebox.

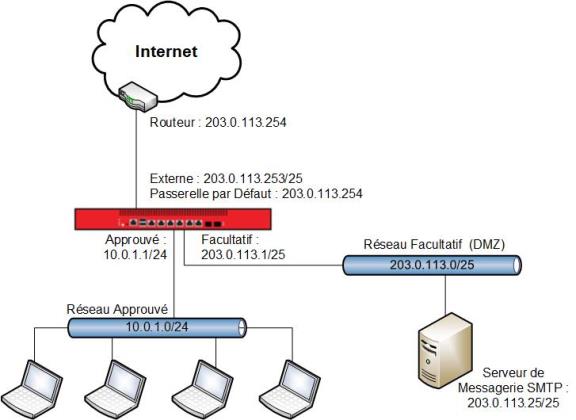

Le scénario 2 est similaire au scénario 1, hormis qu'il illustre comment utiliser le sous-réseau public 203.0.113.0/25 pour le réseau facultatif et 203.0.113.128/25 pour le réseau externe.

Cette configuration à un seul WAN présente les caractéristiques suivantes :

- Une seule interface externe

- Routage Statique

- Utilise le masque de réseau /25 pour diviser un sous-réseau /24 en deux petits sous-réseaux

Cette configuration est identique à celle du Scénario 1, mises à part les adresses réseau utilisées sur les réseaux externes et facultatifs.

Résumé de la configuration :

- Ajoutez une route statique sur le routeur situé entre le Firebox et Internet.

- Assignez une adresse IP publique du sous-réseau externe /25 à l'interface externe

- Assignez une adresse IP publique du sous-réseau public du réseau facultatif /25 à l'interface facultative du Firebox.

- Assurez-vous que le sous-réseau public ne soit pas inclus dans la configuration NAT dynamique, car nous ne souhaitons pas effectuer de traduction d'adresses pour le trafic sortant de ce sous-réseau.

Le fichier de configuration de ce scénario se nomme public_subnet_supernet.xml.

Configuration du Routeur

Dans ce scénario, le routeur situé entre le Firebox et Internet possède l'adresse IP 203.0.113.254. Avant d'utiliser cette configuration Firebox, vous devez ajouter une route statique au routeur connecté à l'interface externe. Dans cet exemple, le routeur doit comporter une route statique vers le sous-réseau public 203.0.113.0/25 avec le saut suivant 203.0.113.253, l'adresse IP de l'interface externe du Firebox.

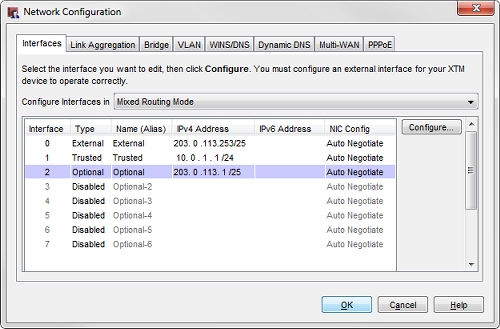

Configuration Réseau du Firebox

L'interface externe est configurée avec l'adresse IP 203.0.113.253/25 (appartenant au sous-réseau 203.0.113.128/25).

L'interface facultative est configurée avec l'adresse IP 203.0.113.1/25 (appartenant au sous-réseau 203.0.113.0/25).

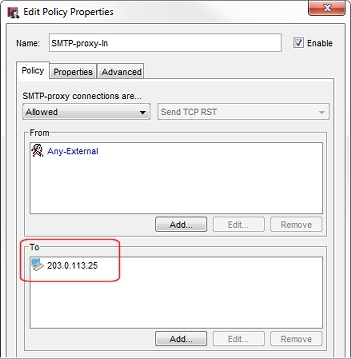

Configuration de la stratégie

Vous pouvez créer des stratégies de manière à gérer le trafic entrant destiné aux adresses IP publiques des serveurs de votre réseau interne. Dans cet exemple de configuration, la stratégie Proxy-SMTP-entrant gère le trafic entrant d'un serveur de messagerie du réseau facultatif. Dans ce cas, 203.0.113.25 est l'adresse IP publique d'un serveur de messagerie du réseau facultatif. L'adresse IP de destination du serveur de messagerie est l'adresse IP de destination de cette stratégie.

Cet exemple porte sur un serveur de messagerie. Vous pouvez également créer des stratégies qui gèrent le trafic entrant vers les autres serveurs de ce sous-réseau public.

Il n'est pas nécessaire de créer des stratégies sortantes séparées pour gérer le trafic sortant des serveurs publics de ce réseau, car la stratégie Sortant par défaut l'autorise déjà. Nous ne souhaitons pas utiliser le NAT pour le trafic sortant des serveurs de ce réseau facultatif. Bien que la stratégie Sortant présente le NAT activé (dans l'onglet Avancé), aucun NAT n'a lieu pour le trafic sortant de ce réseau facultatif, car la plage d'adresses IP de ce sous-réseau n'est pas spécifiée dans les entrées de NAT dynamique et 1-to-1 NAT.

Scénario 3 — Sous-réseau Public sur Facultatif, Multi-WAN

La configuration multi-WAN est similaire à la configuration à un seul WAN, mais prend en charge le basculement entre deux interfaces externes. Cette configuration est appropriée si votre Firebox est connecté à deux FAI pour votre accès à Internet.

Cette configuration présente les caractéristiques suivantes :

- Deux interfaces externes, Externe-1 et Externe-2

- Routage Statique

- Fonctionne même avec un sous-réseau inférieur à /24

- Le chemin entrant de l'adresse IP publique réelle demeure sur un chemin unique

Résumé de la configuration :

- Ajoutez une route statique sur le routeur situé entre l'interface Externe-1 du Firebox et Internet.

- Assignez une adresse IP publique du sous-réseau public du réseau facultatif à l'interface facultative du Firebox.

- Ajoutez une entrée NAT dynamique pour traduire le sous-réseau public vers l'adresse IP d'Externe-2 pour le trafic sortant de l'interface Externe-2.

- Configurez des stratégies entrantes comprenant deux entrées redirigeant vers le même hôte, chacune destinée au trafic d'une interface externe.

- Désactivez 1-to-1 NAT dans les stratégies concernant le réseau facultatif ou l'un de ses hôtes qui utilise le sous-réseau public.

Pour examiner le fichier de configuration de ce scénario, ouvrez public_subnet_multi-wan.xml dans Policy Manager.

Configuration du Routeur

Avant d'utiliser cette configuration du Firebox, vous devez ajouter une route statique au routeur connecté à l'interface Externe-1. Dans ce scénario, le routeur doit comporter une route statique vers le sous-réseau public 198.51.100.0/24 avec le saut suivant 203.0.113.2, l'adresse IP de l'interface externe du Firebox.

Il n'est pas nécessaire d'ajouter une route statique au routeur connecté à l'interface Externe-2. Au lieu de cela, vous utilisez une règle NAT statique dans la stratégie entrante de manière à router le trafic reçu par l'interface Externe-2 vers l'adresse IP publique d'un hôte du réseau Facultatif.

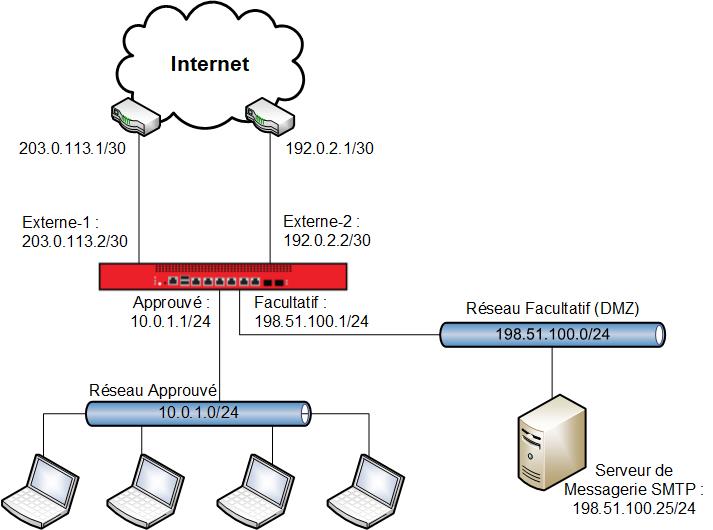

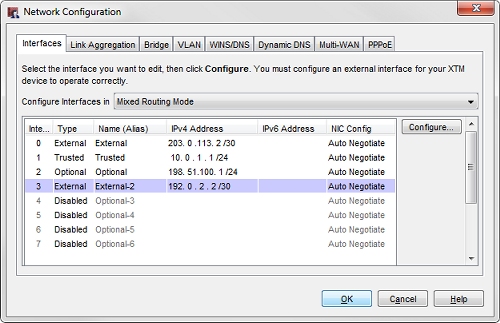

Configuration Réseau du Firebox

Comme pour la configuration à un seul WAN, l'interface facultative est configurée avec une adresse IP appartenant au sous-réseau public 198.51.100.0/24.

Cette configuration comprend deux interfaces externes, Externe-1 (203.0.113.2/30) et Externe-2 (192.0.2.2/30).

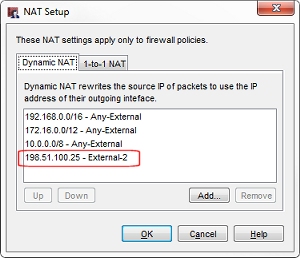

Configuration NAT Dynamique

La configuration comprend une règle NAT dynamique pour le trafic sortant du réseau facultatif vers l'interface Externe-2.

La règle NAT dynamique est 198.51.100.25 - Externe-2.

Pour le trafic sortant du serveur SMTP par l'interface Externe-2, cette règle NAT dynamique remplace l'adresse IP source 198.51.100.25 par l'adresse IP de l'interface Externe-2.

Si vous possédiez d'autres serveurs sur le sous-réseau IP public facultatif, vous ajouteriez également leurs entrées à la configuration NAT dynamique. Par exemple, si ce réseau comprenait un serveur Web possédant l'adresse IP 198.51.100.80, la règle NAT dynamique serait 198.51.100.80 - Externe-2.

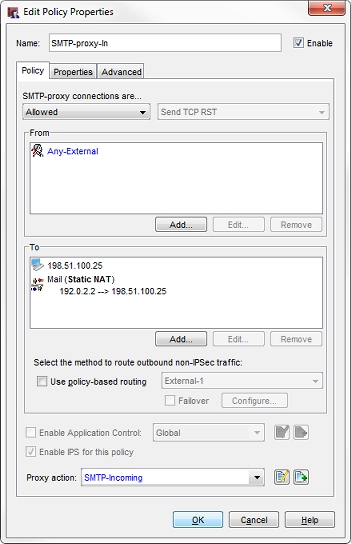

Configuration de la stratégie

Vous pouvez créer des stratégies de manière à gérer le trafic entrant destiné aux adresses IP publiques des serveurs de votre réseau interne. Dans cet exemple de configuration, la stratégie Proxy-SMTP-entrant gère le trafic entrant d'un serveur de messagerie du réseau facultatif. Dans ce cas, 198.51.100.25 est l'adresse IP publique d'un serveur de messagerie du réseau facultatif. Étant donné que le trafic destiné à ce serveur de messagerie peut être issu de l'une ou de l'autre interface externe, l'adresse de destination de cette stratégie comprend deux entrées :

- L'adresse IP publique réelle du serveur de messagerie (198.51.100.25)

- Une entrée NAT statique qui traduit l'adresse IP d'Externe-2 (192.0.2.2) vers l'adresse IP réelle du serveur de messagerie (198.51.100.25).

Dans cette configuration, le NAT statique et le NAT dynamique fonctionnent conjointement de manière à gérer la traduction des adresses IP du trafic transitant par l'interface Externe-2.

- NAT Dynamique — Gère la traduction des adresses du trafic sortant de l'interface Externe-2.

- NAT Statique — Gère la traduction des adresses du trafic entrant du serveur SMTP issu de l'interface Externe-2.

Entrées DNS

Avec cette configuration multi-WAN, deux adresses IP publiques peuvent être utilisées pour se connecter à chaque serveur. Vous devez donc configurer des entrées DNS de manière à gérer le trafic entrant sur l'une ou l'autre adresse. Pour chaque hôte, une entrée DNS indiquant l'adresse IP publique réelle de l'hôte (routable via l'adresse IP de l'interface Externe-1) est nécessaire ainsi qu'une deuxième entrée DNS indiquant l'adresse IP de l'interface Externe-2.

Dans cet exemple de réseau comprenant un serveur de messagerie possédant l'adresse IP publique 198.51.100.25, les entrées NS du serveur de messagerie peuvent être du type suivant :

entreprise.com IN MX 5 mail1.entreprise.com

entreprise.com IN MX 10 mail2.entreprise.com

mail1 IN A 198.51.100.25

mail2 IN A 192.0.2.2

Si cet exemple de réseau possédait un serveur Web possédant l'adresse IP publique 198.51.100.80 sur le réseau facultatif, les entrées NS du serveur Web seraient du type suivant :

www1.entreprise.com. IN A 198.51.100.80

www2.entreprise.com. IN A 192.0.2.2

Cet exemple de configuration couvre le multi-WAN avec routage statique. Vous pouvez également configurer un sous-réseau public (/24 ou plus étendu) derrière le Firebox si vous utilisez le routage dynamique.

Stratégies Sortantes

Ces exemples de fichiers de configuration ne comprennent pas de stratégie spécifique visant à gérer le trafic sortant des serveurs publics de ce réseau, car la stratégie Sortant par défaut l'autorise déjà. Si vous supprimez la stratégie Sortant de votre configuration ou si vous souhaitez pouvoir surveiller facilement les messages de journal relatifs au trafic issu de ces serveurs publics, nous vous recommandons de créer une seule stratégie pour gérer le trafic sortant de chaque serveur public. Vous pouvez par exemple ajouter une stratégie de proxy qui gère le trafic sortant du serveur de messagerie destiné à une interface externe. Cette stratégie peut être similaire à la suivante :

Cette stratégie gère le trafic SMTP sortant du serveur 198.51.100.25 vers n'importe quelle interface externe. Si vous possédez d'autres serveurs possédant des adresses IP publiques sur votre réseau, vous pouvez créer une stratégie visant à gérer le trafic sortant de chacun d'eux.

Conclusion

Dans cet exemple de configuration, nous avons illustré trois méthodes permettant de configurer un sous-réseau avec des adresses IP publiques sur un réseau facultatif protégé par votre Firebox. Ces trois scénarios de configuration devraient vous donner des idées quant à l'utilisation du NAT de manière à router le trafic vers des adresses IP publiquement routables sur le réseau protégé par votre Firebox.

Si vous préférez utiliser des adresses IP pour les serveurs publiquement accessibles de votre réseau privé, vous disposez également de cette possibilité. Pour de plus amples informations, consultez l'exemple Utiliser le NAT pour l'Accès Public aux Serveurs Possédant des Adresses IP Privées sur le Réseau Privé de la page Exemples de Configuration.

La configuration comprend une règle NAT dynamique pour le trafic sortant du réseau facultatif vers l'interface Externe-2.